2024长城杯初赛wp--部分

-

zeroshell_1

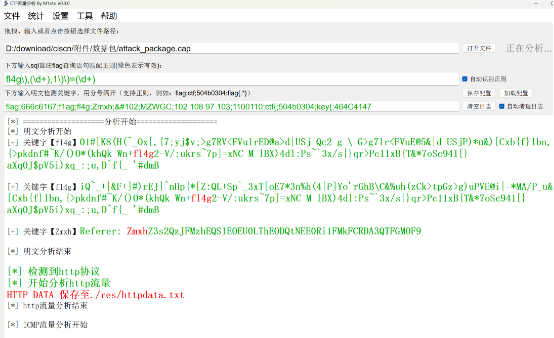

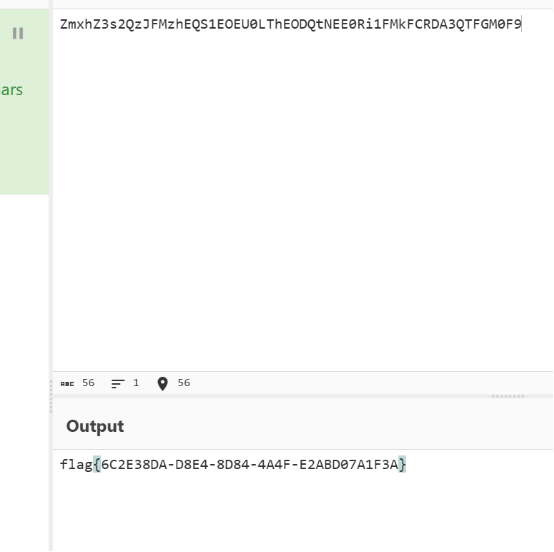

Ctf-netA一把梭

Base64解密即可

-

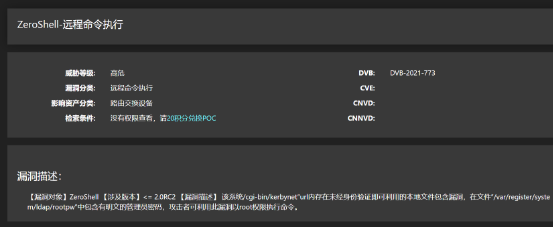

zeroshell_2

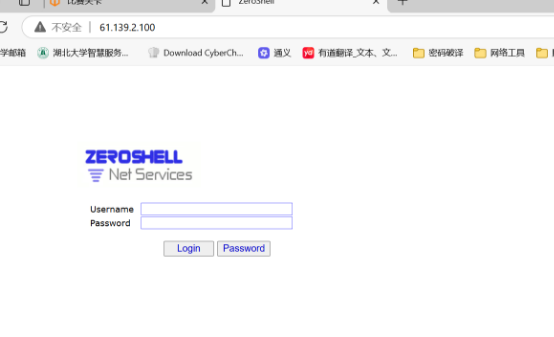

本地部署后打开

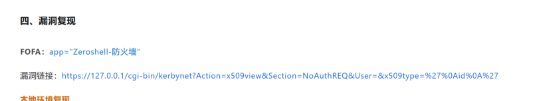

根据题目提示“通过漏洞利用获取设备控制权限”,上网可以搜到漏洞利用的poc和exp

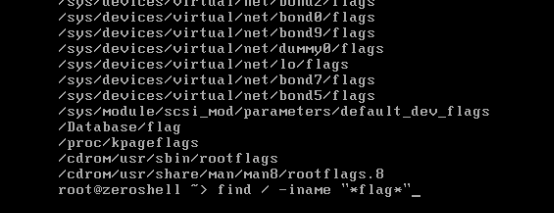

把最后的type参数修改后urlencode即可任意执行命令,访问/var/register/system/ldap/rootpw即可得到管理员密码

然后访问本地的命令行,输入s后输入密码即可进入shell

查找后访问/Database/flag即可获得flag

-

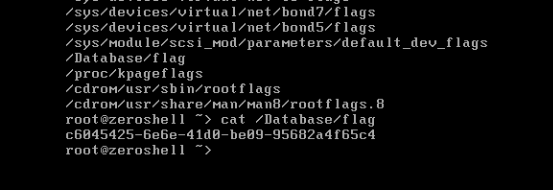

zeroshell_3

Shell窗口运行netstat即可列出所有正在运行的端口服务

发现可疑进程,将右边的ip地址作为flag提交即可

-

WinFT_2

这题走了挺多弯路,自启动到处翻然后网上到处查,我觉得主要hint在“网络安全应急预案”,搜索的时候带上这个关键词能拿到很多信息,一个一个试,最后在任务计划程序中找到,具体获得方式是win+r,输入taskschd.msc即可打开,点击任务计划程序库就出来了

把描述框里面的内容base64解密即可获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号