渗透测试思路 - 信息收集

渗透测试思路

Another:影子

(主要记录一下平时渗透的一些小流程和一些小经验)

信息收集

前言

笔者很垃圾,真的很垃圾,大佬放过弟弟可好:)

很多人挖洞的时候都是没有目标的,每次的渗透测试和挖洞都是临时起意,看到一个点,感觉存在漏洞就会去尝试,直接sqlmap一把梭,或者burpsuite抓包爆破,或者其他的一些工具利用

但是,真的想去挖一个src的时候,和挖一个站的漏洞的时候,第一步的信息收集真的很重要

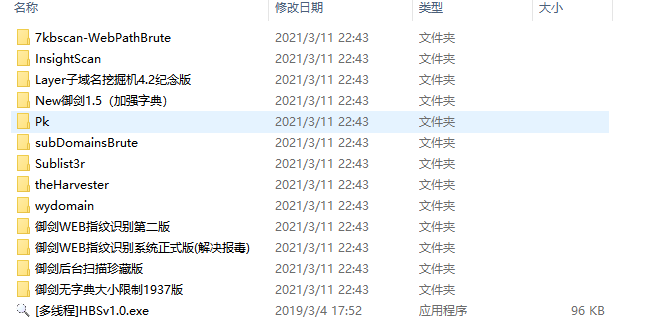

悬剑推荐的资产收集工具:

InfoScraper

项目简介:Info Scraper是一种界面友好的网络应用资产检测工具,适合于渗透测试前期对目标资产的快速检测,如CDN检测,Web指纹等,项目基于NodeJS,扫描结果直接本地以列表形式展示。 CDN判断,Web指纹,WHOIS查询,子域名发现,IP反查域名,IP位置,IP端扫描,静态文件中敏感信息发现如API接口,邮箱,电话等

项目地址:https://github.com/MichaelWayneLIU/InfoScraper

项目标签:资产探测

推荐理由:资产探测工具

信息收集都是收集那些东西

拿到一个站点的时候,可能是域名,或者ip地址

当拿到域名的时候,收集的东西包括以下(我很垃圾,可能写的不是特别完整)

子域名

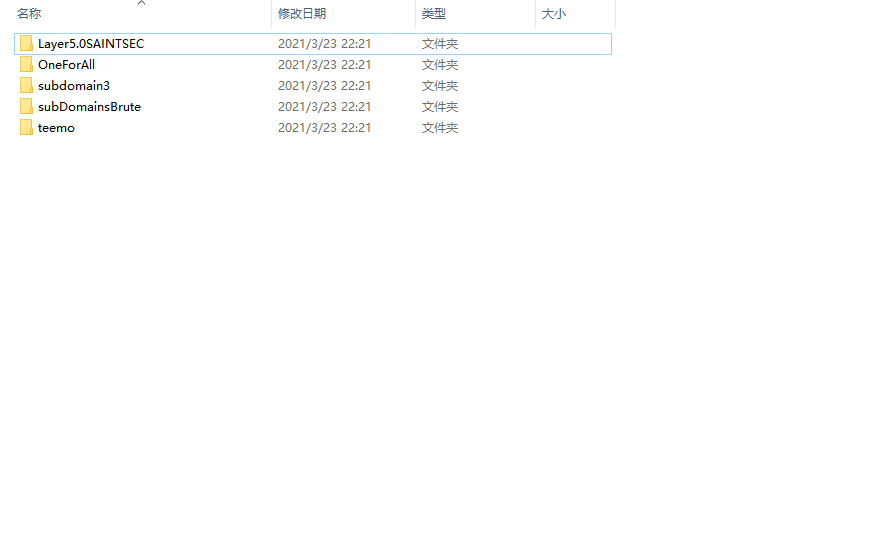

子域名爆破,我遇见的都是直接爆破,利用工具Layer子域名挖掘机等(如下图),或者在线的工具,比如https://phpinfo.me/domain/ 大佬博客的在线爆破子域名,也可以用自己收集的子域名fuzz字典

子域名爆破的时候可能会显示全部存在,因为在域名解析的时候,将所有域名都泛解析到了一个服务器上

例如 :

*.starsnowsec.cn 解析到了 66.66.66.66

然后服务器将 *.starsnowsec.cn 域名全部转发到80端口

这个时候 可以使用title 获取,利用title或者字节的不同进行判断(推荐使用title)

网站真实IP

很多渗透测试中可能会存在CDN,那么如何去查找网站真实IP

(1) 多地方进行Ping,国内外Ping(站长工具等)

(2) 历史解析记录

(3) 邮箱订阅

(4) nslookup

(5) 子域名查询真实IP(很多时候,子域名都没有来得及增加CDN)

(6) 信息泄露

(7) ......

(

问: 小影子,这些我都查过了,就是找不到真实IP怎么办?

答: 放弃找到真实IP地址,直接对已知的子域名进行测试,还可以对域名的端口进行爆破

例如:www.starsnowsec.cn:8001 sxc.starsnowsec.cn:6666

这些也都是可以收集的点

)

端口

直接nmap扫一下端口,看一下有那些敏感端口,例如80,8888,8080,443,3306,3389

然后去确定自己能够利用,能够从哪里下手的一些端口

例如80,443,8888等一些WEB端的端口,去查看中间件,用的是Apache,Nginx,IIS等一些,直接找到版本对应的exp,然后还有一些框架的漏洞,这些都是信息收集所需要的,这里推荐一个Google浏览器小插件Wappalyzer,可以直接查看到服务器所使用的一些版本啊什么的(如下图)

或者3389,22,21,23,3306等一些其他协议的端口,这些可以利用一些现有的工具去进行爆破该协议

网站使用的服务

例如 公有云OSS,这种一般会可能暴露ACCESS ID ACCESS SERCERT

拿到之后就直接利用行云管家操作

确定目标端口

如果网站规模较大,网站后台可能就不会在同一个域名下

例如:

主网站域名为 : www.starsnowsec.cn

网站后台管理 :admin.starsnowsec.cn

也有可能是这样:

主网站域名为 : www.starsnowsec.cn 网站真实IP为 66.66.66.66 端口为 80 端口

网站后台管理 : 66.66.66.66:8001

这些情况都是存在的,也有可能网站真实ip只开放了80端口,域名没有爆破出来,解析记录也么有找到,网站后台确定了在这台服务器上,而且确定了网站后台管理不在这个域名上,那怎么办?

答案:

凉拌(手动狗头)

服务器可能开启了端口转发,根据访问的域名的不同,服务器将不同端口的流量转发到80端口

这种情况可以换个子域名fuzz字典,搞一个更强劲的字典

IP反查域名

当拿到ip地址的时候,直接扫描一波端口,然后ip反查域名,查出域名之后,在爆破一波域名

(

问: 小影子,我都拿到ip地址了,为什么还要多次一举去反查域名呢?

答: 因为网站用的服务器可能不止这一个啊,反查到域名,再爆破域名,可能会有更多的收获哦

)

社会工程学

社工对于红队来说应该是一个很常见的套路,钓鱼等都是可以的,过分点跑到人家公司楼下面的都太常见了

现在tg机器人跑路了,笔者也对这方面不是特别了解,所以也没有办法推荐跟tg机器人类似的,实在抱歉

关于社工,笔者认为比较好点的书籍就是《语言的艺术》等

(笔者也没有多少的读过这类书籍,所以只能笼统的去建议这些东西)

Tips:目标是一个通用但是并不开源的系统怎么办?

笔者之前打bc的时候遇见过这种情况,目标站点用的是一个通用的系统(如下图),

(打码真心好评)

目录扫描,没有找到有用的信息,网站真实IP找到之后,nmap扫了一波1-65535 只开启了 80,3306,22

但是3306端口不允许我的IP访问,应该有白名单,尴尬

只剩下了22,80,

22端口爆破,直接封了IP

现在还有80端口,目录扫了,没有任何特别有用的地方,怎么办??

借用大佬的一句话:

渗透本就是逆天而上

死在半路也是很正常

(手动狗头,哈哈哈哈哈哈隔)

前端文件,基本都会引用js和css文件,这样就会暴露js文件所在的地方,这个时候就可以进行js文件爆破,毕竟很多登录接口函数的地方都会写在js文件中,这种js文件fuzz字典,网上是有很多的(笔者整理一下,再发出来),

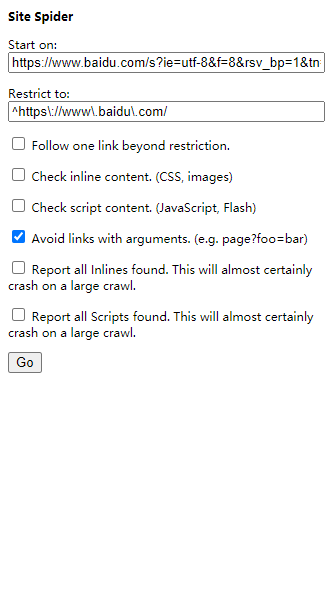

这里在推荐一个前端小爬虫插件Site Spider

用来爬取前端中的文件,效率还可以,

然后我发现了一个有趣的地方,这个站引用了一个其他站点的图片

直接打开了这个域名,哇偶,大发现,这个是站专门来卖这些bc站的源码,我的目标就是这个站所卖的源码

目标找不到源码和漏洞,可以在这边试一试,直接在上面就能找到功能的测试地址,找了好几个bc演示站,这些演示站都是在都一个服务器,只是端口不同,

惊喜就在这,有一个演示站的地方有sql注入

我???

sqlmap一把梭,直接administrator权限

笔者蒙蔽了,确实懵逼了

这。。。

然后这个演示站用的是IIS,而且有一个文件目录泄露,直接访问Thumb.db文件爆出网站绝对路径

............

大致经过就是这样,如果目标站实在不行,那就去找,使用和这个目标站一样源码的其他站,从其他站和其他站的旁站入手,不能在一棵树上吊死,

(

问:小影子,怎么去找跟这个目标站一样源码的站啊?

答: fofa直接搜索关键字 :)

)

听大佬说,zoomeye和shadow更搜索适合设备,fofa适合搜索WEB

Tips:大厂SRC 信息收集收集到的都是别人挖过的,我太垃圾了,挖不到怎么办

个人经验,之前侥幸挖到一个滴滴SRC中危,这个洞是在小程序里面挖到的

目前,小程序测试里面的漏洞还是有不少的,可以尝试尝试挖取小程序漏洞

(

问: 小影子,微信小程序怎么挖取啊,我找不到小程序包的位置?

答: 网上有很多教程,例如 https://www.jianshu.com/p/52ffef6911a0

问: 小影子,我用手机做代理,burpsuite进行抓包,我证书什么都安装了,但是就是抓不到小程序的包,怎么办啊?

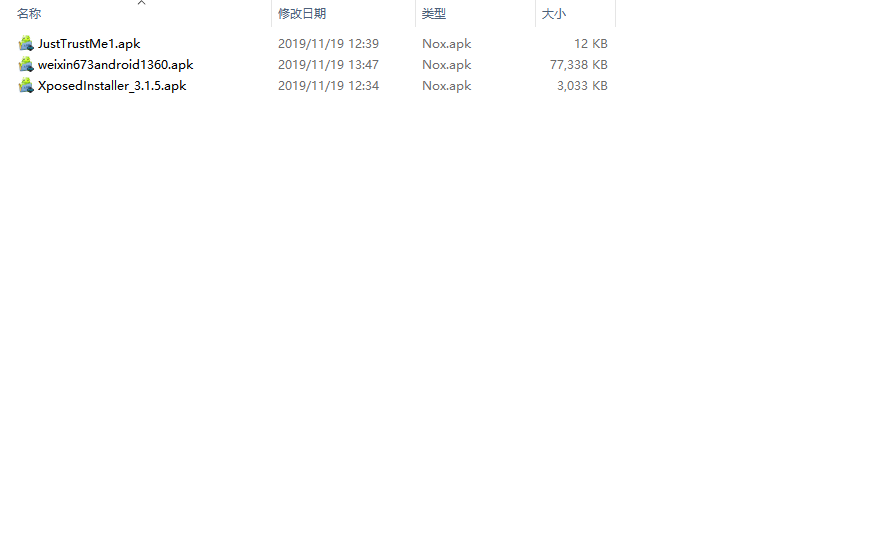

答: 微信版本好像要低于一定的版本,高于这个版本是只信任自己的证书的,而且手机安卓版本好像要低于5.3还是多少,我忘了(手动狗头),然后在安装Xposed框架还有一个JustTrustMe,去掉https验证

大佬博客那里已经整理好了(对不起,我忘了大佬的博客地址了...),我这里只能做个搬运工,原谅我太垃圾了

)

后言

渗透测试和挖洞一定要在授权情况下进行,切勿增删添改数据,切勿影响正常业务

浙公网安备 33010602011771号

浙公网安备 33010602011771号