工联众测项目--漏洞挖掘经验分享

好久没写文章了,那今天就分享一下最近的关于某众测平台项目挖掘

文章涉及漏洞已交由相关平台

拿到测试范围便开始测试

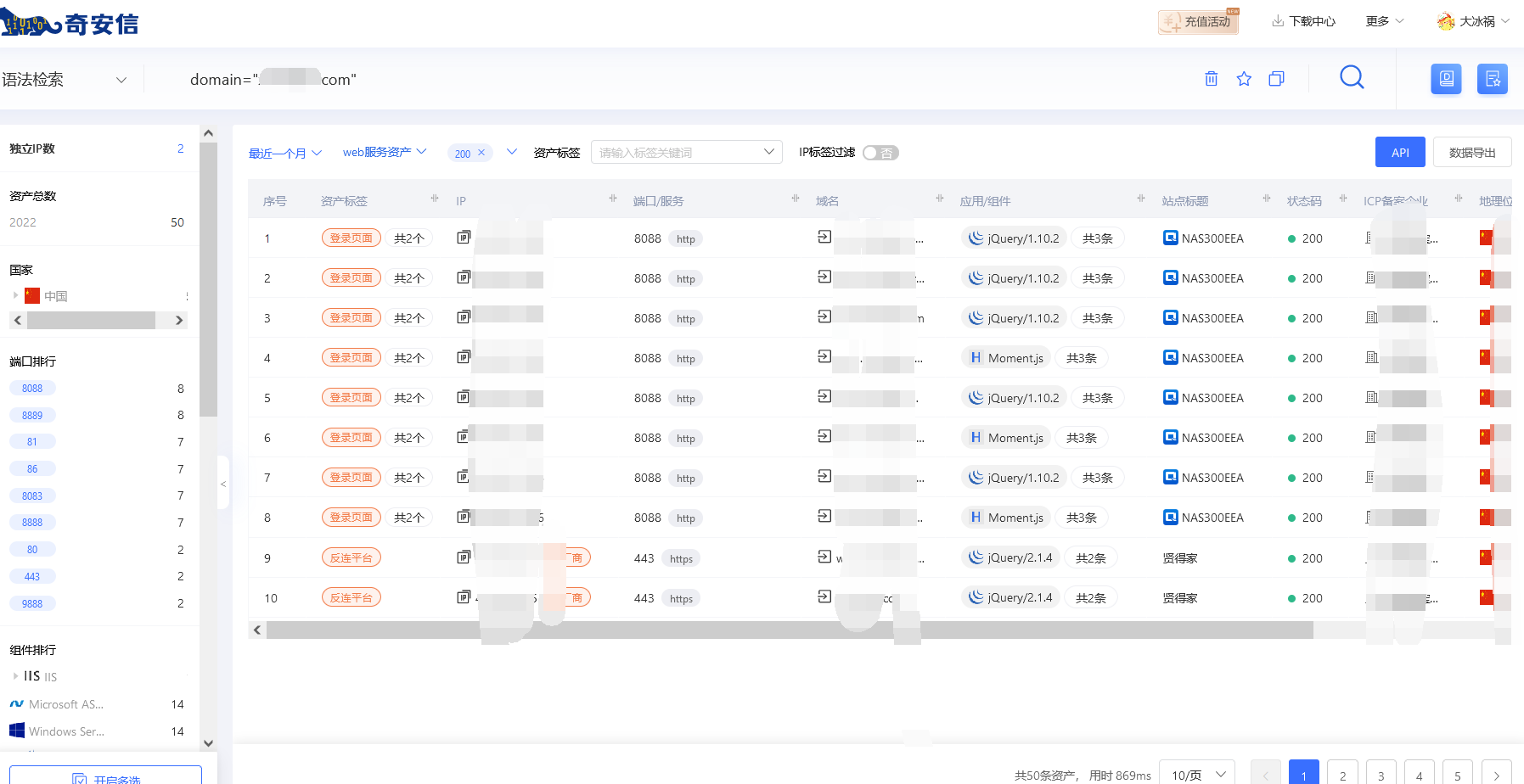

资产收集

先是放到hunter上进行了一批资产搜集

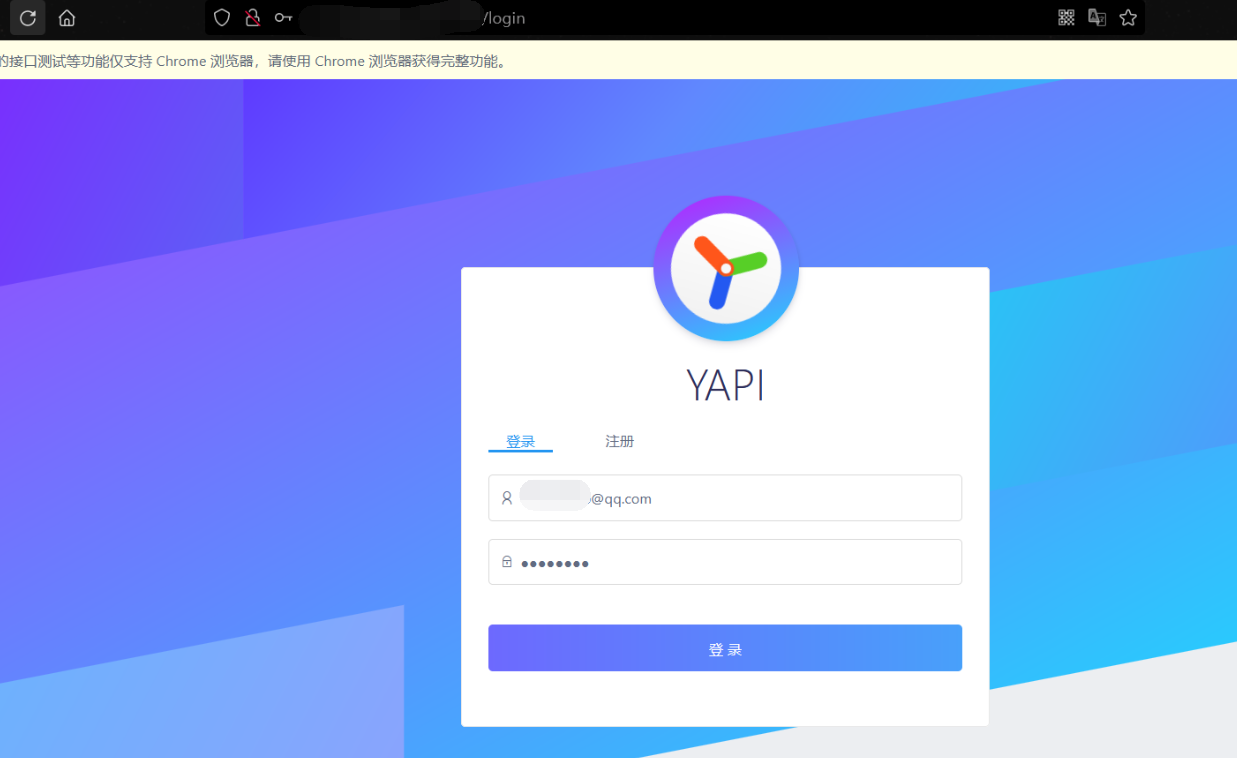

最后还是选择了主站作为攻击目标(有登录注册功能,且用户功能较多

用户遍历漏洞

测试任意用户注册,短信爆破等漏洞,无果。

随后注册了一个测试账号进入后台

然后打开个人中心

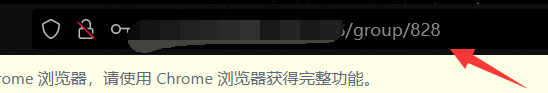

发现存在疑似用户id的数字,尝试修改

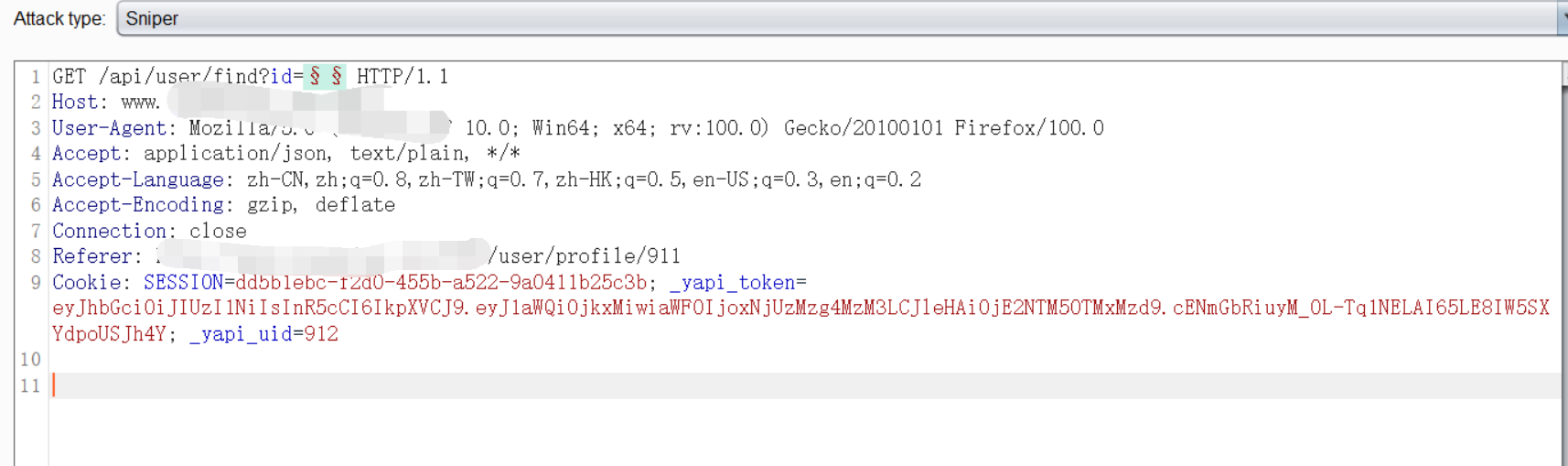

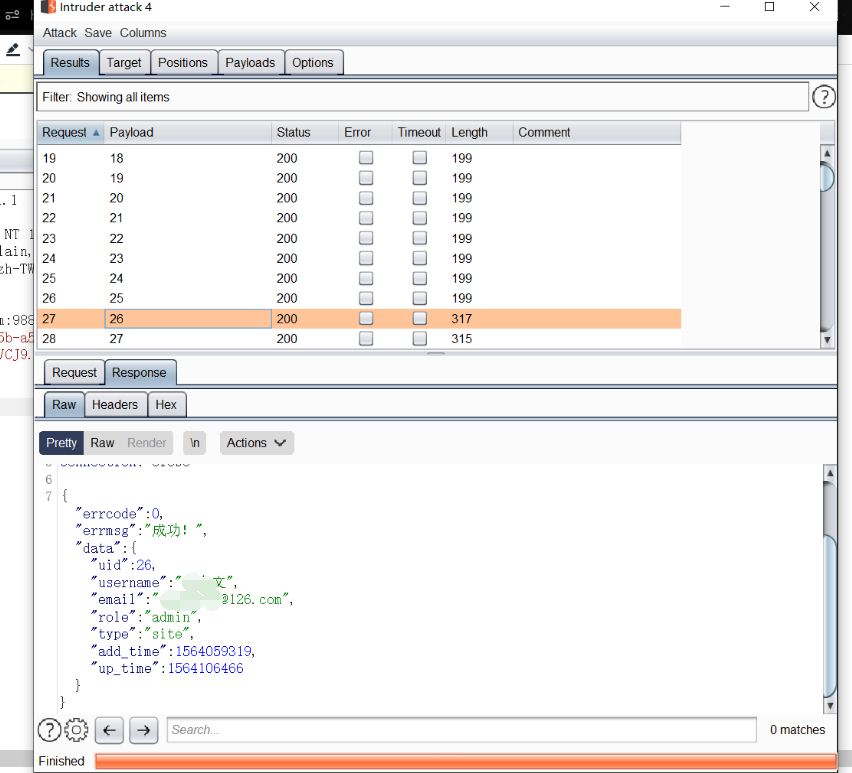

抓包发现id参数可以返回对应用户的姓名和注册邮箱以及用户分组等,

并且可以通过重放来遍历用户信息,

于是我简单爆破了一下前一千位用户

发现第一个用户,也就是id为26的用户为admin分组

中危拿下

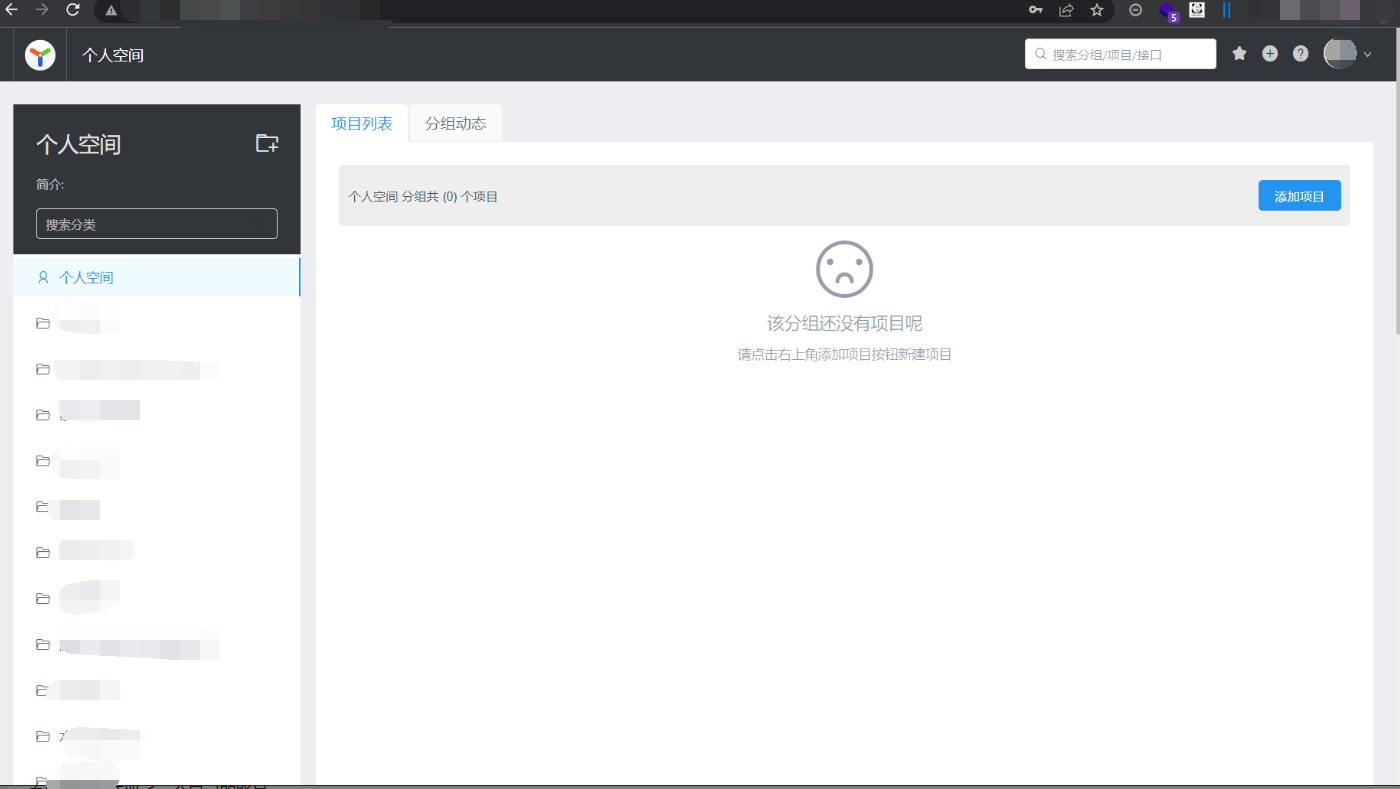

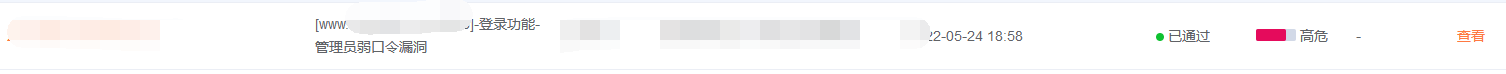

再次返回前台拿下弱口令

这里知道了管理员的账号,简单的测试了一下几个密码,不对,但是不能这么快放弃。

于是我看了看账号,账号是以 ‘xiaoming@126.com’ 的形式,(这里让小明同学来背锅)

于是我猜测密码也跟名字有关(心理学??

然后密码依旧是xiaoming,弱口令成功进入后台

高危拿下

弱口令yyds!

accesskey泄露导致oss被接管

测试后台功能未发现无果,

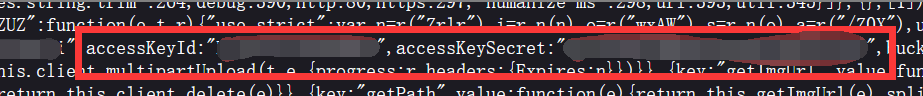

于是我在翻找js接口的时候

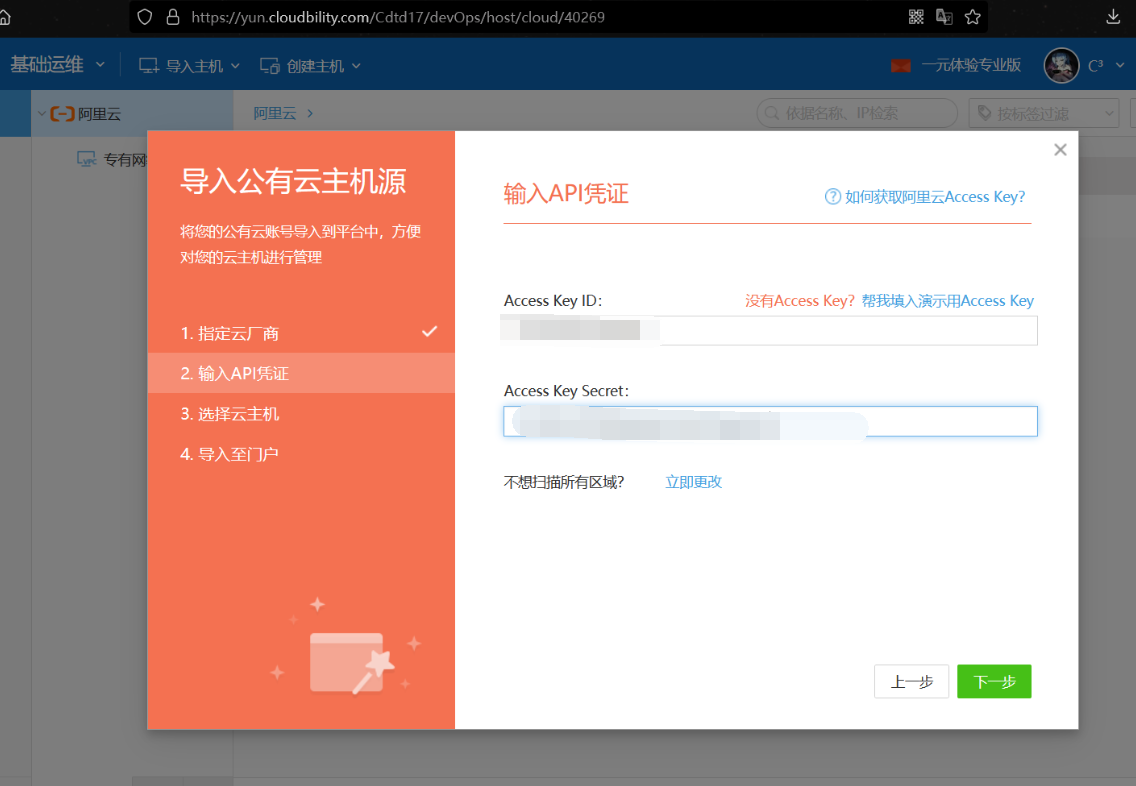

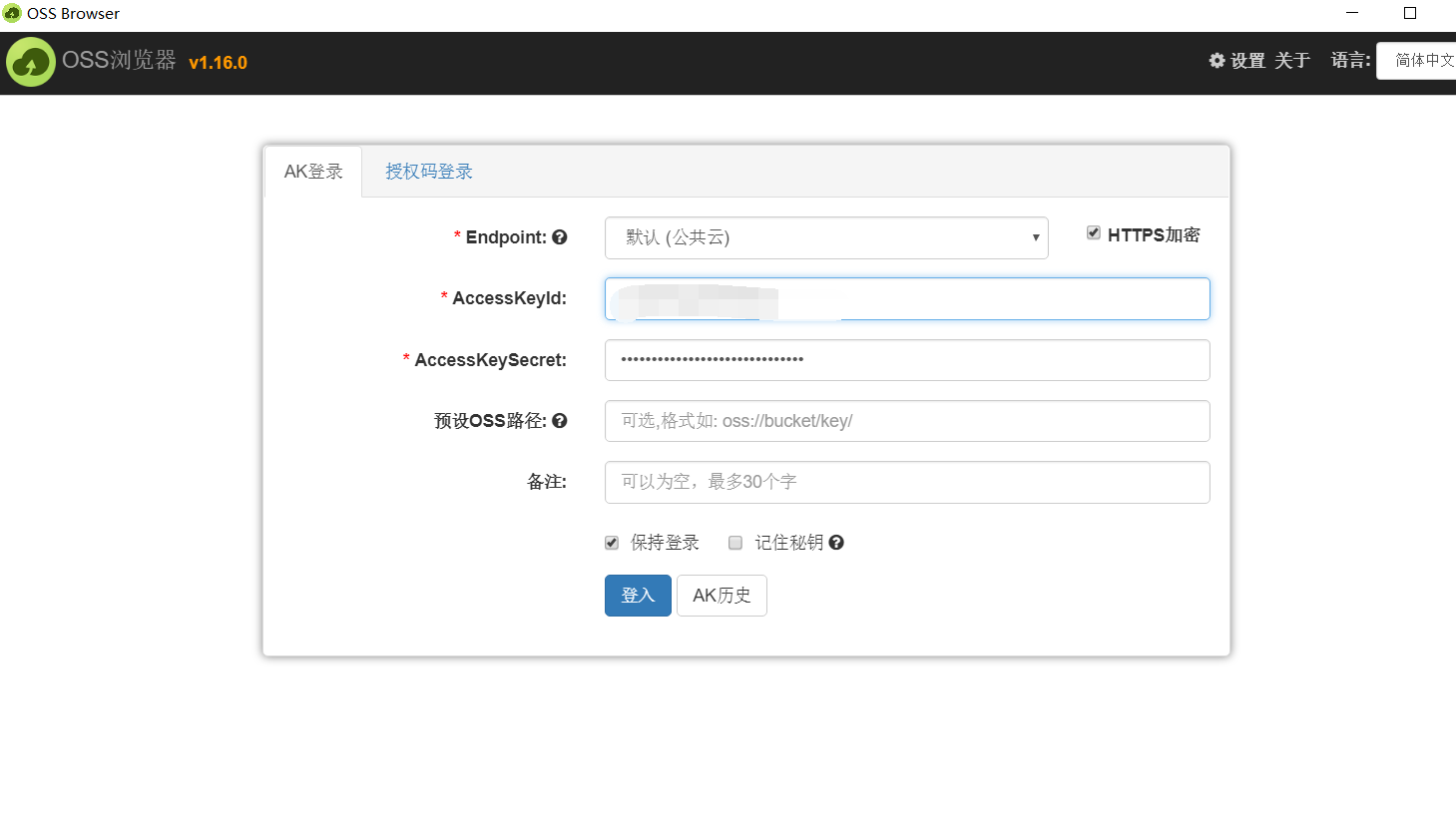

意外发现js中泄露accesskey和accesskeySecret

使用行云管家添加查看

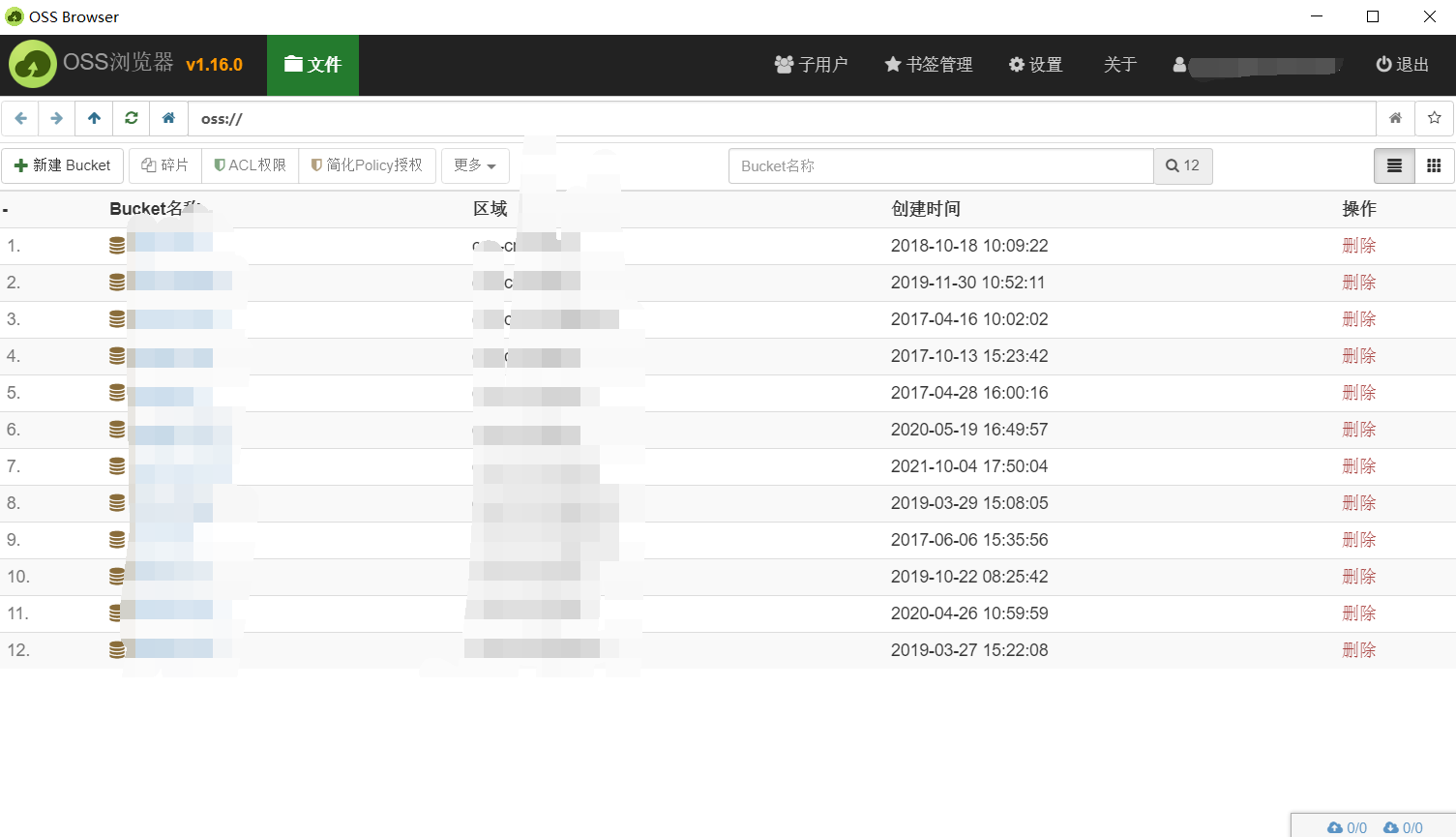

成功接管该服务器

但此时由于不知道服务器登录密码,而且测试的是上线业务(修改密码来远程控制是大忌!)

所以这里可以用Oss Browser浏览器来管理服务器文件

严重拿下

浙公网安备 33010602011771号

浙公网安备 33010602011771号