2018-2019-2 网络对抗技术 20165303 Exp6 信息搜集与漏洞扫描

实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

实践目录

一.各种搜索技巧的应用

1.搜索网址目录结构

2.搜索引擎查询IP地址

3.fofa.so的使用

4.使用tracert www.baidu.com来进行路由追踪

5.检查特定类型的文件

二.DNS IP注册信息的查询

1 .whois查询

2.nslookup,dig域名查询

3.IPLocation 地理位置查询

三.基本的扫描技术

1.主机发现

2.端口扫描

3.版本探测

4.具体服务的查点

四.漏洞扫描————安装OpenVAS

课后问题

1.哪些组织负责DNS,IP的管理。

DNS管理机制全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务

所有的IP地址都由国际组织NIC(Network Information Center)负责统一分配的,目前全世界共有三个这样的网络信息中心。而我国申请IP地址要通过APNIC,APNIC的总部设在日本东京大学。申请时要考虑申请哪一类的IP地址,然后向国内的代理机构。

2.什么是3R信息。

注册人,注册商,官方注册局

3.评价下扫描结果的准确性。

我感觉IP地址的定位还是不准确的,但是那些精确地查找路径扫描主机的信息还是比较准确的,而扫描主机的我认为漏洞的更新肯定是比openvas要快的,所以在扫描我的win10主机时发现的漏洞就比较少

各种搜索技巧的应用

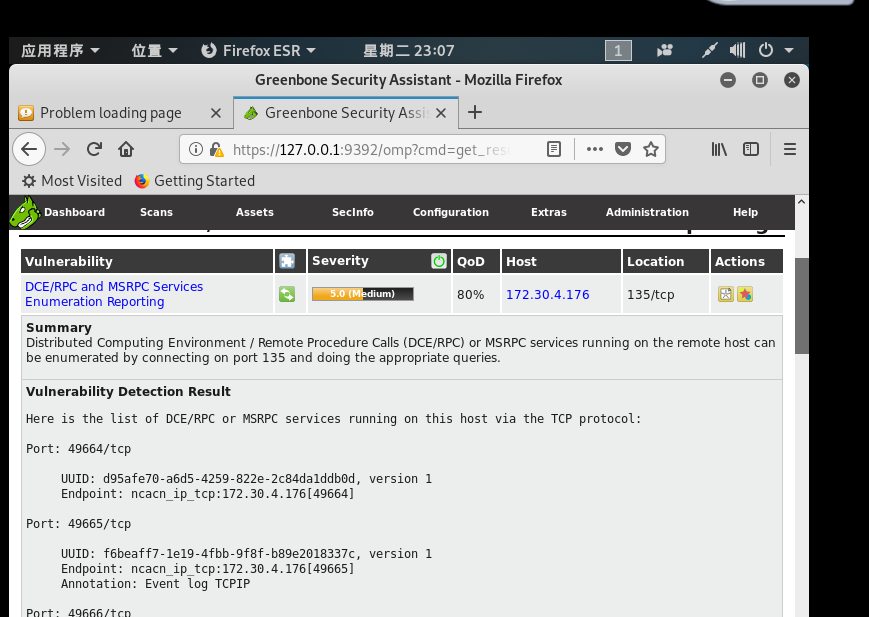

1.搜索网址目录结构

- 网站的目录是指你建立网站时所创建的目录,目录结构则主要是指物理结构和逻辑结构这两种。当网站涉及到多个尤其是成千上万页面时,往往就需要有个清晰的网站结构,来确保搜索引擎和用户的访问,网站的目录结构就起到这样的作用,它在SEO中意义非凡。

- 命令

msfconsole

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set RHOSTS www.baidu.com

exploit - 然后得到结果

![]()

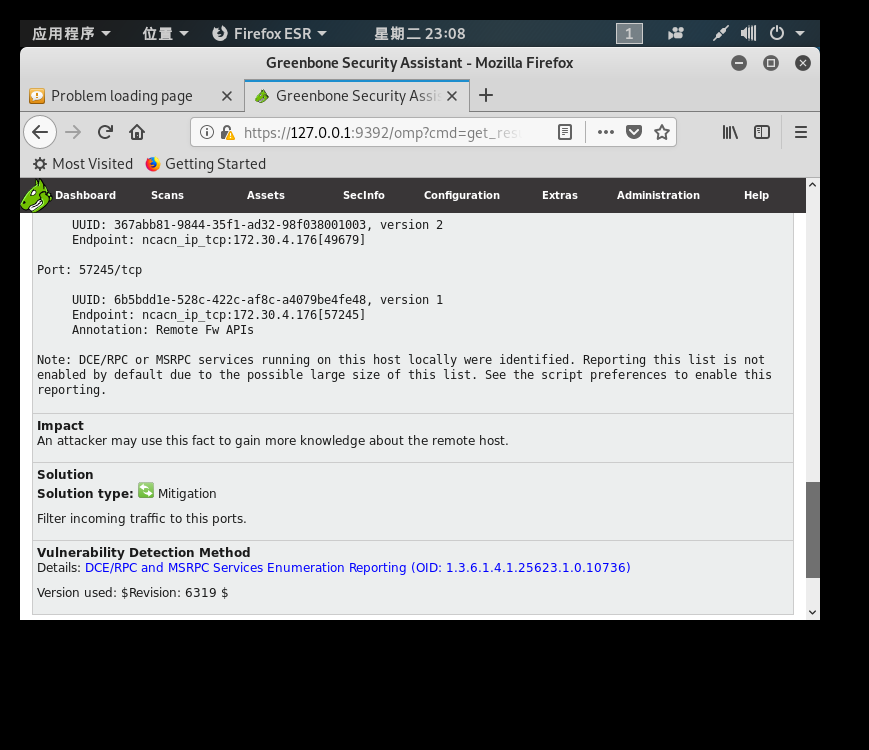

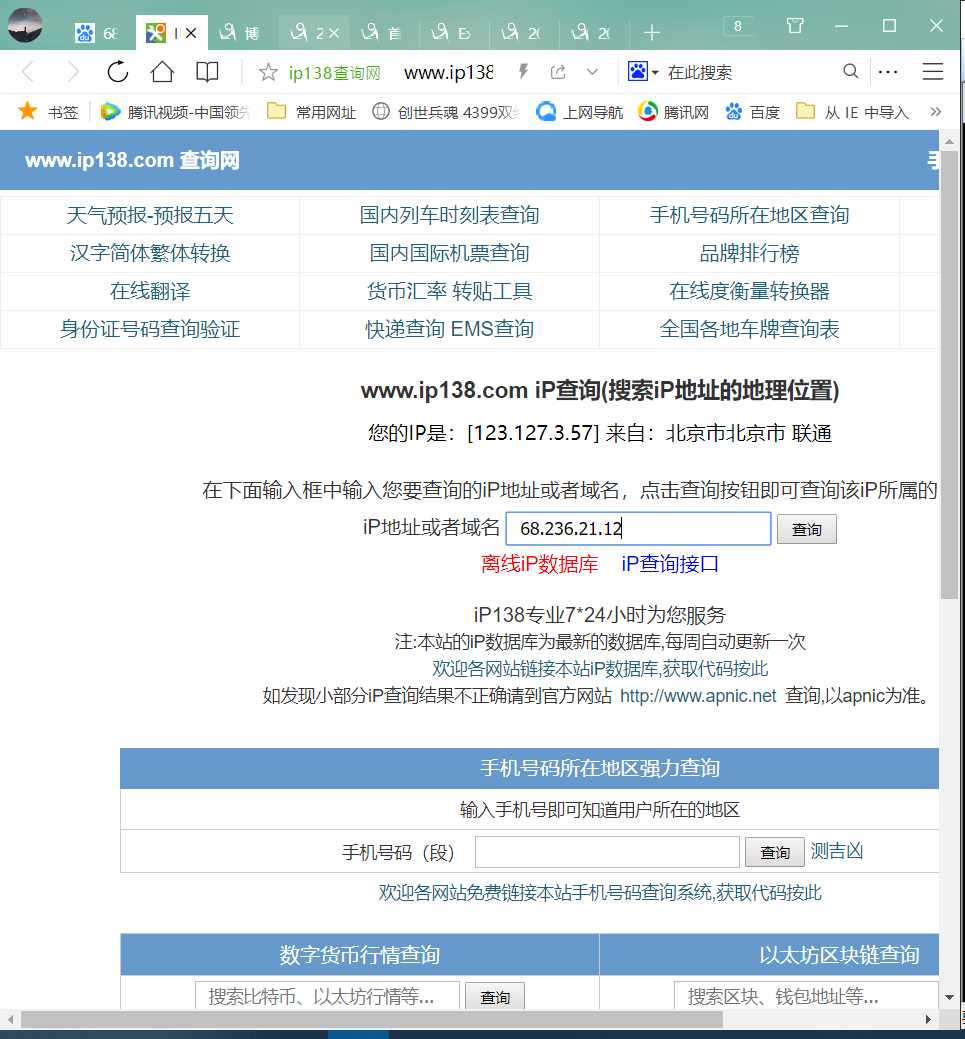

2.搜索引擎查询IP地址

-

首先可以看到自己的IP地址以及所属的网络公司,可以看到我们是属于联通的,貌似前几年网通和联通合并了,所以现在很少见到网通的出现了

![]()

-

你也可以随意查询一个IP地址的所属例如我随便输了一个IP地址可以看到是美国的

![]()

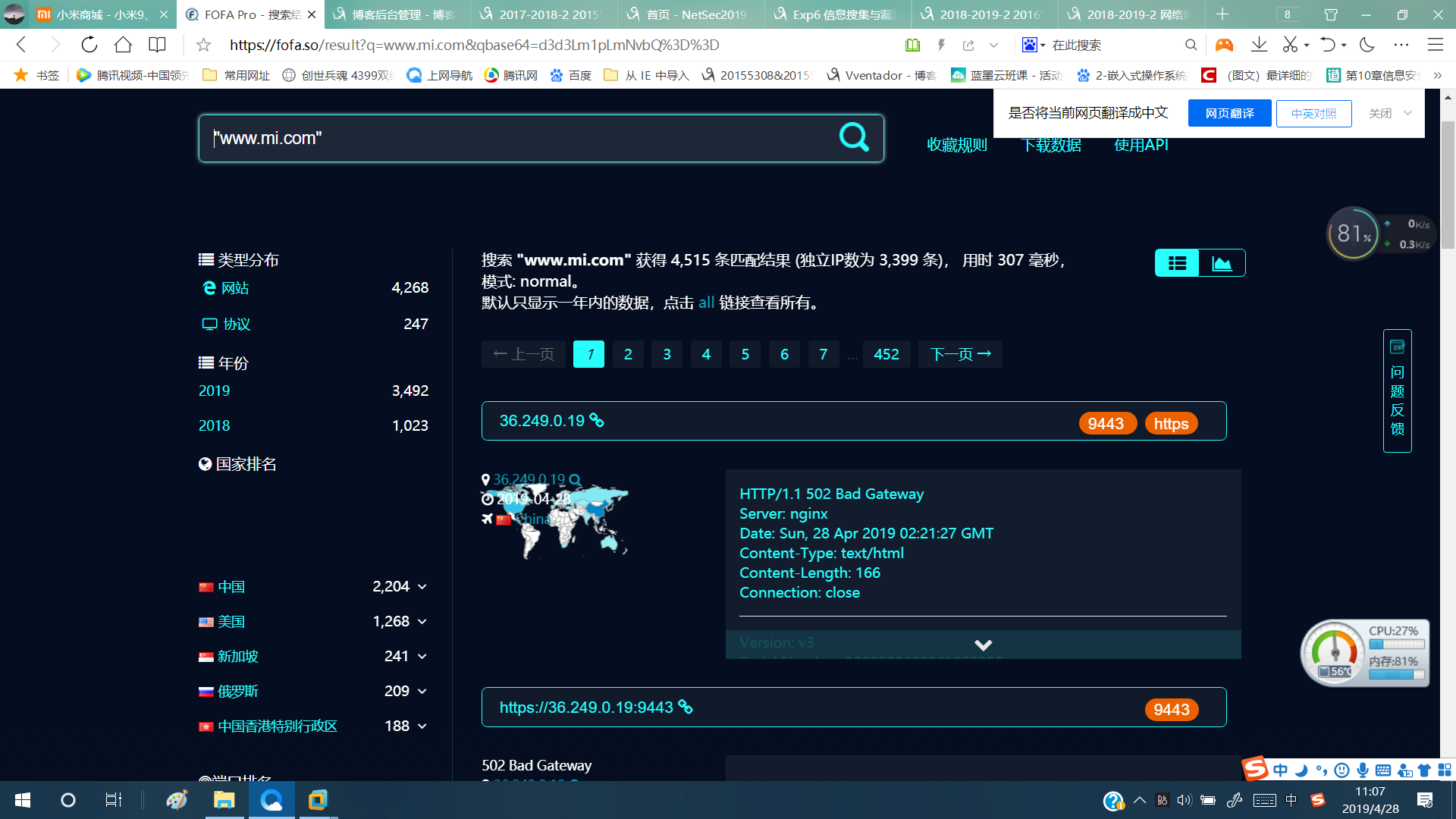

3.fofa.so的使用

FOFA是白帽汇推出的一款网络空间资产搜索引擎。

它能够帮助用户迅速进行网络资产匹配、加快后续工作进程。

例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等。

- 由于对小米公司很感兴趣,然后就试着搜索了一下小米,得到了如下结果,但大部分都是俄罗斯那边的,难道说是因为小米在俄罗斯卖的好的原因吗?这是我搜索的内容

www.mi.com

![]()

![]()

可以看到很多详细的信息

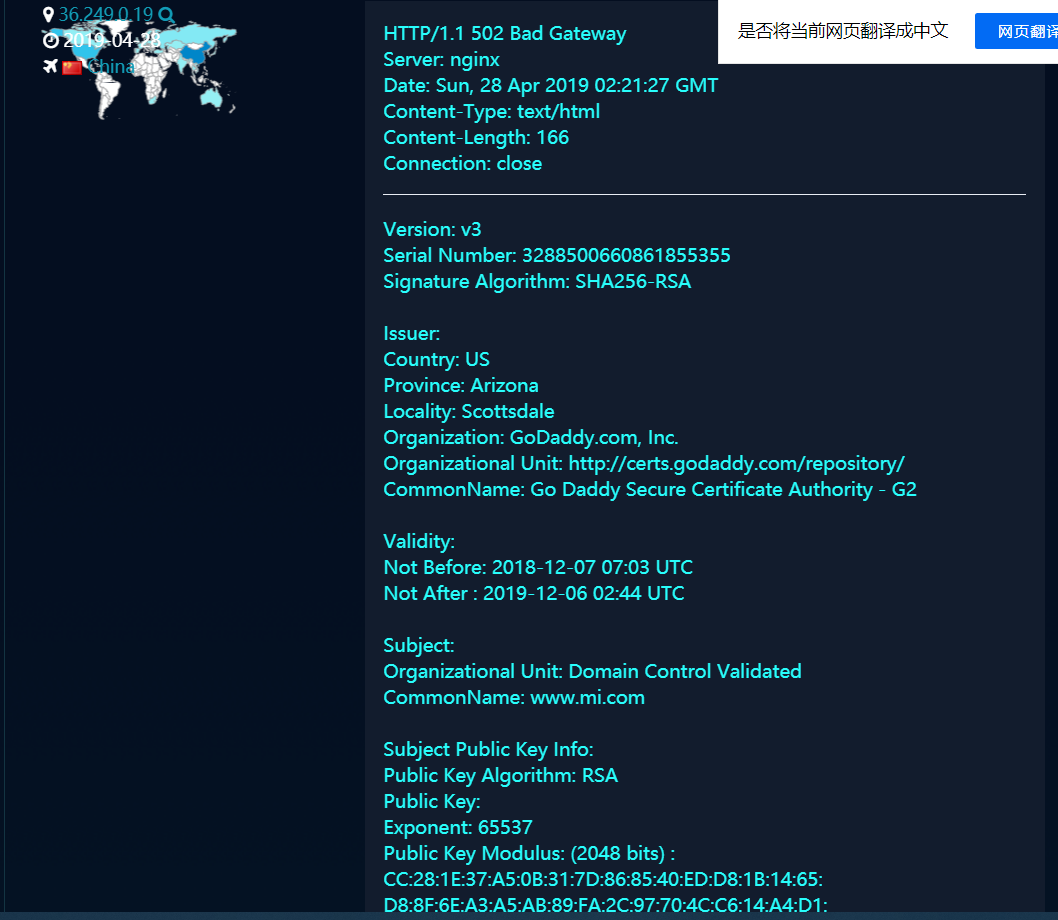

4.使用tracert www.baidu.com来进行路由追踪

- Tracert(跟踪路由)是路由跟踪实用程序,用于确定 IP 数据包访问目标所采取的路径。Tracert 命令用 IP 生存时间 (TTL) 字段和 ICMP 错误消息来确定从一个主机到网络上其他主机的路由。

下面是追踪结果

![]()

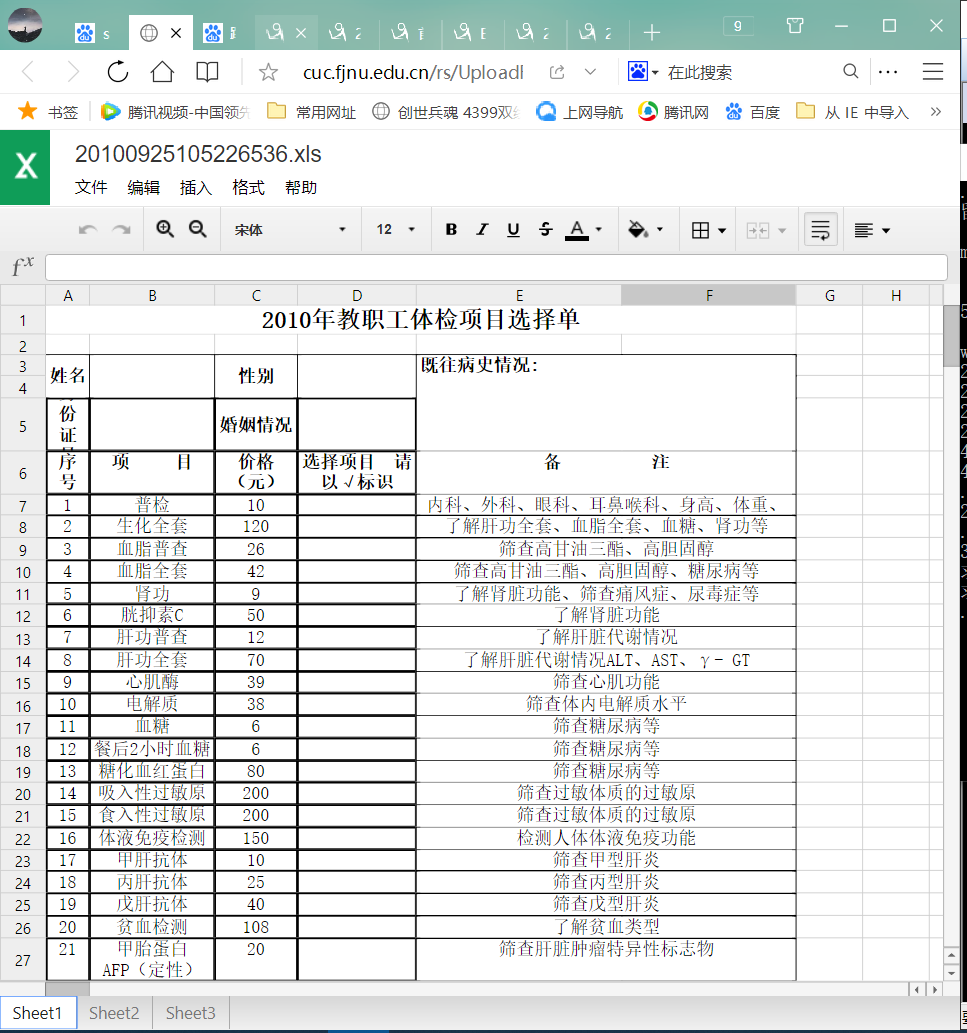

5.检查特定类型的文件

site:edu.cn filetype:xls 身份证号

查询结果

DNS IP注册信息的查询

1.whois查询

- 域名注册whois信息指什么?查看详细whois信息可以看到域名注册的重要信息,分别是:

1)域名所有人:这一项说明这个域名属于谁。上例中,REGISTANT是所有人。

注意:域名所有人这一项是不能随意修改的,所有人填写为企业机构信息的域名修改所有人需要办理域名过户。

因此用户在填写时要特别注意。要修改这一项,Internic 认为是将域名过户(transfer )给另一注册人。

2)管理联系人(Administrative Contact ):管理联系人有权修改域名的大部分记录,包括域名所有人的地址、邮编、电话和传真号码、管理联系人本身、技术联系人(后面介绍)、付款联系人(后面介绍)、域名服务器(后面介绍)等。

3)技术联系人(Technical Contact ):它的权限基本上和上面的管理联系人相同。通常的安排是所有人安排自己公司的技术人员作管理联系人,由提供网络服务器的ISP 来作技术联系人,这样,在需要时,所有人自己或者ISP 都可以进行修改。

4)付款联系人(Billing Contact ):付款联系人主要对域名的付款负责,Internic 的帐单(发票)是寄往付款联系人的。

5)域名服务器(Domain servers ):这些服务器为所注域名提供域名解析服务。Internic 要求至少有两台域名服务器,以确保域名服务不会间断。这些域名服务器必须是在Internet 上真实有效的服务器,这些域名服务器必须对所注域名提供DNS 服务,即提供所注域名下的邮件交换器记录、各个服务器的IP地址等。

在终端输入whois mi.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

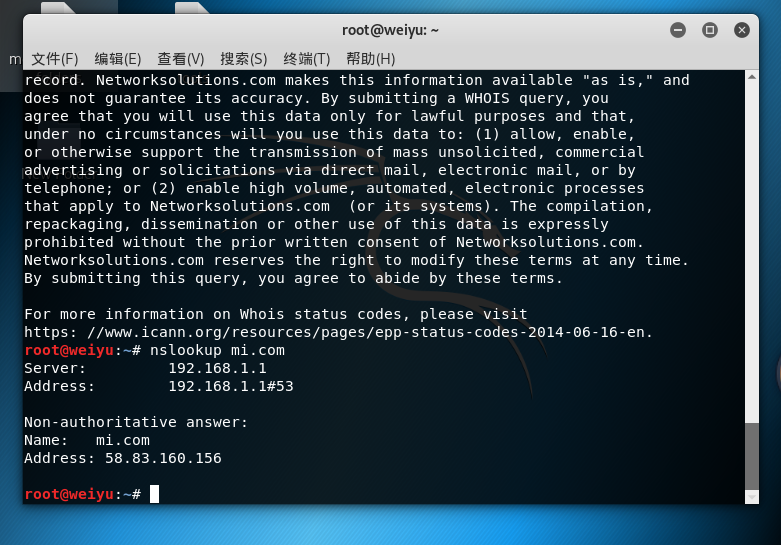

2.nslookup,dig域名查询

-

原理:nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。

-

方法:在终端输入nslookup mi.com

![]()

-

dig

-

原理:dig可以从官方DNS服务器上查询精确的结果。

-

方法:在终端输入dig mi.com

![]()

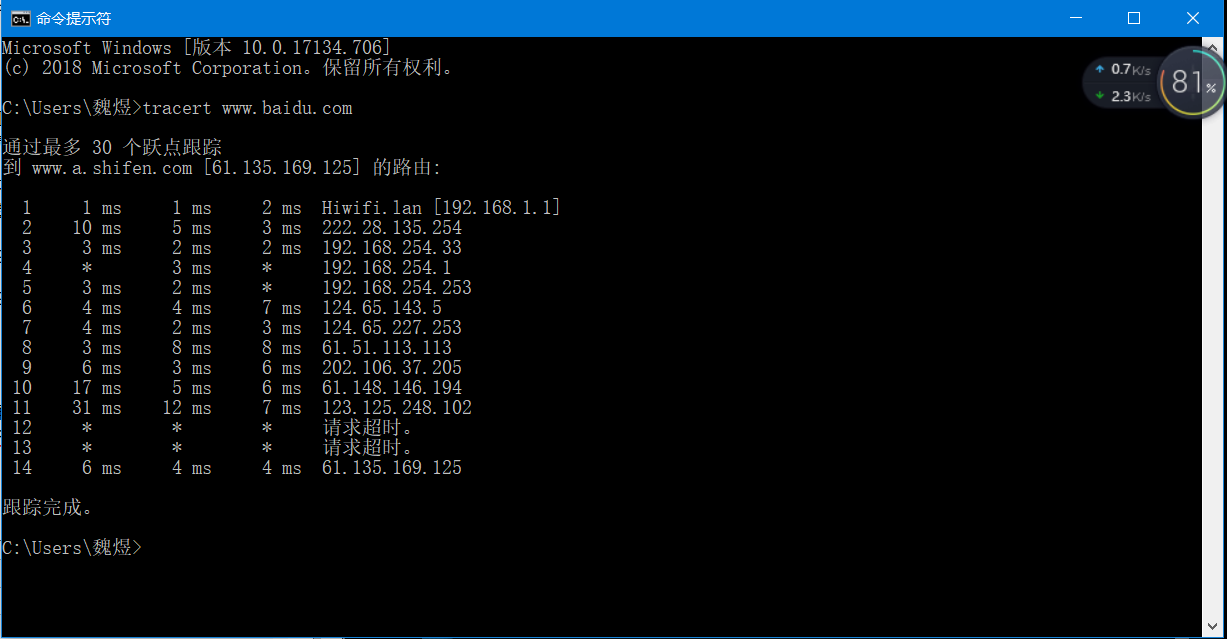

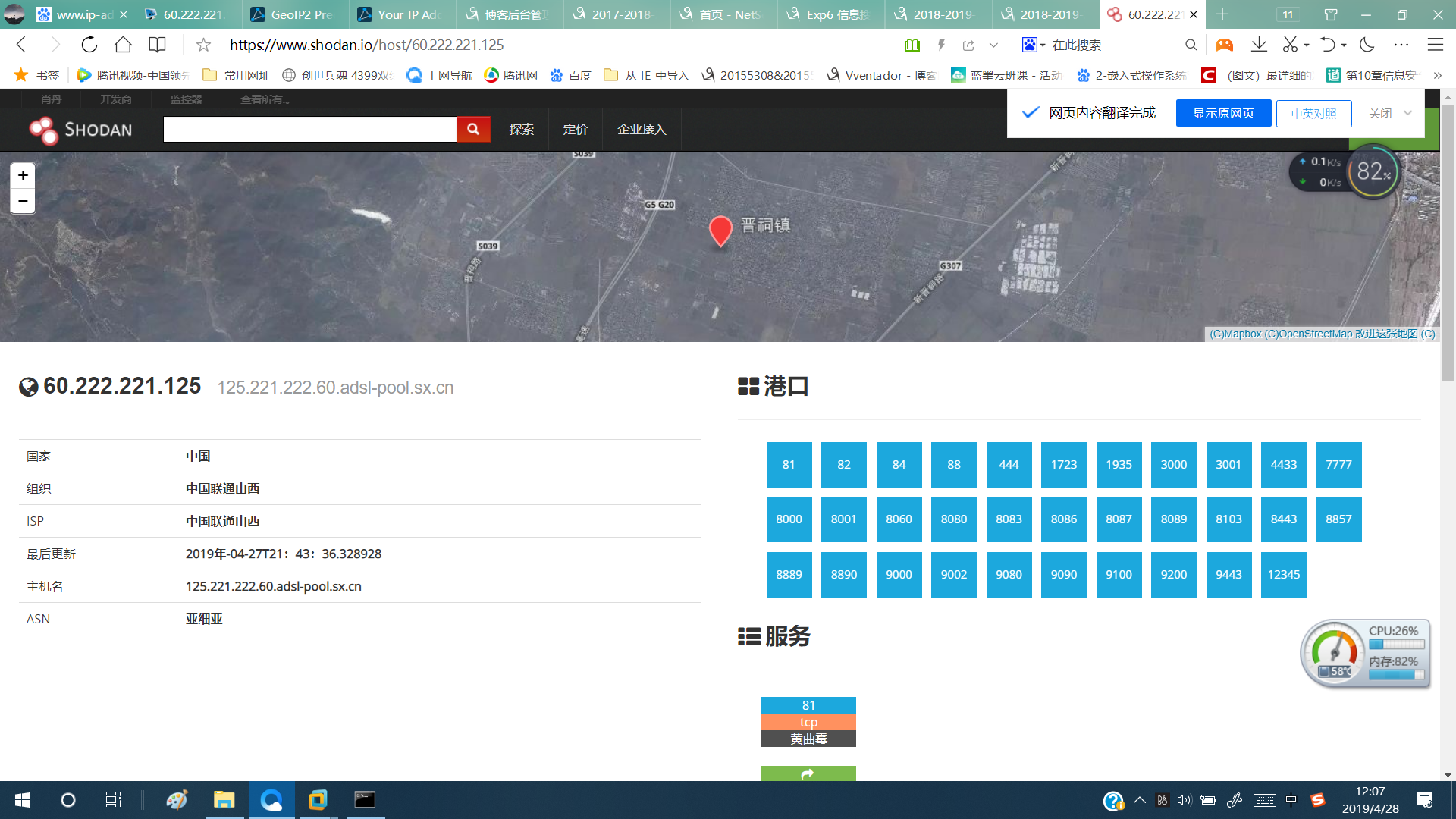

3.IP2Location 地理位置查询

www.maxmind.com网站可以根据IP查询地理位置

- 先输入ping命令查询你要找的网址的IP地址,然后在网站下面输入相对应的IP地址就可以查到信息了

我找的是小米官网的IP地址,然后查询到了它的地理位置是在运城,哈哈哈

![]()

- 然后也可以看看自己的主机的地理位置,成功看到是在北京

![]()

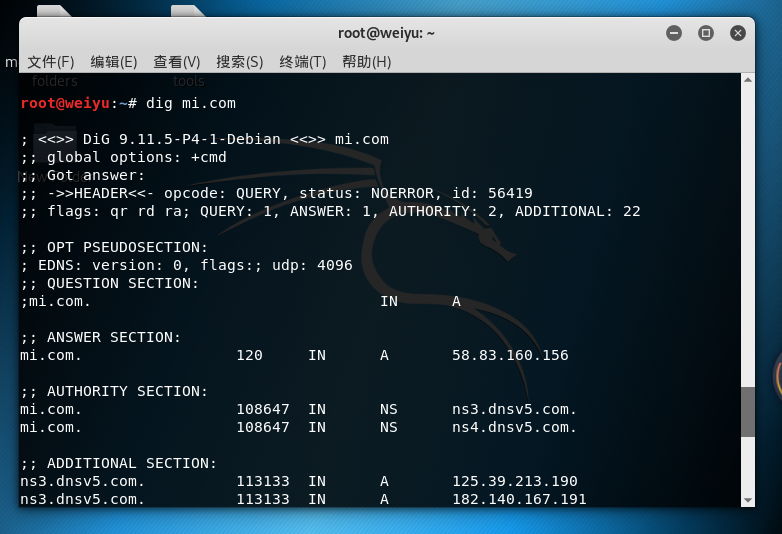

ip-Adress.com,在那里您可以快速、轻松地确定您的IP地址,或者了解更多关于域名或主机名的信息。

-

进入界面以后输入你想要查找的IP地址然后就可看到相关信息了

-

果然这个网站所查看的IP地址更加详细,可以看到经纬度什么的信息了

![]()

-

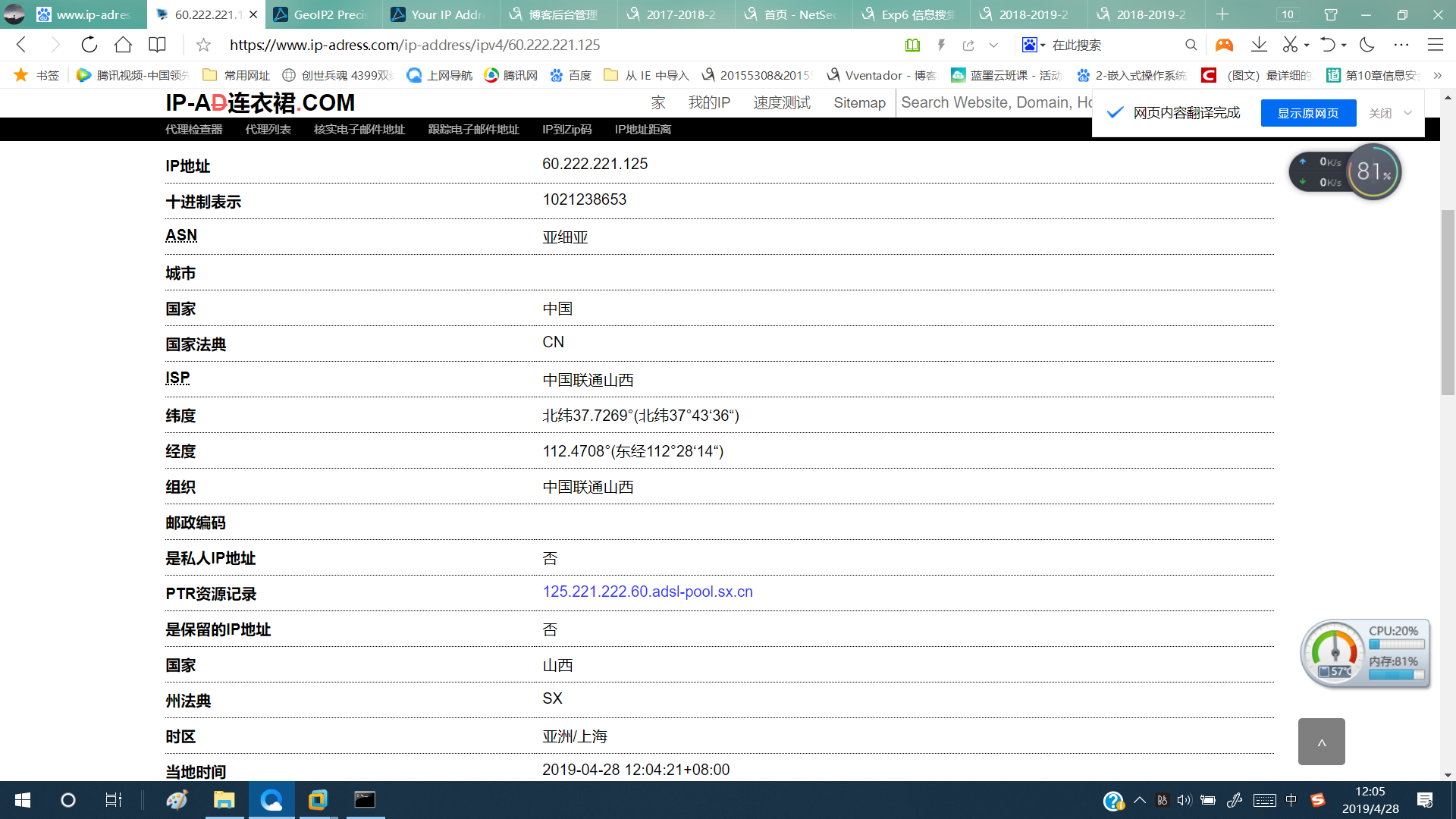

shodan搜索引擎可以进行反域名查询,可以搜索到该IP的地理位置、服务占用端口号,以及提供的服务类型.

输入你想要的IP地址可以看到地图上帮你定位的信息

![]()

基本的扫描技术

一、主机发现

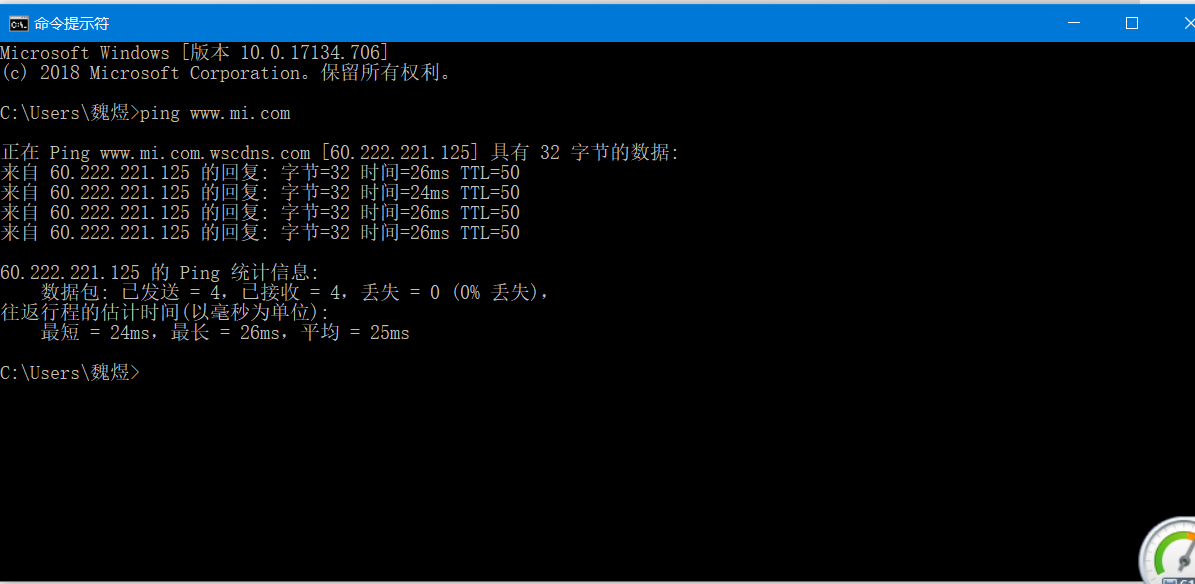

1.PING

- Ping是Windows、Unix和Linux系统下的一个命令。ping也属于一个通信协议,是TCP/IP协议的一部分。利用“ping”命令可以检查网络是否连通,可以很好地帮助我们分析和判定网络故障。

- 我们来ping一下小米的官网

www.mi.com

![]()

发现是可以ping通的

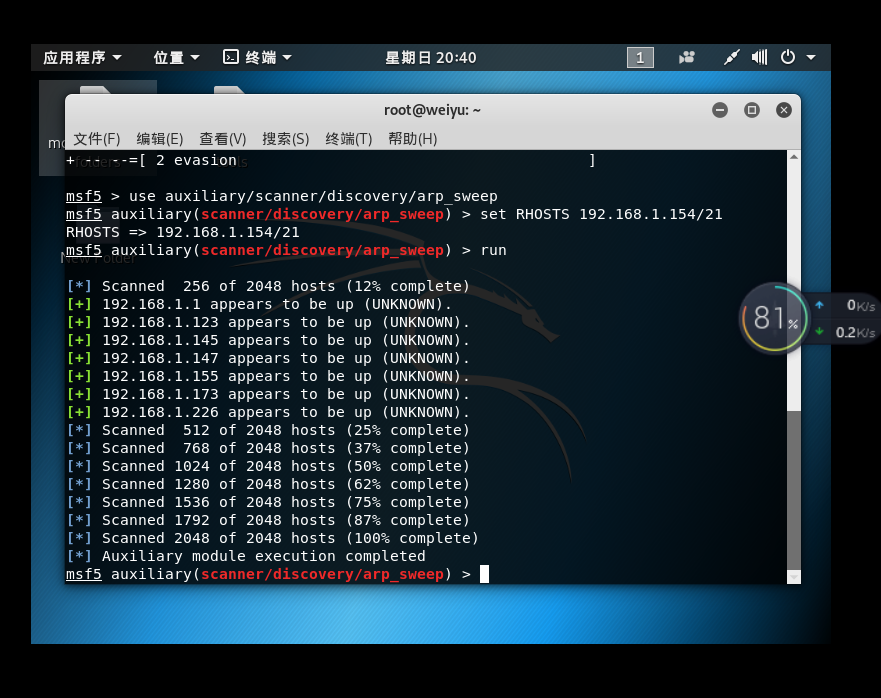

2.metasploit中的arp_sweep模块和 udp_sweep 模块

arp.sweep使用ARP请求枚举本地局域网络中的所有活跃主机。

udp.sweep通过发送UDP数据包探查指定主机是否舌跃,并发现主机上的UDP服务。

- arp_sweep

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.1.154/21 //用set进行hosts主机段设置

run```

以下是扫描结果

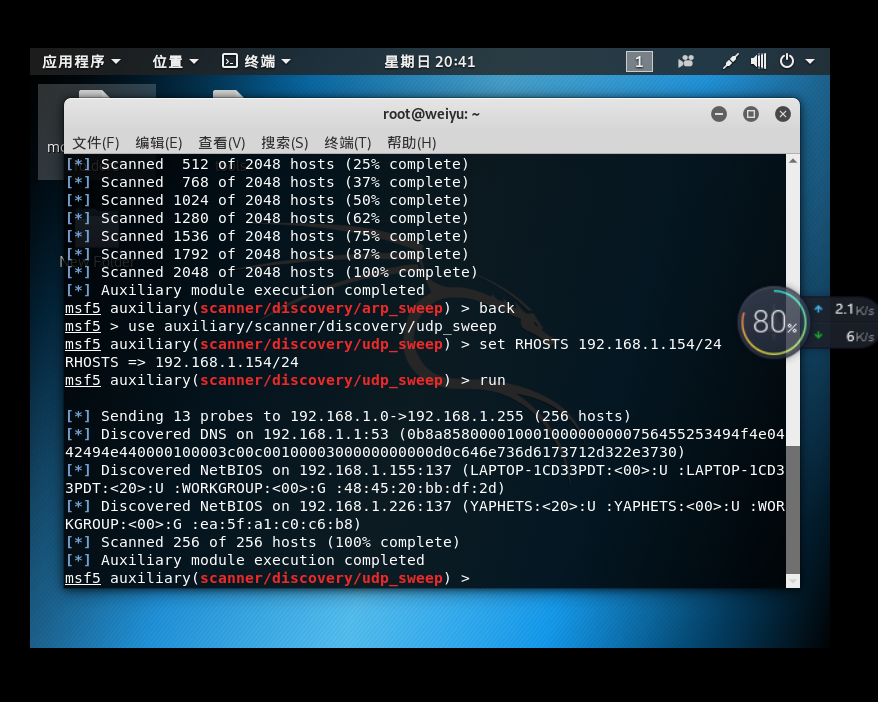

- udp_sweep

```msfconsole

use auxiliary/scanner/discovery/udp_sweep

set RHOSTS 192.168.1.154/24 //用set进行hosts主机段设置

run```

以下是扫描结果

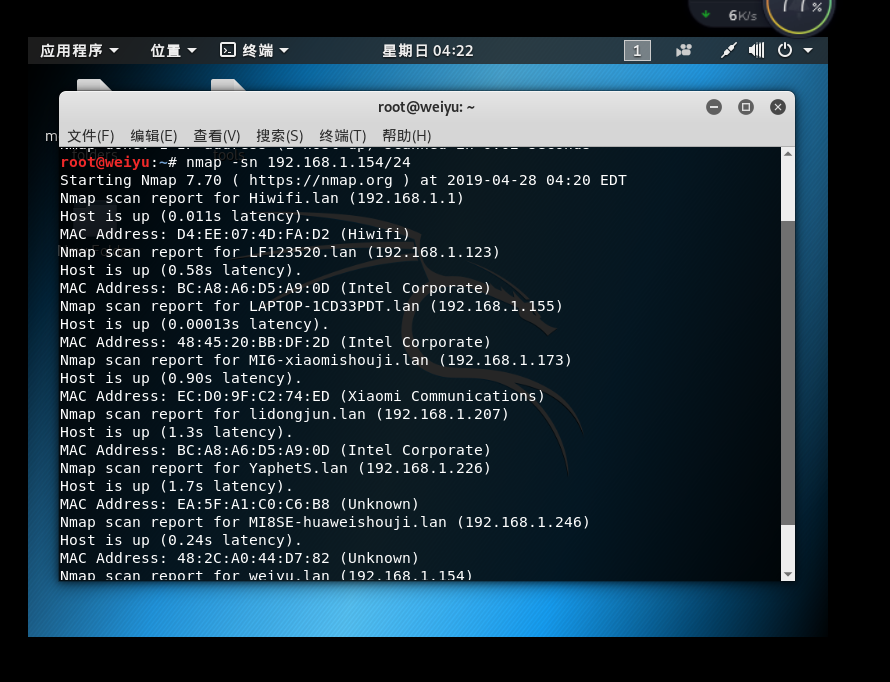

3.nmap -sn

```-sP * Ping扫描 *

-P0 * 无Ping扫描 *

-PS * TCP SYN Ping扫描 *

-PA * TCP ACK Ping扫描 *

-PU * UDP ping扫描

-PE/PM/PP * ICMP Ping Types扫描

-PR * ARP Ping扫描

-n * 禁止DNS反向解析 *

-R * 反向解析域名 *

–system-dns * 使用系统域名解析器

-sL * 列表扫描 *

-6 * 扫描IPv6地址

–traceroute * 路由跟踪

-PY * SCTP INIT Ping扫描

-sS:TCP SYN扫描,可以穿透防火墙;

-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;

-sP:发送ICMP echo探测;

-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;

-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;

-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;

-sV:获取开放服务的版本信息;```

输入```nmap -sn 192.168.1.154/24```进行扫描得到如下结果

可以看到这个网段里面所有的主机

###二、端口扫描

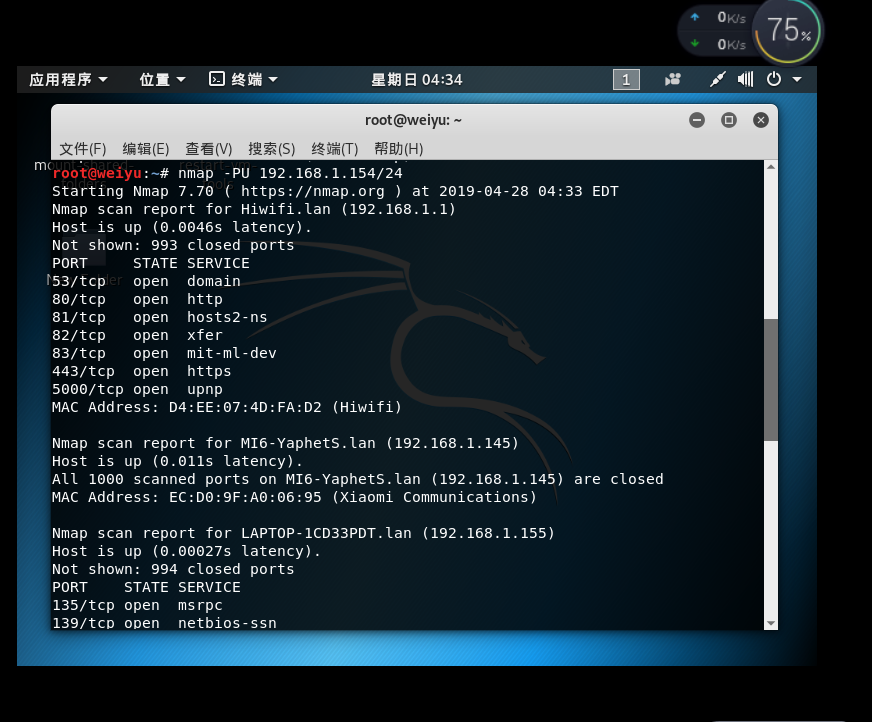

- 1.nmap -PU

–PU ”扫描只会对目标进行 udp ping 扫描。这种类型的扫描会发送UDP包来获得一个响应。

输入命令```nmap -PU 192.168.1.154/24```进行扫描

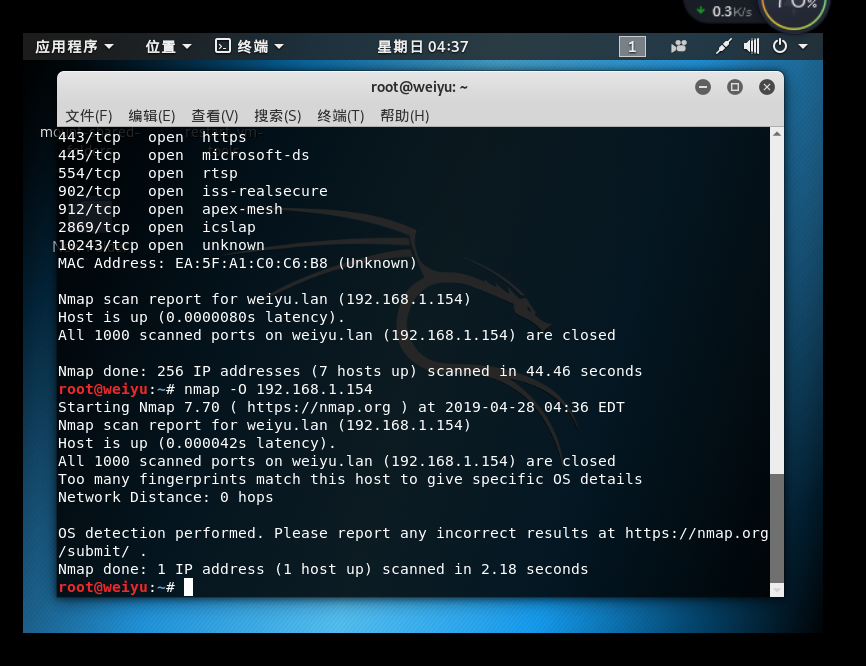

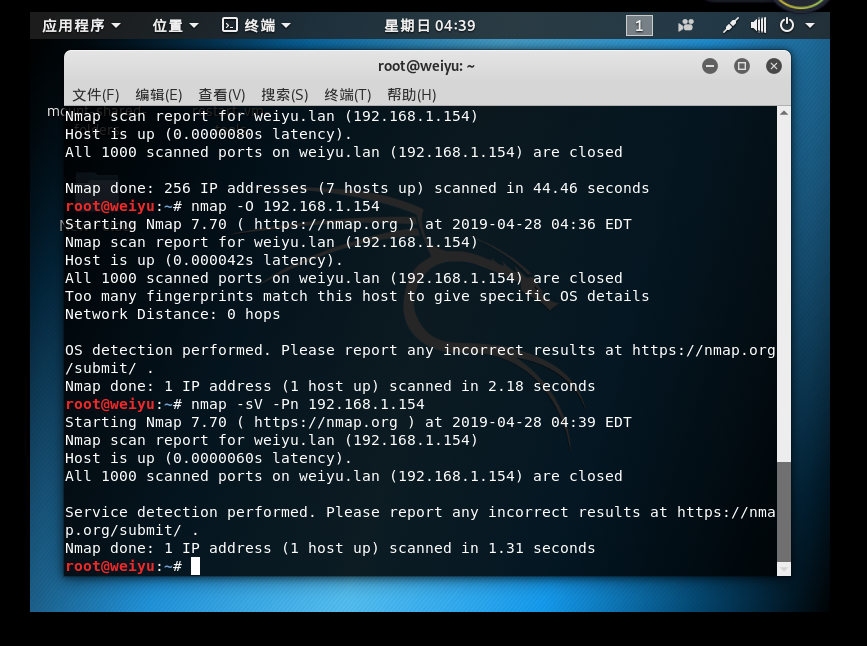

###三、版本探测

1.nmap -O

原理:nmap -O选项让Nmap对目标的操作系统进行识别,获取目标机的操作系统和服务版本等信息

输入命令```nmap -O 192.168.1.154```进行探测,以下是探测结果

2.nmap -sV

原理:可以查看目标主机的详细服务信息

输入命令```nmap -sV -Pn 192.168.1.154```进行探测

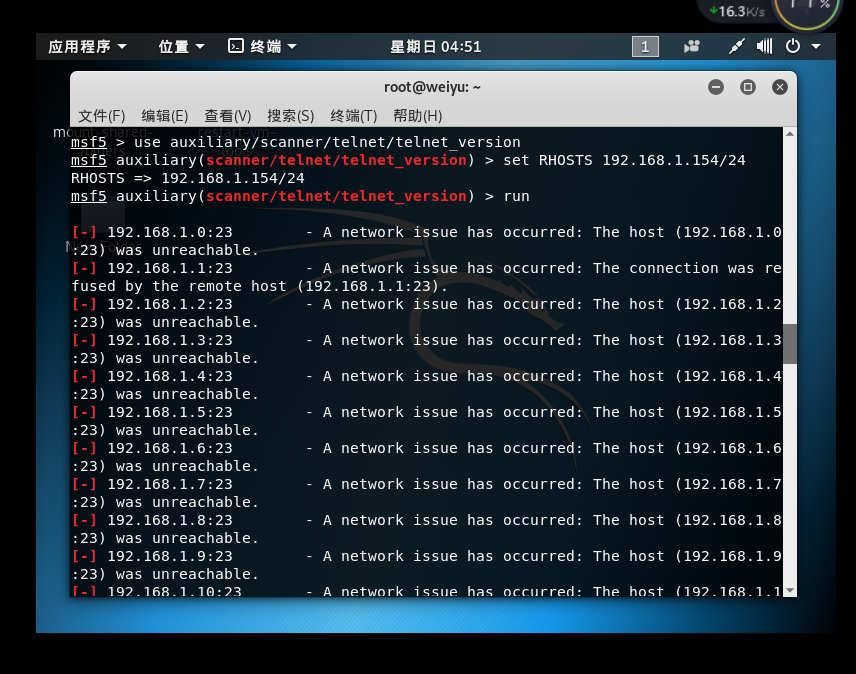

###四、具体服务的查点

1.Telnet服务扫描

- telnet用法 测试端口号,Telet意思是Iteret的远程登录协议,可以通过它远程登录来控制别的计算机

```msfconsole

use auxiliary/scanner/telnet/telnet_version //进入telnet模块

set RHOSTS 192.168.1.154/24 //扫描10.1.1.0网段

run```

下面是搜索结果

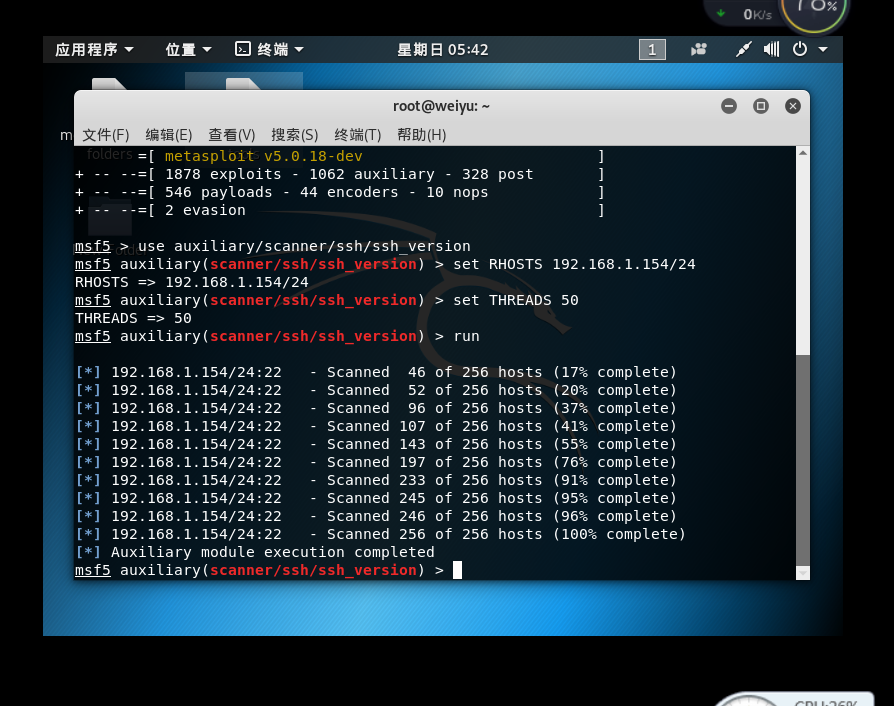

2.SSH服务

- SSH是专为远程登录会话和其他网络服务提供的安全性协议。利用 SSH 协议可以有效的防止远程管理过程中的信息泄露问题

```msfconsole

use auxiliary/scanner/ssh/ssh_version //进入ssh模块

set RHOSTS 192.168.1.154/24 //扫描网段

run```

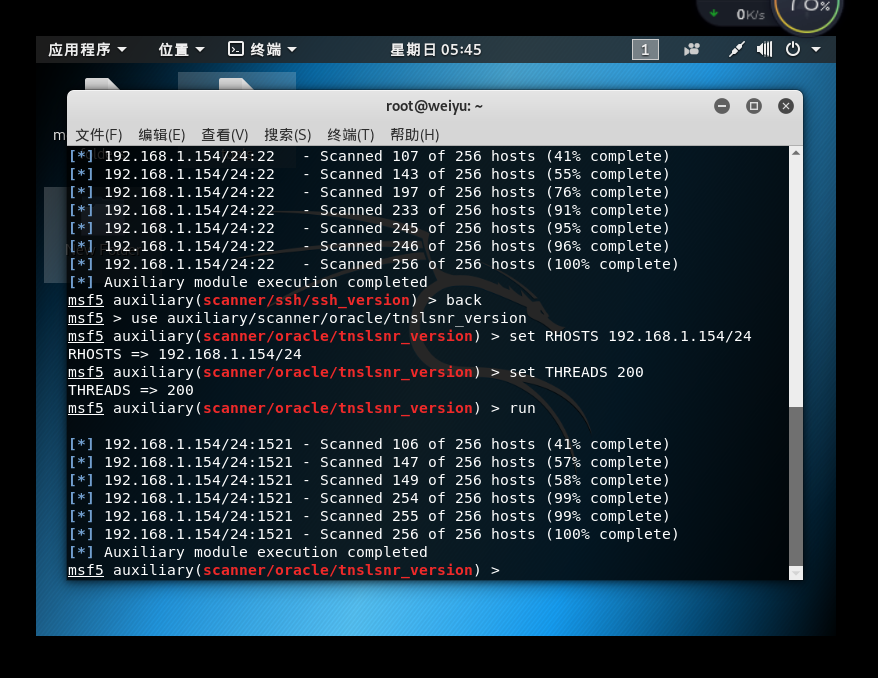

3.Oracle数据库服务查点

```msfconsole

use auxiliary/scanner/oracle/tnslsnr_version

set RHOSTS 192.168.1.154/24

set THREADS 200

run```

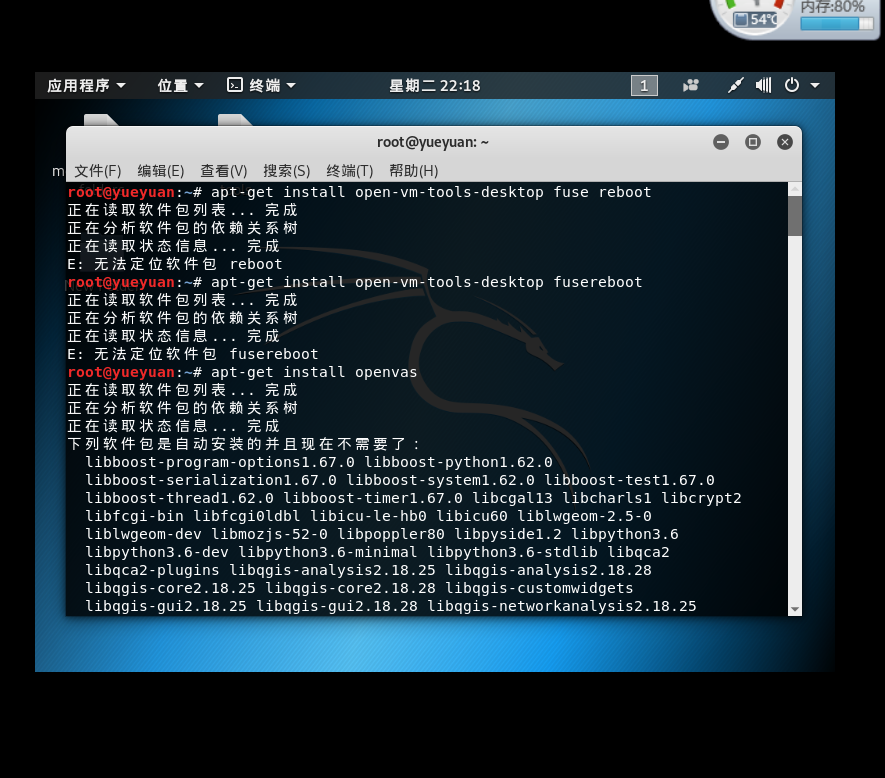

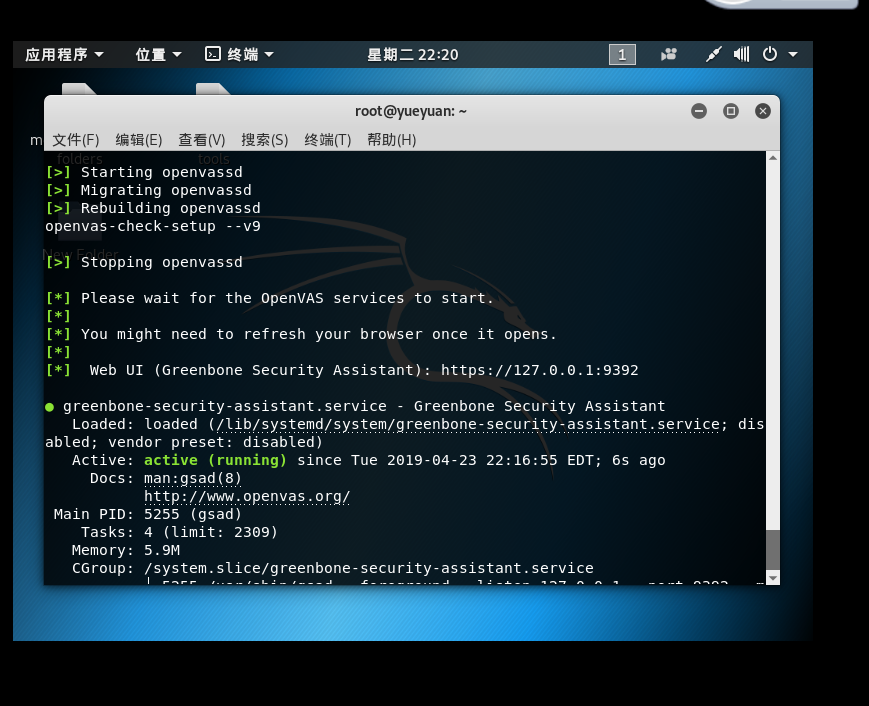

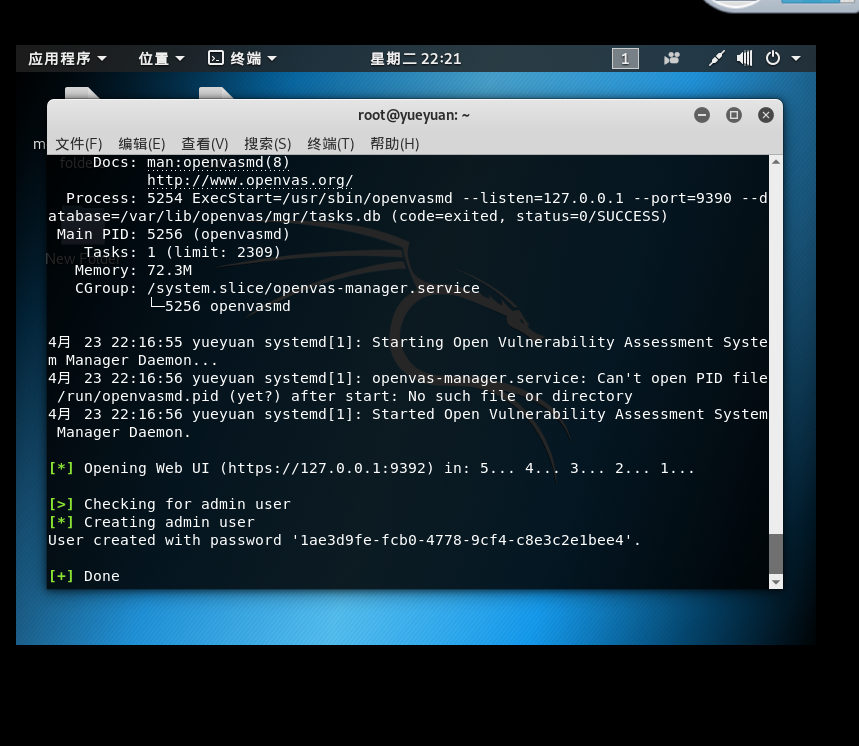

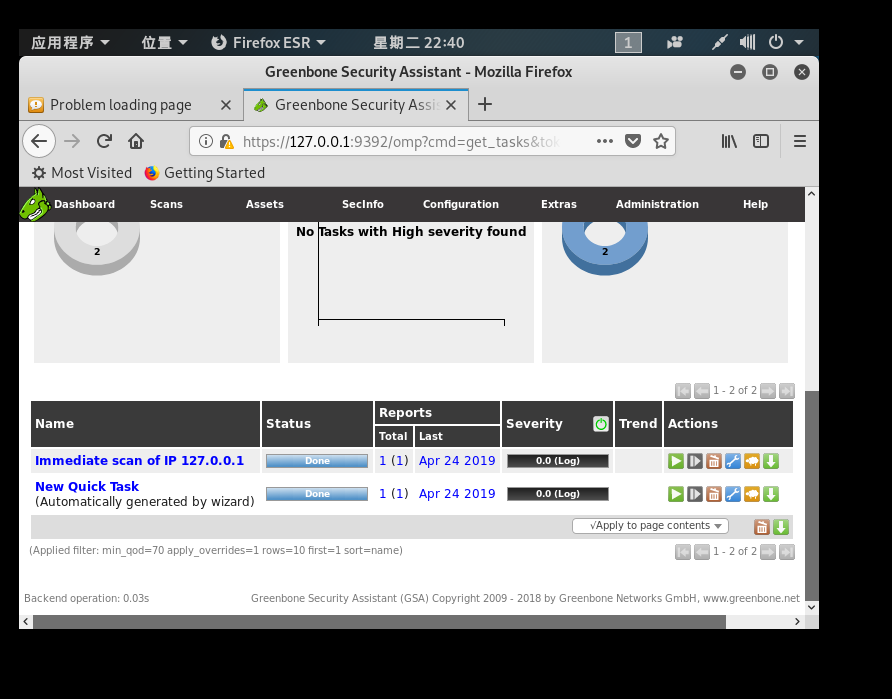

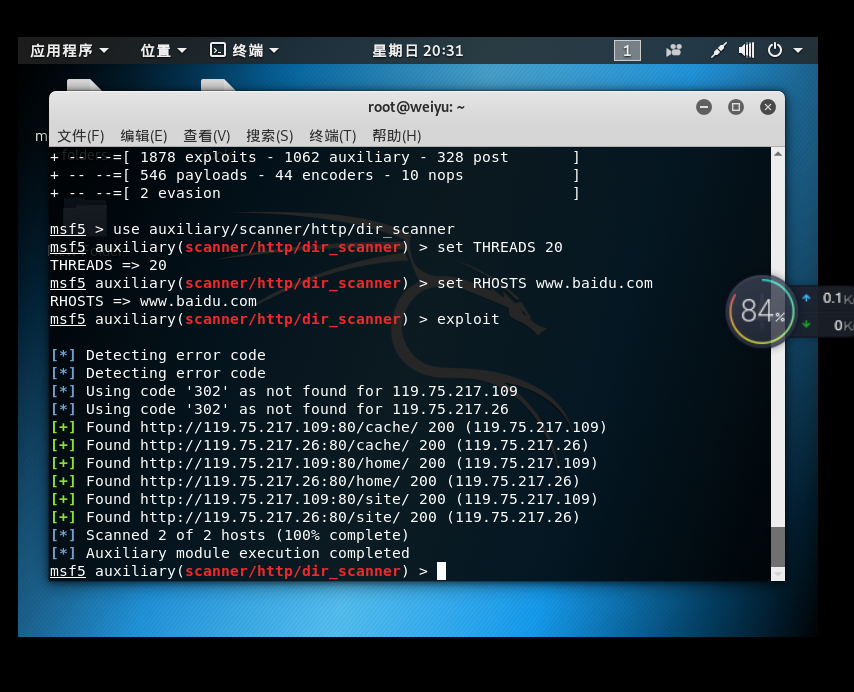

##漏洞扫描————安装OpenVAS

```apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup```

经过一场漫长的等待就可以安装成功了

使用```https://127.0.0.1:9392```即可登入

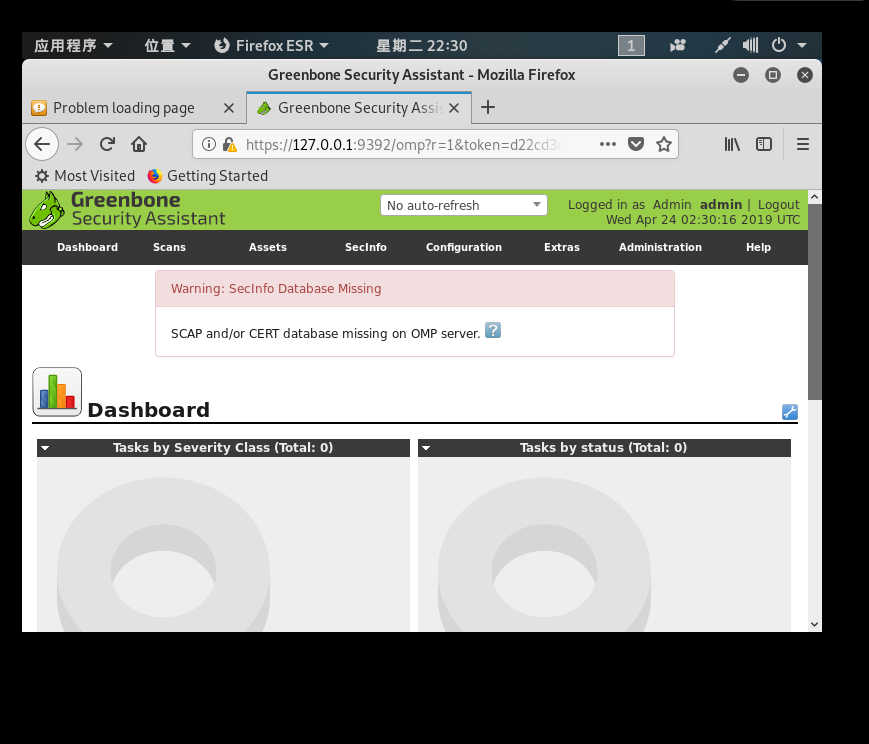

下面是登入的结果

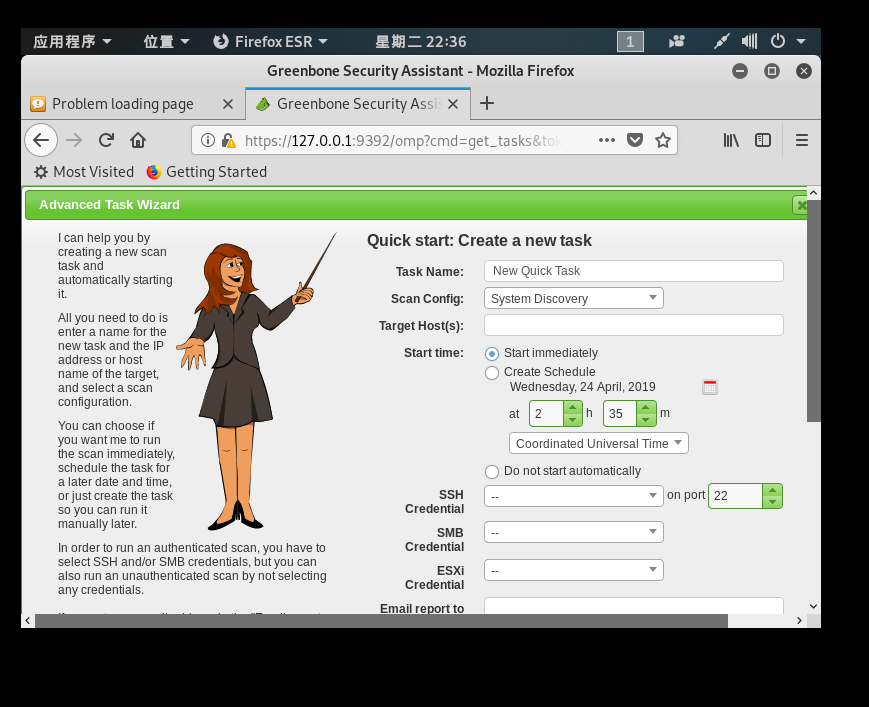

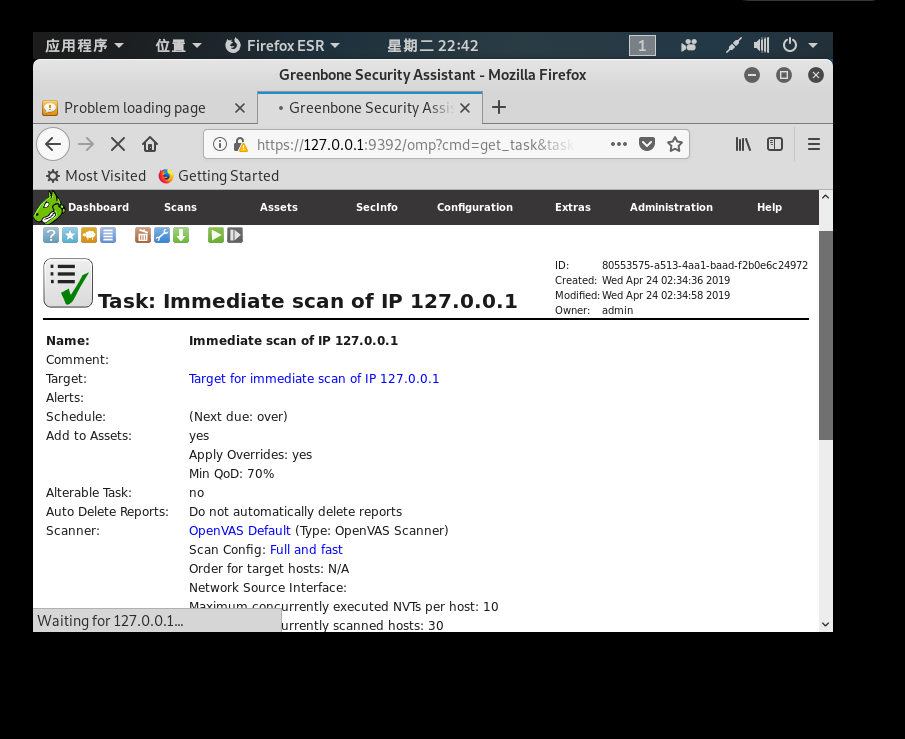

然后设定扫描的目标以及一些详细参数

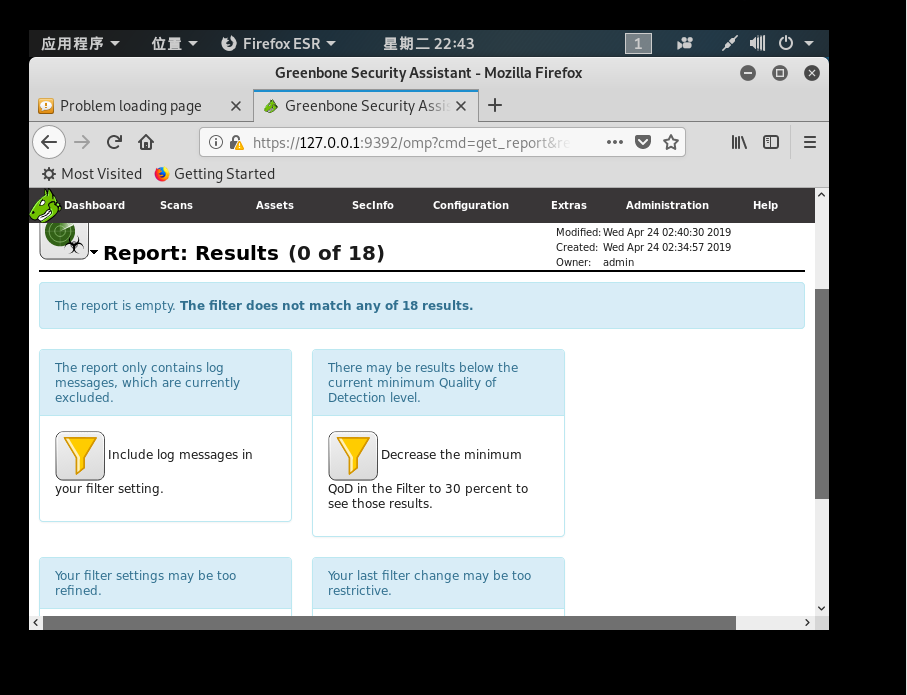

下面是扫描结果

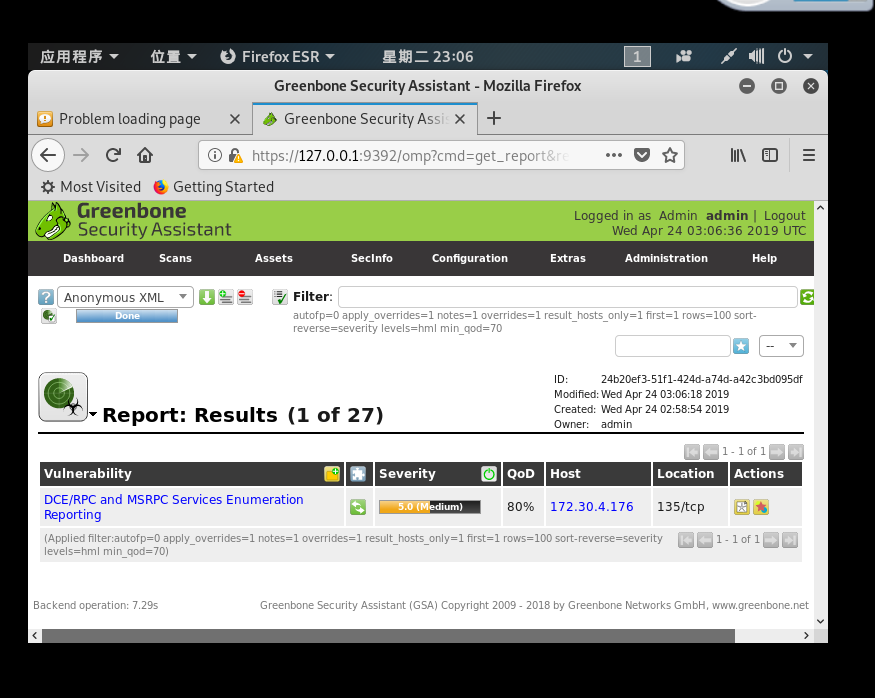

用它来扫描一下我的win10主机,成功发现了一个漏洞

下面来看一下详细结果

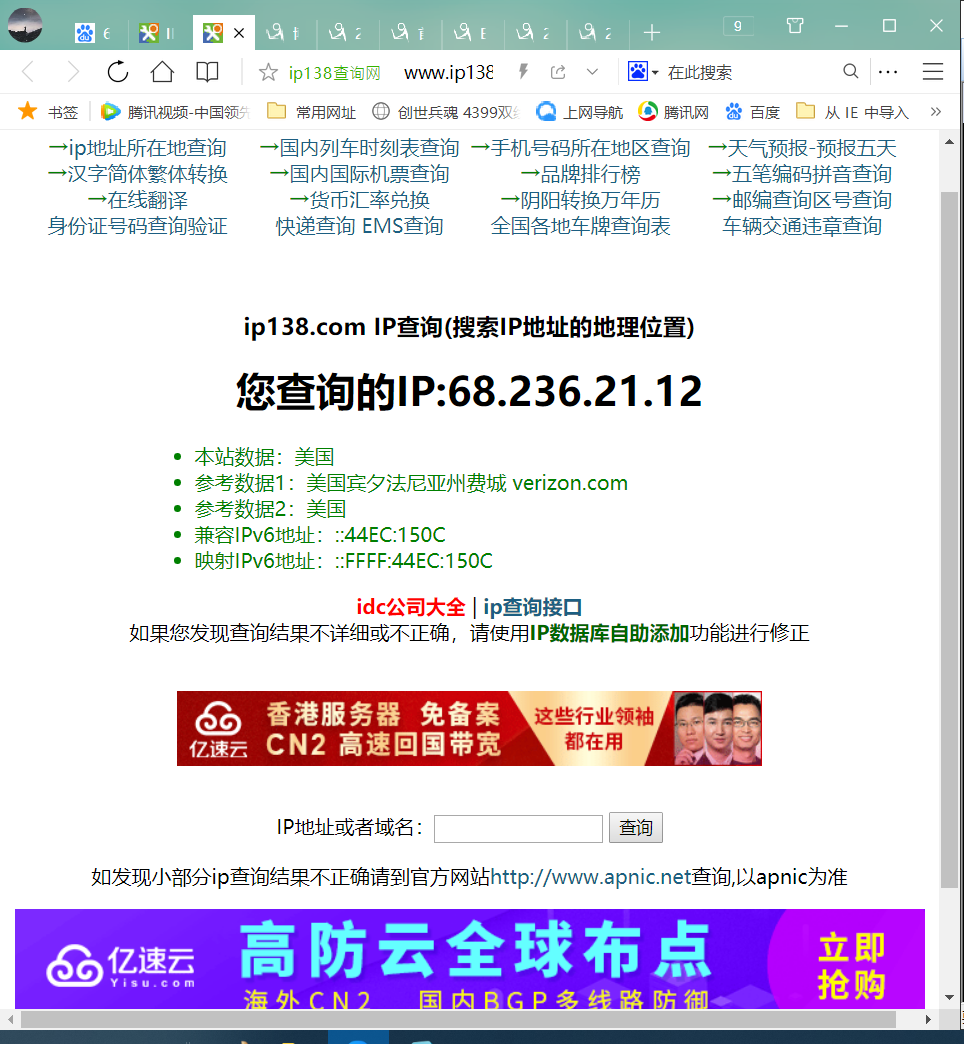

漏洞分析

- 正在运行的分布式计算环境/远程过程调用(DCE/RPC)或MSRPC服务;可以通过在端口135上连接和执行适当的查询来枚举远程主机上的服务。

- 脆弱性影响:攻击者可以利用这一事实获得更多的知识。关于远程主机。

- 解决办法:过滤到此端口的传入通信量。

因为可能我的win10经常更新系统的 缘故,所以说漏洞可能少一些

##实践中遇到的问题

首先就是openvas的安装,这个真的是头痛,首先花了很长时间去更新了一遍kali,然后再去安装openvas,因为宿舍网络是在不好,一会断一会续的,真的折磨人,其次就是配置的问题,需要配置很多东西,然后就是登陆上去之后不太会使用,又学习使用了很久,总之这趟实验不是太容易,但是扫描的结果还是非常好的,而且在扫描的时候还发现了偷练我们宿舍WiFi的同学,哈哈哈

##实验总结与体会

这次实验我们做的是信息搜集与漏洞扫描,我们主要针对IP地址和dns等,扫描主机端口操作系统版本信息等内容,最后还通过openvas扫描了我的主机漏洞,发现了存在的一些安全隐患,这次的学习收获还是非常大的,学到了很多网络攻防的技巧,这也是网络攻防的前期准备阶段,为以后的正式攻防进行铺垫

浙公网安备 33010602011771号

浙公网安备 33010602011771号