会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

Tw0^Y

博客园

首页

新随笔

联系

订阅

管理

2025年1月26日

zkap_春节赛

摘要: 题目情况 web welcome_to_zkaqctf nodejs题目。 给出附件包含后端源码,app listen部分根据本地nodejs监听调式需要,自行添加,用node --inspect app.js命令启动调试监听 // const host = '127.0.0.1'; // 主机名或

阅读全文

posted @ 2025-01-26 16:42 Tw0^Y

阅读(19)

评论(0)

推荐(0)

2024年12月29日

2024 第一届Solar应急响应

摘要: Tw0队伍 writeup 一、简介 欢迎有更好的解题思路一起交流学习。最好能来点写自动化一把梭工具的代码思路,哈哈哈! 二、 解题情况 三、CTF题 签到 题目描述: 本题作为签到题,请给出邮服发件顺序。 Received: from mail.da4s8gag.com ([140.143.207

阅读全文

posted @ 2024-12-29 16:04 Tw0^Y

阅读(544)

评论(0)

推荐(0)

2024年9月28日

2023龙信题目(部分)

摘要: 借着平台开出来的测试题目,复现下23的龙信,虽然24的就开始了2333。题目应该也不完整,感觉备份文件还是很坑的。 移动终端取证(共12题,合计24分) 1.请分析涉案手机的设备标识是_______。(标准格式:12345678) 85069625 2.请确认嫌疑人首次安装目标APP的安装时间是__

阅读全文

posted @ 2024-09-28 20:53 Tw0^Y

阅读(270)

评论(0)

推荐(0)

2024年7月10日

2024tz

摘要: 手机检材 分析手机检材,确认嫌疑人内部沟通群的群账号为?【标准格式:123456789@chatroom】 分析手机检材,确认检材持有人一共收款总额为?【标准格式:11111】 分析手机检材,确认组员“小马”的订单量为?【标准格式:11】 对手机检材进行分析,找出团伙中疑似管理人员的ID为?【标准格

阅读全文

posted @ 2024-07-10 00:59 Tw0^Y

阅读(74)

评论(0)

推荐(0)

2024年6月2日

未定义的标题

摘要: 逆向审逻辑 整理电脑翻出两个题目,一个re,一个pwn,复盘起来还得是需要仔细耐心。简单记录下。 justamat 23年蓝帽杯半决赛的一个re,题目不难,但是刚开始逆关键点没找那么准,另外矩阵计算方法也不熟。 elf程序,没有main函数,直奔start去。那么运行的函数应该是sub_404520

阅读全文

posted @ 2024-06-02 16:39 Tw0^Y

阅读(40)

评论(0)

推荐(0)

一些题目练习。

摘要: picoctf_2018_echo back 32位格式化字符串,可写got表。fmtstr_payload写puts@got为vuln、printf@got为system@plt一把梭 from pwncy import * context(log_level = "debug",arch = "

阅读全文

posted @ 2024-06-02 16:36 Tw0^Y

阅读(48)

评论(0)

推荐(0)

2023年9月11日

SICTF-2023 round2

摘要:

pwn方向

阅读全文

posted @ 2023-09-11 18:56 Tw0^Y

阅读(316)

评论(1)

推荐(0)

2023年7月8日

DAS二进制专项赛

摘要: 终究还是re✌更上流一些。 # ~~卸载~~所有的前面 555,又是一个月无所事事,还当了一回fw。爬回来学习一下专项赛的题目。笔者~~不~~是个铸币,比赛的时候一点也不会。 # easy-note glibc-2.23的题目,UAF很明显,直接打 _free_hook 就行。当然打__malloc

阅读全文

posted @ 2023-07-08 12:57 Tw0^Y

阅读(162)

评论(0)

推荐(0)

2023年6月14日

陕西省赛

摘要: # 陕西游玩 ida反编译,菜单题,里面有调用后门的xi_an函数。

评论(0)

推荐(0)

2023年6月3日

2023福建省赛

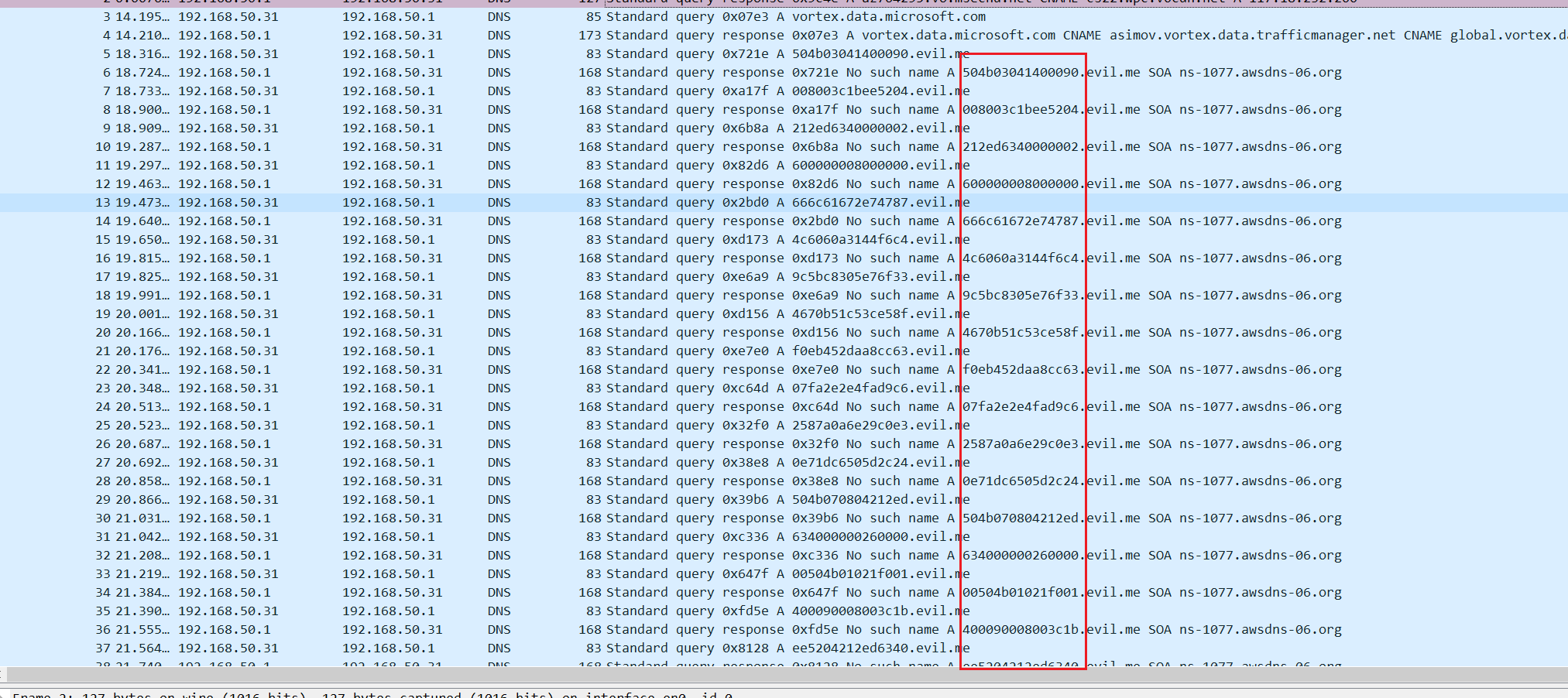

摘要: # DNS-流量分析 一眼压缩包  为了做快点,直接全部

阅读全文

posted @ 2023-06-03 15:31 Tw0^Y

阅读(79)

评论(0)

推荐(0)

下一页

公告