DVWA靶场通关-Brute Force(暴力(破解))

Brute Force(暴力(破解))、Command Injection(命令行注入)、CSRF(跨站请求伪造)、 File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、 SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(DOM)(基于DOM树)、 XSS(Reflected)(反射型跨站脚本)、XSS(Stored)(存储型跨站脚本)

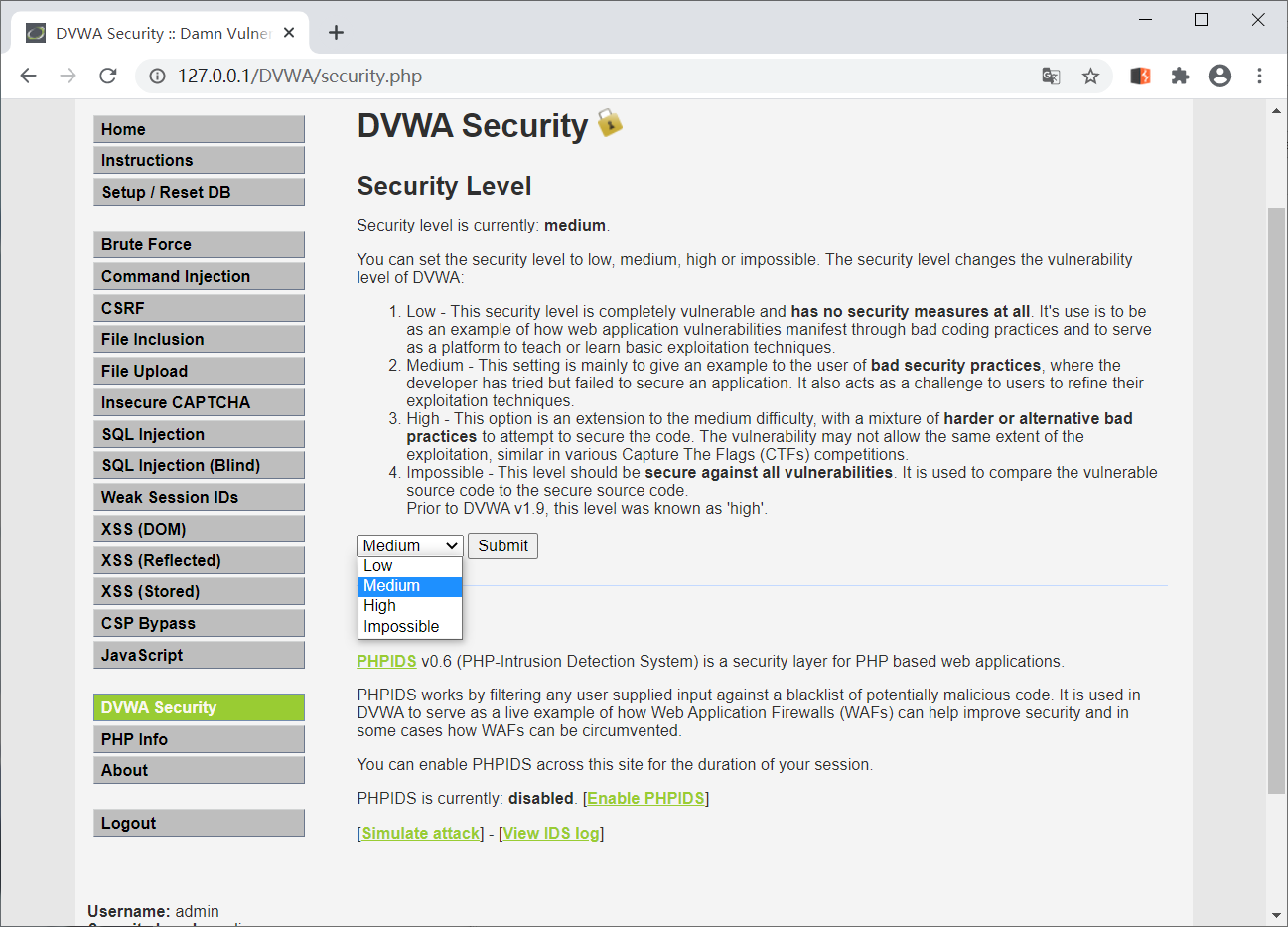

调节难度

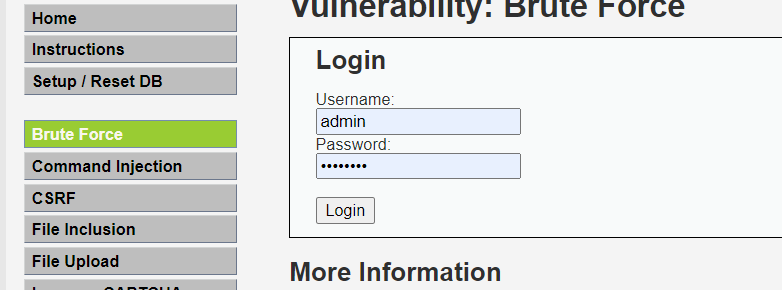

等级low

- 检查网站是否存在验证码

- 尝试登录, 判断网站是否对登录行为有所限制

- 判断网站是否采用了双因素认证, Token值认证等身份验证手段

- 注册账号, 获取网站对密码的限制, 比如长度必须是8位以上,必须包含字母数字大小写等

- 准备一个有效的字典并根据密码的限制条件优化字典, 比如去掉明显不符合要求的密码, 提高爆破的效率

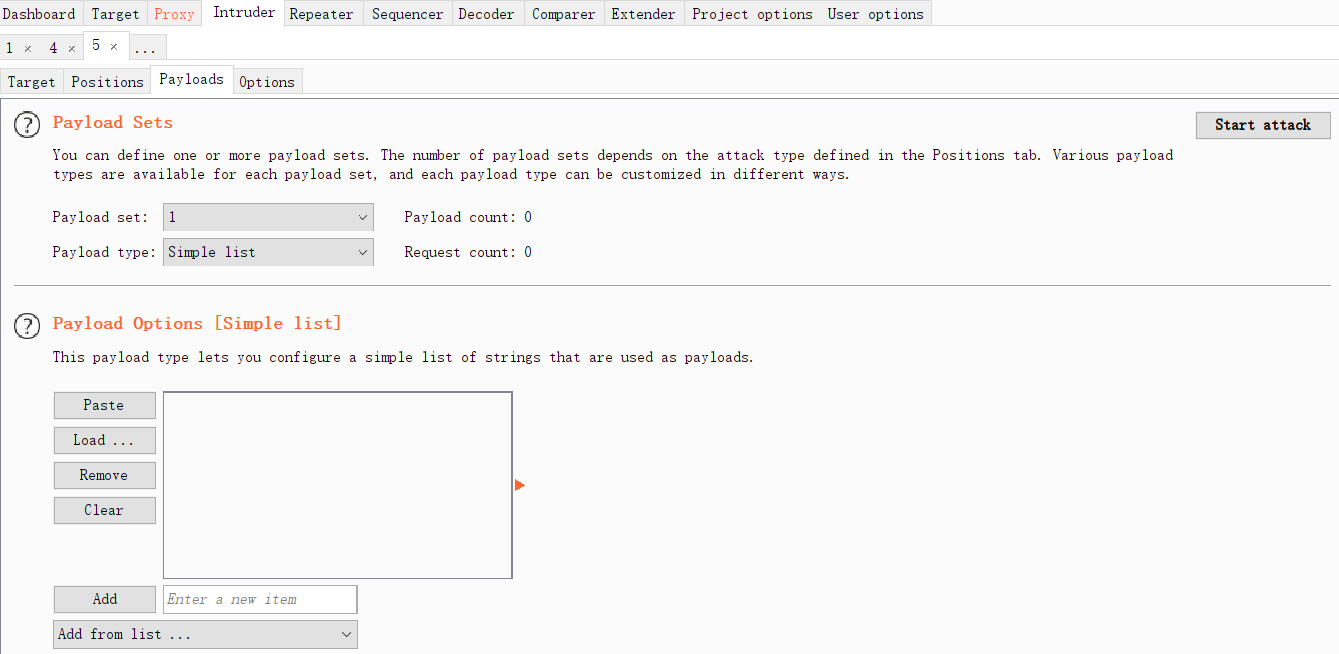

- 使用代理工具拦截请求,提供字典开始爆破( 或者自己编写脚本进行爆破)

- 如果是后台管理的密码, 可以优先尝试admin/administrator/root这种使用概率较高的账号, 破解过程中注意观察’用户名或密码错误’,'用户名不存在’等提示

等级medium,与上面操作一样

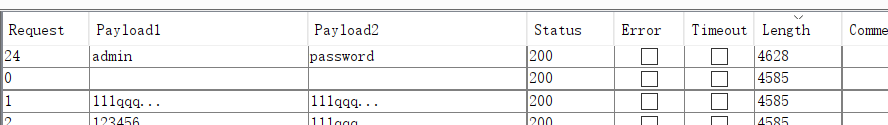

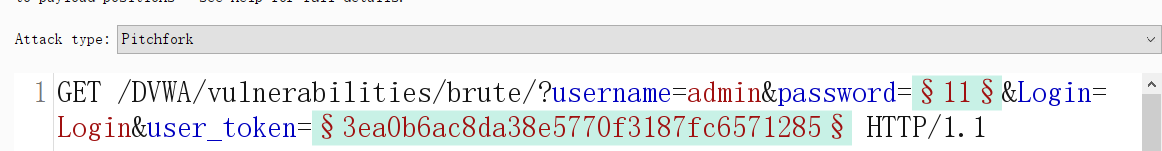

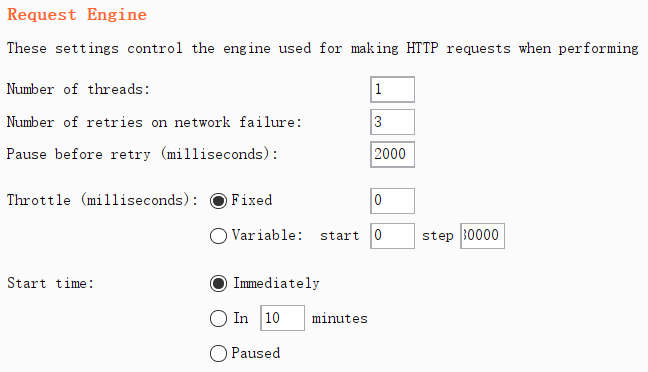

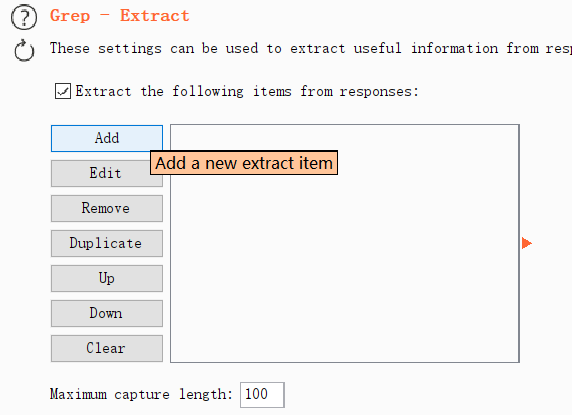

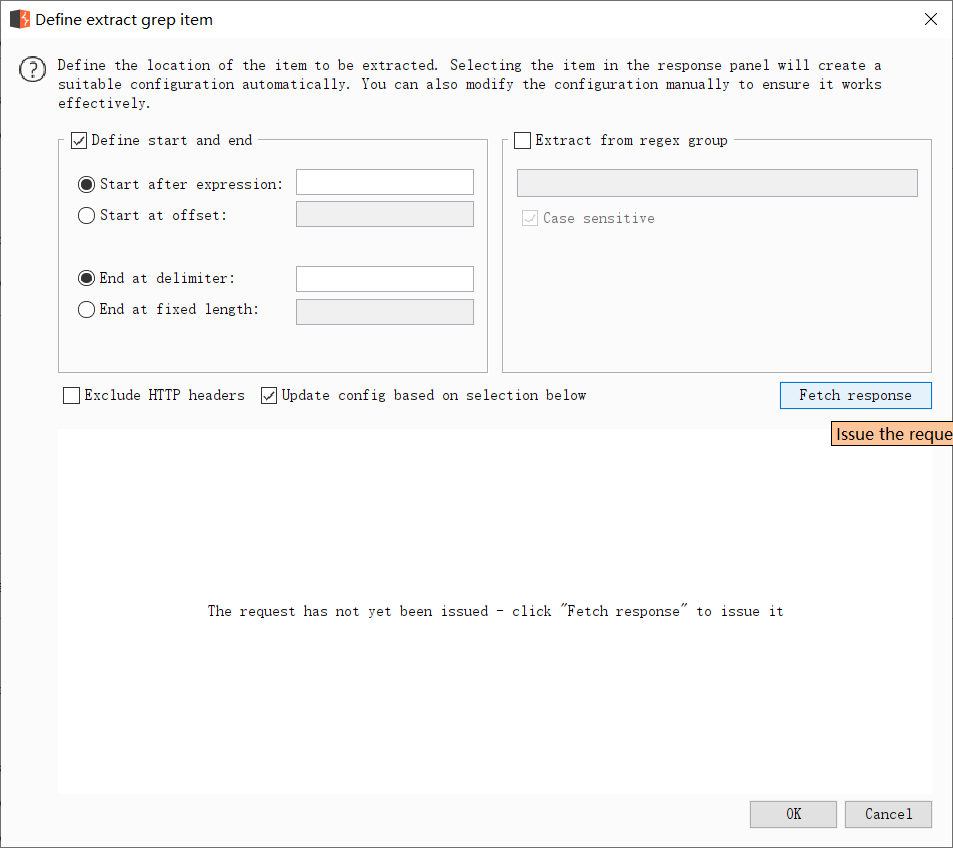

等级high

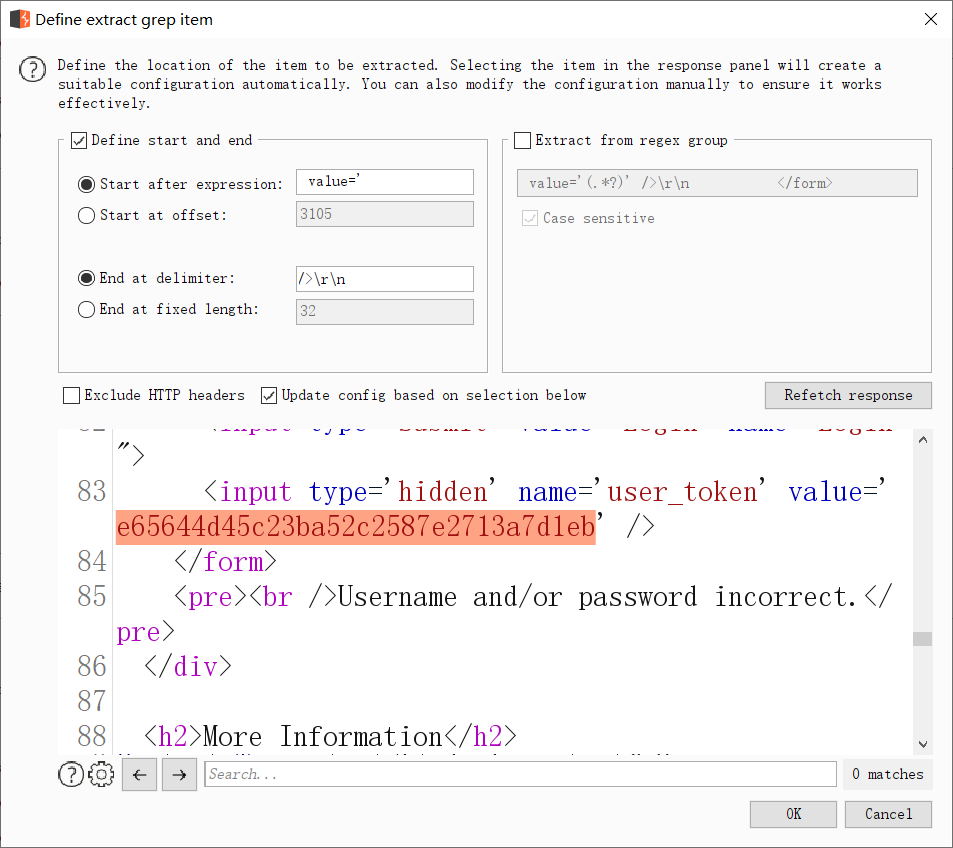

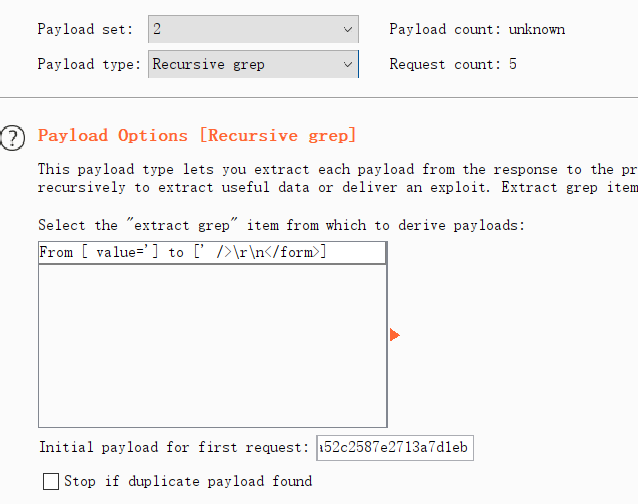

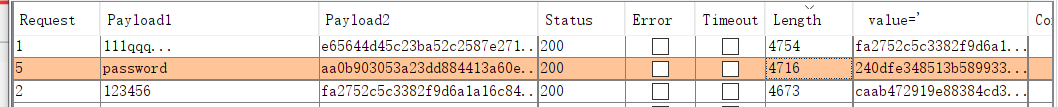

有token验证的情况下获得正确的用户名和密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号