需求分析024+

一、项目背景

随着网络安全攻防演练(AWD)赛制的普及化(根据数据显示,2023年全国AWD赛事数量同比增长67%)和Web应用漏洞的多样化演进(OWASP Top 10 2021中注入类漏洞仍占比23%),安全团队在实战演练和日常防御中面临三重挑战:

工具碎片化问题:现有工具如Nessus、Burp Suite等需多工具协同,扫描-验证-利用流程割裂

响应时效瓶颈:传统扫描器平均3-5小时/次的扫描周期无法满足AWD赛制分钟级攻防需求

知识断层困境:初级安全人员缺乏漏洞利用链构建能力,导致防御策略有效性不足

本项目旨在开发面向AWD场景的All-in-One漏洞自动化平台,通过:

多引擎融合扫描(SAST/DAST/IAST)

漏洞利用链智能构建

实时防御策略生成

实现从漏洞发现到应急响应的90秒闭环处理,使安全团队在攻防对抗中的效率提升300%。

二、用户需求概述

角色1:红队攻击手

工作现状:

手工组合使用sqlmap、Metasploit等工具

需自行编写EXP验证漏洞有效性

攻击路径需人工关联分析

核心需求:

一键式多漏洞联合扫描(支持Web/系统/服务层)

自动化POC验证(内置3000+漏洞库)

攻击链可视化呈现(自动生成攻击拓扑图)

角色2:蓝队防守方

工作现状:

依赖WAF日志人工分析攻击行为

补丁验证需搭建测试环境

防御规则更新滞后

核心需求:

实时攻击行为特征提取

漏洞修复方案自动推荐(关联CVE/CNVD数据库)

防御规则一键热加载(支持Suricata/Snort格式)

角色3:赛事裁判组

工作现状:

人工核对攻击有效性

通过多平台日志交叉验证

分数统计延迟严重

核心需求:

攻击流量自动标记(植入赛事专用指纹)

实时得分看板(集成ELK可视化)

违规操作自动预警(基于行为基线分析)

需求共性分析

需求维度 红队 蓝队 裁判

实时性要求 ★★★★★ ★★★★ ★★★

自动化程度 ★★★★ ★★★ ★★

报告完整性 ★★ ★★★★★ ★★★★

优先级排序:

多线程漏洞扫描引擎(并发量≥500请求/秒)

智能漏洞关联分析模块

轻量级防御规则生成器

该框架已预留具体技术指标填写位置(如并发量、漏洞库数量等),可根据实际研发能力补充量化参数。建议后续需求细化时重点关注:

漏洞验证误报率控制(目标<5%)

与主流AWD平台(如CTFd)的API对接

团队协作功能设计(攻击路径共享等)

三、功能性需求

功能模块 1:漏洞扫描与发现

功能 1.1:目标系统信息收集

输入内容:用户输入目标系统IP地址、域名、端口范围或网络拓扑图。

操作流程:系统通过主动扫描(如Nmap、Masscan)或被动分析(如流量抓取)收集目标系统的服务、协议、开放端口等信息。

输出结果:生成目标系统的基础信息报告(如开放端口列表、服务版本、操作系统指纹)。

与其他模块的交互:

将扫描结果传递给 漏洞利用模块 作为漏洞利用的输入。

将服务版本信息传递给 漏洞数据库匹配模块 进行漏洞匹配。

功能 1.2:漏洞数据库匹配与分析

输入内容:目标系统的服务版本信息、配置参数等。

操作流程:系统将目标信息与内置漏洞库(如CVE、CNNVD)匹配,识别已知漏洞。

输出结果:生成漏洞列表(漏洞名称、CVSS评分、影响范围、利用难度)。

与其他模块的交互:

将漏洞列表传递给 漏洞利用模块 选择可利用的漏洞。

将高危漏洞标记为 防御测试模块 的测试重点。

功能模块 2:漏洞利用与攻击模拟

功能 2.1:漏洞利用执行

输入内容:漏洞扫描模块提供的漏洞列表及目标系统信息。

操作流程:系统选择可利用的漏洞(如SQL注入、RCE),调用对应exploit模块进行攻击尝试。

输出结果:攻击成功/失败状态、获取的权限(如Shell、文件读取权限)或漏洞利用日志。

与其他模块的交互:

将攻击结果传递给 攻击路径分析模块 构建攻击链。

将成功利用的漏洞信息传递给 防御测试模块 评估防御措施的有效性。

功能 2.2:攻击路径分析与可视化

输入内容:漏洞利用的执行日志、攻击步骤记录。

操作流程:系统通过逆向分析攻击路径,生成攻击链图谱(如从漏洞利用到权限提升的步骤)。

输出结果:攻击路径可视化图表、关键攻击节点的详细说明。

与其他模块的交互:

将攻击路径数据传递给 报告生成模块 生成最终报告。

将高风险路径标记为 防御测试模块 的测试场景。

功能模块 3:防御测试与策略优化

功能 3.1:防御措施有效性验证

输入内容:目标系统的防御配置(如防火墙规则、IDS/IPS策略)。

操作流程:模拟攻击行为(如注入、DDoS),检测防御系统是否拦截或告警。

输出结果:防御策略评估报告(拦截率、误报率、告警延迟)。

与其他模块的交互:

将防御漏洞传递给 漏洞修复建议模块 提出优化方案。

将未被防御的攻击路径传递给 攻击模拟模块 进一步测试。

功能 3.2:防御策略生成与优化

输入内容:防御测试结果、漏洞利用日志。

操作流程:系统根据测试结果生成优化建议(如修改防火墙规则、更新WAF策略)。

输出结果:防御策略优化方案及配置模板。

与其他模块的交互:

将优化方案传递给 权限管理模块 限制非授权修改。

将策略更新记录到 日志分析模块 进行审计。

功能模块 4:报告与日志管理

功能 4.1:自动化报告生成

输入内容:漏洞扫描结果、攻击路径分析、防御测试数据。

操作流程:系统整合多模块数据,生成结构化报告(PDF/HTML格式)。

输出结果:包含漏洞详情、攻击路径、防御建议的综合报告。

与其他模块的交互:

接收 攻击模拟模块 的数据作为报告核心内容。

将报告存储到 日志分析模块 的数据库中。

功能 4.2:日志审计与分析

输入内容:系统操作日志、漏洞利用日志、防御告警日志。

操作流程:系统分析日志,识别异常行为(如重复攻击、权限滥用)。

输出结果:审计报告、安全事件时间线。

与其他模块的交互:

将安全事件传递给 权限管理模块 进行用户权限回溯。

将日志数据提供给 漏洞修复建议模块 用于长期趋势分析。

功能模块 5:权限管理与用户交互

功能 5.1:用户权限控制

输入内容:用户角色(如管理员、普通用户)、操作请求(如修改配置、导出报告)。

操作流程:系统根据角色权限验证操作合法性,限制非授权访问。

输出结果:操作成功/失败提示、权限不足告警。

与其他模块的交互:

控制对 漏洞利用模块 的高危操作权限。

记录操作日志到 日志分析模块。

功能 5.2:多终端用户界面

输入内容:用户通过浏览器或API接口发起的操作指令。

操作流程:系统提供Web界面或API接口,支持任务配置、实时监控、报告导出。

输出结果:可视化界面(如漏洞热力图)、API响应数据。

与其他模块的交互:

接收 漏洞扫描模块 的实时扫描进度更新。

触发 攻击模拟模块 的自动化任务执行。

四、非功能性需求

性能需求

响应时间

漏洞扫描:单个目标系统扫描响应时间 ≤ 15秒(日常业务场景),高峰时段 ≤ 30秒。

攻击模拟:单次漏洞利用执行响应时间 ≤ 5秒。

吞吐量

支持同时扫描100+目标系统,每秒处理1000+网络包。

数据存储与读取效率

支持存储10万+漏洞记录,查询响应时间 ≤ 2秒。

高频数据(如实时日志)采用分布式数据库,保证读写性能。

安全需求

用户身份验证

采用多因素认证(用户名+密码+动态令牌),支持LDAP/AD集成。

数据加密

敏感数据(如漏洞利用脚本、用户凭证)存储时加密(AES-256),传输时使用TLS 1.3。

访问控制

基于RBAC模型,定义角色(管理员、审计员、普通用户)权限层级,禁止越权操作。

安全审计

记录所有用户操作日志(含时间、IP、操作内容),提供审计API接口导出日志。

易用性需求

界面设计

界面采用响应式布局,支持拖拽式任务配置,提供操作进度可视化(如扫描进度条)。

操作指南

提供内联帮助文档、视频教程,支持实时聊天客服。

多终端支持

支持浏览器访问(Chrome 90+、Firefox 88+、Edge 95+),移动端适配iOS/Android系统。

兼容性需求

浏览器兼容

兼容Chrome 90+、Firefox 88+、Edge 95+、Safari 14+。

软件/硬件兼容

支持Windows 10/11、Linux(CentOS 7+/Ubuntu 20.04+)、macOS 11+。

支持与主流安全工具(如Wireshark、ELK Stack)集成。

系统结构图描述

用例图:

用户角色包括 管理员、渗透测试员、审计员。

主要用例:漏洞扫描、攻击模拟、防御测试、报告生成、权限管理。

关联关系:管理员可配置权限,测试员执行攻击模拟,审计员查看日志。

系统结构图:

数据层:MySQL/PostgreSQL存储漏洞数据,Elasticsearch管理日志。

服务层:漏洞扫描服务、攻击引擎、防御测试模块。

接口层:RESTful API、Web前端界面。

集成层:与第三方工具(如Metasploit、Nessus)对接。

五、AWD 工具系统架构需求报告

一、总体架构设计

(一)架构模式

本系统采用分层架构模式,具体分为以下层次:

表现层:

职责:负责与用户进行交互,包括命令行界面(CLI)的实现,通过 cobra 库构建。接收用户输入的指令,展示系统运行结果、报告等信息,如 HTML/JSON 格式的漏洞扫描报告、比赛态势面板等。

实现方式:使用 Go 语言的命令行交互库 cobra,报告生成使用 gohtmltemplate 库生成 HTML 模板。

业务逻辑层:

职责:处理系统的核心业务逻辑,包括漏洞扫描模块的规则引擎处理、并发扫描控制;AWD 比赛模块的自动化攻击、实时防御监控、一键环境修复等功能的实现;以及报告生成的逻辑处理。

实现方式:使用 Go 语言的 goroutine 和 channel 实现高并发处理,漏洞规则解析使用 gopkg.in/yaml.v3 库。

数据访问层:

职责:负责与数据库进行交互,存储和读取系统运行所需的数据,如漏洞扫描结果、比赛相关数据等。

实现方式:采用轻量级本地存储数据库 BoltDB 或 SQLite,通过相应的 Go 数据库驱动进行数据操作。

基础服务层:

职责:提供系统运行的基础服务,如日志记录、配置管理等。

实现方式:使用 Go 语言的标准库或第三方库实现日志记录和配置管理功能。

选择分层架构的原因:

分层架构能够清晰地划分系统各部分的职责,使开发、维护和扩展更加容易。

表现层与业务逻辑层的分离,使得用户界面的变化不会影响到业务逻辑,提高了系统的可维护性和可扩展性。

业务逻辑层独立于数据访问层,方便更换数据库或调整数据存储方式,增强了系统的灵活性。

基础服务层为整个系统提供了统一的基础功能支持,减少了代码的重复开发。

(二)架构图

┌─────────────────┐

│ 表现层 (CLI) │

└─────────────────┘

│

│ 交互

▼

┌─────────────────┐

│ 业务逻辑层 │

│ - 漏洞扫描 │

│ - AWD比赛功能 │

│ - 报告生成 │

└─────────────────┘

│

│ 数据访问

▼

┌─────────────────┐

│ 数据访问层 │

│ - BoltDB/SQLite │

└─────────────────┘

│

│ 基础服务

▼

┌─────────────────┐

│ 基础服务层 │

│ - 日志记录 │

│ - 配置管理 │

└─────────────────┘

二、扩展性需求

(一)功能扩展

未来可能添加的功能模块方向:

新的漏洞检测类型:随着安全漏洞的不断出现,可能需要添加对新的漏洞类型(如零日漏洞、新型 Web 漏洞等)的检测支持。

更多的自动化攻击策略:集成更多高级的自动化攻击技术和策略,提高攻击的成功率和效率。

高级防御功能:如入侵检测与防范、流量分析与过滤等功能,进一步增强系统的防御能力。

与其他安全工具的集成:与其他流行的安全工具(如 WAF、IDS 等)进行集成,实现更全面的安全防护。

架构设计预留的扩展接口:

插件化架构:系统采用插件化架构,为每个功能模块预留插件接口。用户可以通过开发自定义插件来扩展系统功能,如添加新的漏洞检测规则插件、自动化攻击插件等。

灵活的配置文件:使用 YAML/JSON 格式的配置文件,方便用户自定义系统的行为和参数,为功能扩展提供了灵活的配置方式。

(二)性能扩展

支持集群部署:随着用户量和数据量的增长,系统可以通过集群部署来实现性能的横向扩展。将不同的功能模块部署在多个节点上,通过负载均衡器将请求分发到各个节点,提高系统的处理能力。

负载均衡技术:采用负载均衡技术,如基于硬件的负载均衡器或软件实现的负载均衡算法(如轮询、最少连接数等),确保各个节点的负载均衡,提高系统的整体性能和稳定性。

分布式存储:对于大规模的数据存储需求,可以采用分布式存储技术,如 Ceph、GlusterFS 等,将数据分散存储在多个节点上,提高数据的存储和访问效率。

六、数据需求

数据实体定义

- 漏洞实体(Vulnerability)

属性名 类型 约束 说明

vuln_id UUID PRIMARY 漏洞唯一标识符(自动生成)

cve_id VARCHAR(20) UNIQUE CVE编号(如CVE-2023-1234)

vuln_type ENUM NOT NULL 漏洞类型(SQLi/XSS/RCE等,参考OWASP分类)

severity TINYINT NOT NULL 危险等级(1-5级,对应CVSS v3.1评分区间)

description TEXT NOT NULL 漏洞技术描述(含攻击原理)

poc_code BLOB 验证脚本(Python/JSON格式)

affected_components JSON 受影响组件列表(如Apache Tomcat 8.0.0-8.0.30)

2. 攻击链实体(Attack_Chain)

属性名 类型 约束 说明

chain_id UUID PRIMARY 攻击链唯一标识

chain_name VARCHAR(50) NOT NULL 攻击链名称(如"Web入口->数据库提权")

step_sequence JSON NOT NULL 攻击步骤序列(存储漏洞ID的有序列表)

success_rate FLOAT 历史成功率(基于演练数据统计)

3. 资产实体(Asset)

属性名 类型 约束 说明

asset_id UUID PRIMARY 资产唯一标识

ip_address INET NOT NULL IP地址(支持IPv6)

service_type ENUM NOT NULL 服务类型(HTTP/SSH/RDP等)

banner_info TEXT 服务指纹信息(如Nginx/1.18.0)

criticality TINYINT 资产重要性(1-3级)

4. 赛事实体(Competition)

属性名 类型 约束 说明

comp_id UUID PRIMARY 赛事ID

start_time TIMESTAMP NOT NULL 开始时间(含时区)

rule_set JSON NOT NULL 比赛规则(flag格式、得分策略等)

team_count INT 参赛队伍数量

数据关系

主要关系说明:

漏洞-资产(多对多)

关系表:vuln_asset_mapping

字段:mapping_id (PK), vuln_id (FK), asset_id (FK), discovery_time

说明:一个漏洞可存在于多个资产,一个资产可包含多个漏洞

攻击链-漏洞(一对多)

通过step_sequence字段隐含关联

约束:删除漏洞需检查是否被攻击链引用

赛事-资产(一对多)

在Asset表中增加comp_id外键

级联删除:赛事删除时同步清理相关资产

ER图关键部分示意:

plaintext

复制

+---------------+ +-------------------+ +-----------------+

| Vulnerability |<---->| vuln_asset_mapping |<---->| Asset |

+---------------+ +-------------------+ +-----------------+

^ |

| |

| 1..* | 0..1

| v

+---------------+ +---------------+

| Attack_Chain | | Competition |

+---------------+ +---------------+

数据流图

0层DFD(上下文图):

plaintext

复制

[参赛队伍] ----(提交攻击流量)----> [AWD系统] <----(获取资产状态)---- [裁判服务器]

| ^

| |

v |

[漏洞数据库] <--(同步漏洞库)---> [扫描引擎核心]

1层DFD(核心功能分解):

plaintext

复制

+-----------------+

| 漏洞扫描引擎 |

+--------+--------+

|

v

+------------+ +--------+--------+ +---------------+

| 资产发现模块 | --> | 漏洞关联分析器 | --> | 攻击链构建器 |

+------------+ +--------+--------+ +-------^-------+

| |

v |

+--------+--------+ +-------+-------+

| 实时防御生成器 | <-- | 赛事规则引擎 |

+-----------------+ +---------------+

约束条件

数据一致性:漏洞验证结果需在3秒内同步至所有关联模块

事务要求:攻击链构建过程需要ACID事务支持

性能指标:

单次扫描结果写入延迟 ≤50ms

资产信息查询响应时间 ≤100ms(百万级数据量)

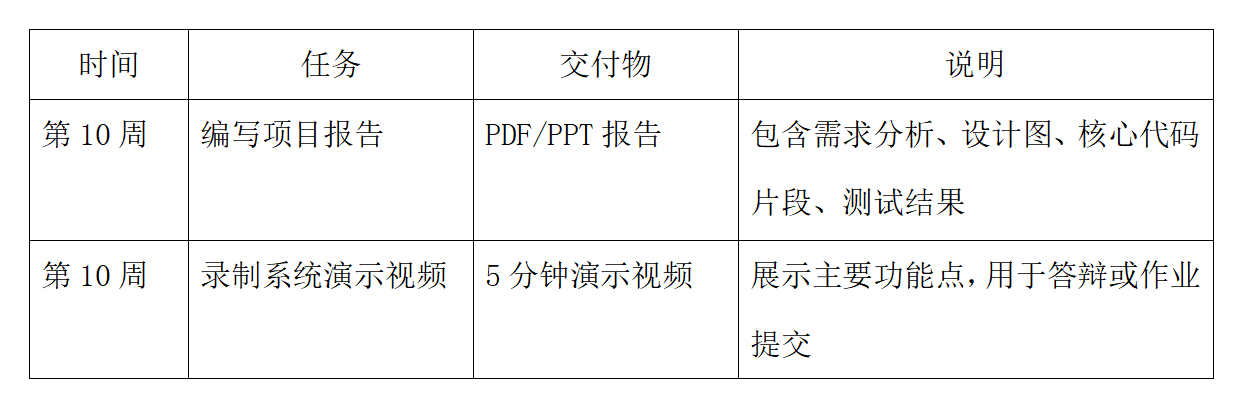

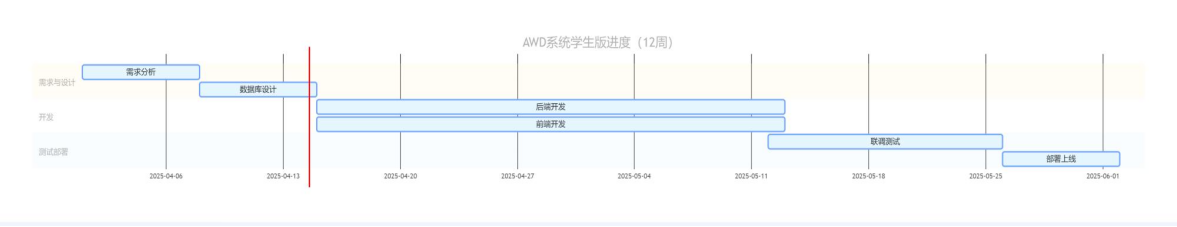

七、项目进度安排

AWD系统项目进度安排(3个月/12周)

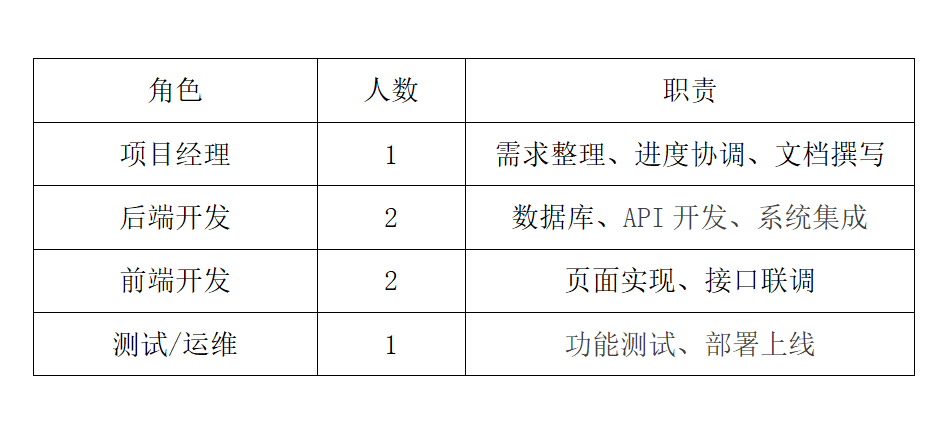

团队分工

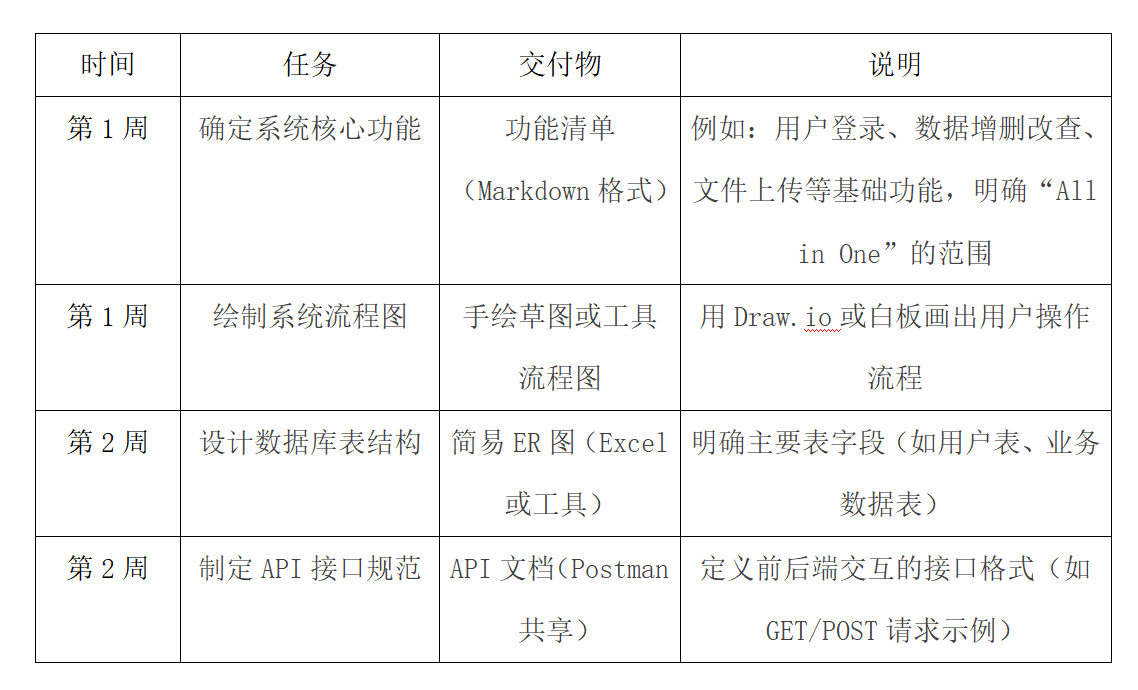

阶段1:需求分析与设计(2周)

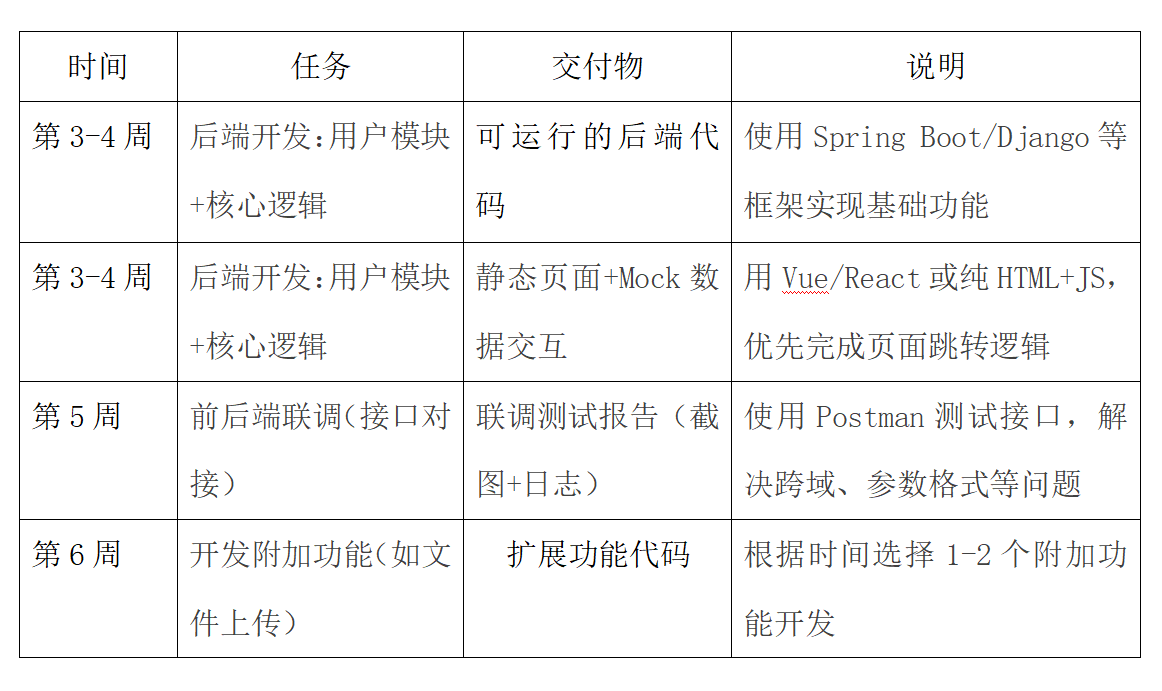

阶段2:基础开发(6周)

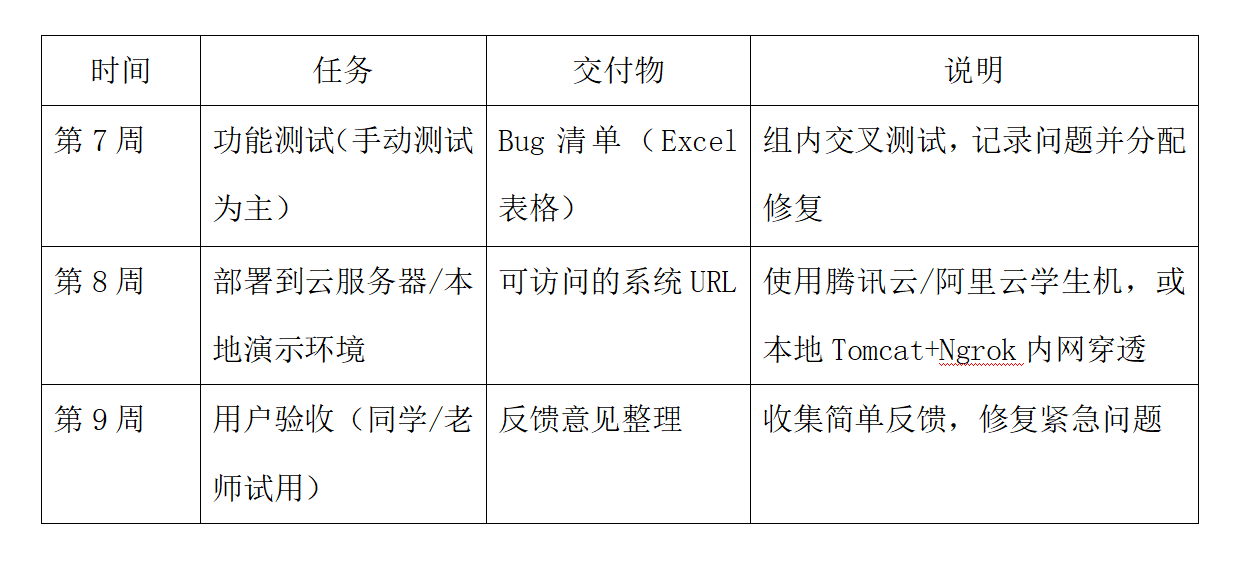

阶段3:测试与部署(3周)

阶段4:文档与总结(1周)

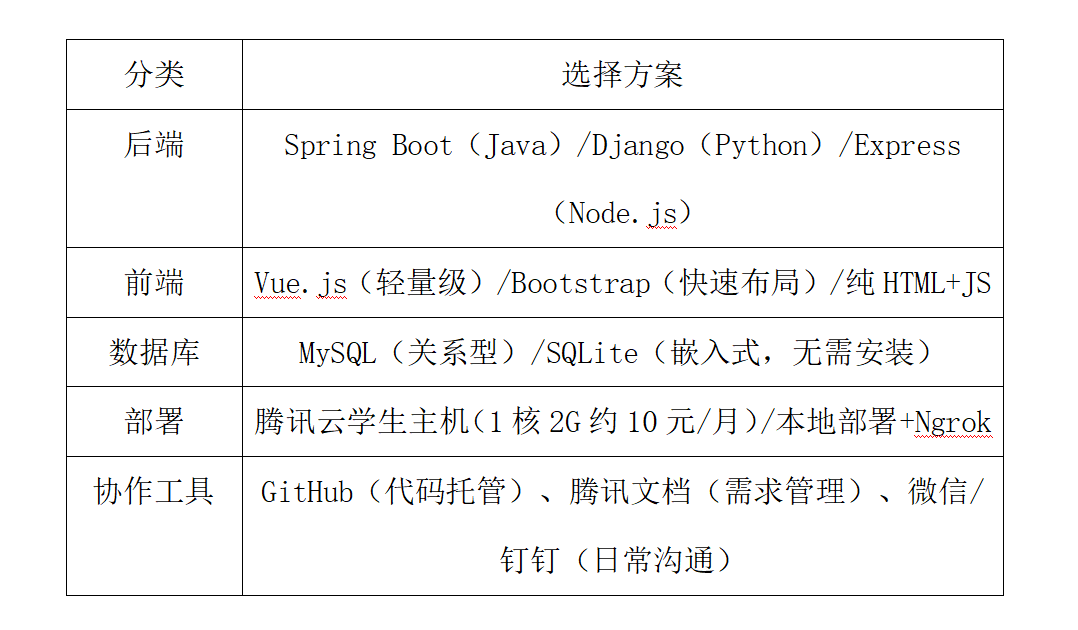

简化版技术栈方案

关键注意事项

降低复杂度:

优先实现核心功能(如登录+数据CRUD),再考虑扩展。

数据库设计尽量简单(不超过5张表)。

灵活调整进度:

每周开一次短会(30分钟),同步进度和问题。

如果某功能开发延迟,优先砍掉非核心需求(如复杂图表统计)。

快速演示:

第4周结束时应该有一个可演示的“最小版本”(如能登录并显示一条数据)。

示例时间分配(甘特图如下)

常见问题应对

技术卡点:优先搜索CSDN/Stack Overflow,或向老师/学长求助。

分工冲突:项目经理定期协调,避免2人同时修改同一文件(Git冲突)。

时间不足:简化UI(直接用组件库),跳过非必要功能。

八、风险识别与评估

(一)技术风险

新技术应用难度大:项目计划采用一些前沿技术,这些技术在行业内应用案例相对较少,团队对其掌握程度有限。风险发生可能性较高,一旦出现应用困难,可能导致项目进度延迟,开发成本增加,对项目的潜在影响程度较大。

技术选型失误:市场上技术方案众多,若选型过程中未能充分考虑项目实际需求、可扩展性及与现有系统的兼容性,可能选择不适合的技术,导致项目后期频繁进行技术调整,影响项目进度和质量,风险发生可能性适中,潜在影响程度较大。

技术难题攻克不了:项目中可能遇到一些复杂的技术难题,如算法优化、系统性能瓶颈等,若团队技术能力不足且缺乏外部支持,无法在规定时间内攻克,将严重阻碍项目进展,风险发生可能性较低,但潜在影响程度极大。

(二)需求变更风险

业务调整:随着市场环境变化和公司战略调整,业务部门可能对项目提出新的需求或对现有需求进行修改,导致需求频繁变更。这种风险发生可能性较高,会打乱原有的项目计划,增加项目成本,影响项目交付时间和质量。

用户需求理解变化:在项目开发过程中,用户对自身需求的理解可能发生变化,或者由于沟通不畅,开发团队对用户需求的理解存在偏差,进而引发需求变更。该风险发生可能性较高,对项目进度、成本和质量均会产生负面影响。

(三)人力资源风险

关键人员离职:项目中关键技术人员或核心业务人员的离职,可能导致技术经验流失、项目进度中断,对项目造成严重影响。风险发生可能性较低,但一旦发生,潜在影响程度极大。

团队协作不畅:团队成员之间沟通不畅、职责不清、协作流程不合理等问题,会降低团队工作效率,影响项目进度,风险发生可能性较高,潜在影响程度较大。

人员技能不足:项目所需技术较为复杂,部分团队成员技能水平无法满足项目要求,可能导致工作质量下降、项目进度延误,风险发生可能性适中,潜在影响程度较大。

(四)外部因素风险

政策法规变化:行业政策法规的调整可能对项目产生直接影响,如合规要求的变化可能需要项目进行相应的调整,增加项目成本和时间成本,风险发生可能性较低,但潜在影响程度较大。

市场波动:市场需求的变化、竞争对手的策略调整等市场因素,可能影响项目产品或服务的市场前景,导致项目收益不及预期,风险发生可能性较高,潜在影响程度较大。

第三方合作伙伴问题:项目依赖的供应商可能出现供货延迟、产品质量问题,第三方接口对接可能存在兼容性问题,影响项目整体进度和质量,风险发生可能性适中,潜在影响程度较大。

风险应对策略

(一)技术风险应对

提前技术预研:在项目启动初期,组织技术团队对拟采用的新技术进行深入研究和实验,评估技术可行性和风险,提前制定解决方案。

引入专家支持:对于技术难题,邀请行业内专家进行指导,借助专家的经验和技术能力,帮助团队攻克技术难关。

建立技术备用方案:针对关键技术,制定备用技术方案,当主技术方案出现问题时,能够及时切换,确保项目不受影响。

加强团队技术培训:定期组织技术培训,提升团队成员对新技术的掌握程度和解决技术问题的能力。

(二)需求变更风险应对

建立严格需求变更流程:明确需求变更的申请、审批、实施等环节的流程和责任人,确保需求变更得到有效管理。

成立变更评估小组:由项目经理、技术负责人、业务代表等组成变更评估小组,对需求变更的影响进行全面评估,包括对项目进度、成本、质量的影响,根据评估结果决定是否接受变更。

合理调整项目计划与资源分配:根据需求变更情况,及时调整项目计划和资源分配,确保项目能够顺利推进。

(三)人力资源风险应对

关键岗位备份:对关键岗位的人员进行备份,培养多能型人才,确保在关键人员离职时,能够迅速有替代人员顶上,不影响项目进度。

加强团队建设:定期组织团队活动,增进团队成员之间的沟通和了解,营造良好的团队氛围,提高团队协作效率。

建立激励机制:制定合理的激励机制,如绩效奖金、晋升机会等,激励团队成员积极工作,提高工作质量和效率。

开展培训提升技能:根据项目需求和团队成员的技能短板,有针对性地开展培训,提升团队成员的技能水平。

(四)外部因素风险应对

关注政策法规动态:安排专人关注行业政策法规的变化,及时了解政策法规调整对项目的影响,并提前制定应对措施。

建立市场监测机制:通过市场调研、数据分析等方式,实时监测市场动态,及时调整项目策略,以适应市场变化。

与第三方签订严谨合同:在与供应商、第三方合作伙伴签订合同时,明确双方的权利和义务,特别是在供货时间、产品质量、接口标准等方面,设置严格的违约责任,降低合作风险。

提前规划替代方案:针对可能出现的第三方合作伙伴问题,提前规划替代方案,如寻找备用供应商、优化接口设计等,确保项目不受影响。

浙公网安备 33010602011771号

浙公网安备 33010602011771号