知攻善防实验室应急靶机-Web1

前言

靶机获取处:微信搜索“知攻善防实验室”关注即可获取

该机子采用Windows Server 2022 自带有安全中心检测,建议进去直接关了不然影响做题。

题目

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

攻击者shell密码

上传D盾直接扫描即可

我这里被Windows 安全中心直接干掉了,所以补个路径就没有木马图了

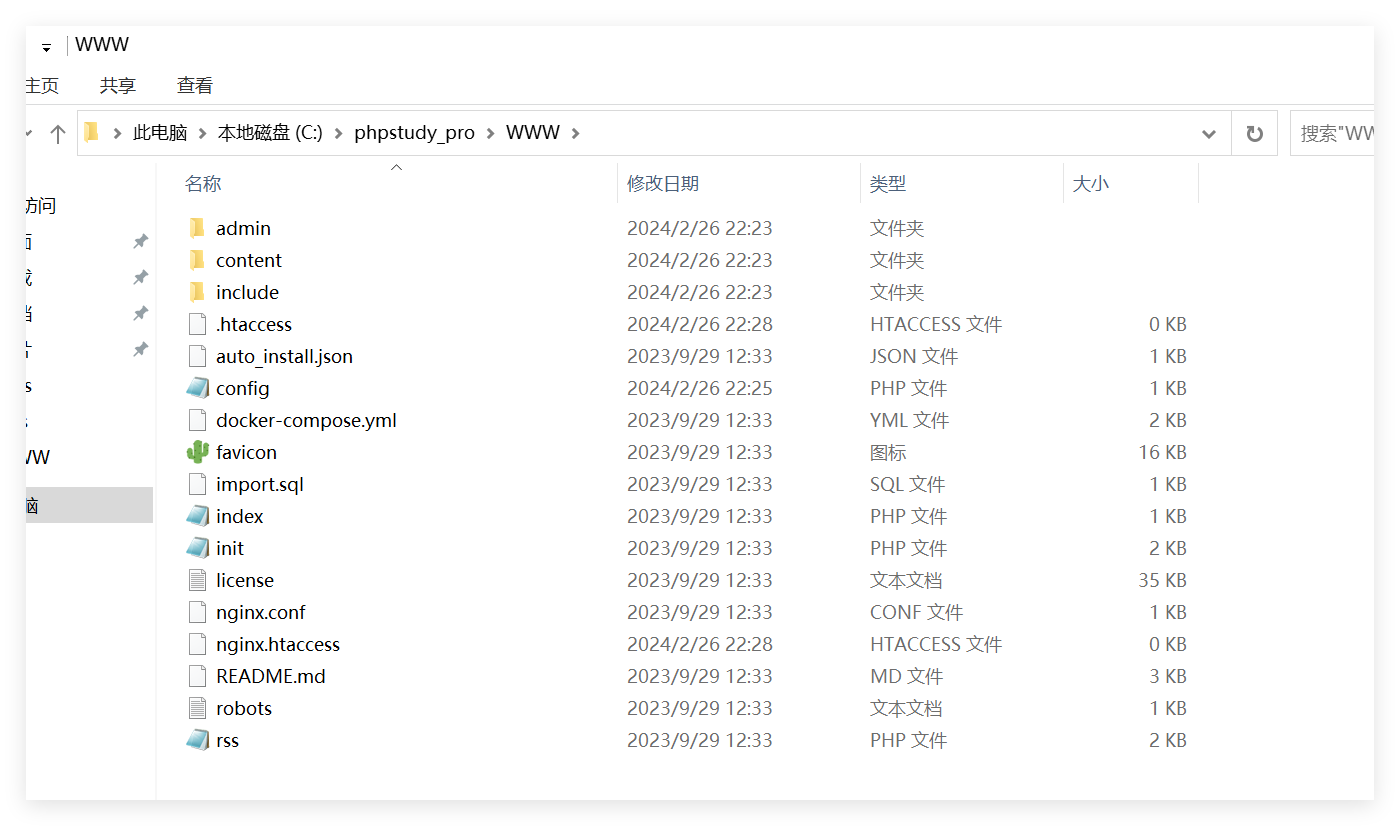

C:\phpstudy_pro\WWW\content\plugins\tips\shell.php

密码是冰蝎的默认密码:rebeyond

查找攻击者的IP

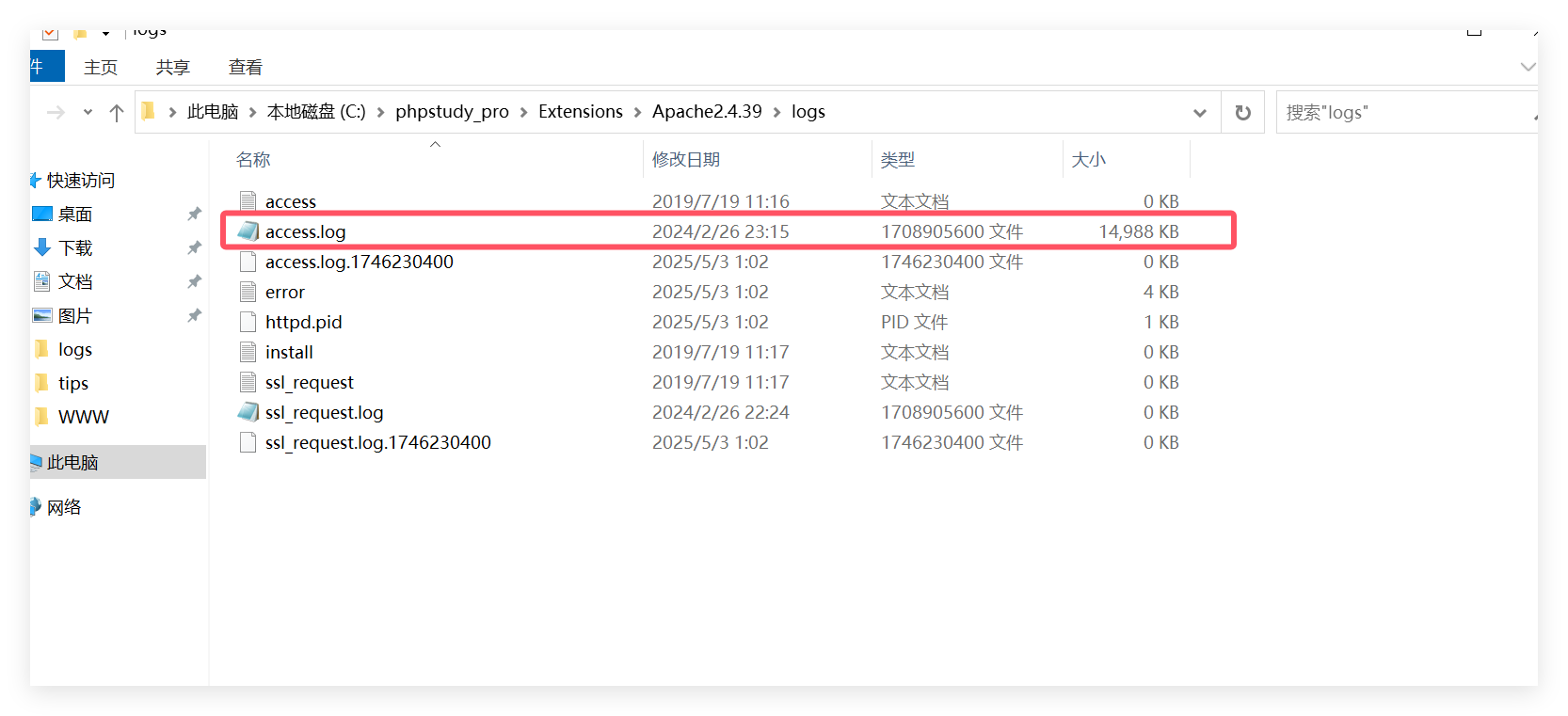

一般来说查找攻击者IP,从中间件日志下手。

可以看见该系统有nginx.conf,那么可能是Nginx组件启动,恰巧服务器安装了Nginx

但是如果翻看Nginx就会发现里面没有定义有日志输出的语句,所以根据常见中间件组合特性,应该是Apache+php

我们直接去Apache下看日志即可(Nginx那边的日志啥也没有)

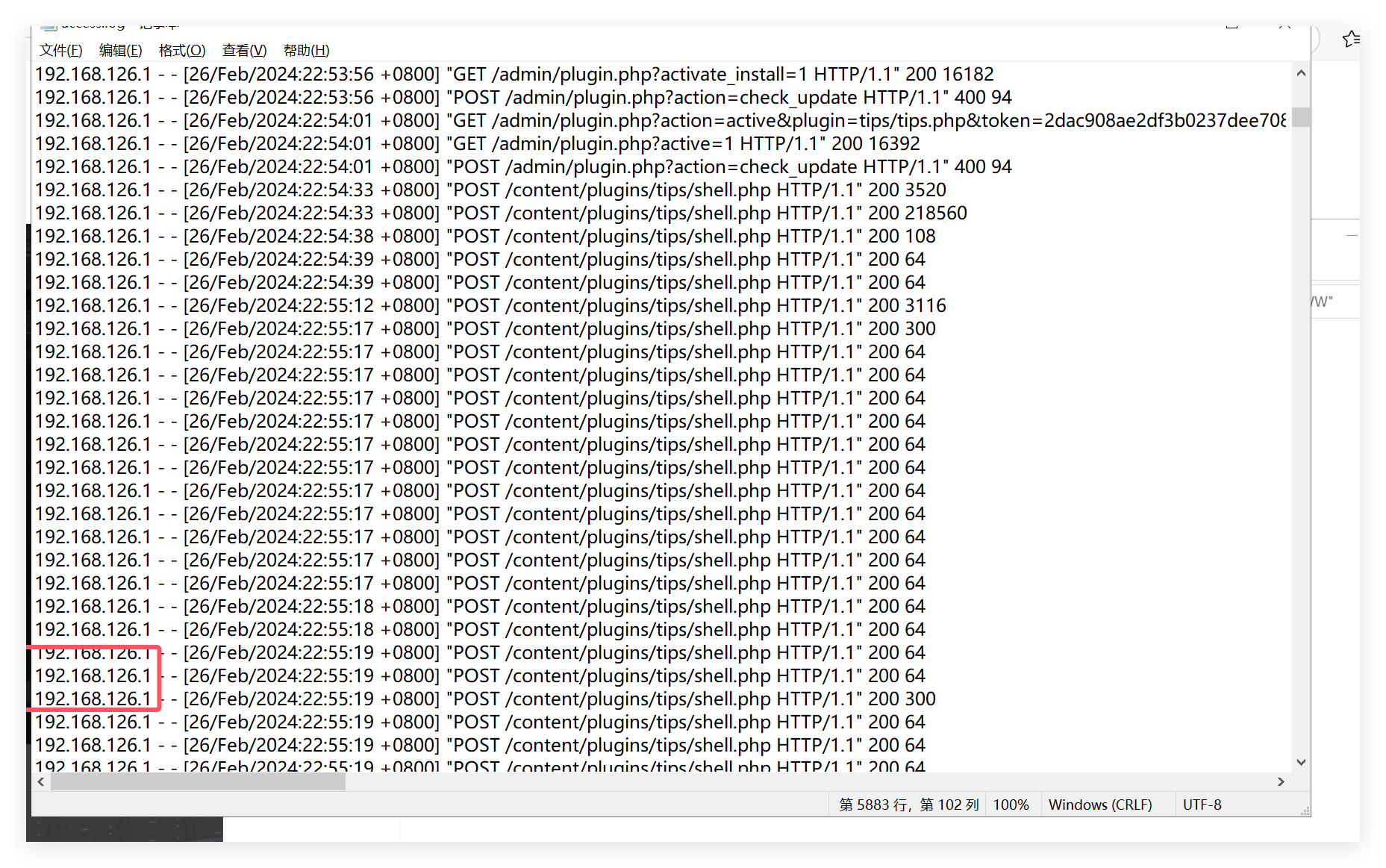

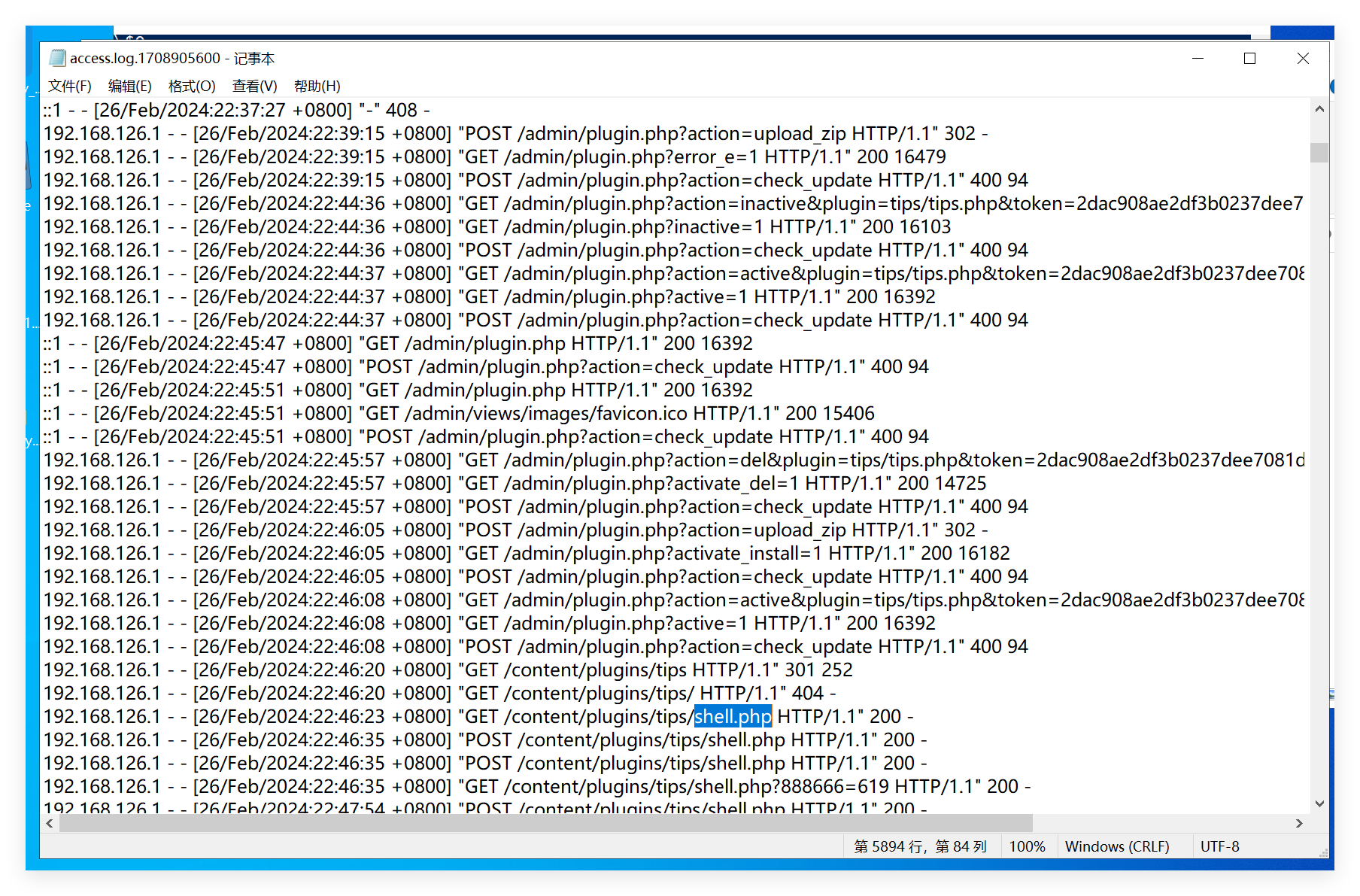

这个靶机还是挺简单的,往下拉即可看见大量对shell.php的请求

攻击者IP是:192.168.126.1

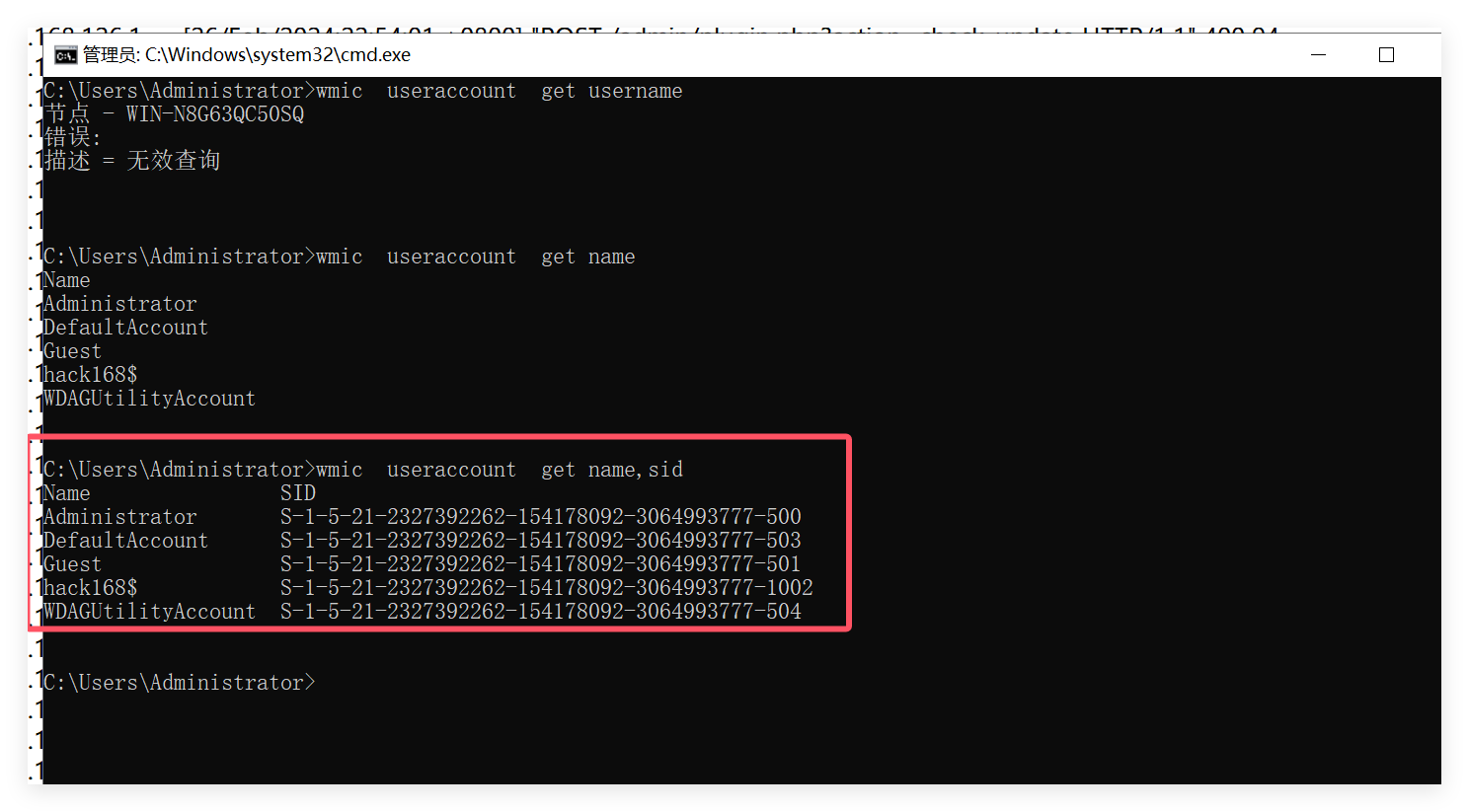

隐藏账户

一般的Windows隐藏账户 无非就是注册表修改的真隐身效果或者是特殊符号$前缀或者后缀实现的假隐身效果。

我们直接管理员CMD进行查询注册表就行了

隐藏账户:hack168$

攻击者挖矿程序的矿池域名(仅域名)

遗留软件的思路一般在Public公共目录或者是Web目录。

Web目录的话比较麻烦详细一般要对比真实环境所能提供的资料进行查杀

由于是靶机所以我们重点放在了Public目录,我搜了一下没有什么东西。

于是查找4698事件(任务计划创建),看看攻击者是否创建了任务计划自启动,但是也没有

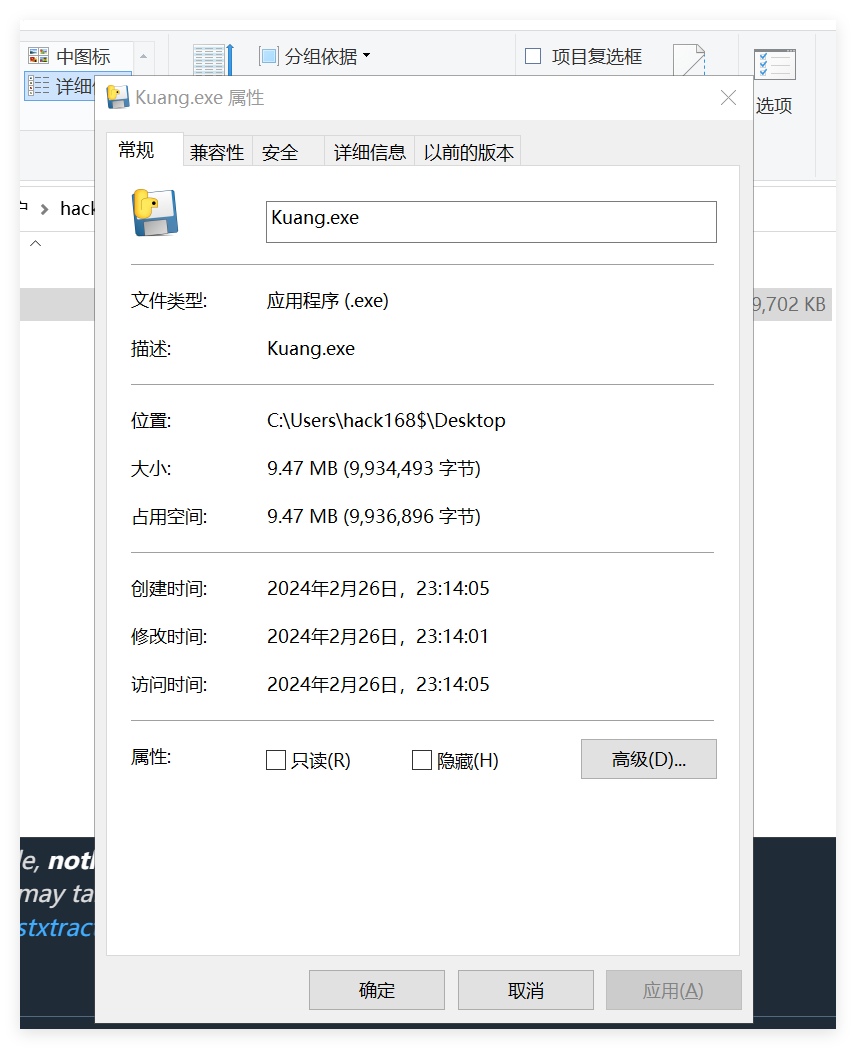

最后在它的黑客账户的桌面下找到了Kuang.exe

嗯,正常来说按照可能需要IDA反编译一下?我看见这个蛇头觉得应该是个Python打包的文件,我就直接用Python反编译了。

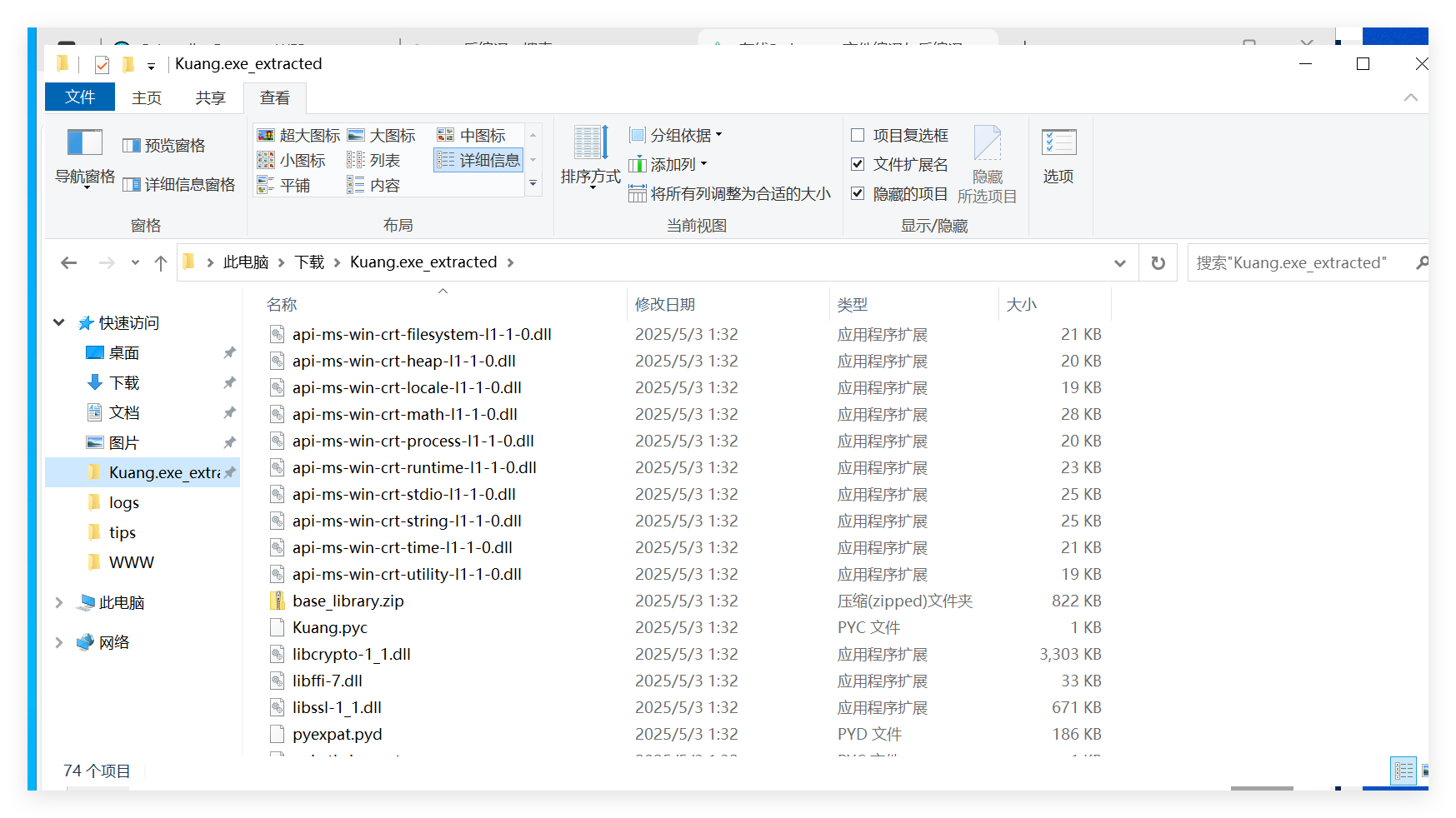

反编译后得到个目录

蛮多东西的,我也懒得看有的没的,我们直奔Kuang.pyc看主题即可

继续反编译

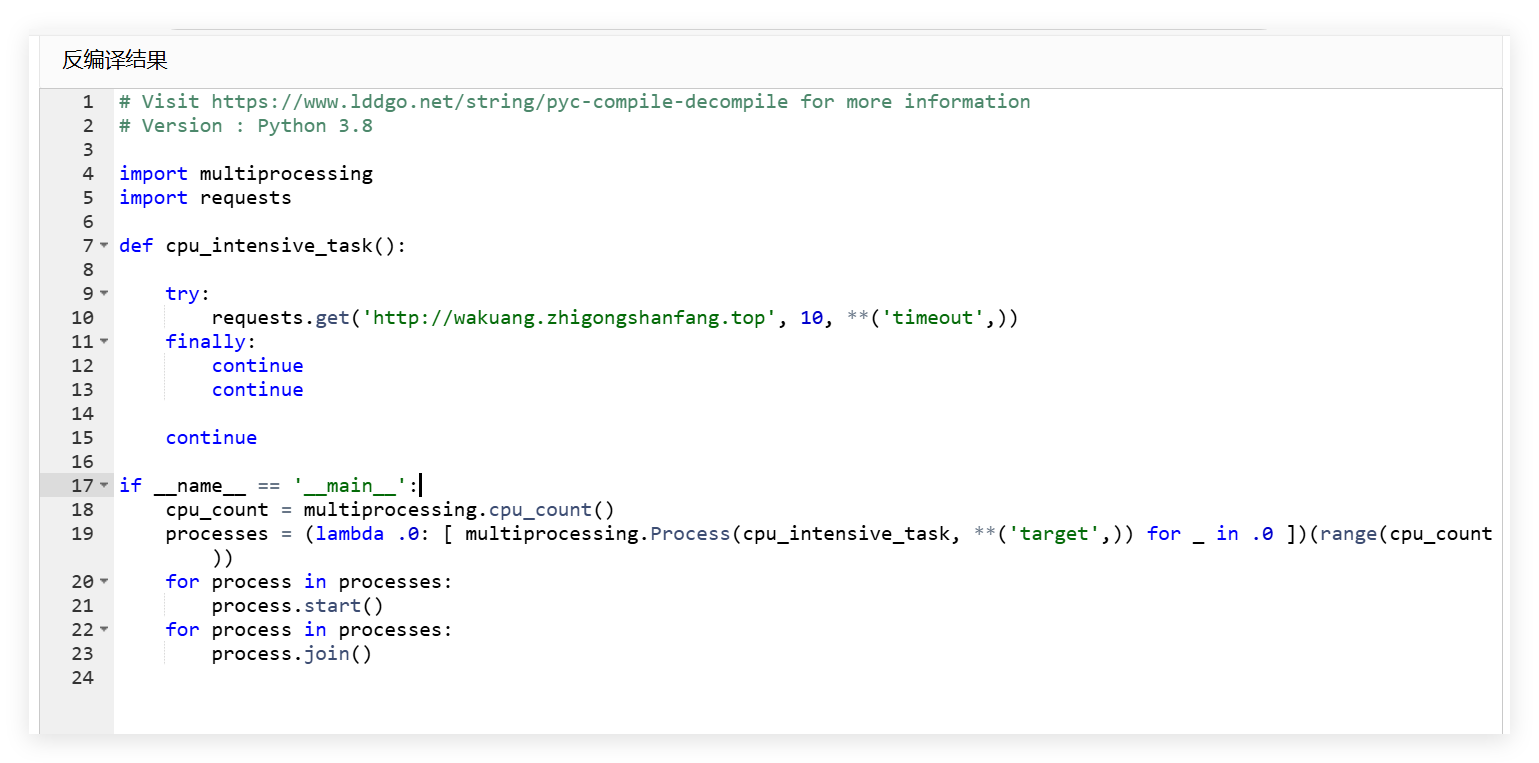

得到源码

攻击者挖矿程序的矿池域名(仅域名):http://wakuang.zhigongshanfang.top

Python.exe反编译网站

https://pyinstxtractor-web.netlify.app/

Pyc反编译网站

https://www.lddgo.net/string/pyc-compile-decompile

修复漏洞(没修,不会写PHP,就定位)

回到Access.log,定位首次shell.php出现的位置

可以发现往上逆推的时候得到的信息有

1、黑客拥有Web管理员权限

2、带有upload字样,可能使用了文件上传功能

3、根据请求路径那么出现漏洞的文件大概在plugin.php

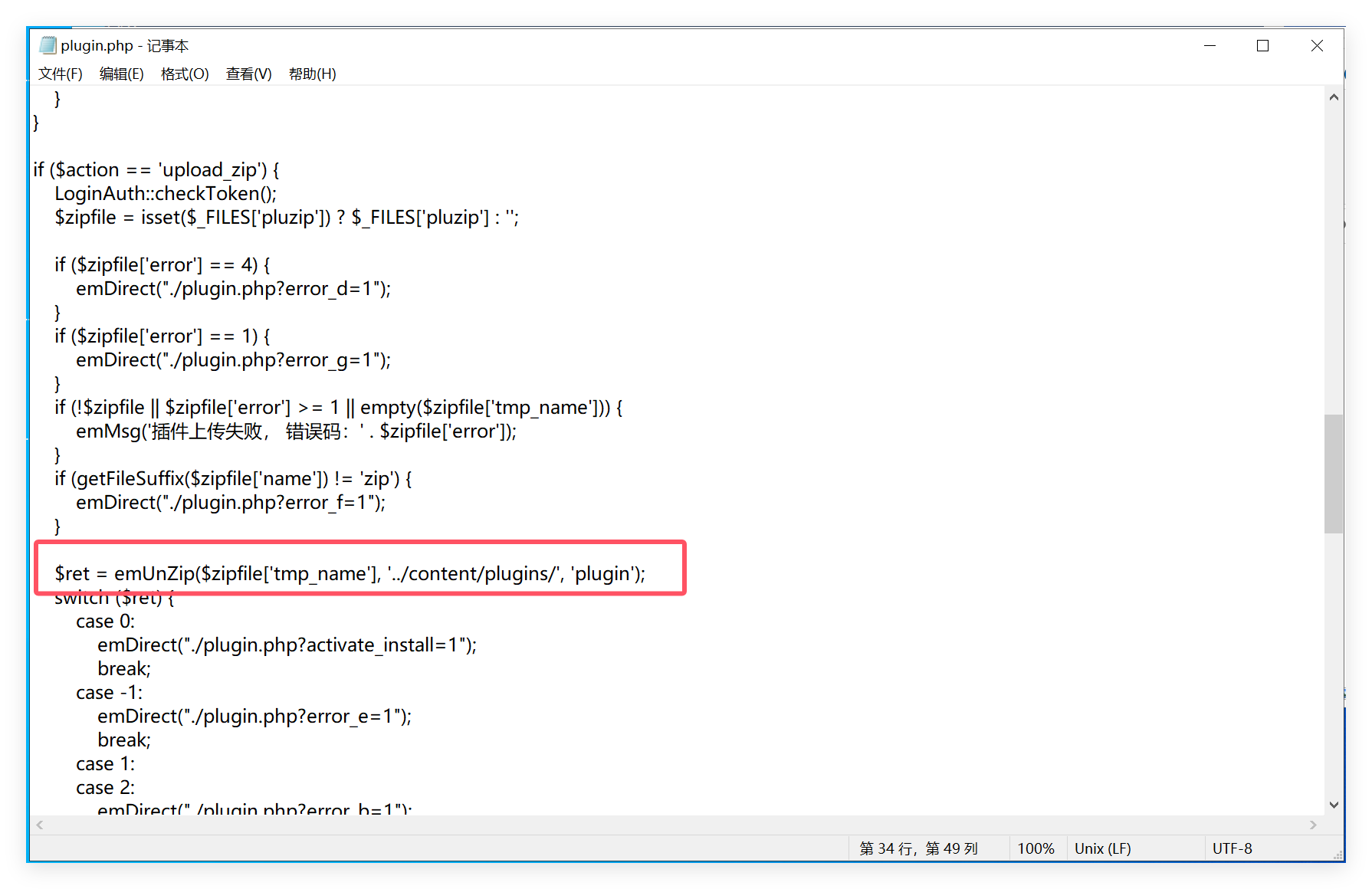

直接搜索plugin.php打开,查找是否拥有upload文件上传功能

可以发现该文件是拥有上传功能的,只不过上传的是压缩包以及解压,该代码是只经过了压缩包认证,确定用户是否上传为压缩包,就直接解压了

因此可以将恶意代码直接打包成.zip文件,直接上传,之后会解压到../content/plugins/目录

这与我们发现恶意代码的路径基本符合,但路径可能有些许偏差,综合判断已经可以判断该次入侵事件

攻击路径回溯

1、攻击者通过admin/123456弱口令登录进系统(因为无爆破痕迹,因此账户极大可能存在弱口令,由于篇幅限制我自行进行了验证)

2、通过plugin.php插件安装上传接口混入shell.php恶意文件进行上传,上传代码未进行合理验证(因为服务器确实安装了tips插件)

3、通过WebShell进行木马链接,查询当前用户为Administrator权限,进行恶意用户创建,并加入至管理员组(通过审计日志,其实能看见实验室在重复创建和修改这个黑客账户,哈哈)

4、通过3389进行了远程桌面登录,上传了挖矿文件(上传并且进行了启用,存在文件报错日志,大概率是死机了【因为我也好奇跑了一下然后死机了.jpg】)

5、总的来说就是把接口进行验证以及重命名进行严控或者是直接禁止访问,在必要的时候再开,实在不行就删掉接口安装组件的时候自己手动解压一下吧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号