第十八届软件系统安全赛半决赛取证DC 部分writeup

第十八届软件系统安全赛半决赛取证DC 部分writeup

1.小梁的域控机器被黑客攻击了,请你找出一些蛛丝马迹。 攻击者通过AD CS提权至域管理员,在攻击过程中,攻击者使用有问题的证书模版注册了一张证书,该证书的证书模版名、证书序列号是什么?(格式为模版名-序列号,如CertTemplate-2f000000064287f6f5d6ff4a91000000000006)

步骤:

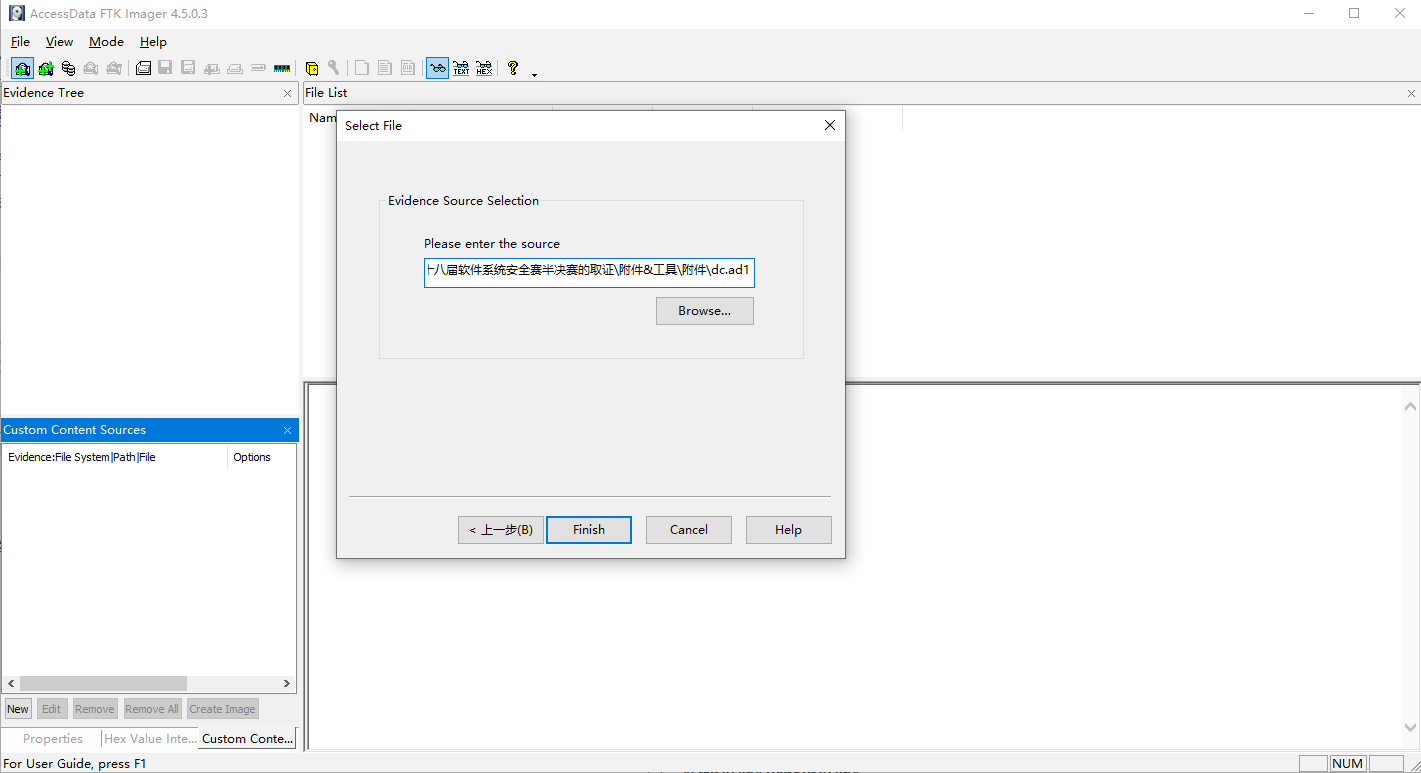

首先使用ftk-image挂载ad1文件 ヽ(*。>Д<)o゜

找到证书相关的日志存放位置,一般

在C:\Windows\System32\winevt\Logs\Microsoft-Windows-CertificateServicesClient-Lifecycle-System%4Operational.evtx

我是先去分析提取 C:\Windows\System32\CertSrv 和 C:\Windows\System32\winevt\Logs 目录下的证书和日志文件

可以从ftkimage将这两个目录提取出来然后进行分析,但是我一番寻找,发现上面并没有特别的证书,日志也没有信息啊(っ °Д °;)っ

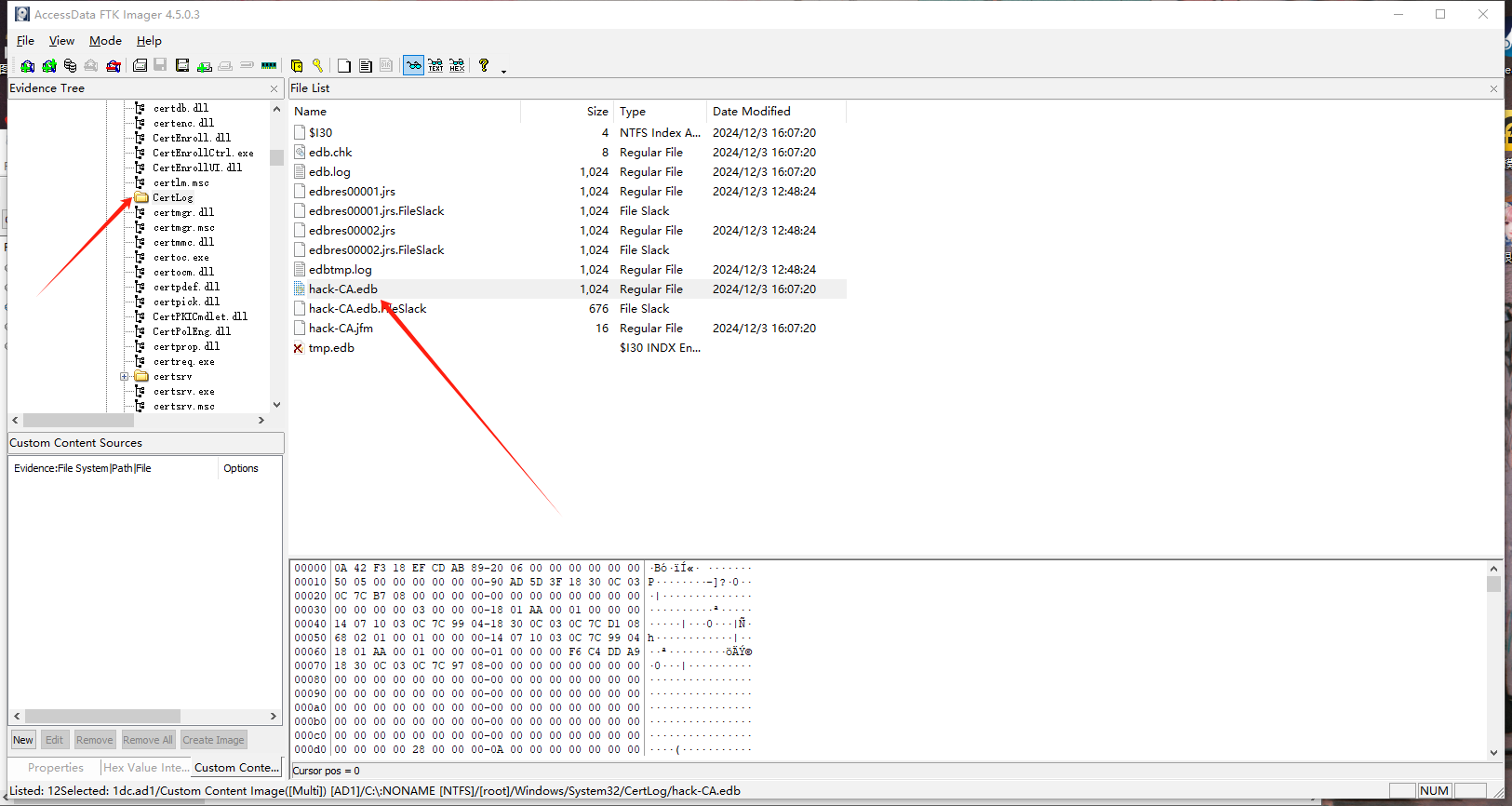

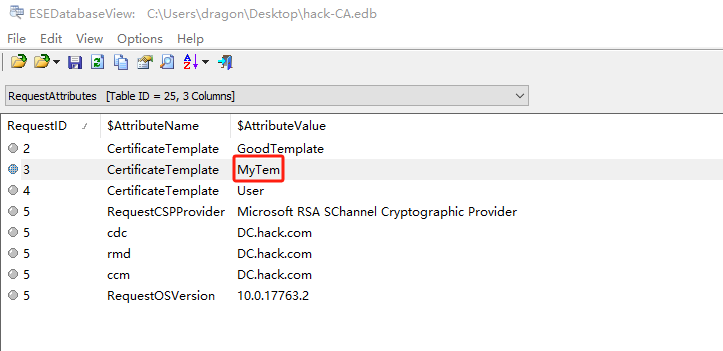

所以我们选择去找证书的CA数据库,在C___NONAME [NTFS]\[root]\Windows\System32\CertLog目录下找到hack-CA.edb文件

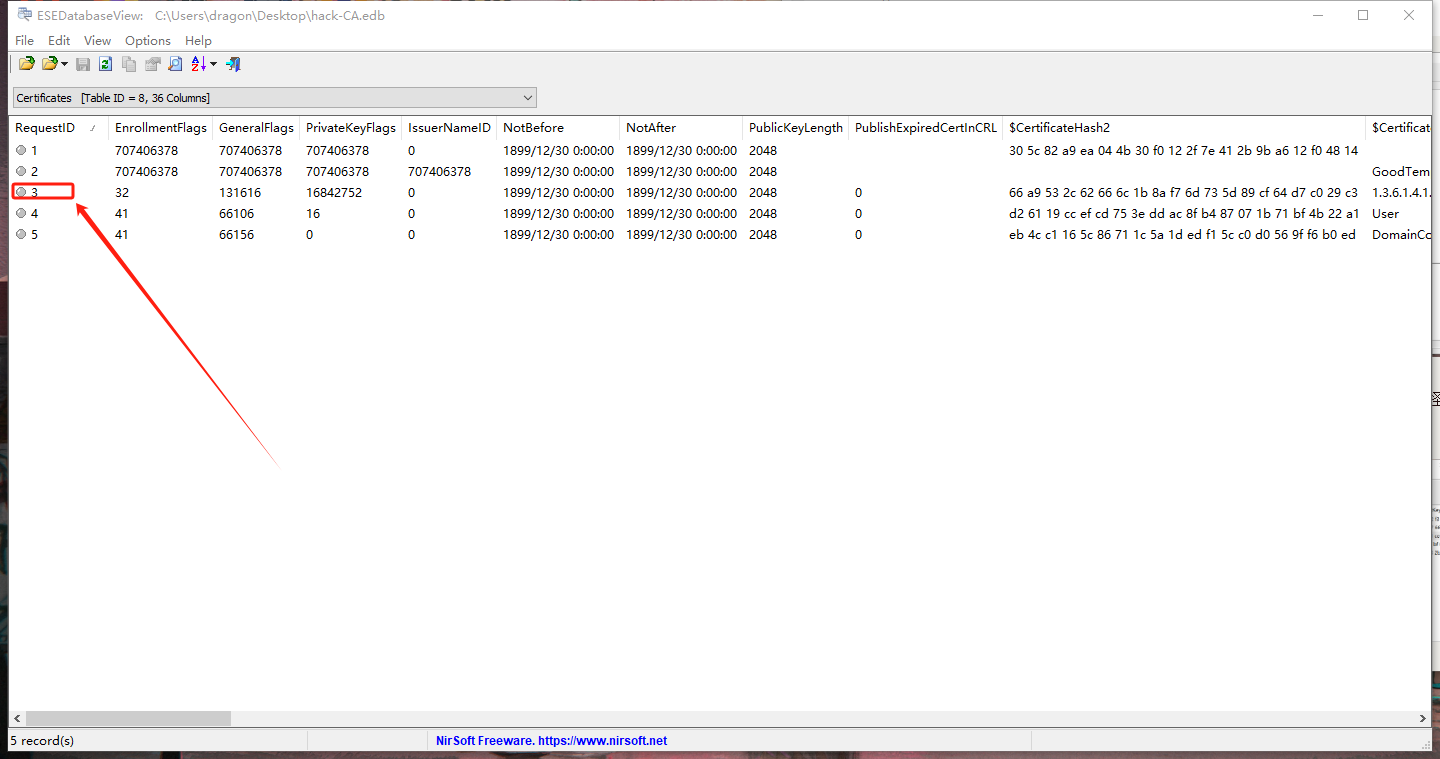

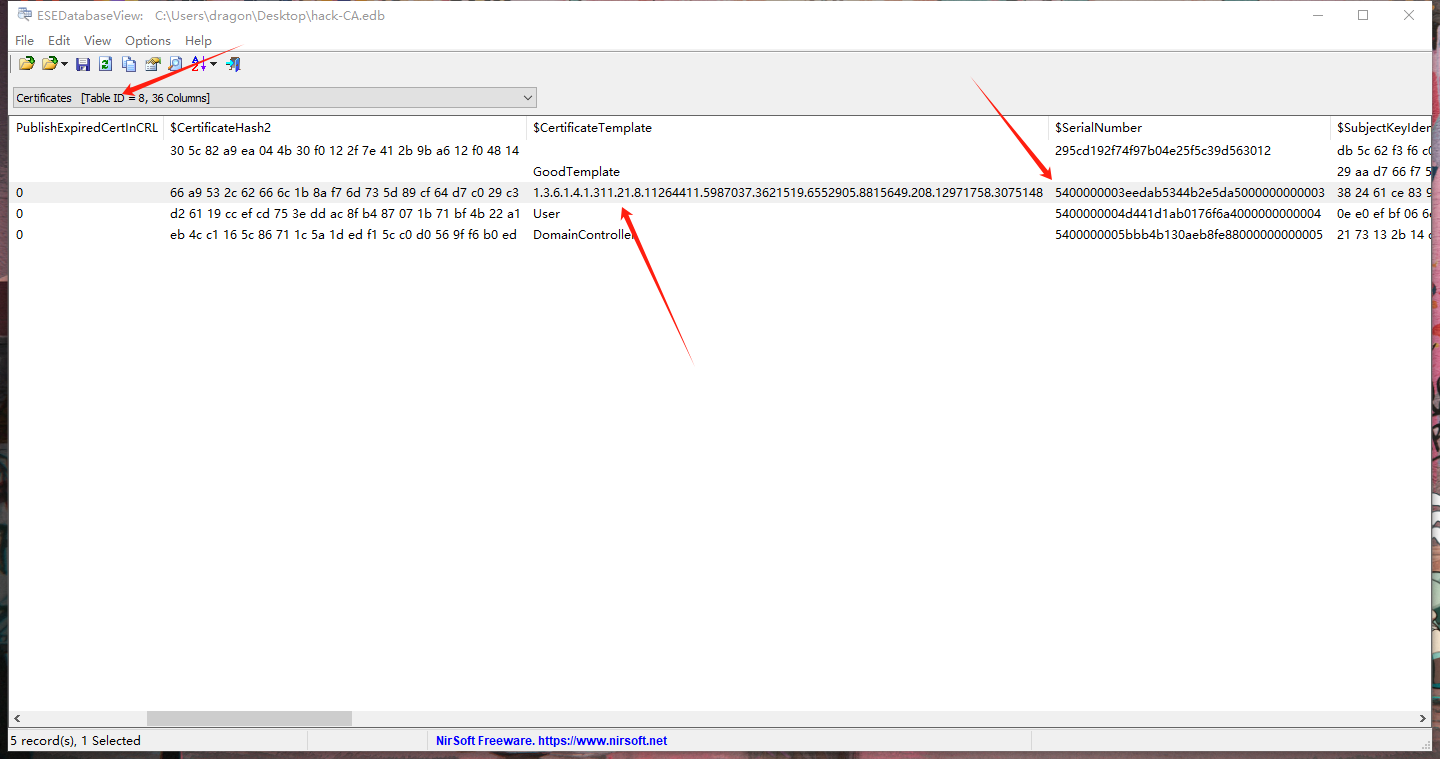

然后用官方文件夹中的工具ESEDatabaseView.exe打开,翻找发现有一个很奇怪的证书o(≧口≦)o

在RequestAttributes里面发现RequestID=3时的名字值为MyTem

然后加上序列号,尝试提交,发现正确

flag为MyTem-5400000003eedab5344b2e5da5000000000003

2.小梁的域控机器被黑客攻击了,请你找出一些蛛丝马迹。 攻击者在获取域管理员权限后,尝试上传木马文件,但是被杀毒软件查杀,上传的木马文件的绝对路径是什么?(如C:\Windows\cmd.exe) 题目附件同DC-Forensics-1

步骤:

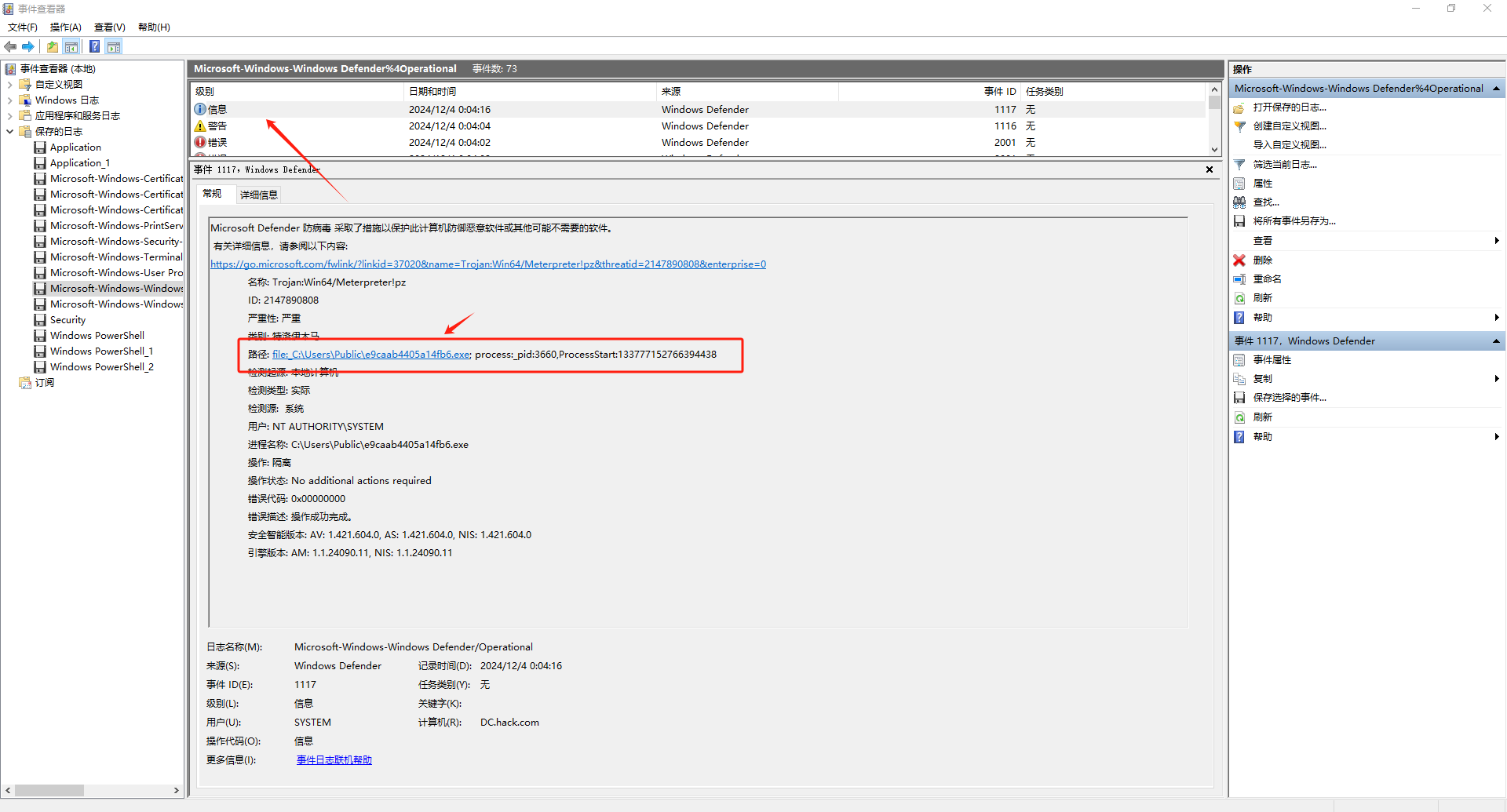

查看windows安全日志,具体路径为C:\Windows\System32\winevt\Logs\Microsoft-Windows-Windows Defender/Operational

打开该日志文件后查看,筛选查看相关事件,事件ID:1116(检测到恶意文件)、1117(已阻止/隔离文件)(≧∀≦)ゞ

因此路径为C:\Users\Public\e9caab4405a14fb6.exe

3.小梁的域控机器被黑客攻击了,请你找出一些蛛丝马迹。 攻击者从机器中提取出了用户的连接其他机器的Windows企业凭据,凭据的连接IP、用户名、密码是什么?(格式为IP-用户名-密码,如127.0.0.1-sam-123456) 题目附件同DC-Forensics-1

没做出来,看了下大佬写的wp,有点繁琐所以未复现(;´д`)ゞ

https://blog.zeroc0077.cn/software2025-writeup/#dc-forensics

4.小梁的域控机器被黑客攻击了,请你找出一些蛛丝马迹。 攻击者创建了一个新用户组和一个新用户,并把这个用户加入了新用户组和域管理员组中,新用户组名、新用户的用户名、新用户的密码是什么?(用户组名和用户名均小写,格式为用户组名-用户名-密码,如admins-sam-123456) 题目附件同DC-Forensics-1

步骤:

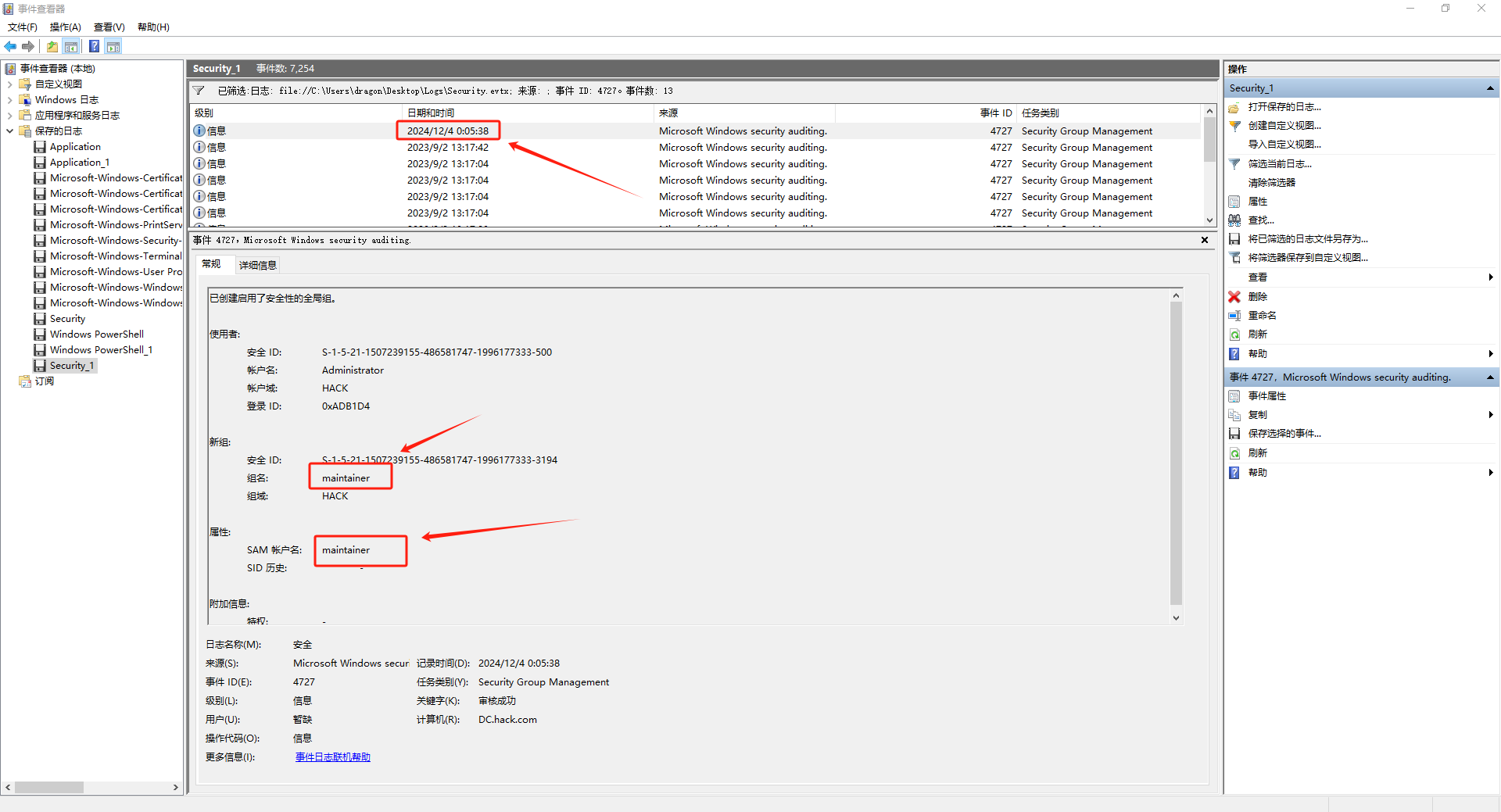

这里我们要去查看安全事件日志,

在C:\Windows\System32\winevt\Logs\Security.evtx目录下!!

关键事件:

事件ID 4648:用户显式凭据登录(攻击者可能通过此方式窃取凭据)。

- 字段:

Target Server Name(IP)、Account Name(用户名)。

事件ID 4624:成功登录记录,可能包含目标机器的IP和用户名。

事件ID 4672:特权账户登录(域管理员操作)。

事件ID 4727:创建新安全组。

- 字段:

Group Name(用户组名)、Creator Account(操作者账户)。

事件ID 4720:创建新用户。

- 字段:

Account Name(用户名)、Account Domain(域)。

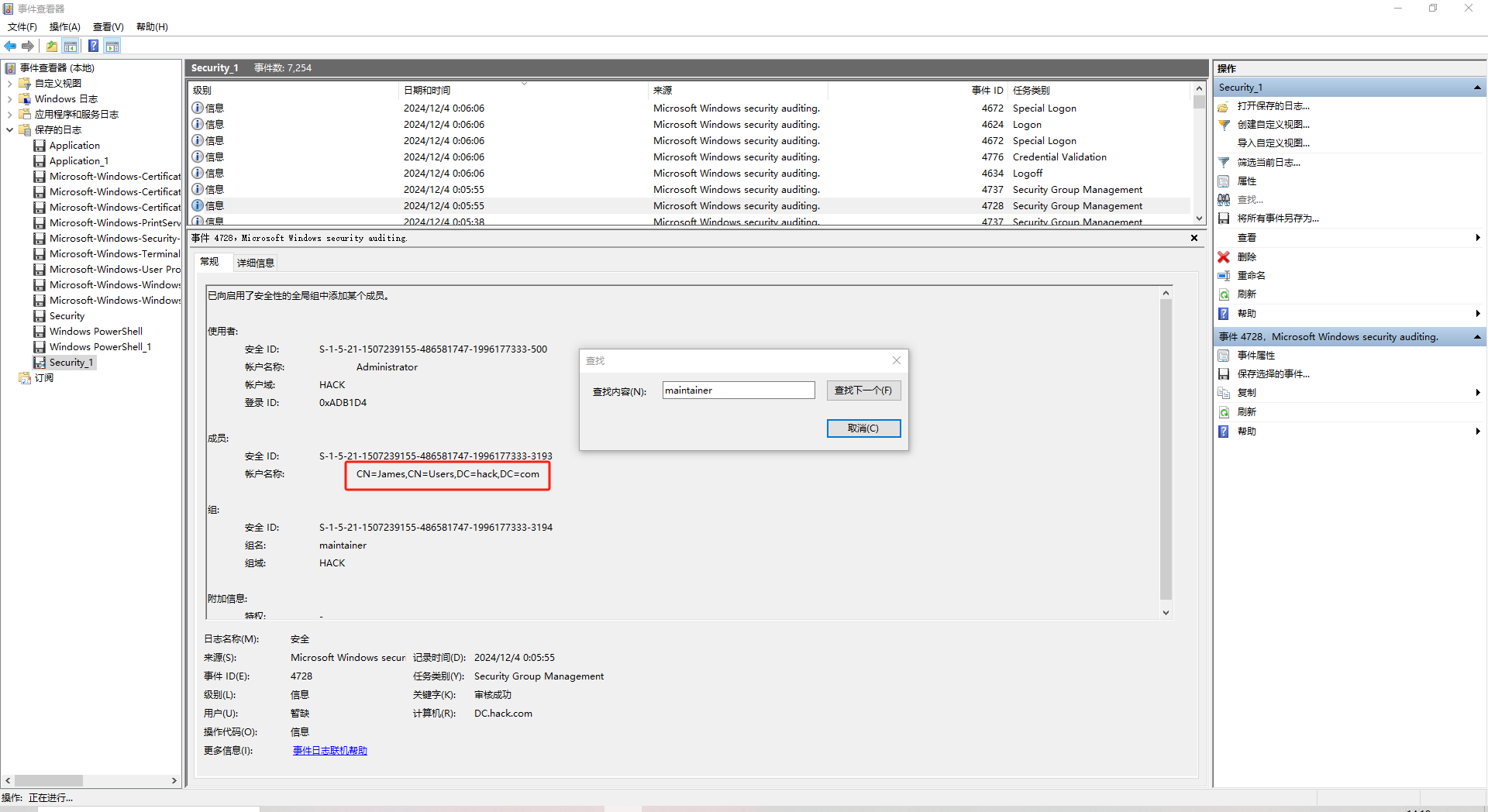

事件ID 4732:将用户添加到域管理员组(Domain Admins)。

- 字段:

Member Name(被添加的用户名)、Target Group(目标组名)。

事件ID 4724:重置用户密码(可能包含密码设置时间戳)。

我们一个个事件查看后,在4727事件里面看到了新建的用户组

再根据这个maintainer用户组去找对应的用户

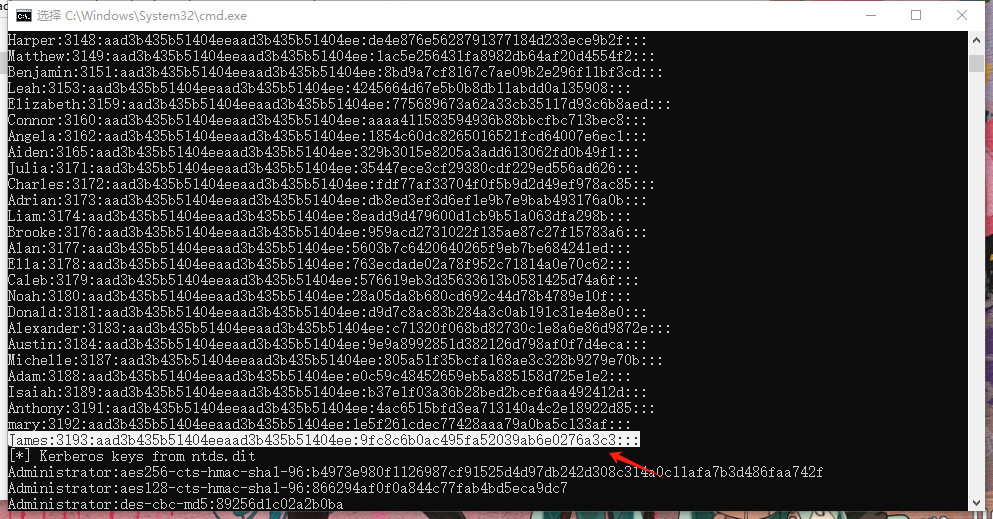

发现James用户

然后密钥需要我们用john去爆破

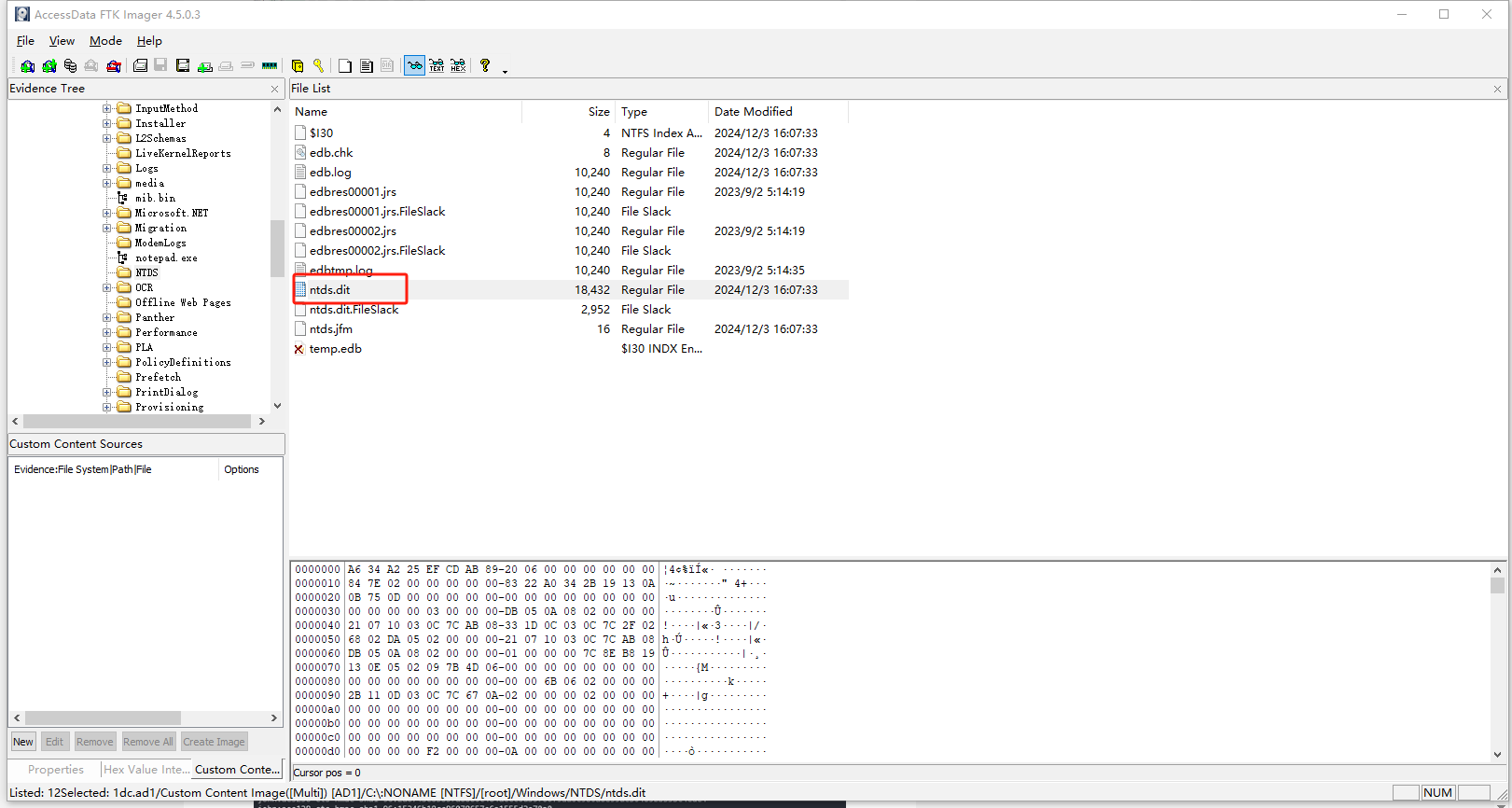

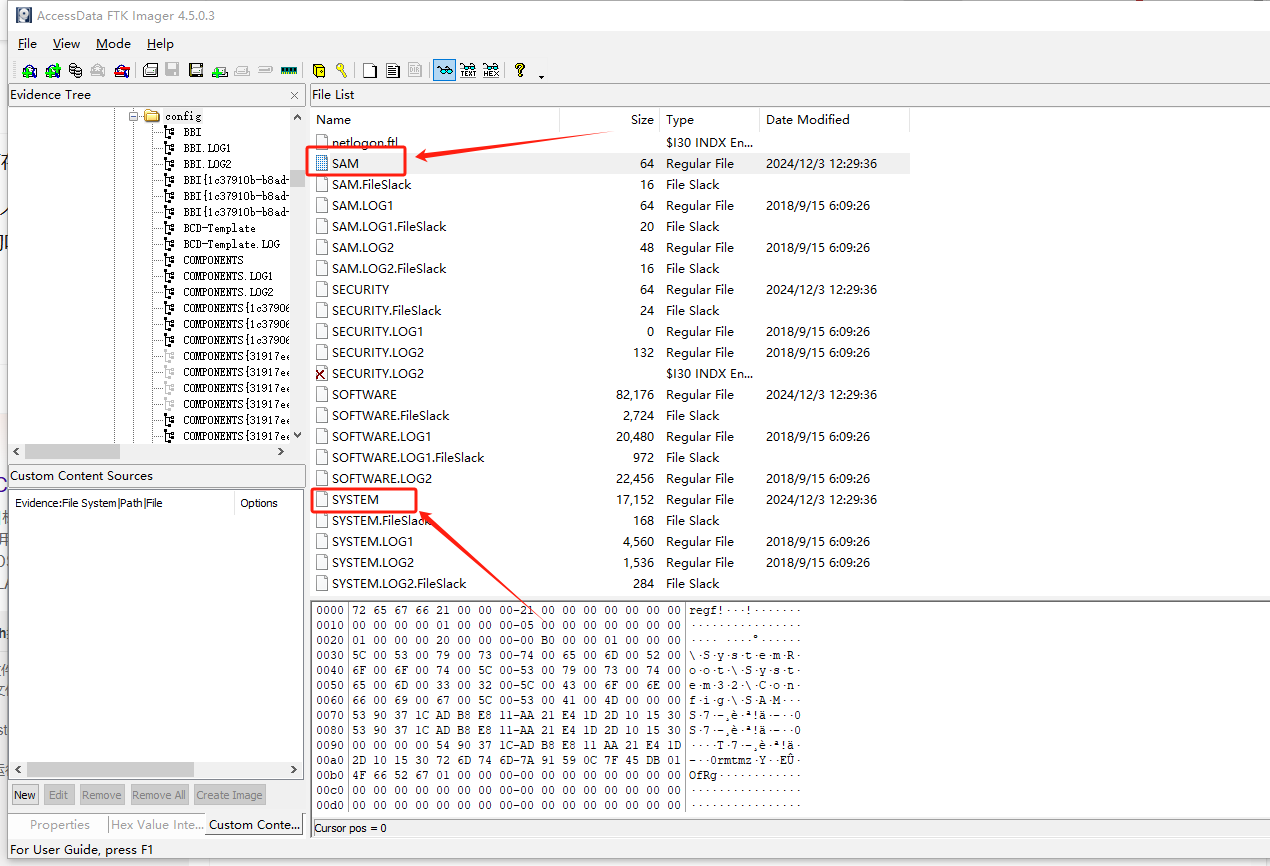

先找到位于 \windows\NTDS下 的ntds.dit (不要找错了,我做的时候找错了目录,导致一直没跑出来用户密钥hash)以及位于\windows\system32\config下的SYSTEM

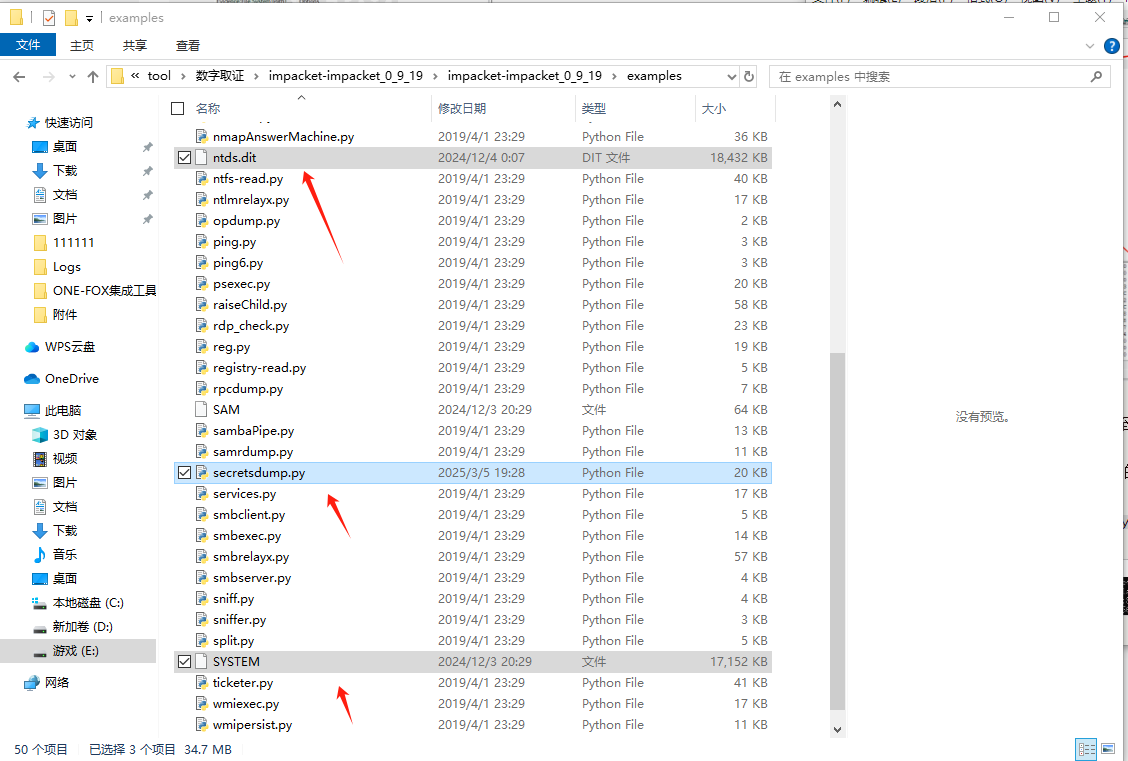

然后将导出的system和ntds.dit文件放到和secretdump.py相同的文件夹下

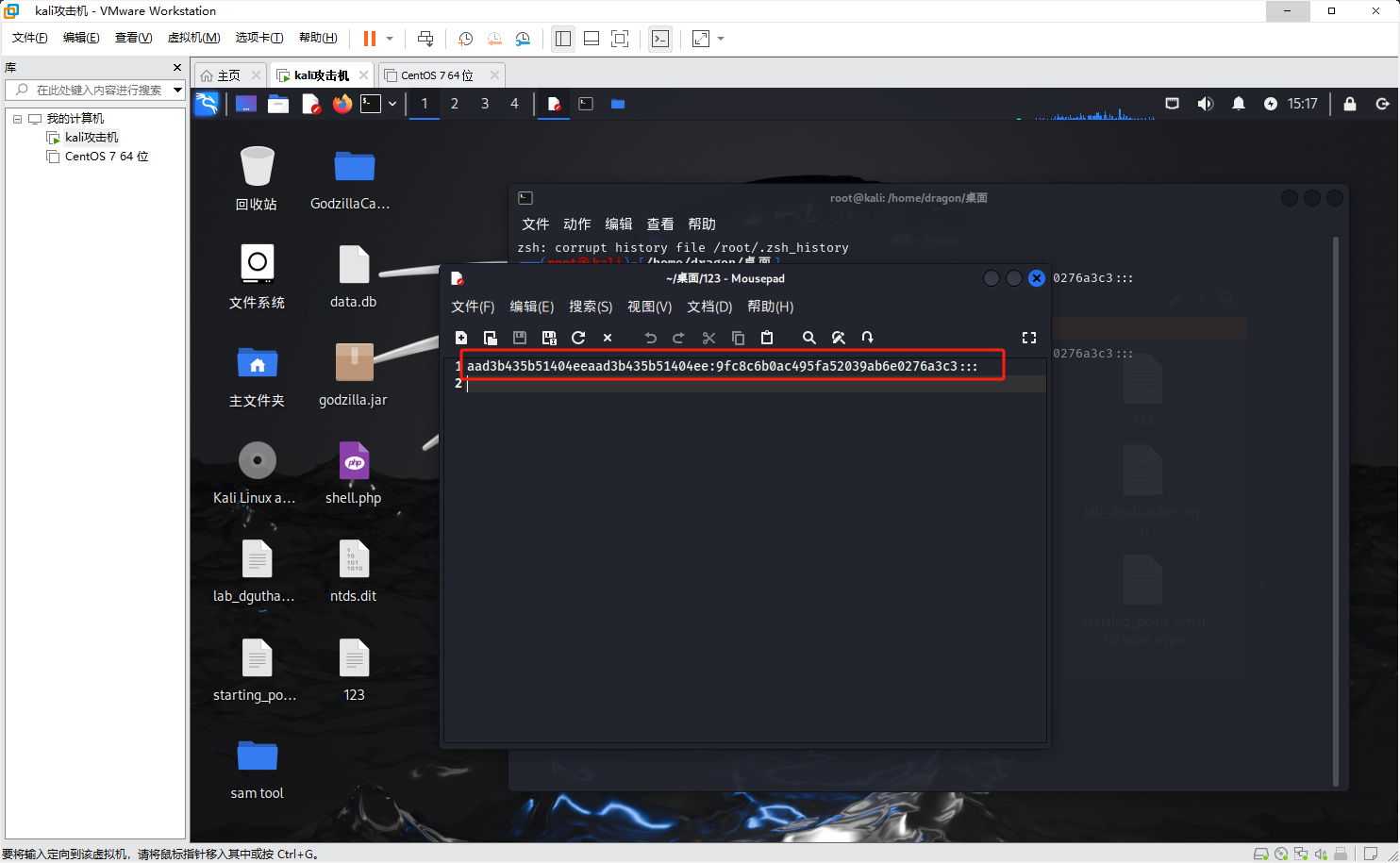

通过secretdump工具(可以在网上查找进行下载)导出James用户的hash值

语句:python secretsdump.py -system SYSTEM local -ntds ntds.dit

将James用户的hash值保存到一个文件中,然后使用john工具(kali有)进行hash爆破

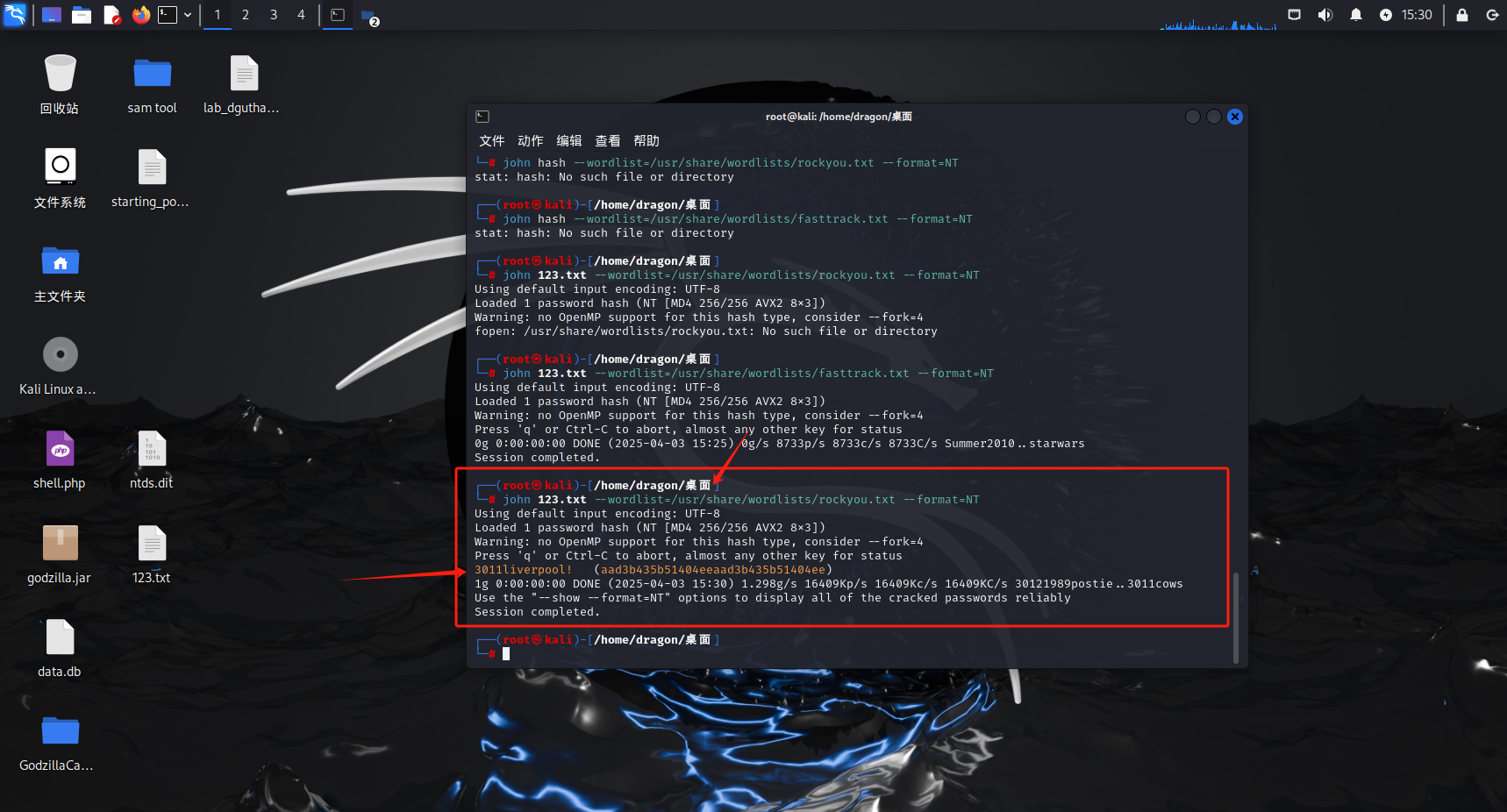

执行下列语句,用john进行爆破

john 123.txt --wordlist=/usr/share/wordlists/rockyou.txt --format=NT

得到3011liverpool!

因此可以知道flag为maintainer-james-3011liverpool!

浙公网安备 33010602011771号

浙公网安备 33010602011771号