应急响应靶机训练-Web2 wp

挑战内容

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

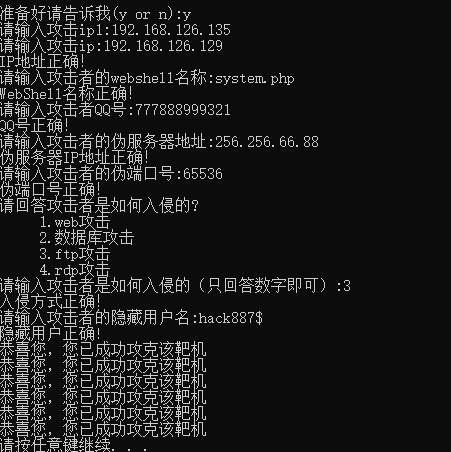

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

解题:

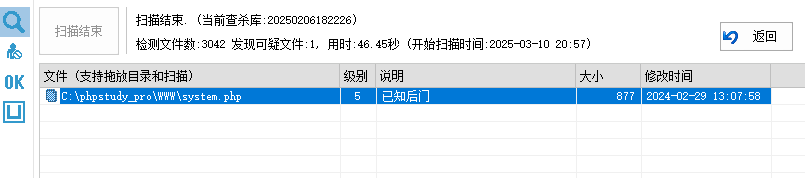

先打开虚拟机,输入密码进入靶场,打开phpstudy的网站的根目录C:\phpstudy_pro\WWW,使用D盾进行扫描

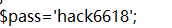

扫描发现webshell,打开发现webshell的密码

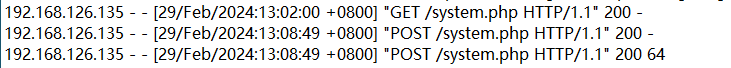

打开Apache目录下的log文件夹翻阅日志,查找System.php相关的痕迹,发现一个ip地址,但是除此之外没有更多信息

翻阅FTP目录下的log文件夹,可以确定黑客通过FTP方式上传了webshell

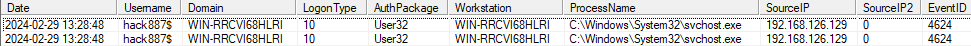

使用windows日志快速分析工具,查看远程桌面登录日志,可以发现黑客用户名以及第二个ip地址

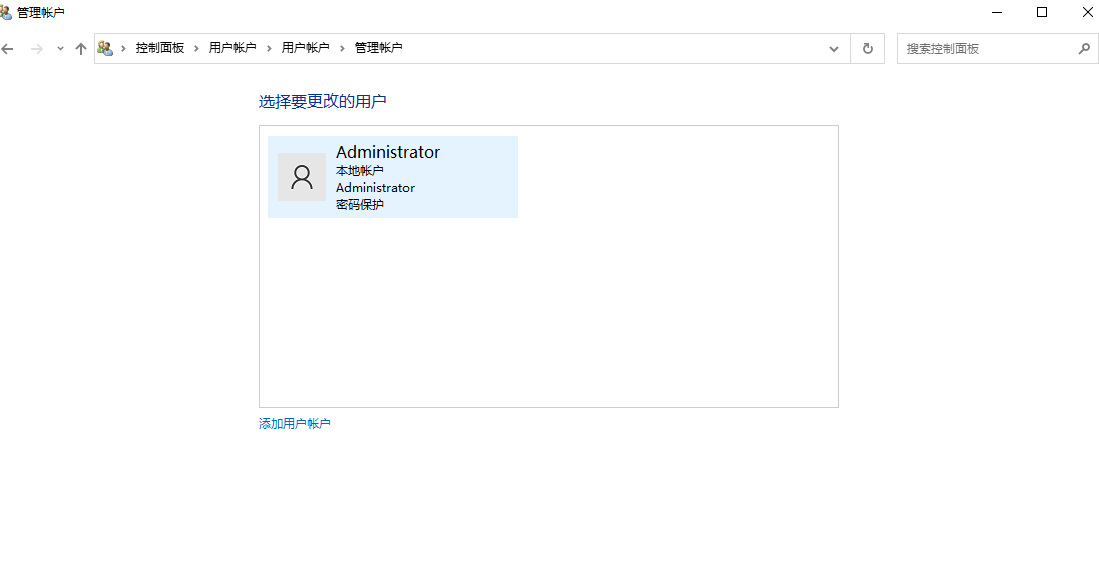

此时在控制面板中的管理用户面板无法看到黑客用户

怀疑使用了克隆隐身用户的方式,详情 https://blog.csdn.net/vanarrow/article/details/105605472

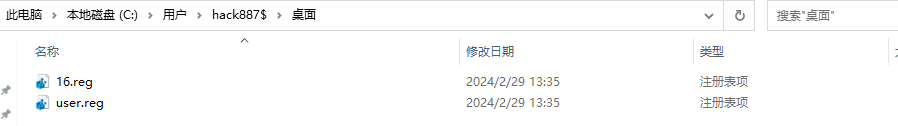

翻阅用户目录,发现两个注册表文件,基本确定为使用注册表克隆administrator的方式

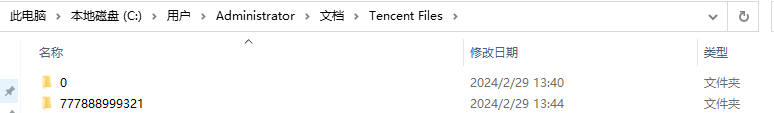

翻阅Administrator的文档目录,发现存在Tencent Files文件夹,并且得到疑似黑客的QQ号

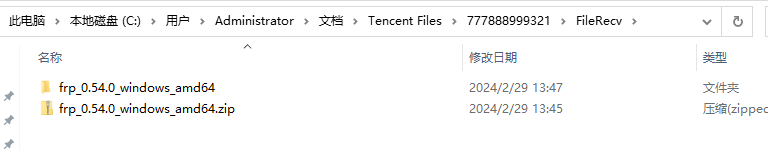

进入FileRecv文件夹查看是否进行过文件传输,发现黑客使用FRP进行内网穿透

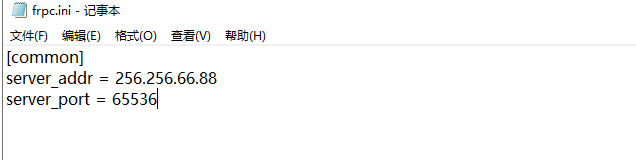

查看FRP的配置文件frpc.ini,可以得到伪服务器ip地址及端口

整理得到的所有信息,进行题解提交

浙公网安备 33010602011771号

浙公网安备 33010602011771号