应急响应靶机训练1 linux wp

背景

前景需要:小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

挑战内容:

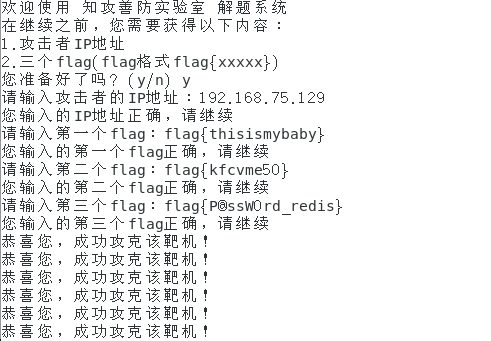

(1)黑客的IP地址

(2)遗留下的三个flag

上来先看看有没有可疑ip登录,输入last -f /var/log/wtmp,发现ip

提交题解,正确,那么继续寻找flag。

输入ps aux尝试寻找可疑进程,并没有收获,再输入cat /etc/passwd查找是否存在可疑用户,但是也没有收获

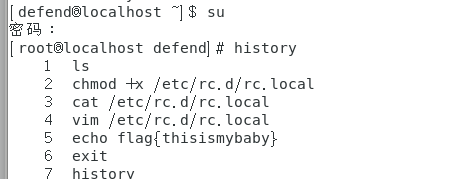

那么只能先看看历史执行的命令了,输入su切换到root用户,再输入history,发现历史执行记录中遗留了flag

提交flag,继续寻找第二个flag

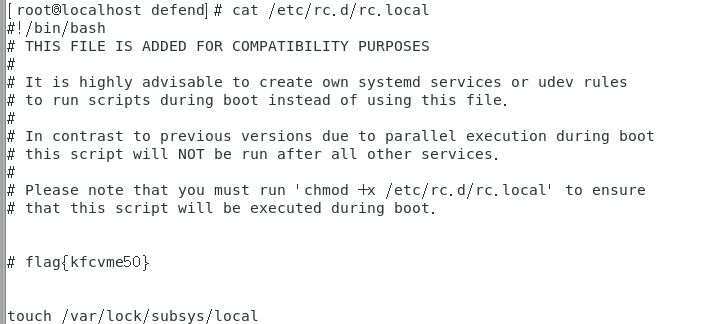

历史命令中可以看到黑客查看并修改了/etc/rc.d/rc.local文件,打开看看

发现了第二个flag

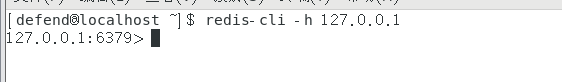

继续寻找第三个flag,前面查看用户时发现过redis账户,说明本机存在redis服务,那么黑客会不会是通过redis打进来的?先试一下未授权

来源https://www.cnblogs.com/bmjoker/p/9548962.html

输入redis-server启动redis服务,然后另起终端输入redis -h 127.0.0.1

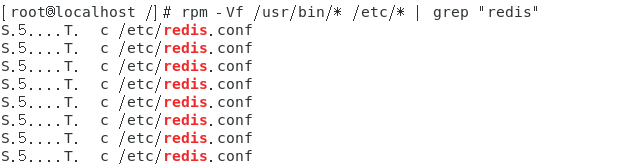

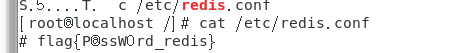

直接登录成功……看来确实应该是通过redis攻击的,输入rpm -Vf /usr/bin/* /etc/* | grep "redis"看看redis相关的文件有没有被修改过,发现redis的配置文件被修改了

打开发现了第三个flag

输入后该靶机结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号