你从没认真看过的Hackerone项目指导!-MercadoLibre( 美卡多·利布雷)-手工翻译-2024

一、缘起

1、写在前面

本文为笔者学习之余的翻译文稿,旨在帮助英文不好的小伙伴们也能够接触到国外黑客们的渗透思路。

机翻毕竟有些词汇看的很生硬,使用Chatgpt对一些新手又不太方便。

有些方面的文章国内暂时没有相关研究的,或者说没有好的文章。

可是没有条件,难道就止步于此了吗?难道中国信息时代的火苗,就要因为英语不好而毁于一旦了吗?

作为祖国的花朵,咱们要为人民谋幸福,为祖国谋建设,师夷长技以制夷。

笔者翻译水平有限,有错误之处还请大家多多包含。

我相信,随着我的英文水平提高(什么时候雅思能考9分?),一定会越来越好的。

2、文章介绍

此次选取Hackerone上的一家厂商MercadoLibre( 美卡多·利布雷)的项目手册,条条框框中包含了测试规范和详细的活动说明。

本文比较长,重点可以看注意事项章节,说明了一些测试规范,不合格漏洞章节主要讲的是一些不收的洞,也值得一看,不然挖半天人家不收你就尴尬了,不过大部分都是常识性的,总的一句话,你的洞要有危害。

文章信息概览。

Author 作者 MercadoLibre

Title 标题 项目指导手册

Time 时间 2024年12月11日

Translator 译者 Knockknock-pumpkin

原文地址:MercadoLibre | Bug Bounty Program Policy | HackerOne

1、项目指导

作为第一个Hackone项目,花点功夫翻译一下吧。

MercadoLibre( 美卡多·利布雷)是拉丁美洲最大的电商平台生态系统。

漏洞赏金项目在2023年11月被发起。

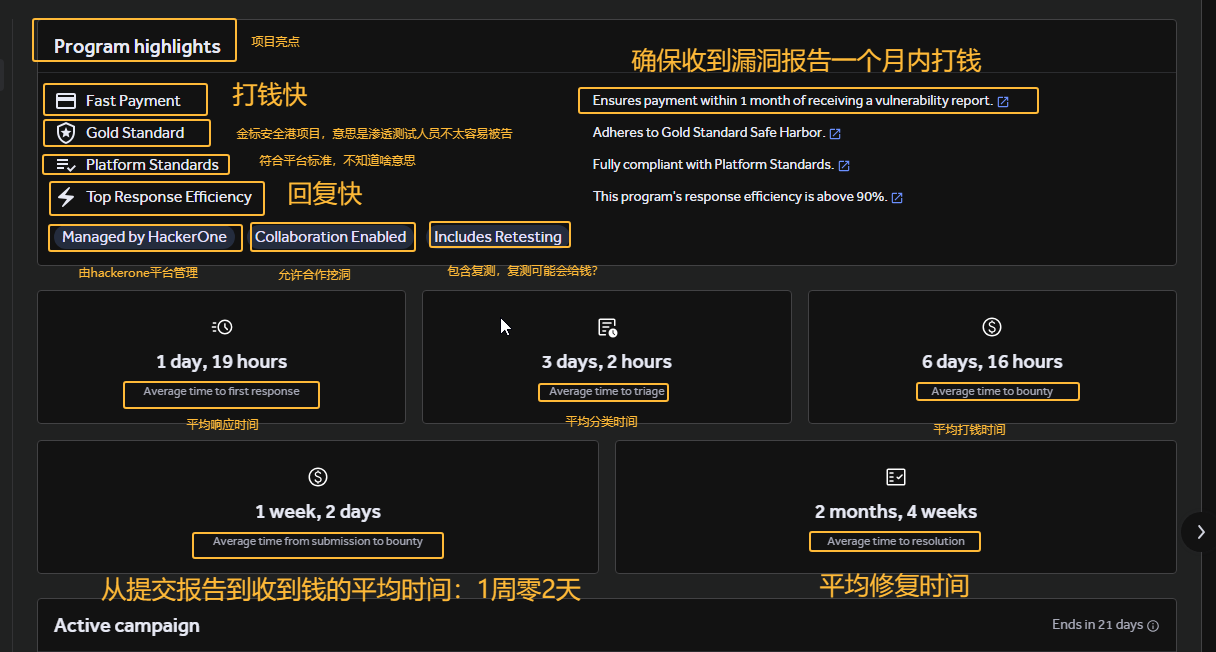

(一)、项目亮点

关键是打钱快。

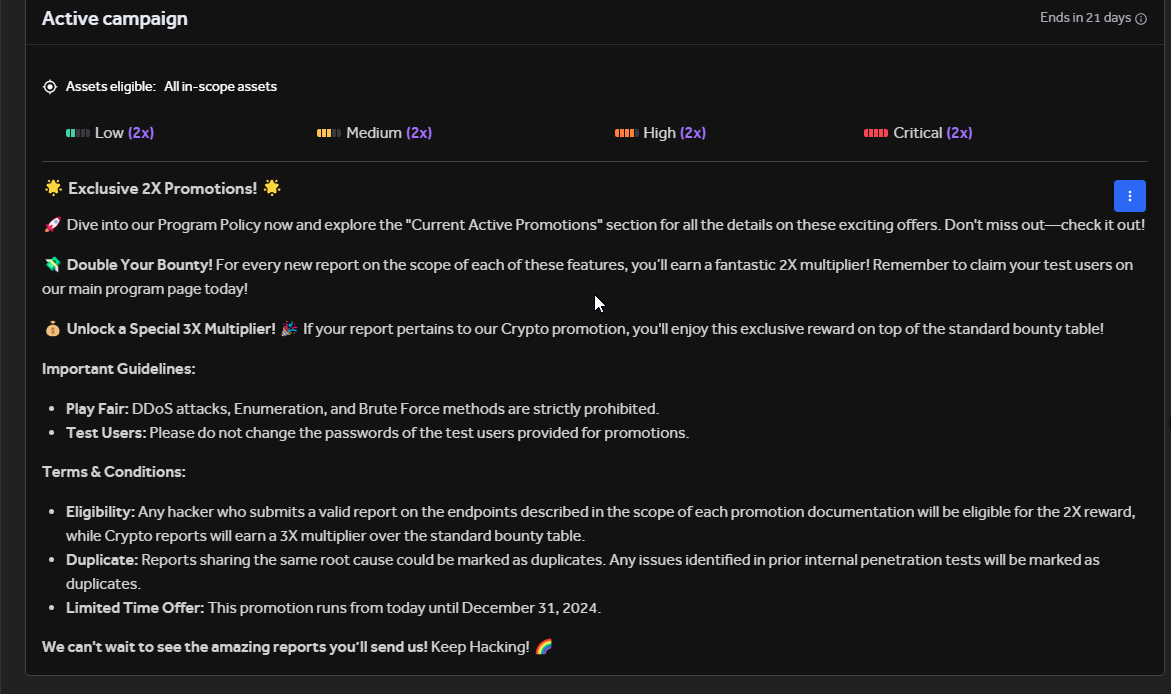

(二)、正在进行中的活动!

🌟独家双倍奖励!🌟

🚀现在深入我们的项目政策并且探索“当前正在进行中的活动”部分,查看激动人心的优惠细节。不要错过-快来看看吧!

💸双倍赏金!对于每个在这些功能范围中的新报告,你将会获得双倍赏金!记得今天就去我们的主程序页面申请你的测试账号!

💰解锁特别的三倍赏金🎉如果你的报告是关于我们的密码学活动的,你将会享受到与标准赏金不同的另一套赏金标准。

重要的指导标准:

- 公平竞争:

Ddos(分布式拒绝服务攻击),枚举,暴力破解这些方法是被严格禁止的。 - 测试账户:不要修改用于这个活动的测试账户的密码

条款和条件:

- 资格:任何提交了有效报告的黑客,如果报告的路径是在活动目录的范围中的,那么它就会获得双倍奖励。同时密码学活动会获得另一套赏金标准的三倍赏金。

- 重复:具有相同的根本原因的报告,或者之前在内部的渗透测试中已经被发现的问题将会被标记为重复。

- 活动到期时间:到

2024年12月31号结束。

我们等着看你的好消息!保持渗透!🌈

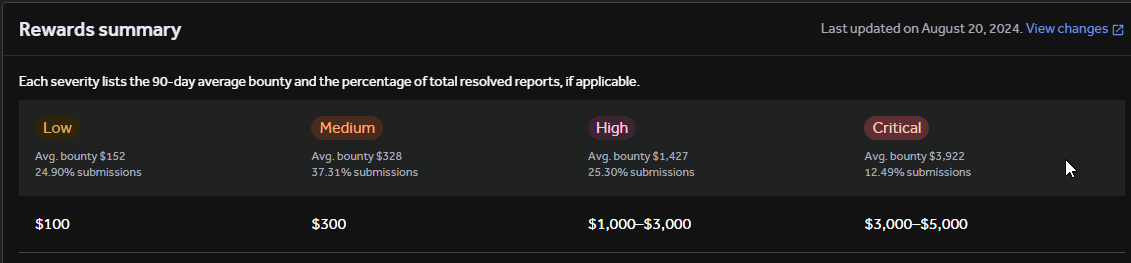

(三)、奖励一览表

每一个危害等级列出了90天内的平均的赏金和已经完全解决的报告的百分比(如果有数据的话)。

低危-平均$152-24.9%提交

中危-平均$328-37.31%提交

高危-平均¥1427-25.30%提交

严重-平均$3922-12.49%提交

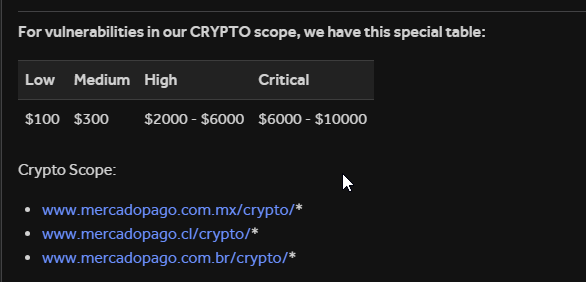

对于我们的密码学项目,特殊的赏金和范围表如下。

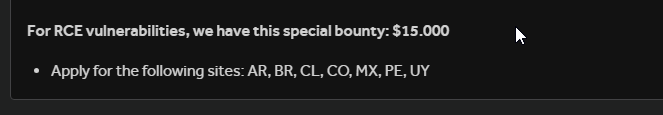

对于RCE漏洞,我们的特别奖金是$15000(好多啊 羡慕脸...)

- 适用于下面站点:

AR,BR,CL,CO,MX,PE,UY(这是不同的网站后缀,例如www.mercadolibre.com.ar)

(四)、排除范围

核心不符合条件的发现是在范围内的且不会被奖励的。

意思是说一些没什么危害的洞你就别往上交了,什么使用了不安全的Tls,自Xss这种,除非你能证明有漏洞利用链。

并且社工,Ddos这种也别弄。

这些在Hackerone的另一个页面有详细描述

了解详情:核心不合格调查结果 |HackerOne 帮助中心

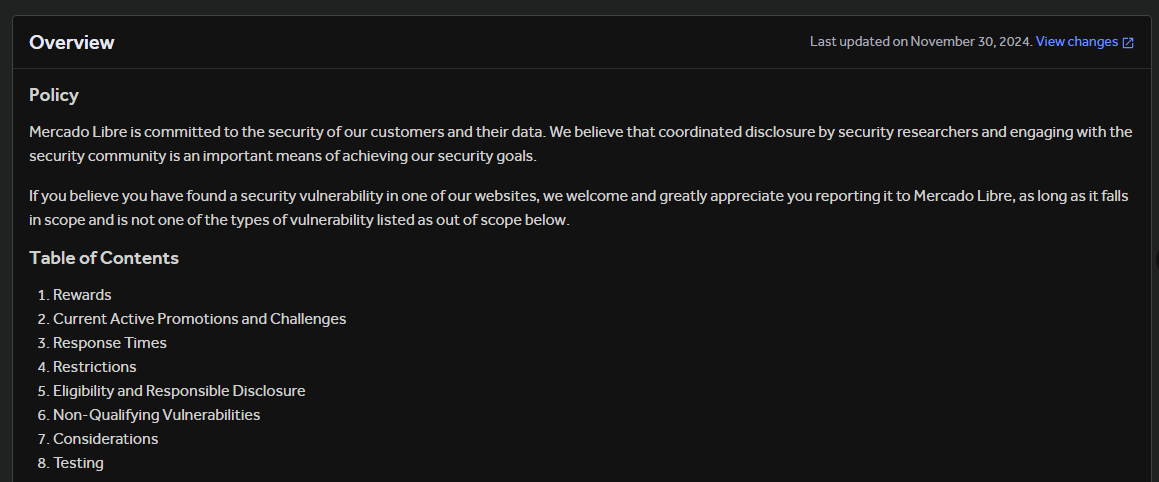

(五)、概览

(1)、政策

Mercado Libre( 美卡多·利布雷)致力于客户及其数据的安全。我们相信,安全研究人员的协同披露和与安全社区的合作是实现我们安全目标的重要手段。

如果您认为您在我们的某个网站上发现了安全漏洞,我们欢迎并非常感谢您向Mercado Libre( 美卡多·利布雷)报告,只要它属于范围,而不是下面列出的范围之外的漏洞类型之一。

(2)、目录

1. 奖励

2. 当前正在进行的活动和挑战

3. 回复时间时间

4. 限制条款

5. 参与资格和负责任的漏洞披露

6. 不合格的漏洞

7. 注意事项

8. 测试

(3)、奖励

Mercado Libre( 美卡多·利布雷)可能会对符合资格的提交者提供奖励,前提是漏洞是符合条件的。我们最少的赏金是100美元。

这个项目的赏金表已经根据评估出来的Cvss(Common Vulnerability Scoring System,通用漏洞评分系统)的分数给出了我们的常规最少赏金,针对在我们范围内的资产(详见范围章节)。

我们根据漏洞的影响保留发放漏洞赏金的权利。

如果你的报告中有高新技术的使用并且条理清晰的描述,你可能会得到附加的奖励。

赏金奖励将会由我们的内部团队评估,参考Cvss(如果可用的话)做出最终决定。一些因素也会被作为考虑赏金范围的一个因素。例如用户数据的涉及程度,漏洞严重程度,是否符合(H1 标准)中的指导规范,受影响的业务部门。

(4)、正在进行中的活动和挑战

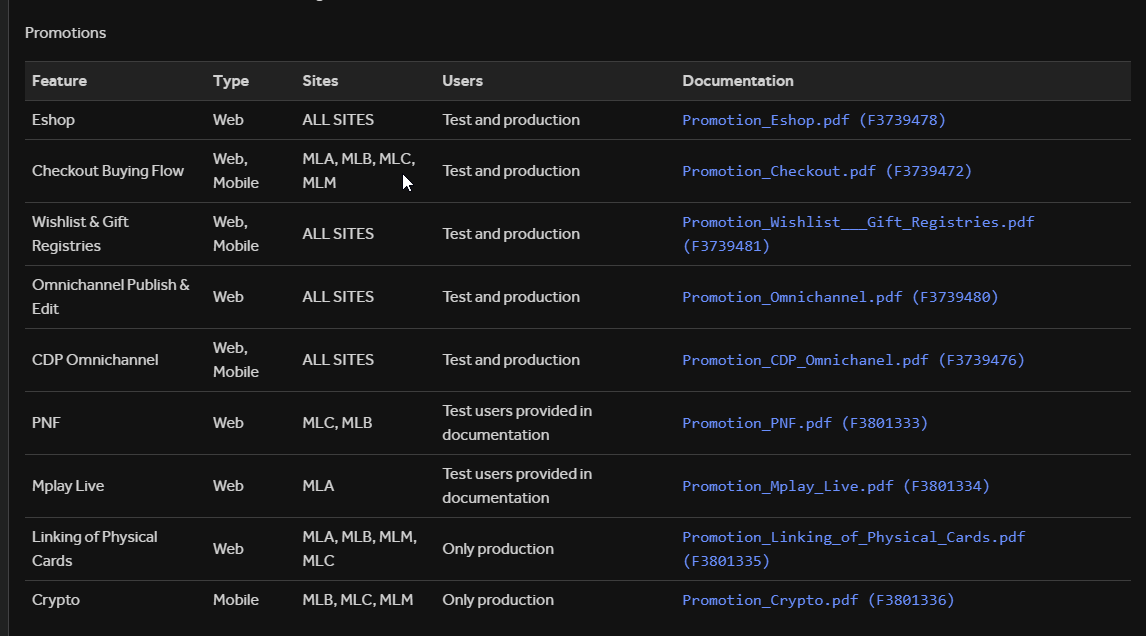

[一]、活动

关于这些功能具体什么意思,在后面的说明文档中都有写,很详细。

以下的文档链接都具有时效性,所以各位想看的话要自己去官网查看,直接点链接会Access Denied。

| 功能 | 类型 | 站点 | 用户 | 文档 |

|---|---|---|---|---|

| 电子商店 | 网页端 | 所有站点 | 测试和生产环境 | [ Promotion_Eshop.pdf (F3739478)] |

| 购物结账流程 | 网页,移动端 | 阿根廷,巴西,墨西哥,智利 | 测试和生产环境 | [ Promotion_Checkout.pdf (F3739472)] |

| 愿望清单和礼品登记 | 网页,移动端 | 所有站点 | 测试和生产环境 | [Promotion_Wishlist___Gift_Registries.pdf (F3739481)] |

| 全渠道发布和修改 | 网页端 | 所有站点 | 测试和生产环境 | [Promotion_Omnichannel.pdf (F3739480)] |

| 全渠道客户数据平台 | 网页端,移动端 | 所有站点 | 测试和生产环境 | [Promotion_CDP_Omnichanel.pdf (F3739476)] |

| PNF(详见说明文档,好像是分期付款功能什么的) | 网页端 | 智利,巴西 | 文档中提供了测试用户 | [Promotion_PNF.pdf (F3801333)] |

| Mplay live(类似腾讯视频,爱奇艺) | 网页端 | 阿根廷 | 文档中提供了测试用户 | [Promotion_Mplay_Live.pdf (F3801334)] |

| 实体卡链接 | 网页端 | 阿根廷,巴西,墨西哥,智利 | 仅生产环境 | [Promotion_Linking_of_Physical_Cards.pdf (F3801335)] |

| 密码学 | 移动端 | 巴西,墨西哥,智利 | 仅生产环境 | [Promotion_Crypto.pdf (F3801336)] |

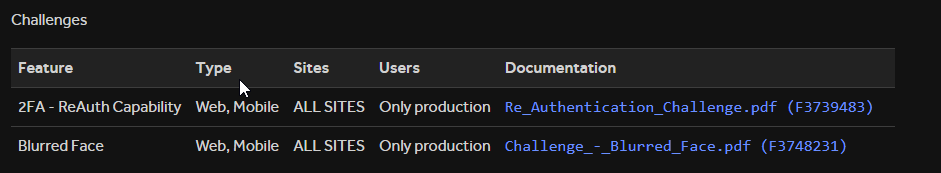

[二]、挑战

| 功能 | 类型 | 站点 | 用户 | 文档 |

|---|---|---|---|---|

| 二次身份认证-重新认证 | 网页,移动端 | 所有站点 | 仅生产环境 | [Re_Authentication_Challenge.pdf (F3739483)] |

| 模糊面孔(大概是针对人脸识别的) | 网页,移动端 | 所有站点 | 仅生产环境 | [Challenge_-_Blurred_Face.pdf (F3748231)] |

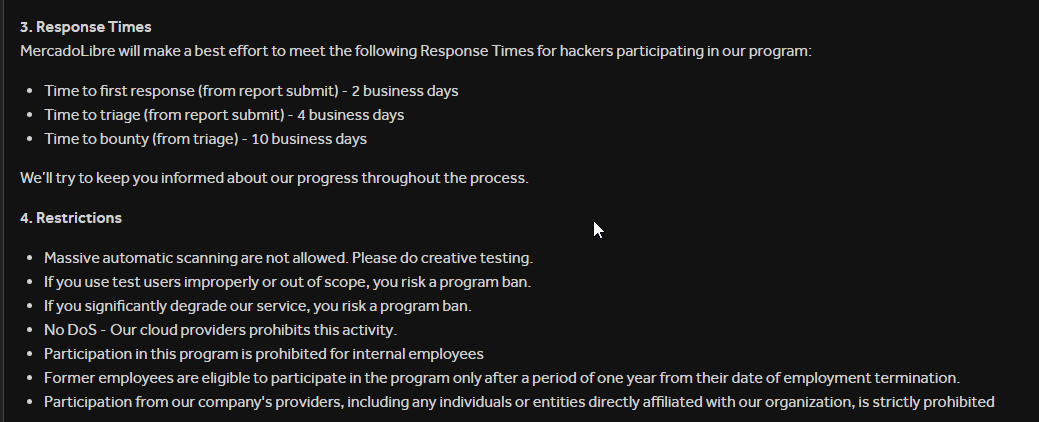

(5)、回复时间

Mercado Libre( 美卡多·利布雷)将会尽最大努力去满足下面的响应时间标准。

- 给予第一个回复(从提交报告开始)

-两个工作日 - 给予漏洞定级的时间(从提交报告开始)

-四个工作日 - 给予赏金的时间(从定级开始)

-十个工作日

我们将会持续通知你我们工作的进展。

(6)、限制条款

- 大量的自动化扫描不会被允许,请做一些有创造性的测试。

- 如果你乱用我们的测试账户,或者在测试范围外使用它,你可能会面临程序被禁止的风险。

- 如果你明显降低我们的服务质量,你可能会面临程序被禁止的风险。

- 不要使用拒绝服务攻击,我们的云服务商会进制这些行为。

- 内部员工禁止参与这个测试。

- 以前的员工可以在离职一年后参加这个项目。

- 我们公司的供应商,包括任何附属于我们公司的个人或企业,严禁参加这个项目。

(7)、参与资格和负责任的漏洞披露

为了鼓励大家合作挖掘漏洞,Mercado Libre( 美卡多·利布雷)将不会针对安全研究者采取任何法律措施或者执法调查,只要他们遵守下面的要求:

- 研究者在报告漏洞细节时不能将信息公开,除非双方达成协议或者得到

MercadoLibre( 美卡多·利布雷)的明确许可。 - 在公开任何漏洞相关的细节之前,研究者需要给

MercadoLibre( 美卡多·利布雷)足够的时间修复这些漏洞。MercadoLibre( 美卡多·利布雷)将会尽我们所能遵循Hackerone的漏洞披露规范(对开放交流的承诺),在30天内我们会给予初步的回复,并且在互相同意的基础上我们会给与漏洞公开的时间表。 - 研究者应该努力遵守良好的道德行为规范,避免破坏,偷窃,篡改,危害,违反或以其他方式危害个人数据或

MercadoLibre( 美卡多·利布雷)的用户隐私和数据。包括中断或降低MercadoLibre( 美卡多·利布雷)的产品或服务质量。

下面这些行为是明令禁止的,且不被包括在上面的合作挖洞政策中:

- 针对

MercadoLibre( 美卡多·利布雷)的员工,办公室,数据中心的物理攻击。 - 针对

MercadoLibre( 美卡多·利布雷)的员工,承包商,供应商,服务提供商进行社会工程学攻击,包括钓鱼。 - 研究那些能够发送未授权的大量信息(垃圾邮件)的漏洞。

- 研究那些需要通过攻破一个

MercadoLibre( 美卡多·利布雷)的员工或顾客账户来完成的漏洞(例如,不要试图获取任何其他用户的账户和数据)。 - 故意发布,传输,上传,发送链接,或直接发送恶意软件给

MercadoLibre( 美卡多·利布雷)或我们的员工。 - 为了测试目的在

MercadoLibre( 美卡多·利布雷)的应用和服务上创建大量用户。 - 通过暴力测试来确定

Api或其他功能是否存在速率限制。

(8)、不合格的漏洞

超出范围之外的漏洞不应该被测试和报告。

- [暂时]所有与协作者功能相关的漏洞。

- 特定的缺乏速率限制的

Api或其他类型的“负载测试”问题 - 暴露出来的

Wordpress服务不在范围内。 OAuth相关的漏洞。- 非敏感(非会话)的

Cookies缺少安全或Httponly标志。 - 拒绝服务攻击。

- 基于堆栈跟踪或任何形式的标题的信息泄露(服务器错误,

ftp标语,语言,等等)。 - 使用未更新的第三方库(在没有证明表明漏洞利用可能的情况下)。

MercadoLibre( 美卡多·利布雷)使用了带有漏洞的第三方脚本。- 没什么用的

Csrf(例如登出)。 - 通过

refererheader的信息泄露。 - 缺少安全标识头(例如,

X-Frame-Options,Content-Security-Policy,Strict-Transport-Security,X-Content-Type-Options,CORS,CSP,RefererPolicyHKPK) SPF,DKIM,DMARC或其他电子邮件相关的配置问题。- 密码或账户找回政策,例如重置链接到期时间或者密码复杂度问题。

- 来源于自动

Web扫描器的报告。 Http404页面或其他非Http200的页面。- 公开网站的版本号

/横幅信息泄露。 - 一些未知公开的文件或目录的泄露(例如

wordpress上的robots.txt,readme.html)。 - 缺少

Dnssec。 Ssl配置问题(加密套件,Sha-1认证,BEAST/CRIME,缺乏Pfs)。- 开启了

HTTPTRACE或OPTIONS方法。 - 没有与账户接管直接相关的点击劫持。

- 只影响已经停止支持的浏览器和平台的漏洞。

- 自

Xss以及只能通过自Xss利用的漏洞。 - 应用程序和浏览器中存在的自动填充和保存密码功能。

- 需要非常苛刻的用户交互才能完成的漏洞。

- 原生应用中的证书固定和

SSL/TLS最佳实践。 - 原生应用中的代码混淆

- 使用

Safetynet验证Api或相似的工具来保护对原生应用进行的动态分析,调试,模拟,破解或Root探测。 - 对原生应用没有真正的安全影响的导出组件。

- 报告在开源平台上的证书或信息泄露,例如

Trello,GitHub,Wayback等,会根据不同 情况进行分析,并可能不会获得赏金。 - 在下面这些链接中的任意域名加载漏洞:

-mercadopago://in-app-browser/?url=$URL

-meli://in-app-browser/?url=$URL-应用内浏览器的功能是用来通过深度链接直接从应用中打开外部页面的,而不打断使用流。因此,任何的可能被打开的外部链接在应用内浏览器中都会被标记为不受信任的域名。 - [暂时]依赖混淆攻击。

- 任何即使没有经过身份认证(

KYC)也可以被执行的非货币的操作。 - 任何具有

Dos影响的GraphQl漏洞。

(9)、注意事项

[一]、公共来源中的硬编码认证有关的问题的注意事项

- 需要给出一个有效的

Poc来证明影响,至少证明它是一个可以用的认证。 - 因为已经在安全港或数据隐私中被说过了,不允许下载敏感信息。请调查你找到的硬编码凭证的用途,并且在证明漏洞影响时尽可能减少损害。

- 黑客应该提交泄露的凭据,并且除了验证之外不应该测试它的有效性,并且应该立即取消认证

-且不得用它来尝试任何提高危害等级的操作。 - 泄露的凭据将会被评估它的严重性,最高是高危,最高的赏金是

1000美元。

[二]、关于代码审计或安全测试中发现的漏洞的注意事项

- 请不要交一份自动扫描工具的结果。

0-day或其他Cve漏洞应该在首次发布后的三十天内被报告(Cve状态被列为已公布)。- 与存在漏洞的依赖,

Cve,0-day以及可用的Exp相关的漏洞需要一个合适的能够通过互联网利用的Poc。

[三]、关于Mercado Libre( 美卡多·利布雷)使用的第三方应用中存在漏洞的注意事项

- 如果漏洞是在

MercadoLibre( 美卡多·利布雷)使用的第三方应用中被找到的,它需要在MercadoLibre( 美卡多·利布雷)的设施上是可利用的,才会被视为有效漏洞。否则,它将会被标记为信息。

[四]、其他注意事项

- 与绕过了

Csp的Xss不同,没有绕过Csp的Xss漏洞将会被评估为低或无危害。 - 我们保留漏洞严重性定级的权利,这要根据这些漏洞对我们的直接影响来评判。所以,根据不同的案例,有些漏洞会被定级更高或者更低。

MercadoLibre( 美卡多·利布雷)可以判定一个漏洞是否是重复的,如果之前有人提交了或者我们的合作商在内部报告中已经提到了。- 赏金是根据我们现在的赏金表来的。

- 之前发放的漏洞赏金金额并不代表我们未来的漏洞会给这么多钱。

- 在报告中,黑客使用不恰当或者无礼的语言攻击我们的

H1分类人员和Meli的员工,他们将会关闭这个报告,标记为N/A(不可用),如果这个行为重复出现,你会被这个程序封禁。

(10)、测试

[一]、用户

黑客可以为了测试创建用户,为了完成这一步,参考下面的链接:https://developers.mercadolibre.com.ar/en_us/start-testing

- 使用测试账户的测试仅仅只能在我们的范围内进行,请参考限制条款章节

[二]、信用卡

你可以使用你那的支付方式作为测试用的信用卡,并且模拟不同的支付响应,并且不需要真的信用卡。

为了完成这一步,根据你的用户注册的国家选择我们在下面链接中提供的任意信用卡。

https://www.mercadopago.com.ar/developers/es/docs/checkout-api/additional-content/your-integrations/test/cards

[三]、附加信息

- 除了我们给出的范围,如果你发现的漏洞的

url中带有这个响应头,那么它也不符合我们的赏金计划。X-Meli-Header: bee57219-4933-4d21-89bb-96169262a69f - 前员工可以在一年之后参加我们的活动,赏金表将会基于已知的攻击向量发生变化。

感谢你帮助保护Mercado Libre( 美卡多·利布雷)和我们客户的安全!

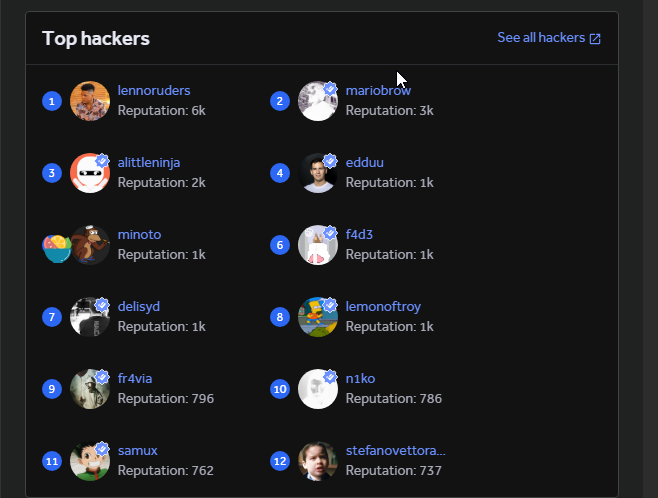

(六)、顶级黑客

浙公网安备 33010602011771号

浙公网安备 33010602011771号