你为什么需要顶级域名爆破-Tld-Brute-Force-技术教程-2024

一、缘起

在漏洞挖掘中,你接了一个厂商的任务,比如说星巴克,像这样的大厂,它的资产是遍布全球的。

也就是说,它有可能并不会告诉你一个确切的域名范围。

1、主机名爆破 | 子域名爆破

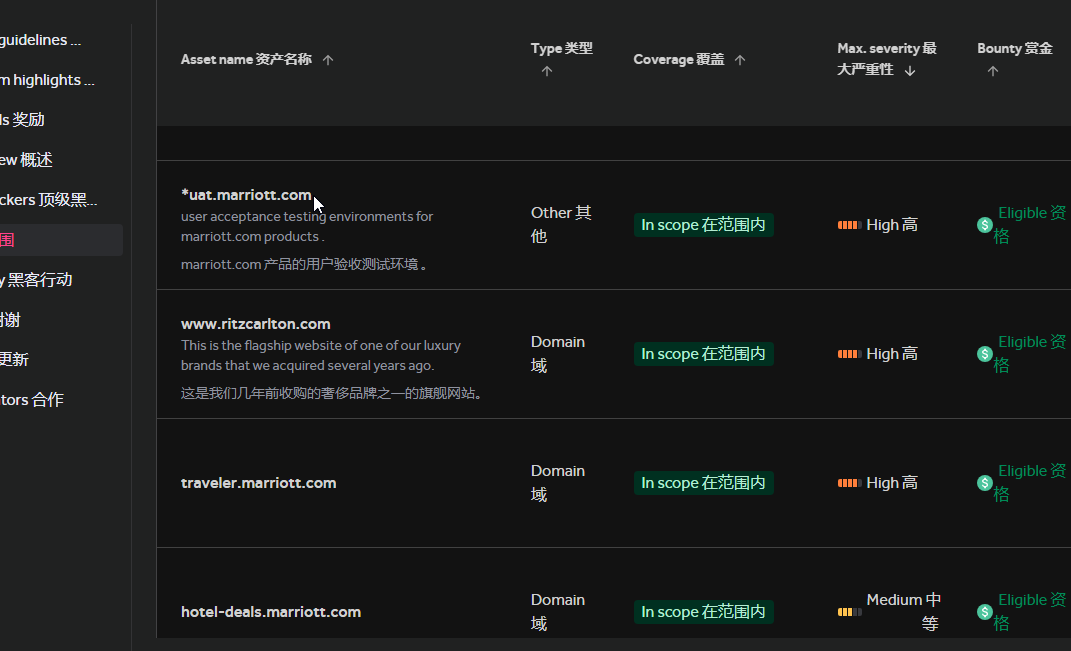

有些是在域名的Host字段上添加通配符,像这样。这意味着auat.marriott.com或者buat.marriott.com都在这个厂商的漏洞收录范围内。

这时候我们要做的就是爆破*uat.marriott.com的*uat部分,也就是大家通常说的子域名爆破。

2、顶级域爆破

还有一种情况见的比较少,我暂时还没有在Hackerone以及Bugcrowd这样的海外漏洞平台上看到。

假设它的漏洞范围是这样的:www.marriott.*。

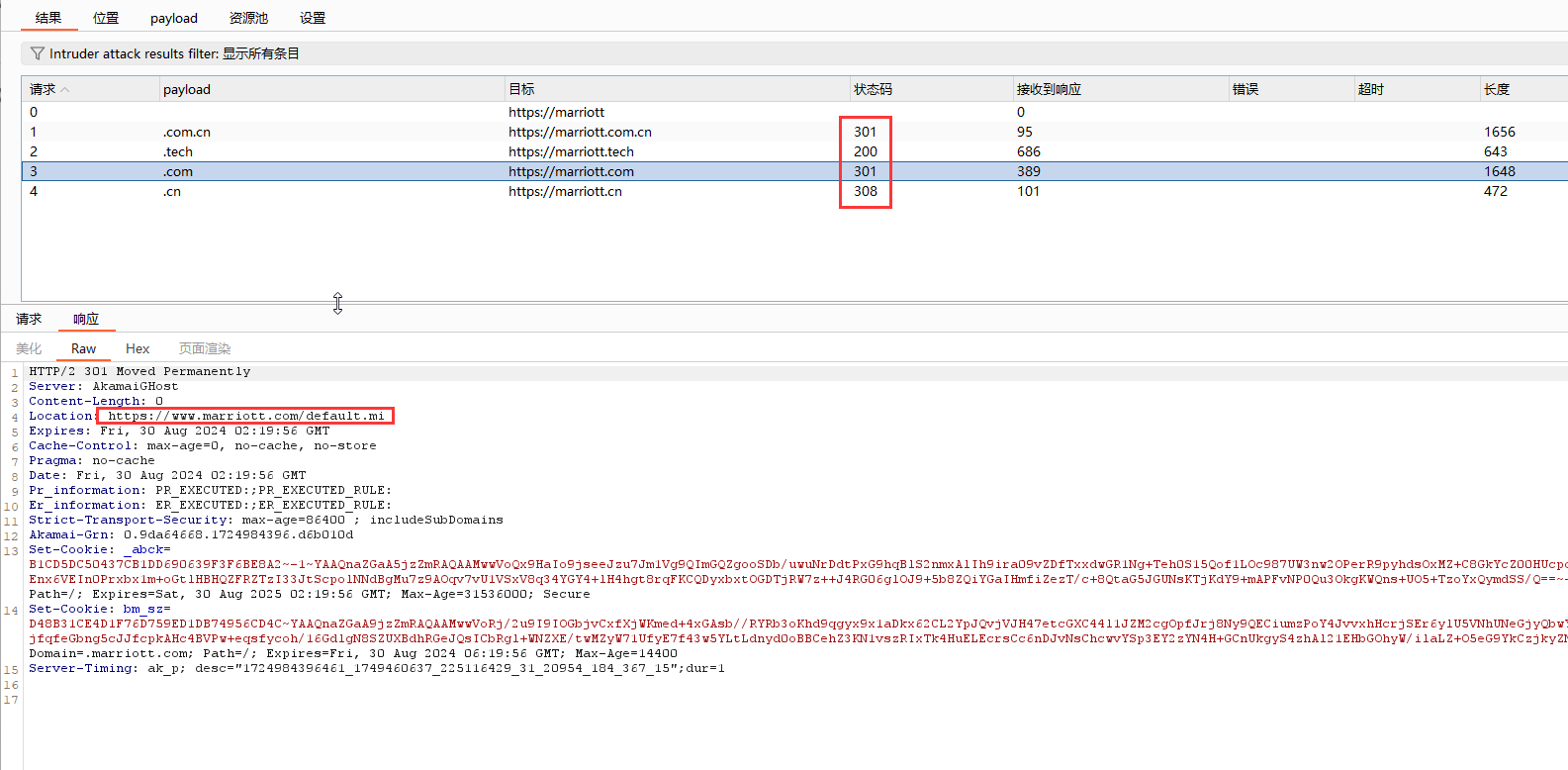

这种情况之下,我们需要爆破的就是域名之中的顶级域(Tld Top Level Domain),也就是www.marriott.com或www.marriott.com.cn中的com和com.cn。

二、如何爆破

了解了为什么需要爆破顶级域,我们来说一下爆破的方法。

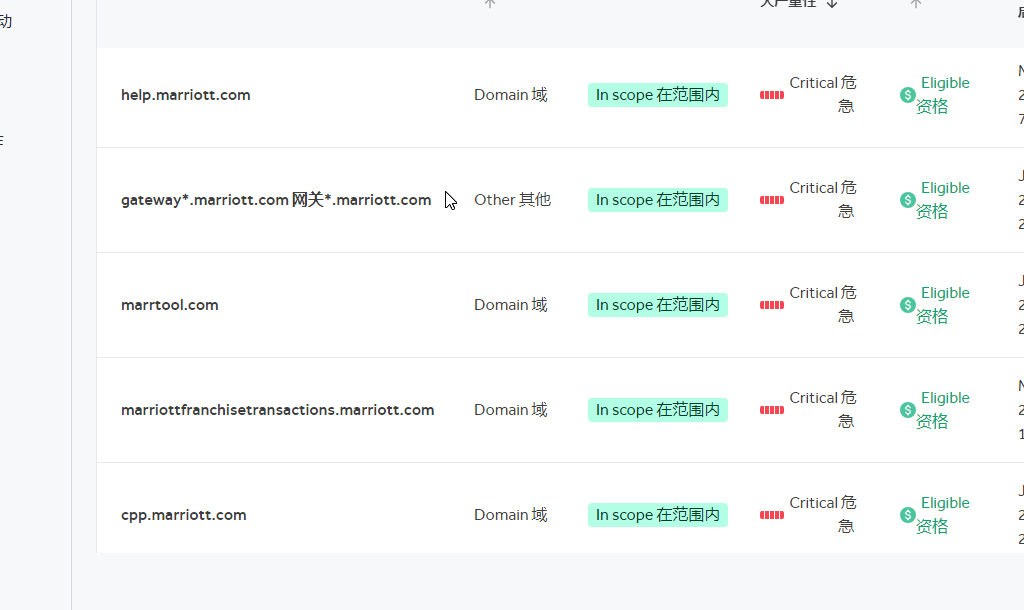

我从Hakcerone上面找了万豪的Bbp漏洞范围,假设我们是不知道它的顶级域的,且其收录的范围是marriott.*。

我做了一个Tld字典,内容如下。

.com

.com.cn

.cn

.tech

1、Ffuf

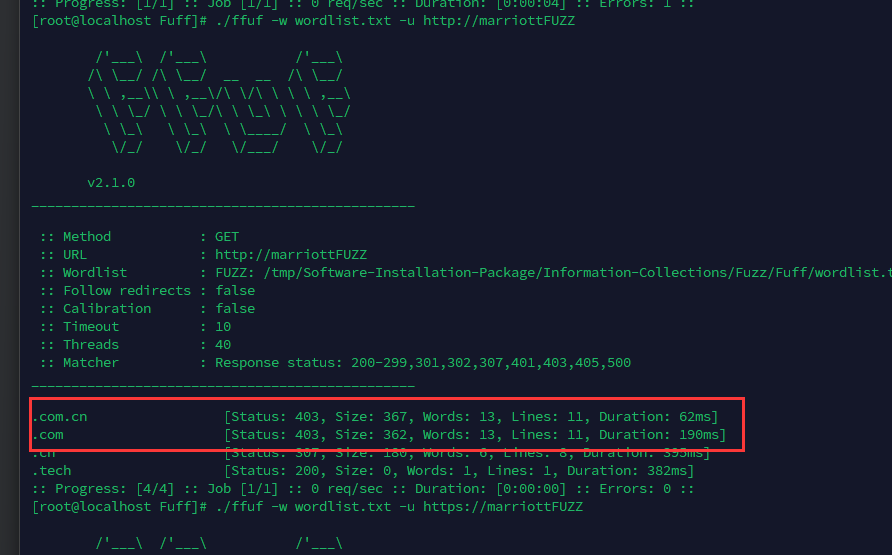

前几日安装的模糊测试工具,这次也能试试是否称手了。

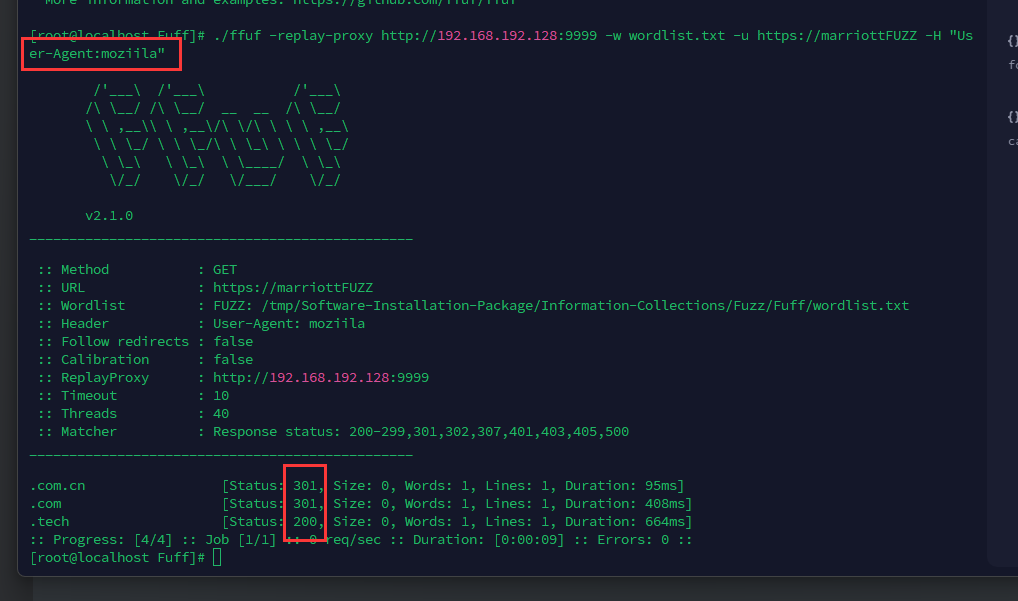

我们使用Ffuf来爆破顶级域,出现很多403响应,可是这些域名在浏览器明明是可以访问的。

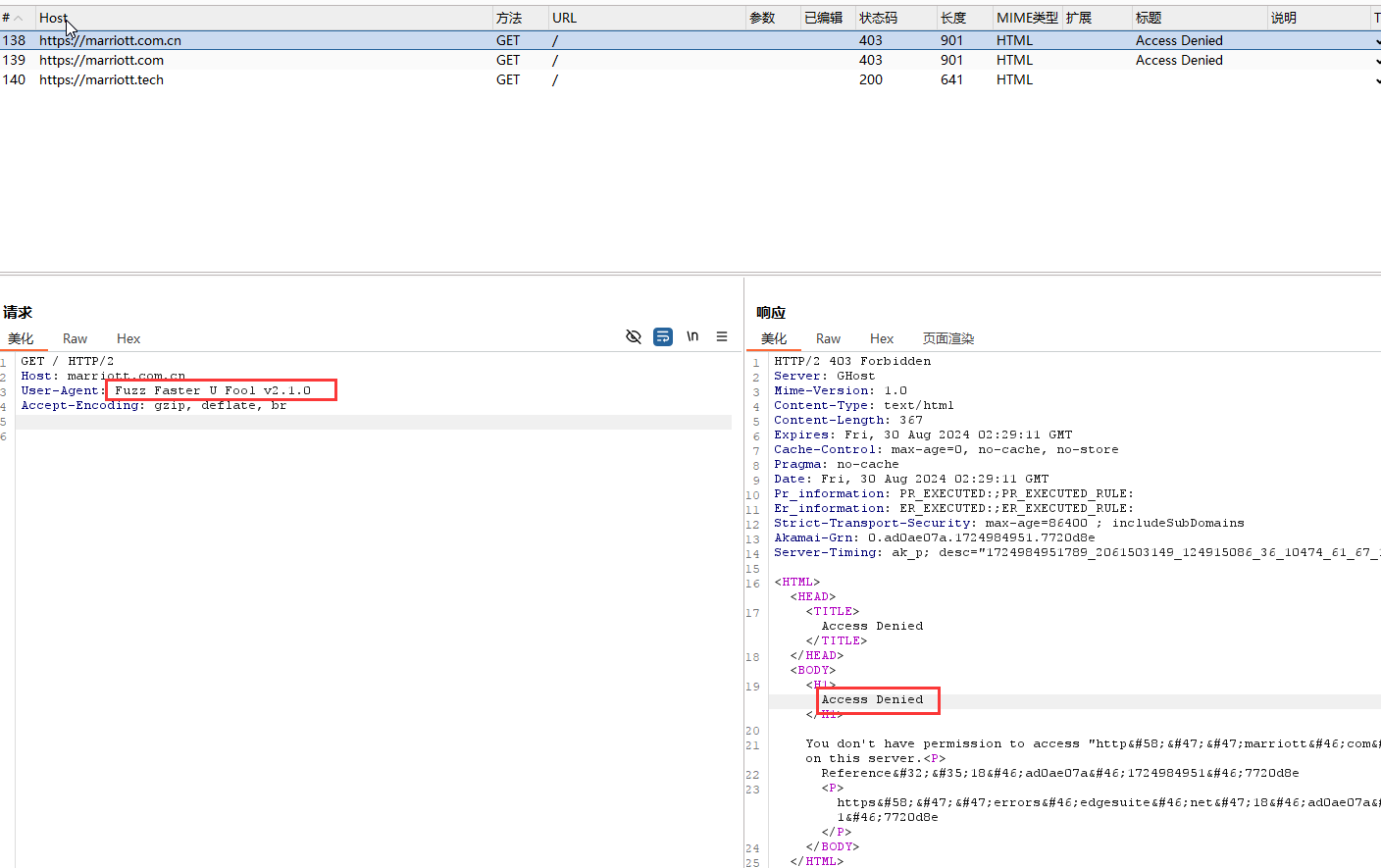

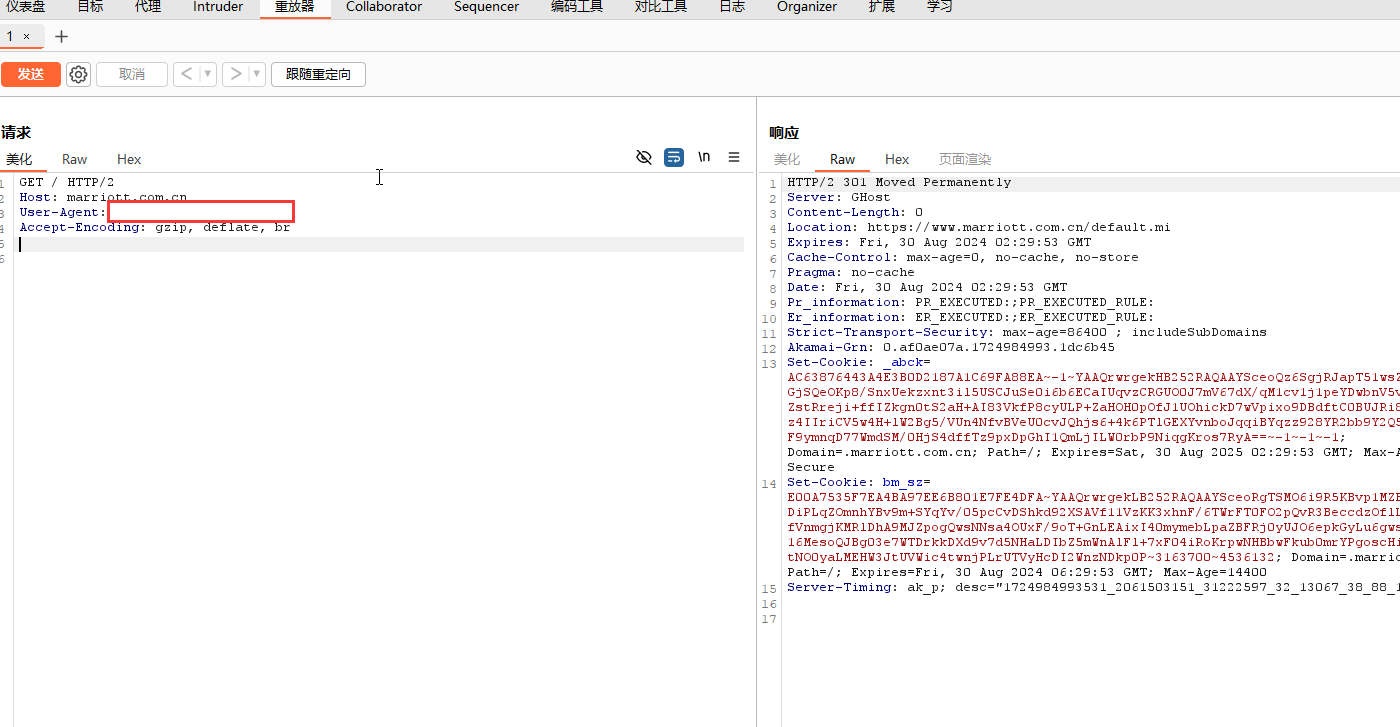

我怀疑可能是Ffuf携带了自己的特征而被识别的,我把流量代理到Burp看看具体的请求头是什么。

使用Replay-proxy字段可以把流量代理到Burp上,关于如何代理可以自己上网查查。

./ffuf -replay-proxy http://192.168.192.128:9999 -w wordlist.txt -u https://marriottFUZZ

可以看到Ffuf发包真是简单粗暴,UA头上直接写上...

我们把这个UA头修改一下就没有这个问题了。

所以老铁们注意一下,使用Ffuf的时候还是需要修改一下UA头。

随便替换UA头这样就没有什么问题了。

./ffuf -replay-proxy http://192.168.192.128:9999 -w wordlist.txt -u https://marriottFUZZ -H "User-Agent:moziila"

2、BurpSuite

使用Burp的Intruder模块来进行顶级域的爆破就没有这个问题。

浙公网安备 33010602011771号

浙公网安备 33010602011771号