PWN-extend overlapping

Chunk Extend and Overlapping

overlapping的含义

- to extend over or past and cover a part of. The roof shingles overlap each other.

- to have something in common with.

介绍

通过extend可以实现chunk overlapping的效果。这种漏洞需要

- 程序中存在基于堆的漏洞

- 漏洞可以控制 chunk header 中的数据

Chunk Extend/Shrink

一般来说,这种技术并不能直接控制程序的执行流程,但是可以控制chunk中的内容。如果chunk存在字符串指针、函数指针等,就可以利用这些指针来进行信息泄露和控制执行流程

此外通过extend可以实现chunk overlapping

对inuse的fastbin进行extend

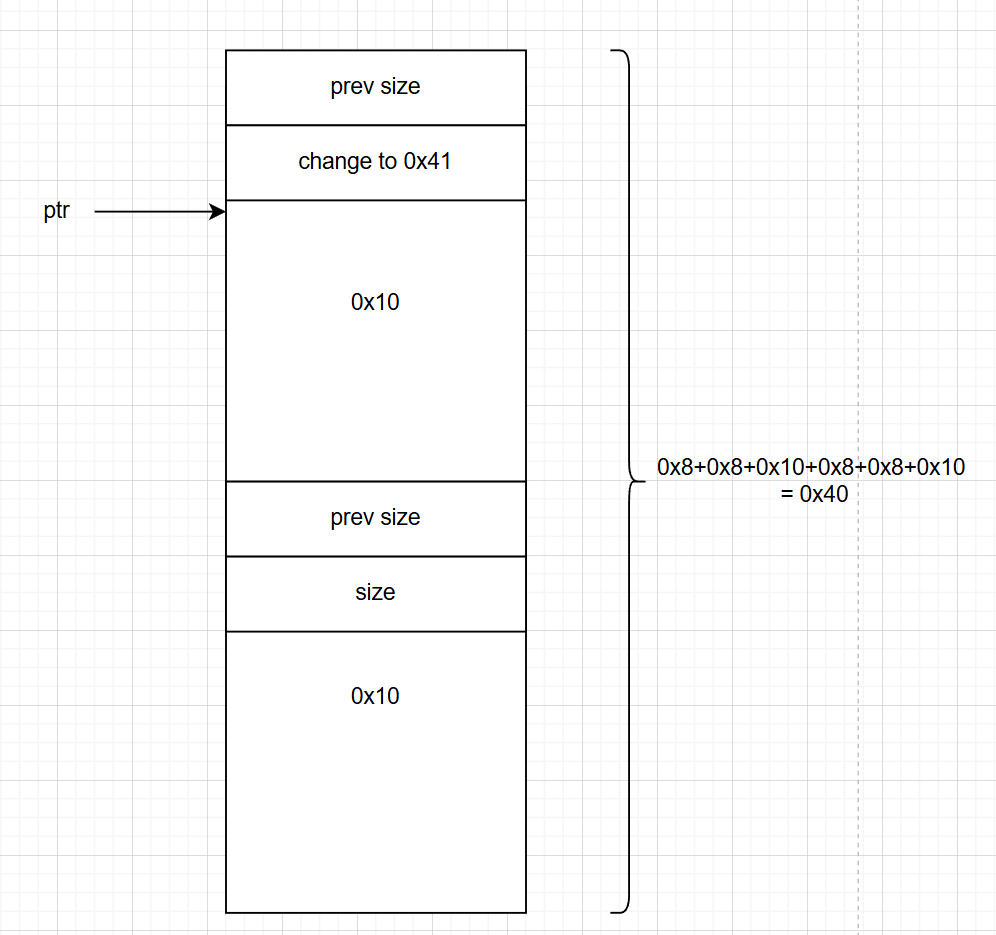

通过更改第一个chunk的大小来控制第二个chunk的内容

程序为64位

int main(void)

{

void *ptr,*ptr1;

ptr=malloc(0x10);//分配第一个0x10的chunk

malloc(0x10);//分配第二个0x10的chunk

*(long long *)((long long)ptr-0x8)=0x41;// 修改第一个块的size域。32位这里就是四字节

free(ptr);

ptr1=malloc(0x30);// 实现 extend,控制了第二个块的内容

return 0;

}

堆的内存分布

0x602000: 0x0000000000000000 0x0000000000000021 <=== chunk 1

0x602010: 0x0000000000000000 0x0000000000000000

0x602020: 0x0000000000000000 0x0000000000000021 <=== chunk 2

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000020fc1 <=== top chunk

也就是说malloc一个0x10的空间,实际chunk的大小是0x21。这是因为控制字段占两个字长,然后prev_inuse = 1。这是不使用掩码的大小

将chunk 1 的size修改为0x41

0x602000: 0x0000000000000000 0x0000000000000041 <=== 篡改大小

0x602010: 0x0000000000000000 0x0000000000000000

0x602020: 0x0000000000000000 0x0000000000000021

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000020fc1

执行free,fastbin范围的chunk释放后会进入fastbin链表中。我们可以看到 chunk2 与 chunk1 合成一个 0x40 大小的 chunk,一起释放了。这里计算大小的时候使用了掩码,所以是0x40。而且注意,这里写的chunk的地址是数据域的地址

Fastbins[idx=0, size=0x10] 0x00

Fastbins[idx=1, size=0x20] 0x00

Fastbins[idx=2, size=0x30] ← Chunk(addr=0x602010, size=0x40, flags=PREV_INUSE)

Fastbins[idx=3, size=0x40] 0x00

Fastbins[idx=4, size=0x50] 0x00

Fastbins[idx=5, size=0x60] 0x00

Fastbins[idx=6, size=0x70] 0x00

之后我们通过 malloc(0x30) 得到 chunk1+chunk2 的块,此时就可以直接控制 chunk2 中的内容,我们也把这种状态称为 overlapping chunk。

call 0x400450 <malloc@plt>

mov QWORD PTR [rbp-0x8], rax

rax = 0x602010

对inuse的smallbin进行extend

不处于fastbin范围内的chunk被释放后会先放在 unsorted bin链表中。

int main()

{

void *ptr,*ptr1;

ptr=malloc(0x80);//分配第一个 0x80 的chunk1

malloc(0x10); //分配第二个 0x10 的chunk2

malloc(0x10); //防止与top chunk合并

*(int *)((int)ptr-0x8)=0xb1;

free(ptr);

ptr1=malloc(0xa0);

}

而且不处于fastbin范围,释放的时候如果和top chunk相邻,则会与top chunk合并。所以多malloc一块0x10的chunk。

0x602000: 0x0000000000000000 0x00000000000000b1 <===chunk1 篡改size域

0x602010: 0x0000000000000000 0x0000000000000000

0x602020: 0x0000000000000000 0x0000000000000000

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000000000

0x602050: 0x0000000000000000 0x0000000000000000

0x602060: 0x0000000000000000 0x0000000000000000

0x602070: 0x0000000000000000 0x0000000000000000

0x602080: 0x0000000000000000 0x0000000000000000

0x602090: 0x0000000000000000 0x0000000000000021 <=== chunk2

0x6020a0: 0x0000000000000000 0x0000000000000000

0x6020b0: 0x0000000000000000 0x0000000000000021 <=== 防止合并的chunk

0x6020c0: 0x0000000000000000 0x0000000000000000

0x6020d0: 0x0000000000000000 0x0000000000020f31 <=== top chunk

释放后,chunk1 把 chunk2 的内容吞并掉并一起置入 unsorted bin。而且注意,chunk 3 的prev inuse现在是0

0x602000: 0x0000000000000000 0x00000000000000b1 <=== 被放入unsorted bin

0x602010: 0x00007ffff7dd1b78 0x00007ffff7dd1b78

0x602020: 0x0000000000000000 0x0000000000000000

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000000000

0x602050: 0x0000000000000000 0x0000000000000000

0x602060: 0x0000000000000000 0x0000000000000000

0x602070: 0x0000000000000000 0x0000000000000000

0x602080: 0x0000000000000000 0x0000000000000000

0x602090: 0x0000000000000000 0x0000000000000021

0x6020a0: 0x0000000000000000 0x0000000000000000

0x6020b0: 0x00000000000000b0 0x0000000000000020 <=== 注意此处标记为空

0x6020c0: 0x0000000000000000 0x0000000000000000

0x6020d0: 0x0000000000000000 0x0000000000020f31 <=== top chunk

[+] unsorted_bins[0]: fw=0x602000, bk=0x602000

→ Chunk(addr=0x602010, size=0xb0, flags=PREV_INUSE)

再次进行分配的时候就会取回 chunk1 和 chunk2 的空间,此时我们就可以控制 chunk2 中的内容

0x4005b0 <main+74> call 0x400450 <malloc@plt>

→ 0x4005b5 <main+79> mov QWORD PTR [rbp-0x8], rax

rax : 0x0000000000602010

对free的smallbin进行extend

是在inuse_smallbin_extend的基础上进行的。改为先释放chunk1,然后再修改处于unsorted bin中的chunk1中的size域。实际上也是一个use after free漏洞

int main()

{

void *ptr,*ptr1;

ptr=malloc(0x80);//分配第一个0x80的chunk1

malloc(0x10);//分配第二个0x10的chunk2

free(ptr);//首先进行释放,使得chunk1进入unsorted bin

*(int *)((int)ptr-0x8)=0xb1;

ptr1=malloc(0xa0);

}

两次malloc后的结果如下

0x602000: 0x0000000000000000 0x0000000000000091 <=== chunk 1

0x602010: 0x0000000000000000 0x0000000000000000

0x602020: 0x0000000000000000 0x0000000000000000

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000000000

0x602050: 0x0000000000000000 0x0000000000000000

0x602060: 0x0000000000000000 0x0000000000000000

0x602070: 0x0000000000000000 0x0000000000000000

0x602080: 0x0000000000000000 0x0000000000000000

0x602090: 0x0000000000000000 0x0000000000000021 <=== chunk 2

0x6020a0: 0x0000000000000000 0x0000000000000000

0x6020b0: 0x0000000000000000 0x0000000000020f51

然后释放chunk1进入unsorted bin中。同时注意到chunk2的prev inuse变成了0

unsorted_bins[0]: fw=0x602000, bk=0x602000

→ Chunk(addr=0x602010, size=0x90, flags=PREV_INUSE)

0x602000: 0x0000000000000000 0x0000000000000091 <=== 进入unsorted bin

0x602010: 0x00007ffff7dd1b78 0x00007ffff7dd1b78

0x602020: 0x0000000000000000 0x0000000000000000

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000000000

0x602050: 0x0000000000000000 0x0000000000000000

0x602060: 0x0000000000000000 0x0000000000000000

0x602070: 0x0000000000000000 0x0000000000000000

0x602080: 0x0000000000000000 0x0000000000000000

0x602090: 0x0000000000000090 0x0000000000000020 <=== chunk 2

0x6020a0: 0x0000000000000000 0x0000000000000000

0x6020b0: 0x0000000000000000 0x0000000000020f51 <=== top chunk

然后篡改 chunk1 的 size 域

0x602000: 0x0000000000000000 0x00000000000000b1 <=== size域被篡改

0x602010: 0x00007ffff7dd1b78 0x00007ffff7dd1b78

0x602020: 0x0000000000000000 0x0000000000000000

0x602030: 0x0000000000000000 0x0000000000000000

0x602040: 0x0000000000000000 0x0000000000000000

0x602050: 0x0000000000000000 0x0000000000000000

0x602060: 0x0000000000000000 0x0000000000000000

0x602070: 0x0000000000000000 0x0000000000000000

0x602080: 0x0000000000000000 0x0000000000000000

0x602090: 0x0000000000000090 0x0000000000000020

0x6020a0: 0x0000000000000000 0x0000000000000000

0x6020b0: 0x0000000000000000 0x0000000000020f51

此时再进行 malloc 分配就可以得到 chunk1+chunk2 的堆块,从而控制了 chunk2 的内容。

overlapping

通过overlapping可以控制chunk的fd/bk指针从而可以实现fastbin attack等利用

通过extend后向overlapping

这是CTF中最常出现的情况

int main()

{

void *ptr,*ptr1;

ptr=malloc(0x10);//分配第1个 0x10 的chunk1

malloc(0x10); //分配第2个 0x10 的chunk2

malloc(0x10); //分配第3个 0x10 的chunk3

malloc(0x10); //分配第4个 0x10 的chunk4

*(int *)((int)ptr-0x8)=0x61;

free(ptr);

ptr1=malloc(0x50);

}

在 malloc(0x50) 对 extend 区域重新占位后,其中 0x10 的 fastbin 块依然可以正常的分配和释放,此时已经构成 overlapping,通过对 overlapping 的进行操作可以实现 fastbin attack。

通过extend前向overlapping

这里展示通过修改 pre_inuse 域和 pre_size 域实现合并前面的块

int main(void)

{

void *ptr1,*ptr2,*ptr3,*ptr4;

ptr1=malloc(128);//smallbin1

ptr2=malloc(0x10);//fastbin1

ptr3=malloc(0x10);//fastbin2

ptr4=malloc(128);//smallbin2

malloc(0x10);//防止与top合并

free(ptr1);

*(int *)((long long)ptr4-0x8)=0x90;//修改pre_inuse域

*(int *)((long long)ptr4-0x10)=0xd0;//修改pre_size域

free(ptr4);//unlink进行前向extend

malloc(0x150);//占位块

}

浙公网安备 33010602011771号

浙公网安备 33010602011771号